疫情防控下医院就诊人员筛选系统上线的网络安全与防范措施

2022-01-14吕登峰彭艳艳乔小妮

吕登峰,彭艳艳,乔小妮

(甘肃省人民医院,甘肃 兰州 730000)

1 概述

国家卫健委于2020 年2 月发布 《关于加强信息化支撑新型冠状病毒感染的肺炎疫情防控工作的通知》,《通知》要求发挥信息化的优势,使医院信息系统能辅助疫情的发现和防控,并在通知中明确地提出了要针对疫情防控做好专项网络安全和信息安全工作,保护好医院存储的个人信息安全,信息化应当为疫情的部署和防控做好支撑[1]。为了提高医院疫情防控的能力,医院上线了医院就诊人员筛查系统,充分发挥了信息化在疫情防控中的作用,确保患者在无接触的情况下高效地完成医院就诊。医院就诊人员筛查系统需要使用存储患者的身份信息,如在患者信息的使用、传输和存储等过程中有不恰当行为,严重的将违反《民法典》等法律中的相关条款。因此,如何有效、合规、安全的使用患者信息和存储患者相关信息、防止信息泄露,保障网络信息的安全显得特别重要。

2 医院就诊人员筛查系统架构

2.1 医院就诊人员筛查系统

医院就诊人员筛查系统是通过采集人员的身份证信息、脸部生物特性、健康码信息、医院预约就诊信息及新冠核酸信息并对其进行复杂计算,判断患者就诊是否符合疫情防控规定,是否满足医院就诊规定,来决定患者人员类别,并根据人员类别提供人员分类筛查依据。

2.2 医院就诊人员筛查系统架构

系统采用B/S 架构,前端采集数据,展现结果,后端计算、验证、存储数据[2]。

前端系统是闸机和人脸识别结合为一体的软硬件设备,首先患者需要申请健康码,通过闸机读取患者身份证信息及脸部生物特性,前端将读取的身份证中存储的个人信息、人脸信息,发送到后台服务器,然后等待后端返回结果。

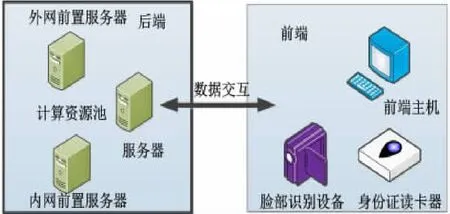

后端服务器监听前端读取的信息,通过前端闸机读取到的身份证信息、人脸信息,比对人脸信息和身份证信息是否一致。再结合身份证信息通过服务器连接前置服务器,前置服务器通过互联网连接国家健康码服务平台,获取健康码信息,验证健康码信息是否和身份证信息一致。服务器同时连接医院信息系统,获取患者就诊和预约信息,通过获取的信息验证患者是否符合进入医院的条件。最终返回给前端计算结果信息,是否允许患者通过闸机进入。具体前端和后的交互流程如图1 所示。

图1 数据交换服务示意图

3 网络安全分析

医院就诊人员筛查系统部署在互联网DMZ 区域,同时又与医院专网连通,在服务器存储了新冠疫情相关数据,而且涉及疫情的医疗数据具有较高价值性,这些特性必将导致医院信息系统面临的安全风险,将成为黑客组织的目标,被APT 组织攻击的风险增高。2019 年3 月某省医疗行业出现了大面积的被勒索情况,充分说明医疗数据也是黑客勒索的主要对象之一[3]。由于系统是B/S 架构,因此,系统被SQL 注入渗透攻击、WebShell 上传和DDos 方式的攻击风险增加[4-6]。

3.1 APT 攻击

随着全球新型冠病毒疫情的不断蔓延,APT 网络攻击的网络安全事件不断增长。我国成为APT 攻击的高风险地区,攻击的组织包括专业的黑客APT组织,部分具有国家背景,当然也包括普通的黑客组织。APT 攻击者通过构造能够模糊用户的诱饵文件欺骗目标对象,或者是通过邮件方式,或者是通过病毒脚本来感染目标对象,从而达到攻击的目的。

3.2 勒索病毒攻击

勒索病毒是最近几年发现的一种新型病毒,通过邮件、程序木马或者在网页上挂木马的形式在网络中进行传播,目前医院发现的勒索病毒主要通过文件共享端口445 等端口传播。一旦医院感染将会造成极大的危害,影响面极大,造成的后果也很严重,将会造成患者就诊信息的丢失,医院将遭受巨大损失。这种病毒加密算法对感染计算机上的文件进行加密,该加密算法在拿不到密码的情况下一般是无法解密。

3.3 SQL 注入攻击

SQL 注入是通过发现利用web 应用程序对SQL语句没有进行严格的合法性和规范性限制的漏洞攻击web 服务器的一种网络攻击方式。攻击者通过构造符合某种逻辑规范的SQL 查询语句,从而达到查询任何数据,获取没有权限使用的数据,最终达到攻击的目的。本系统中存储了患者的新冠核酸检测的数据,对于黑客具有较高价值,SQL 注入是获取数据库数据的主要手段,因此,系统面临SQL 注入攻击的风险将大大提高。

3.4 DDos 攻击

DDos 攻击是通过对服务器发起没有必要的连接或访问,使服务器资源耗尽,无法对正常请求进行响应,从而达到对服务器攻击的目的。这种攻击会造成正常使用的用户无法获得服务资源,中断响应,影响正常的服务响应。

3.5 Webshell 攻击

Webshell 就是针对web 应用程序,以asp、php等网页页面存在的一种网页后门应用程序。黑客组织在上传了webshell 入侵了目标主机后,会将webshell 网页放置在服务器正常的网站服务目录下,然后再通过工具在客户访问放置的webshell,从而获取服务器主机的控制权限,执行越权命令,最终达到控制主机的目的。

4 网络安全防护措施

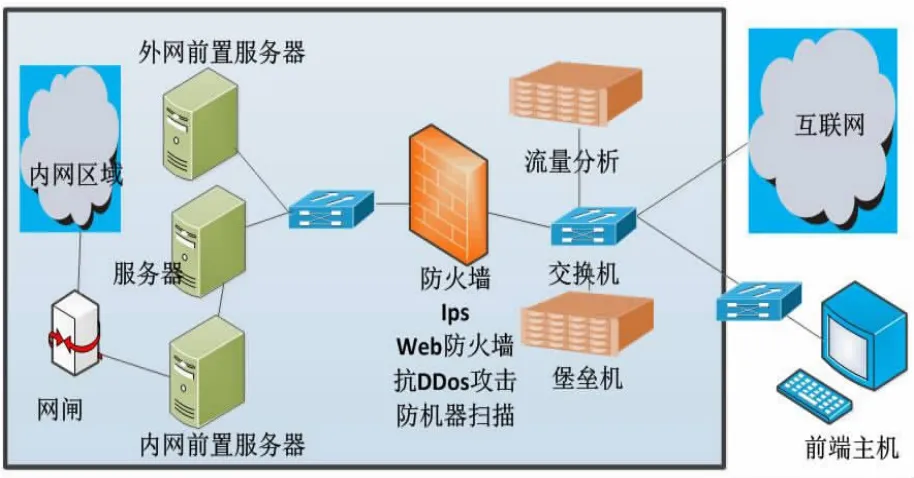

针对医院就诊人员筛查系统要求同时连接医院专网和互联网及存储新冠疫情数据的特点,系统按照图2所示方案部署。主要从以下几个方面做安全防护[7]。

图2 网络安全防护示意图

4.1 对主机安全加固

主要从3 个方面:①安装最新网络版卡巴斯基杀毒软件,并设计主机空闲时间计划任务,定时对服务器全盘杀毒,安装对应操作系统补丁,关闭其他没有使用的所有端口,防止勒索病毒。②对前端使用的主机实施终端准入控制,只有通过设定的安全策略审计才允许其接入网络。③全院强化培训网络安全意识,做好重要数据不同形式的备份。

4.2 使用专业安全厂商设备加固

通过部署边界防火墙、Web 应用防火墙、网闸、IPS、抗DDos 攻击、全流量分析APT、防机器扫描等安全设备,可对网络病毒与攻击进行检测、阻断、防范,并且能够实时监视和分析网络安全状况,提供可视化的网络安全监测手段,保护整个网络不受攻击。

边界防火墙通过安全策略控制不同安全域之间的访问。在防火墙上配置了基于五元组的策略,明确允许只有可信任的服务被访问,拒绝其他任何访问服务。并且针对勒索病毒利用的135、137、138、139、445、3389 等端口在防火墙上做丢弃策略。

Web 应用防火墙串联在网络中,通过配置与应用对应的安全策略,有效地保护了部署在服务器的Web 应用程序,通过在Web 应用防火墙启用网页防篡改功能,防止了页面被篡改,同时通过开启防Sql注入功能,对登录和查询页面做了特殊防护,减小Sql 注入攻击成功的可能。

网闸部署在医院内网和外网之间,通过网闸专有的特性,确保只有前置机可以通过固定、允许的端口单向地访问医院内网固定的服务器,拒绝其他任何对内网的访问,通过网闸的配置,有效地杜绝了对内网的扫描性攻击,确保医院专网的安全。

IPS 通过启用其防病毒功能,减少了互联网病毒的传入,通过对数据包特征的识别和特征的匹配,检测并杜绝网络攻击,有效地提高了系统的安全性。

抗DDos 攻击,通过专门抗DDos 攻击设备的部署,防止恶意攻击,以免无法对外提供服务,通过部署抗DDos 设备有效的保障了提供服务可靠性。

全流量分析APT 设备旁路部署在核心交换机,对全网流量实时监控,并通过分析平台对全网的安全状况分析,实时感知网络安全状况。通过先进的算法分析并发现APT 攻击,回溯定位APT 攻击的发起人。

防机器扫描设备通过检查浏览器指纹等技术手段,防止机器扫描,将网络攻击拒绝在探测机器扫描阶段。

堡垒机通过授权策略防止非授权的用户访问服务器,并对访问用户及访问行为审计,确保网络中的操作是符合网络安全规定。

4.3 网络设备自身的安全加固

网络设备和安全设备是网络的基础设施,其安全程度,也是决定网络是否安全的一个关键因素,网络安全设备自身的安全是网络安全的基础,网络安全设备自身的加固用户很容易忽略。

主要从4 个方面加固,①更新安全设备特征库,防火墙、WAF、IPS 等安全设备是使用系统中内置的特征库来和威胁的特征进行匹配和检测,因此,设备的特征库的大小、是否是最新等因素将影响安全设备检测的能力,要使对应的安全设备能够检测发现的最新威胁,其特征库中必须存储有最新威胁的特征码,及时按照安全厂商提供的特征库更新是保障安全设备特征库最新的有效方法。②设备登录权限安全加固,设备登录用户权限分级管理,三员独立,杜绝弱口令,通过限定能够访问主机IP的方式管理安全设备,使用ssh 加密方式登录命令行。③将设备纳入安全管理中心管理,通过堡垒机登录设备,设备配置日志服务器,访问日志存储在日志服务器上,方便以后排查。

4.4 就诊人员筛选系统安全加固

①配置并开启就诊人员筛选系统日志,对应用日志进行定期归档、备份,避免在攻击行为发生时,导致无法对攻击途径、行为进行溯源等,加强安全溯源能力。②系统账号杜绝弱口令,使用高复杂强度的密码。③系统使用HTTPS 协议访问,通过浏览器加密传输的方式访问,提高数据在传输过程中的安全。

5 结论

在当前抗击疫情特殊时期,我院采用了本文中设计的网络安全方案,从主机安全加固、专业安全设备部署、安全设备自身安全管控、应用系统安全加固四个方面做网络安全防范策略,保障医院就诊人员筛查系统安全稳定运行,同时使用信息化助力了疫情防控,确保了数据安全,既满足了医院就诊人员筛查系统的上线,又保障了公民涉及疫情的数据安全,为疫情防控工作提供了可靠的支撑。目前。医院就诊人员筛查系统在我院的运行安全稳定,充分说明本文设计的安全方案是有效可行的。