轻量级的仲裁半量子秘密共享

2021-10-28王晨

王 晨

(西安工程大学 计算机科学学院,陕西 西安 710048)

0 引 言

量子密码学的一个重要分支是量子秘密共享(QSS)[1]。量子秘密共享将秘密分发给多个参与者,只有授权参与者共同合作才可以恢复初始秘密。1999年,Hillery等人[1]提出的Greenberger-Horne-Zeilinger(GHZ)态是第一个基于量子秘密共享方案;1999年,Gottesman等人[2]提出了量子秘密共享方案,秘密信息被划分为n份,任意k份都可以用于恢复秘密,并且证明了阈值方案存在的限制是来自量子不可克隆定理;2000年,Gottesman[3]给出了量子秘密共享理论的一些重要结果,证明了具有一般访问结构的量子秘密共享方案存在的唯一限制是单调性和不可克隆定理;2001年,Tittel等人[4]提出了基于纠缠的量子秘密共享实验方案,利用参量下转换创建两个纠缠光子,模拟三量子比特GHZ态[1];2003年,Guo等人[5]提出了不使用纠缠态的量子秘密共享协议,其理论效率接近100%;2004年,Deng等人[6]提出了基于测量的量子秘密共享方案,根据测量结果形成的字符串的奇偶性,给出共享秘密信息的显示表达式,该方案不仅可以保障协议的安全性,并且其效率渐近为100%;2005年,Ogawa等人[7]提出了新的量子秘密共享方案,参与者无法从自己的秘密中获取任何量子秘密信息,该协议满足了机密性;2014年,Liao等人[8]提出具有添加新代理的简便方法,对撤销的代理进行诚实性检测;自此,其他量子秘密共享方案随后被提出。

尽管在最近几十年来出现了各种量子秘密共享协议,但是由于量子设备造价高昂,更可能的应用场景是只有少数的公司和政府机构能够拥有量子计算机。因此,如何降低量子能力是一个值得研究的领域。为了减轻协议的量子负担,2007年Boyer等人提出了半量子的想法[9],在2009年,Boyer等人提出了半量子密钥分发协议,该协议被证明对窃听者是完全鲁棒的,无论对手做什么操作均会被检测到。这里的半量子环境是指,协议中部分参与者是量子方,具有无限量子能力;而另外一些参与方是经典方仅需要有限的量子能力,只执行以下几种操作:(1)在Z基上测量量子比特;(2)在Z基上制备量子比特,{|0〉,|1〉};(3)无干扰的反射量子比特;(4)通过不同的延迟线重新排列量子比特。随后,半量子密码协议得到了一定的发展。2010年,Li等人[10]提出了两种使用最大纠缠GHZ态的半量子秘密共享协议;2012年,Wang等人[11]通过使用两个粒子纠缠态进而提出了半量子秘密共享协议,经典的参与者只能执行制备粒子或者反射粒子的操作;2015年,Xie等人[12]提出了一种新的指定比特的半量子秘密共享协议,即量子参与者可以与经典参与者共享特定的消息;2018年,Li等人[13]提出了有限资源内的半量子秘密共享协议。

为了进一步减轻协议参与者的量子负担,可以引入第三方进行量子计算等操作。2015年,Krawec[14]首次提出了仲裁半量子密钥分发协议,两个参与者在不可信量子第三方的协助下分发密钥。2018年,Liu等人[15]提出了经典方不需要测量能力的中介半量子密钥分发协议。2019年,Tsai等人[16]提出了轻量级的量子密钥分发协议,两个参与者和第三方都是经典用户,使用单向传输策略,提出的协议更实用。2019年,Lin等人[17]提出了新的中介半量子密钥分发协议,该协议允许两个经典参与者在不受信任的第三方帮助下共享秘密密钥。受上述研究启发[18-20],文中提出了轻量级的仲裁量子秘密共享方案,即量子方(可信或者不可信的第三方)和经典方的能力均是有限的,减少了量子开销,使该协议更加易于实现。

1 协议描述

1.1 第三方可信的半量子秘密共享协议

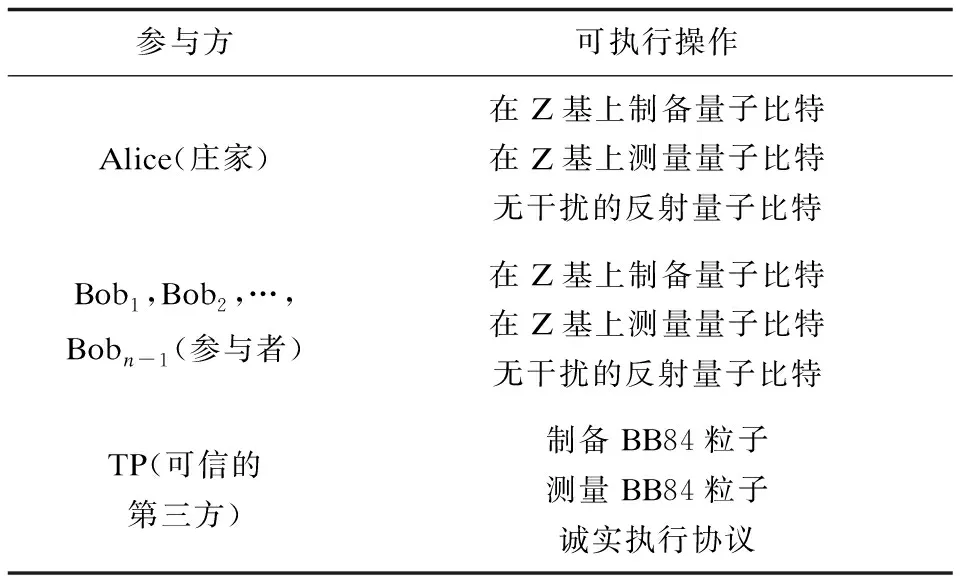

本节介绍了中介可信的量子秘密共享协议,提出的协议允许参与者Alice(dealer)和n-1个经典代理方Bob1,Bob2,…,Bobn-1在第三方TP的帮助下共享密钥。TP是诚实的,即TP必须严格遵守协议的规则。关于参与者有限的量子能力的具体描述在表1中给出。假设参与秘密共享协议共有n个参与者,Alice(dealer)需要在可信第三方TP的帮助下共享密钥K给n-1个参与者,协议的具体执行内容如下:

(1)TP随机地制备δ个BB84粒子{|+〉,|-〉,|0〉,|1〉},并且发送给Alice(δ是一个固定参数,且δ远大于n)。

(2)Alice收到TP发送的粒子序列后,随机执行以下两种操作:

表1 有限量子能力的具体描述

①Alice以概率p对收到的粒子无干扰地反射给Bob1(CTRL);

②Alice以概率1-p丢弃收到的粒子,随机在Z基上重新制备量子比特({|0〉,|1〉}),并且发送给Bob1(SIFT)。

(3)Bob1收到来自Alice发送的粒子后,随机执行以下两种操作:

①反射:Bob1以概率p对收到的粒子无干扰地反射给TP(CTRL)。

②测量重发:Bob1以概率1-p对收到的粒子用Z基测量,并且随机在Z基上制备量子比特({|0〉,|1〉}),并且发送给TP(SIFT)。

(4)TP接收到Bob1发送的粒子后,通知Alice和Bob1进行窃听检测。Alice和Bob1在公共信道公布在哪个粒子位置上执行的CTRL操作,对Alice和Bob1都选择执行CTRL的粒子进行测量,TP测量结果应和初始态一致,若错误率高于阈值,则终止协议并重新开始。

(5)在Bob1和Alice都选择SIFT操作的位置,这些粒子(以概率(1-p)*(1-q))作为Alice共享给Bob1的密钥K1的编码量子比特({|0〉,|1〉,|1〉,…,|0〉}分别代表0,1比特)。

(6)同理,Alice和Bob2,…,Bobn-1在TP的帮助下共享密钥K2…Kn-1,重复步骤1~5。最终,K=K1⊕K2⊕…⊕Kn-1作为所有参与者共享密钥,只有所有的Bob共同合作才能恢复该密钥。

1.2 中介不可信的半量子秘密共享协议

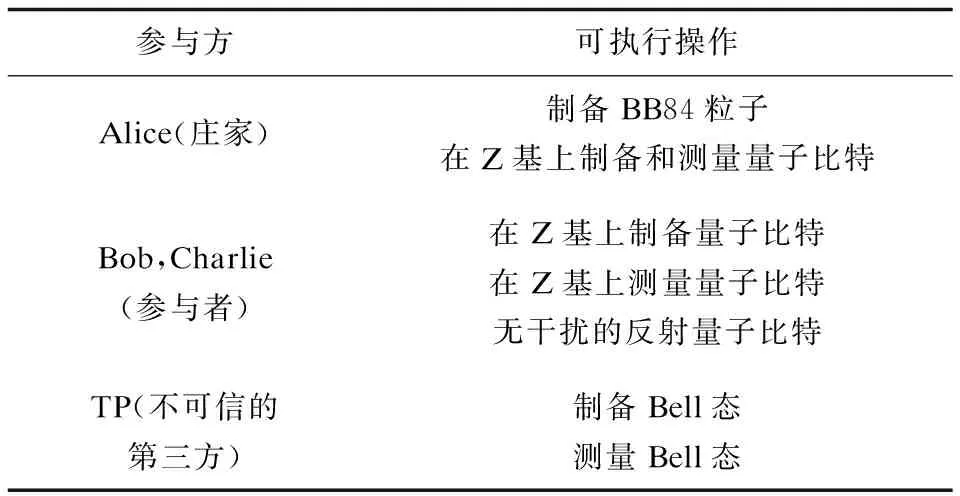

本节介绍了中介不可信的量子秘密共享协议,提出的协议中参与秘密共享协议的成员有Alice(dealer)、Bob和Charlie,三个参与者在TP的帮助下共享密钥。TP是不可信的,即必须验证TP的诚实性。关于参与者有限量子能力的具体描述在表2中给出。

假设Alice需要在不可信第三方帮助下共享密钥K给Bob和Charlie,协议的具体内容如下:

表2 有限量子能力的具体描述

(3)Bob和Charlie在收到Alice发送的量子序列后,随机执行两种操作:

①CTRL:以概率p对收到的粒子无干扰地反射给TP;

②SIFT:以概率1-p对收到的粒子用Z基测量并随机制备量子态发送给TP。

(4)TP收到来自Bob和Charlie的所有量子态并且按顺序存储,按照顺序结合收到的粒子进行Bell测量,并且公布测量结果及初始态,Bob和Charlie计算选择SIFT的初始态且检测SIFT比特错误率。若Z-SIFT错误率高于预先设定的阈值PSIFT,那么中止协议。

(5)Alice公布插入窃听检测粒子的位置,Bob和Charlie公布执行Z-SIFT操作的位置,TP对比Bob和Charlie选择CTRL的量子态并且检测CTRL比特错误率。若Z-SIFT错误率高于预先设定的阈值PCTRL,那么中止协议。

(6)Alice随机选择插入窃听检测粒子中的Z-SIFT比特为密钥K1,K2,通知Bob和Charlie公布剩余诱骗粒子为自身Z-SIFT粒子的测量结果。若Z-SIFT错误率高于预先设定的阈值PTEST,那么协议中止。

(7)Bob和Charlie记录未公布测量结果的Z-SIFT为K1,K2,最终K1⊕K2为共享密钥,只有Bob和Charlie合作才能恢复密钥。

1.3 中介可信的半量子秘密共享验证

本节中,中介可信的量子秘密共享协议允许参与者Alice(dealer)和2个经典代理方Bob1,Bob2在TP的帮助下共享密钥。TP是诚实的,即TP必须严格遵守协议的规则。假设参与秘密共享协议共有3个参与者,Alice(dealer)需要在可信第三方(TP)的帮助下共享密钥K给2个参与者,协议的具体执行内容如下:

(1)TP随机地制备20个BB84粒子{|+〉,|0〉,|-〉,|1〉,|-〉,|+〉,|0〉,|1〉,|1〉,|+〉,|-〉,|0〉,|+〉,|1〉,|-〉,|1〉,|0〉,|+〉,|-〉,|1〉}并且发送给Alice。

(2)Alice收到TP发送的粒子序列后,执行以下两种操作:

①Alice对收到的粒子序列为奇数的粒子无干扰地反射给Bob1(CTRL);

②Alice丢弃收到的其余粒子,随机在Z基上重新制备量子比特({|0〉,|1〉}),并且发送给Bob1(SIFT)。

操作后的粒子序列为{|+〉,|0〉,|-〉,|1〉,|-〉,|0〉,|0〉,|1〉,|1〉,|0〉,|-〉,|0〉,|+〉,|1〉,|-〉,|1〉,|0〉,|1〉,|-〉,|1〉}。

Bob1收到来自Alice发送的粒子后,执行以下两种操作:

①Bob1对收到的粒子序列为3的倍数的粒子无干扰地反射给TP(CTRL);

②测量重发:Bob1对收到的其余粒子用Z基测量,并且随机在Z基上制备量子比特({|0〉,|1〉}),并且发送给TP(SIFT)。

操作后的粒子序列为{|1〉,|0〉,|-〉,|1〉,|0〉,|0〉,|0〉,|1〉,|1〉,|0〉,|1〉,|0〉,|1〉,|1〉,|-〉,|1〉,|0〉,|0〉,|0〉,|1〉}。

(3)TP接收到Bob1发送的粒子后,通知Alice和Bob1进行窃听检测。Alice和Bob1在公共信道公布在哪个粒子位置上执行的CTRL操作,对Alice和Bob1都选择执行CTRL的粒子进行测量,TP的测量结果应和初始态一致,最终检测粒子序列为{|-〉,|1〉,|-〉}。

(4)在Bob1和Alice都选择SIFT操作的位置,这些粒子作为Alice共享给Bob1的密钥K1的编码量子比特,({|0〉,|1〉}分别代表0,1比特),最终量子比特为{|0〉,|1〉,|1〉,|0〉,|1〉,|1〉,|1〉}。

(5)TP随机地制备20个BB84粒子{|-〉,|0〉,|+〉,|0〉,|1〉,|+〉,|-〉,|1〉,|+〉,|0〉,|1〉,|+〉,|-〉,|0〉,|-〉,|0〉,|0〉,|-〉,|+〉,|0〉}并且发送给Alice。

(6)Alice收到TP发送的粒子序列后,执行以下两种操作:

①Alice对收到的粒子序列为奇数的粒子无干扰地反射给Bob2(CTRL);

②Alice丢弃收到的其余粒子,随机在Z基上重新制备量子比特({|0〉,|1〉}),并且发送给Bob2(SIFT)。

操作后的粒子序列为{|-〉,|0〉,|+〉,|1〉,|1〉,|0〉,|-〉,|1〉,|+〉,|0〉,|1〉,|0〉,|-〉,|1〉,|-〉,|0〉,|0〉,|1〉,|0〉,|0〉}。

Bob2收到来自Alice发送的粒子后,执行以下两种操作:

①Bob2对收到的粒子序列为3的倍数的粒子无干扰地反射给TP(CTRL);

②测量重发:Bob2对收到的其余粒子用Z基测量,并且随机在Z基上制备量子比特({|0〉,|1〉}),并且发送给TP(SIFT)。

操作后的粒子序列为{|1〉,|0〉,|+〉,|1〉,|1〉,|0〉,|1〉,|1〉,|+〉,|0〉,|1〉,|0〉,|-〉,|1〉,|-〉,|0〉,|0〉,|1〉,|0〉,|0〉}。

(7)TP接收到Bob2发送的粒子后,通知Alice和Bob2进行窃听检测。Alice和Bob2在公共信道公布在哪个粒子位置上执行的CTRL操作,对Alice和Bob2都选择执行CTRL的粒子进行测量,TP的测量结果应和初始态一致,最终检测粒子序列为{|+〉,|+〉,|-〉}。

(8)在Bob2和Alice都选择SIFT操作的位置,这些粒子作为Alice共享给Bob2的密钥K2的编码量子比特,({|0〉,|1〉}分别代表0,1比特),最终量子比特为{|0〉,|1〉,|1〉,|0〉,|1〉,|0〉,|0〉}。

(9)Alice和Bob1,Bob2在TP的帮助下共享密钥K1,K2,最终,K=K1⊕K2作为所有参与者共享密钥,最终共享密钥为{|0〉,|0〉,|0〉,|0〉,|0〉,|1〉,|1〉},只有Bob1和Bob2共同合作才能恢复该密钥。

2 安全分析

2.1 特洛伊木马攻击

常见的木马攻击有两种:延迟光子木马攻击和隐形光子窃听。特洛伊木马攻击是一种常见的攻击,外部攻击者可能会将特洛伊木马光子插入TP发送的量子比特中,尝试通过特洛伊木马光子获得信息[21]。两个协议中,参与者可以引入光波过滤器来检测是否存在多光子信号,因而参与者收到的都是滤波器过滤后的具有合法波长的粒子,这样可以抵抗来自Eve的隐形光子窃听。

2.2 联合攻击

中介可信的半量子秘密共享协议中将证明一个或多个不诚实的参与者无法获得最终密钥[22-23]。在此,考虑最极端的情况,有一部分参与者是不诚实的,在这种情况下,不诚实方具有最大的权力。首先,若没有Bob1的帮助下,Bob2…Bobn-1相互串通想获得最终的密钥。若是想知道Bob1的密钥,只有检测发送给Bob1的粒子,若是在Alice发送给Bob1的过程中,他们不知道具体的位置,协议继续进行则成为拦截攻击,TP会检测出;其次,若是在Bob1发送给TP的过程中窃听,则没有意义。并且Bob2…Bobn-1可相互独立,但是,这些信息仍然无法获取。因此,协议可以抵抗内部攻击。

中介不可信的半量子秘密共享协议中,因为第三方、Alice、Bob和Charlie是互相检验诚实性,若一方不诚实,协议无法继续进行,因此可发现潜在的联合攻击。

2.3 外部攻击

3 结束语

和现有的协议相比较[24-25]:对于半量子环境,在测量重发和丢弃重发环境中设计该协议,协议中,参与方都是“经典的”,经典参与者具有相同的量子能力,包括用Z基测量量子比特,以Z基制备量子比特,和无干扰反射量子比特。在量子资源方面,现有的半量子秘密共享协议中,量子方需要无限的量子能力,来保持协议的正常进行,在该方案中,对于第三方TP的量子能力要求也是有限的,参与者只需生成Z基的单个光子。降低了量子TP的量子能力,不需要完全的量子能力,这些使该协议更加实用和轻便。文中在的第三方TP的帮助下,提出了一种轻量级仲裁量子秘密共享方案,允许经典参与者在具有有限量子能力TP的帮助下共享密钥,因为dealer只需要生成Z基量子位的能力,经典参与者和TP的量子能力都是有限的,该协议节约了量子资源,提高了协议的实用性。尽管在半量子领域中共享密钥的无条件安全性仍然很困难[26-29],但是所提出的协议可免受各种众所周知的攻击。在这里,不增加TP量子能力的情况下,如何将参与者的能力降低也是一个有挑战的问题,需要进一步研究。