基于TOPSIS的多维网络安全度量模型研究

2021-03-31赵小林曾冲寒薛静锋蔺青钰郭煚

赵小林, 曾冲寒, 薛静锋, 蔺青钰, 郭煚

(北京理工大学 计算机学院,北京 100081)

近年来,网络走进了千家万户,无论是电脑还是各种移动设备,其中都与网络密不可分.然而,随着信息科技的发展,网络中的安全问题也逐渐凸显出来.在网络的环境安全、可靠性安全和漏洞安全方面,都有危害安全的事件发生.2017年俄罗斯电网遭到攻击,攻击者的渗透能力足以控制电力系统的正常运行;2017年5月,肆意传播了150多个国家WannaCry勒索病毒,通过被泄露的永恒之蓝漏洞进行传播,对全球的金融、能源、教育、医疗等行业造成了严重的影响;2017年9月,美国继希拉里邮件门后又发生了邮件泄露事件,导致社会对总统的信任度大大降低;2018年1月,荷兰3大银行频繁遭受到DDoS攻击,导致网站与网上服务瘫痪;2018年3月,我国境内遭到了攻击者利用Memcached的服务发起的大规模DDoS反射攻击,其流量却高达758.6 Gbits.网络安全已经不仅仅是关乎于个人用户的隐私、财产安全,更是上升到了国家安全的层面上,为此,中国在2016年6月1日起施行《网络安全法》,将网络安全落实到法律法规上.此外,当今的国与国之间的竞争与安全保证并不仅仅在于领土、经济等方面,还是在网络空间上的竞争和战斗.因此,可以对网络的安全性进行度量,得出度量结果后及时发现网络中的短板并维护是十分重要的.

基于多维度的网络安全度量方法和复杂网络相关理论的研究成果,为了解决网络安全的维度选取范围小、指标量化困难的问题,本文依据《中华人民共和国计算机信息系统安全保护条例》所提出的R=f(A,T,V)为基础,其中R为风险,A为资产,T为威胁,C为脆弱性,将网络安全划分为3个具有代表性的维度,环境安全主要以网络中的基础设施即资产、可靠性安全主要以网络自身所具备的图属性即脆弱性、漏洞安全主要以网络自身存在的安全漏洞即威胁来度量,3个维度的度量很大程度上覆盖了网络安全度量的指标,全方位地对网络安全给出一个综合的评估来解决网络安全的维度选取范围小的问题.环境安全以网络的基础运行指标进行度量,基础运行指标可以表征网络当前的性能,间接地反映网络的安全状态[1];可靠性安全主要从复杂网络理论方面,以图理论对网络的可靠性进行度量[2-3];漏洞安全从网络的脆弱性方面对网络安全进行直接的度量[4].

在网络安全度量领域,已经有一些研究成果的积累[5-7],这些研究成果可以对网络安全在一定范围内进行度量,为网络安全的维护和态势感知提供指导.对于零日攻击,该模型将计算出损害网络资产所需的未知漏洞,以客观地量化网络安全系数,其中较高的系数表示未知漏洞的可用性较低.继而提出了基于最小攻击量的安全度量模型,解决了资源与概率之间的因果关系,以反映平均攻击量[8].姜旭炜等[9]将层次分析法与粗糙集理论相结合,分别得到主观、客观权值,并通过因子加权函数来计算网络安全态势值.姜旭伟等将层次分析法(AHP)和粗糙集理论相结合,分别获得主观和客观权重,并利用因子权重函数(NSSW)计算出网络安全态势值.Wang等[10]提出了一种基于AHP的网络安全态势评估模型(NSSA)和量化方法,将AHP与情境评估的层次模型有机结合,简化了情境评估问题,并采用D-S证据理论融合的模糊化结果,以解决单一信息源和大精度偏差的问题.

此外,网络安全度量中通常需要对多个度量指标进行组合计算,在组合计算的过程中需要对各个指标分配权重.层次分析法(AHP)是一种较为通用的权重计算方法[11],在许多研究中都采用层次分析法或者改进的层次分析法来计算权重.胡楠等[12]和高翔等[13]将层次分析法与模糊理论想结合,利用模糊层次分析法对网络安全进行评估.黎筱彦等[14]将网络被攻击后获取到的攻击参数和属性作为度量指标,通过对指标进行加权计算来对网络安全进行度量,其中使用了层次分析法作为权重选取的方法.虽然层次分析法将与决策相关的影响因素分解成目标层、准则层、方案层等层次,使整个网络系统的各个因素间的关联关系不割裂,但由于其方法类似人脑的决策方法,运用专家系统对各层次的指标间的重要性进行定义,所以主观因素使得方法在评估结果时定性成分较多.

逼近理想解排序法(TOPSIS法)是Hwang和Yoon于1981年首次提出的一种综合评价方法,这一方法根据有限个评价对象与理想化目标的接近程度进行排序的方法,是在现有的对象中进行相对优劣的评价.TOPSIS多用于推荐技术中对目标进行排序选优,在网络安全风险评估上也有许多应用.Luo[15]使用TOPSIS方法结合层次分析法来计算攻击图的攻击成本,从而对基于移动网络的软件定义网络进行安全度量.使用TOPSIS方法对目标进行评价排序可以一定程度上地消除专家评估因素的主观性.

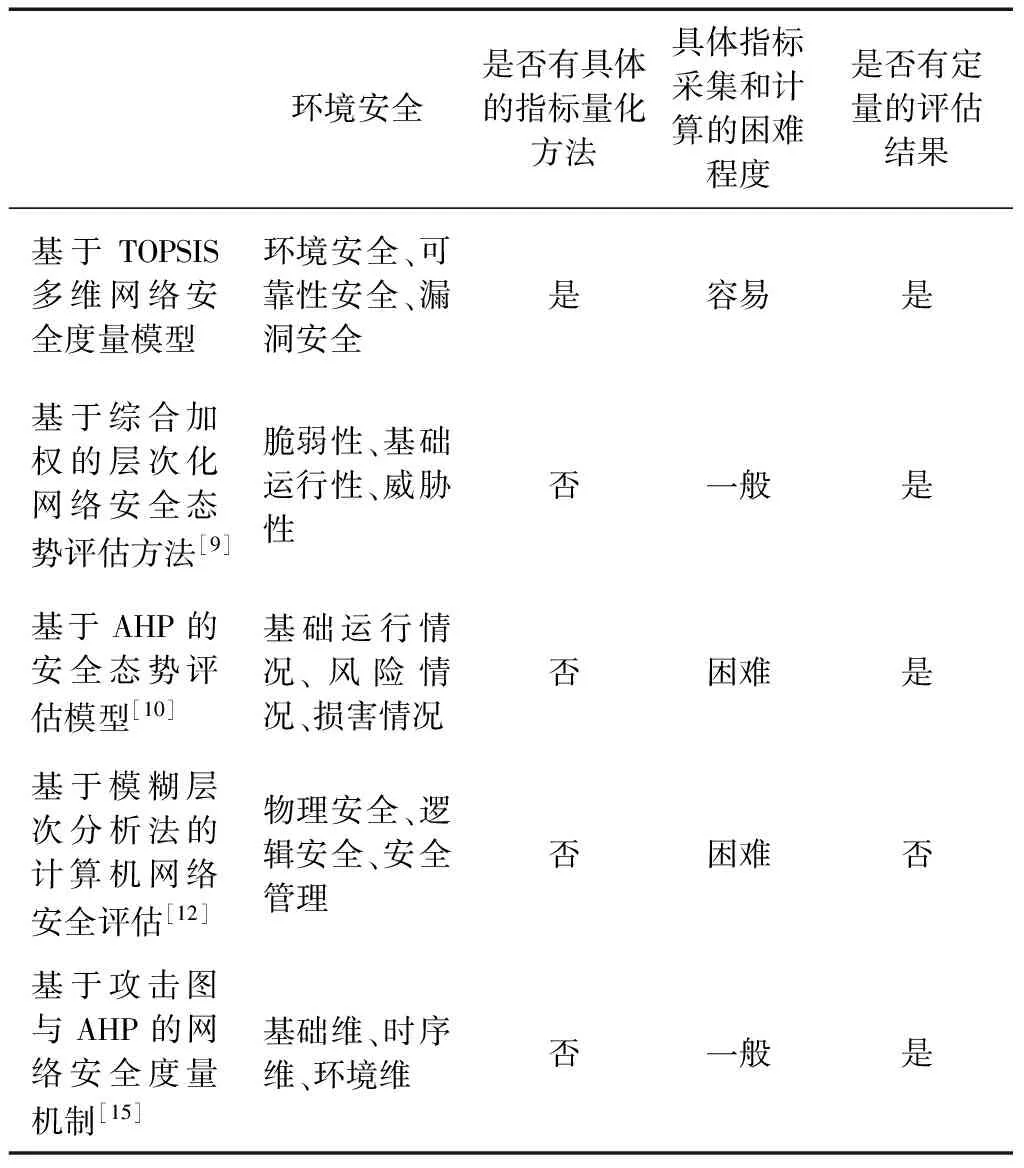

基于TOPSIS多维网络安全度量模型与文中提到的其他多维网络安全度量模型在维度选取、指标量化、指标采集和定量评估上进行比较,如表1所示.

表1 多维网络安全模型评估对比

从表1中可以看出,基于综合加权的层次化网络态势评估方法选取的维度考虑到了网络中各个节点的运行状态与脆弱性,但由于其维度划分耦合度大,且不全面,因此在网络出现异常时无法及时地响应当前网络状态;基于AHP的安全态势评估模型(NSSA)从网络状态与受到攻击后网络的受损情况出发,对网络安全态势进行划分,但由于其未考虑网络的拓扑结构在受到攻击后的变化,因此在准确性方面会有偏差.本文提出的基于TOPSIS的多维网络安全度量模型比较全面地对网络安全进行了维度划分,维度下指标的采集和量化也都相对简单、可行,还给出了整体网络、维度层、中间层和各个指标的度量结果,与其他几个模型相比,本文提出的模型维度划分相对全面、可操作性较高,得出的评估结果也比较有价值.

本文贡献点有两方面:第一,在网络安全度量指标数据量化方面,本文以可操作性为原则进行量化方法和量化工具的选取工作,以此来解决网络安全指标量化困难的问题.采用层次分析法建立多层次多维度的评价,体现网络系统的层次性.针对方法的主观性太强、依赖专家的经验等问题,本文引入TOPSIS作为对网络安全度量指标进行综合评估的方法,对有限个评价对象与理想化目标的接近程度进行排序,从一定程度上消除了对专家系统的依赖性,使评估结果更具有客观性.第二,为了能够较为全面地对网络安全风险进行度量,本文将网络安全以等保条例为基础,按照资产、威胁、脆弱性划分为3个维度,即环境安全、可靠性安全和漏洞安全3个维度,从3个维度出发,全面地对网络安全进行划分,为后续综合评估结果的准确性提供支持.本文选取真实网络环境下受到DDoS攻击为实验背景,通过与现有方法进行对比,证明了本文方法的有效性与准确性.

1 多维网络安全度量模型

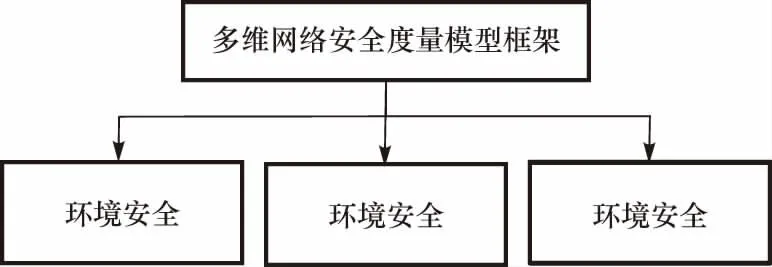

为了解决网络安全的维度选取范围小的问题,在对网络安全进行度量的过程中,需要把网络安全进行拆分,本文提出了一种基于TOPSIS的多维网络安全度量模型,将网络安全划分为环境安全、可靠性安全和漏洞安全3个维度,从网络的基础设施、拓扑结构、漏洞多个方面对网络安全进行度量,在各个维度下设立中间层度量指标,细分各个维度的度量目标,又在各个中间层度量指标下设立元度量指标,使用可靠的工具对元度量指标进行采集,从而得到覆盖范围较广的、指标可采集可量化的网络安全度量模型.

另外,建立各中间层的度量指标,利用可靠的工具对元指标进行收集,从而得到一个覆盖范围广、指标可以被收集和量化的网络安全度量模型.每个维度下选取相应的测量指标并进行量化.结合TOPSIS综合评价方法,对不同维度下的测量指标进行评价.多维网络安全度量模型框架如图1所示.

图1 多维网络安全度量模型框架图

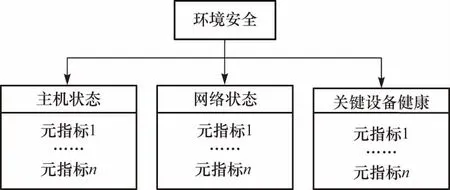

第1个维度是环境安全维度,如图2所示,该维度对网络环境中的基础设备的健康程度、网络基础状态进行度量,在该维度下,对网络中的主机状态指数、网络状态指数和关键设备健康指数3个方面进行度量.

图2 环境安全度量模块

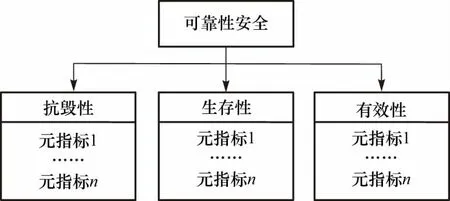

第2个维度是可靠性安全维度,如图3所示,该维度反映了网络受到破坏后是否还可以正常运行程度和生存能力,以及在网络部件失效的情况下满足网络业务能力的程度,因此,在该维度下分为网络的抗毁性、生存性和有效性3个方面的度量.

图3 可靠性安全度量模块

第3个维度是漏洞安全维度,如图4所示,该维度主要对网络中的漏洞进行度量,通过对网络中的漏洞威胁指数、漏洞防范代价指数进行度量.在每个维度的度量点下有相应的元度量指标,通过得到元度量指标的量化值来对每个度量点进行量化,然后再对维度进行量化,最后得到整个网络的度量结果.

2 指标选取及量化

在环境安全和漏洞安全维度上,本文根据Luo等[15]建立的指标体系中的部分,把环境安全度量分为对主机状态指数、网络状态指数和关键设备健康指数的度量,把漏洞安全度量分为对漏洞数量指数、漏洞防范代价指数的度量.在可靠性安全维度上,本文根据杨孝平[16]对复杂网络可靠性的评价方法,把可靠性安全度量分为对网络的抗毁性、生存性和有效性的度量.在指标量化上,本文根据高阳等[17]的无量纲化方法对元度量指标进行量化.多维网络安全度量模型选取的具体指标如表2所示.本文将文献[14]和文献[16]中的评估体系与提出的3个安全度量维度相结合并进行一定的修改、完善,得到3个维度下的中间层度量指标和元度量指标.

表2 多维网络安全度量模型指标设计

根据TOPSIS方法对度量指标的要求,需要对度量指标进行同趋势化,即所有指标的量化公式遵循相同趋势的变化规律.本文选取的指标为正向指标且按照线性递增的规律对指标进行量化.

2.1 环境安全度量指标的选取及量化

在环境安全维度上,本文选取主机状态指数、网络状态指数和关键设备健康指数作为中间层指标进行度量.其中主机状态指数的元度量指标包括磁盘占用指数、CPU占用指数、内存占用指数、开放端口指数;网络状态指数的元度量指标包括峰值流量指数、平均流量指数、带宽利用指数;关键设备健康指数的元度量指标包括路由器健康指数、交换机健康指数.具体的量化方法如下.

(1)主机状态指数的元度量指标量化.

磁盘占用指数量化.磁盘占用指数反映了主机的磁盘占用情况,利用工具检测主机的磁盘使用情况,得到在t时间的磁盘占用率Dt,从而得到磁盘占用指数Ehd,如式(1).其中Dmax为磁盘占用率的最大值,Dmin为磁盘占用率的最小值.

(1)

CPU占用指数量化.CPU占用指数反映了主机的CPU使用情况,利用工具检测主机的CPU使用情况,得到t时间的CPU占用率Ct,从而得到CPU占用指数Ehc,如式(2).其中Cmax为CPU占用率的最大值,Cmin为CPU占用率的最小值.

(2)

内存占用指数量化.内存占用指数反映了主机内存的使用情况,利用工具检测主机的内存使用情况,得到t时间的内存占用率Mt,从而得内存占用指数Ehm,如式(3).其中Mmax为内存占用率的最大值,Mmin为内存占用率的最小值.

(3)

开放端口指数量化.开放端口指数反映了主机开放的端口存在的安全隐患的严重程度,利用工具检测主机的端口开放情况,将开放端口的危险等级分为严重、高、中、低4个等级,每个等级对应相应危险程度的开放端口,对每个危险等级分配权重,得到开放端口指数Ehp的量化公式,如式(4).

(4)

式中:Pt为在t时间开放端口的得分;Pmax为开放端口的最大得分;Pmin为开放端口的最小得分;Mt的量化公式如式(5).其中WS、WH、WM、WL为危险程度分别为严重、高、中、低等级的权重,Sn、Hn、Mn、Ln分别为严重、高、中、低等级的端口数量.

Pt=WSSn+WHHn+WMMn+WLLn

(5)

本文提出了CPU、内存、磁盘和开放端口的量化方法,其中对CPU、内存和磁盘的量化主要是将工具采集到的CPU利用率、内存利用率和磁盘利用率进行同趋势化处理,本文对其进行正向处理,得到以上公式.对于开放端口指数的量化,本文从基础出发,直接获取主机所有开放的端口号,对开放的端口按照威胁程度对其分类,计算得到开放端口的威胁值,通过威胁值计算开放端口指数.本文中提出了以上主机状态指数的量化公式,把可操作性和准确性作为量化原则,即提出的公式既满足可以方便地使用工具进行采集,又可以进行准确地计算、量化.

(2)网络状态指数的元度量指标量化.

峰值流量指数量化.峰值流量指数反映网络瞬间流量最大值情况,利用工具对网络进行流量监控,提取网络在时间T的峰值流量,按照周爱平等[18]提出的峰值流量的离差系数ηCV的定义,计算峰值流量指数Enp,如式(6).

Enp=1-ηCV

(6)

其中ηCV的计算公式如式(7),V为吞吐量方差,即吞吐量与峰值流量的偏离程度,X为峰值流量.吞吐量方差的计算公式如式(8),其中A(τ)中表示链路在单位时间内能够传输的数据量.

(7)

(8)

平均流量指数量化.平均流量指数反映了一段时期内网络的平均吞吐量,利用工具对网络进行监控,提取网络在时间t的平均流量,得到平均流量指数Ena,如式(9).其中,Ft为网络的平均流量,Fmin为平均流量的最小值,Fmax为平均流量的最大值.

(9)

带宽利用指数量化.带宽利用指数反映了网络的带宽利用情况.带宽利用率为网络每秒流入流出的流量综合和带宽的比值,利用工具提取网络的流量数据和带宽信息,计算网络在t时间的带宽利用率,对带宽利用指数进行量化,如式(10).其中Bt为时间t的平均带宽利用率,Bmin为带宽利用率的最小值,Bmax为带宽利用率的最大值.

(10)

本文对峰值流量指数的计算参考了前人的研究成果,并结合其中的偏离程度的思想提出了平均流量指数和带宽利用指数的量化方法.平均流量指数和带宽利用指数考虑到网络中的平均流量和带宽利用率是在一定范围内变化,在此范围中的值都属于正常情况,若偏离了此范围,则通过计算其偏离程度来计算各个指数.

(3)关键设备健康指数的元度量指标量化.

关键设备健康指数包括对路由器健康指数和交换机健康指数.路由器和交换机是网络的重要组成部分,路由器和交换机的健康指数反映了网络中路由器和交换机的健康程度,根据阙伟科等[19]提出的路由器性能评估算法进行路由器的健康指数量化,算法如下.

其中,std1表示指标正常值上限,std2表示指标正常值下限,value表示指标的实际测量值,bwu表示路由器或交换机的入口带宽利用率,deviaton表示指标的偏离系数,lr表示路由器或交换机的丢包率,er表示路由器或交换机的错误率,cpu表示路由器或交换机的CPU利用率,mem表示路由器或交换机的内存利用率,health表示路由器健康指数Ekr或者交换机健康指数Eks.其中度量指标为包转发率,通过对包转发率进行度量,计算其与正常值的偏离系数,得出初步的路由器健康指数或者交换机健康指数,此外,通过分析路由器或交换机的丢包率、错误率、CPU利用率和内存利用率来得出最终的路由器或者交换机的健康指数.

2.2 可靠性安全度量指标的选取及量化

在可靠性安全度量维度上,本文选取网络的抗毁性、生存性和有效性作为中间层的度量指标.其中网络的抗毁性指数通过全网效能进行度量,网络的生存性指数通过连通系数进行度量,网络的有效性指数通过全网完成度进行度量.在可靠性安全维度度量中,用邻接矩阵来表示网络,结合复杂网络理论对指标进行量化,具体的量化方法如下.

(1)抗毁性指数的度量指标全网效能的量化.

全网效能为网络中最短路径与理想边数的关系.通过计算求出网络中节点间的最短路径,来对计算网络的全网效能.全网效能Rie的量化如式(11).其中Rie(G)为网络G的全网效能,N为网络的节点数,dij为节点i到节点j的最短路径.

(11)

通过对全网效能的量化,可得出网络中所有节点间的最短路径的和趋近于理想状态的程度,在理想状态下,N(N-1)为网络的边数,此时网络所有节点之间都相连,最短路径dij=1,在此情况下,全网效能为1.可以在网络中缺少某些节点或者某些边时,即网络遭到毁坏时,计算网络的全网效能值,对比完整的网络状态下的全网效能值,得到网络遭受到一定破坏时的抗毁能力评估.

(2)生存性指数的度量指标连通系数的量化.

连通系数反映了网络的连通性,通过网络的连通分支数和连通分支中的节点间最短路径的平均值对网络的连通系数进行量化,连通系数Rsc的量化如式(12).其中ω为网络的连通分支数,Ni为第i个连通分支中的节点数目,N为网络中的节点总数,li为第i个连通分支的平均最短路径,即该连通分支中任意两个节点间的最短路径的平均值.

(12)

通过对连通系数的量化,可以对网络的连通性进行评估.网络的连通系数的值越大,代表网络的连通性越好,生存能力越强.当全网连通并且各节点互相连通时,即ω=1,l=1时,网络的连通系数为1.当网络中的节点受到攻击后,网络中各个子网分支和平均最短路径的变化可以比较全面地反映网络的变化情况.

(3)有效性指数的度量指标全网完成度的量化

全网完成度表示了网络中传输业务的完成情况.全网完成度通过对传输时延进行度量进行计算,全网完成度Rec的量化如式(13).其中,Tm为传输时延,D(Tm)为传输时延大于Tm的全网报文到达概率,其计算公式如式(14).其中,rij为路径i到j上的报文平均到达率,Dij(Tm)为传输时延大于Tm时i到j路径上的报文到达概率.

Rec=1-D(Tm)

(13)

(14)

全网完成度反映了网络在出现故障或异常的情况下,网络能够完成规定业务的情况,即网络在受到破坏时,网络还能有效运行的程度.全网完成度越高,网络有效性越好.

2.3 漏洞安全度量指标的选取及量化

在漏洞安全度量维度上,本文选取漏洞威胁指数、漏洞防范代价指数对漏洞安全进行综合度量.其中,在漏洞威胁指数上,选取漏洞数量和漏洞等级对漏洞威胁指数进行量化;在漏洞防范代价指数上,选取漏洞数量、漏洞是否有修复方案、没有修复方案的漏洞的防范代价值进行量化.通过工具对ω台主机进行漏洞检测,得到漏洞数量、漏洞等级、修复方案等信息,将漏洞划分为Critical、High、Medium、Low、Info五个等级,对工具采集结果进行分析、度量.具体的量化方法如下.

(1)漏洞威胁指数.

漏洞威胁指数为网络中存在的漏洞对网络构成的威胁程度,通过网络中存在的漏洞数量、漏洞等级进行量化.漏洞威胁指数Vt的量化方法如式(15).

(15)

式中:T为度量网络中的漏洞威胁值;Tmax为漏洞威胁值的最大值;Tmin为漏洞威胁值的最小值.漏洞威胁值T的计算方法如式(16).

nk lTl+nk iTi)

(16)

在式(16)中,nk c、nk h、nk m、nk l、nk i分别为在第k台主机上检测出的Critical、High、Medium、Low、Info五个等级的漏洞数量,Tc、Th、Tm、Tl、Ti分别为Critical、High、Medium、Low、Info五个等级的威胁值.通过对漏洞威胁指数的量化,可以得到对网络中检测出来的漏洞的评分,通过这个评分可以对网络收到漏洞威胁的程度作出判断,同时,可以按照漏洞的严重级别对漏洞进行可选择性的修复.

(2)漏洞防范代价指数.

漏洞防范代价指数描述了对检测出的网络漏洞进行修复以防范漏洞被利用来进行攻击所需要付出的代价的情况.通过漏洞数量、漏洞是否有修复方案、没有修复方案的漏洞的防范代价值对漏洞防范代价指数Vp进行量化,其量化公式如式(17).

(17)

ok iPi+ok zPz)

(18)

在式(18)中,ok c、ok h、ok m、ok l、ok i分别为在第k台主机上检测出没有修复方案的Critical、High、Medium、Low、Info五个等级的漏洞数量,okz有修复方案的漏洞数量,Pc、Ph、Pm、Pl、Pi分别为Critical、High、Medium、Low、Info五个等级的防范代价值,Pz为有修复方案的防范代价值.通过对漏洞防范代价指数的量化,可以得到修复检测出的网络漏洞所需要的代价,同时,还可以对有修复方案的漏洞尽心修复,为网络维护人员提供指导.

在漏洞安全度量上,本文主要通过对漏洞进行分类的思想,对漏洞威胁和漏洞防范代价进行评分,提出了漏洞威胁指数和漏洞防范代价指数的量化方法.漏洞的分类是从一款世界上最流行的漏洞检测工具Nessus中得到的,该漏洞检测工具可以检测出网络中每台主机中存在的漏洞,并且给出一些漏洞的防范方案.本文在此权威工具的基础上,给出每个威胁类别威胁程度的分值,即威胁程度越大分值越高,通过对网络中每台主机的漏洞按照类别、数量、威胁分值进行计算,得到网络漏洞的评估值,最终计算出漏洞威胁指数和漏洞防范代价指数.本文提出的对漏洞威胁和漏洞防范代价进行量化的方法,以权威工具的检测分类为基础,对漏洞进行打分,得到漏洞安全维度的评估值.

3 实验分析

3.1 实验设计

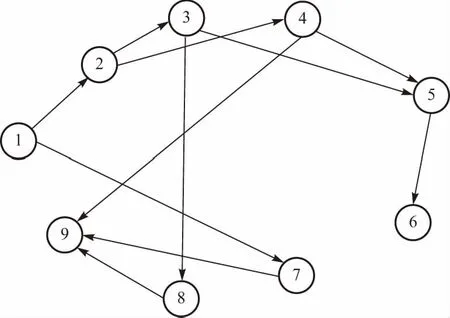

本文将受到DoS攻击的网络作为被度量网络,在网络中的主机收到DoS攻击时,对网络中的度量指标进行采集,从而获得网络在收到攻击情况下的指标数据,其中在环境安全维度本文采用perfmon对CPU、内存等指标进行监控,使用netstat命令获取网络中的开放端口信息;在可靠性维度采用Pajek计算节点间的最短路径与连通分支,ATKKPING用于获取传输时延与网络丢包率;在漏洞安全维度使用Nessus对网络进行漏洞扫描,得到漏洞的数量与等级.实验所用到的网络拓扑图如图5所示.

图5 网络1拓扑结构

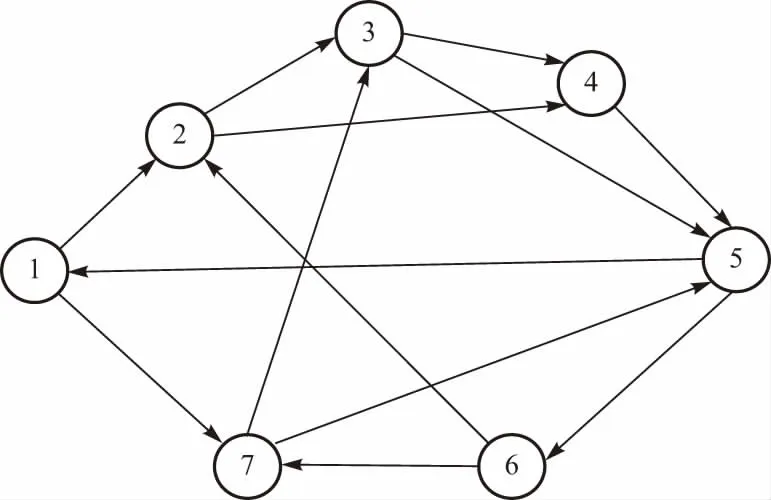

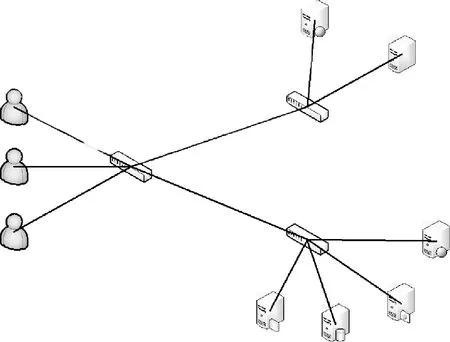

实验共需要4种环境,如图5~8所示,包括3种正常安全状态下的网络环境和一种受到攻击的非安全状态下的网络环境.其中,网络1、网络2、网络3为正常安全状态下的网络,网络4为非安全状态下的被度量网络,本文将选取网络1、网络2、网络3来作为TOPSIS评估参照对象,来与被度量网络进行排序评估,从而得到网络安全的度量结果.实验中网络4为真实环境,共需3台攻击机(执行DoS攻击),3台交换机,5台服务器(分别提供FTP服务、DNS服务、SQL服务、HTTP服务),以及1台靶机.实验共进行2次,第一次实验为网络中仅有1台攻击机在实验开始后5 min时对靶机进行DoS攻击,第二次实验为网络中有3台攻击机在实验开始后5 min、15 min、30 min依次增加对靶机的攻击.实验共进行65 min,数据采集周期为1 min.

图6 网络2拓扑结构

本文的实验方案主要是通过使用XOIC工具对网络进行DoS攻击,获取网络在被攻击的过程中在环境安全、可靠性安全和漏洞安全上的指标值,将得到的指标进行TOPSIS 综合评估,并与表1中的基于综合加权的层次话网络安全态势评估方法[11]、基于AHP的网络安全态势评估与量化方法(NSSA)[13]进行对比,得到实验结果.

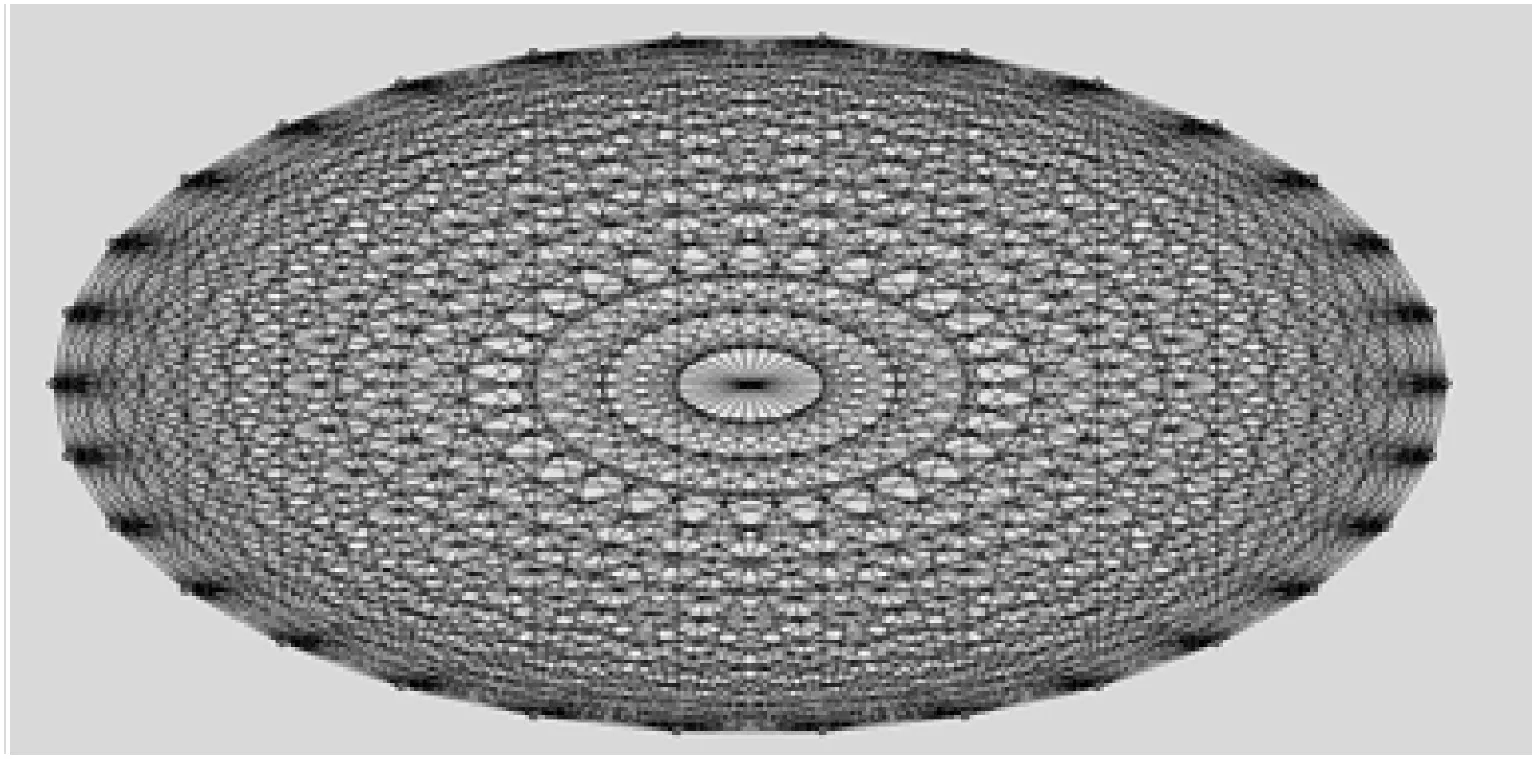

图7 网络3拓扑结构

图8 网络4拓扑结构

3.2 各维度权重分配

根据表1中的网络安全对量指标,由专家综合评定各个指标的重要程度,得出维度层的专家打分表如表3所示.

对打分表进行归一化处理,并进行一致性检验,最后得到维度层的度量指标的权重如下.

环境安全为0.155,可靠性安全为0.623,漏洞安全为0.222.

3.3 实验结果分析

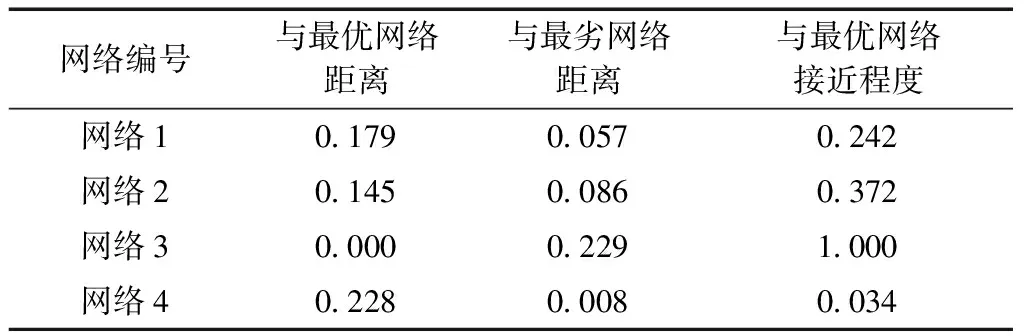

根据表4可知,在4个网络中网络度量值最高的为网络3,最低的为被度量网络.且被度量网络的评估值远小于3个正常网络的与最优网络接近程度的平均值0.538,根据平均值计算被度量网络的评估值(Z=0.063<1),且与平均值相差较远,说明网络处于一个比较差的安全状态,符合网络受到DoS攻击的不安全的网络状态.

表4 4种网络的加权距离与接近程度

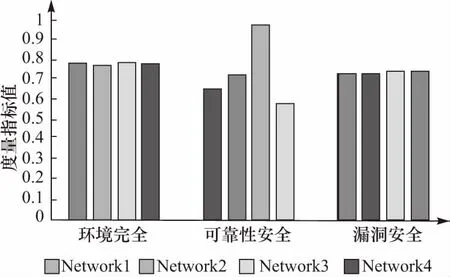

根据本文提出的模型,将实验结果分别在环境安全、可靠性安全和漏洞安全3个维度进行了对比分析,如图9所示.将实验中选取的受到DoS攻击的被度量网络与正常状态下的网络1、网络2和网络3进行了对比分析,从图中可以看出,在3个正常状态下的网络中,模拟网络网络3在3个维度的评估值较高,是安全状态最佳的网络.被度量网络是安全状态最差的网络,被度量网络在可靠性安全上与其他3个网络差距较大,在环境安全上的度量指标值也偏低,在漏洞安全度量上与其他网络无较大差异,该结果可以为网络管理和维护人员提供一定的参考价值,提醒其注意被度量网络的可靠性安全和环境安全,从元度量指标上对这两个维度的网络安全进行维护,提高网络的整体安全性.

图9 4种网络在3个维度下的指标对比

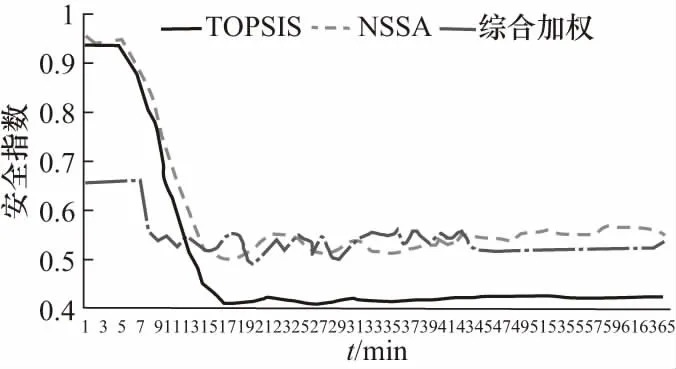

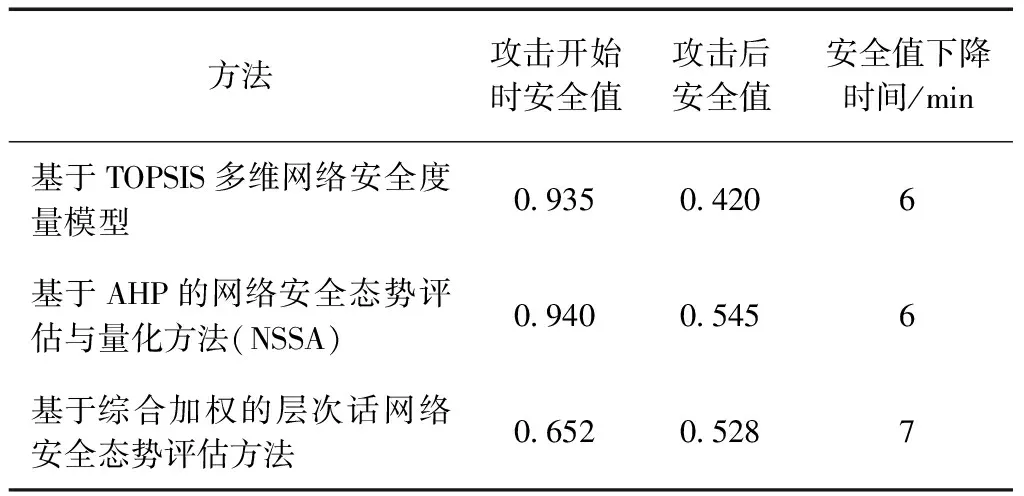

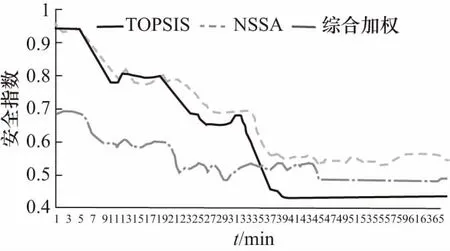

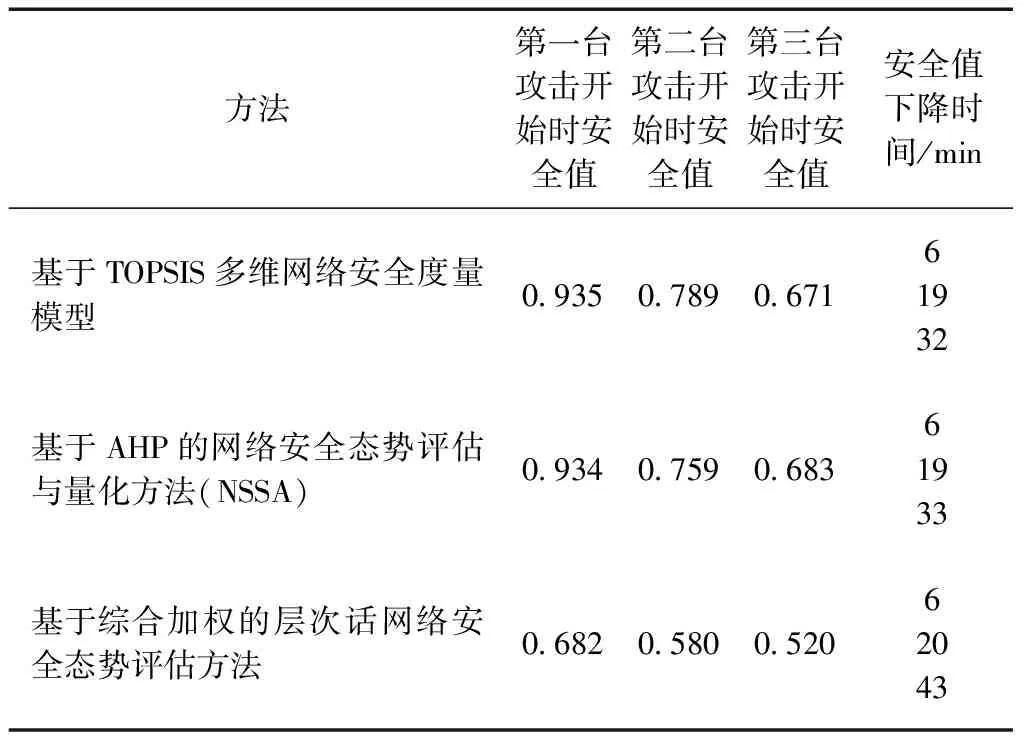

第一次实验各方法的结果对比如图10所示,其中X轴为时间(单位:min),Y轴为安全指数(范围:0~1,0为当前网络安全值低,1为当前网络安全值高).靶机在实验开始后5 min时受到了一次DoS攻击,从攻击者的角度来看,随着攻击开始,网络安全值应该呈现不断下降的趋势直到网络状态达到稳定,各方法在实验开始时网络安全值、攻击后网络安全值、安全值下降时刻如表5所示.不难看出,3种方法在实验过程中都有明显的下降趋势,说明各方法均检测到网络遭受了攻击,但基于综合加权的层次话网络安全态势评估方法响应时间较TOPSIS和基于AHP的网络安全态势评估与量化方法(NSSA)延迟1 min,因为在基于综合加权的层次话网络安全态势评估方法中的指标与另两种方法相比,在网络状态方面的指标耦合度大,所以导致该模型在网络状态出现问题时无法较快地反应.因此,在网络遭受一台攻击机的攻击时,本文方法与基于AHP的网络安全态势评估与量化方法(NSSA)计算的网络安全值能够较好地体现第一次实验中网络的安全状态.

图10 3种方法在第一次实验中的评价结果

表5 第一次实验各指标项

图11为第2次实验中各方法的对比,表6为第2次实验的各项参数.当网络遭受第一台攻击机的攻击时,3种方法在反应时间上相同.在第2台攻击机加入攻击时,基于综合加权的层次话网络安全态势评估方法开始与另两种方法在时间上有所延后.而当第3台攻击机加入攻击时,基于AHP的网络安全态势评估与量化方法(NSSA)相较于TOPSIS在响应时间上开始有所延后,因为TOPSIS方法在维度划分时考虑到了遭到攻击时网络拓扑结构对网络安全性的影响,并且TOPSIS评估方法较好地消除了专家系统的主观性,使得该方法能够更加真实地反应当前网络状态,所以在评估的精确度方面表现更好.因此,通过两次实验说明本文方法相较于基于AHP的网络安全态势评估与量化方法(NSSA)与基于综合加权的层次话网络安全态势评估方法,在响应时间与精确度方面均有优势.

图11 3种方法在第2次实验中的评价结果

表6 第二次实验各指标项

4 结 论

本文从网络中设备健康情况、网络在受到攻击后的生存能力、网络本身存在的漏洞3个方面较为全面地对网络安全进行了评估,共包括8种中间层度量指标、18种元度量指标,以等保条例为基础,从环境安全、可靠性安全、漏洞安全3个维度解决了网络安全的维度选取范围小的问题;在指标量化方面,本文结合了部分已有的有效的指标量化方法,在没有具体量化方法的指标上,本文提出了相应的量化方法并验证其有效性,解决了指标量化困难的问题.

本文选取了受到DoS攻击的网络作为实验对象,先对4种不同环境下的网络进行状态评估,结果表明TOPSIS方法能够准确评估受攻击网络,并且通过所划分维度的评估值的差异可为安全人员在网络发生异常情况时提供一定的参考意见,从而证明了本文提出的模型的有效性.其后,本文将基于TOPSIS的多维网络安全度量模型与基于AHP的网络安全态势评估与量化方法(NSSA)、基于综合加权的层次话网络安全态势评估方法在环境安全、可靠性安全和漏洞安全3个维度上以及整体网络层面上分别进行了对比分析,在对网络攻击检测实时性方面由于维度划分更加清晰、全面,且做到各维度下的指标互不关联,所以优于基于综合加权的层次话网络安全态势评估方法;并且由于度量的粒度较两种方法更细,并且结合TOPSIS方法对有限个评价对象与理想化目标的接近程度进行排序,从一定程度上消除了对专家系统的依赖性,因此更容易在攻击早期发现网络攻击,度量精度较两种方法效果更加优秀,从而证实了本文所提出的模型的实用价值与优势.

本研究的主要局限性及今后的研究方向如下.(1)由于网络安全度量的选择和权重的分配没有权威的参考体系,导致综合评价具有较强的主观性.(2)在可靠性方面,本文结合复杂网络的相关理论知识,对大规模网络进行测量,会产生大量的计算问题.