融合宏观与微观的双层威胁分析模型

2021-02-27孙澄胡浩杨英杰张红旗

孙澄,胡浩,杨英杰,张红旗

融合宏观与微观的双层威胁分析模型

孙澄,胡浩,杨英杰,张红旗

(信息工程大学,河南 郑州 450001)

针对现有威胁分析模型无法兼顾高级安全威胁的宏观发展趋势及微观传播路径的问题,建立了一种双层威胁分析模型TL-TAM。模型上层刻画严重程度由低到高的威胁发展趋势,下层融合技术漏洞攻击、社会工程攻击及网络扫描攻击,刻画威胁传播路径。据此,提出了威胁预测分析算法。实验结果表明,模型能够对威胁传播进行多层面综合分析,并且克服了基于攻击图的威胁分析模型局限于技术漏洞攻击的缺陷,更加适用于高级安全威胁的动态跟踪分析。

双层模型;传播路径;社会工程;网络扫描

1 引言

作为应对网络安全威胁的有效手段,动态威胁分析技术是近年来网络安全领域的研究重点,而针对APT等高级安全威胁的跟踪分析既是当前的研究热点,也是难点所在。威胁的动态跟踪分析需以威胁分析模型为基础,实时融合多源告警信息进行攻击级联,实现威胁的感知[1]及跟踪,从而为防御决策的制定提供依据[2]。因此,提高模型刻画威胁发展传播过程的性能是提升威胁分析质量的关键。而高级安全威胁不仅在微观行为层面综合利用社会工程等手段,形成了复杂的传播路径,而且在宏观发展趋势上通过多阶段攻击逐步达成攻击目的,体现出明显的阶段递进特征,因此,要实现对高级安全威胁的动态跟踪分析,需要建立能够兼顾宏观、微观两个层面威胁传播特征的威胁分析模型,提高模型分析的全面性。

现有威胁分析模型大多只针对单个层面的威胁传播特征进行分析和刻画,按层次将其划分为宏观模型与微观模型。其中,宏观模型主要以威胁发展阶段及阶段递进关系刻画了威胁的宏观发展趋势。相关研究包括:Li等[3]利用统计分析法,提取89例APT攻击事件在攻击技术利用方面的特征,构建APT阶段模型(APT stage model),然而,模型受样本事件局限,普适性不强;Chen等[4-6]基于杀伤链(Kill-chain)[7]这一描述网络入侵过程的一般模型,分别结合威胁特征、检测能力对阶段要素特征展开分析,通过优化一般模型,生成具有较好普适性的宏观模型。然而,该类模型的重点在于攻击技术特征的分析,忽视了阶段递进关系的提炼,无法较好地反映威胁严重程度逐步提升的发展趋势,且模型以文字描述为主,未进行形式化表示,不利于进一步应用。

微观模型主要对威胁在目标系统内的传播路径进行了刻画。由于攻击图[8]能够结合攻击知识以及系统场景知识,实现威胁传播路径的细粒度分析,因此成为研究微观层面威胁传播的主要模型。吴迪[9]及Wu[10]分别提出了基于颜色Petri网及本体语义推理的攻击图构建技术,为基于攻击图的威胁分析模型构建提供了有效方法;Wang等[11-13]提出了基于攻击图的告警信息前后件级联算法,对攻击场景进行识别跟踪,验证了攻击图在动态威胁分析领域的效用。而冷强等[14]在属性攻击图的构建过程中增加了网络服务关联关系引起的威胁传播,使模型对威胁传播路径的刻画更加完整,并依据权限提升原则,设计了告警前件推断、后件预测等推断算法[15],为基于攻击图的动态威胁分析提供了新的有效方法。然而,以上微观模型均未考虑社会工程攻击等非技术手段引起的威胁传播,路径完整性有待提高。

除以上不足外,两类模型单独应用于威胁跟踪分析时也存在局限性。其中,宏观模型虽然能够在全局层面直观反映威胁的发展趋势,但其结合目标系统场景能力弱,无法刻画威胁在节点间的传播细节,难以进行攻击级联。而微观模型虽然对威胁传播的细节具有较强的分析能力,但未能结合威胁的宏观发展趋势进行路径预测,容易生成大量冗余的路径。针对以上问题,本文首先利用混合原子攻击本体建模了社会工程攻击及网络扫描攻击,将两类攻击融入威胁传播路径的分析中,构建威胁微观传播层(micro transfer layer),提高模型刻画威胁传播路径的完整性;在此基础上,从设备威胁度出发,划分威胁发展阶段,并分析威胁在不同威胁度的设备间的发展动向,构建威胁宏观发展层(macro development layer),为结合趋势分析的威胁发展预测提供框架;最后基于双层威胁分析模型(TL-TAM,two-layerthreat analysis model),提出了威胁发展趋势预测算法,为高级安全威胁的动态跟踪分析提供支持。

2 TL-TAM模型结构设计

双层威胁分析模型TL-TAM是在总结当前宏观及微观模型研究成果的基础上,针对不足进行优化改进,涉及概念较为广泛,为便于下文论述,本节首先定义相关概念,然后对模型的总体结构进行介绍。

2.1 相关概念定义

定义1 原子攻击[16]。指单步攻击动作,威胁利用原子攻击获取权限,以此作为下一步传播的条件,实现在目标系统中的持续传播。

定义2 威胁度(dot,degree of threat)。指系统设备被攻陷对核心资产构成的威胁程度,设备被攻陷后产生的威胁度越高,表示威胁越容易由此为起点向核心资产进行传播。

定义3 攻击行为框架(af,attack framework)。指单个目标设备上的攻击场景,本文基于杀伤链进行刻画,af=(Recon, Weapon, Delivery, Exploit, Install, C&C, Obj-Action),每个元素表示发生在该设备上的相应类型的原子攻击。

定义4 设备访问路径(dp,device path)。一组由业务访问关系链接而成的无环设备序列,表示为0d,记系统中业务访问关系集为BR,brBR表示设备d1对设备d的业务访问关系,,。

定义5 威胁传播路径(ap,attack path)。一组前后依赖的原子攻击组成的无环序列,表示为0→a,且。定义pre(ap)pre(0),post(ap)post(a)。

定义6 路径映射:ap→dp。表示威胁传播路径与其依托的设备访问路径的映射关系,给定威胁传播路径ap,可通过映射提取并输出其依托的设备访问路径。其逆向映射记为−1,需要注意的是,同一设备访问路径上可能存在多条威胁传播路径,因此给定dp的情况下,通过−1返回的是威胁传播路径集AP。

定义8 本体OT。由五元组(,,,,)表示,其中,表示类的集合,表示实例集合,表示关系的集合,包括类与类之间关系的集合R,类与实例之间的关系集合R-I以及实例与实例之间的关系集合R,表示规则集合,表示关系类型的集合。

2.2 模型总体结构

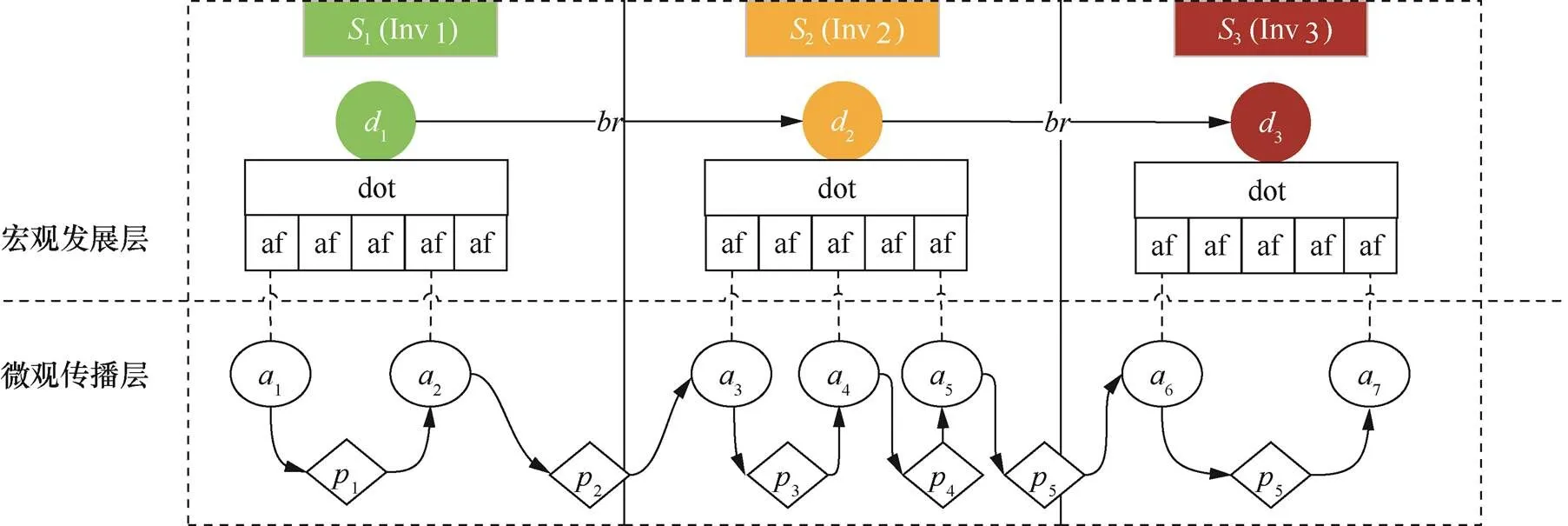

为兼顾高级安全威胁在宏观、微观两个层面的发展传播,TL-TAM模型总体结构分为两个部分,如图1所示,上层为威胁宏观发展层,刻画威胁严重程度逐步提升的发展趋势,下层为威胁微观传播层,刻画威胁利用原子攻击产生的传播路径。模型具体说明如下。

模型整体以二元组(Ma,Mi)表示。其中,Ma为威胁宏观发展层,以二元组(,BR)表示,其中为威胁发展阶段集,BR为跨阶段的业务访问关系集,由低威胁度阶段的设备指向高威胁度阶段的设备,表示不同威胁发展阶段间的递进关系。Mi为威胁微观传播层,以四元组(,,,Pr)表示,其中为权限节点集,为原子攻击节点集,={×}∪{×}为有向边,表示权限节点与原子攻击节点的前后置关系,Pr为原子攻击成功概率的集合。单个权限p及原子攻击a以OWL的对象属性形式表示,下缀∈。函数pre(.)与post(.)分别为前置节点、后置节点提取函数。

图1 TL-TAM模型总体结构

Figure 1 Overall structure of TL-TAM

3 威胁宏观发展层

威胁宏观发展层主要负责刻画威胁的严重程度随发展阶段递进而逐步提升的宏观发展趋势,为威胁发展现状判定及发展趋势预测提供框架。威胁的不同发展阶段本质上代表了对核心资产不同程度的威胁,当前宏观模型存在阶段递进与威胁严重程度提升趋势契合度不高的问题,其主要原因在于阶段划分未从威胁度这一本质出发,转而以攻击技术等外在特征作为依据。针对这一问题,本文提出了基于威胁度的威胁宏观发展层构建算法,通过聚合威胁度相近的目标设备构建威胁发展阶段,并利用设备间业务访问关系刻画威胁由低威胁度设备向高威胁度设备发展的轨迹。

3.1 威胁度计算

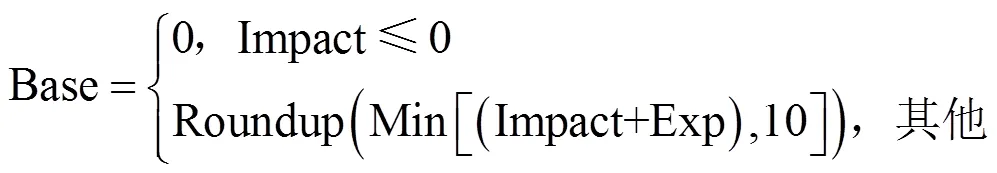

(1)当dp={0}时,表示资产所在设备被攻陷,威胁度取值如下。

系统设备0至核心资产ass存在多条设备访问路径时,记路径集为DP,设备0被攻陷对资产ass的威胁度取所有路径中威胁度最大者,即

系统中存在多个核心资产时,记核心资产集合为ASS,则设备0综合威胁度为其对全部资产的威胁度之和,即

3.2 威胁发展层构建

基于设备威胁度,用户可根据自身需要设置合适的威胁度区间,划分威胁发展阶段,对威胁度同属一个区间的设备进行聚类,并根据威胁度提升原则,利用低威胁度设备与高威胁度设备间单向的业务访问关系刻画威胁在不同阶段、不同设备间的发展方向,具体算法如下。

算法1 威胁宏观发展层构建算法

输入 系统设备集,设备间业务访问关系集BR,阶段威胁度区间集INV

输出 威胁宏观发展=(BR)

2) ASS=AssetIdentification();//资产识别,提取核心资产集

3) Classifyaccording to INV//按照既定威胁度区间划分阶段

6)'Asset Holder(ass);//识别核心资产所在设备

7) DP=PathIdentification(,',,BR);//提取设备到资产所在位置的访问路径

9)=1(dp);//提取访问路径上存在的威胁传播路径

10) Calculating dotdp(,ass);//计算设备沿该访问路径对该资产的威胁度

11) end for

12) dot=max(dotdp(ass));//提取设备对该资产的最大威胁度

13)DOT←dot;

14)APargmax(dotdp: apAP,dp(ap));

15) end for

19)←;//将设备聚类到对应威胁度区间的阶段中

20) Break;

21) end if

22) end for

23) end for

26)(br.source).BR←;//刻画阶段内部威胁发展轨迹

28)S−S←;//刻画阶段间威胁发展轨迹

29)end if

30) end for

31) ReturnMa=(S−S)

以上算法的核心为步骤4)~步骤23),通过计算获取了系统中每个设备被攻陷后的综合威胁度。基于设备的威胁度及用户既定的阶段威胁度区间,步骤17)~步骤22)将目标设备聚合到相应威胁发展阶段。最终,基于威胁度提升原则,步骤24)~步骤31)对设备间存在的业务访问关系进行了过滤,保留低威胁度设备指向高威胁度设备的业务访问关系,从而刻画出威胁在不同设备、阶段间的发展趋势。

4 威胁微观传播层

威胁微观传播层负责刻画威胁利用原子攻击进行传播的路径。当前攻击图模型应用于分析高级安全威胁的传播路径时存在局限性,即攻击模型单一,无法分析社会工程攻击、网络扫描攻击等非技术漏洞攻击产生的威胁传播路径。针对这一问题,本文利用本体论,以技术漏洞利用模型为参照,对社会工程攻击以及网络扫描攻击进行了细粒度分析,构建囊括这3类攻击的混合原子攻击本体,并通过本体推理构建威胁微观传播层,提高刻画威胁传播路径的完备性。

4.1 本体建模

本体是概念及概念间关系的抽象描述,当前网络安全领域的相关研究常通过构建原子攻击本体对原子攻击进行细粒度分析及建模。混合原子攻击本体相较于常见的原子攻击本体最大的区别在于增加了对社会工程攻击及网络扫描攻击的本体建模。以下首先对这两类攻击进行要素分析,再对混合原子攻击本体进行介绍。

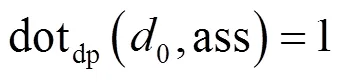

本文主要从攻击、脆弱性、脆弱性所在部位(组件)及攻击前提条件等方面对社会工程攻击及网络扫描展开分析,结果如表1所示。

由表1可知,社会工程攻击本质是利用人性弱点实施的攻击,主要包括鱼叉(spearing phishing)攻击、水坑(Waterholing)攻击等攻击技术。此类攻击前提是攻击者需要与受害者建立某种信任关系,如控制受害者经常访问的网站、窃取有业务往来的邮箱账号等,利用信任关系,触发受害者好奇、轻信等人性弱点,诱使其点击恶意链接、下载恶意邮件,从而借助受害者的操作管理权限对相关设备实施攻击。

表1 社会工程攻击及网络扫描攻击分析

网络扫描本质上是一种侦察行为,主要通过利用一系列脚本远程检测网络或网络设备的某些状态,如网络中存在的IP,设备开放的服务、端口等,未实质性地破坏系统安全规则。本文根据扫描对象,主要考虑两类扫描攻击,即服务扫描、业务扫描。其中,服务扫描是一种常用的扫描攻击,用于探测目标节点可远程访问的服务;业务扫描并不特指某种具体的扫描攻击,而是复合多种扫描技术的抽象概念,表示以业务关系导致的节点间特权为探测对象的扫描攻击,如管理站对工作站的管理权限、工作站在服务器上的用户权限等。

根据以上分析,构建混合原子攻击本体HAOT,如图2所示。HAOT可表示为(HHHHH),其中,类集H由设备(device)、组件(component)、脆弱性(vulnerability)、攻击(attack)4个基础类及其子类组成。关系类型集H主要包括类间包含关系subclass of、类与实例间的从属关系type of、实例间关系以OWL(web ontology language)本体描述语言定义的对象属性格式property(1,2)描述,1为对象属性的定义域2为值域,具体如表2所示。关系集H中,类间包含关系如图2所示,类与实例从属关系、实例间关系及实例集A需结合具体场景进行提取。规则集H以SWRL(semantic Web rule language)构建了技术漏洞利用、社会工程攻击以及网络扫描攻击等3类攻击行为模型,以下分别举例说明。

例1 以利用“CVE-2017-0290”漏洞发起的远程代码执行攻击为例,其模型如下所示。

例2 以“hw-001”表示“轻信”的人性弱点实例,利用该脆弱性发起的鱼叉攻击的模型如下。

图2 混合原子攻击本体示意

Figure 2 Hybridatomicattackontology

例3 在完全控制扫描发起设备的条件下发起服务扫描,探测开放服务的模型如下所示,由于不同的扫描发起源获取的结果可能不同,因此launchAttack的首个参数为源设备实例以示区分。

以上规则模型的条件部分称为规则体(body),结果部分称为规则头(head)。

4.2 攻击成功概率计算

攻击成功概率的量化是威胁度计算的基础,本体建模包括技术漏洞利用、社会工程攻击以及网络扫描攻击3种攻击行为,下面针对这3类攻击的发生概率分别进行量化计算。

(1)技术漏洞攻击

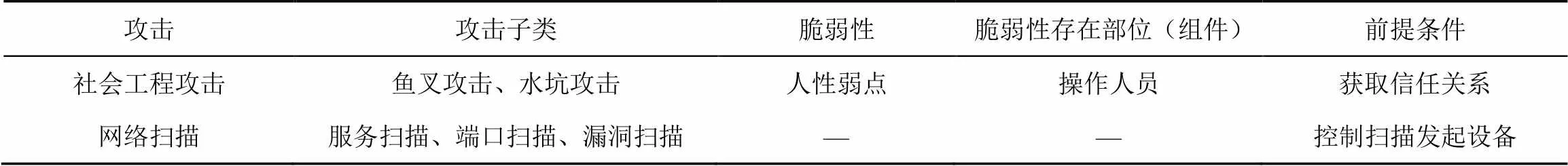

此类攻击的成功率常用的量化计算方式是基于漏洞的CVSS评分,综合漏洞可用性、影响等因素进行量化。CVSS3.1评分标准中漏洞的基本得分公式如下。

由于高级安全威胁通常将攻击隐蔽性作为追求,而漏洞利用的代码成熟度越高,越能够支持或发展出各种代码隐藏技术,从而满足攻击隐蔽性需求,因此将漏洞评分公式优化如下。

漏洞评分越高,利用该漏洞的攻击成功概率越高,由于评分值域为[0,10],因此技术漏洞攻击成功概率计算公式给出如下。

(2)其他攻击

社会工程攻击及网络扫描攻击均以技术漏洞利用攻击作为参照,进行量化。其中,社会工程攻击利用人性弱点发起,相较于技术漏洞,人性弱点需通过广泛的背景情报分析进行挖掘,且触发及影响具有较大的不确定性,因而成功率相对较低,对标低危技术漏洞得分,pr设置为0.4;而网络扫描攻击不依赖漏洞发起,pr设置为1。

表2 混合原子攻击本体主要对象属性

注:“launch Attack”命名格式中,name为攻击名称,vul为脆弱性,技术漏洞以cve编号格式进行标识,人员弱点采取自编号模式,以“hw_code”格式标识,当攻击属于网络扫描类时,vul以“null”标识。

4.3 传播层构建

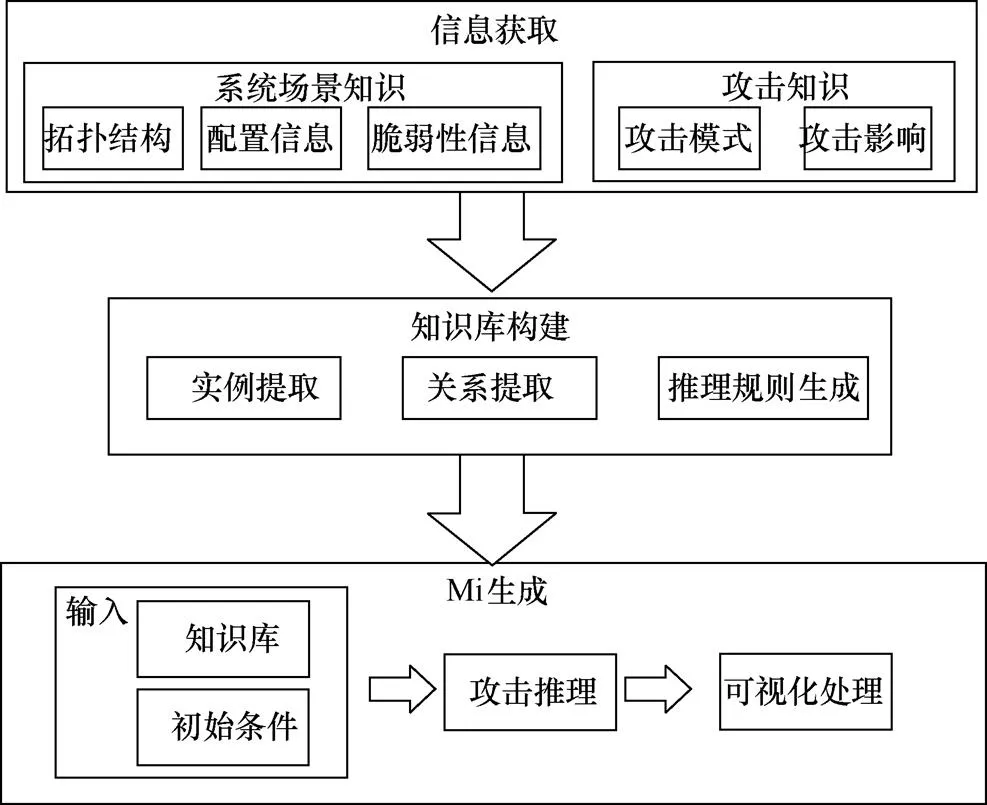

利用混合原子攻击本体,笔者进一步提出微观传播层的构建方法,框架如图3所示。

第一步,信息获取,主要获取目标系统场景知识及攻击知识这两方面信息,场景知识包括拓扑结构、业务关系、节点软硬件配置、操作管理人员以及存在的技术漏洞、人员弱点评估数据等;攻击知识包括攻击模式、难度以及攻击影响等,可通过检索NVD漏洞库以及CAPEC攻击模式库等公共数据库以及社会工程及网络扫描相关研究成果获取。

第二步,知识库构建,该部分利用混合原子攻击本体定义的类及关系类型,从搜集的信息中,提取实例及关系,并生成推理规则,从而补全本体知识,构建完整的本体知识库。

第三步,Mi生成,将知识库与既设初始条件作为输入,利用语义推理引擎进行攻击推理,并通过可视化处理,生成模型TL-TAM的威胁微观传播层。具体生成算法如算法2所示。

图3 基于混合原子攻击本体的微观传播层构建框架

Figure 3 HAOT based Mi construction framework

算法2 威胁微观传播层生成算法

输入 混合原子攻击本体HAOT;攻击者实例att;初始条件集P0

输出 威胁微观传播层Mi=(P, A, E, Pr)

2) AttackReason(att,P0,HAOT); //利用推理引擎执行多步攻击连续推理

3) S=inferredFacts(); //提取推理结果

4) A=getAttacksProperties(S); //提取原子攻击集

7) Calculatingpr(a); //计算原子攻击成功概率

8) Pr←pr(a);

9) r=getRules(a);

10) Ppre=Mapping(Explanation(a),r.body);//识别原子攻击前置权限

11) Ppost=Mapping(P,r.head);//识别原子攻击后置权限

13) E=CreateDirectedEdge(p,a)E; //创建有向边

14) end for

16) E=CreateDirectedEdge(a,p)E; //创建有向边

17) end for

18) end for

19) Return Mi=(P,A,E,Pr)

以上算法核心为步骤2)~步骤5),利用推理引擎对系统中可能发生的原子攻击进行推理并从推理结果中提取原子攻击集及权限集;在此基础上,步骤6)~步骤18),识别原子攻击与权限的前后置关系并构建有向边,其中,原子攻击的前置权限通过匹配推理规则体(body)与引擎提供的推理解释(explanation)进行确定,而后置权限则通过匹配推理规则头(head)与权限集进行提取。需要注意的是,近年来HermiT等本体推理引擎能够自动将推理获取的事实作为新的推理条件执行多步连续推理,因此不再需要依靠逐轮更新攻击条件的形式实现推理进程的持续推进。并且推理引擎为每条推理获取的事实提供了详细的推理解释,极大地方便了节点前后置关系的识别。

5 威胁发展预测

威胁发展趋势预测以威胁微观传播层为基础,威胁宏观发展层为框架,以被攻陷的目标设备为输入,判定当前威胁发展状态并根据相邻目标设备威胁度,预测下一步可能选取的目标设备提取相应威胁传播路径,算法如下。

算法3 威胁发展预测算法

输入 被攻陷设备;双层威胁分析模型TL-TAM=(Ma, Mi)

输出 威胁发展状态;下一步目标设备';威胁传播路径集AP

2)();

3)DNeighborHost(,Ma);

5) AP←AP';//提取由设备指向各位置核心资产的威胁传播路径

6) dp←,';

7) ap=−1(dp); //提取由设备发起,设备'上的攻击场景

9) if post(ap)< pre(ap')//判断设备'上的攻击场景获取的权限能否支撑威胁进一步传播

10) create UnknownAttack0;//创建未知攻击

11) pre(0)= post(ap);post(0)= pre(ap');

12) ap'(ap→a→ap'); //链接威胁传播路径

13) else

14) ap'= (ap→ap');

15) end if

16) end for

17) Return,',AP

上述步骤9)~步骤15)在威胁传播路径预测中考虑了未知攻击的影响,当被攻陷设备与被选取作为下一步攻击目标的设备间的攻击路径ap获取的权限不能支持由被选取设备指向核心资产的威胁传播路径ap时,预测两段路径间存在未知攻击,未知攻击的前置权限为post(ap),后置权限为pre(ap')。

6 实验

6.1 实验环境

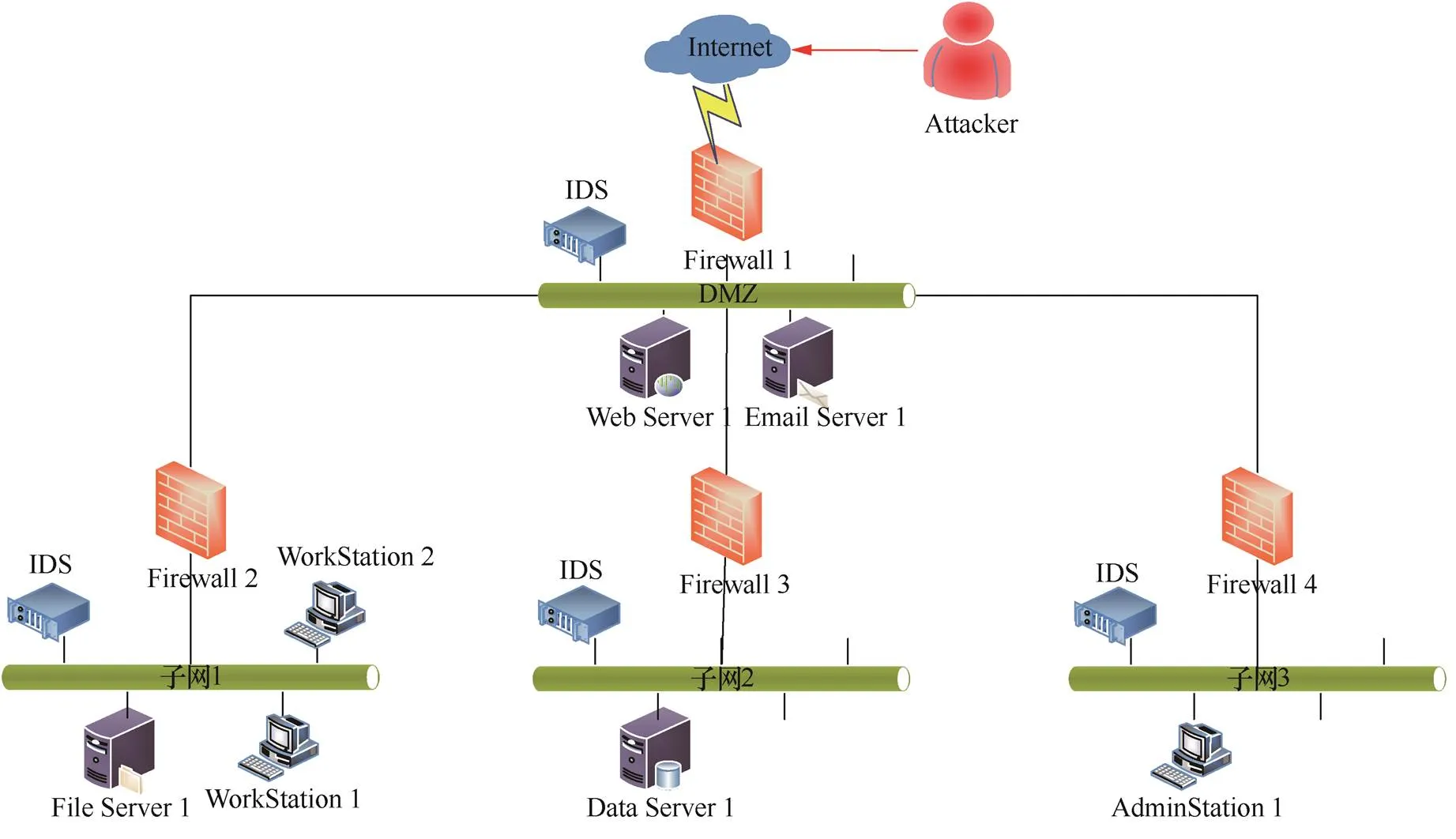

为验证模型性能,以典型的企业信息系统作为实验场景设计实验,实验环境如图4所示。该信息系统由4个子网组成,每个子网均部署防火墙及入侵检测系统以实现访问控制及入侵检测。其中,DMZ区域部署Web服务器及邮件服务器,可提供对外服务;子网1部署2台工作站及1台文件服务器,其中,工作站1拥有文件服务器用户账号,文件服务器存储了企业关键办公信息,防火墙仅允许工作站访问邮件服务器;子网2部署数据服务器,为Web服务器提供数据服务,存储重要业务数据,防火墙仅允许Web服务器与管理站访问数据服务器;子网3部署管理站,负责数据服务器管理,具有控制能力。系统中脆弱性包括技术漏洞及操作管理人员存在的弱点,具体如表4所示。

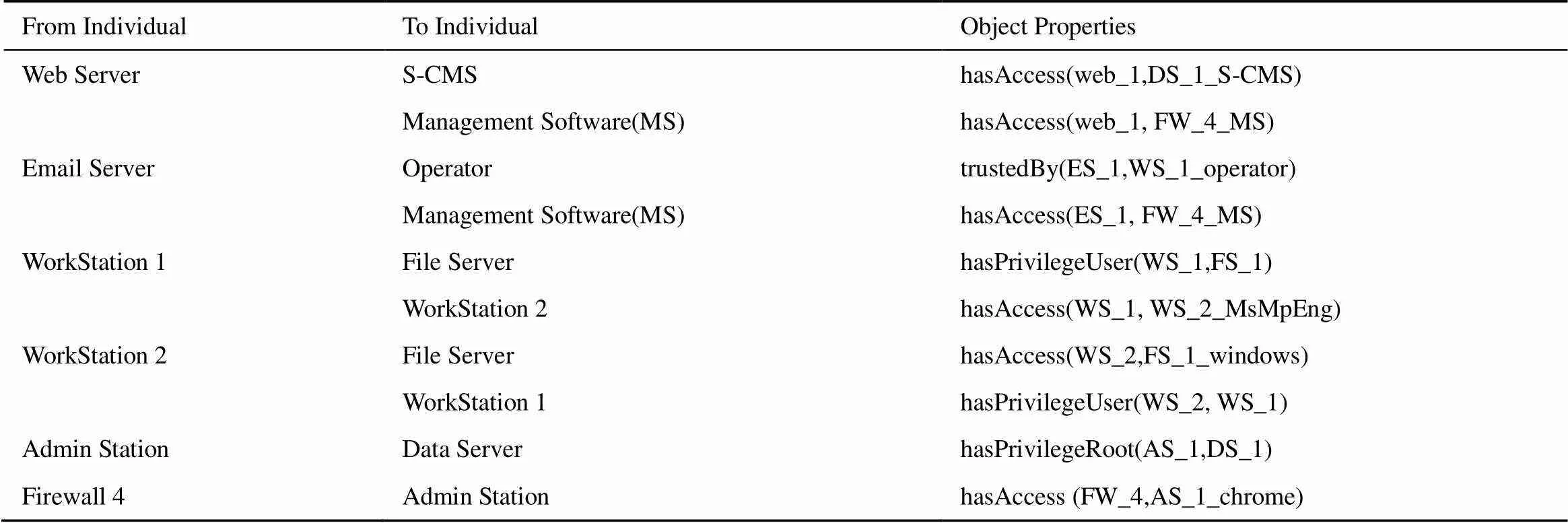

6.2 模型构建

实验使用Protege5.5.0构建混合原子攻击本体,依据该本体定义的类,从场景知识及攻击知识中提取实例,如表3所示。依据关系类型,提取实例间关系如表4所示,表4中仅展示业务访问关系,其余关系通过表3中列间对应关系进行描述。为使表达简便,对象属性中实例均以简称代替,如Web Server 1写作web_1。构建攻击者实例type of (Adversary,att),初始条件设置如表5所示。

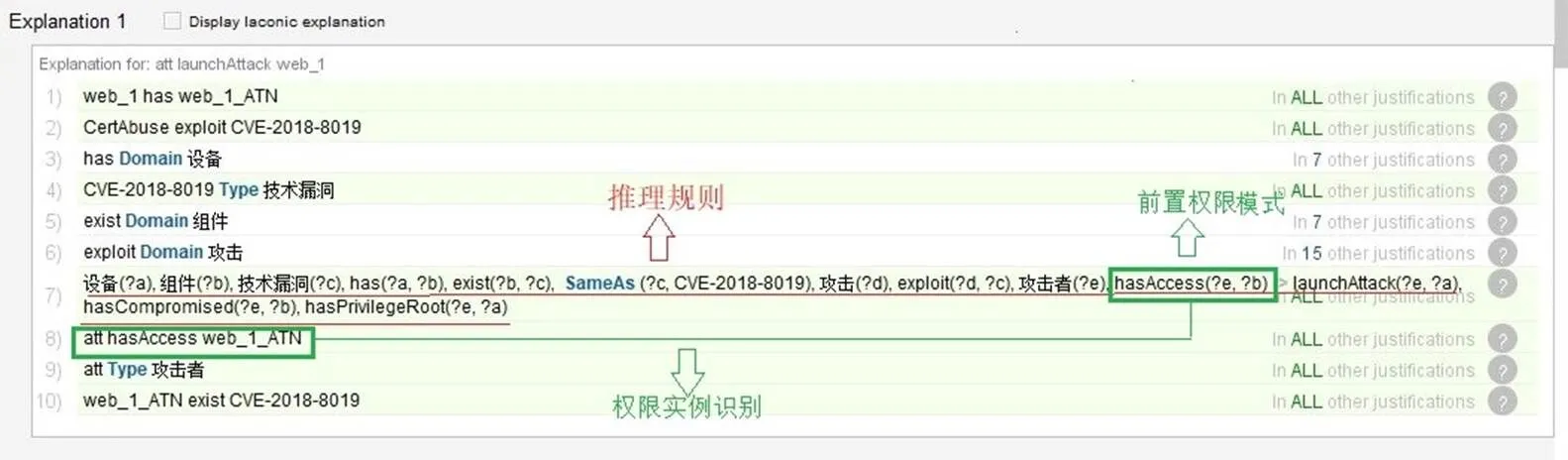

Protege5.5.0集成了HermiT1.4.3推理引擎,可支持多步连续推理。首先,在SWRLTab中,为脆弱性实例以及服务扫描、业务关系扫描等两类扫描攻击构建本体推理规则,然后,使用推理引擎执行攻击推理,提取原子攻击集、权限集并通过解析HermiT1.4.3提供的推理解释对攻击动作与权限的前后置关系进行识别,构建有向边集,最后,计算单步攻击成功概率。以漏洞CVE-2018-8019为例对本体推理过程进行说明,首先本体推理规则构建如下。

图4 实验环境

Figure 4 Experiment environment

表3 实例提取

表4 业务访问关系提取

表5 初始条件

Device(?a)∧Software(?b)∧Vulnerability (?c) ∧has(?a, ?b)∧exist(?b, ?c) ∧sameAs (?c, CVE- 2018-8019)∧AttackCert Abuse (?d) ∧exploit (?d, ?c)∧Adversary(?e)∧hasAccess (?e, ?b)

→launch Attack_CertAbuse_CVE-2018-8019 (?e, ?a) ∧hasCompromised(?e, ?b)∧hasPrivilege Root (?e, ?a)

执行推理,攻击者实例att新增攻击关系“launchAttack_CertAbuse_ CVE-2018-8019 (att, web_1)”,表明攻击发生,该关系的推理解释如图5所示,红线标注为推理使用的本体推理规则,规则中绿框标注为前置权限模式,根据模式中权限类型及参数检索匹配推理解释条目中符合该模式的权限实例,图中条目8符合模式要求,提取为该攻击的前置权限,后置权限以同样的方式识别权限模式后在攻击者实例att新增的权限实例中检索匹配。根据4.2节计算方法,CVE-2018-8019漏洞评分为7.4,则该攻击成功概率计算得0.74。

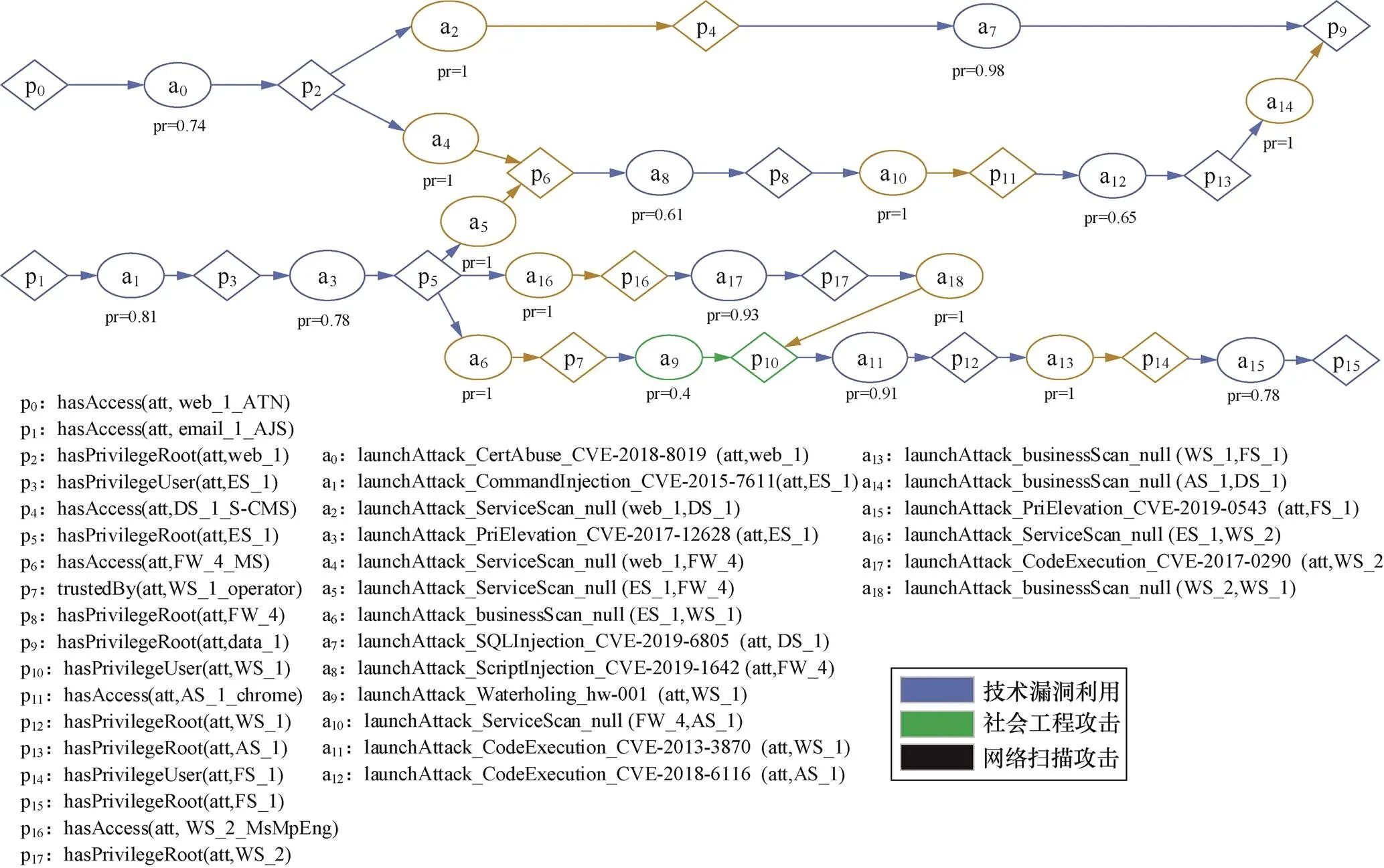

微观传播层Mi=(,,,Pr)构建如图6所示,其中{p},{a},∈N且∈[0,17],∈[0,18],其中,蓝、绿、棕色分别为技术漏洞利用、社会工程攻击及网络扫描攻击产生的威胁传播路径。

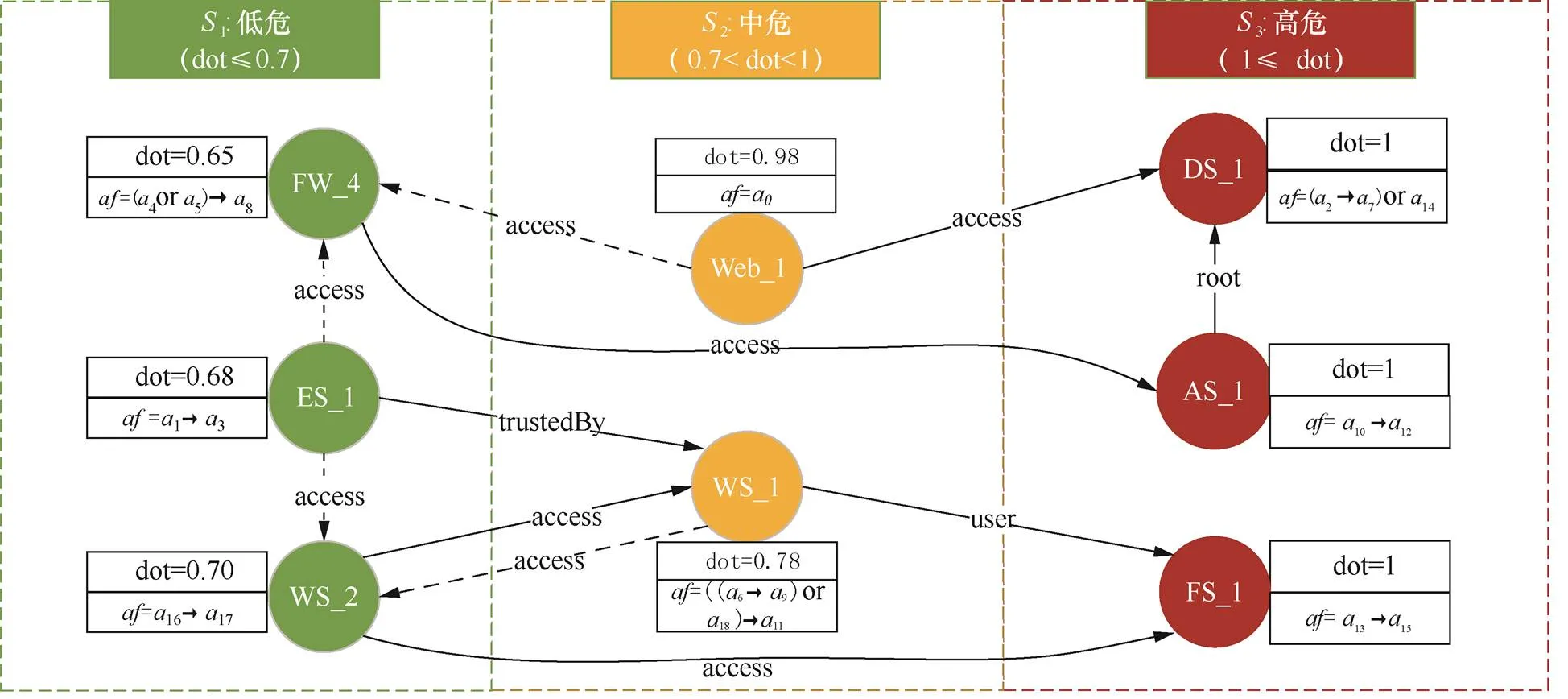

以数据服务器的业务数据及文件服务器的机密文件作为实验系统核心资产,利用算法1,基于威胁传播路径、计算系统设备的威胁度,构建威胁发展层如图7所示。图中圆形为目标设备,连接线为业务访问关系,各设备的威胁度以及攻击行为框架如矩形框中所示,实连接线刻画了威胁由低威胁度设备、阶段向高威胁度发展的轨迹。假设企业规定威胁度超过1时为高危状态,0.7至1为中危状态,不超过0.7为低危状态,分别以绿、黄、红三色标注低、中、高3种威胁发展阶段。

6.3 实验分析

当系统告警显示某个设备被攻陷时,利用算法3可判定威胁的当前发展状态并预测威胁的下一步攻击目标及相应传播路径。表6展示了按威胁提升原则,不同设备被攻陷情况下的威胁发展趋势预测结果。

其中,工作站2(WS_2)被攻陷时,与其存在业务访问关系的邻接设备中,文件服务器威胁度最高,然而攻陷工作站2后获取的文件服务器访问权限无可利用的漏洞,考虑到高级安全威胁可能具备未知攻击能力,因此,预测工作站2与文件服务器间存在未知攻击0:launchAttack_ UnknownAttack_0day(att, FS_1),攻击的前后置权限分别为pre(0)=has Access(att, FS_1),post(0)= hasPrivilegeRoot(att,FS_1)。

图5 前置权限识别示意

Figure 5 Identification of pre-privileges to atomic attack

图6 实验环境威胁传播路径

Figure 6 Micro trans ferlayer constructed by experiment

图7 威胁宏观发展层示意

Figure 7 Sample of threat development prediction

当邮件服务器(ES_1)被攻陷时,威胁向下一步目标设备工作站1(WS_1)进行转移时,涉及社会工程攻击,需要使用水坑攻击9。

6.4 对比分析

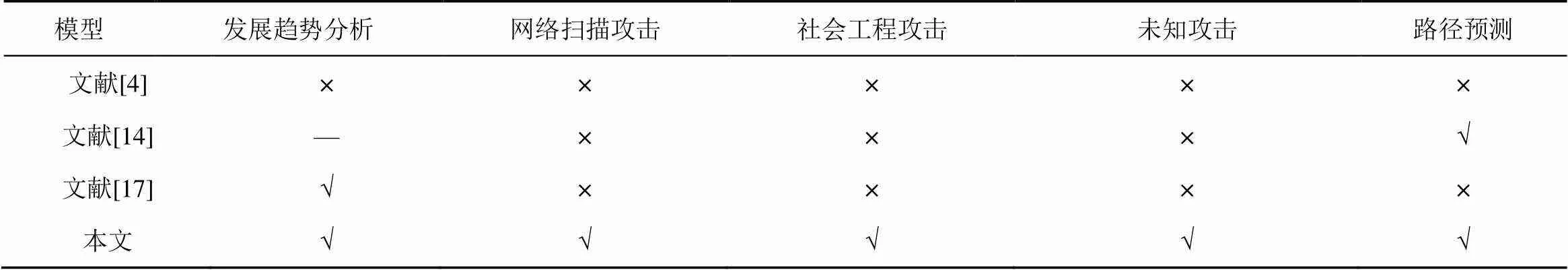

为验证TL-TAM模型分析刻画威胁发展传播的性能,以下将本模型分别与Chen等[4]、冷强等[14]以及樊雷等[17]提出的模型进行对比,结果如表7所示。

其中,Chen等[4]提出的APT宏观分析模型基于杀伤链划分阶段,模型的各阶段可反复出现在针对不同目标节点的攻击过程中,因而无法有效刻画威胁由低到高的发展趋势。而TL-TAM模型的威胁宏观发展层以威胁度为阶段划分的依据,能够直观反映相关设备被攻陷时威胁的发展现状,并刻画了威胁由低威胁度设备向高威胁度设备的发展动向,能够有效支持结合发展趋势的威胁传播路径预测。

表6 威胁发展趋势预测

表7 对比分析

冷强等[14]提出的基于攻击图的动态威胁分析模型,虽然对网络服务关系产生的威胁传播进行了分析,但未涉及社会工程攻击及网络扫描攻击。以本文实验环境中的传播路径a1→a3→a6→a9→a11→a13→a15为例,利用文献[14]方法生成结果为a1→a3,路径出现缺失,由此可见,TL-TAM模型的威胁微观传播层对威胁传播路径刻画准确度更高。

分层式模型APT-HRM[17]虽然同样利用分层式结构分析刻画了威胁在不同层次的发展特征,但其底层利用攻击树组合攻击方案的形式描述攻击路径,无法结合具体系统场景实现攻击预测。而TL-TAM模型不仅能够支持攻击预测,并且能够对未知攻击进行一定程度的预测分析。

7 结束语

本文针对现有威胁分析模型无法同时兼顾APT等高级安全威胁的宏观发展趋势及微观传播路径,导致无法有效适用于动态威胁跟踪分析的问题,提出了一种双层威胁分析模型TL-TAM。模型首先基于混合原子本体,建模了社会工程攻击、网络扫描攻击等以往攻击图模型欠缺的攻击行为,并利用本体推理引擎实现攻击的自动推理,构建威胁微观传播层,提高了威胁传播路径刻画的完备性。在此基础上,设计了设备威胁度计算方法,基于设备威胁度构建威胁宏观发展层,通过划分威胁发展阶段直观展示不同设备被攻陷时威胁的发展状态,并通过由低到高链接不同威胁度的设备,刻画威胁在设备间的发展走向,为结合趋势分析的威胁发展预测提供了框架。最后,本文提出了基于双层模型的威胁发展预测算法,结合威胁在设备层面的发展动向及在攻击行为层面的传播路径,对给定系统设备被攻陷后,威胁可能选取的目标设备、传播路径以及目标资产进行了预测分析。

下一步,将在持续做好模型优化的基础上,基于双层威胁分析模型,对高级安全威胁的动态跟踪分析方法展开更深入的研究。

[1] 赵志岩,纪小默.智能化网络安全威胁感知融合模型研究[J].信息网络安全,2020,20(4):87-93.

ZHAO Z Y, JI X M. Research on the intelligent fusion model of network security situation awareness[J]. Netinfo Security, 2020, 20(4): 87-93.

[2] 金辉, 张红旗, 张传富, 等. 复杂网络中基于QRD的主动防御决策方法研究[J]. 信息网络安全, 2020, 20(5): 72-82.

JIN H, ZHANG H Q, ZHANG C F, et al. Research on active defense decision-making method based on QRD in complex network[J]. Netinfo Security, 2020, 20(5): 72-82.

[3] LI M , HUANG W , WANG Y , et al. The study of APT attack stage model[C]//2016 IEEE/ACIS 15th International Conference on Computer and Information Science (ICIS). 2016.

[4] CHEN P, DESMET L, HUYGENS C. A study on advanced persistent threats[C]//IFIP International Conference on Communications and Multimedia Security. 2014: 63-72.

[5] USSATH M, JAEGER D, CHENG F, et al. Advanced persistent threats: behind the scenes[C]//2016 Annual Conference on Information Science and Systems (CISS). 2016: 181-186.

[6] 贺诗洁, 黄文培. APT攻击详解与检测技术[J]. 计算机应用, 2018, 38(S2): 170-173.

HE S J, HUANG W P. APT attacks details and detection technology[J]. Journal of Computer Applications, 2018, 38(S2): 170-173

[7] HUTCHINS E M, CLOPPERT M J, AMIN R M. Intelligence-driven computer network defense informed by analysis of adversary campaigns and intrusion kill chains[J]. Leading Issues in Information Warfare & Security Research, 2011, 1(1): 80.

[8] SWILER L P, PHILLIPS C. A graph-based system for network-vulnerability analysis[R]. 1998.

[9] 吴迪, 连一峰, 陈恺, 等. 一种基于攻击图的安全威胁识别和分析方法[J]. 计算机学报, 2012, 35(9): 1938-1950.

WU D, LIAN Y F, CHEN K, et al. A security threats identification and analysis method based on attack graph[J]. Chinese Journal of Computers, 2012, 35(9): 1938-1950.

[10] WU S, ZHANG Y, CAO W, et al. Network security assessment using a semantic reasoning and graph based approach[J]. Computers & Electrical Engineering, 2017: 96-109.

[11] WANG L, LIU A, JAJODIA S. Using attack graphs for correlating, hypothesizing, and predicting intrusion alerts[J]. Computer communications, 2006, 29(15): 2917-2933.

[12] AHAMADINEJAD S H, JALILI S, ABADI M. A hybrid model for correlating alerts of known and unknown attack scenarios and updating attack graphs[J]. Computer Networks, 2011, 55(9): 2221-2240.

[13] 刘威歆, 郑康锋, 武斌, 等. 基于攻击图的多源告警关联分析方法[J]. 通信学报, 2015, 36(9): 135-144.

LIU W X, ZHENG K F, WU B, et al. Alert processing based on attack graph and multi-source analyzing[J]. Journal on Communica- tions, 2015, 36(9): 135-144.

[14] 杨英杰, 冷强, 常德显, 等. 基于属性攻击图的网络动态威胁分析技术研究[J]. 电子与信息学报, 2019, 41(8): 1838-1846.

YANG Y J, LENG Q, CHANG D X, et al. Research on network dynamic threat analysis technology based on attribute attack graph[J]. Technology Based on Attribute Attack Graph Journal of Electronics & Information Technology, 2019, 41(8): 1838-1846.

[15] 杨英杰, 冷强, 潘瑞萱, 等. 基于属性攻击图的动态威胁跟踪与量化分析技术研究[J]. 电子与信息学报, 2019, 41(9): 2172-2179.

YANG Y J, LENG Q, PAN R X, et al. Research on dynamic threat tracking and quantitative analysis[J]. Technology Based on Attribute Attack Graph Journal of Electronics & Information Technology, 2019, 41(9): 2172-2179.

[16] 胡浩, 叶润国, 张红旗, 等. 基于攻击预测的网络安全态势量化方法[J]. 通信学报, 2017, 38(10): 122-134.

HU H, YE R G, ZHANG H Q, et al. Quantitative method for net- work security situation based on attack prediction[J]. Journal on Communications, 2017, 38(10): 122-134.

[17] 樊雷, 余江明, 雷英杰. 面向APT攻击的分层表示模型[J]. 计算机工程, 2018, 44(8): 155-160.

FAN L, YU J M, LEI Y J. Hierarchical representation model for APT attack[J]. ComputerEngineering, 2018, 44(8): 155-160.

Two-layer threat analysis model integrating macro and micro

SUN Cheng, HU Hao, YANG Yingjie, ZHANG Hongqi

Information Engineering University, Zhengzhou 450001, China

The existing threat analysis models failed to comprehensively analyze the propagation of advanced security threats integrating the threat development trend and propagation path. In order to solve the problem, a two-layer threat analysis model named TL-TAM was established. The upper layer of the model depicted the threat development trend. The lower layer depicted the threat propagation path consideringsocialengineeringandnetworkscan. Basedon the model, prediction algorithm of threat development was proposed. The experimental result shows that the model can comprehensively analyze the threat propagation at multiple levels,overcome the defect that the threat analysis model based on attack graph is limited to technical vulnerability attack, and is more suitable for dynamic tracking analysis of advanced security threats.

two-layermodel, propagation path,social engineering, network scan

TP393.08

A

10.11959/j.issn.2096−109x.2021015

2020−08−27;

2020−10−07

孙澄,suncheng1991@outlook.com

国家自然科学基金(61902427)

The National Natural ScienceFoundation of China (61902427)

孙澄, 胡浩, 杨英杰, 等. 融合宏观与微观的双层威胁分析模型[J]. 网络与信息安全学报, 2021, 7(1): 143-156.

YANG C, HU H, YANG Y J, et al. Two-layer threat analysis model integrating macro and micro[J]. Chinese Journal of Network and Information Security, 2021, 7(1): 143-156.

孙澄(1991− ),男,江苏常州人,信息工程大学硕士生,主要研究方向为APT检测跟踪。

胡浩(1989− ),男,安徽池州人,博士,信息工程大学讲师,主要研究方向为网络态势感知。

杨英杰(1971− ),男,河南郑州人,博士,信息工程大学教授,主要研究方向为信息安全。

张红旗(1962− ),男,河北遵化人,信息工程大学教授、博士生导师,主要研究方向为网络安全、移动目标防御、等级保护和信息安全管理。