基于免疫算法的网络功能异构冗余部署方法

2021-02-27张青青汤红波游伟李英乐

张青青,汤红波,游伟,李英乐

基于免疫算法的网络功能异构冗余部署方法

张青青,汤红波,游伟,李英乐

(信息工程大学,河南 郑州 450002)

针对现有安全防御手段无法抵御网络功能虚拟化平台中众多未知的漏洞与后门的问题。运用拟态防御思想,提出一种网络功能虚拟化的拟态防御架构,并针对其中的异构体池构建问题设计了一种基于免疫算法的网络功能异构冗余部署方法。首先,结合熵值法对异构体之间的异构度进行量化评估;然后,以实现异构体之间异构度最大为优化目标将网络功能异构冗余部署问题构建成极大极小问题;最后,基于免疫算法快速求解最优部署方案。仿真结果表明,该方法可以迅速收敛到最优部署方案,并保证异构体之间的异构度值整体分布在较高的水平,有效增加了异构体池的多样性,提升了攻击者的攻击难度。

网络功能虚拟化;拟态防御;异构冗余;免疫算法

1 引言

随着移动通信的发展,数据流量的爆炸式增长给移动通信网络的承载能力和运维成本带来严峻的挑战,同时随着物联网和垂直行业的快速发展,新的服务和应用层出不穷,客户的应用需求越来越多样化。现有的移动通信系统采用专用设备进行组网,具有网络改造升级困难、运营成本高等缺陷,无法满足未来网络在时延、成本以及速率等方面的指标要求。为提高网络灵活性和资源利用率、降低运营开销,5G技术在核心网中引入了网络功能虚拟化(NFV,network function virtualization)技术。与传统网络体系结构相比,NFV技术具有降低运营成本、灵活部署网络和优化资源配置等优点,但其开放共享的理念和云化架构设计给5G网络安全带来了新的挑战[1],如不安全接口导致的用户数据泄露[2]、控制面开放诱发的攻击表面增加[3]、共用物理网卡带来的旁路监听风险[4]、资源共享引发的侧信道攻击[5]等。传统的网络防御手段,如防火墙[6]、入侵检测[7]等是依赖于已有漏洞、病毒的先验知识的被动防御手段,在应对NFV网络中大量未知的漏洞和后门时,由于不了解攻击者的攻击手段,无法起到相应的防御效果。

为进一步提高NFV网络的安全性,弥补现有“打补丁”式防御手段无法抵御未知漏洞与后门的缺陷,本文基于拟态防御(MD,mimic defense)[8]思想提出一种网络功能虚拟化的拟态防御架构,利用网络系统环境的动态性和不确定性获得防御功能或属性,增加攻击者的探测和攻击难度。结合NFV的网络特性针对该防御架构中的异构体池构建问题,本文提出了一种基于免疫算法(IA,immune algorithm)的网络功能异构冗余部署方法。首先对组成异构体的软硬件组件进行异构度评估,利用熵值法将组件的异构度进行加权和构成异构体之间的异构度;然后以异构体之间的最小异构度值为优化目标,将网络功能的异构冗余部署问题建模为极大极小问题;最后利用免疫算法求出目标函数最大的部署方案。仿真结果显示,该方法可以有效保证异构体之间的异构度,增加系统的多样性,提升攻击者的攻击难度。同时,该方法是一种冗余部署方法,虽然增加了系统的安全性和可靠性,但存在无法避免的部署开销增加问题,使请求接受率降低。

2 网络功能虚拟化的拟态防御架构

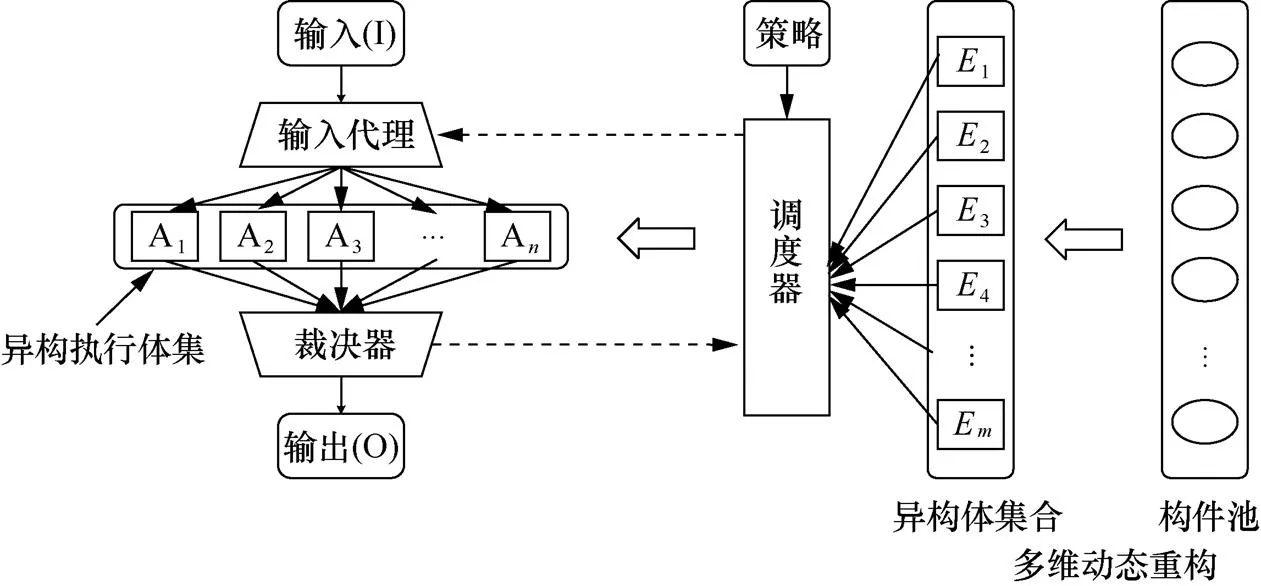

图1 DHR架构

Figure 1 DHR architecture

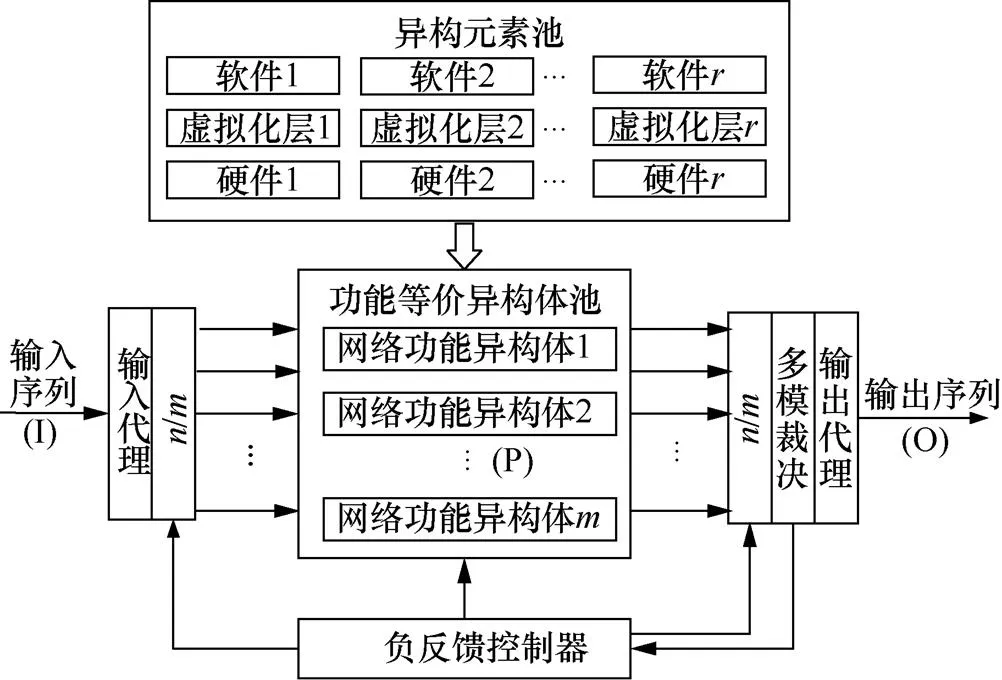

图2 网络功能虚拟化的拟态防御架构

Figure 2 Mimic defense architecture for network function virtualization

3 问题描述与模型构建

3.1 问题描述

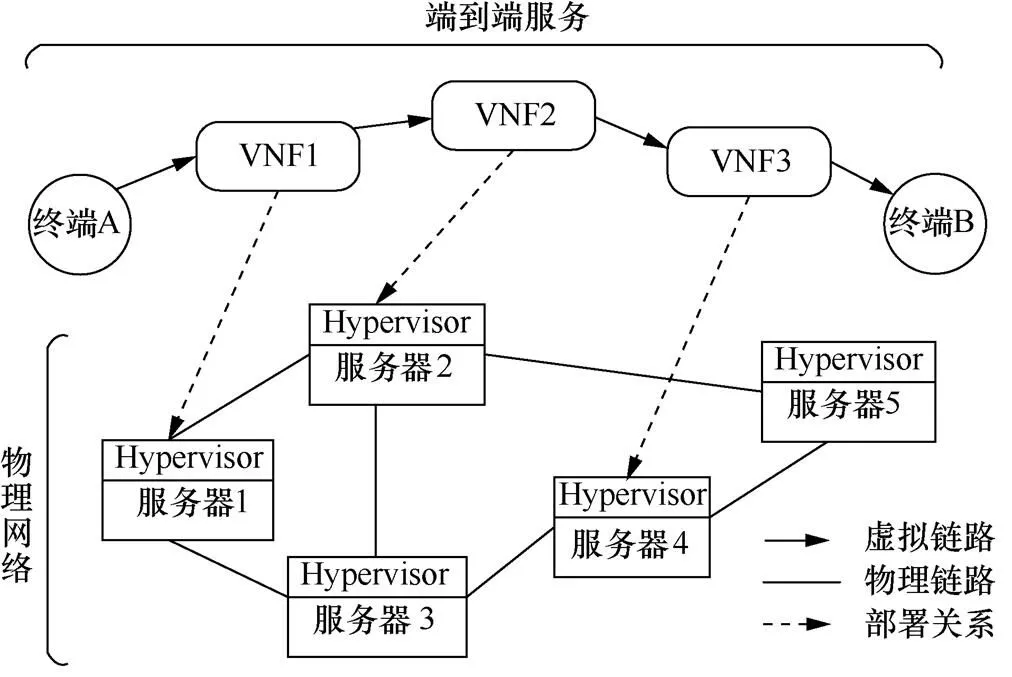

要实现网络功能虚拟化的拟态防御架构,首先要解决的问题是异构体池的构建。异构体作为处理服务请求的功能主体,其关键特征在于异构,异构是拟态防御架构的基础,异构性越大,发生共模故障的可能性越小。现有的拟态相关文献[11-14]中,异构体是固定的物理设备,并且异构体的个数较少,所以异构体池的构建相对简单。在NFV环境下,虚拟化技术将软件功能与硬件平台分离,改变了运营商的组网方式。网络虚拟化后,传统通信网络中的网络功能以虚拟网络功能(VNF,virtual network function)的形式运行在物理网络中的高性能服务器上。如图3所示,不同的VNF按照一定的逻辑顺序连接起来构成一条服务功能链(SFC,service function chaining),为用户提供有效的端到端服务。在NFV网络中,构建异构体池就变成更为复杂的将多个功能相同的VNF部署到底层大量物理服务器上的问题。若不针对NFV网络特性设计相应的部署方法,可能会发生异构体之间相似性较高的情况,此时动态调度和多模裁决机制的防御效果也会大打折扣。

图3 服务链请求部署

Figure 3 Service chain request deployment

3.2 系统模型

本文提出的网络功能异构冗余部署方法就是结合NFV网络功能软件化、资源共享化和部署动态化的网络特性,在部署SFC时针对每一个网络功能通过使用不同的编程语言或算法实现多个功能等价的VNF,然后以异构度为优化目标将这些VNF部署到不同的服务器上得到一个功能等价的异构体池。这些异构体由3层异构元素组成,上层采用不同编程语言或算法实现的VNF是组成异构体的软件层异构元素,底层的通用服务器包含虚拟化层和物理硬件两层异构元素。虚拟化层包含不同的操作系统和虚拟化软件,操作系统可以采用Windows、Ubuntu、Centos等,虚拟化软件可以采用VMware、VirtualBox、XEN等;物理硬件层可以使用不同厂商的服务器。如图4所示,为SFC中的每一个网络功能构建包含3个异构体的异构体池,异构体池中的各异构体具有相同的网络功能,但其软硬件组成是不同的。

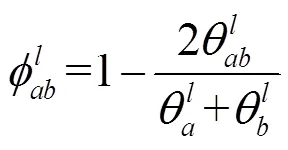

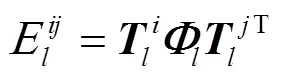

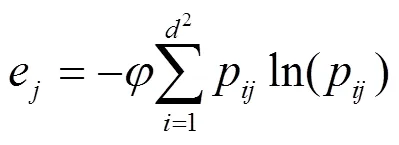

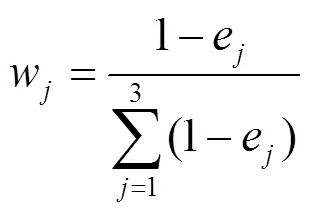

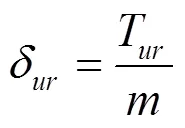

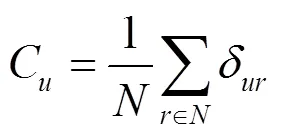

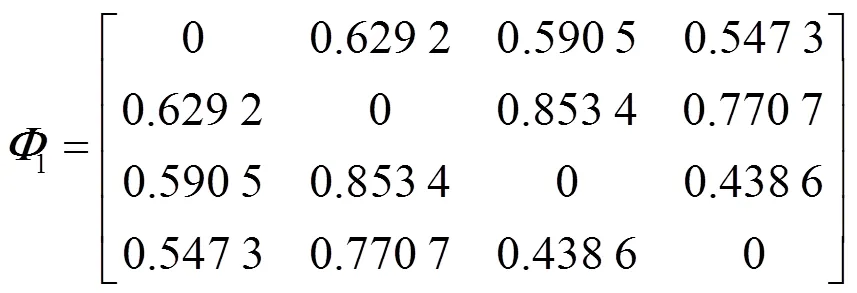

3.3 异构度量化

异构体由各层异构元素组成,同一层的异构元素之间由于种类的不同,它们之间的差异大小也不同。各层异构元素的差异决定了异构体之间的差异性,因此可以通过对各层异构元素的异构度进行量化评估,进而得到异构体之间的异构度指标。本文借鉴了文献[15]对异构体间差异性的评价方法,并利用熵值法对其进行了改进。

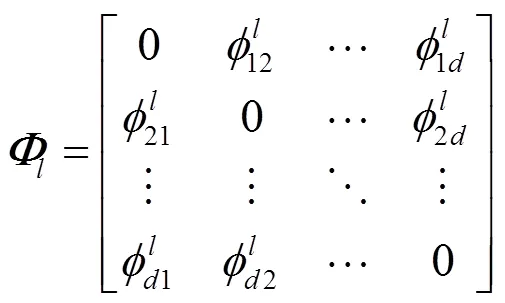

针对同一层异构元素不同种类之间的差异,采用异构矩阵进行量化。

图4 网络功能异构冗余部署

Figure 4 Heterogeneous redundant deployment of network functions

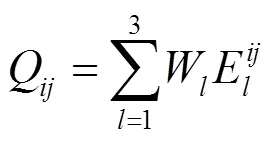

各层异构元素的异构度加权和构成了两个异构体之间的异构度。

步骤3 计算第层元素异构度的熵值。

步骤4 计算各层异构度指标的权重。

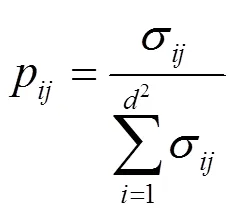

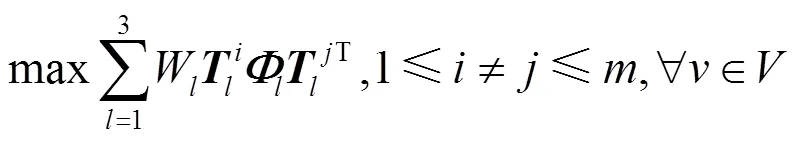

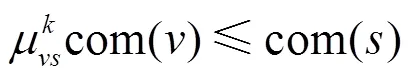

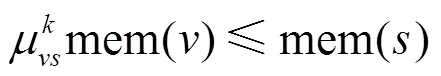

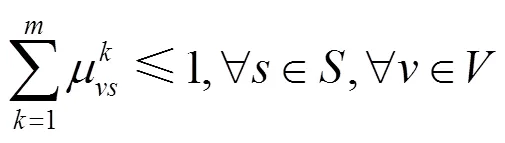

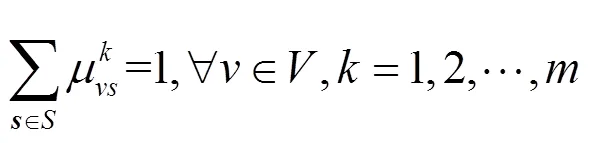

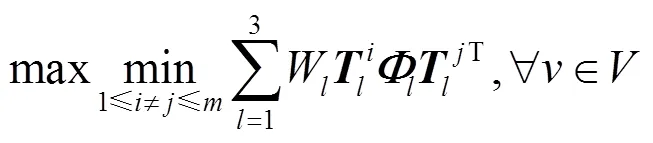

3.4 数学模型构建

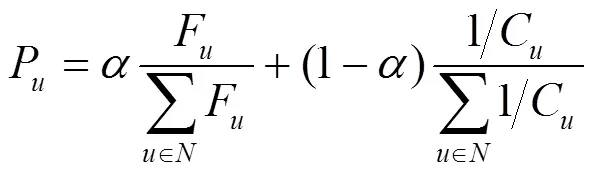

基于异构度指标的定义,本节以最大化异构体之间的异构度为目标,以底层网络中物理服务器可提供的计算资源、存储资源和网络资源为约束,将网络功能异构冗余部署问题建模为多目标优化模型,具体数学模型如下。

目标函数

约束条件

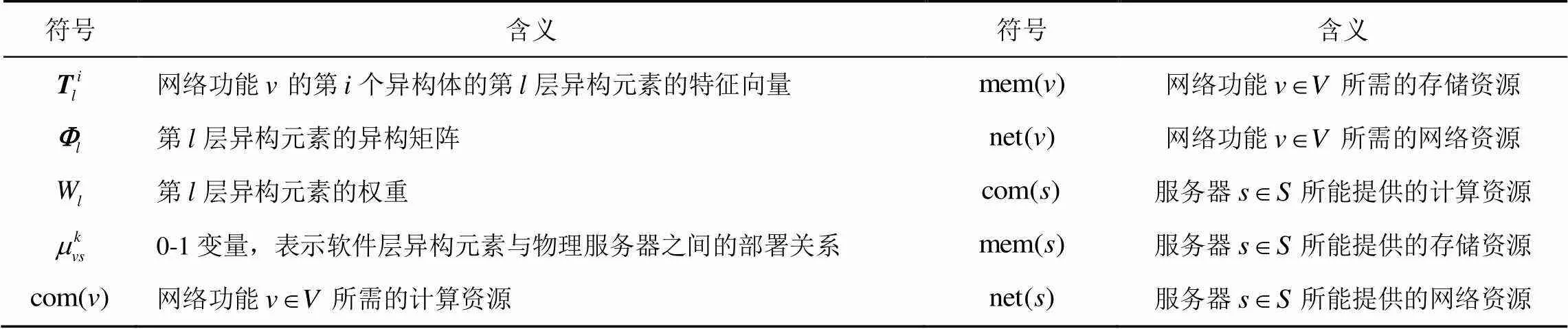

表1对本节涉及的相关符号和含义进行了梳理。

4 算法描述

网络功能的部署问题已被证明是一个NP难问题[20],该问题的求解时间会随着网络规模的扩大呈指数级增长。本文将网络功能的异构冗余部署问题建模为极大极小问题。极大极小问题是一种典型的不可微优化问题[21],由于目标函数的梯度不连续,现行的基于梯度概念的优化算法失效。为在尽可能短的时间内求出一个相对较优的解,本文使用免疫算法对上述优化模型进行求解。免疫算法[22]是受生物免疫系统启发而提出的一种智能算法,它在遗传算法的基础上加入了免疫的概念,在保留原算法优良特性的前提下,利用待求问题中的一些特征信息来抑制优化过程中出现的退化现象。

(1)产生初始抗体群

72360536

Figure 5 Antibody code

(2)解的多样性评价

抗体与抗原间亲和力用于表示抗体对抗原的识别程度,本文使用目标函数来表示。

表1 符号及其含义

(3)免疫操作

①选择

本文使用轮盘赌选择机制,它是一种放回式随机采样方法。每个抗体进入下一代的概率就是它的期望繁殖概率,期望繁殖概率越高,被选进下一代的概率越大。

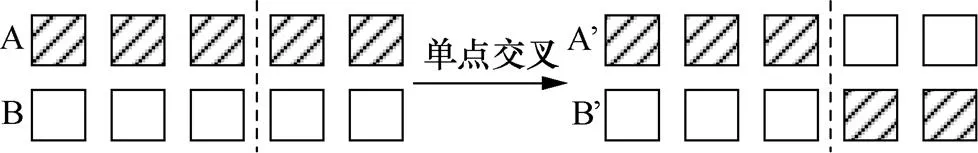

②交叉

采用单点交叉法,具体过程为:从群体中随机选择两个抗体进行配对,随机设置某一编码之后的位置为交叉点,依设定的交叉概率交换两个抗体交叉点后的编码。图6为单点交叉示意。

图6 单点交叉示意

Figure 6 Single point crossover

②变异

利用变异算子对抗体中的部分编码值进行调整,可以从局部出发使抗体更加逼近最优解,提高局部搜索能力,防止“早熟”现象。本文采用常用的变异方法,即随机选择一个抗体,从抗体编码串中随机选择一位为变异位,依设定的变异概率改变变异位的编码值。

具体算法步骤如算法1所示。

算法1 基于免疫算法的网络功能异构部署算法

4) end

8) 对抗体中的每一位编码进行资源容量约束检查;

9) 对不满足资源容量约束的编码进行修正;

10) 如果没有节点满足资源约束,则部署失败

11) end

13) end

16) if sum(fit)=0

17) 网络功能部署失败;

18) end;

23) /*形成父代群 */

27) 采用轮盘赌策略对父代群进行选择操作;

29) 对父代群中的抗体进行交叉操作;

30) end

32) 对父代群中的抗体进行变异操作;

33) end

34) 重复步骤5)~步骤12),进行可行性检查;

35) 将记忆库中的抗体加入抗体群中;

36) end

37) 更新服务器中的剩余资源;

5 仿真结果及分析

5.1 仿真设置

Figure 7 Probability density plot of Beta distribution with parameters (8,6)

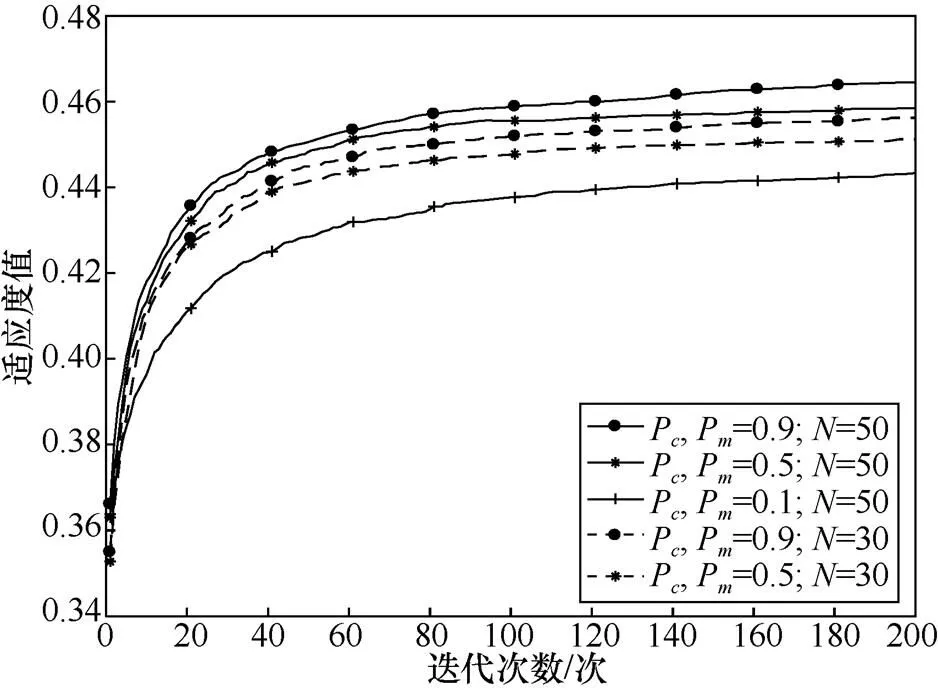

5.2 仿真结果分析

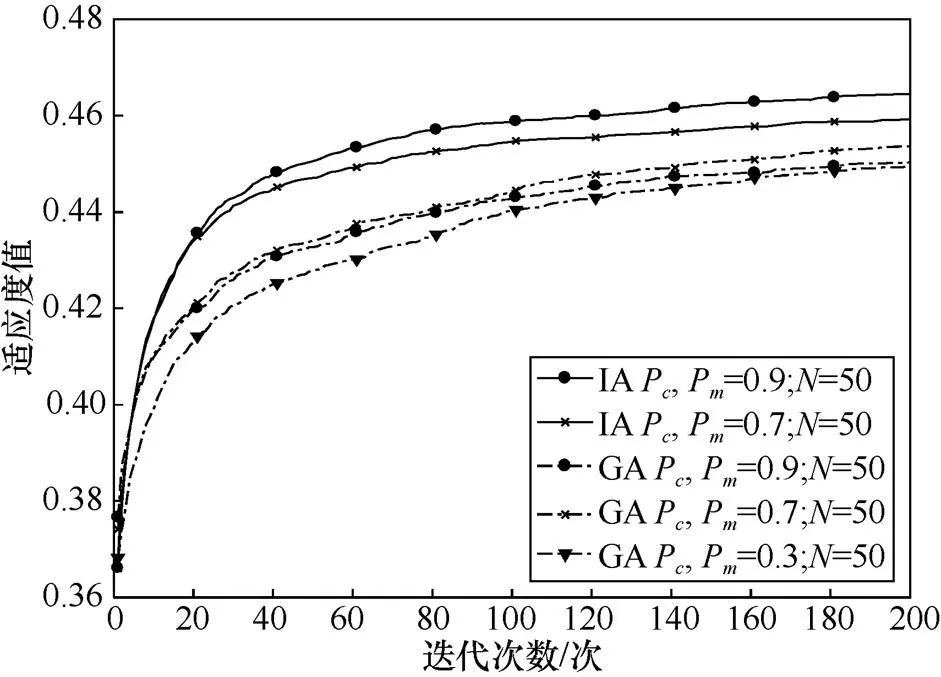

图8 控制参数对免疫算法收敛性影响

Figure 8 The influence of control parameters on the convergence of immune algorithm

图9 免疫算法与遗传算法性能对比

Figure 9 Performance comparison between immune algorithm and genetic algorithm

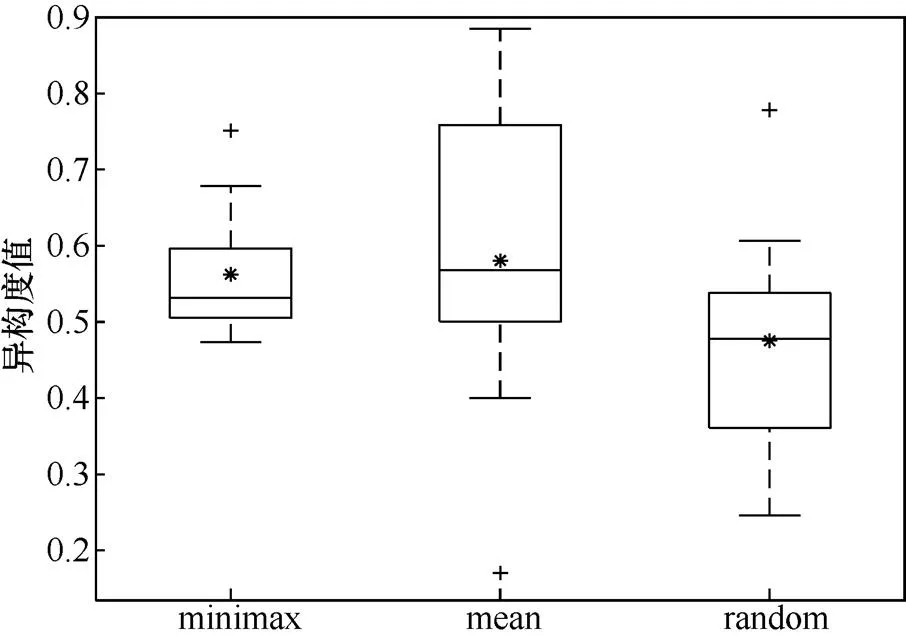

图10 minimax、mean和random异构度离散分布对比

Figure 10 Comparison of the heterogeneity discrete distribution of minimax, mean and random

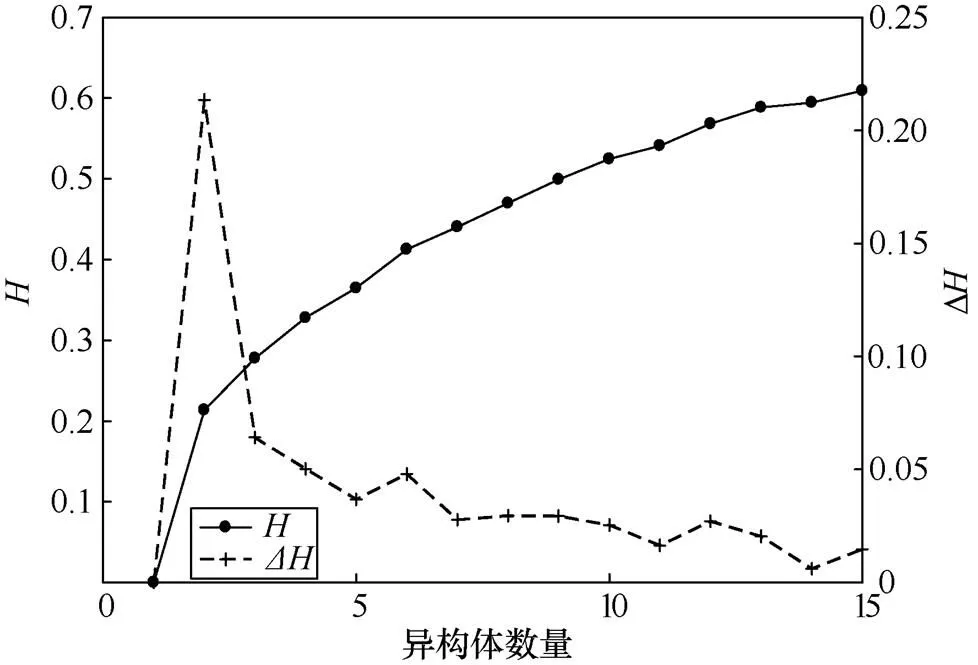

图11 异构体池异构性与异构体数量的关系

Figure 11 The relationship between the heterogeneity of the heterogeneous entities pool and the number

异构体池的差异性量化采用rao二次熵[24]的方法,具体的计算公式如下。

6 结束语

网络功能虚拟化技术实现了网络功能的软硬件解耦,云化环境使传统的物理安全边界消失,带来许多新的安全问题。本文利用拟态防御思想提出一种网络功能虚拟化的拟态防御架构,并针对其中异构体池的构建问题,结合网络功能虚拟化的网络特性提出了基于免疫算法的网络功能异构冗余部署方法。结合熵值法对异构体之间的异构度进行量化评估,以异构度的最小值为优化目标,将网络功能异构冗余部署问题建模为极大极小值问题,利用免疫算法对优化模型进行求解。仿真结果表明,本文提出的方法可以在较短时间内求解出异构度较大的部署方案,有效保证异构体之间的多样性,增加攻击者的攻击难度,提升系统的安全性。存在的不足是:该方法是一种冗余部署方法,会造成一定的部署开销增加。在接下来的工作中,将针对部署开销与系统安全性之间的平衡问题展开进一步研究,希望在保证系统安全性的同时尽量减少相应的开销。

[1]刘宇涛, 陈海波. 虚拟化安全: 机遇, 挑战与未来[J]. 网络与信息安全学报, 2016, 2(10): 17-28.

LIU Y T, CHEN H B. Virtualization security: the good, the bad and the ugly[J]. Chinese Journal of Network and Information Security, 2016, 2(10): 17-28.

[2]LAL S, TALEB T, DUTTA A. NFV: security threats and best practices[J]. IEEE Communications Magazine, 2017, 55(8): 211-217.

[3]高丽华, 董飞, 任新宇, 等. NFV网络的安全威胁及防护方案探讨[C]// 5G网络创新研讨会(2018)论文集. 2018.

GAO L H, DONG F, REN X Y, et al. Discussion on NFV network security threats and protection schemes[C]//Proceedings of 5G Network Innovation Seminar (2018). 2018

[4]吴宏建, 张如意, 芦玥. NFV安全风险分析及应对建议[J]. 信息通信技术与政策, 2018, 293(11): 75-79.

WU H J, ZHANG R Y, LU Y. Analysis of NFV risks and protection concerns[J]. Information and Communication Technology and Policy, 2018, 293(11): 75-79.

[5]潘启润, 黄开枝, 游伟. 基于隔离等级的网络切片部署方法[J]. 网络与信息安全学报, 2020, 6(2): 96-105.

PAN Q R, HUANG K Z, YOU W. Network slicing deployment method based on isolation level[J]. Chinese Journal of Network and Information Security, 2020, 6(2): 96-105.

[6]CHRISTOPHER D C, RALPH E W. Firewall system for protecting network elements connected to a public network[S]. US 2000.

[7]LI G X, GAO W M. Research on network security system based on intrusion detection[C]//IEEE International Conference on E-business & E-government. 2010: 2096-2100.

[8]邬江兴. 网络空间拟态防御研究[J]. 信息安全学报, 2016, 1(4): 1-10.

WU J X. Research on cyber mimic defense[J]. Journal of Cyber Security, 2016, 1(4): 1-10.

[9]张晨, 黄韬, 张娇, 等. 网络编排技术进展研究[J]. 信息通信技术, 2016(1): 68-76.

ZHANG C, HUANG T, ZHANG J, et al. A technology research of network orchestration[J]. Information and Communications Technologies, 2016(1): 68-76.

[10]ETSI. Network function virtualization: architectural framework[EB].

[11]马海龙, 伊鹏, 江逸茗, 等. 基于动态异构冗余机制的路由器拟态防御体系结构[J]. 信息安全学报, 2017, 2(1): 29-42.

MA H L, YI P, JIANG Y M, et al. Dynamic heterogeneous redundancy based router architecture with mimic defenses[J]. Journal of Cyber Security, 2017, 2(1): 29-42.

[12]仝青, 张铮, 张为华, 等. 拟态防御Web服务器设计与实现[J]. 软件学报, 2017, 28(4): 883-897.

TONG Q, ZHANG Z, ZHANG W H, et al. Design and implementation of mimic defense web server[J]. Journal of Software, 2017, 28(4): 883-897.

[13]王禛鹏, 扈红超, 程国振. 一种基于拟态安全防御的DNS框架设计[J]. 电子学报, 2017, 45(11): 2705-2714.

WANGZ P, HU H C, CHENG G Z. A DNS architecture based onmimic security defense[J]. Acta Electronica Sinica, 2017, 45(11): 2705-2714.

[14]魏帅, 于洪, 顾泽宇, 等. 面向工控领域的拟态安全处理机架构[J]. 信息安全学报, 2017, 2(1): 54-73.

WEI S, YU H, GU Z Y, et al. Mimic security processor architecture oriented to the industrial control field[J]. Journal of Cyber Security, 2017, 2(1): 54-73.

[15]刘勤让, 林森杰, 顾泽宇. 面向拟态安全防御的异构功能等价体调度算法[J]. 通信学报, 2018, 373(7): 192-202.

LIU Q R, LIN S J, GU Z Y. Heterogeneous redundancies scheduling algorithm for mimic security defense[J]. Journal on Communications, 2018, 373(7): 192-202.

[16]李亮. 评价中权系数理论与方法比较[D]. 上海: 上海交通大学, 2009.

LI L. Weights theory and weighting methods comparison in the evaluation[D]. Shanghai: Shanghai Jiao Tong University, 2009.

[17]公茂果, 焦李成, 杨咚咚, 等. 进化多目标优化算法研究[J]. 软件学报, 2009, 20(2): 271-289.

GONG M G, JIAO L C, YANG D D, et al. Research on evolutionary multi-objective optimization algorithms[J]. Journal of Software, 2009, 20(2): 271-289.

[18]DEB K. Multi-objective optimization[M]//Search Methodologies. Brlim: Springer, 2014: 403-449.

[19]金中. 最优化算法中极小极大问题的教学思考[J]. 创新教育研究, 2019, 7(5): 628-634.

JIN Z. Teaching thoughts on minimax problems in optimization algorithms[J]. Innovation Education Research, 2019, 7(5): 628-634.

[20]KHEBBACHE S, HADJI M, ZEGHLACHE D. Scalable and cost-efficient algorithms for VNF chaining and placement problem[C]//IEEE Conference Innovations in Cloud. 2017: 92-99.

[21]赵雨. 一类求解无约束极大极小问题的新算法[D]. 西安: 西安科技大学, 2011.

ZHAO Y. An efficient method for solving nonlinear unconstrained min-max problem[D]. Xi'an: Xi'an University of Science and Technology, 2011.

[22]焦李成, 杜海峰. 人工免疫系统进展与展望[J]. 电子学报, 2003(10): 1540-1548.

JIAO L C, DU H F. Development and prospect of the artificial immune system[J]. Acta Electronica Sinica, 2003(10): 1540-1548.

[23]TWU P, MOSTOFI Y, EGERSTEDT M. A measure of heterogeneity in multi-agent systems[C]//IEEE 2014 American Control Conference. 2014: 3972-3977.

[24]RAOC R. Diversity and dissimilarity coefficients: a unified approach[J]. theoretical population biology, 1982, 21(1): 30-43.

Network function heterogeneous redundancy deployment method based on immune algorithm

ZHANG Qingqing, TANG Hongbo, YOU Wei, LI Yingle

Information Engineering University, Zhengzhou 450002, China

Aiming at the problem that the existing security defense methods cannot resist many unknown vulnerabilities and backdoors in the network function virtualization platform, a mimic defense architecture for network function virtualization using mimic defense ideas was proposed, a heterogeneous redundant deployment method based on an immune algorithm for the construction of heterogeneous pools was proposed. Firstly, the degree of heterogeneity between heterogeneous entities was quantitatively evaluated in combination with the entropy value method, then the network function heterogeneous redundant deployment problem was constructed into a minimax problem with the optimization goal of maximizing the degree of heterogeneity between heterogeneous entities, and finally the immune algorithm was used to quickly solve the optimal deployment solution of network functions. Simulation results show that the proposed method can quickly converge to an optimal deployment scheme and ensure that the overall distribution of heterogeneity between heterogeneous bodies is at a high level, effectively increasing the diversity between heterogeneous bodies and improving the attacker's difficulty.

network function virtualization, mimic defense, heterogeneous redundancy, immune algorithm

TP393

A

10.11959/j.issn.2096−109x.2021005

2020−07−17;

2020−11−08

汤红波,tahobo@sina.com

国家自然科学基金(61941114,61521003,61801515)

The National Natural Science Foundation of China (61941114, 61521003, 61801515)

张青青, 汤红波, 游伟, 等. 基于免疫算法的网络功能异构冗余部署方法[J]. 网络与信息安全学报, 2021, 7(1): 46-56.

ZHANG Q Q, TANG H B, YOU W, et al. Network function heterogeneous redundancy deployment method based on immune algorithm[J]. Chinese Journal of Network and Information Security, 2021, 7(1): 46-56.

张青青(1995−),女,河北张家口人,信息工程大学硕士生,主要研究方向为网络功能虚拟化和网络安全。

汤红波(1968− ),男,湖北孝感人,信息工程大学教授、博士生导师,主要研究方向为移动通信网络和新型网络体系结构。

游伟(1984− ),男,江西丰城人,信息工程大学助理研究员,主要研究方向为新一代移动通信系统、移动通信网安全。

李英乐(1985− ),男,河北衡水人,信息工程大学副研究员,主要研究方向为移动通信网安全。