一种运用重路由技术的匿名通信系统改进模型研究

2020-12-28黄贤明黄鑫

黄贤明 黄鑫

摘 要: 当前已有不少基于重路由的匿名通信系统,但现有的匿名通信系统大部分在获得匿名的同时却牺牲了效率。为设计既安全又高效的匿名通信系统,提出基于重路由技术的匿名通信系统改进模型,对匿名系统的匿名度进行探究。模型根据敌手攻击能力的不同,提出两种改进方式:对于敌手攻击能力为1的情形,提出单一节点和多节点的信息熵偏差模型,该模型能够用于不同系统之间匿名性的比较,客观、合理地给出各个节点的权重;对于敌手攻击能力为0.95的情形,引入模糊熵的概念与非线性规划模型,运用模糊熵与概率熵相结合,充分利用模糊随机变量整合所有不确定性,理论分析表明,改进后的重路由算法均能有效保证匿名性能。基于给定的匿名系统信息发送概率,设计实例求解系统的匿名性并做比较分析,实验结果表明,改进后的匿名系统度量模型具有较好的可靠性与优越性。

关键词: 匿名通信系统; 改进模型; 重路由技术; 节点权重; 不确定性整合; 理论分析

中图分类号: TN914?34; TP393 文献标识码: A 文章编号: 1004?373X(2020)24?0096?06

Research on improved anonymous communication system

model using rerouting technology

HUANG Xianming, HUANG Xin

(School of Computer, Hunan University of Technology, Zhuzhou 412007, China)

Abstract: Currently, there are many anonymous communication systems based on rerouting, but most of the existing anonymous communication systems lose efficiency while gaining anonymity. An improved anonymous communication system model based on the rerouting technology is proposed and the anonymity of the system is explored to design a safe and effective anonymous communication system. The two improved modes of the model are proposed according to the different attack ability of the adversary. In allusion to the case that the attack ability of the adversary is 1, the information entropy deviation model of single node and multi?node is proposed, which can be used to compare the anonymous performance of different systems and give the weight of each node objectively and reasonably. In view of the case that the attack ability of the adversary is 0.95, the concept of fuzzy entropy and nonlinear programming model are introduced, and the combination of fuzzy entropy and probability entropy is used to integrate all uncertainties by fully utilizing the fuzzy random variable. The theoretical analyses show that the improved rerouting algorithm can guarantee the anonymous performance effectively. Based on the given information sending probability of anonymous system, an example is designed to solve the anonymous performance of the system, and its results are compared. The experimental results show that the improved metrics model of the anonymous system has better reliability and superiority.

Keywords: anonymity communication system; improved model; rerouting technology; node weight; uncertainty integration; theoretical analysis

0 引 言

随着网络服务的快速发展,隐私问题已经引起了人们越来越多的关注。为了保护用户通信安全,互联网系统会为用户提供匿名操作[1]。为了保证用户访问互联网的安全性,匿名成为必要要求。特别是以下的互联网应用,如在线股票、电子商务、电子银行等,包括一些特殊行业,如国防、军事部门需要共享一些内部信息,但不能暴露信息的内容。以上应用对保密性要求很高,匿名性是必不可少的。另外,由于部分非匿名用户因发送明文消息而泄露了个人隐私,因此匿名通信系统的开发利用在许多实际应用中也有着强烈需求。目前,已经有不少基于重路由技术的匿名通信系统,但现有的匿名通信系统由于采用的匿名技术不同,匿名性程度也不尽相同。一些提供一般的匿名保护而实现了高效率,一些以牺牲效率为代价提供了强力的匿名保护,一些达到了匿名和效率的妥协[2]。匿名性的获取是研究匿名通信技术的关键,而匿名度作为衡量匿名性的重要指标,也一直是研究人员所关注的问题。

鉴于上述现状,本文提出基于重路由技术的匿名通信系统的改进模型,以匿名性为主要研究对象,在合理的假设下,采用多种方法对系统匿名性进行度量,从不同角度对匿名系统进行研究,设计出合理的算法;通过计算机编程求解,探究该模型及算法在匿名电子邮件、电子商务、匿名浏览、网上医疗咨询、电子银行等方面的应用。

1 相关研究工作

1.1 匿名技术

目前,匿名技术的发展具有一定的研究基础,如crowds、Mix nets、洋葱路由等匿名技术[2?5]都有着广泛的应用和研究领域,但是这些匿名技术的共同缺点是缺乏对匿名用户操作的监督和控制,并且在系统出现问题时缺乏相应的对策,提供匿名服务还降低了系统的安全性。因此在匿名技术的开发过程中,也带来了不良和非法的行为:利用匿名通信系统服务器发起分布式拒绝服务攻击;利用电子现金系统的匿名性进行洗钱和非法圈钱行为;通过发送匿名邮件或发布匿名公告等对他人进行恶意的人身攻击和诽谤。可见,网络活动的匿名性导致的恶意行为仍在继续,危害程度越来越高,对匿名技术和可控匿名系统的研究已迫在眉睫。

1.2 重路由技术

重路由技术在匿名通信系统方面有许多应用,基于此技术的匿名系统通常具有一个或多个转发节点用于连接发送者和接收者,这些节点转发、填充和改写数据包以隐藏数据包的来源及关联。这种匿名通信系统主要包括Anonymizer、L PW A、Onion router[6]、Horder[7]、Tarzan[8]、Morph Mix[9]等。重路由技术通常用于实现发送方通信者的匿名性和不可连接性,其基本原理是发送者的数据包由中间节点进行转发和处理操作,可以隐藏发送者的信息以及其与接收者之间的关联。

Anonymizer通信系统也提供匿名互联网访问服务,基本原理是从浏览器请求中将信息报文的认证头以及源地址的地址信息去掉。所以服务器只能获取匿名服务器的地址而不能获取用户的真实地址,在此方案中,所有的重路由路径都只有一个中间节点,这便是Anonymizer服务器。

与Anonymizer类似,L PW A通信系统使用匿名服务器,该服务器可以接收发送者的匿名连接并将信息转发到目主机,其中,发送者的地址是隐藏的,只有接收者能获取该服务器地址。该重路由技术的优势是简单易建立,缺点是一旦被攻破,通信系统中所有信息都將泄露。文献[6]给出了Onion router的转发模式,在建立路径阶段采用源路由方式,通过洋葱路由服务器进行路径选择,根据路径节点将IP包从后往前进行逐个加密封装,使匿名破坏者只能解密最外层,从而保护通信。

文献[7]给出了Horder通信模式,利用多个代理来匿名转发数据包给接收者,与Crowds使用策略类似,用户在使用匿名功能的同时成为系统服务者,不用的是Horder在回复消息时采用多播服务而不走发送者路径。该技术优势是在各节点上不需要太多路由表,不易遭到被动攻击。对于抵御Dos攻击方面,Tarzan由于限制了各个节点的发送/接收数据包数量比例,从而可以防止序列号和数据包被篡改,能较好地抵抗Dos攻击;Morph Mix采用嵌套和链路双重加密机制,系统处于动态变化状态,虽然对手较难破坏通信通道节点,但是由于任何节点都容易进出该系统,所以该系统在抵抗Dos攻击方面较弱。

2 针对敌手攻击能力为1的情形

2.1 模型分析

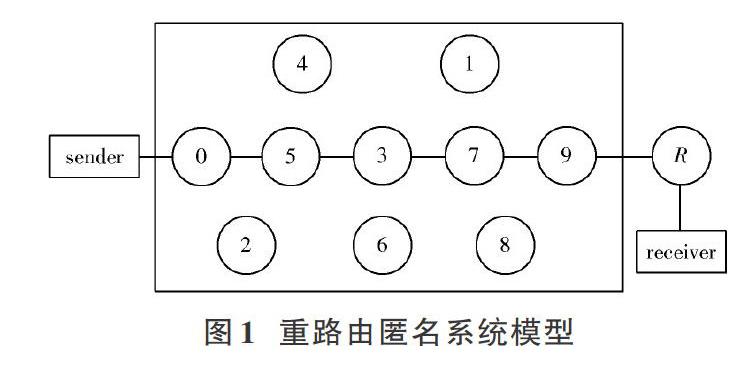

[senderer][receiver]

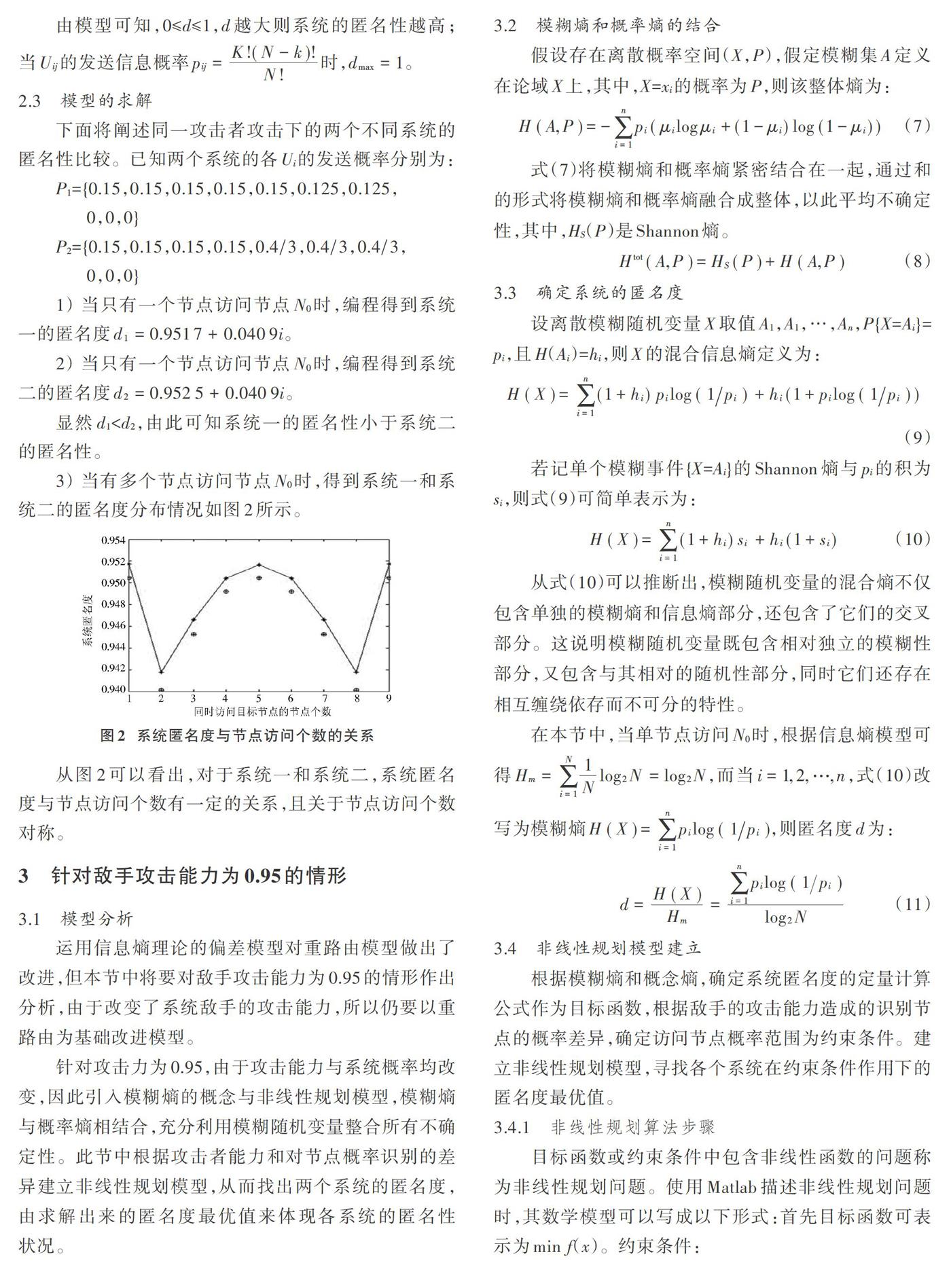

图1重路由匿名系统模型由N个节点组成,是一类基于重路由技术的通用模型,其中,节点的集合V可表示为V={vi:1≤i≤N}。发送者匿名状态是通过N个节点相互合作实现的,该匿名系统中的N个节点中不包括接收者。除此之外,在传输层建立系统模型,同时假定每个主机节点之间可以互相通信。如图1所示,信息由节点0发送出去,经过由匿名系统确定的重路由路径<0,5,3,7,9,R>传送,最终达到接收节点R。

由于基于重路由技术的匿名系统的通用模型不能作为其他系统下匿名性比较的数学模型,针对敌手攻击能力为1的情形,提出改进模型,即基于信息熵理论的信息熵偏差模型。该模型能够用于不同系统之间匿名性的比较,并且分析每个节点对系统模型的影响,从而客观、合理地推导出各个节点的权重,由单一节点信息熵的偏差模型引申出多节点的偏差模型。

2.2 信息熵偏差模型的建立

每一个网络节点可视作一个用户,每个用户之间可以相互访问;敌手的攻击能力为1,即攻击者能100%识别节点概率差异,即不考虑各节点概率差异。由于可能同时有多个节点访问N0,故按照访问节点N0的节点数,将该模型分为单节点访问的信息熵偏差模型和多节点访问的信息熵偏差模型。

3.2 模糊熵和概率熵的结合

假设存在离散概率空间(X,P),假定模糊集A定义在论域X上,其中,X=xi的概率为P,则该整体熵为:

[H(A,P)=-i=1npi(μilog μi+(1-μi)log(1-μi))] (7)

式(7)将模糊熵和概率熵紧密结合在一起,通过和的形式将模糊熵和概率熵融合成整体,以此平均不确定性,其中,HS(P)是Shannon熵。

[Htot(A,P)=HS(P)+H(A,P)] (8)

3.3 确定系统的匿名度

设离散模糊随机变量X取值A1,A1,…,An,P{X=Ai}=pi,且H(Ai)=hi,则X的混合信息熵定义为:

[H(X)=i=1n(1+hi)pilog(1pi)+hi(1+pilog(1pi))] (9)

若记单个模糊事件{X=Ai}的Shannon熵与pi的积为si,则式(9)可简单表示为:

[H(X)=i=1n(1+hi)si+hi(1+si)] (10)

从式(10)可以推断出,模糊随机变量的混合熵不仅包含单独的模糊熵和信息熵部分,还包含了它们的交叉部分。这说明模糊随机变量既包含相对独立的模糊性部分,又包含与其相对的随机性部分,同时它们还存在相互缠绕依存而不可分的特性。

在本节中,当单节点访问N0时,根据信息熵模型可得[Hm=i=1N1Nlog2N=log2N],而当[i=1,2,…,n],式(10)改写为模糊熵[H(X)=i=1npilog(1pi)],则匿名度d为:

[d=H(X)Hm=i=1npilog(1pi)log2N] (11)

3.4 非线性规划模型建立

根据模糊熵和概念熵,确定系统匿名度的定量计算公式作为目标函数,根据敌手的攻击能力造成的识别节点的概率差异,确定访问节点概率范围为约束条件。建立非线性规划模型,寻找各个系统在约束条件作用下的匿名度最优值。

3.4.1 非線性规划算法步骤

目标函数或约束条件中包含非线性函数的问题称为非线性规划问题。使用Matlab描述非线性规划问题时,其数学模型可以写成以下形式:首先目标函数可表示为min f(x)。约束条件:

[s.t. A?x≤bAeq?x=beqc(x)≤0ceq(x)=0lb≤x≤ub]

式中:f(x)表示标量函数;A、b、Aeq、beq、lb、ub分别对应其相应维数的矩阵和向量;c(x)、ceq(x)表示非线性向量函数。

使用Matlab命令表示如下:

[x,fval]=fmincon(fun,x0,A,b,Aeq,beq,lb,ub,nonlcon,options)

命令中返回值x表示决策向量x的取值,fval表示返回的目标函数取值。参数中fun表示由M文件定义的函数f(x);x0为x初始值;A、b、Aeq、beq则分别定义线性约束条件A·x≤b,Aeq·x=beq,若无线性约束,则会出现A=[]、b=[]、Aeq=[]、beq=[];lb、ub表示变量x的下界和上界,即x的取值范围。若无上界和下界约束,则lb=[], ub=[],即lb的所有分量都为-inf, ub的所有分量都为inf;nonlcon表示采用了M文件定义的非线性向量函数c(x), ceq(x);options表示定义优化参数。这些参数设置使用Matlab中默认值。

3.4.2 目标函数及约束条件的确定

目标函数:

[f(p)=i=1npilog(1pi)log2N] (12)

约束条件:对于P3系统,已知P3={0.18,0.18,0.18, 0.16,0.16,0.07,0.07,0,0,0}得到约束条件如P3系统所示;对于P4系统,已知P4={0.17,0.17,0.17,0.15,0.15,0.15,0.13, 0.13,0.13,0.1},观察数据可得,概率之和不为1,于是对P4中的各概率进行归一化处理。得到归一化后的概率P4={0.117 2,0.117 2,0.117 2,0.103 4, 0.103 4,0.103 4,0.089 7,0.089 7,0.089 7,0.069},于是约束条件如P4系统所示。

P3系统:

[i=1n=10pi=10.13≤p1≤0.230.13≤p2≤0.230.13≤p3≤0.230.11≤p4≤0.210.11≤p5≤0.210.02≤p6≤0.120.02≤p7≤0.120≤p8≤0.050≤p9≤0.050≤p10≤0.05]

P4系统:

[i=1n=10pi=10.067 2≤p1≤0.167 20.067 2≤p2≤0.167 20.067 2≤p3≤0.167 20.053 4≤p4≤0.153 40.053 4≤p5≤0.153 40.053 4≤p6≤0.153 40.039 7≤p7≤0.139 70.039 7≤p8≤0.139 70.039 7≤p9≤0.139 70.019≤p10≤0.119]

3.5 计算系统匿名度的最优值

利用Matlab编程求解P3系统和P4系统在概率范围约束内,优化得到的系统匿名度值分别是d3=0.972 8,d4=0.991 2。

显然d3 4 结 语 本文基于重路由技术进行了2次改进,首先针对敌手的攻击能力为1的情况,提出改进的匿名系统匿名性度量模型。通过分析以节点的发送偏差概率作为该节点在系统匿名性度量中的权重,分别建立了单节点访问N0的信息熵偏差模型和多节点访问N0的信息熵偏差模型。定量计算得到p1,p2系统的匿名度分别为0.951 7,0.952 5,定性分析得到系统匿名度关于节点访问个数对称的结论。该模型的优势为避免了传统模型的主观性,使得匿名度比较客观,可广泛应用于不同匿名性系统综合评价问题。其次,针对敌手的攻击能力为0.95的情况,提出了模糊熵和概率熵结合的方法并建立新的匿名通信模型,以匿名度为目标函数,概率范围为约束条件,采用非线性规划方法,利用Matlab编程得到p3,p4系统的匿名度的最优值分别为0.972 8,0.991 2。该模型优势为数学概念清晰,计算简便实用,可信度较高,且巧妙地利用了非线性规划求解,减少了工作量。 本文提出的改进模型是在假设各节点之间相互独立、互不干扰下进行的匿名研究,未来将研究复杂情况下匿名通信系统的匿名性度量问题,以保证各通信节点的有效性和安全性。 参考文献 [1] 陆天波,程晓明,张冰.MIX匿名通信技术研究[J].通信学报,2018(12):135?143. [2] 崔璨.匿名通信系统中的洋葱路由及可控接入技术研究[D].曲阜:曲阜师范大学,2019. [3] FATEMEH S, MILIVOJ S, RIZWAN A M, et al. A survey on routing in anonymous communication protocols [J]. ACM computing surveys, 2016, 51(3): 1?39. [4] JIANG L L, LI T, LI X, et al. Anonymous communication via anonymous identity?based encryption and its application in IoT [J]. Wireless communications and mobile computing, 2018(7): 122?138. [5] BRAEKEN A, LIYANAGE M, JURCUT A D. Anonymous light weight proxy based key agreement for IoT (ALPKA) [J]. Wireless personal communications, 2019(7): 1?20. [6] SYVERSON P F, GOLDSCHLAG D M, REED M G. Anonymous connections and onion routing [J]. IEEE journal on selected areas in communications, 2018, 16(4): 482?494. [7] SHIELDS C, LEVINE B N. A protocol for anonymous communication over the internet [C]// Proceedings of 7th ACM Conference on Computer and Communication Security. Athens: ACM, 2000: 33?42. [8] FREEDMAN M J, MORIS R. Tarzan: a peer to peer anonymizing network layer [C]// Proceedings of 9th ACM Conference on Computer and Communications Security. Washington: ACM, 2002: 193?206. [9] REMHARD M, PLATTNER B. Introducing M orphMix: Peer?to?Peer based anonymous internet usage with collusion detection [C]// Proceedings of Workshop on Privacy in the Electronic Society. Washington: ACM, 2018: 121?135. [10] SHIN Yoshihiro, YASUDA Hiroshi, MAEDA Katsuyuki, et al. Researchers submit patent application, anonymous communication system and method for subscribing to said communication system: USA, USPTO 20190149523 [P]. 2017?08?22 [2019?01?23]. [11] 王良民,倪晓铃,赵蕙.网络层匿名通信协议综述[J].网络与信息安全学报,2020,6(1):11?26. [12] 杨云,李凌燕,魏庆征.匿名网络Tor与I2P的比较研究[J].网络与信息安全学报,2019,5(1):66?77. [13] 薛智宇.基于SDN的匿名通信追踪模型的研究[J].计算机与数字工程,2019(10):2413?2416. 作者简介:黄贤明(1976—),男,回族,湖南汉寿人,硕士,硕士生导师,副教授,研究方向为网络信息安全、通信技术、工作流技术。 黄 鑫(1979—),男,湖南湘潭人,硕士,讲师,研究方向为网络信息安全、通信技术。