WSN中基于物理不可克隆函数的簇内密钥分配

2020-09-18柳亚男

柳亚男,张 正,邱 硕,程 远

(金陵科技学院 网络安全学院,南京 211169)

0 概述

无线传感器网络(Wireless Sensor Network,WSN)的很多应用场景是战场环境或条件恶劣的无人区,传感器节点和无线信道都容易受到恶意攻击,如物理捕获节点、数据篡改、侧信道攻击等。数据加密是保障安全通信的常用技术,而密钥分配和协商是加密的前提和基础。

2002年,ESCHENAUER等人针对传感器资源受限的缺点提出随机密钥预分配方案[1]。2007年,DU等人将Eschenaue方案应用到层次型传感器网络,提出非对称预分配(AP)[2],这类“概率型”方案计算和通信开销低,但密钥存储量大,网络连通性和安全性差。2009年,BOUJELBEN等人基于Blom矩阵提出的密钥管理方案[3],提高了节点抗俘获性,但矩阵运算的计算开销较高。2015年,ERFANI等人基于Eschenauer方案,提出一种结合密钥预分配和部署后密钥建立机制的动态传感器网络密钥管理方案[4]。在网络部署前,传感器节点中预存储一定数目的密钥;在网络部署后,无法建立共享密钥的邻居节点通过其他方式生成会话密钥。在Erfani的方案中,基站参与了簇内密钥分配过程,带来过多的通信开销。此外,基于共享密钥的方案缺乏有效的认证机制,当敌手通过物理俘获等手段而获取节点内容密钥时,可以进行克隆节点、假冒攻击,并进一步实施中间人攻击等恶意行为。在公钥算法方面,2012年,ALAGHEBAND等人提出基于椭圆曲线加密算法(ECC) 的分层异构传感器网络的动态安全密钥管理模型(DSKM)[5];2018年,MA等人提出基于ECC的分层密钥管理方案[6],但是对于普通传感器而言,存储量以及公钥计算开销仍然较大。

针对上述方案存在的问题,本文提出一种基于物理不可克隆函数(PUF)的低能耗密钥分配方案,解决层次型传感器网络中传感器与网关之间的簇内密钥分配问题。利用PUF的激励响应对实现密钥分配和双向认证,提高节点抗俘获性。针对大规模传感器网络中节点随机部署的特征,提出直接和间接密钥协商两种具体方案,以提高网络安全连通性。

1 基于PUF的安全协议研究

物理不可克隆函数(PUF)是一种新兴的加密组件,能够提取集成电路内门电路或连接线间由于制造工艺的不一致性而引入的随机差异,并利用这些随机差异以一定规则生成加密(响应)信号[7]。物理对象中的随机差异可以理解成它的“指纹”,是该物理对象所特有的。除基于集成电路的PUF外,还有硅PUF和涂层PUF等。PUF具有运算快、不可克隆性和不可预测性,在无线传感器网络的轻量级认证和安全密钥生成方面具有极高的研究价值。与使用数字证书不同,PUF的认证基于激励响应对(CRP)机制,不仅提高了运算速度,而且能够减小密钥存储开销,进而降低密钥暴露的风险。

在安全协议设计中,可以将PUF结构看作是单向函数的硬件等价物,并具有易于制造、不可克隆和不可预测的属性。将PUF结构看作一个黑盒的激励响应系统,针对任一激励值可产生唯一对应的响应值,而根据响应值却无法推导出激励值。利用函数P来表示PUF的单向性:

P:C→R:P(c)=r,c∈C,r∈R

(1)

其中,C和R分别是激励集合和响应集合,函数P是PUF结构的数学模型,激励值c与对应的响应值r称为该PUF结构P的一个激励响应对(CRP):(c,r)。

身份认证是物理不可克隆函数最常见的应用。不可克隆性、单向运算性和防篡改特性,使得PUF在身份认证协议设计中成为一种非常有效的技术手段。基于PUF身份认证分为注册阶段和认证阶段,在注册阶段中,认证服务器数据库中储存PUF的激励响应对以及嵌入PUF的物理设备的身份标识。认证阶段中,认证服务器从数据库中挑选一个激励并发送给设备,设备运行PUF输出对应的响应,认证服务器将PUF在线产生的响应与数据库中预存储的值进行比较,如果相同则认证成功,否则认证失败。为防止重放攻击,认证服务器将已经使用过的激励响应对删除。基于PUF的认证方案加快了认证过程,同时减少了密钥存储量,从而降低密钥暴露的风险,提高节点抗俘获性。

PUF电路的实现方法产生的响应存在一定的错误概率。因此,通常引入纠错程序来降低错误响应生成[8]。2008年,GUAJARDO等人基于PUF结构,在可信第三方参与和不参与两种场景下提出两个安全密钥分配方案[9]。2013年,BAHRAMPOUR等人利用PUF结构实现公钥分发,由此实现传感器间的密钥协商,提高节点安全性的代价是较高的公钥计算开销[10]。2015年,ABUTALEB等人结合PUF和信道状态信息(CSI)提出一个点对点的物理层认证与密钥交换方案,避免使用预共享密钥,并降低了通信量[11]。2017年,LIU等人提出基于SRAM PUF的双向认证[12]。同年,WANG等人提出基于PUF和IPI的可穿戴设备的双因子认证协议[13],CHATTERJEE等人提出了一种基于PUF的安全通信协议[14],将PUF与双线性对相结合构造公钥生成器。2018年,BRAEKEN通过使用椭圆曲线Qu-Vanstone(ECQV)[15]提高了Chatterjee协议的计算效率。2019年,LI等人利用双线性对提出基于PUF的物联网安全通信系统,实现消息认证[16]。研究人员还提出将PUF构造密钥生成器的认证协议,如2006年TUYS等人提出的Schnorr认证协议[17],2007年BATINA等人提出的Okamoto认证协议[18],2019年USMANI等人利用FPGA实现了Anderson PUF扩展,降低了密钥生成器的比特错误输出率[19]。在这些基于PUF的认证协议中,PUF的激励响应对大多是明文传输,当敌手获得大量的CRP样本后,可能对PUF实施建模攻击。

2 网络模型和攻击模型

2.1 簇状网络模型

大规模无线传感器网络通常部署为层次型簇状结构,包含多种异构节点,如低能耗的传感器节点、负责成簇和数据融合的网关节点以及作为管理中心和安全中心的服务器。传感器被划分为不重叠的簇从周围环境中采集信息,并通过短距离通信将原始数据发送给网关。网关是簇内的数据处理和融合的中心节点,将处理后的数据通过长距离通信传送给服务器。与传感器相比,网关通常具有更高的硬件配置,包括更大的功率、内存和计算处理能力。

2.2 攻击模型

经典的Dolev-Yao 模型[20]定义攻击模型如下:敌手可任意侦听、截获、插入、删除或阻断流经公开信道中的消息。随着边信道攻击技术(如功耗攻击、电磁攻击和计时攻击)的发展[21],敌手可分析出智能卡内安全参数,攻击能力得到增强。本文在此基础上主要考虑以下攻击:

妥协攻击:敌手通过物理入侵方式获取内部存储的标识、密钥等信息,从而使节点妥协,并进一步达到克隆节点、破解加密链路的目的。

重放攻击:敌手利用截获到的有效数据重复传输以欺骗数据中心、服务器或其他传感器节点。

假冒攻击:敌手投放非法节点以假冒正常节点,从而欺骗数据中心窃取通信内容。认证协议的主要目标是阻止敌手对节点的假冒攻击,完成服务器对节点的合法性认证。

克隆攻击:敌手利用非法获取合法节点的标识、密钥等信息,伪造一个新的节点并投入网络,从而达到欺骗数据中心以非法获取、篡改数据等目的。

中间人攻击:敌手通过假冒合法节点骗取其他节点、服务器的信任,入侵网络数据交互过程,从而非法获取数据。该攻击往往与假冒攻击、重放攻击、克隆攻击等结合实施。

建模攻击:是PUF面临的一种主要威胁[22]。文献[23]利用线性规划和进化策略等数学手段,仿造出基于仲裁器PUF的一类线性模型。此类线性模型实际是一个简化压缩的激励响应对数据库。随后研究人员通过向PUF中添加噪声增加了敌手建立模型的难度,但是仍然可以被模型化。在本文方案中,PUF的激励响应对不是明文传输,因此可以有效抵抗建模攻击。

3 基于PUF的密钥分配方案

本节针对大规模网络中节点随机部署的特征,提出一个基于PUF结构的密钥预分配方案。在每个簇中,实现网关对簇内传感器节点的双向认证与密钥分配。具体分为初始化阶段、直接密钥分配阶段和间接密钥分配阶段。

3.1 初始化阶段

假设网络中有n个传感器节点S1,S2,…,Sn和m个网关节点G1,G2,…,Gm。

1)在网络部署之前,每个传感器节点Si被嵌入一个带有PUF结构的芯片,表示为Psi。

2)为每个传感器节点Si随机指定l个网关节点,称为Si的“逻辑网关”,表示为Si-LG1,2,…,l。

3)为Si生成l个Psi的激励响应对,记为(cj,rj)Si,其中j=1,2,…,l,并将l个二元组

假设初始化阶段不存在窃听或物理俘获等攻击行为。如假设传感器网络中包括n=6个传感器节点S1~S6和m=3个网关节点G1、G2、G3。令l=2,因此为每个传感器节点随机指定2个“逻辑网关”,其对应关系如图1所示。如传感器节点S1被指定的“逻辑网关”是G1和G3,即S1-LG1=G1,S1-LG2=G3。将S1所嵌入的PUF结构Ps1生成激励响应对的二元组

图1 传感器节点与其逻辑网关对应关系

3.2 随机部署与成簇

假设全体节点被随机部署在目标区域,因此无法提前预测各节点(包括网关与传感器)的物理位置。网络部署后网关节点首先启动成簇算法(不在本文讨论范围,可参考文献[24]),将全体传感器节点以网关节点为单位划分成各不交叉覆盖的簇。每个簇中包括一个网关节点,称为该簇中传感器节点的“物理网关”,记为S-PG。“物理网关”称为该簇的簇头,簇中的传感器节点称为簇成员。为保障簇头与簇成员间的短距离安全通信,簇头需要认证簇成员的身份,并生成会话密钥分配给簇成员,即簇内认证与密钥分配。

每个簇的平均规模是n/m,对于任一传感器节点Si,如果其“逻辑网关”与“物理网关”相同,即∃j∈{1,2,…,l},使得Si-LGj=Si-PG成立,则Si与“物理网关”Si-PG执行直接密钥分配;反之,执行间接密钥分配。网络部署情况如图2所示,网关节点建立簇后,获得簇成员标识。例如,以网关节点G1为簇头的簇中包括传感器节点S1和S4。

图2 簇状传感器网络模型

由图2可知,簇成员S1的“逻辑网关”之一是G1,因此G1可以通过直接密钥分配来实现对S1的认证与密钥分配。簇成员S4的“逻辑网关”分别是G2和G3,即初始化阶段已将S4的两个激励响应对(c1,r1)S4和(c2,r2)S4分别存储在G2和G3中。此时,G1通过间接密钥分配实现对S4的认证与密钥分配。

3.3 直接密钥分配阶段

如果传感器Si的“逻辑网关”与“物理网关”相同,则“物理网关”Si-PG在初始化阶段存储了Si的激励响应对。

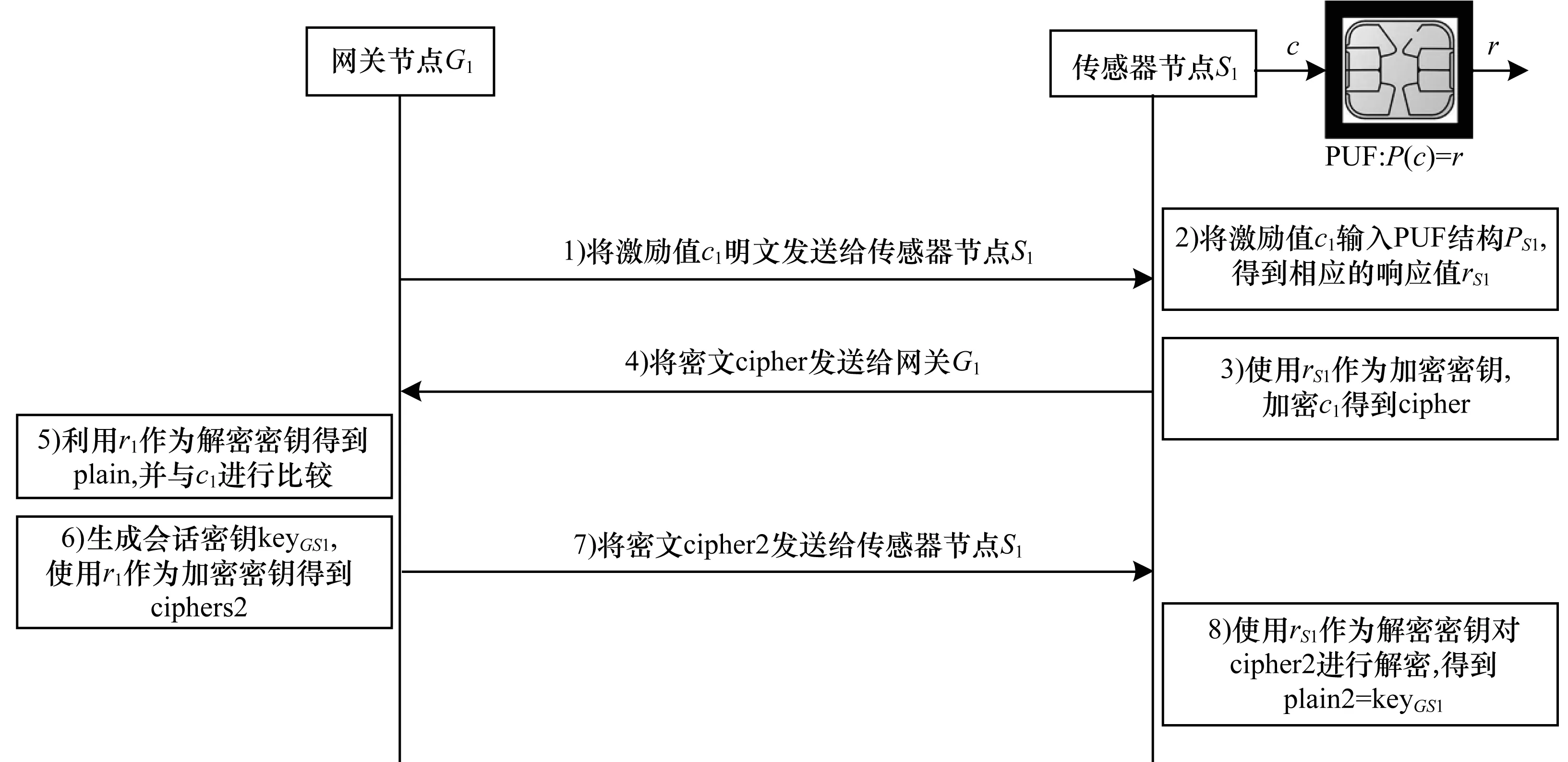

以图2中网关G1与传感器S1为例,直接密钥分配步骤如下:

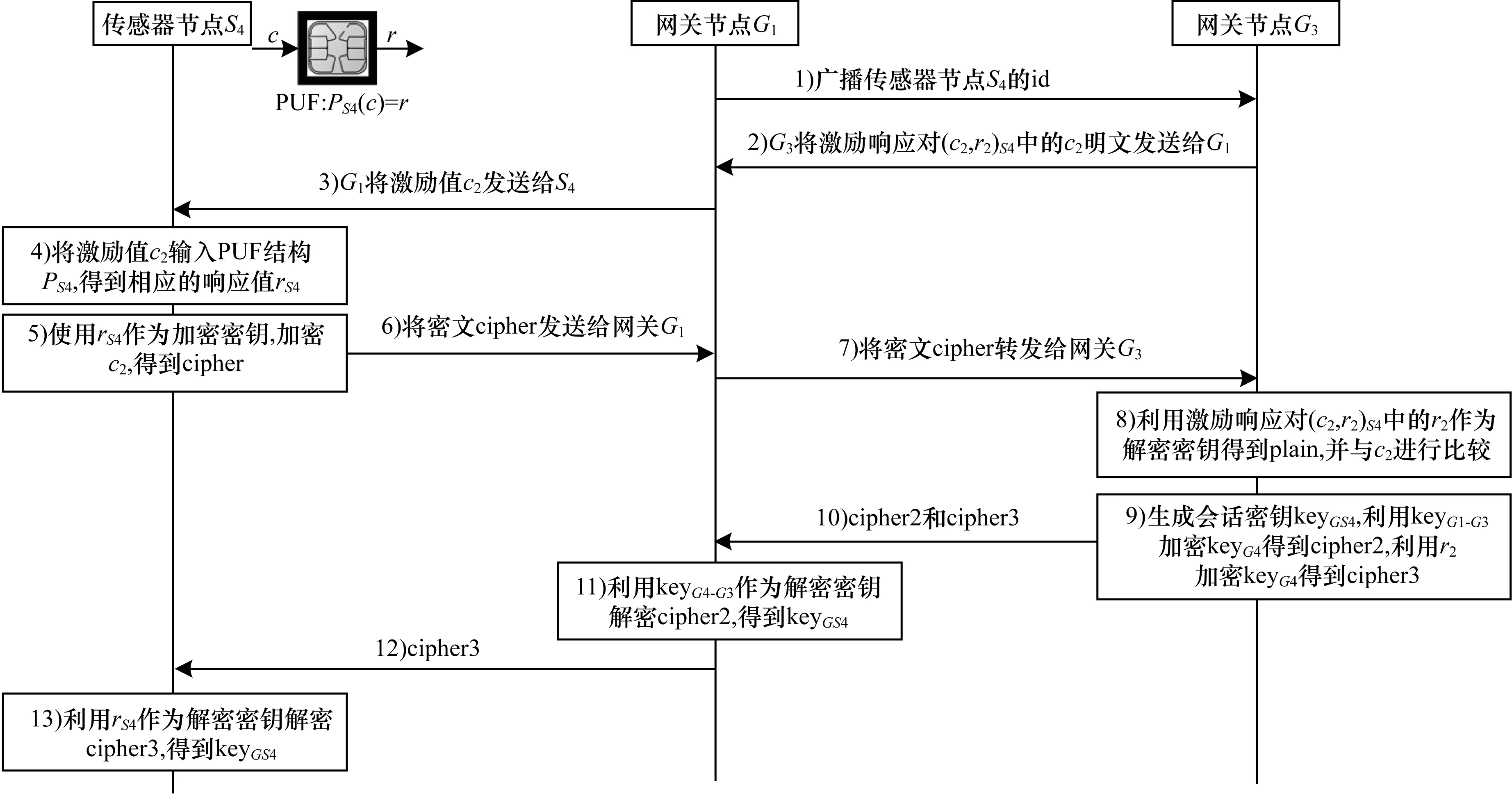

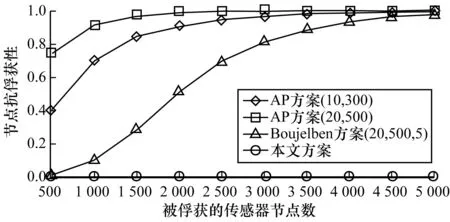

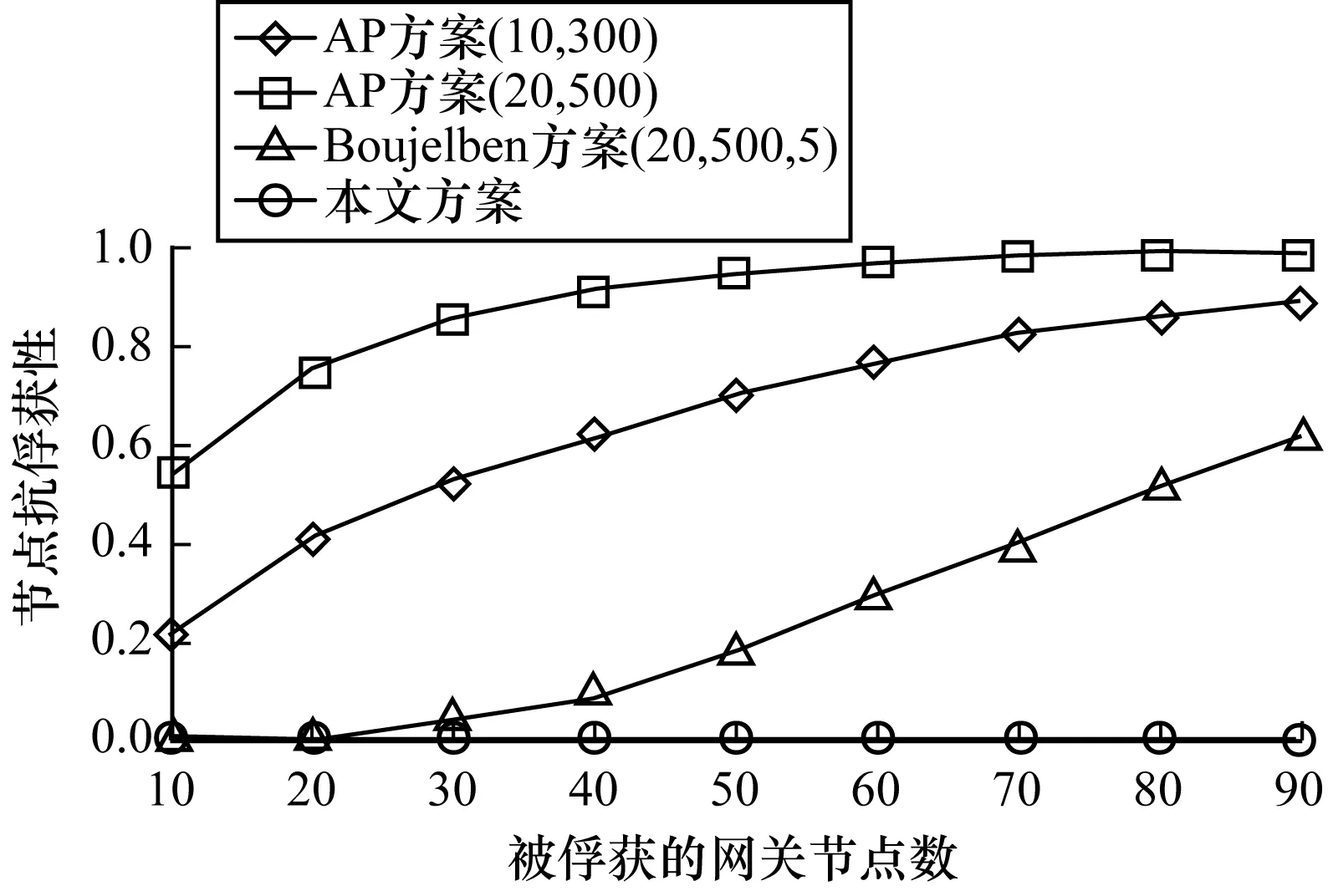

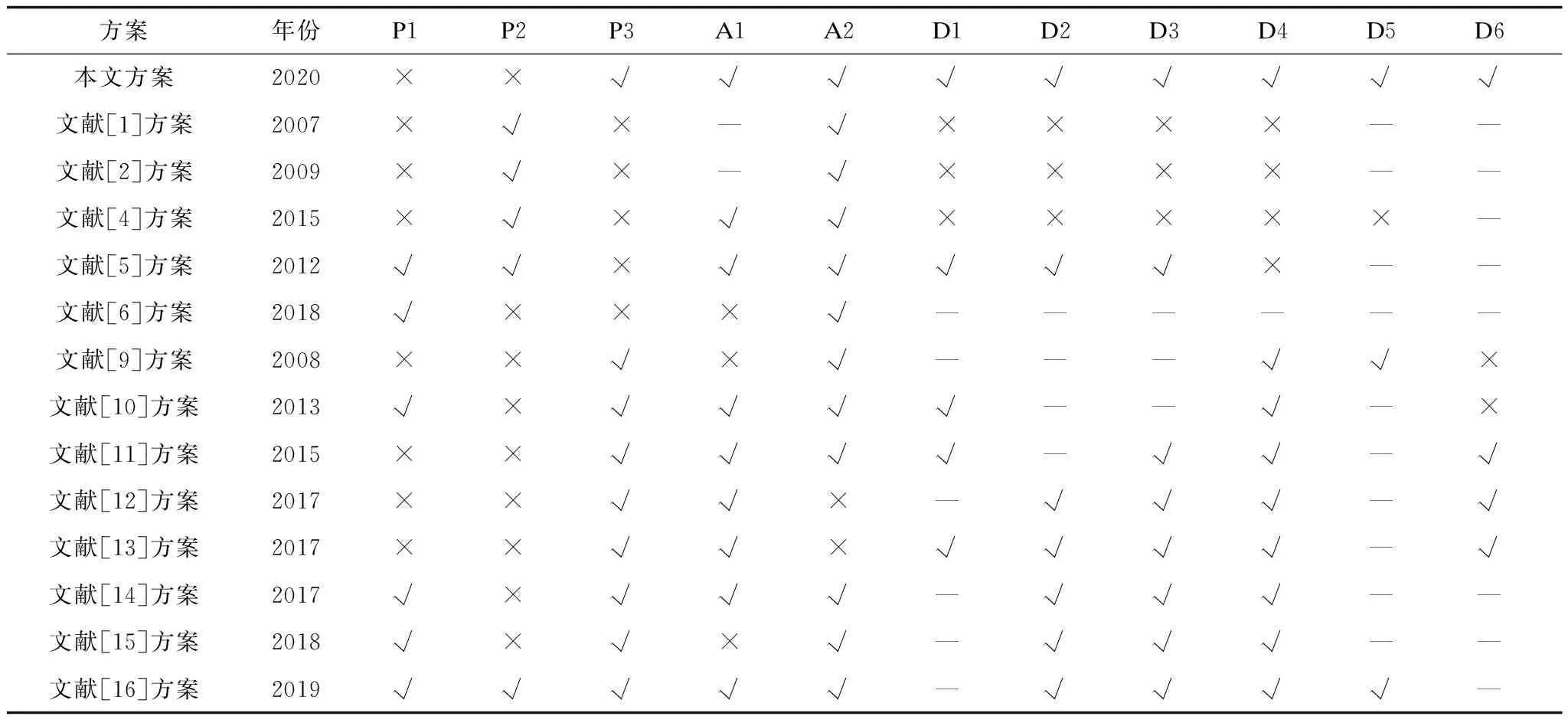

1)网络部署后,网关G1从本地读取二元组 (c1,r1)S1>,将激励c1明文发送给传感器节点S1。 2)传感器节点S1将激励值c1输入PUF结构PS1,得到相应的响应值rS1:rS1=PS1(c1)。 3)传感器节点S1使用rS1作为加密密钥加密c1得到cipher=E(rS1,c1),其中E表示加密函数,使用对称加密算法可以有效降低计算开销。 4)传感器节点S1将密文cipher发送给网关G1。 5)网关G1利用 6)感器节点S1的身份认证通过后,网关G1生成会话密钥,表示为keyGS1,使用r1作为加密密钥加密keyGS1得到cipher2=E(r1,keyGS1)。 7)网关G1将密文cipher2发送给传感器节点S1。 8)传感器节点S1使用rS1作为解密密钥对cipher2进行解密,得到:plan2=D(rS1,cipher2)=D(rS1,E(r1,keyGS1))=keyGS1,由此获得会话密钥keyGS1,完成密钥分配。 直接密钥分配具体步骤如图3所示。与密钥预分配方案不同,在初始化阶段,传感器节点嵌入的是PUF结构的芯片而非密钥,因此,节点投放后即使被敌手物理俘获,也不会暴露密钥。基于PUF结构的身份认证,比基于公钥算法的数字证书效率更高。 图3 直接密钥的分配过程 以图3中网关节点G1与传感器节点S4为例。间接密钥分配步骤如下: 1)网关G1向其他网关节点广播S4的标识,目的是寻求S4的“逻辑网关”的帮助。 2)S4的“逻辑网关”之一G3从本地读取二元组 3)G1将激励值c2转发给S4。 4)S4将激励值c2输入嵌入的PUF结构PS4,得到相应的响应值rS4:rS4=PS4(c2)。 5)传感器节点S4使用rS4作为加密密钥加密c2得到cipher=E(rS4,c2),其中E表示加密函数。 6)S4使将密文cipher发送给“物理网关”G1。 7)G1将cipher转发给G3。 8)G3利用 9)G3对感器节点S4的身份认证通过后,生成会话密钥,表示为keyGS4。G3使用keyG1-G3作为加密密钥加密keyGS4得到cipher2=E(keyG1-G3,keyGS4);使用(c2,r2)S4中的r2作为加密密钥加密keyGS4得到cipher3=E(r2,keyGS4)。 10)G3将cipher2和cihper3发给G1,并删掉keyGS4。 11)G1用keyG1-G3作为解密密钥解密cipher2得到keyGS4=D(keyG1-G3,cipher2)。 12)G1将cihper3转发给S4。 13)S4利用rS4作为解密密钥解密cihper3得到keyGS4=D(rS4,cipher3)=D(rS4,E(r2,keyGS4))。S4由此获得会话密钥keyGS4,完成密钥分配。 间接密钥分配的具体步骤如图4所示。 图4 间接密钥的分配过程 网关节点通过将本地存储的PUF激励响应对(c,r)中的响应值r与传感器节点返回的响应值rS进行比较,来对传感器节点进行身份认证。若r=rS成立,则认证成功;反之,认证不成功。网关仅对身份认证成功的传感器节点进行密钥分配。 与基于公钥基础设施(PKI)的数字证书的认证方式相比,基于PUF的认证从硬件底层出发,因此,运算速度快、存储量低。在当前文献中所提出的PUF认证方案[15-16]中,认证方明文发送激励值c,被认证设备根据c在线生成响应值r,并将r明文返回服务器端。发送和返回过程将激励和响应全都暴露。为抵抗重放攻击,通常一对CRP只使用一次。如果服务器需要对客户端进行多次认证,则使用多个不同的激励响应对。但是,如果针对某一PUF的大量激励响应对被暴露在网络中,容易被敌方实施建模攻击,并试图对PUF响应值进行猜测。 在本文方案中,激励响应对(c,r)被预存储到网关中,PUF结构被嵌入到传感器,传感器中并不存储激励响应对。当网关需要认证传感器身份时,将(c,r)中的激励值c明文发送给传感器,传感器通过PUF在线生成一个响应值rS。将rS作为加密密钥生成c的密文并发送给网关进行比较,而非传统方案中明文发送响应值,可以有效抵抗PUF的建模攻击,并进一步确保rS的唯一性与有效性以及传感器节点的可认证性。 传感器网络通常部署在无人值守环境中,敌手通过俘获节点等物理攻击手段非法获取节点中的秘密信息。“节点的抗俘获性”表示敌手根据一定数目的被俘节点能够直接或间接获得未俘节点中密钥的概率,用F(x)表示,x表示被俘获节点个数。 (1) 与经典的“概率型”随机密钥预分配方案[1-2]不同,本文方案中传感器节点不预存储任何形式的密钥,这不仅降低了节点的存储开销,而且提高了传感器节点的抗俘获性。因为即使节点被物理俘获,敌手无法获取被俘获节点以外其他节点中的密钥,所以传感器节点具有完全抗俘获性,即F(xS)=0,其中xS表示被俘获传感器节点个数。 网关节点担任簇头的角色,对内负责与簇成员安全通信,对外与其他簇头保持安全连通。初始化阶段预存储了激励响应对,密钥分配过程结束后又存储了大量的与簇成员建立的会话密钥。当网关节点被物理俘获后,整个簇被迫解散,簇内通信中断。簇成员(传感器节点)可能成为孤立节点,也可能加入到其他簇中,重复认证与密钥分配过程并获取一个新的会话密钥。因此,敌手从被俘网关节点中无法获取未俘节点的有效密钥,网关节点具有完全抗俘获性,即F(xG)=0,其中xG表示被俘获网关节点个数。 簇状传感器网络中经典的随机密钥预分配方案是DU等人提出的AP[2]。这类随机型方案对节点的计算和通信要求低,但很难平衡节点的存储负载、网络连通性和抗俘获性这3个性能指标。文献[3]对AP进行改进,结合Blom矩阵提高了节点抗俘获性,但是同时也对节点的存储提出了更高的要求。 图5比较了不同方案传感器节点的抗俘获性F(xs),横轴是被俘获的传感器节点数量xs。 图5 传感器节点抗俘获性比较 图6 比较了不同方案中网关节点的抗俘获性F(xG)。 图6 网关节点抗俘获性比较 实验结果表明,随机型密钥预分配方案中由于节点存储了大量密钥,随着被俘节点的增多,抗俘获性越来越差。Boujelben方案中节点存储的是矩阵而非密钥,因此抗俘获性优于AP方案,其存储开销是AP的λ倍(λ是矩阵参数)。在本文方案中,传感器节点并不存储密钥,网关节点存储的CRP也并非密钥本身,因此,节点具备完全抗俘获性。 网络的安全连通度定义为通信双方能够建立会话密钥的概率。本文分别给出实现密钥分配的直接和间接两种情况。任意一个传感器节点最终可以与其“物理网关”(即簇头)成功建立起会话密钥,因此,安全连通度为1。 从能耗角度来看,间接密钥分配过程比直接密钥分配的通信量更高。如果提高直接密钥分配后的安全连通性,可以有效提高整个方案的实施速度和效率。当网络部署后,一个传感器节点恰好能够落在其任一“逻辑网关”所管理的簇中的概率是p=l/n,即该传感器能够与其“物理网关”通过直接密钥分配方案建立会话密钥的概率为: pd=p=l/n (2) 其中,pd为直接连通度,pi=1-pd为间接连通度。 模拟实验计算网络直接安全连通度结果如图7所示。由于伪随机数生成器及边界问题等因素,实验结果略低于理论值,但l对pd的影响趋势与理论分析结果一致。因此,在给定规模的网络中,可以通过提高“逻辑网关”的数量l来提高直接连通度pd,进而降低方案的整体能耗。 图7 直接连通度与“逻辑网关”数量的关系 图8比较了两种方案在网关存储负载相同的前提下安全连通度的实验结果。模拟环境为:传感器节点个数m=10 000,网关节点个数n=100,AP方案密钥池大小为10 000,传感器节点密钥环大小分别为10、20、30这3种情况。值得强调的是,本文方案中传感器节点的密钥预存储量为0,明显低于AP方案,连通度却显著高于AP。随机型方案必须通过提高节点的密钥存储量来获得较高的安全连通度。 图8 安全连通度比较 本文主要从存储、通信和计算3个方面考虑节点开销,其中LEHkey表示密钥长度,LEHid表示节点id长度。 1)存储开销 在传感器节点方面,初始化阶段嵌入PUF结构,预存储量为0。密钥分配完成后,需要存储与“物理网关”建立1个会话密钥。而密钥分配过程中产生的中间数据在使用完后被删除以释放存储空间。 在网关节点方面,初始化阶段预存储ml/n个激励响应对二元组 2)通信开销 通信开销由交换轮次和数据包的长度来度量。 在传感器节点方面,只在直接密钥分配的步骤4和间接密钥分配的步骤6各发送一次数据,密钥和明文长度为LEHkey,对称加密算法AES保证密钥长度等于明文长度,因此传输的数据包长度为LEHkey。 在网关节点方面,直接密钥分配中在步骤1和步骤7中各自发送一个长度为LEHkey的数据包。间接密钥分配中作为“物理网关”在步骤1、步骤3、步骤7、步骤12共发送了3LEHkey+LEHid长度的数据,作为“逻辑网关”在步骤2和步骤10共发送了2LEHkey长度的数据,综合网关通信开销是(3LEHkey+LEHid)p+2LEHkey(1-p)。 3)计算开销 计算开销主要集中于PUF响应和加解密过程(如AES)。其中CALED表示加密或解密的计算量,GENPUF表示传感器产生一个PUF响应的计算量。 在传感器节点方面,在直接密钥分配的步骤2和间接密钥分配的步骤4产生一个PUF响应;在直接密钥分配的步骤3和步骤8、间接密钥分配的步骤5和步骤13各有一次加(解)密计算。因此,计算开销是GENPUF+2CALED。 在网关节点方面,直接密钥分配中在步骤5和步骤6各有一次加(解)密计算。在间接密钥分配中,作为“物理网关”在步骤11有一次加(解)密计算,作为“逻辑网关”在步骤8和步骤9共有3次加(解)密计算。综合网关的计算开销是2pCALED+4CALED(1-p)。 在本文方案中,PUF是认证和密钥分配的核心,因此PUF的安全性至关重要。传感器网络通常部署在无人职守的环境中,敌手对节点实施的物理俘获攻击是无法抵抗的。攻击模型假设敌手可以通过物理入侵方式获取内部存储的标识、密钥等信息,本文方案并非基于随机密钥预存储,即使节点被妥协也不会泄露其他节点的信息或密钥,因此不会破坏安全节点间的加密链路,即提供完全的抗俘获性。PUF本身具备不可克隆性和不可预测性,因此能够抵抗假冒攻击和克隆攻击。本文方案中PUF响应值不以明文形式传输,敌手通过窃取的相关密文无法有效实施重放攻击或中间人攻击。在一些经典的基于PUF认证协议中,PUF激励响应对是以明文形式传输,当对手获得某个PUF足够数量的激励响应对后,发起建模攻击,对PUF响应进行猜测。一旦敌手能够猜测出超过75%的响应比特时,PUF被认为失效的。在本文方案中,由传感器PUF生成的响应被转换成加密密钥并传输相应密文给网关,这种设计保护PUF免受克隆攻击、建模攻击和旁道攻击(包括电磁分析攻击和差分故障攻击等)。由于所有传输消息都是加密的,因此窃听无效,攻击者无法获取有关响应或密钥的任何明文信息。 表1将不同传感器网络认证和密钥分配方案进行综合比较。其中,—符号表明该特性不适合于此方案,×符号表示该方案不具备该性能,√符号表示该方案具备该性能,P1为基于公钥算法,P2为基于密钥预分配,P3为基于PUF,A1为提供双向认证,A2为提供密钥分配(协商),D1为抵抗妥协攻击,D2为抵抗重放攻击,D3为抵抗假冒攻击,D4为抵抗节点克隆攻击,D5为抵抗中间人攻击,D6为抵抗建模攻击。与密钥预分配方案(如AP[2])不同,本文方案的传感器节点中不预存储任何密钥,会话密钥采取临时生成的方式,因此能够提供完全抗节点俘获性。基于PUF挑战应答机制的一类认证方案,都具备抗克隆、抗篡改的优点,但文献[14]不提供双向认证,而且激励和响应值是公开传输,使得PUF容易受到建模攻击,这个威胁在文献[9-10]等方案中也存在,在文献[5-6,10,14-16]中,使用公钥算法来实现密钥协商,计算复杂度比AP[2]和本文方案都高。 表1 不同密钥分配方案性能比较 本文基于物理不可克隆函数(PUF)提出簇内认证与密钥分配方案。该方案不需要传感器节点预存储任何密钥,利用PUF的激励响应对完成节点间双向身份认证,并将PUF响应值转换成会话密钥的加密密钥,能够保证密钥分配过程的机密性,节省传感器节点的存储开销和降低密钥泄露的风险,实现完全抗俘获性。同时可保护PUF的激励响应对不被敌手获取,因此,能够抵抗攻击者对PUF实施建模攻击。PUF的不可克隆性、不可预测性、计算能耗低等特点使其在传感器网络、物联网等低能耗网络环境中具有良好的应用前景。本文方案主要使用加密的方式来保护激励响应对,下一步将利用PUF构造轻量级对称计算单元来实现密钥协商和密钥交换。

3.4 间接密钥分配

4 安全性和性能分析

4.1 认证性

4.2 节点抗俘获性

4.3 安全连通度

4.4 开销与能耗

4.5 安全性综合分析

5 结束语