基于不完全信息博弈的军事信息网络主动防御策略选取

2020-04-15王增光卢昱李玺

王增光,卢昱,李玺

(1.国防大学 联合作战学院,河北 石家庄 050084;2.陆军工程大学石家庄校区 无人机工程系,河北 石家庄 050003)

0 引言

高新技术的不断发展改变了传统作战的方式,网络中心战成为现代战争的主要模式。快速有效地摧毁敌方的网络系统,进而获得战场的制信息权,已经成为现代化战争中敌我双方进行争夺和对抗的焦点[1]。军事信息网络是网络中心战的重要阵地,能够为军队实施情报侦查、作战指挥、火力打击等任务提供支撑[2]。军事信息网络的安全是确保其为军事行动提供优质服务的关键。

传统的军事信息网络安全防御主要通过加密存储、防火墙等技术来确保网络安全。但这些技术的本质是一种被动等待式安全防御模式,难以有效确保军事信息网络的安全。同时,能够对所有攻击行为进行防御固然是最理想的网络安全防御手段,但这种不计成本的防御思想显然不适用于实际军事信息网络的安全防御。因此,迫切需要一种新的网络安全防御技术,以期能够在有限的网络资源条件下实现最优主动防御[3]。

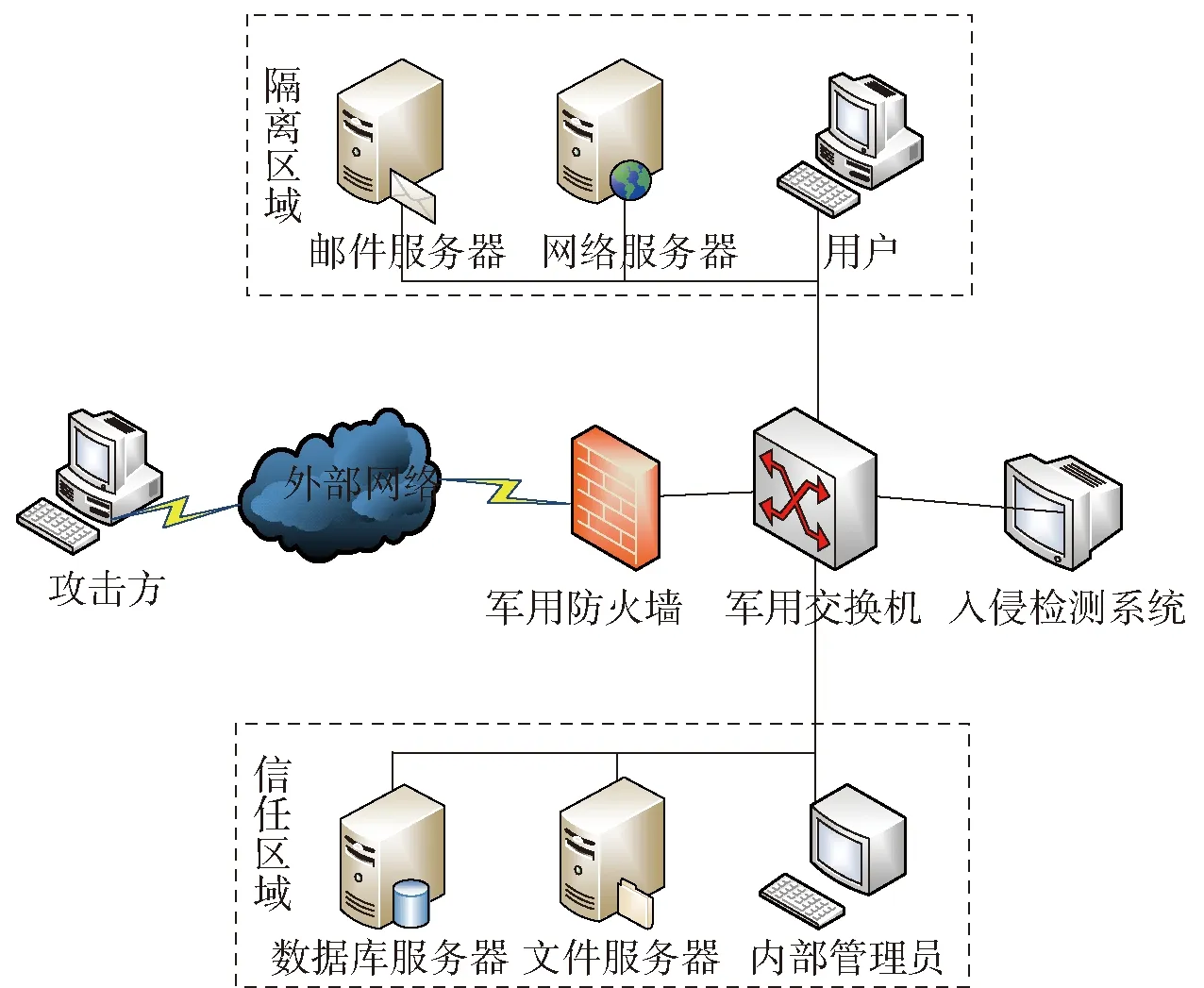

网络攻防的本质是攻防双方利用有限的网络资源选取最优的攻防策略,与博弈论的基本特征相吻合[4-5]。因此,基于博弈论进行网络安全防御研究逐渐成为热点。文献[6]将防御图与博弈论相结合设计了一种网络攻防博弈模型,通过对网络攻防状态进行分析来选取主动防御策略,但模型没有考虑攻防双方可能具有多种类型的情况。文献[7]提出了一种马尔可夫博弈模型,以攻防双方的博弈结果为依据来决定网络安全状态的转移,但以混合策略形式来确定最终的博弈结果,不能准确地确定安全状态转移的情况,同时该方法还存在状态爆炸问题。文献[8]基于静态贝叶斯博弈提出了安全风险预测模型,以信息资源的经济价值作为攻防收益的量化标准,通过混合策略对网络中的攻击行为进行预测,但在收益的量化过程中,部分参数通过假设的方式给出,主观性较强;同时模型仅适用于特定的攻防类型,难以应用到其他网络安全防御中。文献[9]构建了信号博弈模型,在精炼贝叶斯纳什均衡求解的基础上选取最优策略,但该模型仅考虑了攻击方的类型,没有讨论防守方类型的情况。

综上所述,现有基于博弈论的网络安全防御方法研究取得了一定的研究成果,但还存在以下3个方面的问题:1)模型的设计过于理想化,没有考虑攻防双方都可能具有多种类型的情况;2)攻防策略收益量化分析不够合理,没有结合网络具体情况对攻防收益进行量化;3)以混合策略形式给出主动防御策略的选择结果,实用性不强。军事信息网络是一种复杂的专业网络。由于业务的特殊性,网络的保密程度更高,攻防双方更加难以通过收集信息的方式确定攻防偏好,网络攻防双方可能具有多种类型;以信息资源的经济价值为标准,难以准确量化攻防策略的收益;主动防御策略的选取应具有明确性和唯一性,不能以概率形式给出主动防御策略的选取。因此,虽然现有基于博弈论的网络安全防御方法能够为军事信息网络安全防御提供借鉴,但难以应用到军事信息网络的主动防御策略选取中。

针对上述问题,本文提出一种基于不完全信息博弈的主动防御策略选取方法。该方法在博弈模型的设计过程中紧贴网络攻防实际,考虑攻防双方不同类型对攻防博弈的影响;从攻防行动对网络设备安全价值影响的角度出发对策略的收益进行量化,使得攻防双方收益的计算更加精准且贴合实际;在对攻防双方可能行动进行预测的基础上,通过防御效能量化防御策略对攻击方可能行动的防御效果。在此基础上,以防御效能为标准来选取网络安全防御策略,实现对军事信息网络的主动防御。

1 网络攻防博弈模型

1.1 模型的基本假设

在军事信息网络中,攻防双方围绕网络制信息权展开对抗,由于战场态势的复杂性,在对抗过程中双方均无法确定对方的攻防偏好。因此,可以通过不完全信息非合作博弈模型对军事信息网络的攻防过程进行建模,攻防博弈模型的成立需要满足以下3点假设[10]:

假设1理性假设。攻防双方是完全理性的,做出每个决策的目的是为了获得利益的最大化。

假设2信息假设。攻防双方能够通过类型的不确定性对策略收益的不确定性进行分析。

假设3收益假设。攻防双方可以通过网络系统的安全价值对攻防收益进行量化。

区别于传统的互联网,军事信息网络的攻防对抗更加激烈。网络攻防的参与者多为纪律性强、配合度高、组织性好的作战人员,使得网络攻防具有较强的目的性;复杂的战场环境和多变的指挥风格导致在网络攻防行为发生之前无法判断攻防双方的行事风格,攻防双方无法对敌对方的收益有较为直观的了解;攻防双方的最终目标是破坏敌方的网络系统进而获得制信息权。军事信息网络本身的特点符合攻防博弈模型成立的假设,为攻防博弈模型的设计提供诸多便利条件。

1.2 模型的设计

通过网络攻防博弈(NADG)模型能够对军事信息网络的攻防对抗过程进行建模。在实际的网络攻防过程中,军事信息网络可能受到多个攻击参与者的攻击,但由于军事环境的特殊性,多个攻击参与者之间一般是相互配合、协同对目标网络进行攻击;同时,从防御方的角度看,多个攻击参与者的行动目的相同,即反制防御行动获得最大的攻击收益。基于上述分析可知,多个攻击参与者之间没有利益冲突。此时,多个攻击方的攻击行动可以看作是单一攻击主体发动的分布式攻击。同理,多个防御参与者的防御行动也可以看作是单一防御主体实施的分布式防御。军事信息网络的攻防过程可以抽象为虚拟分布式攻击主体和防御主体之间的博弈。因此,本文将多个攻击参与者和多个防御参与者归结为攻击方和防守方进行考虑,并根据攻防偏好对攻防双方进行合理分类,从整体角度考虑攻防策略的对抗对网络安全的影响。网络攻防博弈模型可以定义为以下五元组NADG={N,T,S,P,U}。其中:

1)N={Na,Nd}为博弈参与者的集合。其中Na为军事信息网络对抗中的攻击方,Nd为军事信息网络对抗中的防守方。

2)T={Ta,Td}为博弈参与者的类型集合。其中Ta={Ta,1,Ta,2,…,Ta,n}为攻击方的类型集合,n为攻击方类型的总量;Td={Td,1,Td,2,…,Td,m}为防守方的类型集合,m为防守方类型的总量。

3)S={Sa,Sd}为博弈参与者的攻防策略集合,表示攻防双方选择的完整行动方案集合。对于攻击方而言,Sa={Sa,1,Sa,2,…,Sa,k}表示攻击策略的集合,k为攻击策略的总量,A(Sa,k)={A1(Sa,k),A2(Sa,k),…,Al(Sa,k)}表示攻击策略Sa,k的攻击行动集合,l为攻击行动的总量;对防守方而言,Sd={Sd,1,Sd,2,…,Sd,g}表示防御策略的集合,g为防御策略的总量,D(Sd,g)={D1(Sd,g),D2(Sd,g),…,Dr(Sd,g)}表示防御策略Sd,g的防御行动的集合,r为防御行动的总量。

5)U={Ua,Ud}为博弈参与者的收益集合,表示博弈参与者的获利情况。对于∀Sa,k∈Sa,Sd,g∈Sd,Ta,j∈Ta,Td,i∈Td,Ua(Ta,j,Sa,k,Sd,g)是指当类型为Ta,j的攻击方采取策略Sa,k进行攻击、防守方采用策略Sd,g进行抵御时,攻击方所能获得的收益;Ud(Td,i,Sa,k,Sd,g)是指类型为Td,i的防守方采用策略Sd,g抵御攻击策略Sa,k时,防守方所能获得的收益。

2 网络攻防收益的量化

攻防收益量化的合理性直接影响策略选取的结果。本节在考虑网络攻防实际情形的基础上,从攻防策略对网络安全价值影响的角度出发,对攻防收益进行量化。

2.1 攻防收益量化的基础

定义1网络系统价值。网络系统价值可以通过网络设备安全属性来体现,用R={R(Cc),R(Ci),R(Ca)}表示,其中R(Cc)、R(Ci)、R(Ca)分别为设备在机密性、完整性和可用性方面的价值。

定义2攻击影响度。攻击影响度反映了攻击行动对网络系统价值的影响,用W={W(Cc),W(Ci),W(Ca)}表示,其中W(Cc)、W(Ci)和W(Ca)分别为攻击行动对网络设备的机密性、完整性和可用性等安全属性带来的影响权重。

定义3攻击成功的概率。攻击成功的概率反映了攻击方成功突破防守方防御的概率。攻击成功的概率θ主要受攻击检测概率λ和防御成功概率β的影响。

定义4攻击收益。攻击收益反映了攻击方实施攻击行为所能得到的利益。攻击失败时,攻击方虽然能够获得防御方的相关防御信息,但会在防御系统中留下攻击痕迹,防守方会根据历史攻击数据对相关漏洞进行重点防御。若攻击方再采取攻击行动对这些漏洞进行攻击,则很难攻击成功。因此,攻击方只有在攻击成功时才能获得攻击收益。

定义5防御收益。防御收益反映了防守方实施防御行动所能保护网络系统的价值。无论防御成功与否,防守方都能获得收益。具体表现为:

1)防御成功时,防守方能够成功抵御攻击,保护网络系统价值,获得直接防御收益。

2)防御失败时,防守方无法保护网络系统价值,但在防御过程中能够获得攻击方的相关信息,提高下一次防御成功的概率,从而能够获得间接防御收益。

2.2 攻防收益的量化

假设目标网络中攻击方的类型为Ta,j,选取的行动为策略Sa,k中的Ah(Sa,k)进行攻击,h为所选攻防行动的序号;防守方的类型为Td,i,选取的行动为策略Sd,g中Dq(Sd,g)进行防御,q为所选攻防行动的序号;攻击行动被检测到的概率为λh,被成功防御的概率为βq.

攻击方只有成功实施攻击才能获得收益。攻击行动对安全属性带来损害的期望值EAh(Cx)可以通过(1)式进行量化:

EAh(Cx)=(1-λhβq)WAh(Cx)R(Cx),

(1)

式中:Cx为网络设备的某项安全属性,x∈{c,i,a};WAh(Cx)为攻击行动对网络设备安全属性的影响权重;R(Cx)为网络设备在安全属性方面的价值。

实施攻击行动Ah(Sa,k)时,攻击收益可以通过(2)式进行量化:

(2)

式中:B(Ah)为发起攻击行动Ah(Sa,k)的成本。

防御成功或失败时,防守方获得的收益不同。当防御成功时,防御行动所能保护安全属性的期望可以通过(3)式进行量化:

EDq(Cx)=λhβqWAh(Cx)R(Cx);

(3)

当防御失败时,防御行动在安全属性上的期望可以通过(4)式进行量化:

EDq(Cx)=μq(1-λhβq)WAh(Cx)R(Cx),

(4)

式中:μq为防御失败时收益的折扣因子。

实施防御行动Dq(Sd,g)时,防御收益可以通过(5)式进行量化:

(5)

式中:B(Dq)为发起防御行动Dq(Sd,g)的成本。

当攻防双方选取策略对(Sa,k,Sd,g)进行对抗时,攻防收益可以通过(6)式和(7)式进行量化:

(6)

(7)

3 主动防御策略的选取

3.1 纳什均衡分析

在网络攻防博弈过程中,攻防双方的最终目的是使自身收益最大化。以此原则为指导,攻防双方会达到一个均衡状态,任何一方无法通过单方面改变自身的策略来提高收益[10]。纯策略可以看作是混合策略的特殊情况[11-12]。因此,本文使用混合策略对NADG模型的博弈均衡进行分析。

在NADG模型中,攻防双方的类型及策略均是有限的,即NADG模型属于有限策略博弈。由Brouwer不动点定理可知,有限的策略博弈至少存在一个混合策略纳什均衡[13]。因此,NADG模型必然存在混合策略的贝叶斯纳什均衡。由混合策略贝叶斯纳什均衡的定义可知,在均衡状态下存在一组混合策略,使得攻防双方选择该组策略能够获得最大收益。在无法确定对方所选策略的情况下,攻防双方都倾向于选择该组策略。因此,通过分析混合策略贝叶斯纳什均衡,能够对网络攻防博弈过程中攻防双方策略的可能选择进行有效预测。

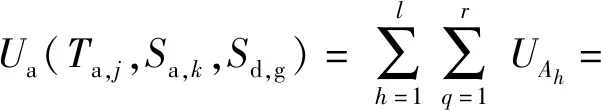

混合策略贝叶斯纳什均衡的求解可以转化为标准非线性规划问题[14]。对于∀Sg(Td,i)∈S(Td)和∀Sk(Ta,j)∈S(Ta),求解如(8)式所示的非线性规划问题,可以得到最优解集合(F*(Ta,j),F*(Td,i))。根据博弈论可知,(F*(Ta,j),F*(Td,i))是攻防双方的混合策略,即在可预见的未来攻防双方选择策略的可能性。

在实际的网络攻防博弈模型中可能会有存在多个纳什均衡的情况,但为了进行防御策略的选取,需要明确一个纳什均衡点才能进行后续的操作。风险优势标准是现有应用较广泛的针对多个纳什均衡进行优化的方法,已经非常成熟,适用于无法确定最优均衡点的情况,与本文情况相符;同时,军事信息网络攻防对抗是特殊应用场景下的博弈,规避风险应该被作为一项重要的参考标准。因此,本文参考文献[15]提出的风险优势标准对多个纳什均衡进行优化。混合策略贝叶斯纳什均衡求解公式如(8)式所示:

(8)

3.2 主动防御策略选取方法

军事信息网络是一种目的性很强的专业网络,其防御策略的选取应该具有无二义性,以免对网络管理人员实施防御策略造成困惑。同时,军事信息网络安全防御工作的实施是在上级统一领导和指挥下进行的,即军事信息网络可以看作是一个单体决策系统。因此,在实际军事信息网络安全防御中,网络安全管理人员每次仅能选取一种防御策略。但传统基于博弈论的策略选取方法基本上都是以概率形式选取防御策略,难以应用军事信息网络安全防御中。

在实际军事信息网络攻防对抗中,防守方具有对抗的主动权,能够根据网络安全态势主动调整网络部署,即具有终止对抗的权利。防守方能够在对攻击方可能行动进行预测的基础上,分析防御策略对攻击方可能行动的防御效果,进而调整防御策略,获得最佳的防御效果。因此,本文通过混合策略贝叶斯纳什均衡对攻击方的可能行动进行预测;在此基础上,通过防御效能量化防御策略对攻击方可能行动的防御效果;以此为标准选取网络防御策略,便于网络管理人员理解和操作。防御效能可以根据均衡状态下防御策略被选取可能性、防御策略收益和防守方的先验概率进行量化。

(9)

通过防御效能进行量化,能够得到防御策略对攻击方可能行动的防御能力强弱,防守方根据防御效能选取并实施合适的防御策略,能够达到最佳的防御效果。

3.3 主动防御策略选取算法

本文设计的主动防御策略选取算法在攻防收益量化的基础上,通过防御效能量化防御策略对攻击方可能行动的防御效果,以防御效能为标准选取合适的防御策略。与传统防御策略选取方法相比,该方法以纯策略形式进行防御策略的选择,具有更强的可操作性,能够在网络安全威胁发生前,通过选取合适的防御策略进行网络安全防御,达到主动防御的目的。

算法1基于攻防博弈的主动防御策略选取算法。

输入:网络攻防博弈模型NADG

输出:防御策略

begin

1.初始化NADG=((Na,Nd),(Ta,Td),(Sa,Sd),(Pa,Pd),(Ua,Ud));

2.构建类型集合Ta和Td;

3.构建策略集合Sa和Sd;

4.Ta,j←H(Na,Sa,k);//通过海萨尼转换划分攻击方类型;

5.Td,i←H(Nd,Sd,g);//通过海萨尼转换划分防守方类型;

6.fork=1;k++;k 7. forg=1;g++;g 8.Ua(Ta,j,Sa,k,Sd,g)←f(μh,λh,βq,B(Ah)); 9.Ud(Td,i,Sa,k,Sd,g)←f(λh,βq,B(Dq)); 10. end for 11.end for 12.(F*(Ta,j),F*(Td,i))←arg maxf(Sa,Sd,Ua,Ud,Ta,Td); 13.whileSd,g∈Sddo 15.end while 16.return (arg max(E(Sd,g))); end. 算法的时间复杂度主要集中在博弈收益量化、纳什均衡求解和防御效能量化三方面。在博弈收益量化方面,整个算法的时间复杂度为O(|Sa||Sd|)。在纳什均衡求解方面,本文算法基于的博弈模型是非零和静态博弈,已经证明其纳什均衡解是PPAD-Incomplete问题[16]。在实际网络环境下纳什均衡求解过程中,不必求解所有的纳什均衡解,在求解到合适的纳什均衡解后就停止算法的运行,以提高算法的效率。在防御效能量化方面,整个算法的时间复杂度为O(|Sd|)。在实际网络攻防中,攻击参与者和防御参与者数量的增加只会带来攻防类型和攻防策略数量的增加,算法复杂度仍在同一量级,整个算法复杂度能够满足网络攻防的需求。 为了说明本文所提方法的优越性,从以下5个方面将本文所提方法与文献[6-9]所提方法进行对比,相关工作比较如表1所示。 文献[6-7]是基于完全信息进行博弈模型的设计,没有考虑攻防双方类型对网络攻防博弈的影响,与实际网络攻防情形有较大区别。其中:文献[6]从系统损失和攻防成本角度对攻防收益进行量化,但在量化过程中将攻击方收益与防守方收益理想化为等同,导致后续攻防双方收益函数计算与实际网络环境有一定误差;通过求解所有安全状态下的攻防博弈来选择防御策略,但没有考虑到网络状态爆炸问题,方法可操作性一般。文献[7]没有给出攻防收益的量化方法,通过假设方式给出攻防双方收益,导致博弈模型实用性较差;同时,以混合策略形式给出防御策略的选择,对实际网络安全防御的指导性较弱,该方法同样存在状态爆炸问题,可操作性较差。 表1 相关工作比较Tab.1 Comparison of related works 文献[8-9]是基于不完全信息进行博弈模型的设计,但都没有考虑防守方类型对网络攻防博弈的影响,导致博弈模型与实际网络攻防情形不符合。其中:文献[8]从成本和收益参数角度对攻防收益进行量化,但仅针对特定的攻防双方进行量化,没有给出通用的收益量化方法;模型的设计仅适用于特定类型的攻击方,方法可操作性一般。文献[9]从攻击面转移角度对攻防收益进行量化,但在量化过程中没有考虑攻击成败对攻防收益的影响,依据此攻防收益求解得到的网络防御策略不准确;没有给出防御策略的选取算法,方法可操作性一般。 与上述文献提出的方法相比,本文方法充分考虑了攻防双方都可能具有多种类型的情况,更加符合军事信息网络攻防实际;从攻防行动对网络设备安全价值影响的角度出发对策略收益进行量化,考虑攻击成败对攻防收益的影响,攻防收益量化方法步骤详细、可行;以防御效能作为标准,能够以纯策略的形式选取防御策略,并给出详细的网络主动防御策略选取算法,方法可操作性较好。 下面构建典型的实验环境以验证本文所提方法的合理性和可行性,实验网络的拓扑图如图1所示。由图1可见,内部网络和外部网络通过军用防火墙进行隔离,内部网络由隔离区域和信任区域组成。外部主机只能访问隔离区域的节点,隔离区域的节点能够对信任区域的数据库服务器、文件服务器进行访问。 图1 实验网络的拓扑图Fig.1 Topology of experimental network 在对历史攻击数据进行分析的基础上,将攻击方类型划分为冒险型、平衡型和保守型三类。冒险型攻击方所采用攻击方式的成本和成功率均较高;保守型攻击方所采用攻击方式的成本和成功率均较低;平衡型攻击方的特点位于二者之间,采取攻击方式的成本和成功率较为均衡。参照美国麻省理工学院林肯实验室对网络攻防的分类[17],根据攻击行动实施的难易程度和可能获得收益的大小,结合专家意见和网络拓扑分析结果,不同类型攻击方的攻击策略如表2所示。 表2 不同类型攻击方的策略Tab.2 Strategies of different types of attackers 注:FTP是文件传输协议,UDP是用户数据报协议,TCP是传输控制协议,“√”表示选择了该种方法。 以防御效果和成本为标准,将防守方类型划分为高级和初级两类。与初级防守方相比,高级防守方所采用防御方式的防御力度和成本均较高。通过分析防御效果及成本可知,不同类型防守方的防御策略如表3所示。 注:SYN是同步序列编号,ICMP是网际控制信号协议,SSH是安全外壳协议。 通过对网络攻防的历史数据进行分析,可以得到攻防双方的先验信念集合。防守方的先验信念为(冒险型攻击方,平衡型攻击方,保守型攻击方)=(0.1,0.2,0.7);攻击方的先验信念为(高级防守方,初级防守方)=(0.5,0.5)。通过海萨尼转换来构建网络攻防博弈树,如图2所示。 图2 网络攻防博弈树Fig.2 Network attack-defense game tree 从防御策略的选取和防御收益对比两个方面,对5.1节中的实验进行分析:通过防御策略的选取验证方法的可行性;通过防御收益的对比,总结军事信息网络安全防御的一般性规律。 5.2.1 防御策略选取 在确定网络攻防博弈树的基础上,对攻防策略的变化情况进行分析,攻防策略的概率变化如图3所示。由图3可见,随着时间的不断变化,攻防双方选择每种策略的概率逐渐趋于收敛,最终趋于稳定,由此可以得到攻防双方的混合策略贝叶斯纳什均衡。通过混合策略贝叶斯纳什均衡分析攻防双方选择策略的可能性,结合防守方的策略收益和先验信念计算防御效能,以此来量化防御策略对攻击方可能行动的防御效果,防御策略的防御效能如图4所示。 图3 攻防策略的概率变化Fig.3 Probability change of attack and defense strategies 图4 防御策略的防御效能Fig.4 Defense effectiveness of defense strategies 由图4可知,防御效能的降序排列为(E(Sd,1),E(Sd,6),E(Sd,4),E(Sd,3),E(Sd,2),E(Sd,5))。在有限的资源条件下,防守方应主动优先实施防御策略Sd,1,以期实现最佳的防御效果。由此可见,本文提出的主动防御策略选取方法能够为军事信息网络的主动防御提供指导。传统基于博弈论的网络防御策略选取算法,通过均衡状态下不同类型防守方的混合策略来指导防御策略的选取,不便于军事信息网络管理人员是理解和操作。本文提出的主动御策略选取方法在对攻防双方可能行动预测的基础上,对防御策略的防御效果进行更进一步的量化,以纯策略形式选取防御策略,具有更好的可操作性。 5.2.2 防御收益对比 无论是传统网络安全防御方法通过纳什均衡求解来选取防御策略,还是本文以防御效能为标准来选取防御策略,其根本依据都是防御策略收益。通过对防御策略收益进行对比分析,总结网络安全防御的一般性规律。不同强度的攻击检测率λ和防御成功率β对防御收益的影响如图5和图6所示。 图5 不同λ的防御收益Fig.5 Defense payoffs of different λ 图6 不同β的防御收益Fig.6 Defense payoffs of different β 由图5可知,防守方检测到攻击行动的成功率越高,防守方的收益越大。这是因为攻击行动被检测到的成功率越高,防守方对攻击方的类型判断越准确,能够为应对攻击行动选择更合适的防御手段,从而提高防守方的收益。防守方对攻击方类型的判断直接影响博弈均衡求解和防御效能的量化,进而影响防御策略的选取。因此,在实际的网络安全防御中,防御策略和攻击检测共同部署,能够增强网络安全防御的效果。 由图6可知,防守方对攻击行为的防御成功率越高,防守方的收益越大。这是因为防御的成功率越高,防守方选取的防御策略对攻击行动的抵抗性越强,能够更好地保护目标设备不被攻击方攻破,从而提高了防守方的收益。当面对网络攻击时,防御成功率与防御策略的强度呈正相关。因此,在网络资源允许的情况下,应采取高强度的防御措施,以增强网络安全防御。 本文针对现有网络防御策略选取方法难以应用到军事信息网络安全防御的问题,构建了网络攻防博弈模型并设计了主动防御策略选取方法。所得主要结论如下: 1)根据军事信息网络的特点构建了攻防博弈模型,充分考虑攻防双方类型对博弈过程的影响,使模型更加符合军事信息网络对抗的实际情况,为军事信息网络安全防御的研究奠定了基础。 2)从攻防行动对网络设备安全价值影响的角度出发设计了攻防收益的量化方法,有效解决当前博弈模型中收益量化主观性较强的问题。 3)以防御效能为标准,设计了网络主动防御策略选取方法,有效解决了当前博弈模型以概率形式给出主动防御策略难以理解和实施的问题。 相对于传统的防御策略选取方法,本文提出的方法更加符合军事信息网络攻防实际,能够为军事信息网络的安全防御提供指导。下一步将重点解决攻防对抗过程中具有多个目标时,网络主动防御策略如何选取的问题。3.4 算法复杂度分析

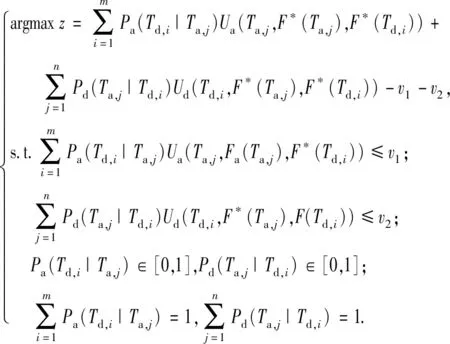

4 相关工作的比较

5 仿真实验与分析

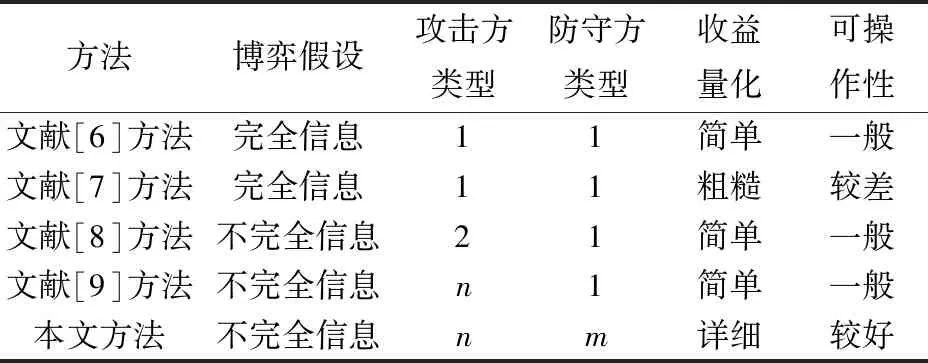

5.1 仿真实验环境描述

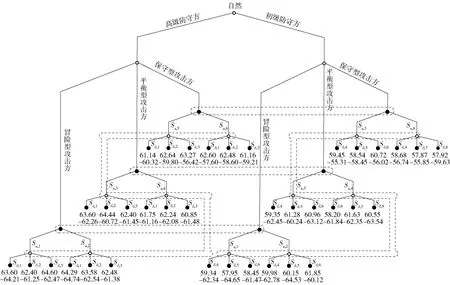

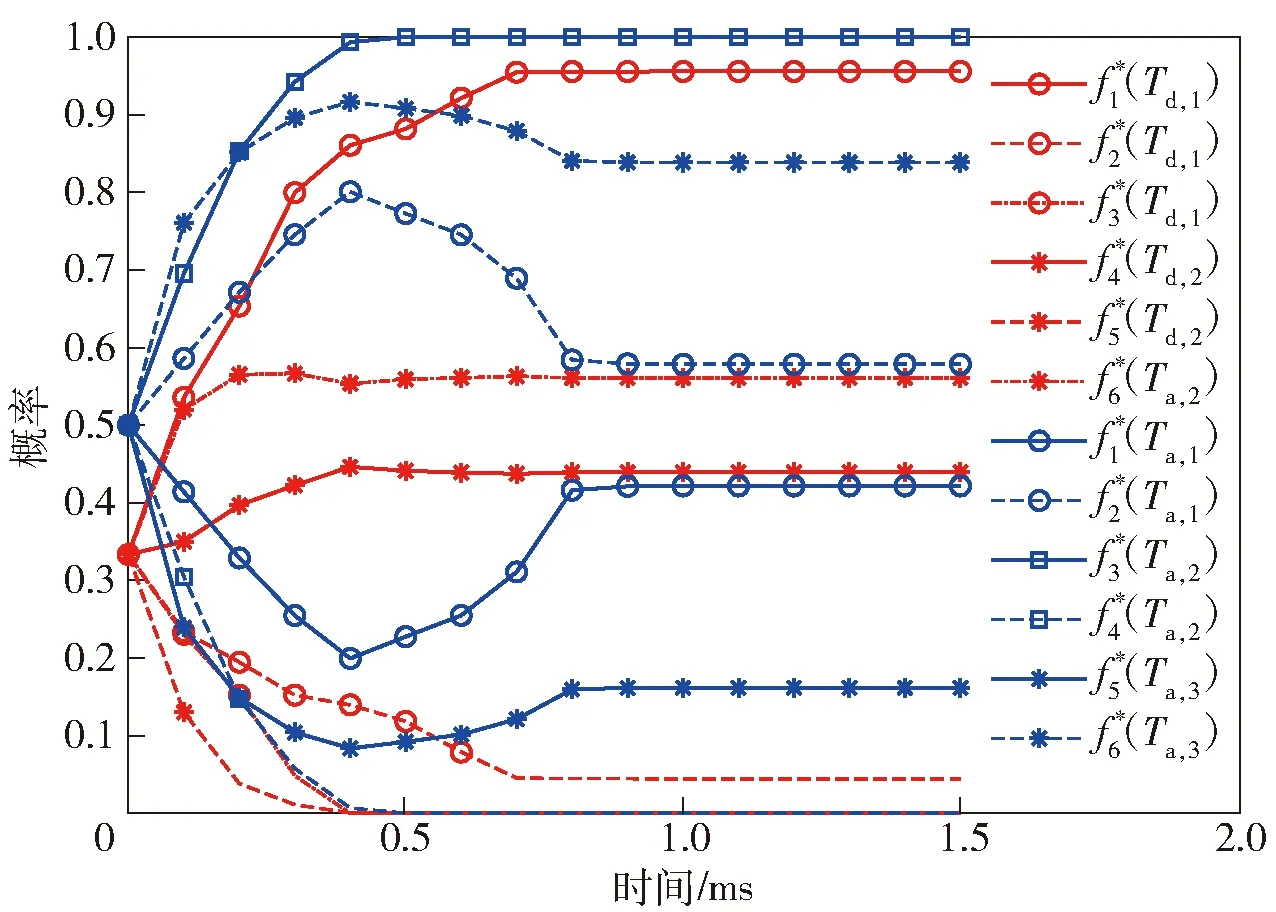

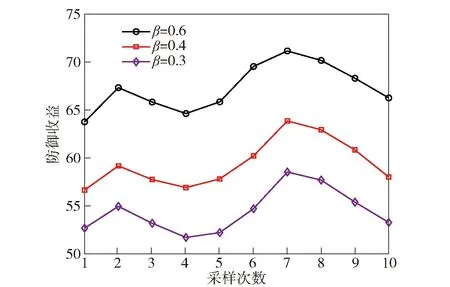

5.2 实验分析

6 结论