基于贝叶斯攻击图的电子政务系统风险评估方法研究

2019-10-08黄永青程予希潘峻岚

束 红 黄永青 程予希 潘峻岚

(铜陵学院,安徽 铜陵 244061)

一、引言

电子政务系统在当今社会的作用日益显著,很多传统的政务活动逐渐迁移到互联网上。可是由于电子政务系统的重要性,其也成为黑客攻击的首要目标。我国已在电子政务系统的信息安全风险评估方面制定了一些标准和规范,但大多以静态风险评估为基础,对实时变化的风险态势和攻击细节把控性较差。

近年来,基于贝叶斯的攻击图理论引起了学者们的关注。周余阳[1]等利用贝叶斯攻击图提出了一种评估网络攻击面的方法,推导最大攻击概率路径;王增光[2]等利用贝叶斯攻击图对目标网络建模,实现了对目标网络的动态风险评估;赵松[3]等结合CVSS指标和攻击图,计算攻击伸缩性作为网络安全度量的方法;马春光[4]等将攻击者的攻击意愿和原子攻击的性质与贝叶斯网络攻击图相结合,构建动态风险评估模型;杨云雪[5]等运用层次分析法,将企业环境特征加入贝叶斯攻击图进行动态评估。本文将基于贝叶斯的攻击图理论应用于电子政务系统风险评估,对其实时信息安全风险进行分析,在此基础上获得最有可能发生的信息安全事件和系统整体的风险等级,为保障电子政务系统的安全提供技术支持。

二、电子政务系统简介

据《中国电子政务系统的基本框架》[6],我国政务网主要由软件资产和硬件资产构成,其中软件资产包括:政府对企业、政府对政府和政府对公民提供服务的系统三个大类;而硬件资产主要包括政务专网、政务内网和政务外网中所包含的硬件设施。

由于电子政务系统所承担的责任重大,所以其威胁来源广泛,由于不同威胁的动机和攻击能力不同,在进行分析时要充分考虑,追求安全效益最大化。

脆弱性是指资产存在的弱点。电子政务系统的脆弱性可分为技术脆弱性和管理脆弱性,本文主要讨论资产所存在的技术脆弱性,即资产存在的漏洞。

三、风险评估概述

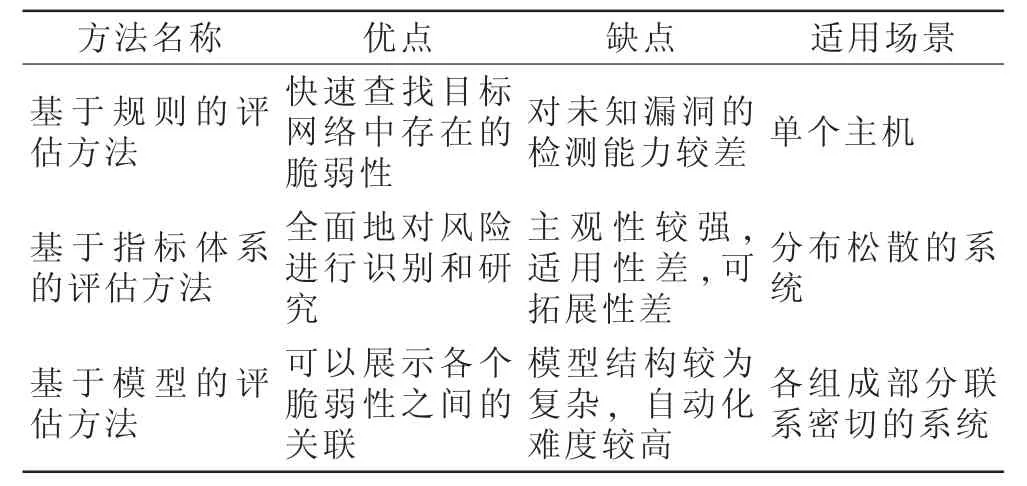

信息安全风险评估是指对信息系统中的资产、资产所面对的威胁、资产所存在的脆弱性进行分析,结合目前所采取的措施来进行评估,以此来判断安全事件发生的概率和发生安全事件后可能造成的损失,以此为依据,管理员分析获得整改意见和对整个安全态势的感知。本文将目前主流的风险评估方法比较分析如下表1:

因为电子政务系统业务连续性和安全性要求较高,各组成部分之间的信息流动交互性比较高,所以基于模型的评估方法更适合这个场景。

四、基于贝叶斯攻击图的电子政务系统信息安全风险评估模型

表1 评估方法比较表

(一)贝叶斯攻击图的组成

电子政务系统的贝叶斯攻击图具有以下元素:

1.目标网络模型

目标网络模型的构建是以待评估系统的网络拓扑图为基础,利用扫描工具和人工检测手段来获取资产清单、漏洞信息、网络主机之间连通性和一些已有的防御措施等。

2.脆弱性知识库

电子政务系统一般要维护已知的脆弱性数据库,包括漏洞的利用条件和方式,本文采用CVSS2.0漏洞评估方法[7]对每一个脆弱性进行评估。

3.攻击者模型

在传统评估方法中,一个攻击者的画像包括攻击源、攻击目标、可利用的攻击手段和攻击序列等,即威胁的描述。为了更好服务于电子政务系统,本文将攻击者描绘为一个具有明确攻击目标,并且会选择最大攻击效益的角色。

(二)贝叶斯攻击图的定义

在对现实网络拓扑图进行简化和去闭环后,形成一张有向无环图。本文将无环有向的贝叶斯攻击图定义为一个五元组,具体描述如下:

1.S是结点属性集合,其中S=S1∪S2∪S3,它由所有节点起始状态S1、中间状态S2和最终状态S3组成,攻击者对其一般有访问权限、使用权限和管理员权限。

2.A是攻击图中原子攻击的集合,表示节点之间拓扑和渗透层次的联系,通过A,父节点可以跳转到子节点,并且引起状态的改变。

3.E是攻击者的攻击策略集合,可以反映攻击者的攻击水平高低。

5.L表示属性与属性之间的联系,即父节点与子节点之间的关系,包括OR与AND两种。

在攻击图的生成算法中,本文选取了广度优先算法,因为在对攻击目标不确定的情况下,这种算法更为简练。

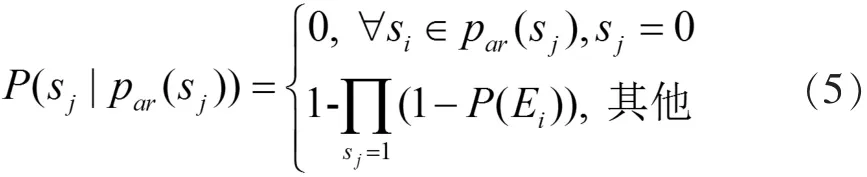

(三)贝叶斯攻击图概率计算

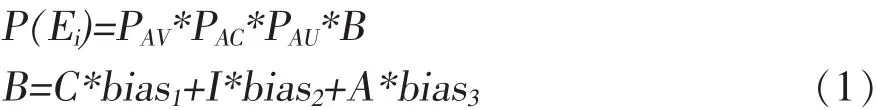

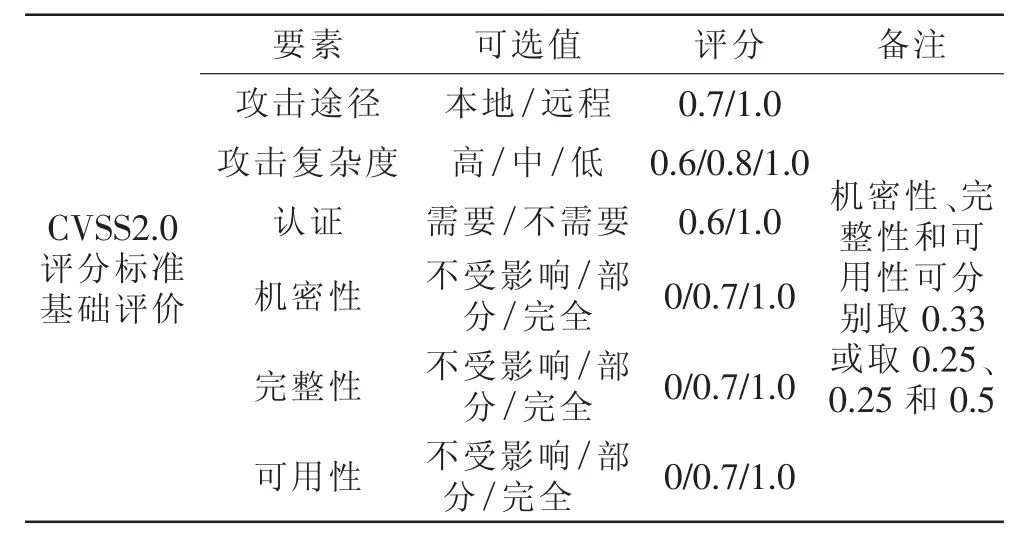

本文旨在从攻击者角度对系统安全风险进行评估,需要计算攻击者成功攻击系统相应资产的概率。我们引入通用性评分系统CVSS2.0[7]。对资产脆弱性利用的难度系数进行量化,主要根据攻击途径(Access Vector,AV)、攻击复杂度 (Access Complexity,AC)、身份认证(AUthentication,AU)、机密性影响(Confidentiality,C)、完整性影响(Integrity,I)、可用性影响(Availability,A)和权值倾向(bias)七个方面来实现。则攻击图中的原子攻击成功率有如下定义:

在上述公式中,Eic表示攻击策略,在C、I、A全取1时,P(Ei)表示该原子攻击的成功率。

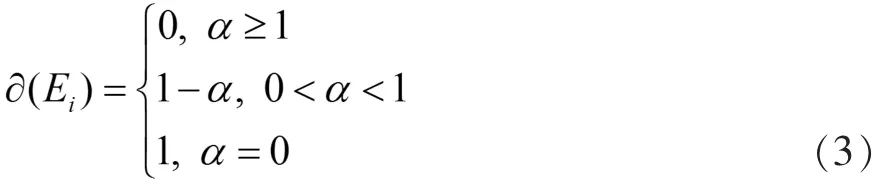

为了从攻击者角度去考虑攻击路径的问题,就必须在考虑攻击效益的问题。本文使用W(Ei)表示攻击者的攻击意图,其与选择攻击策略的攻击难度Adiff(Ei)和本次攻击行为带来的收益Aprofit(Ei)相关。Adiff(Ei)主要是由本次攻击所消耗时间、消耗财力和技术要求相关;而Aprofit(Ei)是本次攻击带来的收益,收益包括单次攻击所带来的收益和对于整个攻击策略的收益。综上所述,我们将攻击策略的难度和收益比值α定义如下:

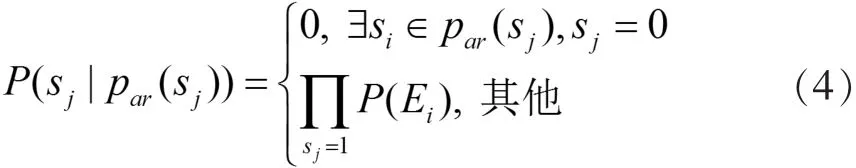

为了发挥攻击图对资产之间联系的安全性评估上的巨大优势,还需要考虑其父节点受到的原子攻击。本节点的可达性和可达概率还依赖于父节点的可达概率,由于网络拓扑的分布,子节点和父节点之间依赖关系分为OR和AND两种:

(1)当父子节点之间依赖关系为AND时:

(2)当父子节点之间依赖关系为OR时:

Par(sj)表示所选路径到达该节点所有父节点集合,公式(4)中表示所有的父节点状态都为1的时候,子节点才可达;公式(5)中表示所有的父节点中,有一个为1,下面即可达。

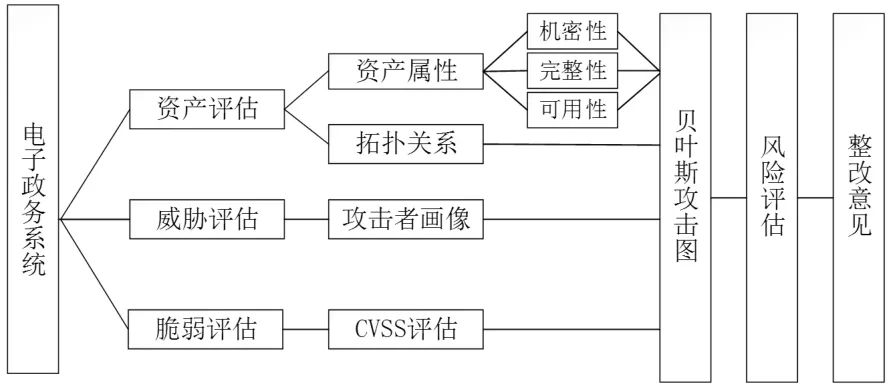

(四)电子政务系统信息安全风险评估模型

图1 电子政务系统信息安全风险评估模型图

本文针对电子政务系统提出了基于贝叶斯攻击图理论的电子政务系统风险评估模型,对电子政务系统中的资产、威胁、脆弱性通过备份资料和扫描器等手段进行评估。其中,资产评估提供原始的网络拓扑简化的有向无环图和攻击收益;威胁评估提供攻击的入口和针对不同攻击难度的应付能力,也就是说可以设想攻击者画像;脆弱性评估主要依据CVSS2.0评分;最后将获得的数据输入到贝叶斯攻击图中进行计算分析,获得风险评估报告和可能的攻击路径,并给出相应的整改意见。

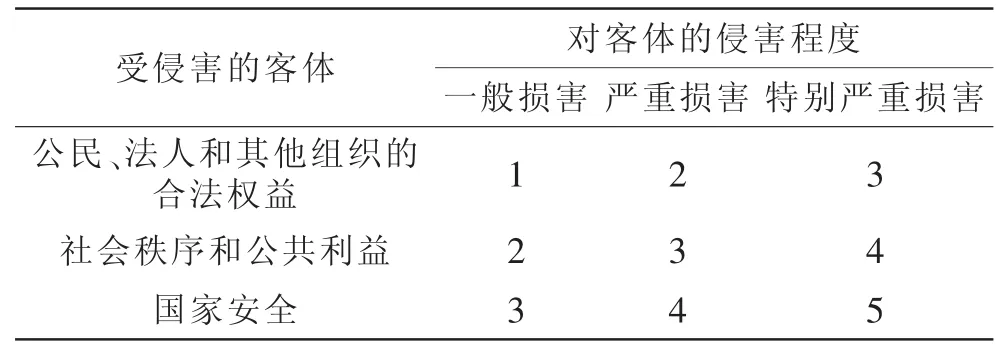

为了求得攻击者最可能攻击的路线,本文利用我国《信息系统安全等级保护定级指南》[8]和CVSS2.0[7]中基础评价部分,分别为资产和脆弱性进行定值:

表2 等级保护定级标准表[8]

五、实验验证

(一)实验网络场景

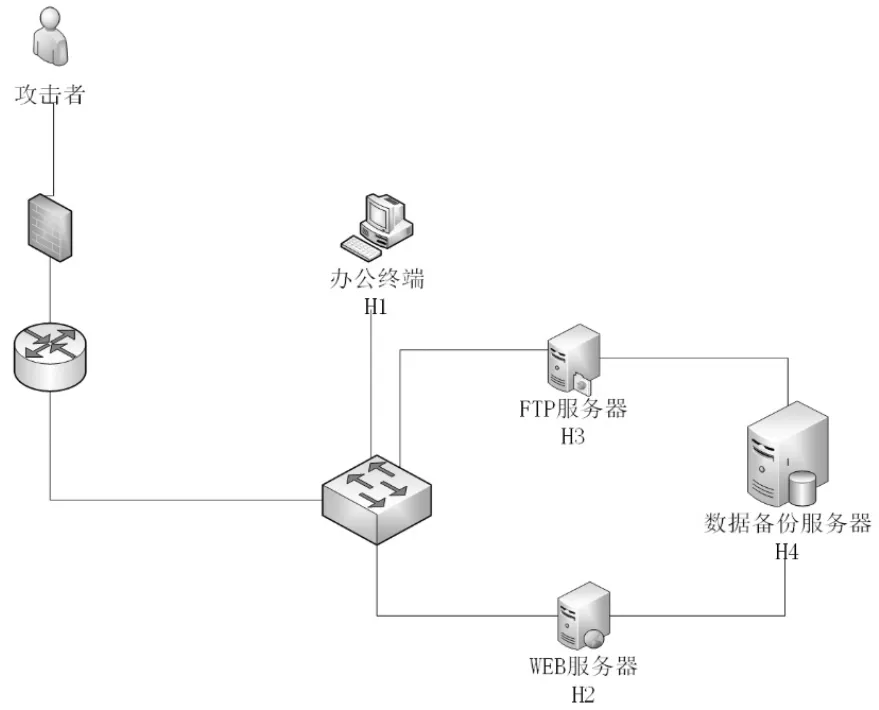

本文在网络中搜集了真实电子政务系统中某部门的拓扑图,并搭建简单的网络场景来测试。攻击者通过防火墙,并在核心交换机处有三条分支。

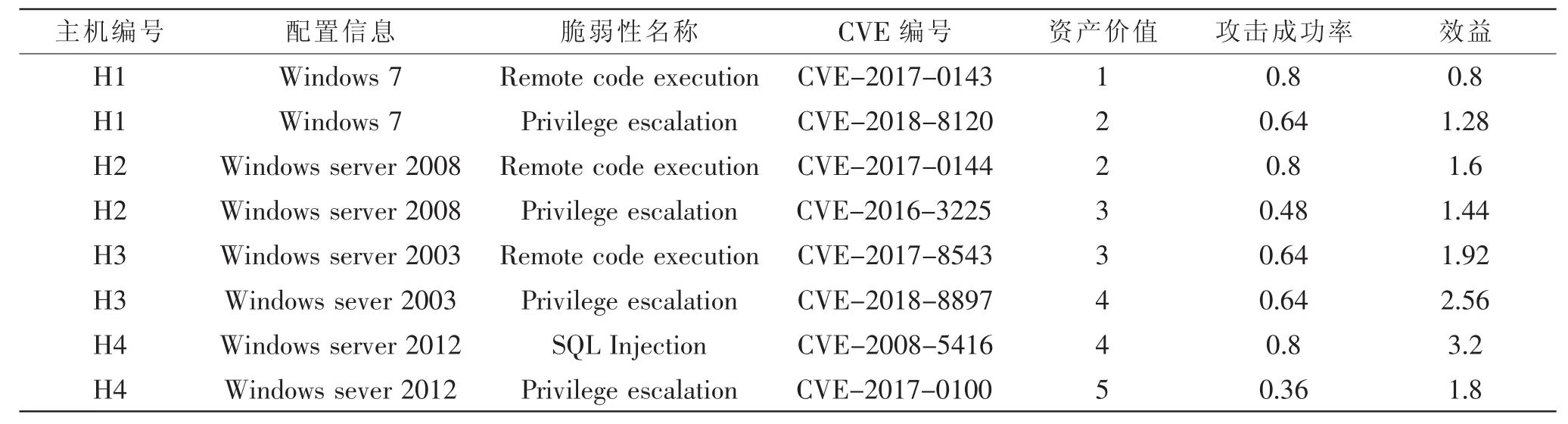

我们使用漏洞扫描工具对所有的试验结点进行了扫描,并给出其漏洞编号,以及相应CVSS2.0评分,并且按照资产的重要性给了资产不同的权重,为了全面地评估攻击路径,我们将威胁设置为最高等级,即所有脆弱性都可以利用。实验的攻击图如图3所示,由攻击者为根节点,属性结点和攻击方式构成。

表3 CVSS2.0基础评价评分标准表

图2 实验场景拓扑图

图3 实验场景贝叶斯攻击图

表4 实验场景基本信息表

(二)实验结果分析

根据攻击目标不同,可以规划出来这五条攻击路径:

1.ATTACKER->H1(user)->H1(root):攻击效益较低,最终只可获得2.08。

2.ATTACKER->H2(user)->H2(root):攻击效益为3.04,后续攻击效益潜力为5。

3.ATTACKER->H3(user)->H3(root):攻击效益为4.48,后续攻击效益潜力为5。

4.ATTACKER->H2(user)->H2(root)->H4(user)->H4(root):攻击效益为5,概率为 0.110592,附带攻击效益为3.04。

5.ATTACKER->H3(user)->H3(root)->H4(user)->H4(root):攻击效益为5,概率为0.1179848,附带攻击效益为4.48。

所以,前三条路径根据目标不同,攻击路径选择唯一,而对于H4的攻击,在难度大致相等情况下,攻击者会选择,附带攻击效益大的那条,既攻击路线5。

六、总结

本文根据电子政务系统的特点,从资产、威胁、脆弱性三方面出发,结合CVSS2.0漏洞评估模型,使用贝叶斯攻击图构建风险评估模型。以模拟政务网系统为例,抽象为网络拓扑,并以专业工具检测脆弱性,从攻击者视角来看不仅考虑了单个资产的安全问题,更考虑到资产之间联系的安全性,最后可以获得针对某一攻击目标的最大化攻击路径和针对性整改意见。但此算法只实现了二维的攻击图,未来将对于不同的威胁,纵向建模,构成三维攻击图,实现防御效益最大化。