一种基于PUF的面向低成本标签的轻量级RFID安全认证协议

2019-09-12梅映天

张 菁, 余 意, 梅映天

(池州职业技术学院,安徽 池州 247000)

随着RFID技术的广泛应用,RFID系统中的安全问题制约着该技术的进一步发展[1]。但由于成本限制,RFID系统中标签的计算能力和存储空间通常是有限的,一些常见的保障安全的加密算法如非对称加密、Hash函数不能应用于低成本的标签中。因此面对复杂开放的无线通信网络环境,如何设计出一个能够抵御大部分攻击且低成本高效的RFID移动安全认证协议就成了一个亟需解决的问题[2]。而物理不可克隆函数[3](Physically Unclonable Functions缩写为PUF)作为一种正在逐渐兴起的硬件密码原语,可以为资源受限的RFID设备提供安全的解决方案。本文在总结以往的研究基础上,引入物理不可克隆函数(PUF,Physical Unclonable Function),提出了一种基于PUF的轻量级RFID移动安全认证协议(PUF-based Lightweight RFID Mobile Authentication Protocol)。

1 RFID安全隐私模型

Vaudenay[4]提出的安全隐私模型对安全性与隐私性进行了严格的定义,Vaudenay模型基于非对称加密体系,对于安全协议的设计具有重要的参考作用。

1.1 系统模型

本文提出的协议模型基于Vaudenay模型,同时为了适用于计算资源能力有限的标签做了适当的修改添加了如下所示的预言机

(1)SetupServer(1λ)→(G,DB)。基于安全参数λ得到一个秘密生成矩阵G,初始化的标签产生一个码C=[L,k,d],码C的生成矩阵是G并且给每一个标签分配一个带有唯一身份标识符EPC的码字c。

(2)SetupReader(1λ)→(K)。基于安全参数λ地得到一个密钥K并且同时将这个密钥K共享给所有的合法标签。

(3)SetupTag(EPC)λ→(K,c,S)。该预言机生成一个拥有唯一标识符EPC、密钥K、码C的唯一码字c的标签,同时生成可更新内存状态S。对于每一个合法标签,(c, EPC)存储在服务器的数据库中,并且密钥共享给所有合法阅读器。

(4)IdentTag(#)→out。服务器、标签、阅读器这3个实体在协议中进行交互通信。如果服务器对标签认证成功,则得到out=EPC,否则得到out=⊥。

1.2 攻击者模型

在本模型中,根据攻击者A可读取到的标签对标签进行分类,如果一个标签T在攻击者A的读取范围之内,则T是标识标签否则是自由标签。下面对攻击者A的能力通过预言机进行描述:

(1)CreateTag(EPC)。 A通过唯一身份标识符EPC来创建标签,该预言机通过质询SetupTag(EPC)λ得到(K,c,S)来创建一个自由标签。如果b=1则该标签是合法的,b=0则该标签是非法的。(2)DrawTag(distr, n)→(vtag1, b1, vtag2, b2, …, vtagn, bn)。根据分配概率distr,A可以从自由标签集合中随机选择并进行读取访问,依据bi是1还是0来判断标签vtagi是否合法。

(3)FreeTag(vtag)。改变标签的状态使其从标识标签成为自由标签,从而不能被攻击者访问。

(4)Launch(#)。攻击者通过读写器端初始化认证协议#。

(5)SendReader(m, #)→m′。该预言机在执行协议#过程中,发送消息m给读写器并且得到响应m′。

(6)SendTag(m, tag)→m′。向标识标签vtag发送质询消息m并且得到响应m′。

(7)Result(#)。如果攻击者A成功,则该预言机的输出为1否则为 。

(8)Corrupt(vtag)。该预言机返回标签vtag的当前状态。当标签vtag不再被使用时,预言机将vtag的状态从标识状态更改为销毁状态。

1.3 攻击者分类

按照Vaudenay隐私模型,根据Corrupt(vtag)预言机的能力可以将攻击者分为5类:①Weak。该类型的攻击者无法访问Corrupt(vtag)预言机。②Forward。该类型的攻击者访问了Corrupt(vtag)预言机后就只能访问Corrupt(vtag)预言机。③Destructive。该类型攻击者仅仅只能访问Corrupt(vtag)预言机,并且在访问完之后会毁坏标签vtag。④Strong。该类型的攻击者可以访问所有的预言机。⑤Narrow。该类型的攻击者无法访问Result(#)预言机。

2 协议描述

本文提出了一个基于PUF的面向低成本标签的轻量级认证协议,首先对协议中各种符号含义进行定义说明。C:矩阵G生成的二进制码;c:码C的一个码字;L:每一个参数中比特串的比特个数;G:码C的生成矩阵;K:码C的维数;D:码C的最小距离;Rr:阅读器生成的随机数;EPCi:第i个标签的唯一身份标识符;K:标签和阅读器之间的共享密钥;N:RFID通信系统中所有标签数目;||:并运算;⊕:异或运算。

2.1 协议的初始化

其内容为①发起者选择拥有一个最小距离为d,k×L的生成矩阵G的二维线性码C。②矩阵生成2k个码字。③发起者从2k个码字中随机选择一个码字c和一个唯一身份标识符EPC赋给每一个标签。④发起者将密钥K赋给所有标签和阅读器。

2.2 认证流程

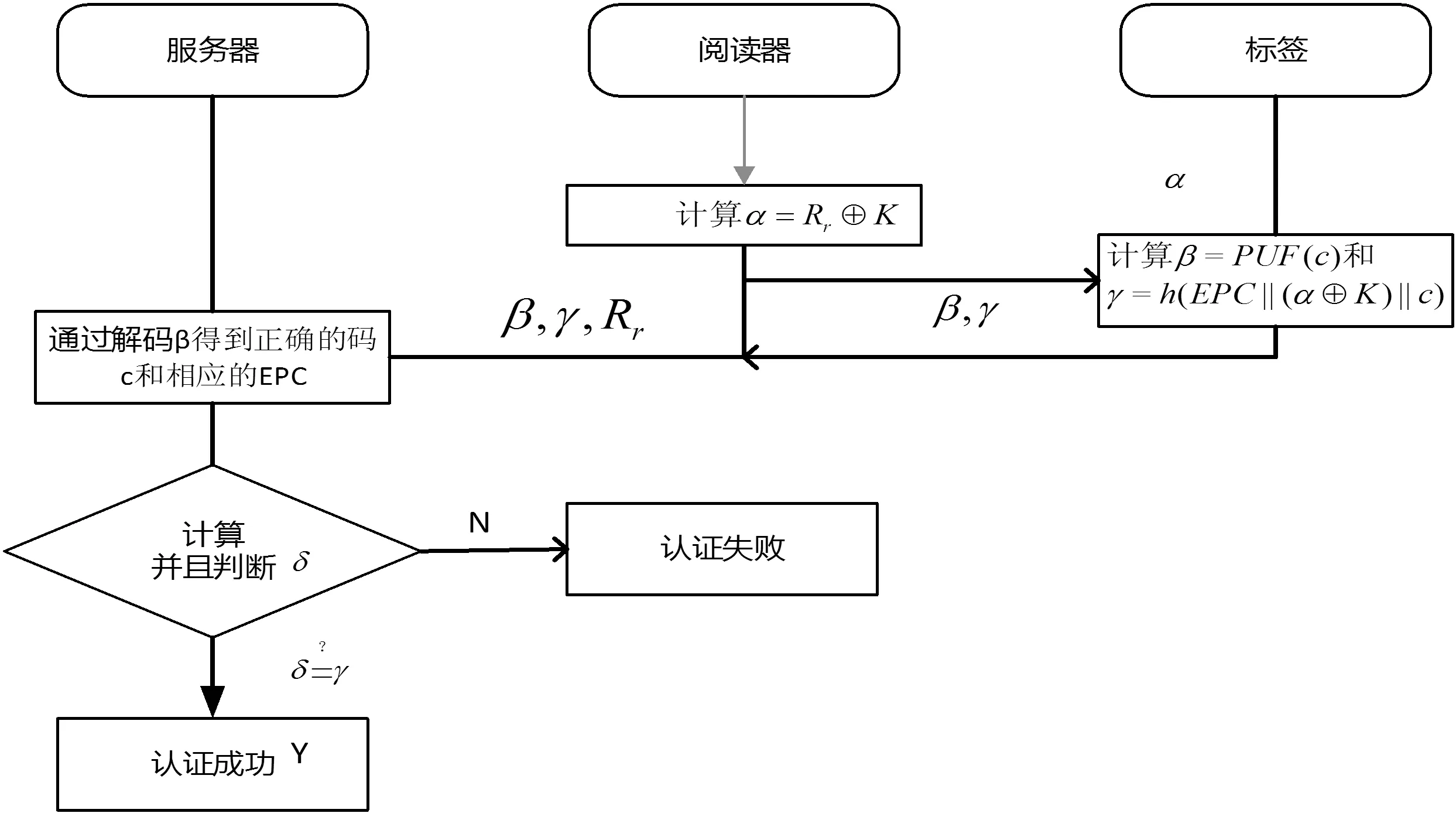

本文提出的新要求基于如下假设:① 每1个合法标签都有自己的物理不可克隆函数PUF模块。②每1个合法阅读器都有1个伪随机数生成器。③服务器和阅读器之间的通信信道是安全的。④阅读器和标签之间的通信信道是不安全的且容易遭到攻击者窃听。基于以上假设,本文所提出的认证协议流程图如图2所示。

图1 认证协议流程图

该认证协议的认证过程分为5个阶段,具体如下所示:①阅读器产生一个随机数Rr并且计算α=Rr⊕K,阅读器将α发生给标签。②标签接收到α之后,分别计算β=PUF(g)和γ=h(EPC‖(α⊕K)‖c)。③标签将β,γ发送给阅读器。④阅读器收到β,γ后,将自己产生的随机数Rr,β,γ发送给服务器。⑤服务器收到阅读器发送的消息后,首先将β解码得到正确的码字c,从服务器的数据库中对c查询得到EPC,接着计算δ=h(EPC‖Rr‖c),如果δ=γ则服务器对标签认证成功否则失败。

3 协议安全性分析

分析的内容如下:(1)保护信息隐私。首先攻击者A参与到RFID系统的信息交互中,通过DrawTag预言机访问n个标签。

DrawTag(distr, n)→(vtag1, b1, vtag2, b2, …, vtagn, bn)

然后攻击者A从标识标签中随机选择一个标签vtagi并且对标签质询

Launch(#)

SendReader(init,#) →α

SendTag (α,vtagi) → (β,γ)

攻击者A为了获得敏感数据,必须从响应数据(α,β,γ)中知道输入信息。由于物理不可克隆函数PUF的特性,攻击者A从(α,β,γ)获得敏感信息如K、EPC、c是不可能的。

(2)不可追踪性。首先攻击者通过质询DrawTag()预言机访问n个标签。

DrawTag(distr, n)→(vtag1, b1, vtag2, b2, …, vtagn, bn)

从标识标签集合中攻击者A选择两个没有受到入侵的标签vtagi和vtagj,攻击者A从这两个标签中随机选择一个vtagb, 其中b∈{i, j},攻击者A对vtagb质询。CreatTag(EPCi) 和 CreatTag(EPCj)

Select b∈{i, j}

DrawTag(EPCb) →vtagb

Launch(#)

SendReader(init, #) →α′

SendTag(α′, vtagb) →(β′,γ′)

Free(vtagb)

攻击者A结束会话并且输出一个比特b′,如果攻击者A成功追踪则b′=1否则b′=0。为了能够实现对标签的追踪,攻击者A必须判断响应信息是由标签vtagi还是vtagj产生的,猜出正确的标签这对于攻击者A来说是不可能的,因为每一个认证阶段的每一个响应信息都包含有随机数,并且物理不可克隆函数PUF的随机特性加强了响应信息的随机性.因此在本文提出的认证协议中能够保障不可追踪性。

(3)去同步攻击。通过截获阅读器和标签之间的信息来实施去同步攻击对于攻击者A来说几乎不可能,因为如密钥K、唯一身份标识符EPC、码字c这些敏感数据并不通过服务器和标签在任何认证阶段来进行更新。

(4)重放攻击。要实施重放攻击,攻击者可以在窃取标签给阅读器的响应消息(β,γ)并且在接下来的认证过程中使用。在我们提出的协议中,当阅读器向标签发送一个质询α,攻击者重放已经窃取到的消息(β,γ)给阅读器,阅读器收到攻击者的重放消息后将(β,γ)和当前的随机数Rr发送给服务器,然而服务器接收到的随机数Rr和γ中的随机数Rr并不相同,服务器验证不通过并且结束认证,随机数Rr的新鲜性使得我们提出的协议能够抵御重放攻击。

(5)中间人攻击。攻击者A要成为标签和阅读器之间的中间人来发起中间人攻击,必须知道一些秘密消息如码c和唯一身份标识符EPC,但对于不知道密钥K和矩阵G的攻击者来说是不可能的。

(6)假冒攻击。在本文所提出的协议中,每一个标签都有自己的PUF模块。对于两个不同的标签,即使相同的输入经过不同标签的PUF模块后也会得到两个不同的响应,所以冒充一个合法标签来实施假冒攻击对于攻击者来说是不可能的。

4 结束语

安全性分析表明,本文所提出的基于PUF的面向低成本标签的轻量级RFID安全认证协议认证协议能够保障消息隐私性与不可追踪性,抵御重放攻击、去同步攻击、假冒攻击、中间人攻击等安全威胁。