网络传输双层加密解决方案研究*

2018-12-19刘振钧

郭 庆,刘振钧 ,冯 伟

(1.中国电子科技集团公司第三十研究所,四川 成都 610041;2.中国人民解放军 66061部队,北京 100144)

0 引 言

通过不可信网络连接具有相同安全等级的网络飞地,以及终端用户设备通过3G/4G、WLAN等连接到具有安全等级的网络时,都需要运用密码技术保障数据在网络传输中的机密性。

针对如何确保机密数据在不可信网络上安全传输的问题,美国国家安全局(NSA)公布了多地点连接能力包、移动接入能力包、园区WLAN能力包等解决方案文件。这些解决方案组合使用IPsec、MACsec、TLS、WPA2等加密协议实现网络传输双层加密,构建出具有不同安全属性的红网、灰网和黑网。

(1)红网中的数据由未加密的机密数据组成,在解决方案拥有者或可信第三方的控制下;

(2)灰网中的数据是被加密了一次的机密数据,在解决方案拥有者或可信第三方物理或逻辑的控制下;

(3)黑网包含已被两次加密的机密数据,通常不在解决方案拥有者的控制下,而由不可信的第三方运营。

文本将对NSA提出的多地点连接解决方案、移动接入解决方案、园区WLAN接入解决方案以及实施要求和安全原理进行介绍和分析。

1 解决方案

1.1 多地点连接

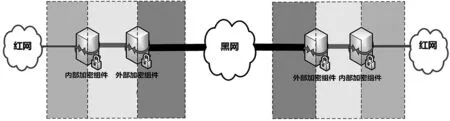

文献[1]多地点连接能力包描述了如何使用IPsec、MACsec两种加密协议实现双层加密隧道,以保护机密数据跨越不可信网络的解决方案。

如图1所示,在被发送到不可信网络前,机密数据被加密两次:由内部加密组件加密第一次,然后由外部加密组件再加密。在数据流的另一端,接收的数据包被相应解密两次:由外部加密组件解密第一次,然后由内部加密组件再解密。

图1 双层加密保护多地点连接

若同一地点有多个不同安全等级的红网时,在红网与灰网边界上需并行部署多个独立的内部加密组件,以实现不同安全等级红网间的隔离。

在解决方案中既可用IPsec隧道,也可用MACsec隧道。表1定义了四种可选的双层加密配置。

表1 双层加密配置

当选择配置3、内部隧道采用MACsec、外部隧道采用IPsec时,需要外部IPsec加密组件支持在内部接口上创建伪线,模拟端到端的连接;如果不支持创建伪线,需要部署独立的设备对MACsec加密后的数据进行封装,以便外部IPsec隧道能对其加密。

1.2 移动接入

文献[2]移动接入能力包描述了如何综合使用IPsec、TLS两种加密协议实现双层加密隧道,以保护机密数据跨越移动通信网络的解决方案。

如图2所示,解决方案利用终结在终端用户设备上两层嵌套的独立自治的隧道,来保护机密数据跨越移动通信网络时的机密性。同时,在红网、灰网、黑网分别部署防火墙,实现对各网数据包流向的控制和监测。

图2 双层加密保护移动接入

解决方案利用IPsec作为外层隧道,并且依据终端用户设备的具体设计,利用IPsec或TLS实现内层保护。

若需支持不同安全等级的终端用户设备接入同一地点对应安全等级的不同红网,需要在灰网和红网的边界上并行部署多个独立的内部加密组件,实现不同安全等级红网间的隔离。

若需支持采用IPsec实现内部加密和采用TLS实现内部加密的两种终端用户设备同时接入,则需要在灰网和红网的边界上并行部署IPsec设备和TLS设备。

1.3 园区WLAN接入

文献[3]园区WLAN能力包描述了如何使用IPsec、WPA2两种加密协议实现双层加密隧道,以保护机密数据跨越园区WLAN的解决方案。

如图3所示,解决方案使用WPA2作为外层保护,使用IPsec作为内层保护。

图3 双层加密保护园区WLAN接入

若需支持不同安全等级的终端用户设备通过同一WLAN接入对应安全等级的红网,则需要在红网和灰网边界上并行部署多个独立的VPN网关,实现不同安全等级红网间的隔离。

另外,可采用移动接入能力包中的解决方案,将WLAN中的AP和WLAN控制器都归入黑网,在WLAN和红网间部署外部VPN网关和内部加密组件,实现网络传输双层加密。

2 实施要求

为保障解决方案的有效性,多地点连接能力包、移动接入能力包和园区WLAN能力包都针对组件选择、配置、操作、维护、人员角色等提出了相应要求,并明确了为使解决方案达到最低可接受能力所需满足的要求和达到首选能力所需要满足的要求,以及哪些要求是可选的。

以下将介绍组件选择和配置要求。

2.1 组件选择要求

解决方案针对内部加密组件和外部加密组件的选择,明确提出了以下要求:

(1)各安全组件均应从经认证的组件清单中选取;

(2)内部加密组件和外部加密组件应选择不同厂家的产品,或同一厂家的不同类型产品;

(3)内部加密组件和外部加密组件应为物理分离的组件,即单一组件不能同时实现双层加密功能;

(4)内部加密组件和外部加密组件不应使用相同的操作系统;

(5)内部加密组件和外部加密组件使用的密码库应选择不同厂家的产品,或同一厂家的不同类型产品。

以上要求,除(5)是可选的,其他均为达到最低可接受能力的必备要求。

2.2 配置要求

解决方案针对内部加密组件的配置明确提出了以下要求:

(1)内部加密组件若采用VPN网关,应使用ESP隧道模式IPsec,或使用关联IP隧道协议的ESP传输模式IPsec,如关联了GRE的传输模式IPsec;

(2)内部加密组件应不允许任何从红网接收的数据包旁路加密并转发到灰网;

(3)内部加密组件应不允许任何从灰网接收的数据包旁路解密并转发到红网。

解决方案针对外部加密组件的配置明确提出了以下要求:

(1)外部加密组件若采用VPN网关,应使用ESP隧道模式IPsec;

(2)外部加密组件应不允许任何从灰网接收的数据包旁路加密并转发到黑网;

(3)外部加密组件应不允许任何从黑网接收的数据包旁路解密并转发到灰网;

(4)外部加密组件从灰网接收的所有数据包都应已被加密了一次;

(5)外部加密组件应不允许配置路由协议,如OSPF、BGP等。

以上要求均为达到最低可接受能力的必备要求。

3 安全原理

从利用密码技术保护机密数据安全的角度看,单层加密已足够保护数据跨越不可信网络时的机密性。NSA多地点连接能力包、移动接入能力包、园区WLAN能力包中的解决方案,均使用网络传输两层加密。这不是因为密码算法自身的不足,而是为降低单个组件因错误配置、错误操作等导致机密信息泄露的风险,以及降低利用单个漏洞使整个解决方案失效的可能性。

如果外部加密组件因某种原因失效或被攻破,内部加密组件依然能提供足够的加密保护,以阻止机密数据立即被暴露在黑网上。另外,外部加密组件和内部加密组件间部署防火墙,其过滤规则支持其外侧网络接口丢弃,并记录接收到的任何未关联到内部加密组件的数据包。这些记录信息可指示外部加密组件是否已经被攻破,或因错误配置导致应被阻止的数据包被发送到内部加密组件处。

从反方向看,如果内部加密组件因某种原因失效或被攻破,外部加密组件同样能提供足够的加密保护,以阻止机密数据立即被暴露在黑网上。如前面说明的一样,灰网中防火墙的过滤规则支持其内侧网络接口丢弃并记录接收到的任何未关联到外部加密网关的数据包。这些记录信息可指示内部加密组件是否已经被攻破,或因错误配置导致应被阻止的数据包被发送到外部加密组件处。

如果内部和外部加密组件同时被攻破失效,那么机密数据可能在没有足够等级加密的情况下从红网被发送到黑网。解决方案基于防止这种同时失效情况的发生来保障安全性,即发现一个加密组件失效或被攻破后,在另外一个加密组件失效或被攻破前,迅速纠正存在漏洞或缺陷的加密组件。

为降低内部和外部加密组件存在共同薄弱点的可能性,必须确保内部和外部加密组件间拥有足够的差异性。所以,解决方案中明确要求,内部和外部加密应采用物理分离的组件,且选用不同厂商的产品,或使用来自同一厂商的不同组件。

4 结 语

本文介绍了NSA多地点连接能力包、移动接入能力包、园区WLAN能力包中提出的利用网络传输双层加密构建灰网的解决方案,以及在组件选择和配置上的关键性要求,并说明了其双层加密的安全原理。双层加密的安全原理是利用加密防护的层次性和各层加密组件的差异性,为单层加密组件失效或被攻破时争取应对处理时间。该思路可作为政府、企业基于互联网、移动通信网络、WLAN等开放网络构建虚拟私有专网时方案设计的参考,而针对组件选择和配置给出的具体要求,也可作为工程实施有效性核查的借鉴。