基于隐蔽光通道的物理隔离网络信息注入新型威胁分析*

2018-12-19刘文斌丁建锋廖翔宇

张 琪,刘文斌,丁建锋,廖翔宇,王 哲,宋 滔

(中国电子科技网络信息安全有限公司,四川 成都 610041)

0 引 言

当前的威胁主要研究的是信息泄漏的威胁,如声、光、电磁的泄漏,只是单向。最新的研究通过恶意程序实现信息泄漏,反过来也可以通过恶意程序实现信息接收。电磁兼容的敏感度现象,提出了电磁信息注入模型[1]。

“隐蔽通道”一词是由Lampson[2-3]创造的。他把它定义为在不允许通信的两者之间创造一种传递信息的能力。隐蔽通道可以用来绕过系统和网络策略,通过建立计算系统在设计时未考虑的通信方式,实现隐蔽通信。

在双方之间建立隐蔽通道有许多方法。在某些情况下能够建立双向通道,实现双方的充分沟通。其他方法有建立单向通道,即只有一方可以传输数据,另一方可以接收数据(广播方式)。单向的隐蔽通道可用于各种用途,包括:(1)从组织泄露数据;(2)从命令与控制服务器渗透数据到目标组织的内部网络中的一台已受感染的计算机。

建立隐蔽通道的一个众所周知的方法是利用声发射。先前的研究[2]提出一种在双方之间使用听不见的声音(如超声)建立双向隐蔽通道的方法。这种方法的主要缺点是声音(强度)随着距离而恶化,所以双方必须保持一个合理的距离。

另一个众所周知的方法,是利用光发射来建立隐蔽信道。已有的一项研究探索利用设备的LED灯实现信息泄漏,即基于设备的LED信息指示(通过观察可以获取信息),把设备(如调制解调器、存储设备、光驱等)分成三类。目前,人们验证了使用智能灯泡建立单向通道从一个目标组织中泄漏数据。其他研究使用同样的原理实现基于监控器LED指示灯[3]泄漏数据。

隐蔽通道同样在物理隔离网络中有研究,它们用于与已被入侵的计算机进行通信。物理隔离网络中的计算机没有连接到互联网,且与任何连接到互联网上的计算机不能有连接。主要用于封闭组织,如军队,以防止敏感信息从网络发送到外部。此处隐蔽通道用于在物理隔离网络中受感染的计算机与外部网络间建立桥梁。另一项研究[4]展示了如何从被感染的隔离计算机发送无线信号来建立单向隐蔽信道,利用的发送端是显示视频单元,接收端是带有无线电接收模块的手机。在其他工作中[5],研究人员建立了一个单向的隐蔽通道,通过借助特定的内存命令,使得电磁泄漏处于移动通信频段,且可利用多通道内存架构来加强传输。

最新的研究是构建光的注入通道,甚至是面向目标系统的收发双向通道[6]。2013年来,以色列本古里安大学网络安全研究中心Yuval Elovici、Ben Nassi、Adi Shamir等开展了一系列基于隐蔽光通道的物理隔离网络进行信息注入的探索与验证,原理是攻击者控制光,使其到达被攻击者的一个平板扫描仪,然后由安装在该组织中的恶意软件提取,利用目标组织的扫描仪作为一个进入该组织的网关,以建立一个恶意软件和攻击者之间的隐蔽通道。

本文以公司、科研场所、高校等办公场所比较常见且对光敏感的扫描仪作为隐蔽光通道的信息交互手段,搭建一个相对比较容易实现的物理隔离网络,从而分析信息是如何注入和窃取的。

1 扫描仪的工作原理

计算机扫描仪被推出后,普及率大大提高。如今,它被组织和个人普遍应用于扫描图像、手写体以及文本成为数字图像,被视为传统传真输入设备的替代者。扫描仪基于摄像的原理,取代简单的文本传输,使得整个图像可以通过扫描仪发送。近年来,各种类型的扫描仪大量涌现,包括单张纸扫描仪、集成扫描仪、滚筒扫描仪甚至便携式扫描仪。然而,最受欢迎的扫描仪是平板扫描仪,有时称为反射式扫描仪。它通过在扫描的物体上照射白光来读取反射光的强度和颜色。直至今天,扫描仪依然备受欢迎,它既可作为多功能打印机的一部分,又可以作为一个独立的设备来出售。即使在智能手机的新时代,扫描仪仍然存在,因为它能比其他设备提供了更高分辨率的输出。

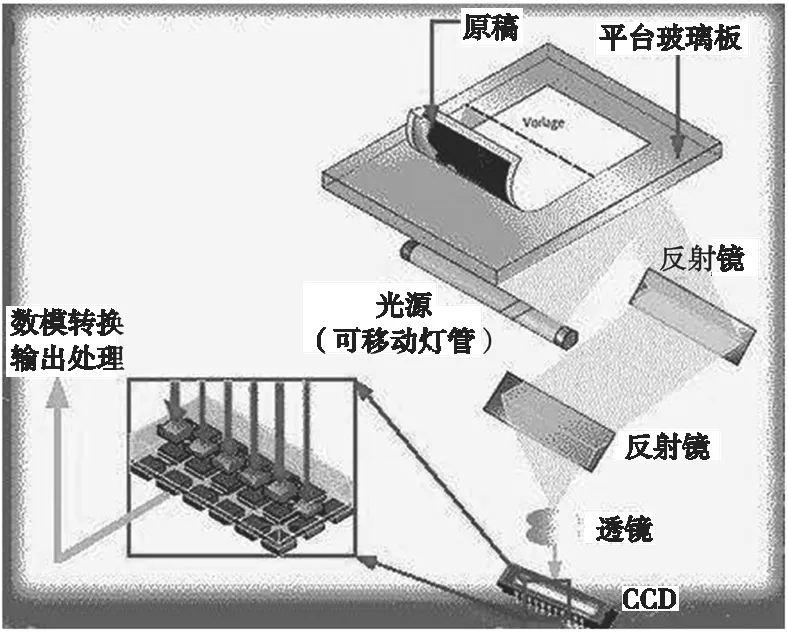

扫描仪的工作原理如图1所示,是由光源从下部穿透并照射玻璃平板。通过使用一系列的透镜和反射镜,光线被反弹回一个光传感阵列(CCD)。透镜将图像分成三种颜色,并测量相关的电荷。反射的光越亮,电荷越大。最后,ADC(模/数转换)模块将电荷转换二进制码,用于表征位于玻璃平板上的文档。扫描结果是基于某种配置格式的文件(如PDF、PNG等),通过扫描仪与计算机之间的直接物理连接或网络连接(有线或无线),发送到计算机进行存储。

扫描仪在给人们提供方便的同时,也存在被不法分子或者攻击者利用,从而达到损坏用户数据,窃取资源的目的。后文重点围绕在物理隔离网络中利用扫描仪光敏感特性建立隐蔽光通道进行信息注入的分析和验证。

2 光信息注入威胁的可行性验证

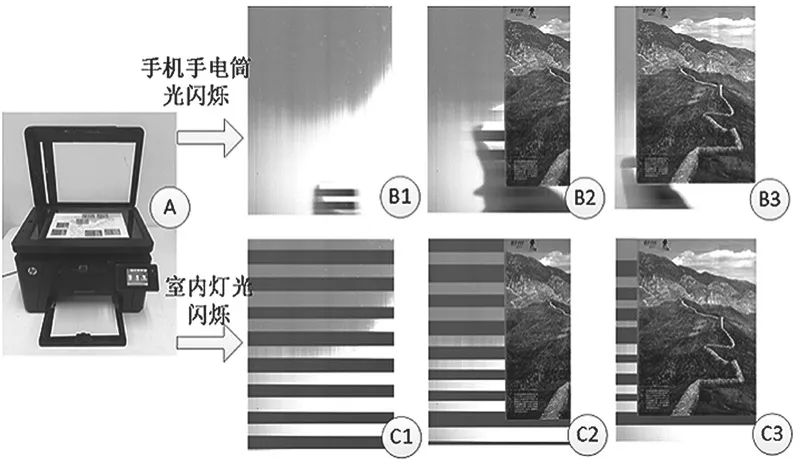

扫描仪进行扫描处理过程会受到反射光的影响,照射到面板上的光线会因为受干扰而产生电流的变化,从而解析成对被扫描物的不同二进制表征,如图2所示。

图1 扫描仪工作原理

图2 光信息注入威胁可行性验证

图2 (A)是在一个房间里的扫描仪,扫描仪扫描时处于开盖状态。

图2(B1~B3)是扫描仪工作时,频繁打开、关闭靠近扫描仪的手机电筒的扫描结果表现。B1~B3分别是上述场景时无纸张、半页纸张和全部纸张放置在扫描仪上时的扫描效果。

图2(C1~C3)是扫描仪工作时,频繁打开、关闭靠近扫描仪的室内灯光的扫描结果表现。C1~C3分别是上述场景时无纸张、半页纸张和全部纸张放置在扫描仪上时的扫描效果。

可以看出,扫描仪对照明变化敏感,即便是手机手电筒照射产生的光线变化,也会造成扫描仪不同的色调输出。如果可以控制进入扫描仪的光线变化,理论上,在扫描软件或计算机中的图片识别软件就可以从扫描结果中提取出控制信息。因此,光信息注入的威胁的实施是可行的。

3 光信息注入攻击过程分析

3.1 攻击者算法分析

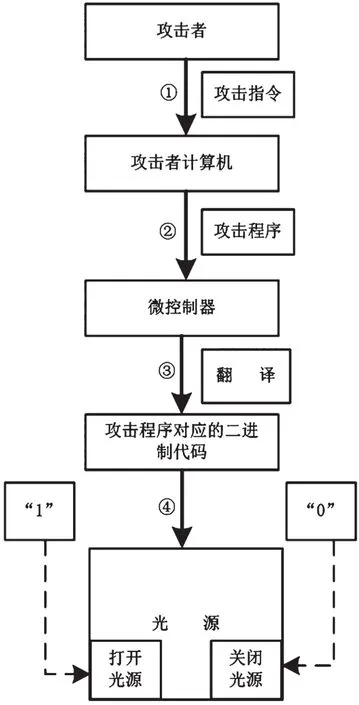

在连接有光源的微控制器上预置算法,可以按照算法约定启动或者关闭激光,进而激发扫描仪进行扫描过程。攻击算法对应流程如图3所示,分为四步。

第①步:由攻击者发出攻击指令给攻击者计算机;

第②步:由攻击者计算机将攻击指令翻译成攻击程序,供微控制器执行;

第③步:由微控制器将攻击程序翻译成对应的二进制码,二进制码由一连串的“0”“1”随机组成,“0”代表关断光源,“1”代表打开光源;

图3 攻击算法流程

第④步:微控制器按照二进制代码控制光源的打开和关闭,这里微控制器不急于发出下一个二进制代码,而是等待一段时间,确保光源“打开”或者“关闭”,等待的该时间量通过窗口(比特速率)来表示:

窗口(window)=扫描时间(ms)/比特数(1)

比特速率主要受扫描仪快速解析高速切换状态的能力、光源的开关状态快速切换能力和扫描速度决定。扫描速度可以由攻击者在攻击前通过在攻击者的实验室中使用同一类型的扫描仪进行扫描实际测量,或者通过读取扫描仪的出厂参数来测量。上述关于计算窗口的公式可以通过编辑一条算法来实现。

3.2 恶意软件算法分析

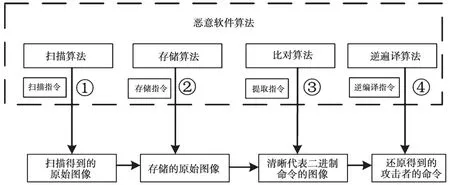

恶意软件安装在目标组织的计算机上,恶意软件算法在窗口公式(1)计算而来的时间执行扫描过程。恶意软件算法包括扫描算法、存储算法、比对算法和逆编译算法。恶意软件算法还原攻击者命令对应的流程,如图4所示。

图4 恶意软件算法还原命令流程

第①步:扫描算法发出扫描指令打开扫描仪进行扫描,得到原始的包含攻击者命令的图像;

第②步:存储算法发出存储指令,将原始图像存在目标组织计算机的存储空间里;

第③步:比对算法发出提取指令,识别并提取存储空间中原始图像中清晰代表二进制命令的图像;

第④步:逆编译算法发出逆编译指令,将代表二进制命令的图像进行还原,得到攻击者命令。

3.3 光信息注入攻击过程分析

该信息注入过程涉及四方。

(1)攻击者的计算机。这是一个由攻击者操作的、用于控制命令的、光源的C&C服务器(命令与控制服务器)。攻击者对光源的控制可以基于有线或无线通信。

(2)光源。光源可以是连接到微控制器的外部光源。外部光源和微控制器可以安装在一个支架上甚至无人机上,属于攻击者。微控制器接收来自C&C服务器的给定命令,将命令解析为一系列二进制代码。该二进制代码可以控制光源输出对应的光序列,且攻击者的计算机可以与其无线连接。当然,另一种选择是使用一个内部光源,位于攻击者能够远程控制的目标组织内部,事先该光源已被攻击者劫持。

(3)扫描仪。扫描仪位于目标组织中,并与目标组织的网络相连。

(4)目标组织内受感染的计算机。该计算机已被恶意软件感染,同时连接到目标组织的网络,可以命令扫描仪扫描,并访问其扫描对象。

完整的信息注入攻击过程,如图5所示。攻击者控制光源,在扫描仪扫描期间将数据调制到光信号上,发给一个部分打开的扫描仪。扫描由恶意软件启动,以便在已知时间接收命令。攻击者和恶意软件都知道该命令。恶意软件从扫描的数据中提取命令,并在目标组织受感染的计算机中执行该命令。恶意软件可以使用扫描仪,通过启动扫描来调制0/1比特到光信号上,从而发送ACK应答给攻击者,或是从目标组织中泄漏数据。

图5 信息注入攻击过程

4 光信息注入威胁的应对方法分析

传统的扫描仪生产厂家不认为扫描仪是渗透数据的手段,而且还提供扫描仪支持WiFi连接的协议和远程直接扫描的协议,将进一步加剧该类新型威胁蔓延的局面。

为了降低这类威胁造成的伤害,解决方案应该聚焦在对新型威胁的自动防护、检测,而不是依赖于完成扫描后关闭扫描仪这种主观行为。鉴于此,可以采用以下几种方法来解决:

(1)将扫描仪彻底从网络中断开。断开扫描仪和网络的连接,可以防止建立本文描述的隐蔽通道。这是因为扫描仪支持USB接口扫描,并且通过该接口将扫描获得的结果存到连接在同一个网络的存储介质上。断开网络后,扫描仪将与事先预置在同一网络上的计算机恶意软件彻底断开,因此,隐蔽通道将无法建立。

(2)如果要使扫描仪进行远程打印,那么必须进行两个级别以上的身份验证,以避免非授权的打印行为或者其他进行信息注入的行为开展。

(3)可以使用打印代理的方式防止攻击者建立这样一个隐蔽通道。打印代理是与扫描仪直接连接的一台计算机。扫描仪不直接连入网络,扫描请求由打印代理判定,恶意的扫描请求将被拒绝,正常的打印请求将由打印代理通知扫描仪执行扫描操作。

(4)从监测预警的角度对光信号环境进行异常监测,同时对扫描图片进行识别分析,提取图片中隐含的异常信息。

因此,应对此类威胁的方法应该是监测并切断潜在的隐蔽通道来防止信息注入或被窃取。

5 结 语

本文展示了只通过一个简单的扫描仪可以通过光信号建立起外部攻击者和安装在扫描仪上的恶意软件之间的隐蔽通道。即便是物理障碍(如远距离、高楼层)也不能阻止攻击者建立所描述的隐蔽通道。通过这种隐蔽通道可以实现控制、操作、注入、获取攻击者所需要的有用信息,从而达到攻击者的目的,导致目标用户或者被攻击者在不知情的情况下遭收到数据被窃取的后果。通过这种隐蔽的光通道实施的信息注入或者窃取信息,俨然成为目前的一类新型威胁。

扫描仪原理的这种威胁可以推广到其他的光信号采集装置,如监控摄像机、手机的摄像头等。因此,要提高对这类新型威胁的认识,开发安全可靠的信号处理技术与相关协议,建立环境光信号与图像光信号威胁感知平台,防止攻击者在物联网时代建立这样一个特别的隐蔽通道。