异构无线传感器网络密钥管理节点分组部署方案

2018-07-04孙子文

申 栋,孙子文,2

1(江南大学 物联网工程学院,江苏 无锡 214122)

2(物联网技术应用教育部工程研究中心,江苏 无锡 214122)

1 引 言

无线传感器网络(Wireless Sensor Network,WSN) 在许多领域,如医疗、卫生、环境、农业、智能家居与建筑以及军事等领域都得到广泛的应用[1,2].由于无线传感器网络常常部署在恶劣和敌对的环境中[3],易遭受物理破坏、节点捕获、数据窃听、电磁干扰、路由协议攻击等各种攻击,进而导致节点之间不能安全通信.因此,节点之间建立共享密钥是传感器网络安全的基础[4].

近年来,国内外研究人员已提出了很多同构无线传感器网络的密钥管理方案[5-7].文献[5]提出随机密钥预分配方案(E-G方案),主要思想是根据经典随机图理论,通过预分配足够数量的随机密钥,控制节点间共享密钥的概率,E-G 方案的实现比较容易,计算开销低,通信开销小,具有良好的扩展性,此方案是其他密钥管理方案的基础.文献[6]以基本随机密钥预分配方案为基础,将部署区域划分为一系列的正方形分组,利用相邻分组间的密钥存在重叠因子提高了网络的连通性,同时也增强了网络节点抗捕获攻击能力.文献[7]为了提高节点之间的连通率,提出一种基于位置信息对称二元多项式密钥预分配方案和随机密钥预分配方案相结合的混合密钥管理方案.以上方案均为同构的无线传感器网络,每一个节点具有相同的计算、通信和存储能力,不能保证较高的可靠性.因此需将无线传感器网络节点进行分类,将一些能量充足,安全性好,计算效率高的节点引入网络中,将能耗高的复杂操作交给能量高的节点完成,以显著提高网络传输速率、改善网络可靠性、减少网络能耗.

据此,文献[8-10]提出了异构网络的密钥管理方案.文献[8]提出一种基于区域的异构无线传感器网络密钥预分配方案,该方案将网络区域划分为多个正方形分组,同时将密钥池也划分为多个子密钥池,组中节点从对应子密钥池中选择密钥,在一定程度上提高了相邻节点共享密钥的概率,但是密钥池的划分较为复杂且网络节点之间的抗捕获能力不强,连通概率不高,而且任意相邻的簇头节点之间不一定能建立安全通信.文献[9]提出了基于LU矩阵的异构无线传感器网络密钥管理方案,该方案利用LU矩阵分解的对称性建立共享密钥,提高了网络的安全连通率和节点的抗捕获能力,但是节点的存储开销和计算开销大.文献[10]提出了异构无线传感器随机密钥分配方案,该方案将部署知识引入到q-Composite 随机密钥预分配方案中,提高了节点的抗捕获能力,但是节点之间的安全连通率不高.

针对文献[8-10]的异构无线传感器网络存在的节点之间的抗捕获能力不强,安全连通概率不高,存储开销大的问题,本文采用六边形分组部署异构无线传感器网络密钥管理方案,各个分组分别部署密钥,利用节点六边形分组部署时同一区域内节点存在共享密钥的概率高而不同区域内节点存在共享密钥的概率小的特点,增强节点的抗捕获能力.通过把主密钥池划分为与分组区域相对应的子密钥池,使相邻节点存在共享密钥的概率提高,提高节点的安全连通率.簇头节点之间采用Hadamard矩阵密钥预分配方案,使存储开销相同的情况下,任意两个簇头节点都能建立共享密钥实现安全通信.

2 节点的六边形分组部署网络模型

本文异构无线传感器网络由簇头节点和簇内成员节点两种类型的节点组成.簇头节点数量较少、计算能力强大、能量充足、足够的存储空间和通信范围大的特点;簇内成员节点有数量巨大,计算能力弱、能量有限、存储空间和通信范围小的特点.簇内成员节点负责感知和收集区域内的数据,并且发送给簇头节点,簇头节点收集簇内成员节点感知的信息,加以融合然后向基站转发,同时还负责发布基站的控制信息[11].

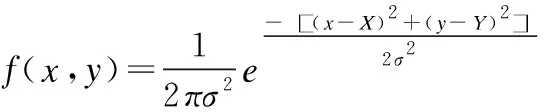

将无线传感器网络部署区域划分为六边形分组子区域,每个分组相当于一个簇.假设每个簇的簇头节点固定且位于分组中心.簇头节点的通信半径为R,簇内成员节点的通信半径为r,每个节点通信半径内所有的节点都定义为该点的邻居节点.在无线传感器网络实际应用中,节点会以部署点为中心服从某种概率密度函数分布,本文每个簇内成员节点服从以簇头节点为中心的二维高斯分布:

(1)

其中,坐标 (x,y) 是簇内成员节点坐标;坐标 (X,Y) 是簇头节点的坐标;σ是高斯分布的方差.

3 基于节点分组部署的密钥管理方案

基于节点六边形分组部署的异构无线传感器网络密钥管理方案分为三个阶段:密钥预分配、直接共享密钥建立、间接密钥建立.

3.1 密钥预分配机制

A.共享密钥机制

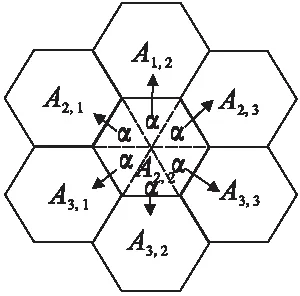

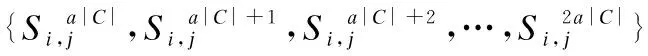

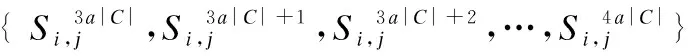

在节点部署之前,整个无线传感器网络部署区域划分的h×v个六边形分组区域,每个六边形分组用Ai,j表示,其中CHi,j表示簇头节点,i表示六边形分组的行标,j表示六边形分组的列标,i=1,2,…,h,j=1,2,…,v,网络中的主密钥池S划分为h×v个子密钥池Si,j.每个分组区域和每个子密钥池相对应,分组区域命名方式如图1所示:

图1 分组区域的命名Fig. 1 Name of grouping area

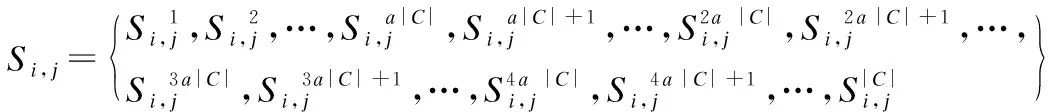

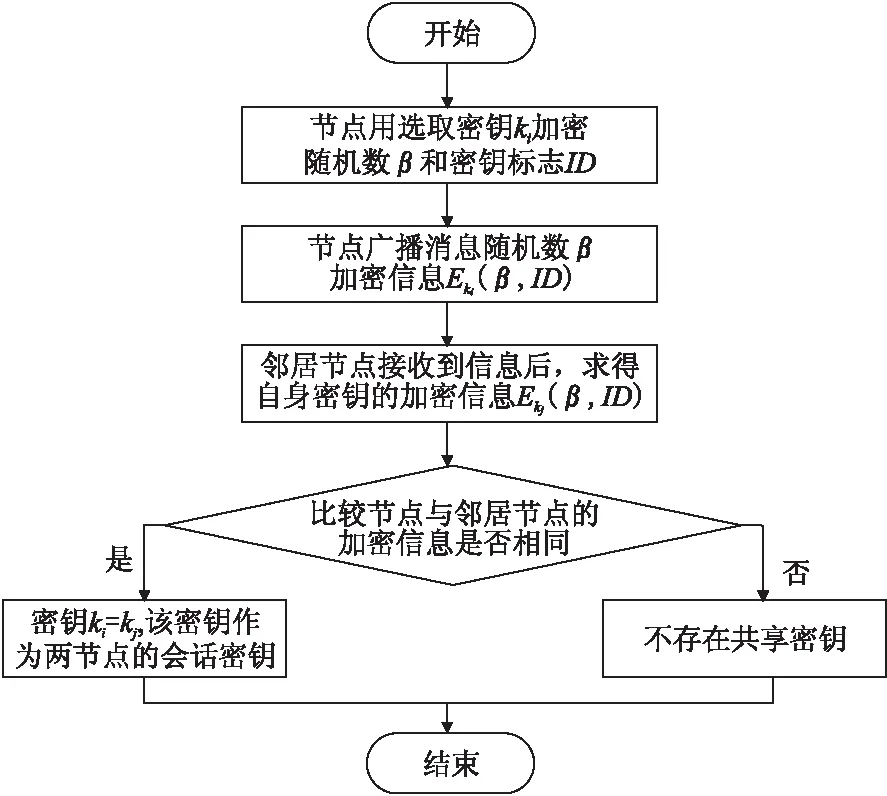

相邻的子密钥池之间存在大量的共享密钥是节点之间建立安全通信的保障.每个子密钥池与它相邻的六个子密钥池之间存在a|C|个共享密钥,如图2所示,其中|C|是子密钥池的大小,a表示重叠因子,是相邻分组密钥重复程度,0≤a≤0.166.

图2 子密钥池之间的密钥共享Fig. 2 Key sharing between sub key pools

B.子密钥池生成机制

子密钥池Si,j从每个邻居子密钥池中选取a|C|个密钥,剩余部分密钥从主密钥池S中选取.

子密钥池选取规则描述:

1)A1,1分组子密钥池S1,1选取子密钥池的表示:

(2)

式中的上标表示密钥的编号.

从主密钥池S中随机选取长度为|C|的密钥作为S1,1的子密钥池.从主密钥池S中移除被选取的|C|个密钥.

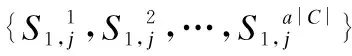

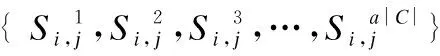

2)第1行分组A1,j子密钥池S1,j选取子密钥池的表示:

(3)

其中,前a|C|个密钥从其相邻子密钥池S1,j-1中随机选取,即:

(4)

其余(1-a)|C|个密钥从剩余主密钥池选取,即:

(5)

主密钥池移除已经被选取的(1-a)|C|个密钥.

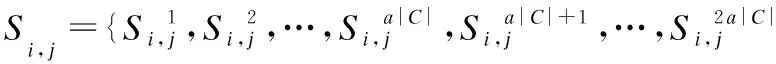

3)第 2-v行分组Ai,j子密钥池Si,j的选取:

①1当j为1时:

子密钥池的表示:

(6)

其中前2a|C|个密钥从其相邻子密钥池Si-1,1和Si-1,2中随机选取,即:

(7)

(8)

其余(1-2a)|C|个密钥从剩余主密钥池选取,即:

(9)

主密钥池移除已经被选取的(1-2a)|C|密钥.

②当j为偶数时:

子密钥池的表示:

(10)

其中前2a|C|个密钥从其相邻子密钥池Si-1,j和Si,j-1中随机选取,即:

(11)

(12)

其余(1-2a)|C|个密钥从剩余主密钥池选取,即:

(13)

主密钥池移除已经被选取的(1-2a)|C|密钥.

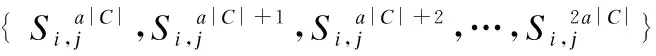

③当j为除1之外奇数时:

子密钥池的表示:

(14)

其中前4a|C|个密钥从其相邻子密钥池Si-1,j、Si,j-1、Si-1,j-1和Si-1,j+1中随机选取,即:

(15)

(16)

(17)

(18)

其余(1-4a)|C|个密钥从剩余主密钥池选取,即:

{S-{S1,1+S1,2+…+Si-1,j} }

(19)

主密钥池移除已经被选取的(1-4a)|C|密钥.

每个子密钥池Si,j从主密钥池S中选取的密钥个数,如图3所示:

图3 每个子密钥池从主密钥池选取密钥数Fig. 3 Number of keys selected from each master key pool

子密钥池生成之后,每个簇内成员节点随机挑选m个密钥,并存储这些密钥以及相应的密钥标识.

C.子密钥大小的计算

根据子密钥池的具体生成方法并结合图3,可计算子密钥池|C|的大小,推导过程如下:

1)从主密钥池选取|C|个密钥的个数N1:

N1=1

(20)

2)从主密钥池选取(1-a)|C|个密钥个数N2:

N2=h-1

(21)

3)从主密钥池选取(1-2a)|C|个密钥个数N3:

(22)

4)从主密钥池选取(1-4a)|C|个密钥个数N4:

(23)

由式(20-23)下列等式成立:

|S|=(N1+N2+N3+N4)|C|

(24)

由此可得子密钥池的大小由式(25)表示:

(25)

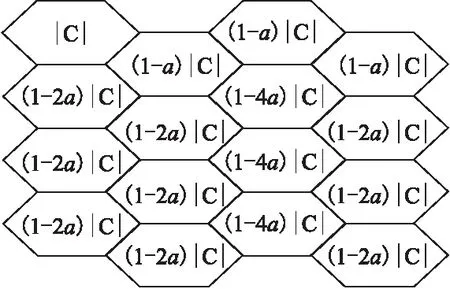

3.2 直接共享密钥的建立机制

3.2.1 簇内节点共享密钥建立机制

图4是簇内成员节点之间、簇头与簇内成员节点的共享密钥建立流程:

图4 簇内成员节点之间共享密钥建立流程图Fig. 4 Flow chart of shared key establishment between cluster members

1) 节点从子密钥池使用选取的密钥加密β和ID,获得加密信息:β,Eki(β,ID),1≤i≤m其中,β是随机数,ki是节点从子密钥池选取的密钥,Eki(β,ID)表示加密信息;

2) 节点广播随机数β和加密信息Eki(β,ID);

3) 收到消息的邻居节点用从子密钥池选取的密钥加密β和ID,获得加密信息Eki(β,ID);

4)对比与收到的广播消息的加密信息是否相同.

如果对比两条信息相同,则存在共享密钥且用该密钥作为两个节点之间的会话密钥.经过此阶段大部分节点之间都建立了一跳共享密钥.

3.2.2 簇头节点共享密钥建立机制

1)Blom矩阵密钥共享方案

Blom方案是利用对称矩阵构造的一种密钥预分配方案[12-15],利用其能够保证任意两个节点之间存在共享密钥的机制实现安全性.攻击者捕获的节点数量不超过t时,t是网络的安全阈值,网络中未被捕获节点之间的安全链接就不会受到影响.

在有限域G(q)上构造一个(t+1)×N的范德蒙矩阵G,其中N是簇头节点的数目,且矩阵G是对外公开的.如式(26)所示:

(26)

其中x是有限域G(q)的一个元素.

在G(q)上随机生成(t+1)×(t+1)的保密对称矩阵D,使网络中的合法节点也只能获取矩阵的某一行.利用矩阵D和矩阵G构造Blom矩阵B和对称矩阵F,如式(27)、式(28):

B=(D·G)T

(27)

F=B·G=(D·G)T·G=GT·DT·G=(B·G)T

(28)

其中Fi,j是矩阵中第i行j列所对应的元素.由式(28)知矩阵F是N×N的非奇异对称矩阵,存在Fi,j=Fj,i.

每个簇头节点保存矩阵B的1行信息和矩阵G的1列信息.当两个簇头节点之间建立通信时,只需广播交换各自存储的矩阵G的列信息,由于Fi,j=Fj,i,所以两个节点之间能建立安全通信.

2) Hadamard矩阵密钥共享方案

为了减小计算量和内存,且保证任意分组间的簇头节点都能建立安全通信,本方案簇头节点间共享密钥建立采用改进Blom矩阵方案的Hadamard矩阵方案.Hadamard矩阵是由元素+1和-1构成且满足任意两行都是互相正交的方阵.Hadamard矩阵如式(29):

(29)

基站产生一个N×N的Hadamard矩阵.网络的安全阀值为t(t

(30)

由式(31)、式(32)求得矩阵Q和Z:

Q=(D·P)T

(31)

Z=Q·P=(D·P)T·P=PT·(D·P)=(Q·P)T

(32)

其中,由式(31)、式(32)矩阵Z是N×N的非奇异对称矩阵.

簇头CHi,j节点存储矩阵Q的第g行的信息g[row(Q)]和矩阵P的第g列的信息g[col(P)],簇头节点CHm,n存储矩阵Q的第u行的信息u[row(Q)]和矩阵P的第u列的信息u[col(P)],两个簇头节点通信时,交换它们的列信息g[col(P)],u[col(P)],其中簇头节点CHi,j计算Zgu为:

Zgu=Qg·Pu

(33)

簇头节点CHm,n计算Zug为:

Zug=Qu·Pg

(34)

由于Zgu=Zug,两个簇头节点可以用Zgu和Zug作为共享密钥直接建立通信密钥.

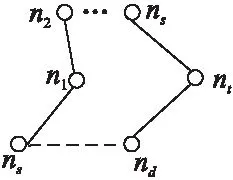

3.3 间接密钥建立机制

直接共享密钥建立阶段完成后,节点之间没能建立直接共享密钥的两个节点可以通过间接密钥建立机制间接的共享密钥.此阶段任意两个节点可以建立安全连接,直接共享密钥建立阶段之后,任意两个簇头或簇内节点ns和节点nd总能找到一条ns,n1,n2,n3,…,nt,nd的安全路径[6].

图5 间接密钥建立机制Fig. 5 indirect key establishnt mechanism

如图5所示,任意节点ns总能找到一个节点n1存在安全连接,以此类推,节点ns与nd可以通过中间节点建立安全通信.通过间接密钥的建立,保证了全网络的节点安全连通.

4 实验仿真与性能分析

为研究改进密钥管理方案的有效性,对基于节点分组部署的异构无线传感器网络密钥管理方案进行了仿真实验,并与文献[5]方案与文献[6]方案的性能进行了对比.

4.1 仿真及参数设置

用OMNET++5.0进行网络环境下仿真,仿真所涉及到的参数如下:部署区域分成6*6个组,每个组中有50个传感器节点,每个簇内传感器节点的通信半径为40m,簇头传感器节点通信半径为120m,组与组之间的中心点之间距离为100m,二维高斯分布参数为δ=30[6].整个网络密钥池大小为|S|=100000,当重叠因子a=0.125,每个子密钥池的大小|C|=3902.

图6 节点按4.1节设置参数的分组部署Fig. 6 Node grouping deployment by setting parameters in Section 4.1

4.2 节点间的安全连通率

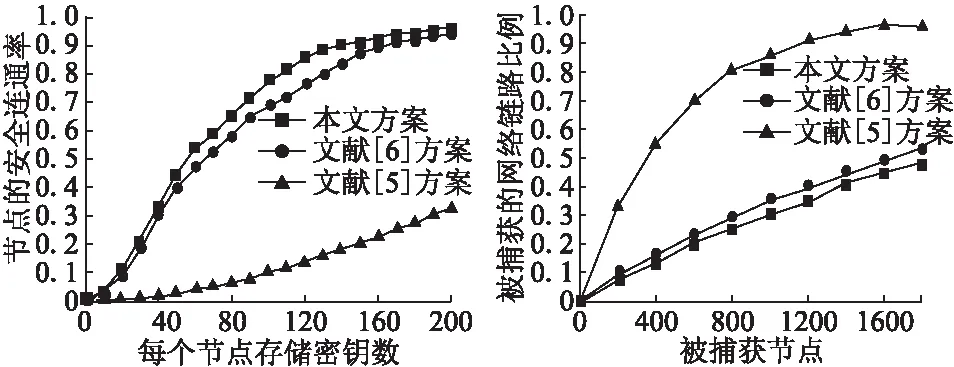

安全连通率为两节点在可通信范围内建立安全链接的概率,即任意两邻节点间直接建立共享密钥的概率,仿真结果如图7所示.

文献[6]方案与本文方案设置相同的重叠因子a=0.125.由仿真结果可知所有方案的安全连通率都是随着每个节点存储的密钥数增加而增加的,而且本文方案与文献[5]方案和文献[6]方案相比具有更高的安全连通率.

图7 节点安全连通率Fig.7 Secure connectivity图8 被俘获的网络通信链路比例Fig. 8 Captured network communication link ratio

4.3 节点抗捕获攻击能力

攻击者捕获网络中的传感器节点后,能获得该节点中所有的密钥信息,用被俘获的网络通信链路比例来衡量无线传感器网络的安全性.

假设簇头安装有预防篡改硬件,因此它们不能被攻陷,节点抗捕获攻击的能力只需考虑网络簇内成员节点.节点间安全连通率为0.33时,由仿真结果图8所示,所有方案的被俘获的网络通信链路比例都是随着被捕获密钥的增加而增加的,而且本文方案与文献[5]方案和方案文献[6]相比有更强的抗节点捕获能力.

4.4 存储开销

传感器网络中节点的存储容量有限,所以在网络通信安全性能保证的情况下,应尽可能少占用节点内存资源.在达到的节点安全连接率的情况下,节点需要存储的密钥数如表1所示:

表1 节点所存储密钥数Table 1 Number of keys stored in the node

由表1可知,在相同的节点安全连接率的情况下,本文方案与文献[5]方案和文献[6]方案相比,节点存储的密钥数更少,节省了节点的存储空间.

5 结束语

针对现有的密钥管理方案中网络安全连通性差、节点抗攻击能力不强、存储开销大等问题,本文采用六边形分组分组部署的WSN密钥管理机制,将异构无线传感器网络部署区域分为六边形分组区域,简化了密钥池的划分,对各个分组分别部署密钥,提高了节点的安全连通率,不同区域内节点存在共享密钥的概率减小,增强了节点的抗捕获能力,簇头节点之间采用Hadamard矩阵密钥预分配方案,使相同存储开销下,任意两个簇头节点都能建立共享密钥实现安全通信.

:

[1] Wang Tian,Miao Hai-xing,Jiang Wen-xian,et al.Survey on connectivity with mobile element in WSNs[J].Journal of Chinese Computer Systems,2017,38(1):56-61.

[2] Iqbal M A,Bayoumi M.Wireless sensors integration into internet of things and the security primitives[J].International Journal of Computer Networks & Communications,2016,8(6):29-37.

[3] Doraipandian M,Neelamegam P.An effcient key management scheme in multi-tier and multi-cluster wireless sensor networks[J].International Journal of Network Security,2015,17(6):651-660.

[4] Zhu Li-na,Zhang Zuo-chang,Li Jian-hua,et al.An improved random key predistribution scheme for wireless sensor networks using deployment knowledge[J].International Journal of Security and Its Applications,2016,10(5) :225-234.

[5] Eschenauer,Laurent,Gligor,et al.A key-management scheme for distributed sensor networks[C] .Washington,DC,USA:ACM Conference on Computer and Communications Security ,2002 :41-47.

[6] Du W,Deng J,Han Y S,et al.A key predistribution scheme for sensor networks using deployment knowledge[J].IEEE Transactions on Dependable & Secure Computing,2006,3(1):62-77.

[7] Zhang Y,Liang J,Zheng B,et al.A hybrid key management scheme for WSNs based on PPBR and a tree-based path key establishment method[J].Sensors,2016,16(4):1-18.

[8] Ma Chun-guang,Shang Zhi-guo,Wang Hui-qiang.Domain-based key management for heterogeneous wireless sensor networks[J].Journal on Communications,2009,30(5):74-81.

[9] Ma C,Zhong X.LU Decomposition-based key predistribution scheme for heterogeneous wireless sensor networks[J].Journal of Information Science & Engineering,2014,30(6):1825-1846.

[10] Zhu L,Zhan Z.A random key management scheme for heterogeneous wireless sensor network[C].International Conference on Cyber Security of Smart Cities,Industrial Control System and Communications.IEEE,2015,1(1):1-5.

[11] Vergin R S M,Ganesan R.Bio-inspired,cluster-based deterministic node deployment in wireless sensor networks[J].International Journal of Technology,2016,7(4):1-10.

[12] Xu L,Zhang Y.Matrix-based pairwise key establishment for wireless mesh networks[J].Future Generation Computer Systems,2014,30(1):140-145.

[13] Bag S,Roy B.A new key predistribution scheme for general and grid-group deployment of wireless sensor networks[J].EURASIP Journal on Wireless Communications and Networking,2013,2013(1):1-19.

[14] Wu J,Dong M,Ota K,et al.Regenerating code based secure distributed storage for wireless sensor networks [J].Procedia Computer Science,2013,21(1):183-190.

[15] Nagabhyrava D H.Efficient key generation for dynamic Blom′s scheme[J].Computer Science,2014,16(4):1-17.

附中文参考文献:

[1] 王 田,缪海星,蒋文贤,等.无线传感器网络中移动式连通研究综述[J].小型微型计算机系统,2017,38(1):56-61.

[8] 马春光,尚治国,王慧强.基于区域的异构无线传感器网络密钥管理[J].通信学报,2009,30(5):74-81.