面向物联网多跳中继系统的协作密钥生成方法

2018-04-19肖帅芳郭云飞黄开枝金梁

肖帅芳,郭云飞,黄开枝,金梁

面向物联网多跳中继系统的协作密钥生成方法

肖帅芳,郭云飞,黄开枝,金梁

(国家数字交换系统工程技术研究中心,河南 郑州 450002)

针对物联网多跳中继系统中密钥生成方法速率低的问题,提出一种基于网络编码的协作密钥生成方法。在各节点完成信道估计后,中继节点采用安全网络编码技术辅助通信双方获取相同信道的估计值,同时辅助信息不泄露该信道的任何信息,最后通信双方直接在公共信道上协商得到相同的密钥。理论分析和仿真结果表明,该方法可以有效地提高可达密钥速率,同时增加传输路径,选取跳数少、信道变化大的传输路径,可以进一步提高可达密钥速率。

物理层安全;密钥生成;物联网;多跳中继系统;网络编码

1 引言

物联网作为连接物理世界与人类社会的桥梁,已经深入人们生活的方方面面[1]。与此同时,物联网的安全问题也越来越引起学术界的关注,成为限制其发展的重要制约因素[2]。物联网的一个重要的安全威胁是一般采用无线信号作为传输媒介,信息暴露在空中,容易遭受恶意窃听。目前,针对物联网保密通信的研究依然是沿用传统无线网络的高层加密体制,但物联网中节点数量巨大,密钥分发难以实现,且节点一般以自组织方式组网,没有可信任的第三方密钥管理中心,物联网的密钥管理面临严峻的挑战[3]。

近年来,无线物理层密钥生成技术的出现为保障无线通信安全提供新的思路,引起学者们的广泛关注[4~7]。Maurer[8]最早针对无线物理层密钥生成技术开展了研究,提出利用共享随机信息进行密钥生成的方法,并给出可达密钥速率的上下界。在此基础上,Ahlswede等[9]提出源模型和信道模型,定义密钥容量,并给出2种模型下密钥容量的上界。以上研究奠定了无线物理层密钥生成技术的理论基础。由于无线信道具有随机性和互易性,合法通信双方将互易的无线信道作为共享的随机源,分别对无线信道进行估计,可以得到相关的观测值,从而生成共同的密钥。同时窃听者距离合法用户的距离超过半个波长(分米级)即可认为窃听信道与合法信道独立,这在实际的通信场景中很容易满足,从而保证了窃听者无法获知密钥的任何信息,因此,许多学者针对基于无线信道的密钥生成方法开展研究[10~13]。利用无线物理层密钥生成技术,合法通信双方可以从共享的无线信道中直接提取密钥,不需要进行密钥分发,也不需要第三方密钥管理中心,且实现复杂度低,比较适用于物联网。文献[14]验证了物理层密钥生成技术在无线个域网中应用的可行性。文献[15]针对车联网场景,提出一种基于接收信号强度的实用物理层密钥生成方案。文献[16]针对物联网的特点,提出一种基于离散余弦变换的物理层密钥生成方法,并验证了所提方法可以提高密钥生成的速率和能量效率。

物联网中存在许多能量受限的弱节点(如传感器节点),较低的发送功率导致其传输距离受限,因此,需要通过中继节点多跳传输才能满足合法通信双方的通信需求,而多跳中继系统是物联网中的一种典型应用场景。然而现有物理层密钥生成技术的研究主要集中在合法通信双方存在直达链路(单跳可达)的情况,针对多跳中继系统的研究仅限于经过一次中继转发(2跳可达)的情况。Csiszar等[17]首先针对中继节点辅助合法通信双方生成密钥的方法进行研究,推导出可达密钥速率,并给出密钥容量的上界。文献[18]研究双向中继系统的密钥生成,提出4种基于放大转发(AF, amplify-and-forward)的密钥生成方案,但放大转发的过程中会导致部分信道信息泄露,从而降低可达密钥速率。文献[19]研究了无线网络中的协作密钥生成,通过中继节点协作提高密钥生成速率。但密钥的生成过程中通信双方和中继节点之间均需成对密钥协商,复杂度较高,并且中继节点需要多次参与协商,耗费自身很多资源和能量,从节点自私性出发,中继节点可能会拒绝参与多次协商,从而导致密钥生成过程失效。文献[20]研究了存在主动攻击者的双向中继网络的密钥生成,提出一种可以有效地提高密钥速率的密钥生成方法。文献[21]提出利用多个非信任中继提高密钥速率的密钥生成方法。

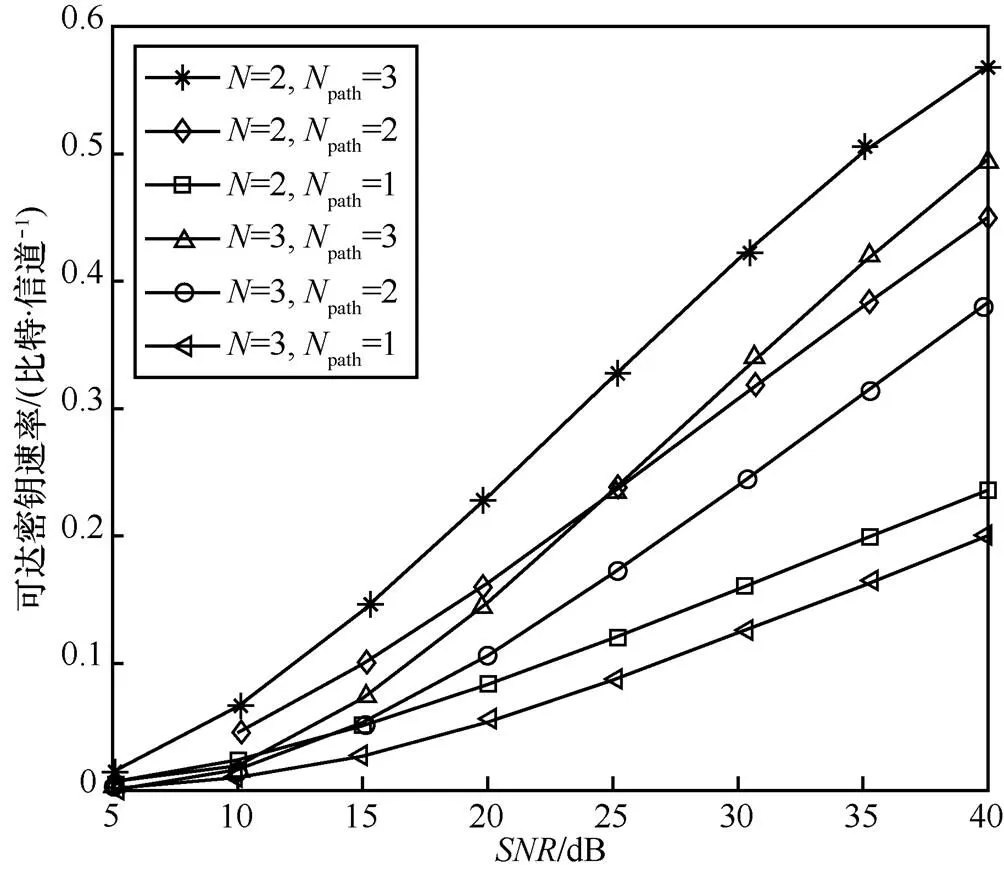

针对物联网多跳中继系统中的密钥生成方法尚没有文献研究,而直接采用基于AF的密钥生成方法的可达密钥速率较低。为解决该问题,本文提出了一种基于网络编码的协作密钥生成方法。首先,合法通信双方和中继节点发送训练序列进行信道估计,由于合法通信双方之间不存在直达链路,二者无法获取相关的信道估计信息。然后,中继节点采用安全网络编码技术参与协作,辅助合法通信双方获取相同信道的估计值,同时辅助信息不泄露该信道的任何信息。最后,合法通信双方在公共信道上进行密钥协商,以二者通过中继辅获取的相关观测值为密钥源,生成相同的密钥。此外,通过推导所提方法的可达安全速率,从理论上证明了该方法不泄露密钥源的任何信息。蒙特卡洛仿真表明,所提方法相比于AF方法可以显著提高可达密钥速率,且增加传输路径数量和选取跳数少、信道变化幅度大的传输路径,可以进一步提高可达密钥速率,从而为多条传输路径的场景下,进一步提高可达密钥速率指明了方向。

2 系统模型

图1 物联网多跳中继系统中的密钥生成建模

基于上述模型,提出基于安全网络编码的协作密钥生成方法。中继节点采用网络编码协作,辅助Alice与Bob获取相关的信道观测值,从而生成相同的密钥。

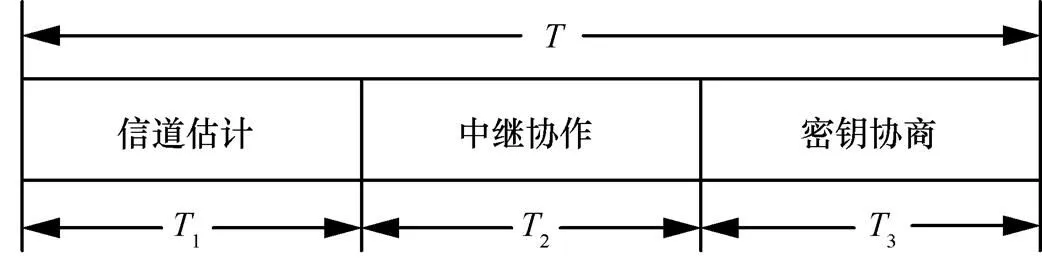

3 基于网络编码的协作密钥生成方法

图2 一个相干时间T内的时隙分配

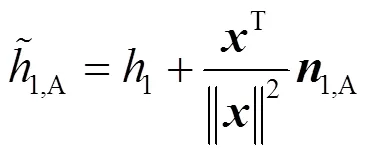

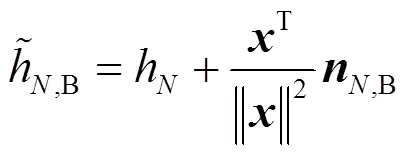

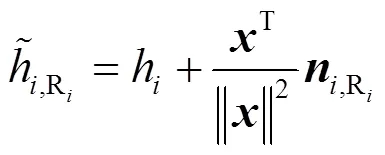

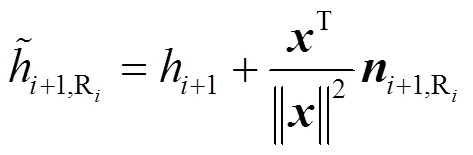

3.1 信道估计阶段

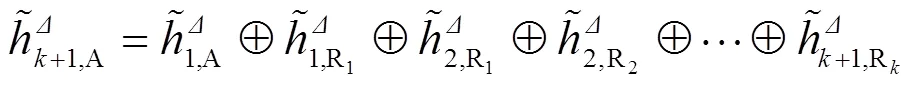

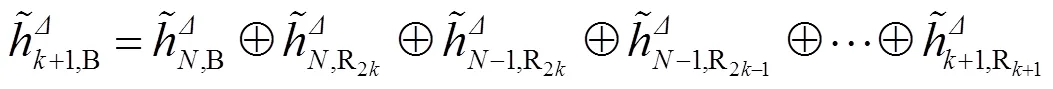

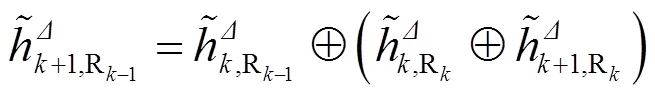

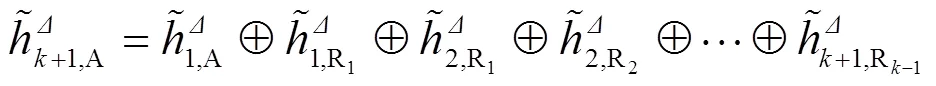

3.2 中继协作阶段

3.3 密钥协商阶段

算法1 物联网多跳中继系统中的密钥生成过程

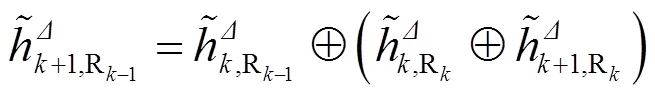

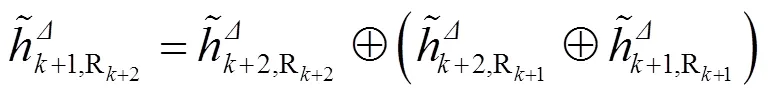

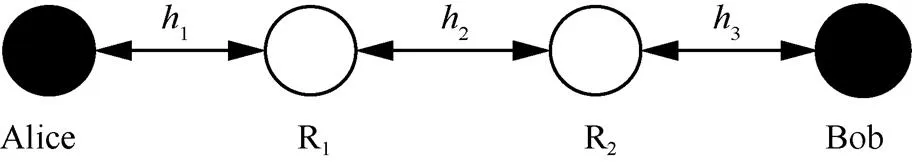

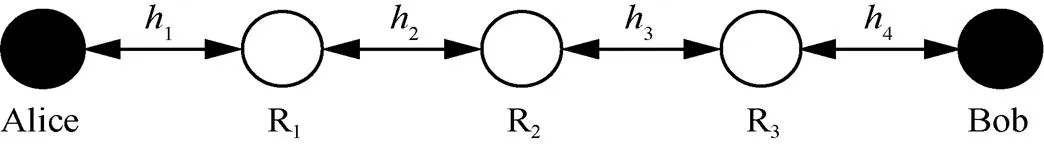

3.4 密钥生成方法示例

图3 3跳链路的密钥生成系统模型

算法2 3跳链路密钥生成过程

图4 4跳链路的密钥生成系统模型

算法3 4跳链路密钥生成过程

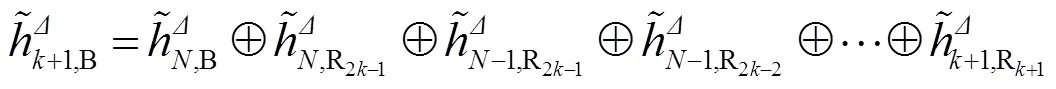

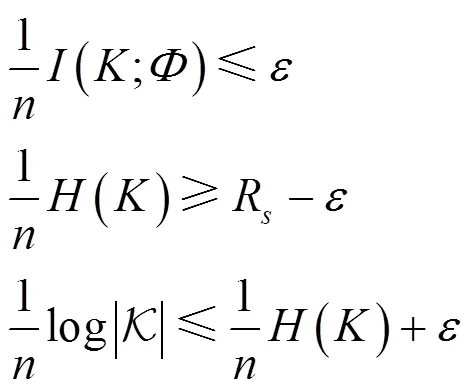

4 安全性分析

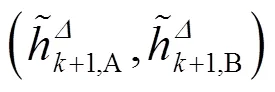

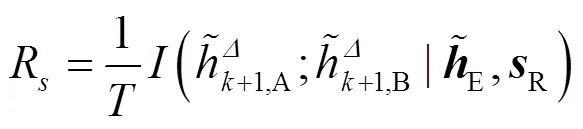

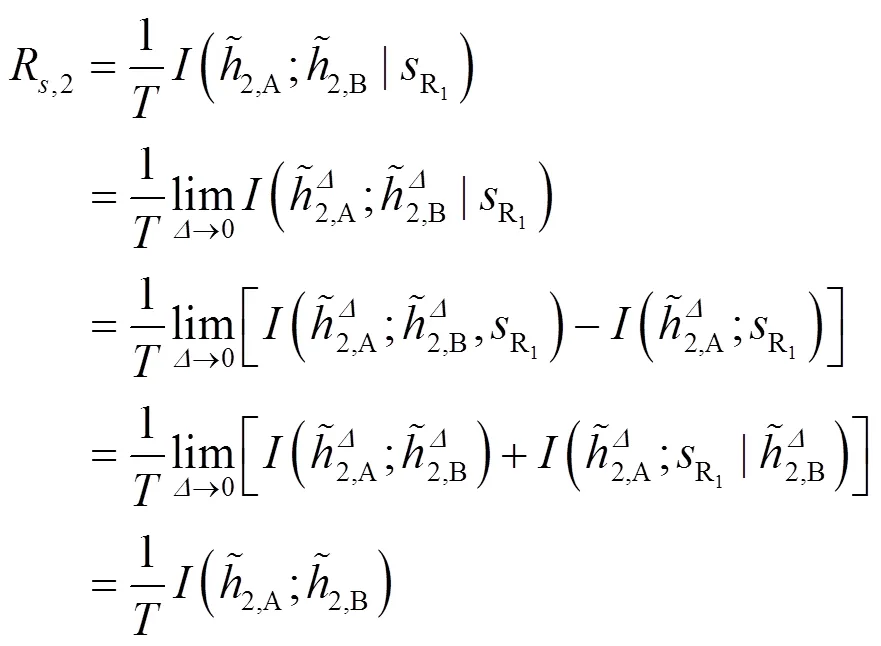

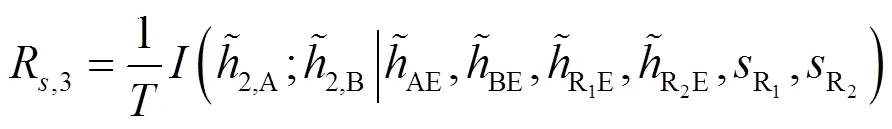

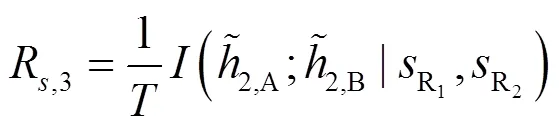

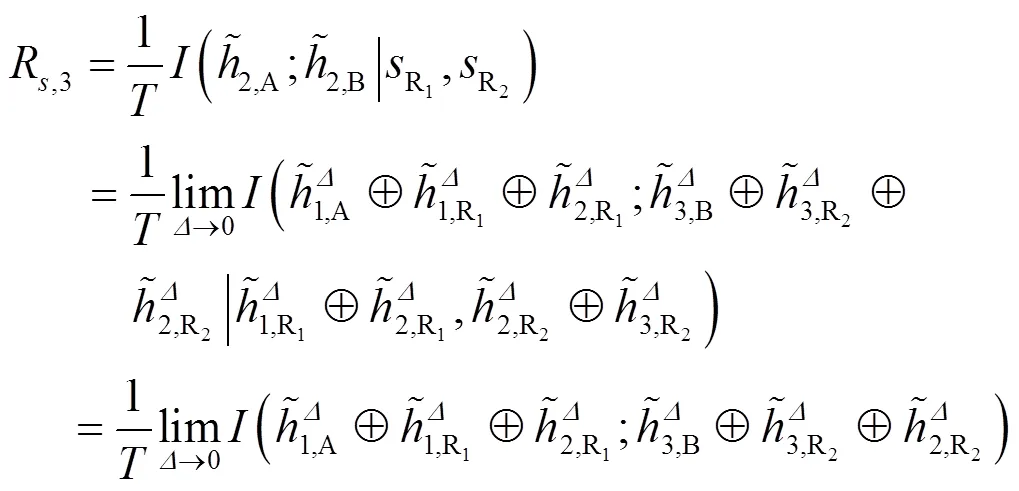

根据互信息的性质,可以得到

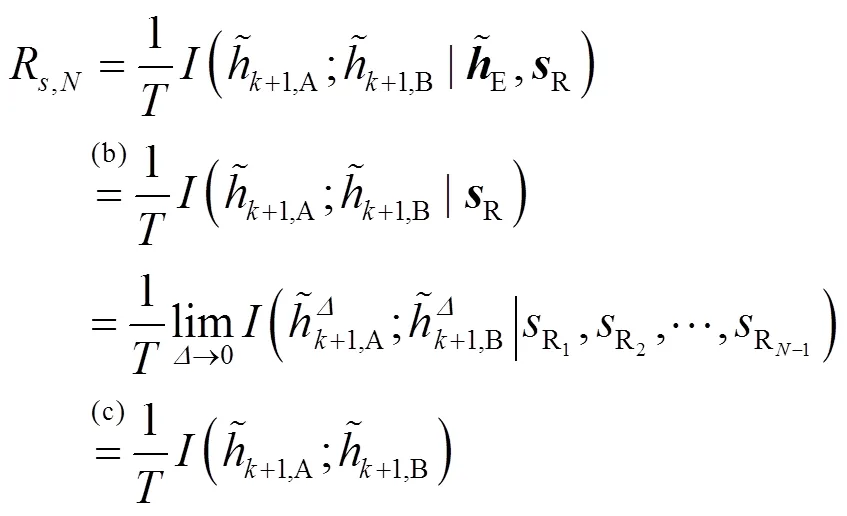

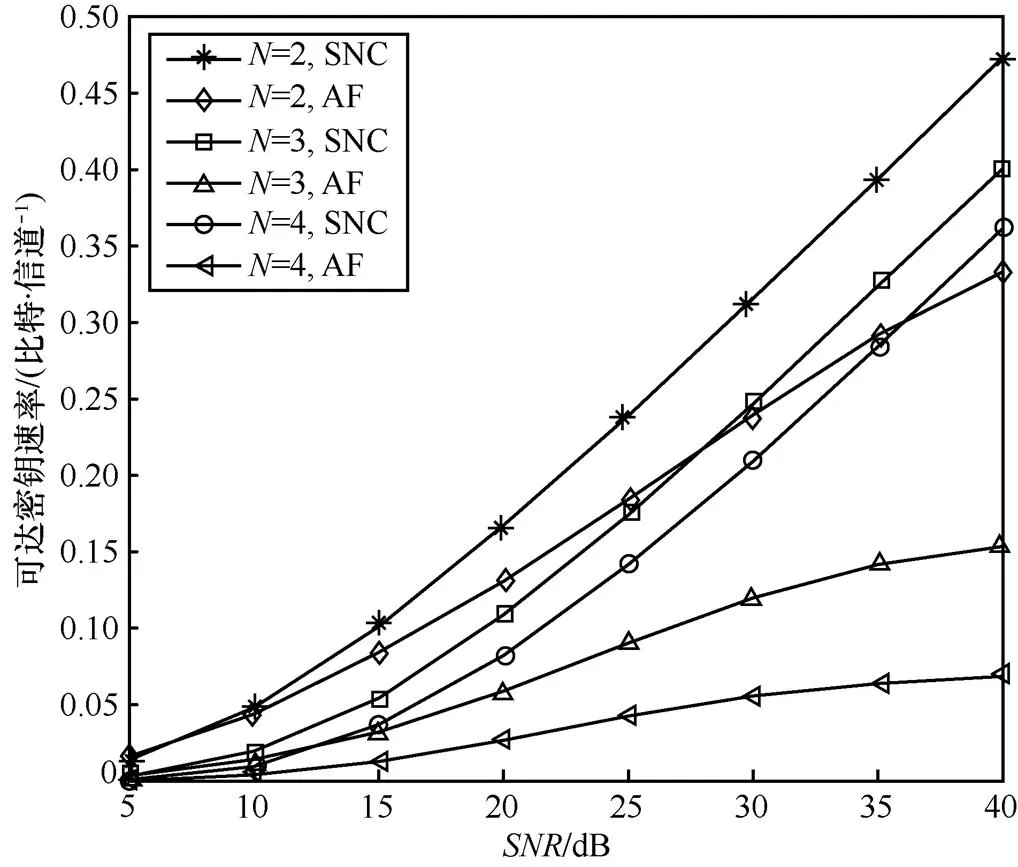

5 性能仿真

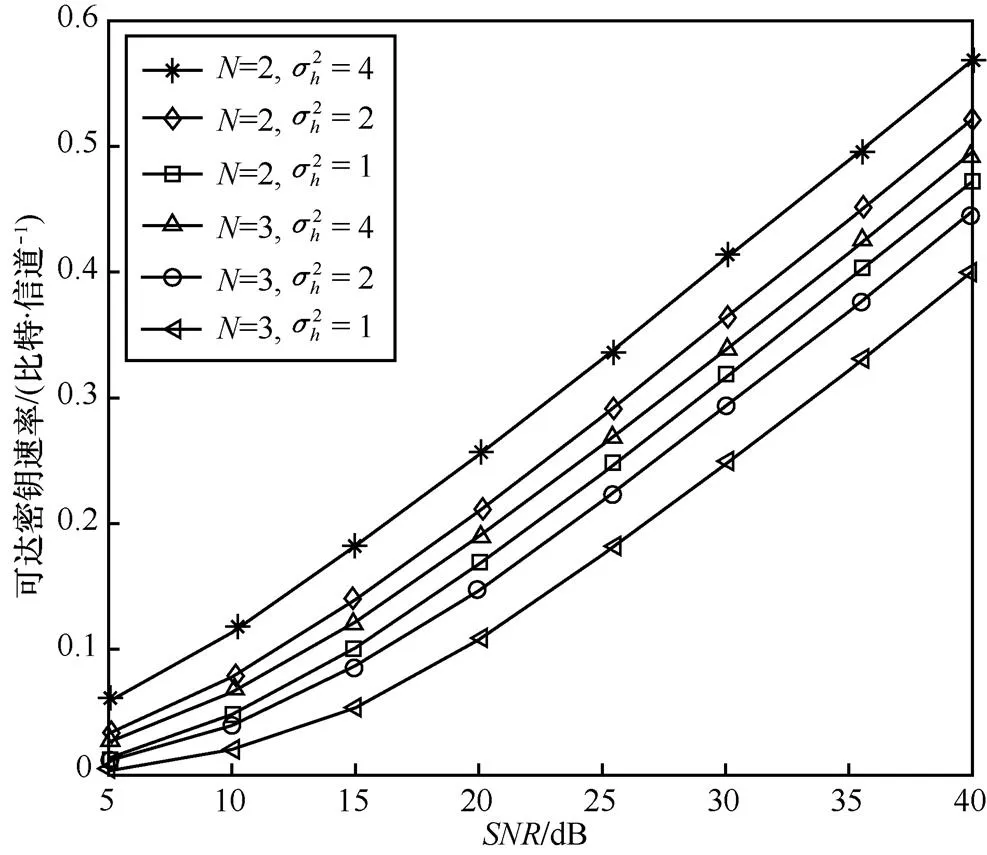

为了验证所提方法的安全性能,并分析影响可达密钥速率的因素,基于Matlab工具进行一些仿真实验。假设收发双方均采用数字信号处理,每个实数均采用16 bit表示,则各节点估计出来的信道增益均采用16 bit数字信号表示,相当于进行了16 bit量化,不需要单独的量化过程。采用蒙特卡洛方法进行100 000次实验,每次随机产生一组信道增益值和噪声值,采用Matlab中的ITE(information theoretical estimator)工具包,估计式(20)中相应信道增益估计值之间的互信息。

图5 可达密钥速率随信噪比的变化曲线

图6 多路径下SNC方法的可达密钥速率变化曲线

图7 不同信道方差对SNC方法可达密钥速率的影响

6 结束语

本文针对物联网中的多跳中继系统进行研究,提出一种基于网络编码的协作密钥生成方法。由于合法通信双方之间不存在直达链路,二者无法获取相关的信道估计信息,中继节点采用安全网络编码技术参与协作,辅助合法通信双方获取相同信道的估计值;合法通信双方直接在公共信道上进行密钥协商,以二者通过中继辅助获取的相关观测值为密钥源,生成相同的密钥。该方法的主要优点是:中继节点采用安全网络编码协作,不泄露作为密钥源的信道的任何信息;密钥协商过程不需要中继节点的参与,降低中继节点协作的代价。此外,通过推导所提方法的可达安全速率,从理论上证明了该方法不泄露密钥源的任何信息。蒙特卡洛仿真表明,所提方法与放大转发方法相比可以显著提高可达密钥速率,且增加传输路径数量和选取跳数少、信道变化幅度大的传输路径,可以进一步提高可达密钥速率,从而为多条传输路径的场景下,进一步提高可达密钥速率指明了方向。

[1] LINDQVIST U, NEUMANN P G. The future of the Internet of things[J]. Communications of the ACM, 2017, 60(2): 26-30.

[2] SAMAILA M G, NETO M, FERNANDES D A B, et al. Security challenges of the Internet of things[M]. Berlin: Springer International Publishing. 2017: 53-82.

[3] MUKHERJEE A, FAKOORIAN S A, HUANG J, et al. Principles of physical layer security in multiuser wireless networks: a survey[J]. IEEE Communications Surveys & Tutorials, 2014, 16(3): 1550-1573.

[4] ZENG K. Physical layer key generation in wireless networks: challenges and opportunities[J]. IEEE Communications Magazine, 2015, 53(6): 33-39.

[5] XU P, CUMANAN K, DING Z, et al. Group secret key generation in wireless networks: algorithms and rate optimization[J]. IEEE Transactions on Information and Security, 2016, 11(8): 1831-1846.

[6] YANG E, WU X. Information-theoretically secure key generation and management[C]//IEEE International Symposium on Information Theory. 2017: 1529-1533.

[7] ZHANG H, LIANG Y, LAI L, et al. Multi-key generation over a cellular model with a helper[J]. IEEE Transactions on Information and Security, 2017, 63(6): 3804-3822.

[8] MAURER U M. Secret key agreement by public discussion from common information[J]. IEEE Transactions on Information and Security, 1993, 39(3): 733-742.

[9] AHLSWEDE R, CSISZAR I. Common randomness in information theory and cryptography—part I: secret sharing[J]. IEEE Transactions on Information and Security, 1993, 39(4): 1121-1132.

[10] YE C, MATHUR S, REZNIK A, et al. Information-theoretically secret key generation for fading wireless channel[J]. IEEE Transactions on Information and Security, 2010, 5(2): 240-254.

[11] ZHANG J, DUONG T Q, MARSHALL A, et al. Key generation from wireless channels: a review[J]. IEEE Access, 2016, 4: 614-626.

[12] PENG Y, WANG P, XIANG W, et al. Secret key generation based on estimated channel state information for TDD-OFDM systems over fading channels[J]. IEEE Transactions on Wireless Communications, 2017, 16(8): 5176-5186.

[13] ZHANG J, HE B, DUONG T Q, et al. On the key generation from correlated wireless channels[J]. IEEE Communications Letters, 2017, 21(4): 961-964.

[14] CASTEL T, TORRE P V, ROGIER H. RSS-based secret key generation for indoor and outdoor WBANs using on-body sensor nodes[C]// International Conference on Military Communications and Information Systems. 2016: 1-5.

[15] ZHU X, XU F, NOVAK E, et al. Using wireless link dynamics to extract a secret key in vehicular scenarios[J]. IEEE Transactions on Mobile Computing, 2016, 16(7): 2065-2078.

[16] MARGELIS G, FAFOUTIS X, OIKONOMOU G, et al. Physical layer secret-key generation with discreet cosine transform for the Internet of things[C]//IEEE International Conference on Communications. 2017: 1-6.

[17] CSISZAR I, NARAYAN P. Common randomness and secret key generation with a helper[J]. IEEE Transactions on Information and Security, 2000, 46(2): 344-366.

[18] SHIMIZU T, IWAI H, SASAOKA H. Physical-layer secret key agreement in two-way wireless relaying systems[J]. IEEE Transactions on Information and Security, 2011, 6(3): 650-660.

[19] LAI L, LIANG Y, DU W. Cooperative key generation in wireless networks[J]. IEEE Journal on Selected Areas in Communications, 2012, 30(8): 1578-1588.

[20] ZHOU H, HUIE L M, LAI L. Secret key generation in the two-way relay channel with active attackers[J]. IEEE Transactions on Information and Security, 2014, 9(3): 476-488.

[21] THAI C D T, LEE J, QUEK T Q S. Physical-layer secret key generation with colluding untrusted relays[J]. IEEE Transactions on Wireless Communications, 2016, 15(2): 1517-1530.

Cooperative secret key generation for multi-hoprelaying systems in Internet of things

XIAO Shuaifang, GUO Yunfei, HUANG Kaizhi, JIN Liang

National Digital Switching System Engineering and Technological R&D Center, Zhengzhou 450002, China

The achievable key rate of secret key generation method in multi-hop relaying systems was relative low in Internet of things. A cooperative secret key generation algorithm based on network coding was proposed to improve the achievable key rate. Firstly, all the nodes send training sequences in turn to estimate the channels. After that the relays employ secure network coding technique to assist the two legitimate users to obtain the correlative observations of the same wireless channel, with nothing leakage about the channel information to the eavesdropper. Finally, the two legitimate users agreed on a common secret key directly over the public channel. Theoretical and simulation results validate the performance of the proposed secret key generation algorithm, and obtain that increasing the wireless transmission paths, selecting the transmission path with less hops and larger variance channels can further improve the achievable secret key rate.

physical layer security, secret key generation, Internet of things, multi-hop relaying systems, network coding

TN918.82

A

10.11959/j.issn.1000-436x.2018036

2017-09-27;

2017-12-10

国家自然科学基金资助项目(No.61379006, No.61501516, No.61521003);国家高技术研究发展计划(“863”计划)基金资助项目(No.2015AA01A708)

The National Natural Science Foundation of China (No.61379006, No.61501516, No.61521003), The National High Technology Research and Development Program of China (863 Program) (No.2015AA01A708)

肖帅芳(1989-),男,河南许昌人,国家数字交换系统工程技术研究中心博士生,主要研究方向为无线物理层安全、无线网络与信息安全等。

郭云飞(1963-),男,河南郑州人,国家数字交换系统工程技术研究中心教授、博士生导师,主要研究方向为新型网络体系结构、网络与信息安全等。

黄开枝(1973-),女,安徽滁州人,国家数字交换系统工程技术研究中心教授、博士生导师,主要研究方向为无线物理层安全、移动通信网络与信息安全等。

金梁(1969-),男,北京人,国家数字交换系统工程技术研究中心教授、博士生导师,主要研究方向为无线物理层安全、无线通信网络与信息安全等。