云制造环境下基于多属性模糊信任评估的访问控制方案

2018-03-19刘元兵张文芳王小敏

刘元兵,张文芳+,王小敏

(1.西南交通大学 信息科学与技术学院,四川 成都 610031; 2.西南交通大学 信息安全与国家计算网格四川省重点实验室,四川 成都 610031)

0 引言

云制造[1-2]是一种基于网络、面向服务的智慧化制造新模式,它融合发展了现有信息化制造技术与云计算、物联网、服务计算、智能科学和高效能计算等新兴信息技术,将各类制造资源和制造能力虚拟化、服务化,构成制造资源和制造能力的服务云池,并进行统一、集中的优化管理和经营,用户只要通过云端就能随时随地按需获取制造资源与能力服务,进而智慧地完成其制造全生命周期的各类任务和活动。

云制造系统的平台依托互联网而创建,不可避免地会导致获取交互信息出现延迟或难以获取对方准确、可信、完整的信息[3-4],这种信息获取的不对称进一步会影响到信任评估。为了保证云制造服务平台的正常运行,信任评估起到极其关键的作用。然而,现今的研究大部分集中在云制造的概念、系统架构、操作模式、平台构建及服务合成等方面,很少有关于云制造资源访问控制和信任评估的研究。在云制造之前,相关学者已经对信任评估和管理方案进行了大量研究,主要包括虚拟企业/团队、电子商务、传感器网络、多代理系统和点对点(Point to Point, P2P)等。

为了解决虚拟企业间的知识共享问题,Chen等[5-6]根据虚拟企业的行为以及联盟企业中成员间的交互信息,提出一种基于虚拟企业特征和知识结构的模糊信任模型,包括活动间相关度评估模块、当前信任度评估模块和综合信任度评估模块3个评估模块。该模型考虑第三方信任度,在一定程度上增强了信任评估模型的客观性。Su等[7]在基于信任的访问控制中引入模糊理论,将信任度分为静态信任度和动态信任度,分别通过静态信任度进行静态角色指派,通过动态信任度进行动态角色授权,解决了访问控制的动态问题。Fan等[8]将虚拟团队中的信任分为信誉度和合作信任度两部分,每部分信任度都由多个属性共同决定,对各部分信任属性进行二元语义模糊数学运算后得到综合信任度。

Song等[9]在P2P环境下提出一种基于全局信任的方案,该方案对恶意节点的识别和检测具有较高的敏感度,但没有给出详细的模糊推理方法,且聚合权重因子的确定存在不合理性;Chen等[10]和张书钦等[11]运用模糊矩阵和权重分配的数学方法,提出一种基于模糊综合评判的全局信任模型,并给出了详细的演算过程,但该模型算法中权重因子的确定具有较大的随意性,无法对节点信任度进行准确的综合评判;Yan等[12]指出,只考虑直接信任度和间接信任度的信任评估方案缺少客观性,主观因素会给信任评估带来较大影响,为此在信任评估中引入第三方信任度;郎波[13-14]提出基于层次分析法(Analytic Hierarchy Process, AHP)的信任评估方案,将信任评估相关属性分为两层,通过隶属度函数和隶属度矩阵等模糊数学方法计算直接信任度,并提出信任图的概念及相关算法,规范和简化了推荐信任度的计算;相似地,姚雷等[15]在无线传感器网络环境下提出一种基于AHP的多层次模糊信任模型,该模型考虑多个影响节点信任度的属性,并在此基础上建立梯形层次结构,对各层属性进行逐级模糊综合评判得到综合信任度,同时根据节点的综合信任度检测出网络中的恶意节点,有效解决了无线传感器网络中的恶意节点识别问题。

总结现有信任评估方案仍存在以下问题:

(1)大部分方案均将信任视为主观信任,没有考虑第三方信任评估对实体信任的影响。实际上,第三方信任评估可以增加信任评估的客观性,从而降低人为主观因素带来的影响,因此有必要引入第三方信任评估。

(2)现有方案将信任评估划分为直接信任度和间接信任度两部分,大部分方案采用加权平均的方法计算得到综合信任度。因此在计算过程中都或多或少地需要根据主观意识人工配置权重系数,导致信任评估结果会根据主观人为因素的变化而发生较大波动,缺乏稳定性和可信度。

(3)有些方案粒度过粗,信任评估参考的指标或属性体系过于单一,缺乏多样性和层次性,不能准确全面地衡量实体信任度。

(4)多数基于模糊逻辑的信任评估方案严重依赖专家配置推理规则,不利于系统的高效运行,而且给系统的时空开销带来了较大压力。

与传统制造模式相比,一方面云制造大大改善了传统制造模式资源受限的瓶颈,更具灵活性、机动性和动态性;另一方面,动态性的提高必然给信任评估带来更多的不确定性。考虑到这种不确定性和信任的模糊性,本文提出一个适用于云制造环境的基于多属性模糊信任评估的访问控制方案,以期实现云制造环境下动态、细粒度、高效的访问控制。

1 动态层次模糊系统

采用单一模糊系统(Single Fuzzy System, SFS)进行推理时,随着输入或输出量的增多,规则的数量会急剧增加,使模糊系统的工作量和复杂度呈指数增长。在此基础上,传统层次模糊系统(Hierarchical Fuzzy System, HFS)将单一模糊推理系统进行分层,将具有一定联系的输入和输出划入一个子系统进行模糊推理,大幅减少了模糊规则的数量,相比于SFS具有更好的可扩展性。

然而,即使是对多输入的单一模糊推理系统进行分层,也存在以下问题:

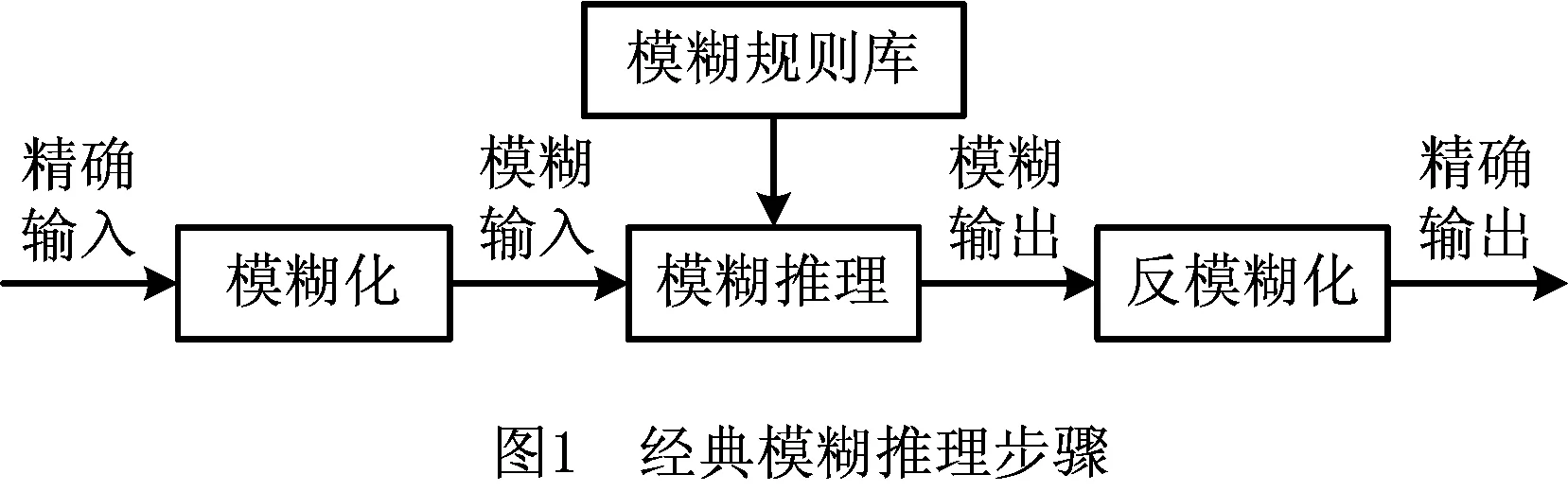

(1)内层每个子系统仍需执行如图1所示的经典模糊推理步骤[16],即“模糊化—模糊推理—反模糊化”,然后将精确结果传递给更高一层子系统。该过程会一直重复,直至系统最后一层。在内层的这些循环往复的反模糊化步骤会大大降低输入信息的模糊性,其后果有两个:①HFS与SFS的输出会有极大差异;②HFS的输出会随系统层次结构的变化而变化。

(2)每个子系统仍需依据专家的经验人工配置模糊推理规则,造成系统对专家配置规则的严重依赖,同时消耗大量时空开销,不利于系统的高效运行。

为了解决上述问题,文献[17]提出一种高效的动态HFS方案。该方案在模糊层次系统内层省去了不必要的反模糊化步骤,仅需在最后一层模糊系统输出最终精确结果时才执行反模糊化步骤,同时摒弃了依据专家经验进行人工配置推理规则的传统做法,设计了一种动态配置推理规则的方法,该方法的具体描述如下:

设输入集X={x1,…,xm},m为模糊系统相关的输入个数;模糊集F={f1,…,fn},n为每个输入的模糊集个数。R=[Rant,Rcons]为完全规则集,可以看作规则前件集和规则后件集的横向合并,其中:Rant为nm×m矩阵,涵盖了所有输入的模糊集;Rcons为nm×1矩阵,记录Rant中每一行前件的后件规则结果。

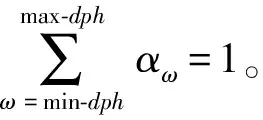

(1)

(2)

该方法完全根据输入变量的隶属度向量进行动态配置推理规则,降低了对专家配置推理规则的依赖性,从而极大提高了系统的可扩展性和灵活性。

2 云制造环境下基于多属性模糊信任评估的访问控制方案

本章给出了云制造环境下的信任属性层次结构,在此基础上对基于多属性模糊信任评估的访问控制方案进行具体阐述。通过对信任属性进行分层,进一步简化和规范了云制造环境下信任属性的管理体系,同时将这种信任属性分层体系与第1章所述的动态HFS结合,大大降低了输入属性较多时模糊推理系统的工作量和复杂度,可以实现动态、细粒度、高效的访问控制。

2.1 信任属性分层

设置实体信任属性体系是对实体信任进行综合评判的前提和基础。实体信任由不同的信任属性来体现,每一种信任属性都有表征其特征性质的量度。现有信任模型采用的属性体系大多较为单一,无法准确评估实体的信任度。因此,本文方案根据云制造环境的结构特点,在信任评估过程中考虑了多个属性,并建立了相应的信任属性层次结构,如图2所示。

以下是对实体各级信任属性的详细定义[6,8]:

(1)竞争力R1指完成任务所需的个人资质,反映了实体的能力、知识和技能。

(2)专业性R2是某个领域权威的体现,要达到一定程度的专业性,需要经历长时间的学习、指导和团队合作。

(3)忠诚度R3指实体忠实于团队,并且努力参与团队任务合作的主观意识程度。

(4)合作满意度C1指在合作过程中实体双方之间的相互满意程度。

(5)资源友好度C2指实体在任务合作过程中访问对方私有资源时的友好程度。如果实体在任务合作过程中没有进行对对方实体私有资源的访问行为,则不必对资源友好度做出评价。

(6)合作关系 实体协同合作过程中,合作关系体现了各实体参与当前任务活动的程度。本文将云制造实体间的合作关系分为3种:

1)完全合作关系 指两个云制造实体在合作当前任务的过程中,对方没有参与其他任务的合作过程,即完全参与到当前任务的合作过程中。

2)部分合作关系 指两个云制造实体在合作当前任务的过程中,对方还有参与到其他任务的合作过程。

3)外包关系 指云制造实体将其任务外包给其他云制造实体参与当前任务的合作过程,本身不参与任务合作的具体执行过程。将合作任务外包给其他云制造实体后,只需对外包实体的任务执行过程进行监督和管控。

表1 合作关系映射

设实体双方合作的历史任务集为HT={Thk(1≤k≤q)}(q=|HT|),对应的合作间隔时间GT={gtk(1≤k≤q)},则对应任务Thk(1≤k≤q),实体的合作间隔时间指数

(3)

合作间隔时间越长,合作间隔时间指数越小,符合信任的时间衰减性。

(10)合作关系时间指数C3指针对某个历史合作任务,实体的合作关系、合作持续时间、合作间隔时间3项指标在值域[0,1]上的综合映射。该指数由合作关系指数、合作持续时间指数、合作间隔时间指数3个子属性转化而来,转化过程如下:

(4)

2.2 方案流程

云制造环境下,在两个实体参与任务的合作过程中,当实体为了更好、更快地完成任务,或者其需要的资源只归某个合作伙伴所有时,会产生访问其他实体私有资源的需求。与传统的信任评估模型相似,本文方案将实体信任分为直接信任度和间接信任度两部分,直接信任度又由身份信任度和合作信任度两部分组成,对各部分信任度进行模糊数学运算后得到综合信任度。基于该应用背景,给出具体的方案流程(访问控制过程),旨在从全局角度对方案进行阐述,如图3所示。

在当前任务Tt合作过程中,当云制造实体Mj向Mi所属私有资源发出访问请求时,首先在自己的知识库中查询是否与Mj有合作的历史记录,若无合作历史记录则拒绝访问请求,反之则需要从知识库中获取专家组对身份信任度相关属性和合作信任度相关属性的模糊评价信息,依次计算Mj的身份信任度模糊值、合作信任度模糊值、直接信任度模糊值和精确值、间接信任度精确值及综合信任度精确值,这些信任度的计算过程将于后文进行详细阐述。然后,Mi判断Mj的综合信任度精确值是否达到信任阈值,如果达到信任阈值,则Mi授予Mj访问其私有资源的权限,Mj开始访问Mi的私有资源,待Mj结束访问时,Mi对其资源友好度进行模糊评价并将评价信息存入自己的知识库中;否则,Mi拒绝Mj的访问请求。最后,任务Tt合作结束,双方给出合作满意度评价,同时将合作信任度相关属性信息存入各自知识库。

2.2.1 直接信任度

直接信任度的计算包括身份信任度和合作信任度两部分。计算得到身份信任度模糊值和合作信任度模糊值后,结合第1章动态配置推理规则的方法,将两者作为模糊推理系统输入执行“模糊推理”和“反模糊化”步骤,得到直接信任度模糊值和精确值。这里的直接信任度精确值将进一步用于计算间接信任度。

(1)身份信任度

云制造实体Mi对Mj的身份信任度由专家组对Mj的3个相关属性——竞争力(R1)、专业性(R2)、忠诚度(R3)给出的模糊评价得出,具体步骤如下:

步骤3将上述计算得到的evk(1≤k≤p)按照第1章动态HFS的思想进行分层后,计算得到最终的身份信任度模糊值ev。

(2)合作信任度

云制造实体Mi对Mj的合作信任度由Mi根据两者共同参与合作的历史任务集对Mj的相关属性——合作满意度(C1)、资源友好度(C2)、合作关系时间指数(C3)给出的模糊评价得出,具体步骤如下:

步骤3将上述计算得到的tvk(1≤k≤q)按照动态HFS的思想进行分层后,计算得到最终的合作信任度模糊值tv。

2.2.2 间接信任度

云制造实体之间的间接信任度是通过对同时与Mi和Mj直接信任的中间云制造实体(如图4中的ML,ML1和ML2)进行评价得出,体现了两个云制造实体之间的一种间接信任关系。由于实体间的间接信任度与其之间的信任路径有关,每条信任路径都对应一个间接信任度,并且信任路径深度越大,实体间的间接信任度的衰减幅度也越大。因此,可以在计算出对应实体间每条信任路径的间接信任度的基础上,通过加权平均的数学方法综合得出总的间接信任度。

普遍地,当信任路径深度为ω(ω≥2,ω∈Z)、信任路径条数为kω时,云制造实体Mi与Mj之间的间接信任度

DTL(ω-1)→j)。

(5)

云制造实体Mi与Mj之间总的间接信任度

(6)

2.2.3 综合信任度

结合动态配置推理规则的方法,将直接信任度模糊值和间接信任度精确值作为模糊推理系统输入执行“模糊化”、“模糊推理”和“反模糊化”步骤,得到综合信任度精确值。此处需要说明的是,不用直接信任度精确值作为输入的原因在于,模糊推理中不必要的模糊化会降低信息的模糊性,从而会降低计算结果的准确性。

3 性能分析和比较

3.1 计算量和存储空间对比

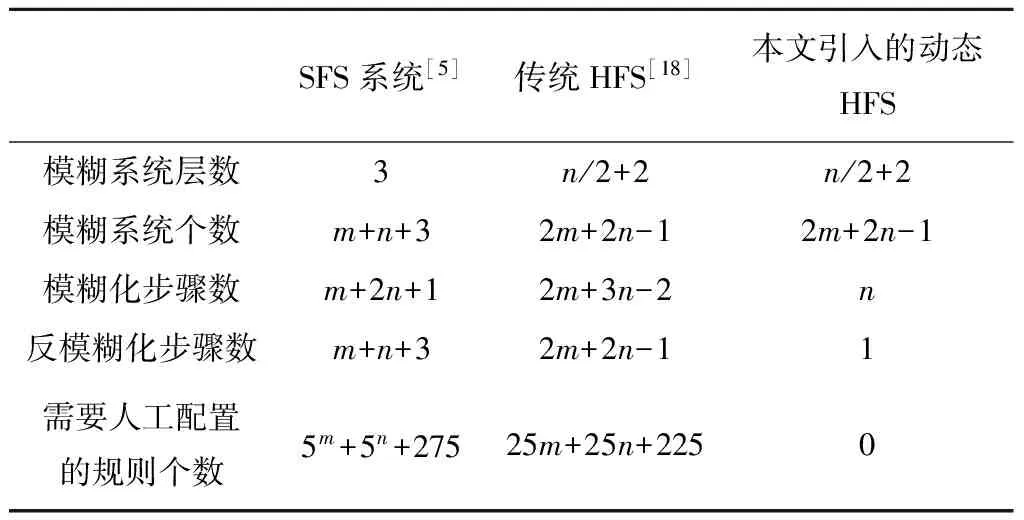

以云制造实体A和B之间直接信任度的计算过程为例,设专家个数为m,历史合作任务个数为n,且m,n均为偶数,n≥m,m≥4。每位专家对3个身份信任度一级属性R1,R2,R3的评价为模糊值,A对B的两个合作信任度一级属性C1,C2的评价为模糊值,另外一个合作信任度一级属性C3由A根据知识库中3个合作信任度二级属性信息计算出精确值。表2所示为分别采用SFS[5]、传统HFS[18]以及本文引入的动态HFS,在计算量和存储空间两个方面各项指标的对比情况。

表2 3种模糊系统的计算量和存储空间各项指标对比

由表2可知,当采用传统HFS计算直接信任度时,模糊系统层数和个数、模糊化和反模糊化步骤数都相对于SFS有了一定增长,但需要人工配置的规则个数却大幅减少,从而大幅减小了模糊推理规则的存储空间。当采用动态HFS计算直接信任度时,模糊系统层数和个数与传统模糊层次系统相同,但是不需要任何额外的空间存储模糊推理规则,而且模糊化和反模糊化步骤明显减少。这是因为动态HFS完全根据输入的隶属度数据确定前件与后件的映射关系,并不需要依赖于专家提供模糊推理规则;同时,动态HFS为了避免降低输入信息的模糊性,内层省去了不必要的反模糊化和模糊化步骤,仅需在最后一层模糊系统输出最终精确结果时才执行反模糊化步骤。因此,动态HFS在计算直接信任度时,相对于SFS和传统HFS,在计算量和存储空间两方面具有明显的优势。

3.2 不同的模糊系统结构对直接信任度计算的影响

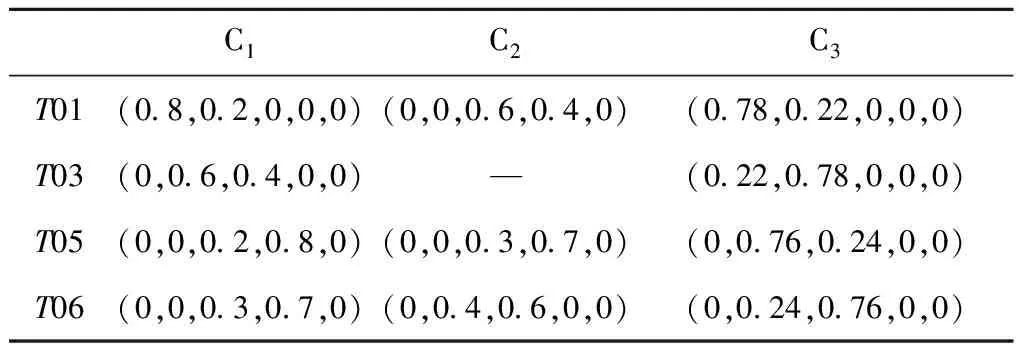

本节采用一个简单实例说明不同模糊系统结构对直接信任度计算的影响。设云制造实体M6在某任务的合作过程中请求访问M1的私有资源,参与评价的专家组EG={E1,E2,E3,E4,E5},M1与M6合作参与的历史任务集HT={T01,T03,T05,T06}。表3所示为专家组EG对M6实体信任度的3个一级子属性的模糊评价;表4所示为M1对M6合作信任度的3个一级子属性的模糊评价,其中“—”表示双方在合作任务T03时M6未向M1提出私有资源访问请求,因此没有资源友好度评价。

表3 专家组对M6实体信任度的3个一级子属性的模糊评价

表4 M1对M6合作信任度的3个一级子属性的模糊评价

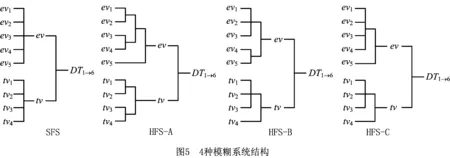

图5所示为4种不同的模糊系统结构,并在表3和表4给出的假设数据的基础上,通过Java仿真实现了M1与M6间直接信任度DT1→6的计算过程。图5中,第1种为SFS,即计算ev和tv的过程不采用分层的思想,后3种为HFS,在计算ev和tv的过程中采用分层的思想,其区别在于分层结构不同,分别用HFS-A,HFS-B,HFS-C标示,其中HFS-A即为本文方案采用的分层结构。

图6通过统计直接信任度模糊计算仿真过程中各项指标的数据,反映出不同模糊系统对直接信任度计算的影响,其中模糊系统的个数为模糊计算过程中涉及的简单模糊系统的个数,规则匹配数为模糊推理过程中涉及的规则匹配的次数,程序运行时间为整个计算过程得出最终结果所花费的时间。

对比图6中各项指标的数据可知,HFS涉及的模糊系统层数和个数较SFS略有增加,但是规则匹配次数和程序运行时间均大幅度降低。进一步将后3种HFS相对于第1种SFS在规则匹配次数这项指标上的降低幅度折算为百分比,分别为79.3%,72%,65%,在程序运行时间这项指标上的降低幅度折算为百分比,分别为55.9%,51.7%,36.9%,其中HFS-A的降低幅度更加显著,说明HFS相对于SFS在多项性能指标上均有较大提高。对于最后一项指标,第1种SFS计算求得的直接信任度为0.605,后3种HFS计算求得的直接信任度均为0.616,HFS的计算结果相对于SFS的波动极小,且HFS的计算结果与采用的分层结构无关,体现了HFS良好的稳定性和健壮性。这种性能上的提高和输出具有稳定性的原因在于,HFS利用分层的思想将输入空间和输出空间进行分解,只将有关联的输入进行模糊推理,极大减少了模糊规则的数量,从而大幅降低了模糊系统的计算量和复杂度。

4 与其他典型信任评估模型方案的综合性能比较

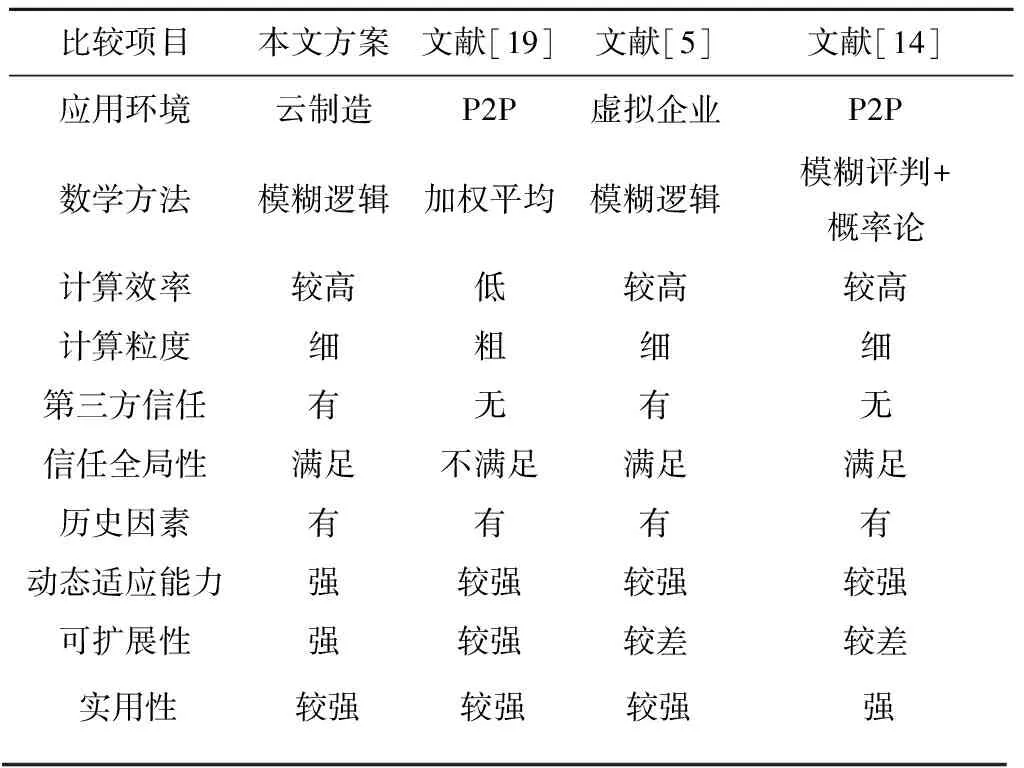

对本文方案的综合性能进行分析,并与现有的经典信任评估模型方案进行比较,结果如表5所示。比较的项目包括应用环境、数学方法、计算效率、计算粒度、是否考虑第三方信任、信任全局性、是否考虑历史因素的影响、系统的动态适应能力、可扩展性和实用性。文献[19]提出基于信誉的EigenTrust模型,该模型适用于P2P网络环境的信任评估。该模型将系统中其他成员对某个节点的所有信任评估信息进行整合后,通过推理得出该节点的全局信任度,具有较高的恶意节点检测率。但该模型采用的全局迭代算法复杂度较高,使模型的实用性较差,而且该模型没有区分节点可信度的多种属性,粒度较粗。文献[5]在虚拟企业环境下提出一种基于模糊逻辑的动态信任模型,该模型的优点为:①采用模糊推理规则计算虚拟企业的综合信任度,符合信任的不确定性和模糊性;②参与信任评估的属性较多,系统粒度精细;③可以根据历史交互和上下文信息动态调整信任度。该模型的不足之处在于:①模糊推理过程中需要主观配置推理规则,当信任属性维度增加时将会给系统开销带来较大压力,系统可扩展性较差;②仅给出计算实例,没有针对模型的有效性与合理性进行理论分析和验证。文献[14]提出一种适用于P2P环境的基于AHP的信任评估模型,该模型采用模糊评判和概率论的数学方法计算节点信任度,可以实现各层属性权重系数的动态配置,在一定程度上降低了人为配置权重的主观性。但是,当信任相关属性逐渐增多、分层结构趋向复杂或间接信任相关节点逐渐增多时,动态配置各层属性权重系数的工作量将会给系统开销带来越来越大的压力,因此系统的可扩展性较差,灵活性不足。

表5 与其他几种典型信任评估模型方案的综合性能比较

与上述信任评估模型方案相比,本文的信任评估方案将动态HFS与信任评估相结合,具有以下优点:

(1)将云制造环境下的相关信任属性进行分层,丰富和充实了信任评估属性体系,从而使方案的粒度更细、精度更高。

(2)采用动态HFS对各层属性进行聚合,充分利用了模糊逻辑处理模糊、不确定、不完整信息的优势,可以有效降低系统计算量和复杂度。同时,动态HFS可以随着信任评估相关属性层次结构的变化而同步扩展,与现有信任评估模型相比,具有更好的动态适应能力和可扩展性。

(3)信任评估过程中综合考虑直接和间接信任度,体现了信任的全局性特点。同时在直接信任度的计算过程中将主观信任和第三方信任进行融合,弥补了现有信任评估模型方案在客观性上的不足。

然而,本文方案对恶意信任评价行为不敏感,存在一定的安全隐患,这是由本文所采用的模糊信任评估方法所决定的。

5 结束语

与传统制造模式相比,云制造模式将制造资源虚拟化和服务化,一方面解决了传统制造模式的资源受限问题,另一方面信任属性的模糊性给信任评估带来了更多的不确定性,使得访问控制无法有效实施。为了解决这种不确定性带来的访问控制问题,本文首先对其他应用场景下的信任评估方案进行了综合分析和对比,指出对应方案的缺陷和问题,然后将动态HFS与信任评估相结合,提出一个适用于云制造环境的基于多属性模糊信任评估的访问控制方案,并给出了具体方案流程,最后通过实验将本文方案与其他几种典型信任评估方案进行了综合性能比较,实验结果表明本文方案可以实现动态、细粒度、高效的访问控制。后续将针对该方案抵抗恶意评价攻击等安全性能方面进行相关研究。

[1] LI Bohu, ZHANG Lin, WANG Shilong, et al. Cloud manufacturing:a new service-oriented networked manufacturing model[J]. Computer Integrated Manufacturing Systems,2010,16(1):1-7(in Chinese).[李伯虎,张 霖,王时龙,等.云制造—面向服务的网络化制造新模式[J].计算机集成制造系统,2010,16(1):1-7.]

[2] LI Bohu, ZHANG Lin, REN Lei, et al. Further discussion on cloud manufacturing[J]. Computer Integrated Manufacturing Systems,2011,17(3):449-457(in Chinese).[李伯虎,张 霖,任 磊,等.再论云制造[J].计算机集成制造系统,2011,17(3):449-457.]

[3] TAO F, CHENG Y, ZHANG L, et al. Advanced manufacturing systems:socialization characteristics and trends[J]. Journal of Intelligent Manufacturing,2017,28(5):1079-1094.

[4] LI J, TAO F, CHENG Y, et al. Big data in product lifecycle management[J]. International Journal of Advanced Manufacturing Technology,2015,81(1/2/3/4):667-684.

[5] CHEN T Y, CHEN Y M, LIN C J, et al. A fuzzy trust evaluation method for knowledge sharing in virtual enterprises[J]. Computers & Industrial Engineering,2010,59(4):853-864.

[6] CHEN T Y, CHEN Y M. Advanced multi-phase trust evaluation model for collaboration between coworkers in dynamic virtual project teams[J]. Expert Systems with Applications,2009,36(8):11172-11185.

[7] SU Rina, ZHANG Yongping, HE Zhongkun, et al. Trust-based fuzzy access control model research[C]//Proceedings of the International Conference on Web Information Systems and Mining. Berlin, Germany:Springer-Verlag,2009,5854:393-399.

[8] FAN ZhiPing, SUO Weilan, FENG Bo, et al. Trust estimation in a virtual team:a decision support method[J]. Expert Systems with Applications,2011,38(8):10240-10251.

[9] SONG Shanshan, HWANG Kai, ZHOU Runfang, et al. Trusted P2P transactions with fuzzy reputation aggregation[J]. IEEE Internet Computing,2005,9(6):24-34.

[10] CHEN Hongwei, YE Zhiwei. Research of P2P trust based on fuzzy decision-making[C]//Proceedings of the 12th International Conference on Computer Supported Cooperative Work in Design. Washington, D.C., USA:IEEE,2008:793-796.

[11] ZHANG Shuqin, YANG Yongtian. A fuzzy set-based trust and reputation model for P2P networks[J]. Journal of Harbin Engineering University,2005,26(6):764-766(in Chinese).[张书钦,杨永田.对等网络中基于模糊集的信任和声望模型[J].哈尔滨工程大学学报,2005,26(6):764-766.]

[12] YAN Kai, CHENG Ying, TAO Fei. A trust evaluation model towards cloud manufacturing[J]. International Journal of Advanced Manufacturing Technology,2016,84(1/2/3/4):133-146.

[13] LANG Bo. Access control oriented quantified trust degree representation model for distributed systems[J]. Journal on Communications,2010,31(12):45-54(in Chinese).[郎 波.面向分布式系统访问控制的信任度量化模型[J].通信学报,2010,31(12):45-54.]

[14] LANG Bo. A computational trust model for access control in P2P[J]. Science China,2010,53(5):896-910.

[15] YAO Lei, WANG Donghao, LIANG Xuan, et al. Research on multi-level fuzzy trust model for wireless sensor networks[J]. Chinese Journal of Scientific Instrument,2014,35(7):1606-1613(in Chinese).[姚 雷,王东豪,梁 璇,等.无线传感器网络多层次模糊信任模型研究[J].仪器仪表学报,2014,35(7):1606-1613.]

[16] NEGNEVITSKY M. Artificial intelligence:a guide to intelligent systems[J]. Information & Computing Sciences,2011,48(48):284-300.

[17] MUTLU B, SEZER E A, NEFESLIOGLU H A. A defuzzification-free hierarchical fuzzy system(DF-HFS):rock mass rating prediction[J]. Fuzzy Sets and Systems,2016,307(2017):50-66.

[18] HAN Qiyi, WEN Hong, MA Ting, et al. Self-nominating trust model based on hierarchical fuzzy systems for peer-to-peer networks[C]//Proceedings of International Conference on Communications in China. Washington, D.C., USA:IEEE,2015,9(6):199-203.

[19] SEPANDAR D K, MARIO T S, HECTOR G M. The eigen trust algorithm for reputation management in P2P networks[C]//Proceedings of the 12th Intertational Conference on World Wide Web. New York, N.Y., USA:ACM,2003:640-651.