智能电网下保护用户隐私的无证书环签密方案

2018-02-27张少敏赵乙桥王保义

张少敏, 赵乙桥, 王保义

(华北电力大学控制与计算机工程学院, 河北省保定市 071003)

0 引言

智能电网是一种典型的信息物理融合系统[1],它将计算系统、通信网络和电力系统的物理环境融为一体,形成一个实时感知、动态控制与信息服务融合的多维异构复杂系统[2]。该系统中安装有大量的智能电网终端,它们实时采集用户用电信息并通过先进的通信网络传输至电力公司,以便满足平衡负载、实时定价[3]等功能。但大规模的数据采集,不可避免地涉及用户安全隐私问题。文献[4]介绍了若干智能电网中涉及隐私的电网数据,并将其分为绝对隐私和相对隐私两个级别,倘若电网没有有效的隐私保护机制,不法分子便可能收集并分析这些数据,然后关联用户身份,推测某人的兴趣爱好、生活方式等个人隐私,趁用户外出时间实施犯罪。可见,智能电网的隐私保护问题直接决定着人们对智能电网技术的接受程度。

目前智能电网隐私保护研究大都从用电数据和用户身份两个方向出发:①基于用电数据的隐私保护主要采用数据聚合[5-10]技术来模糊用电数据,使得接收方或者攻击者即便知道用户身份也无法得知该用户的用电情况,但这种方式中电网控制中心获得的是全体用户的总用电量,无法针对个体用户提供其他增值服务,例如需求响应、电费计量等;此外为了能在密文基础上进行聚合,需要配合使用同态加密算法,但该算法开销较大,并不适合存储和计算能力有限的智能终端设备;②基于用户身份的隐私保护可以在不失去电网增值服务的同时提供隐私保护功能,其主要采用匿名技术将用户身份匿名,使得电力公司或者攻击者即便可以得到用电数据却对应不到具体用户身份,从而达到隐私保护的目的。文献[11-12]采用盲签名技术保护用户隐私,但盲签名存在签名重复、计算开销大等问题。文献[13-14]采用群签名技术对用户身份匿名,但群管理员可以破坏匿名性,给用户的隐私安全留下隐患。文献[15-16]采用环签名[17]技术保证匿名性,但环签名算法仅仅提供数字签名功能。文献[18]融合签密[19]和环签名技术各自的优点,提出环签密概念,在保证无条件匿名性的同时高效地实现消息的保密性和不可伪造性。此后,大量无证书体制[20]下的环签密方案[21-26]相继被提出,它们通过减少双线性对运算的个数来减少计算开销,力求找到更为高效的环签密方案。

本文首先改进现有的环签密算法,使其具有更小的计算开销;其次利用改进的环签密算法,提出智能电网下保护用户隐私的新的无证书环签密方案,既解决了智能电网中基于数据聚合隐私保护方案中无法为具体用户提供增值服务(如电费计量)问题,又解决了基于身份隐私保护方案中计算开销巨大、不适合资源受限的智能电网终端设备问题。最后通过安全性分析以及实验证明,新的无证书环签密方案安全、高效,更加适合智能电网中资源受限的数据采集终端。

1 方案设计

1.1 设计思想

智能电网中用户的实时用电信息蕴含大量隐私信息,攻击者在获知实时用电信息并对应到真实用户身份时便能针对该用户实施攻击,但倘若只能掌握实时用电信息或者真实用户身份中的一种就不会对用户构成安全威胁。

本方案从保护用户身份隐私的角度出发,利用环签密技术的无条件匿名性将用户身份隐藏,使任何用电信息接收方无法追踪到具体用户,进而达到隐私保护目的。主要思想是:在整个用户用电信息传输过程中,控制中心只知道用户的用电信息以及伪身份,不知道该信息的真实用户身份,进而无法泄露用户隐私;可信第三方只知道用户身份及伪身份,不知道用户用电信息,因此也得不到用电信息中蕴含的用户隐私,从而使得方案在满足电力公司电费计量等功能的同时保证用户隐私不会泄露。

1.2 方案中实体描述

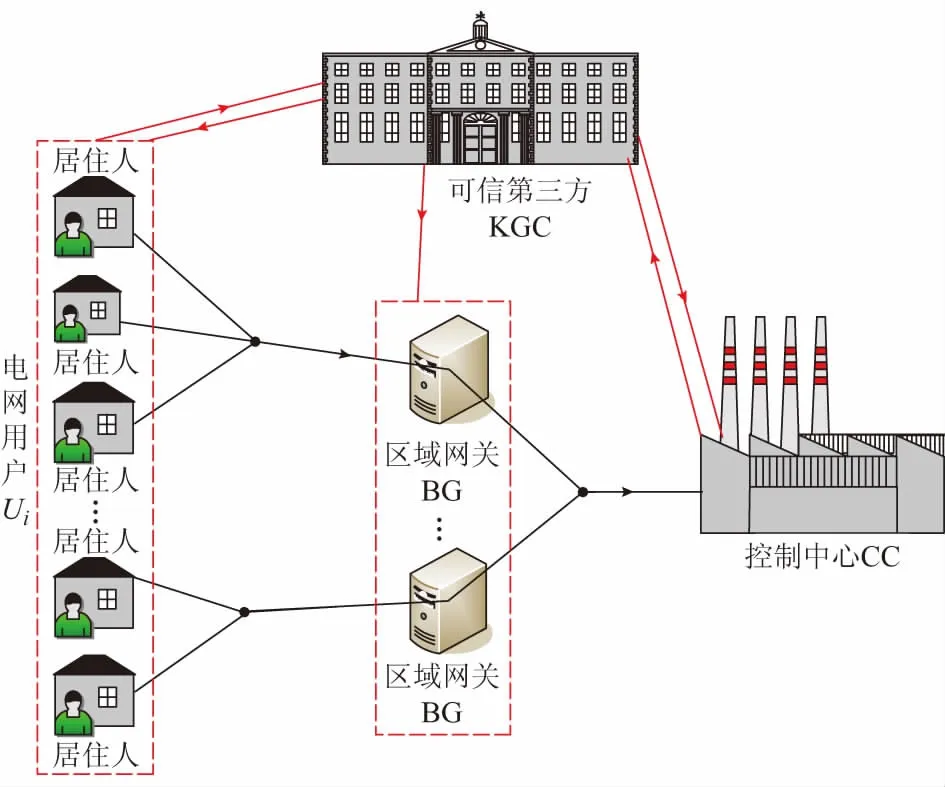

参照文献[10],本方案也采用三层通信网络,涉及可信第三方KGC、电网用户Ui、区域网关BG和控制中心CC共4个实体,如图1所示。

图1 数据传输体系结构Fig.1 Architecture of data transmission system

Ui:用户Ui通过安装的智能电表周期性地发送用电数据给区域网关BG。

BG:负责接收来自智能电表发来的数据并进行验证,若验证通过则转发给控制中心。

CC:控制中心是半可信的,负责收集并验证从区域网关收集来的用户数据,实现实时监控、平衡负载和计费定价等功能。

KGC:可信第三方也是半可信的,负责为用户Ui、BG和CC生成部分私钥和部分公钥。另外还为用户生成伪身份ti。

1.3 隐私保护设计

签密用户随意选择任意一个其他电网用户作为环成员,利用环签密技术加密自己的用电信息并通过无线网络等其他通信方式将签密消息发送至上一级(本文为区域网关);区域网关解密并认证密文有效性及用户的合法性,但不能得知消息发送者的真实身份,区域网关验证通过后,采用对称算法,如椭圆曲线加密算法(ELGamal),将该数据秘密转发给电力公司的控制中心;控制中心解密出用户信息以支持相关服务。此外,为满足电费计量功能,本文在KGC为用户生成部分公钥时,将用于用户验证部分公钥可靠性的ti作为控制中心CC识别用户的唯一标识,而不像现有其他文献[7,11]利用盲签名技术专门为用户生成伪身份。伪身份伴随用电信息一同传输到控制中心,控制中心根据伪身份辨别个体用户,计算对应的电费账单,控制中心将账单与伪身份发送至可信第三方,可信第三方根据伪身份找到真实用户将账单发至具体用户,用户即可进行相关费用的交纳。

2 方案实现

本文分析了文献[24]中的环签密算法,发现其密钥提取阶段KGC所拥有的权限过大:KGC先为用户产生部分私钥和部分公钥,其中,所生成的部分私钥仅和用户的身份关联,这就使得恶意的KGC可以轻松地冒充签密,并顺利通过验证,不满足安全性要求。此外,该方案的签密算法虽然没有使用对数运算,但却使用了大量指数运算,计算开销依然很大。本文改进文献[24]所提的环签密方案,使满足安全性的同时减少计算开销。

2.1 系统初始化

3)CC认证。CC认证过程与用户注册过程相似,其身份标识为IC,公钥为kC=(wC,bC),私钥为TC=(sC,xC)。

4)BG认证。BG认证过程与用户注册过程相似,其身份标识为IB,公钥为kB=(wB,bB),私钥为TB=(sB,xB)。

2.2 用户用电信息上报

智能电表收集用户用电信息并利用无证书环签密技术进行加密和签名,使得区域网关BG只能得知发送数据的真实用户属于该环成员中的一个,无法追踪到真实用户。

环签密具有自发性,签密用户可以随意选择区域内其他用户组成环,设环中有n个成员U={U1,U2,…,Un},令用户Us代表整个环成员对消息m进行签密,接收方为Us,对应的区域网关为BG,其身份标识为IB。签密者Us执行如下操作。

(1)

式中:zs和xs为签密者Us的密钥。

(2)

式中:ui为发送者构造的其他环成员的签名;消息m为用户用电信息和伪身份的级联,m=mi||ti,其中mi为用户用电信息,ti为用户伪身份;wB为区域网关的部分公钥。

(3)

式中:us为环成员中消息发送者的签名;ws为发送者部分公钥;wi为除发送者外其他环成员的部分公钥;bB为区域网关部分公钥。

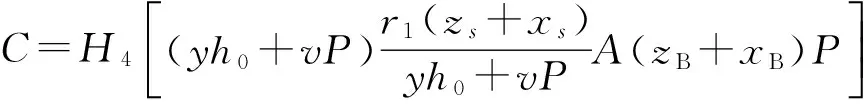

4)计算密文C。

(4)

式中:⊕表示“异或”运算

5)输出环签密给接收方IB。

δ=(A,d,C,h,U,u1,u2,…,un)

(5)

2.3 BG验证并转发

1)解密并验证

BG收到用户的环签密消息,解密、验证后恢复出明文消息,但由于用户采用具有无条件匿名性的环签密技术,所以BG仅可以恢复出有效的明文消息,却不知道是哪个有效用户发来的。同样若攻击者此时攻击BG获得明文消息,攻击者也无法关联到用户,用户隐私得以保护。

BG收到环签密信息δ=(A,d,C,h,U,u1,u2,…,un),执行如下操作。

步骤1:计算式(6)。

(6)

步骤2:验证式(7)是否成立,其中i∈(1,2,…,n),若成立则接收方接收m′,否则丢弃收到的签密消息。

(7)

2)转发

BG转发用户用电信息给CC。因为在用户用电信息上报时已经将用户身份匿名,因此BG不需要再匿名发送,可以直接采用普通的密码学技术,由此来保证用电信息在转发过程中的机密性和完整性。

2.4 CC解密

CC收到来自BG的签密消息,进行解密并验证,获取用户用电数据m=mi||ti。CC维持表LC={mi,ti}。CC拥有所有用户的用电信息,以便实现平衡负载、实时监控等功能;同时也拥有单个用户的用电信息,可以针对不同ti计算相应账单,实现计费功能。

计费功能实现过程如下:CC获得消息m=mi‖ti,统计ti对应的用电信息,根据电价信息生成用户ti的账单Jti,并将账单和ti发送至KGC,KGC通过计算ti=si+zH1(Ii,wi,bi)+H2(zbi)来找到伪身份ti对应的真实用户Ii,并将电费账单发送至该用户,该用户即可在相关网页进行电费缴纳。

3 方案的安全性分析与证明

3.1 正确性验证

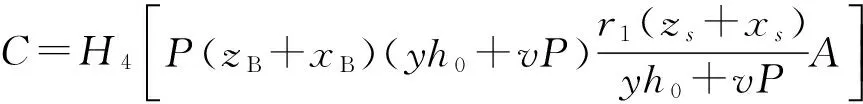

1)当BG收到无证书环签密δ=(A,d,C,h,U,u1,u2,…,un)后,首先计算式(8)。

H4[P(zB+xB)dA]⊕C=H4[(sBP+xBP+zPH1(IB,wB,bB))dA]⊕C=

H4[(wB+bB+yh0)dA]⊕C=m

(8)

2)BG验证式(9)是否成立。

(9)

(10)

通过计算可知,式(9)可以验证通过,因此本方案是正确的。

3.2 无条件匿名性

定理1无条件匿名性。

综上所述,环成员之外的任何人猜出真实签名者身份的概率不会超过1/n,除真实签名者外的环内成员猜出真正签名者的概率不会超过1/(n-1)。

3.3 机密性

定理2敌手AI攻击下的机密性。

O是ECDL困难问题挑战者,哈希函数H1,H2,H3,H4是随机预言机,给定(P,zP),O期望通过AI辨别密文的过程计算出z。为了达到挑战目的,O设置系统参数:y=zP并公开F={G,p,q,P,y,H1,H2,H3,H4}。

当收到签密δ*,AI与O继续交互操作。但是AI不能获得IDR的私钥以及对δ*的解签密询问。

AI输出b′作为对b的猜想,如果猜想正确,则O可以得到:

(11)

可以看出,O利用敌手AI解决了ECDL问题。

定理3敌手AII攻击下的机密性。

与定理2类似,AII经过一系列分析后,输出b′作为对b的猜想,如果猜想正确,则O可以得到:

(12)

O知道zR=sR+zH1(IR,wR,bR),因此可得到xR,故O可利用敌手AII对密文的区分解决ECDL问题。

3.4 不可伪造性

定理4AI敌手下的不可伪造性。

(13)

定理5AII敌手下的不可伪造性。

与定理4类似,O利用敌手AII得到:(yh0+v*P)f*P=B*,(yh0+v′P)f′P=B′,则

(14)

故O利用敌手AII解决了ECDL问题。

综上所述,本文所提出的无证书环签密方案满足机密性和不可伪造性(详细的安全性证明可参见附录A)。

4 性能分析

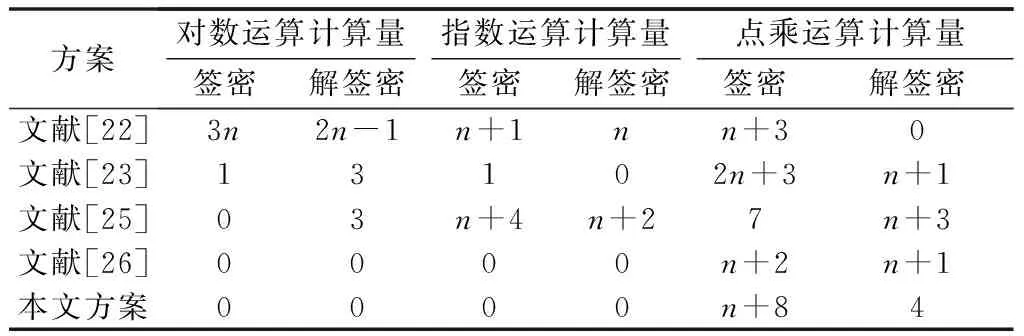

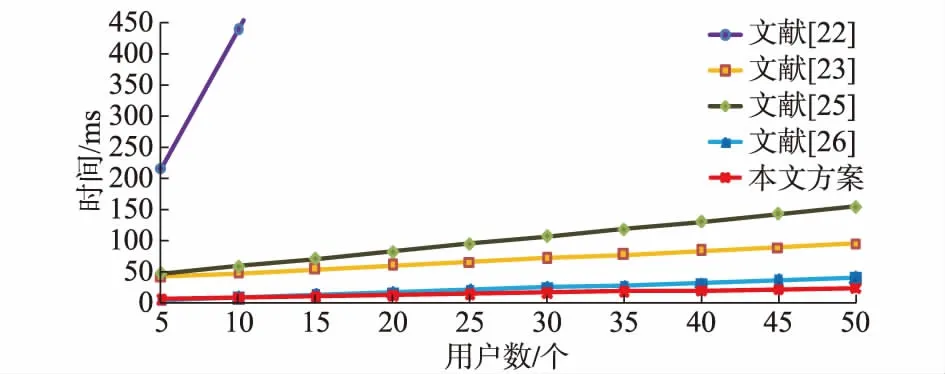

从签密和解签密两个阶段对方案中双线性对数运算量、阶为素数P的循环群G上的指数运算量和有限域GF(P)上的椭圆曲线的点乘运算量进行分析,如表1所示。在2.40 GHz CPU,8 GB RAM,Windows 7环境下利用MIRACL大数运算库(见附录B)获得双线性对数运算、指数运算、点乘运算这3种操作运算时间分别为8.419,0.996,0.392 ms。图2为本方案中环签密算法运行时间,通过与现有几个无证书环签密方案进行比较可知,本方案具有较高的计算效率,更适合应用于智能电网。

表1 计算量比较Table 1 Computation cost comparison

图2 计算时间比较Fig.2 Computation time comparison

5 结语

环签密技术可以将签密用户身份隐藏的同时还能提高传统密码学先签名再加密方法的计算效率,本文针对智能电网特殊的应用环境,提出一种智能电网下保护用户隐私的无证书环签密方案,方案可以打破用户身份与对应用电数据间的关联性,进而达到隐私保护目的,并且文中算法不使用双线性对数运算和指数运算,仅采用椭圆曲线上的模乘运算,与现有方案相比具有更高的计算效率,更适用于智能电网环境。最后在随机预言机下证明了新方案满足无条件匿名性、保密性和不可伪造性。如何在区域网关向控制中心转发数据时提高控制中心对消息的认证速率,使控制中心节省更多资源用于预测、分析是值得进一步研究和解决的问题。

附录见本刊网络版(http://www.aeps-info.com/aeps/ch/index.aspx)。

[1] 郭庆来,辛蜀骏,孙宏斌,等.电力系统信息物理融合建模与综合安全评估:驱动力与研究构想[J].中国电机工程学报,2016,36(6):1481-1489.

GUO Qinglai, XIN Shujun, SUN Hongbin, et al. Power system cyber-physical modelling and security assessment: motivation and ideas[J]. Proceedings of the CSEE, 2016, 36(6): 1481-1489.

[2] 汤奕,王琦,倪明,等.电力信息物理融合系统中的网络攻击分析[J].电力系统自动化,2016,40(6):148-151.DOI:10.7500/AEPS20160123101.

TANG Yi, WANG Qi, NI Ming, et al. Analysis of cyber attacks in cyber physical power system[J]. Automation of Electric Power Systems, 2016, 40(6): 148-151. DOI: 10.7500/AEPS20160123101.

[3] 路保辉,马永红.智能电网AMI通信系统及其数据安全策略研究[J].电网技术,2013,37(8):2244-2249.

LU Baohui, MA Yonghong. Research on communication system of advanced metering infrastructure for smart grid and its data security measures[J]. Power System Technology, 2013, 37(8): 2244-2249.

[4] 郭晓利,张佳佳,王秀磊.智能电网用户侧信息隐私保护方法的研究与应用[J].电测与仪表,2016,53(24):94-99.

GUO Xiaoli, ZHANG Jiajia, WANG Xiulei. The research and application of information privacy protection method for smart grid users[J]. Electrical Measurement & Instrumentation, 2016, 53(24): 94-99.

[5] LI Fengjun, LUO Bo, LIU Peng. Secure information aggregation for smart grids using homomorphic encryption[C]// Proceedings of 2010 First IEEE International Conference on Smart Grid Communications, October 4-6, 2010, Gaithersburg, USA: 327-332.

[6] ERKIN Z, TSUDIK G. Private Computation of spatial and temporal power consumption with smart meters[C]// Proceedings of the International Conference on Applied Cryptography and Network Security, June 26-29, 2012, Berlin, Germany: 561-577.

[7] 李琪,陈杰.智能电网中具有隐私保护功能的聚合方案[J].智能电网,2014,2(2):7-14.

LI Qi, CHEN Jie. An aggregation scheme with privacy protection in smart grid[J]. Smart Grid, 2014, 2(2): 7-14.

[8] 邓攀,韩光辉,范波,等.一种智能电表的安全通信方案[J].电力信息与通信技术,2015,13(2):16-20.

DENG Pan, HAN Guanghui, FAN Bo, et al. A secure communications scheme for smart meters[J]. Electric Power Information and Communication Technology, 2015, 13(2): 16-20.

[9] 翟峰,徐薇,冯云,等.面向智能电表隐私保护方案的改进Paillier算法设计[J].电力信息与通信技术,2016,14(12):52-57.

ZHAI Feng, XU Wei, FENG Yun, et al. Design of improved Paillier algorithm for privacy preserving scheme of smart meter[J]. Electric Power Information and Communication Technology, 2016, 14(12): 52-57.

[10] 刘雪艳,张强,李战明,等.面向智能电网通信系统的数据聚合和访问控制方法[J].电力系统自动化,2016,40(14):135-144.DOI:10.7500/AEPS20151012002.

LIU Xueyan, ZHANG Qiang, LI Zhanming, et al. Data aggregation and access control method for communication system of smart grid[J]. Automation of Electric Power Systems, 2016, 40(14): 135-144. DOI: 10.7500/AEPS20151012002.

[11] LIU Xuefeng, ZHANG Yuqing, WANG Boyang, et al. An anonymous data aggregation scheme for smart grid systems[J]. Security and Communication Networks, 2014, 7(3): 602-610.

[12] CHEUNG J C L, CHIM T W, YIU S M, et al. Credential-based privacy-preserving power request scheme for smart grid network[C]// Proceedings of 2011 IEEE Global Telecommunications Conference, December 5-9, 2011, Houston, USA: 1-5.

[13] 龚凡.基于群签名的智能电网用电量统计及电费的缴纳方案[D].西安:西安电子科技大学,2013.

[14] 张木玲.智能电网中若干安全和隐私问题的研究[D].上海:上海交通大学,2014.

[15] YU C M, CHEN C Y, KUO S Y, et al. Privacy-preserving power request in smart grid networks[J]. IEEE Systems Journal, 2014, 8(2): 441-449.

[16] 王玮.基于环签名和无证书签名的智能电网缴费方案[D].青岛:中国海洋大学,2015.

[17] RIVEST R L, SHAMIR A, TAUMAN Y. How to leak a secret[C]// Proceedings of ASIACRYPT 2001, November 20, 2001, Berlin, Germany: 552-565.

[18] ZHENG Y. Digital signcryption or how to achieve cost(signature & encryption)≪cost(signature)+cost(encryption)[C]// Proceedings of CRYPTO 1997, May 17, 1997, Berlin, Germany: 165-179.

[19] HUANG Xinyi, WILLY Susilo, MU Yi, et al. Identity-based ring signcryption schemes: cryptographic primitives for preserving privacy and authenticity in the ubiquitous world[C]// 19th International Conference on Advanced Information Networking and Application, March 28-30, 2005, Taipei, China.

[20] Al-RIYAMI S S, PATERSON K G. Certificateless public key cryptography[C]// Proceedings of ASIACRYPT 2003, November 30, 2003, Taipei, China: 452-473.

[21] WANG Lingling, ZHANG Guoyin, MA Chuguang. A secure ring signcryption scheme for private and anonymous communication[C]// Proceedings of 2007 IFIP International Conference on Network and Parallel Computing Workshops (NPC 2007), September 18-21, 2007, Dalian, China: 107-111.

[22] ZHU L J, ZHANG F T, MIAO S Q. A provably secure parallel certificateless ring signcryption scheme[C]// Proceedings of 2010 International Conference on Multimedia Information Networking and Security, December 17, 2010, Nanjing, China: 423-427.

[23] 祁正华,杨庚,任勋益.一种可证安全的无证书环签密方案(英文)[J].中国通信,2011,8(3):99-106.

QI Zhenghua, YANG Geng, REN Xunyi. Provably secure certificateless ring signcryption scheme[J]. China Communications, 2011, 8(3): 99-106.

[24] 覃海生,张雷,冯燕强,等.没有对运算的无证书环签密方案的设计[J].计算机工程与设计,2013,34(3):841-844.

QIN Haisheng, ZHANG Lei, FENG Yanqiang, et al. Certilicateless ring signcryption scheme without paring design[J]. Computer Engineering and Design, 2013, 34(3): 841-844.

[25] 孙华,孟坤.一种有效的无证书环签密方案[J].计算机科学,2014,41(11):208-211.

SUN Hua, MENG Kun. Efficient certificateless ring signcryption scheme[J]. Computer Science, 2014, 41(11): 208-211.

[26] GAURAV S, SUMAN B, ANIL K V. Pairing-free certificateless ring signcryption (PF-CLRSC) scheme for wireless sensor networks[J]. Wireless Personal Communications, 2015, 84(2): 1469-1485.

张少敏(1965—),女,通信作者,博士,教授,主要研究方向:电力信息化与信息安全。E-mail: zhangshaomin@126.com

赵乙桥(1993—),女,硕士研究生,主要研究方向:电力信息化与信息安全。E-mail: 807140058@qq.com

王保义(1964—),男,教授,博士,主要研究方向:电力信息化与信息安全。E-mail: wangbaoyi@126.com

(编辑孔丽蓓)

( continuedonpage135)( continuedfrompage123)