基于广播签密的数据安全传输方案研究

2017-06-27张爱清叶新荣谢小娟

黄 兴,张爱清,叶新荣,谢小娟

(安徽师范大学 物理与电子信息学院 ,安徽 芜湖 241000)

基于广播签密的数据安全传输方案研究

黄 兴,张爱清,叶新荣,谢小娟

(安徽师范大学 物理与电子信息学院 ,安徽 芜湖 241000)

近年来,随着科技的飞速发展,高科技犯罪也愈加普遍,但目前还没有基于信息技术下追捕罪犯方法的研究。为了解决上述问题,提出了一个警察抓小偷的模型并对模型进行了分析,然后针对该模型提出了一个基于无证书广播签密技术的方案,并对其进行了安全性分析和性能分析。该方案可抵抗恶意且被动的KGC攻击,保证了数据的机密性和认证性,无需双线性对操作,简单高效。

密码学;无证书;广播签密;无双线性对

0 引言

随着社会科学、文化、经济的高速发展,犯罪率也居高不下,导致国家和个人利益的严重损失。虽然国家法律制度日益完善,但是仍有很多不法分子铤而走险。为了将犯罪分子绳之以法,传统的抓捕方式在信息化时代下暴露出许多缺点,且成本和难度日益增加,比如说警员之间对话内容的保密性不能被保证,无法及时传达上级消息及实施方案等。显然,以上任何缺点都可能导致一次抓捕行动的失败,导致更多人的利益受到威胁。因此,需要设计一个协议保证警方在行动过程中信息的保密性和实时性,以保证各个成员间安全高效的通信。然而,关于上述问题的研究工作非常有限。

设计了一个基于无证书广播签密的数据安全传输协议来实现安全目标。数据提供者首先对需要在合法用户间传递的数据进行签名,同时,数据发送者对该数据进行进一步签名,以确保数据传输的不可抵赖性。采用无双线性对的广播签密算法以保证数据安全接收的时效性。为了保证时间和能源效率,采用对称加密算法来保护原始信息不被泄露。最后,利用广播签密来保证所有成员能第一时间收到数据以达到高效性。

1 相关工作

1.1 无证书签密

签密是Y.Zheng[1]在1997年提出的一种新颖的密码体制,其基本思想是,在一个操作步骤内同时完成加密和签名的双重功能,能够同时保证信息的机密性和完整性等安全目标。签密机制可以有效减少加密与签名的总计算量。

传统公钥密码(Public key cryptography)体制主要有3种:基于证书的公钥体制、基于身份的公钥体制和无证书的公钥体制。基于证书的公钥体制由证书授权(Certificate Authority,CA)颁发证书进行公钥认证,该方案在实际应用中暴露出证书产生、管理、验证等过程复杂且代价高等缺点。随后,Shamir[2]于1984年提出的由PKG产生用户私钥的基于身份的公钥体制虽然没有证书管理的问题,但面临密钥托管问题。2003年,在亚密会上Al-Riyami和Paterson第一次提出了无证书公钥密码学[3]。在无证书密码体系中,需要一个可信的秘钥生成中心KGC来完成系统初始化和生成用户的部分公钥与部分私钥,然后用户随机选取一个秘密值生成另一部分私钥。由于KGC 仅知道用户的部分密钥,避免了基于身份密码体制中的密钥托管问题。近年来,陆续有国内外学者提出许多无证书加密方案,但是均面临保密性差、通信效率低等不同问题[4-5]。2011年,刘文浩[6]等人提出了一个无双线性配对的无证书签密方案,是目前无证书签密方案中计算复杂度最低的。

1.2 广播加密

广播加密的概念最先由 Fiat 和 Naor 提出[7],在广播加密系统中,涉及一个发送者和多接收者。发送者首先加密要发送的内容,然后通过不安全的广播信道发送给动态改变的用户集,只有通过授权的合法用户才可以解密并获得明文,比如付费电视系统等。广播加密确保只有授权的用户能够解密密文,而未授权的用户无法获取数据。广播签密同签密有相似的地方,即在一个逻辑步骤内,对信息同时进行签名和加密,因此也可以确保数据安全和完整性。由于广播加密具有高效的数据传输特点,现已成为国内外学者关注的热点,大量的广播加密方案相继被提出[8-14]。但是很多方案存在着明显的不足,比如说文献[14]计算复杂度高且通信开销大,文献[9]只能保证前向安全性但不能保证后向安全性等。

针对上述问题,基于参考文献[6]所提出的签密方案,提出一种新的无证书广播签密方案,并基于该方案设计了一个数据安全传输协议。该方案无需双线性对操作,同时利用广播通信来实现多接收者同时接收数据的目的。

2 模型分析

下面给出一个警匪场景中基于信息技术的警察抓罪犯的应用场景,对本场景的具体描述如下:首先,可信中心登记警员与管理员;出警前,确定抓捕方案,管理员对警员安排抓捕任务,然后前往目的地执行方案。在这里,伴随着各种不确定性,本文考虑了一些突发状况,例如在执行任务过程中,需要更改方案。此时,管理员需要将新方案发送到警员所携带的通信设备上;而且,在执勤过程中需要一个安全的通信环境。本节首先给出了系统模型,随后给出了威胁模型和安全目标。

2.1 系统模型

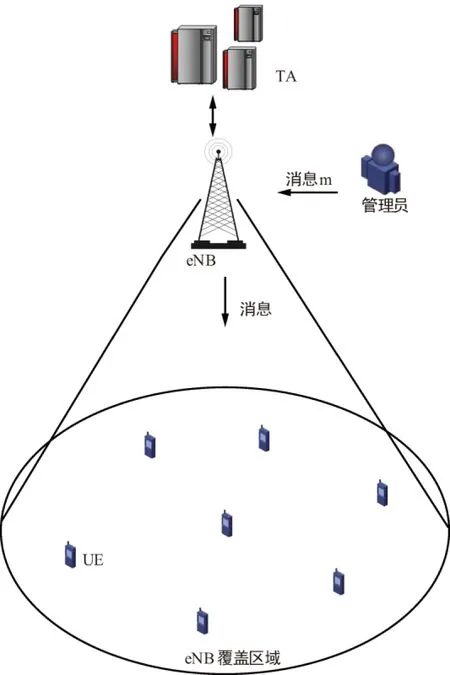

在本系统中,为了上级消息能够实时地传达给警员,也为了警员在执勤过程中数据传输的实时性与保密性,该系统由一个可信中心(Trust authority ,TA)、管理员(administrator)、基站和携带通信设备的下级警员(UE)组成,如图1所示。

图1 系统模型图

其中,各个组成部分的功能描述如下:

TA:可信中心TA被系统中的所有组成部分所信任且负责登记管理员、出警警员与其所使用的通信设备。一般来说,TA具有足够的储存能力而且不会被任何敌手所俘获。

eNB:基站eNB是连接TA和UE的基础设施。它主要负责将警局发布的任务和计划实时、安全地发送给执勤警员所携带的通信设备。在本系统中,eNB作为一个信任机构,不仅具有很高的存储容量,而且还具有较强的计算能力。

UE:下级警员配备的通信设备,用于执勤过程中实时接收上级信息,采取相应行动。UE安全性较低,易被敌手俘获。

管理员:管理员在该系统中担当信息源的角色,负责对执勤警员发布实施方案。一般来说,管理员作为一个半可信机构也不会被敌手俘获。

2.2 威胁模型

在管理员发送的数据到达警员之前,要经过中继传输,因此数据面临着被暴露的风险,严重的话会影响任务的顺利执行。具体来说,数据在信道中传输安全性较低,容易被对手拦截或者篡改,导致警员无法接收或接收到错误的任务指令。另一方面,对手也可能通过事先在执勤区域内安装接收器,窃听警员之间的对话信息,使对手采取针对性的措施躲避追捕。

2.3 安全目标

基于所给定的系统模型和威胁模型,本系统需要实现以下安全目标:

身份认证:实体身份认证要求消息发送和接收者之间相互验证身份的合法性和真实性。

不可否认性、抗抵赖性:用户不能否认自己发送信息的行为和信息的内容,能够检测出恶意用户。

数据机密性与完整性:数据机密性保证数据在传播过程中即使被窃听也不能被解密,数据完整性保证数据没有被篡改。

数据实时性:保证数据在更新后能够实时传播至警员。

2.4 数据安全传输协议

在这部分内容中,使用无证书广播签密方案来实现用户之间共享数据的安全性和可用性。数据安全传输协议如图2所示,具体协议流程如下:

步骤1:系统初始化。

步骤2:秘钥生成。

① 可信中心TA为系统用户生成部分秘钥。假设管理员和警员的身份分别表示为ID0和IDi,i=1,2,3,…,n。

③ KGC随机选择ri,计算Ri=riP,h1=H1(IDi,Ri,Xi,Y),计算Di=ri+zh1,其中,Ri作为用户的部分公钥,Di作为用户的部分私钥。

④ 用户IDi的私钥SKi=(xi,Di),公钥PKi=(Xi,Ri)。

步骤3:数据形成与发送。

计算h2=H2(a,m,ID0,L),h3=H3(m,a,h2,PK0,ID0,L)。

计算ZS=a/(x0+D0+h2)。

计算c=H4(h2,ID0,L) ⨁(m‖a)。

对IDi∈L,i=1,2,...n,管理员重复以下步骤:

计算VS=a(Ri+Xi+h1Y)。

步骤4:数据接收。

正确性证明:

⟹m′=m

图2 基于广播签密的数据传输协议

3 安全性分析

在本节中,详细分析所设计的无证书广播签密方案在所给定的系统模型和威胁模型下,如何实现所设定的安全目标,包括:实体身份认证、不可否认性、数据保密性与实时性。

① 实体身份认证。在系统中,警员UE和管理员是事先经过可信中心TA注册登记的。发送者利用接收者公钥加密,而接收者利用发送者的签名ZS来验证发送者身份,并用自己的私钥来完成解密,完成解密的同时完成对接收者身份的认证。

② 不可否认性。所设计的协议能够实现发送不可否认性。发送者的签名ZS可以保证发送者不能否认其向接收者发送数据的事实。

③ 数据保密性与完整性。在数据传输过程中,是利用接收者公钥加密后以密文δ在信道中传输的,窃听者无法在没有接收者私钥的情况下解密密文。而私钥是由TA和用户自身共同生成的,对于敌手来说,即使其俘获了接收用户,由于没有通过TA认证,无法获得另一部分私钥,所以无法解密密文,这样保证了数据的机密性。同时,数据的完整性由签名ZS保护,因此,可以通过验证ZS的有效性来判断数据的完整性。

④ 数据实时性。所设计的协议在保证安全性的前提下尽可能地减小计算复杂度,本协议巧妙地避免了指数运算、双线性计算,以此提高计算效率。

4 性能分析

本节将本文方案与与现有几个广播签密方案在计算开销(包括预计算开销)方面进行比较。由于双线性对、指数运算和椭圆曲线上的点乘运算占据了大部分计算开销,在比较各方案的开销时只考虑这几个运算。用te表示一个指数运算的运行时间,tm表示一个椭圆曲线上点乘运算的运行时间,tp表示一个双线性对运算的运行时间。 由表1可以看出,本文所提出的方案与其他签密方案相比,在计算效率方面有比较明显的优势(表1中用n表示用户数)。

表1 计算复杂度比较

方案签密解签密文献[16]n-1()tm+n+1()ten+2()tm+2tp文献[15]n+3()tm+ten+1()tm+3tp文献[14]n+2()tm+2ten+2()tm+2tp本文方案ntm+2tmntm

5 结束语

本文设计了基于信息技术的警匪场景下数据安全传输协议,综合考虑本场景特点和安全需求,所设计的协议能够在不需要额外硬件的情况下实现所需安全目标。具体来说,利用数字签名以确保数据传输的不可抵赖性和认证性,用广播加密算法来保护原始信息不被泄露。此外,安全分析和性能分析表明,所设计的协议能够较好地实现系统安全目标,实现数据实时、安全的传输,对无线传感器网络研究领域的应用于研究具有重要意义。

[1] Zheng Y. Digital Signcryption or How to Achieve Cost(Signature & Encryption) ≪ Cost(Signature) + Cost(Encryption)[M]∥Advances in Cryptology‐CRYPTO'97. Springer Berlin Heidelberg,1997:165-179.

[2] Shamir A. Identity-Based Cryptosystems and Signature Schemes[M]∥Advances in Cryptology. Springer Berlin Heidelberg,1984:47-53.

[3] Al-Riyami S S,Paterson K G. Certificateless Public Key Cryptography[M]∥ Advances in Cryptology-ASIACRYPT 2003. Springer Berlin Heidelberg,2003:452-473.

[4] Aranha D,Castro R,López J,et al. Efficient Certificateless Signcryption[C]∥ 8th Brazilian Symposium on Information and Computer Systems Security (SBSEG 2008),2008:279-286.

[5] Wu C H, Chen Z X. A New Efficient Certificateless Signcryption Scheme[C]∥Proc. of ISISE,2008:661-664.

[6] 刘文浩,许春香. 无双线性配对的无证书签密方案[J]. 软件学报,2011,22(8):1918-1926.

[7] FIAT A,NAOR M.Boradcast Eneryption[C]∥Proceedings of the 13th Annual International Cryptology Conference on Advancesin Cryptology.New York:Springer-Verlag,1993:480-491.

[8] 谭作文,刘卓军,肖红光. 一个安全公钥广播加密方案(英文)[J]. 软件学报,2005,16(7):1333-1343.

[9] Ren Y, Gu D. Fully CCA2 Secure Identity Based Broadcast Encryption without Random Oracles[J]. Information Processing Letters,2009,109(11):527-533.

[10]Barbosa M,Farshim P. Efficient Identity-Based Key Encapsulation to Multiple Parties[C]∥ Cryptography and Coding. Springer Berlin Heidelberg,2005,3796:428-441.

[11]Selvi S S D,Vivek S S,Rangan C P. A Note on the Certificateless Multi-receiver Signcryption Scheme[J]. Iacr Cryptology Eprint Archive,2009:1336-1350.

[12]Zhang L,Hu Y,Mu N. An Identity-based Broadcast Encryption Protocol for Ad Hoc Networks[C]∥Young Computer Scientists,2008. Icycs 2008. the,International Conference for. IEEE,2008:1619-1623.

[13]Bellare M,Waters B,Yilek S. Identity-Based Encryption Secure against Selective Opening Attack[C]∥ Conference on Theory of Cryptography. Springer-Verlag,2011:321-334.

[14]Selvi S S D,Vivek S S,Gopalakrishnan R,et al. Provably Secure ID-Based Broadcast Signcryption (IBBSC) Scheme[DB/OL].http:∥ eprint.iacr.org/2008/225.

[15]Selvi S S D,Vivek S S,Gopalakrishnan R,et al. Cryptanalysis of Mu et al.'s and Li et al.'s Schemes and a Provably Secure ID-Based Broadcast Signcryption (IBBSC) Scheme[J]. Information Security Applications,2008,5379:115-129.

[16]Kim I T,Hwang S O. AnEfficient Identity-based Broadcast Signcryption Scheme for Wireless Sensor Networks[C]∥ International Symposium on Wireless and Pervasive Computing,2011:1-6.

Research on Secure Data Transmission Scheme Based on Broadcast Signcryption

HUANG Xing,ZHANG Ai-qing,YE Xin-rong,XIE Xiao-juan

(College of Physics and Electronic Information,Anhui Normal University,Wuhu Anhui 241000,China)

With the rapid development of science and technology,high-tech crime has increased quickly in recent years. Up to this time,there is limited research on the method of capturing crime based on information technology. In order to address this problem,a scheme based on certificateless broadcast signcryption is proposed in this paper. The scheme can resist malicious-but-passive key generation center (KGC) attacks,and ensure the confidentiality and authentication of data. As this scheme eliminates bilinear pairing operation,it is simple and efficient.

cryptography;certificateless;broadcast signcryption;without bilinear pairing

10. 3969/j.issn. 1003-3114. 2017.04.05

黄兴,张爱清,叶新荣,等. 基于广播签密的数据安全传输方案研究[J].无线电通信技术,2017,43(4):18-21,34.

[ HUANG Xing,ZHANG Aiqing,YE Xinrong,et al. Research on Secure Data Transmission Scheme Based on Broadcast Signcryption [J]. Radio Communications Technology,2017,43(4):18-21,34. ]

2016-02-09

国家自然科学基金项目(61601005);安徽省高等学校省级自然科学研究项目(KJ2015A105,KJ2015A092);安徽省自然科学基金(1608085QF138);安徽省高校优秀青年人才计划支持重点项目(gxyqZD2016027);安徽师范大学博士科研启动基金(2014bsqdjj38);安徽师范大学创新基金(2015cxjj16)

黄 兴(1992—),男,硕士研究生,物联网技术专业,主要研究方向:无线传感器网络安全。张爱清(1982—),女,副教授/博士,硕士生导师,主要研究方向:D2D通信、信息安全。

TP391.4

A

1003-3114(2017)04-18-4