无线体域网中云外包可撤销的属性加密方案

2017-05-25郝瑞修磊

郝瑞,修磊

(1.山西财经大学 信息管理学院,山西 太原 030006;2.山西财经大学 统计学院,山西 太原 030006)

无线体域网中云外包可撤销的属性加密方案

郝瑞1,修磊2

(1.山西财经大学 信息管理学院,山西 太原 030006;2.山西财经大学 统计学院,山西 太原 030006)

无线体域网(wireless body area networks,WBANs)在远程医疗、健康监测等服务领域有着广泛的应用前景,为了减少数据访问者和数据拥有者的计算量,提供低延迟的辅助医疗服务,结合数字信封技术提出云外包可撤销的属性加密方案,该方案将解密密钥分为两部分,采用云服务器对密文部分解密的方法,使得属性撤销操作不会对数据访问者和数据拥有者产生影响,分析证明该方案充分发挥云计算的优势,高效地对数据进行加密处理,并且方案也保证了数据的机密性,并具有抗共谋攻击。

无线体域网;云外包;访问控制;属性撤销

0 引言

无线体域网(WBANs)是无线传感器网络的分支,是一种以人体为中心,由配置在人体体表或直接植入人体体内的各种功能传感器及设备组成的无线通信网络[1-5]。WBANs实时监测患者的生理信号(如体温、血压、血糖、心率等),并将感知的数据通过无线的方式发送到邻近的患者的手持式数据接收器(PDA)上,最后通过互联网将数据信息上传到远程医疗服务设备,由被授权的医疗服务提供者访问并进行实时诊断。然而传统的WBANs资源受限,大量的高频率个人健康信息、医疗数据采样需要可扩展的存储和计算需求,云计算系统满足上述要求,它能很好地连接资源受限的身体传感器和超级计算机(云服务器),延长传感器的生命周期,特别是在紧急情况下,提供低延迟的辅助医疗服务。已提出的基于云计算的WBANs方案主要着眼于隐私保护,在如何利用云计算的优势,降低WBANs各参与方计算负担方面研究较少。Zhou等人[6]提出一种云计算的WBANs密钥管理方案,利用对密钥更新技术为病患提供隐私保护。Krishna等人[7]设计并实现了一种基于生理信号的密钥协商方案,可实现传感器节点之间安全通信。Zhan等人[8]采用多值和模糊方案解决云计算的WBANs中的数据安全问题。文献[9-10]提出一种基于访问树的ABE方案,医疗服务提供者必须拥有相应的属性才能进行适当的访问。文献[11]采用属性加密和代理重加密相结合的方法,数据拥有者和云端共享根密钥,并且WBANs中的数据与访问结构和时间相关联。

本文针对云计算环境下WBANs的需求,结合数字信封技术,提出一种云外包可撤销的属性加密方案,所提方案将密文存储于云端,解密密钥分为两部分,分别存储于数据访问者和云服务器端。云服务器端担负部分解密工作,这样大大减少了数据访问者的解密计算量,提高了系统的运行效率,同时,属性撤销对数据访问者和数据拥有者是透明的,即数据访问者和数据拥有者不受属性撤销影响,本文分析表明该方案能有效降低WBANs各参与方计算负担,提供实时、高效、即时响应的医疗服务。

1 基础知识

定义1 双线性运算[12]

令群G和GT是阶为素数p的2个乘法有限循环群,双线性运算e∶G×G→GT满足如下性质:

1)双线性性。∀g,h∈G,∀a,b∈Zp我们有e(ga,hb)=e(g,h)ab;

2)非退化性。存在g,h∈G,使得e(ga,hb)≠1;

3)可计算性。存在一个多项式时间算法使得对于∀g,h∈G均可计算e(g,h)。

定义2 访问结构

设由n个参与者组成的集合P={P1,P2,…,Pn},访问结构A是P的一个非空子集,若访问结构A是单调的,那么对∀B,C,有B∈A且B⊆C,则C∈A。

定义3 线性秘密共享机制LSSS

对于集合P的秘密共享机制Π在Zp上是线性的,当其满足:

1)所有参与者的共享额组成一个在Zp上的向量。

2 提出的方案

2.1 系统模型和框架

本文中,主要针对密文策略的访问控制方案进行了部分云外包计算,整个系统由四部分构成:可信授权机构TA,数据拥有者DO,数据访问者DU,云服务提供商CSP,如图1所示,其中TA主要负责为每个DO分发系统公开参数PK,根据DU的属性生成其对应的属性私钥以及相应的转换密钥;DO负责上传加密的数据,在本方案中,DO采用数字信封技术处理明文,并自己制定访问策略,采用ABE机制加密数据加密密钥,最后将封装了访问控制策略的数字信封存储到CSP;云服务提供商CSP提供数据存储和管理服务,若DU希望访问某数据时,则其向CSP发出申请,CSP将该文件部分解密并发送给DU。

Fig.1 System architecture图1 系统体系结构

外包加密方案主要由5个算法构成,定义如下:

(1)Setup(λ)→{PK,MK}:初始化算法,由可信授权机构TA执行Setup,输入安全参数λ,并生成系统的公开参数PK与主密钥MK。

(2)Encrypt(PK,Kf,f,(M,ρ))→DE:由数据拥有者DO执行,生成密文DE包括对明文文件f进行对称加密生成的明文密文Cf,以及根据LSSS访问控制结构(M,ρ)加密对称密钥Kf生成的密钥密文Ck。

(3)KeyGenout(MSK,S)→{SK,TK}:该算法由TA执行,输入主控密钥MK和数据访问者DU属性集合S,同时生成DU的属性私钥SK以及转换密钥TK。

2.2 方案的具体构造

1)加密过程

(1)系统初始化:运行Setup算法,对于阶为素数p的有限循环群G,TA选取一个G的生成元g,以及哈希函数F将{0,1}*映射到群Ga上,另外选取随机数α,a∈Zp。

授权机构TA发布公开参数为PK=g,e(g,g)α,ga,F,TA设置的主密钥为MSK={gα,PK}。

(2)数字信封生成:执行算法Encrypt,包括2个加密过程,一是数据拥有者DO对明文本身的对称加密,另外是对对称密钥的加密。

DO随机生成一个对称密钥Kf,对上传到云端的文件f进行对称加密,得到密文:Cf=EKf(f)。

DO将加密明文的对称密钥Kf作为加密对象,可计算得到密文Ck为:

C=Kf·e(g,g)αs,C′=gs,(Ci=gaλi(F(ρ(i)))-ri,Di=gri),其中i=1,2,…,l.

PK,K=K′1/z=g(α/z)ga(t′/z)=g(α/z)gat,L=L′1/z=g(t'/z)=gt,

2)解密过程

(1)密钥密文的部分解密:由CSP执行转换算法Transformout,该算法输入集合S对应的转换密钥TK,以及访问结构(M,ρ)下的密文Ck=(C,C',C1,…,Cl),如果数据访问者属性集合S不满足访问结构,则输出⊥。设S与访问结构相匹配,则转换算法计算得:

则可以输出得到部分解密的密文为

Ck′=(C,e(g,g)sα/z)=(Kf·e(g,g)αs,e(g,g)sα/z)=(C1,C2).

(2)数据加密密钥的解密:数据访问者DU执行算法Decryptout进行完全解密:

(3)解密原文:f=Ekf(Cf).

3)属性撤销

当有数据访问者的属性撤销时,由于转换密钥TK存储在CSP上,仅需对存储于CSP的TK进行处理,而属性私钥SK不需要改变,这样属性撤销对数据属主DO是透明的,也对所有数据访问者DU不产生任何影响。具体而言,当某个数据访问者DU被撤销时,DU会将此变更通知可信授权机构TA,TA将该变化对应到相应的属性集S并发送给CSP,CSP维护一张撤销列表,当有数据访问者向CSP请求部分解密密文时,CSP首先判断此访问者提交的属性是否被撤销,即其属性集S是否在撤销列表中,若未被撤销,则将部分解密密文发送给该数据访问者进行下一步的解密,当且仅当数据访问者拥有的属性集合与访问策略相匹配,反之,则CSP删除其与该数据访问者对应的转换密钥TK,输出⊥。

3 安全性证明及分析

3.1 安全性证明

定理1 本文所提云外包可撤销的属性加密机制是CPA安全。

证明:本文所提机制是基于文献[13]的外包数据加密机制,但与文献[13]不同之处主要有以下两点:首先,本文方法实际采用混合加密体制,即明文采用对称密钥加密,对称密钥本身采用外包解密CP-ABE机制加密,只减少数据拥有者DO计算开销,对系统安全性完全没有影响;其次,本文提出机制比文献[13]多了属性撤销,由于密钥TK存储在云服务器CSP上,只需对存储于CSP的TK进行处理,而SK不需要任何改变,这样,对某一数据访问者DU的撤销不会降低系统的安全级别。文献[13]提出的机制是CPA安全的,综上所述,本文提出的机制也是CPA安全。

3.2 数据机密性

由于外包解密CP-ABE方案本身可以保证本文密钥密文的机密性,而采用数字信封技术是由数据拥有者自身随机生成的密钥对原文进行对称加密,方案中CSP对于数据处理仅仅是将原来的加密文件变成了半解密密文,从而CSP无法获取原文信息。当有数据访问者属性撤销时,CSP删除其与该数据访问者对应的TK, 数据访问者即使此时拥有属性私钥SK,由于无法获取部分解密密文,因此仍不能获得数字信封的密钥,由于数据拥有者每次加密文件所用的对称密钥是随机生成的,因此,数据访问者先前获得的解密密钥已不能解密新加密密文,从而保证了数据的机密性。

3.3 抗共谋攻击

本方案中防止共谋攻击的基本思想是:每一个数据访问者所对应的TK都是与其相关联的,通过随机选取参数z∈Zp,数据访问者与该参数z绑定,并且每一个数据访问者所选取的z都不同,因此不能将不同的TK组合在一起进行共谋攻击。

3.4 效率分析

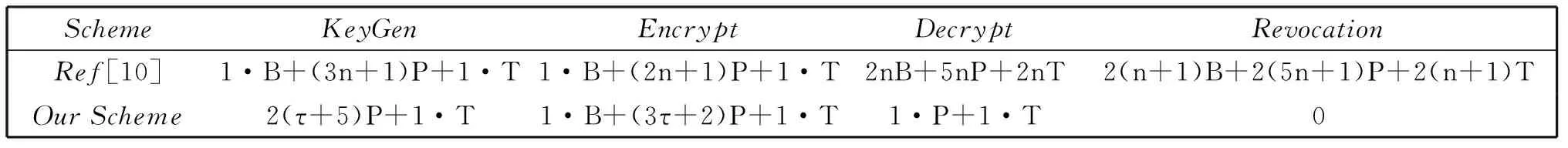

本文所提方案对各个参与方都是高效的。对于数据拥有者可以根据自身需求制定访问策略,CP-ABE机制中的加密算法涉及计算开销大的1次双线性运算,但由于该算法仅是对明文加密密钥加密,加密内容较少。对于数据访问者,每次解密运算只需要1次幂运算,1次乘法运算,计算开销小,当属性撤销时,也无须改变属性私钥,因此,对于数据访问者来说,所提方案是高效的,而且由于CSP的优势在于计算和存储,本方案中将运算代价高的Transformout交由CSP执行,这样,大大减轻了数据访问者的计算负担。与文献[10]计算复杂度比较如表1所示,假设B表示对运算,P表示幂运算,T表示乘法运算,τ代表矩阵M的行数,n表示数据访问者的属性个数,从表1的计算结果可以看出本文方案由于外包云服务器端,所涉及的计算开销大的双线性对运算较少,计算代价明显比文献[10]中的低,尤其在属性撤销时,无须额外计算量。

表1 计算复杂度对比

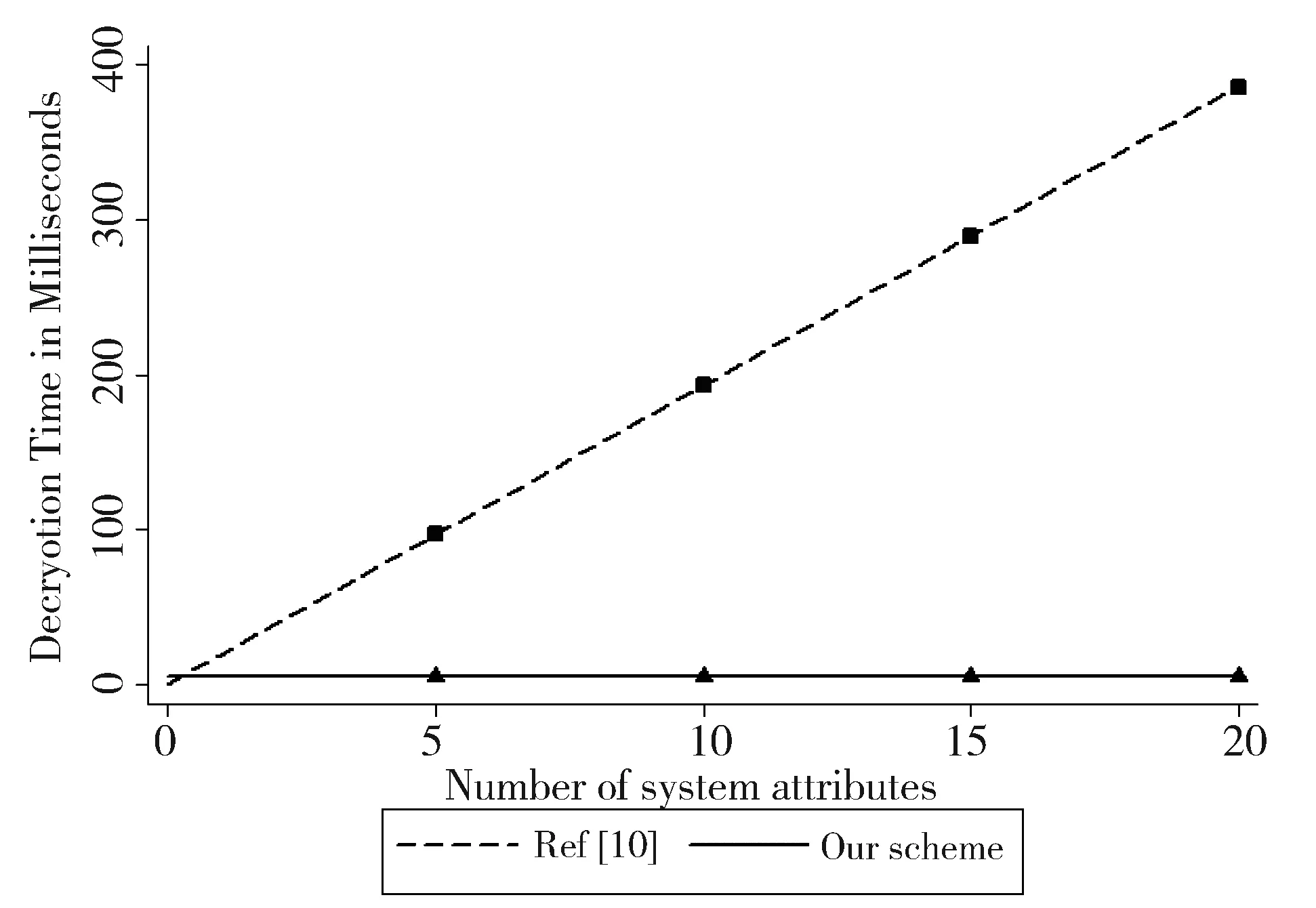

在医疗无线体域网的实际应用中,解密时间是计算效率的重要指标。实验环境:Intel(R) Core (TM)2 Duo CPU E7500@2.93 GHz 2.94 GHZ,操作系统为windows 7,内存为4.0 GB,实验代码利用JPBC库[14](Java pairing-Based Cryptography Library)实现,时间消耗采用[15]提出的方法。图2描述了解密中系统属性个数与时间消耗的关系,从实验结果可以看出由于我们的方案将大部分的解密运算外包于云服务器端,解密时间稳定维持在2 ms,解密效率与文献[10]相比有较大优势。

Fig.2 Decryption time contrast图2 解密时间对比

4 总结

本文提出了一种无线体域网中云外包可撤销的属性加密方案。该方案将密文存储于云端,并将解密密钥分成两部分,分别存储于数据访问者和云服务器,由于大部分的解密工作交由云服务器来执行,因此大大减少了数据访问者解密计算量,同时,属性撤销不会对数据访问者和DO产生影响,通过安全性和效率分析表明该方案在保证数据安全的基础上,充分发挥云计算的优势高效的对数据进行加密处理,更具有灵活性与实用性。

[1] He D,Zeadally S,Kumar N,etal.Anonymous Authentication for Wireless Body Area Networks With Provable Security[J].IEEESystemsJournal,2016:1-12.DOI:10.1109/JSYST.2016.2544805.

[2] Kim B S,Cho J,Jeon S,etal.An AHP-Based Flexible Relay Node Selection Scheme for WBANs[J].WirelessPersonalCommunications,2016,89(2):1-20.DOI:10.1007/s11277-016-3284-y.

[3] Omala A A,Kibiwott K P,Li F.An Efficient Remote Authentication Scheme for Wireless Body Area Network[J].JournalofMedicalSystems,2017,41(2):25.DOI:10.1007/s10916-016-0670-7.

[4] Li C,Zhang B,Yuan X,etal.MC-MAC:A Multi-channel based MAC Scheme for Interference Mitigation in WBANs[J].WirelessNetworks,2016:1-15.DOI:10.1007/s11276-016-1366-0.

[5] Liu B,Yan Z,Chen C W.Medium Access Control for Wireless Body Area Networks with QoS Provisioning and Energy Efficient Design[J].IEEETransactionsonMobileComputing,2016:1-1.DOI:10.1109/TMC.2016.2549008.

[6] Zhou J,Cao Z,Dong X,etal.4S:A Secure and Privacy-preserving Key Management Scheme for Cloud-assisted Wireless Body Area Network in m-healthcare Social Networks[J].InformationSciences,2015,314:255-276.DOI:10.1016/j.ins.2014.09.003.

[7] Venkatasubramanian K K,Banerjee A,Gupta S K.PSKA:Usable and Secure Key Agreement Scheme for Body Area Networks[J].IEEETransactionsonInformationTechnologyinBiomedicineAPublicationoftheIEEEEngineeringinMedicine&BiologySociety,2010,14(1):60-8.DOI:10.1109/TITB.2009.2037617.

[8] 张文娟,吴聪,余梅生.利用多值和模糊属性的云辅助WBAN数据加密算法[J].计算机应用研究,2016,33(5):1537-1541.

[9] Alshehri S,Radziszowski S P,Raj R K.Secure Access for Healthcare Data in the Cloud Using Ciphertext-Policy Attribute-Based Encryption[C]∥IEEE,International Conference on Data Engineering Workshops.IEEE,2012:143-146.DOI:10.1109/ICDEW.2012.68.

[10] Hu C,Li H,Huo Y,etal.Secure and Efficient Data Communication Protocol for Wireless Body Area Networks[J].IEEETransactionsonMulti-ScaleComputingSystems,2016,2(2):1-1.DOI:10.1109/TMSCS.2016.2525997.

[11] Ullah S,Vasilakos A,Chao H C,etal.Cloud-assisted Wireless Body Area Networks[J].InformationSciences,2014,284:81-83.DOI:10.1016/j.ins.2014.07.050.

[12] 郭丽峰,李婷.改进的带关键字搜索的代理重加密方案[J].山西大学学报(自然科学版),2016,39(3):434-441.DOI:10.13451/j.cnki.shanxi.univ(nat.sci.).2016.03.016.

[13] Green M,Hohenberger S,Waters B.Outsourcing the Decryption of ABE Ciphertexts[C]∥Usenix Conference on Security.USENIX Association,2011:34-34.

[14] JPBC Library[EB/OL].http:∥gas.dia.unisa.it/projects/jpbc.2013-12-04.

[15] 党利娜.无线体域网中的认证协议研究[D].西安:西安电子科技大学,2014:35-40.

Cloud Outsourcing Attribute-Based Encryption Scheme with Revocation in Wireless Body Area Networks

HAO Rui1,XIU Lei2

(1.College of Information Management,Shanxi University of Finance & Economics,Taiyuan,Shanxi 030006,China;2.College of Statistics, Shanxi University of Finance & Economics,Taiyuan, Taiyuan,Shanxi 030006,China)

Wireless body area networks (WBANs) have a wide applied prospect in the fields of remote medical treatment, health monitoring, etc. In order to reduce the computational complexity of data users and data owners, and to provide the low-latency auxiliary medical services, this paper proposes a cloud outsourcing attribute-based encryption scheme with revocation by applying digital envelope technology. This scheme divides the decryption key into two parts. The data users and data owners are not affected by revoking attributes since the cloud servers are used to decrypt the part of the cipher-text. Our scheme takes full advantage of cloud computing to encrypt the data efficiently and guarantees the confidentiality of the data. Furthermore, the scheme has anti-collusion attack.

wireless body area networks;cloud outsourcing;access control;attribute revocation

10.13451/j.cnki.shanxi.univ(nat.sci.).2017.02.029

2017-03-05;

2017-03-21

国家自然科学基金(61202365);山西财经大学校青年基金(QN2015014)

郝瑞(1978-),女,山西太原人,博士,讲师,研究方向:网络与信息安全,E-mail:sxtytutu@163.com

TP309.7

A

0253-2395(2017)02-0267-06