改进ELM的毁伤类电磁目标威胁评估

2017-05-03高志扬安永旺范鹏程

高志扬, 祝 利, 安永旺, 范鹏程

(电子工程学院, 合肥 230037)

0 引言

毁伤类电磁目标是指在一定作战区域内,敌方运用电磁辐射引导精确打击或实施电磁物理损伤行动,对我方电子信息设备、系统及相关武器系统或人员造成战场生存威胁的武器装备、系统的统称。未来强敌作战背景下,制电磁权的争夺必将激烈,毁伤类电磁目标将有可能对我方武器装备与系统构成极大威胁,深入分析毁伤类电磁目标威胁机理,评价与估计其对我方构成的威胁程度,具有一定的现实意义。现阶段对于毁伤类电磁目标威胁评估仍面临诸多现实问题,通过深入分析目标威胁机理,针对性建立威胁评估指标体系;同时,为有效解决主观性、复杂性与时间约束性方面的问题,提出了基于云ELM的毁伤类电磁目标威胁评估方法,以期能够解决在未来作战中面临的实际问题。

1 毁伤类电磁目标威胁评估指标体系

威胁评估属于实验室联席会所定义的数据融合模型中的3级数据融合过程[1],是以目标机会、能力与意图[2]为依据,以目标状态、属性估计与态势评估为基础的高层级信息融合技术[3]。

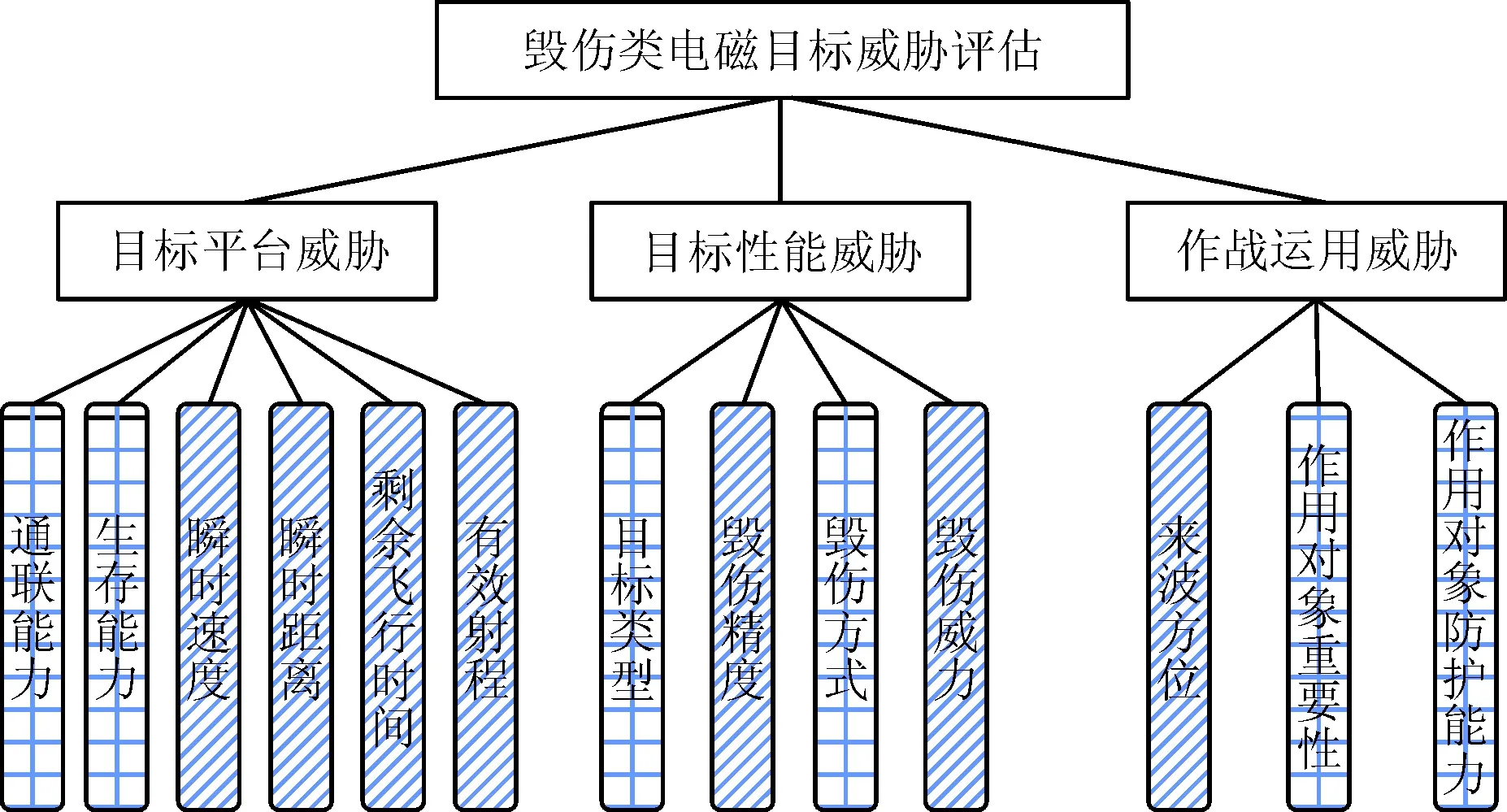

以上述三类要素为基础,对应引申为目标平台威胁、目标性能威胁与作战运用威胁三类,其中垂直网格表示定性属性,斜线网格表示定量属性,具体评估指标体系如图1所示。

图1 毁伤类电磁目标威胁评估指标体系

1.1 目标平台威胁

1)通联能力

通联能力是目标所属平台之间、平台与侦察引导设备之间以及平台与指挥控制系统之间相互通信联络、协调配合的能力,为定性属性。通联能力对于目标之间协同毁伤、高效确定作用对象与及时改变作战意图和作用对象具有重要意义[4]。

表1 通联能力评价标准及定性描述

2)生存能力

生存能力是指目标所属平台能够借助假目标、诱饵、隐身、超音速、超低空等多种方式[5],实现自身的抗发现、抗干扰、抗拦截与反摧毁,为定性属性。

表2 生存能力评价标准及定性描述

3)瞬时速度

瞬时速度是指目标被我方侦察装备或系统发现时的速度,单位为Ma,为定量属性。目标速度越快意味着突防能力越强,对我方防御系统带来的威胁与挑战越大,威胁程度越高,归一化后越接近于1,威胁程度越高。

4)瞬时距离

瞬时距离是指目标与可能作用对象之间的空间直线距离,单位为km,为定量属性。瞬时距离的值越小意味着发现目标的时刻越晚,对我方造成的威胁程度越高,归一化后,数值越接近于0,威胁程度越高,反之越低。

5)剩余飞行时间

剩余飞行时间是指目标从被我方侦察装备或系统发现时刻起的位置到击中作用对象的飞行时间,单位为s,为定量属性。剩余飞行时间越短,对我方防御系统的要求越高,威胁越大。归一化后越接近于0,威胁程度越高,反之越低。

6)有效射程

有效射程武器是指目标对我方实施毁伤威胁时,能达到预期的精度和威力要求的距离,单位为km,为定量属性。有效射程归一化后,越接近于1,威胁程度越高,反之越低。

1.2 目标性能威胁

1)目标类型

目标类型是指目标包含的敌方毁伤类武器装备与系统的种类和型号,为定性属性,并且属于集合概念,按照目标类型对毁伤类电磁目标进一步分类,以便区分单个目标威胁程度上的差异。

表3 目标类型评价标准与定性描述

2)毁伤精度

毁伤精度指毁伤类电磁目标散布中心相对于作用对象中心的偏差,单位为m,为定量属性。毁伤精度越高意味着毁伤效率越高,单个目标破坏能力就越强,对我方的威胁程度越高,归一化后数值越接近于0,威胁程度越高。

3)毁伤方式

毁伤方式是指毁伤类电磁目标引导所属平台打击、摧毁作用对象的方法,为定性属性。

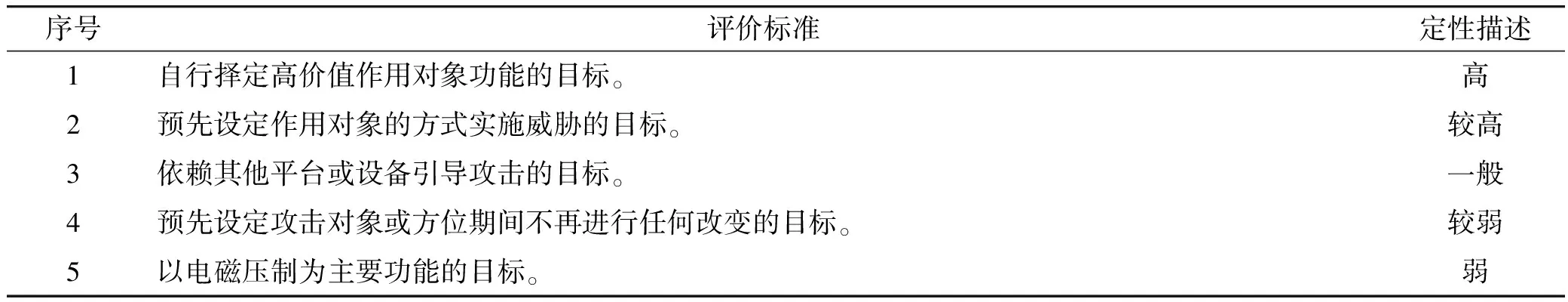

表4 毁伤方式评价标准及定性描述

4)毁伤威力

毁伤威力是指目标所携带战斗部的摧毁与杀伤能力,衡量方式为战斗部重量,为定量属性,单位为kg。属性值归一化后越接近于1,威胁程度越高,反之越低。

1.3 作战运用威胁

1)来波方位

来波方位是指天线接收来波的平面夹角。对于毁伤类电磁目标,由于目标电磁波指向性较强,波束较前两类电磁目标稍窄,因此,来波方位是指目标电磁波主瓣与目标到作用对象连线的夹角,为定量属性,单位为(°),90°威胁程度最高,0°威胁程度最低。

2)作用对象类型

目标类型是指目标包含的敌方毁伤类武器装备与系统的种类与型号,为定性属性,并且属于集合概念,考虑到降效类电磁目标在单个目标上的差异,按照目标类型对降效类电磁目标进一步分类,以便区分单个目标威胁程度上的差异。

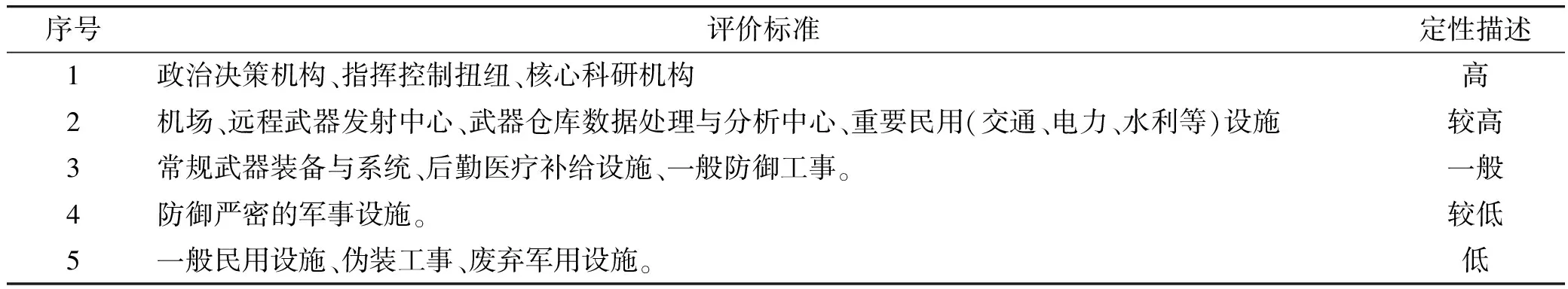

表5 作用对象类型评价标准与定性描述

3)作用对象防护能力

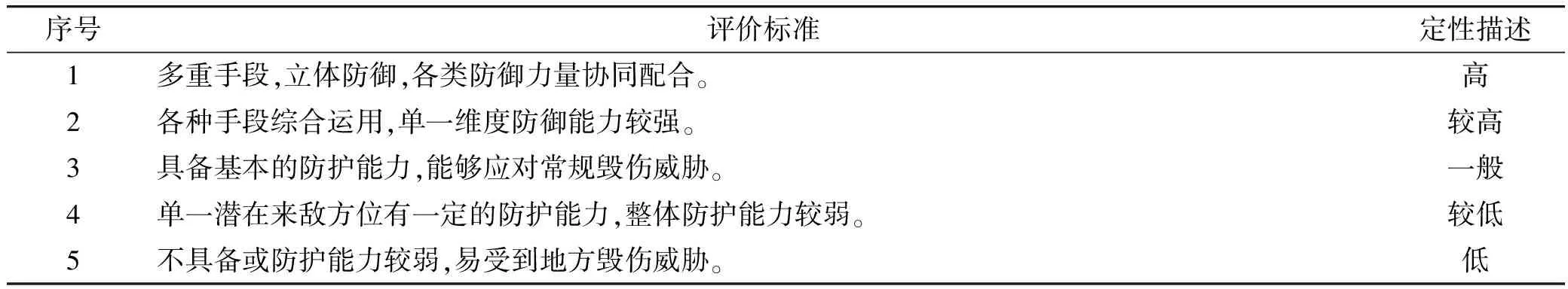

作用对象防护能力是在前一属性基础上分析我方武器装备与系统的防护能力[6],为定性属性,作用对象防护能力越强,遭到毁伤类电磁威胁目标压制与干扰影响的可能性就越小,对我方作战效能的发挥影响程度就越低,威胁程度就越低。

表6 作用对象防护能力评价标准与定性描述

2 基于云ELM的目标威胁评估方法

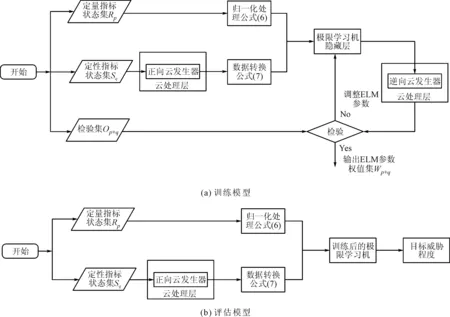

评估方法主要分为训练模型构建与目标威胁评估两部分,核心环节为训练模型的构建。在某种意义上,由于训练模型得到的参数直接用于目标威胁评估,因此构建的优劣程度直接决定评估结果能否正确、可靠,基本流程图如图2所示。

图2 训练模型与评估模型

2.1 云评语集

图3 云评语集

2.2 极限学习机

j=1,2,…,N

(1)

式中:βj=[βj1,βj2,…,βjm]T表示连接隐藏层第j个单元与输出单元的权重向量;wj=[wj1,wj2,…,wjn]T表示输入层与隐藏层第j个单元之间的权重向量;bj表示第j个隐层节点的偏置;oi表示与ti相对应的设计输出向量,若能够零误差逼近ti,则达到理想预期:

(2)

即存在βj、wj与bj,使得:

j=1,2,…,N

(3)

用矩阵表达形式简写为:Hβ=T,其中:

(4)

求解上述最小二乘问题能够得出网络参数:

β=H+T=(HTH)-1HTT

(5)

式中:H+表示隐含层输出矩阵H的Moore-Penrose广义阵。

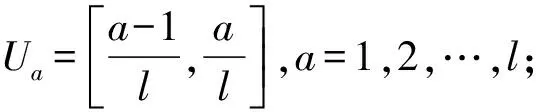

2.3 转换公式

由于定性属性集的元素无法被极限学习机识别处理,因此借助前文提到的云发生器转换输出为定性处理集(定量属性),具体表示为:

Sq→sq(x)=xqi·μ(xqi)

(6)

式中:Sq为对第i个属性的定性评价;xqi为论域内对XQi的一次随机出现;xqi为定性评价落在云族中的随机数;μ(xqi)为xqi的确定度,即云族内可能取μ(xqi)的概率。借助云模型概念与上述公式将定性属性转换为定量表示并进一步用极限学习机处理。

2.4 威胁度合成公式

(7)

3 案例仿真

3.1 信息采集与处理

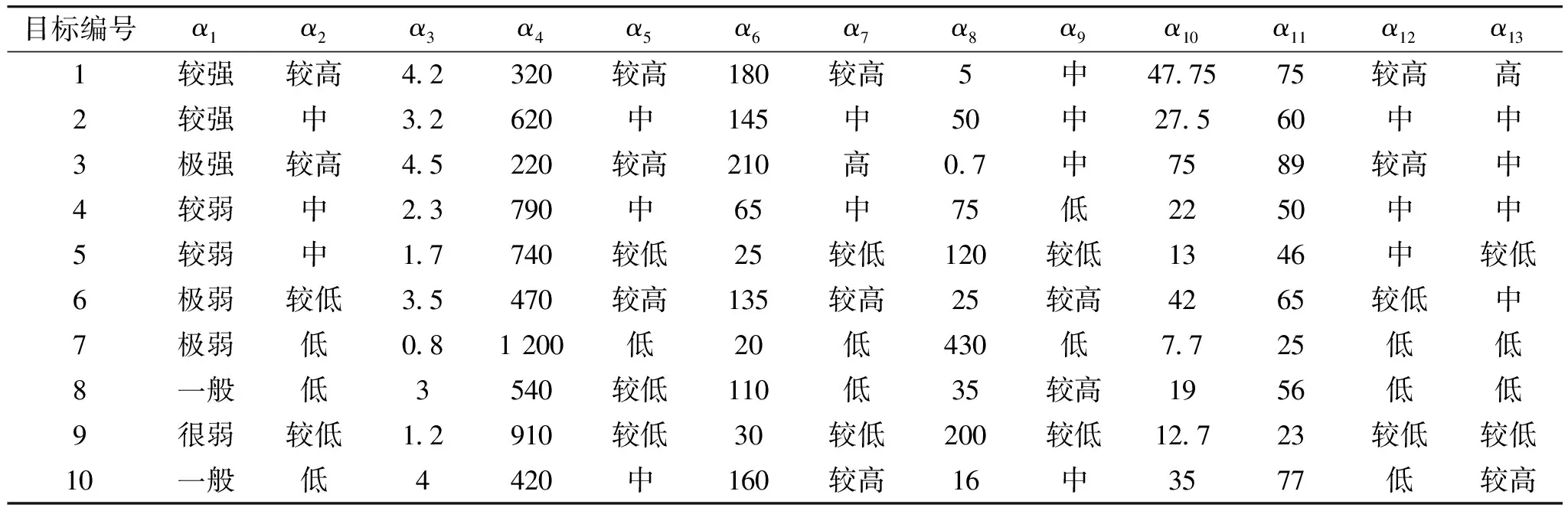

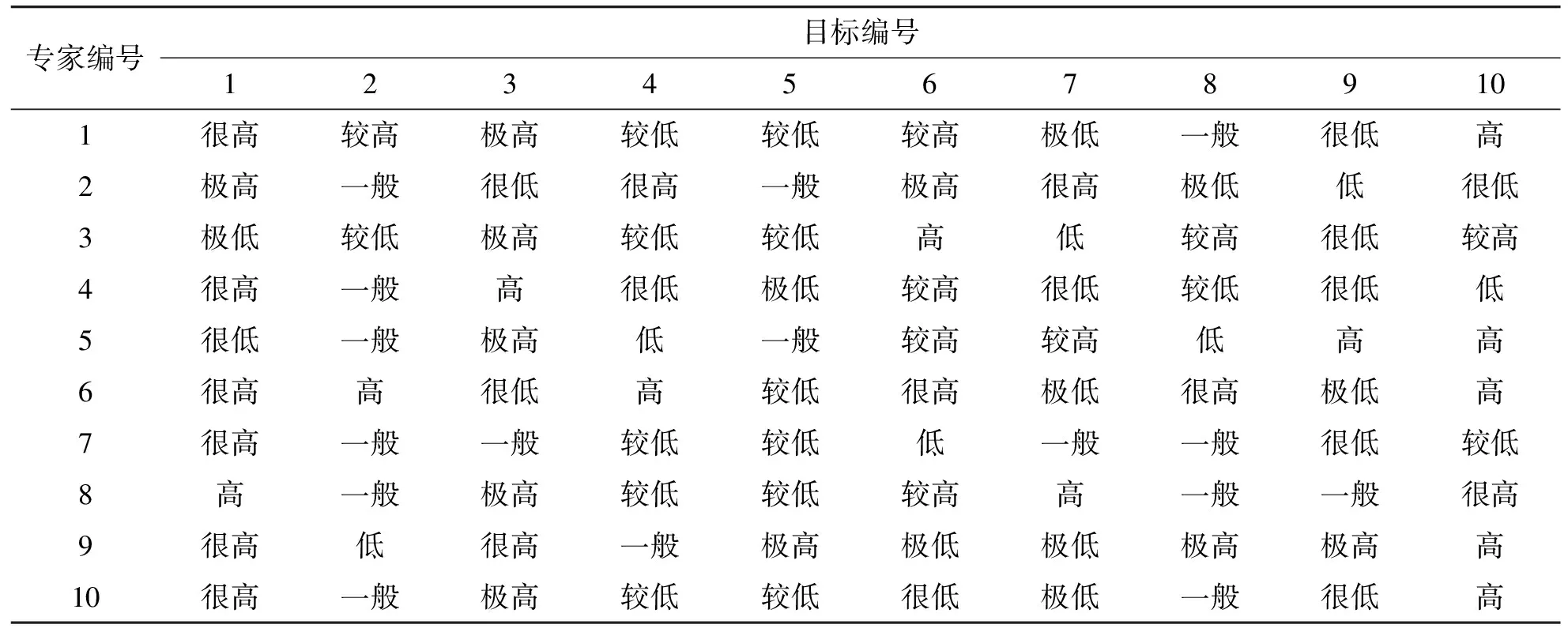

某背景下的部分毁伤类电磁目标属性信息如表7所示,要求在尽短时间内对表内目标威胁程度进行评估。根据目标属性信息类别,寻找数据库中先验信息,如表8、表9所示,将其作为训练集与结论信息,供调整模型参数使用。对于两表内的定性属性信息对应相应的云评语集借助转换公式进行转换,定量信息按照同属性归一化的方式进行处理。

表7 目标属性信息

表8 训练集属性信息

表9 训练集(评估结论信息)

3.2 模型参数选择

调整适应的内容主要指极限学习机的隐藏层神经元数目与激励函数类型,激励函数主要包括Sigmoidal函数、Sine函数、Radial Basis函数与Hardlim函数,图4依次展示了对应上述激励函数的训练精度与检验精度随隐藏层神经元数目的变化规律。通过分析可以发现在神经元数目达到一定程度,训练精度与检验精度均趋于稳定,并且均分别达到到10-25与10-5以上,但Hardlim函数能够得到较高的训练精度,而Sigmoidal函数能够得到较高的检验精度,考虑到后文的目标威胁评估实际上是某种意义上的检验集评估,因此选取Sigmoidal函数作为激励函数,该激励函数条件下神经元数目达到115以上基本趋于平稳[12],为尽可能缩短运算时间而又确保精度的前提下,选取120为隐藏层神经元数目。

3.3 目标威胁评估

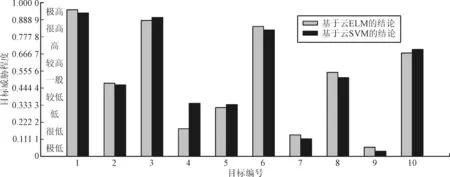

利用上述模型,对表7中的目标进行评估,其威胁程度的定量表示与对应的云模型定性描述如图5所示,为了增强比较性,说明改进方法的有效性,与云支持向量机(SVM)评估的结论进行比较,由图知对于定量表示的目标威胁程度具有一定的差异,但对于定性表示的目标威胁程度除目标4外基本保持一致,目标威胁程度排序情况基本一致。

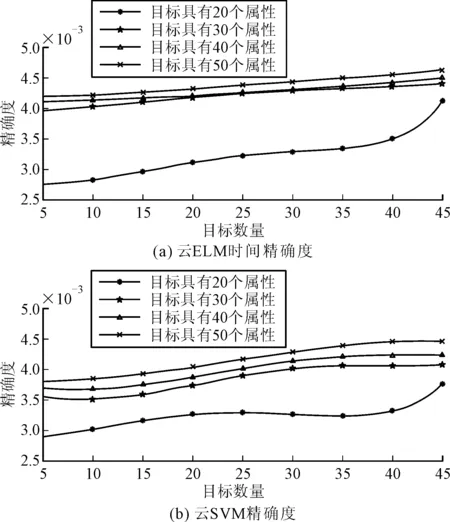

为了进一步说明指标体系与方法的优越性,将目标数目及其属性数目增多,分析文中指标体系与评估方法的适应性,验证其能否满足作战实际需要,借助云SVM[13]对相同对象进行了比较验证。实验证明,在属性数目与目标数较低情况下,上述两种方法时间复杂度差异不大,精度方面云ELM稍逊于云SVM[14],随着属性数目与目标数逐步提升,云ELM在保持较高精度的情况下,保持10倍以上的时间优势,因此云ELM对于大量目标及其属性问题具有极高的解决能力。

图4 模型训练精度与检验精度随不同激励函数的变化

图5 目标威胁评估结论

图6 时间复杂度比较分析

图7 精确度比较分析

4 结束语

针对毁伤类电磁目标威胁评估领域存在的现实问题,构建了与之相适应的指标体系,提出了基于云ELM的毁伤类电磁目标威胁评估方法,以案例仿真的形式验证指标体系与方法的可行性,并与云SVM[15]对相同对象进行评估,比较其精确度与时间复杂度。仿真结果表明,运用文中的指标体系与评估方法,能够对具有小样本、高时效性要求的毁伤类电磁目标进行评估,具备定量表示、目标排序表示与定性表示三种目标威胁程度的表示方法,较云SVM能够更为省时、高效的实现评估。

参考文献:

[1] WHITE F. A model for data fusion [C]∥Proceedings of the First National Symposium on Sensor Fusion.[S.l.:s.n.] 1988: 143-158.

[2] STEINBERG A N, BOWMAN C L, WHITE F E. Revisions to the JDL data fusion model [C]∥DASARATHY B V. Proc. SPIE 3719. [S.l.:s.n.], 1998: 430-441.

[3] ZHANG Yinyan, LI Bicheng, CUI Jiawei. Method of target threat assessment based on cloudy bayesian network [J]. Computer Science, 2013(10): 127-131.

[4] 张克, 刘永才. 关于导弹武器系统作战效能评估问题的探讨 [J]. 宇航学报, 2002, 23(2): 58-66.

[5] 孙一杰, 曾静, 杨先德. 基于变权重的多因子来袭导弹威胁评估 [J]. 舰船电子工程, 2010, 30(7): 45-48.

[6] 倪鹏, 张纳温, 李景涛, 等. 反导作战中多TBM威胁评估模型研究 [J]. 现代防御技术, 2011, 39(5): 35-41.

[7] 张鑫, 万新敏, 李争, 等. 运用AHP和云重心评价法的弹道导弹威胁评估 [J]. 空军雷达学院学报, 2010, 24(5): 340-343.

[8] 王守信, 张莉, 王帅, 等. 一种目标可满足性定性、定量表示与推理方法 [J]. 软件学报, 2011, 22(4): 593-608.

[9] 陈昊, 李兵, 路艳丽. 基于自适应直觉模糊推理的威胁评估方法 [J]. 电子与信息学报, 2007, 29(12): 2805-2809.

[10] 张银燕, 李弼程, 崔家玮. 基于云贝叶斯网络的目标威胁评估方法 [J]. 计算机科学, 2013(10): 127-131.

[11] HUANG Guangbin, ZHOU Hongming, DING Xiaojian, et al. Extreme learning machine for regression and multiclass classification [J]. IEEE Transactions on Systems, MAN, and Cybernetics:Part B( Cybernetics), 2012, 42(2): 513-529.

[12] YANG Yimin, JONATHAN Q M, WU. Extreme learning machine with subnetwork hidden nodes for regression and classification [J]. IEEE Transactions on Cybernetics, 2016, 46(12): 2885-2898.

[13] 王定成, 方廷健, 唐毅, 等. 支持向量机回归理论与控制的综述 [J]. 模式识别与人工智能, 2003, 16(2): 192-197.

[14] 张芬, 陶亮. 一种改进的SVM回归估计算法 [J]. 计算机技术与发展, 2008, 18(9): 57-59.

[15] 王利伟, 王姣. 云-SVM模型及在数控机床刀具磨损状态预测中的应用 [J]. 组合机床与自动化加工技术, 2012(9): 25-27.