一种基于恶意业务信令特征的骚扰电话识别和防范方案

2017-02-06朱同先艾怀丽

朱同先,艾怀丽,周 泉,郭 华

(中国移动通信集团江苏有限公司,江苏 南京 210029)

1 骚扰电话的概况

近几年,随着各类SP增值业务的极大丰富,部分别有用心的个人也开始利用一些通信技术中的漏洞进行各种骚扰、诈骗以及营销电话的恶意拨打,以达到非法目的。这类电话通常不是用户愿意接收的,而且后续会对用户的个人财产及利益造成各类危害的,被称之为骚扰及诈骗电话。

通常来说,骚扰及诈骗电话可分为以下几类:

(1)响一声后挂机以骗取用户进行回拨的电话;

(2)播放广告以及诈骗信息等事先录制好的音频以骗取用户信息的电话;

(3)层出不穷的其他恶意骚扰电话等。

这些非法呼叫造成的伤害是巨大的,不仅大量地占用了运营商宝贵的通信资源,直接导致接通率下降、设备拥塞等网络问题,还会因为其非法的行为严重影响客户对移动业务的使用体验,增加用户离网率以及引起客户向运营商和工信部进行投诉的风险。因此,运营商有义务也有责任对骚扰诈骗电话进行攻关,寻找骚扰电话的识别方法,建立一套精确的监管、分析和拦截恶意电话的平台,有效降低诈骗骚扰电话的数量,保障客户的通信安全,提高用户的业务使用感知。

本文将从骚扰电话的行为特征、底层通信原理研究、以及如何利用信令监测系统来监控和防治非法骚扰电话等几个方面,阐述基于信令业务特征的骚扰电话识别和防范方案,以便为非法电话的防治工作提供一套清晰的思路和方案。

1.1 骚扰电话分类

非法的骚扰电话的分类主要有以下几种:

(1)振铃挂机电话(俗称响一声电话)

此种非法呼叫具有拨打频次高、被叫号码分布规律(一般是连续的号码或者其他简单算法)、接听成功率低等特征,其主要目的是骗取用户进行电话回拨,回拨之后用户一般会听到对端已经提前录播好的广告或诈骗信息等。

(2)事先录制的广告或骚扰音频电话

此种非法呼叫的特征和上面的振铃一声挂机电话有些类似,被叫号码连续或者具备一定分布规律,当用户接听后,直接开始播放事先录制的广告、反动言论或其他诈骗信息。

(3)人工拨打的广告电话

此种非法呼叫是由人工拨打的,不法分子根据从各种非法渠道获取的用户号码信息,进行手工的电话拨打,用户接通后,不法分子会进行一些广告的推销。

(4)恶意骚扰电话

此种非法呼叫是指针对个人或者企业客户进行的大量恶意的频繁拨打,使得被呼叫的用户在一段时间内都无法正常使用手机通话和其他业务,这类电话往往会对用户造成比较直接的通信业务损失及其他关联的伤害。

1.2 诈骗电话(虚假主叫)

此种非法呼叫的主叫端的来源和落地方式较为宽泛,主要通过网络软件或专线形式进行。由于对主叫号码监管有疏漏,部分设置有内部交换机的专线用户或掌握一些网络通信软件的用户可以修改信令中的主叫号码,从而模拟出各种公共服务的热线电话号码等,用来获取用户的信任,以达到诈骗的目的。这类电话的通话内容中经常涉及中奖通知、消费信息等诱惑信息。

2 骚扰电话的特征

任何一通电话的通信过程都需要信令的交互来支持,每一条信令都包含不同的参数,这其中的参数包含主被叫用户的身份信息(IMSI/MSISDN)、位置信息(LAC/TAC/CI/ECI)、手机类型(IMEI)、通话时长等关键信息。

目前针对非法电话的特征提取,从拨打频次、被叫号码离散程度、通话时长、通话内容、主被叫号码等几个方面寻找规律,均可以通过信令监测系统来进行分析以获取非法电话的信令特性,通过对信令特性的解析,来识别该用户是否为骚扰或诈骗电话。

2.1 信令基础原理

首先从计算机网络通信来分析通信的基本原理,网络中的计算机之间进行通信时的语言被称为“协议”,只有能够讲、能够理解这些“语言”的计算机才能在网络上与其他计算机进行通信,从这个意义上讲,“协议”就是网络的本质,协议定义了网络上的各种计算机和设备之间相互通信、数据管理、数据交换的整套规则。

电话通信的原理和计算机网络通信的原理一样,也需要遵循着协议进行通信,称之为“信令”,即控制通话起始和结束的语言。在通信设备之间传递的各种控制信号,如占用、释放、设备忙闲状态、被叫用户号码等,都属于信令,信令就是各个交换局在完成呼叫接续中的一种通信语言,信令系统指导系统各部分相互配合、协同运行,共同完成某项任务。

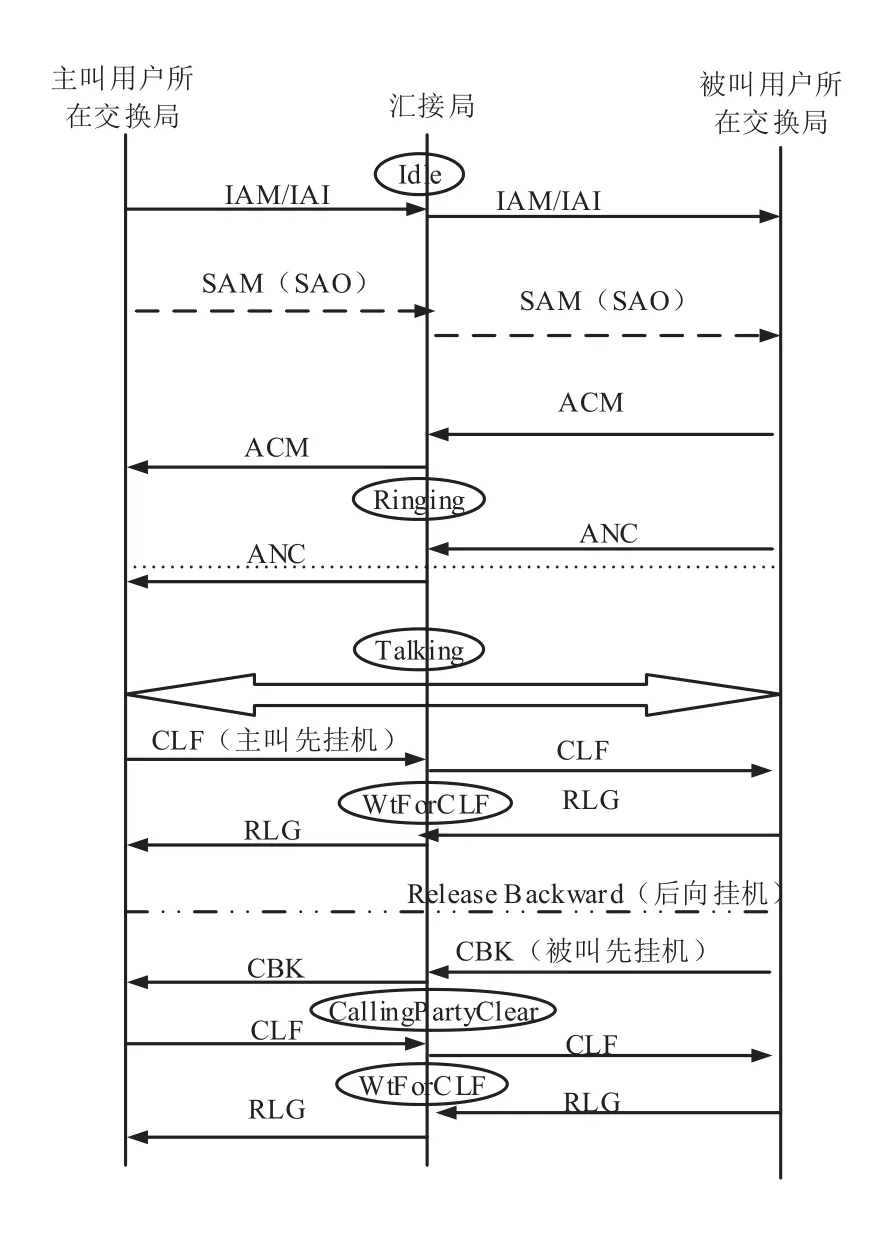

以局间TUP协议为例进行电话业务的信令特征说明,如图1所示。

(1)IAI/IAM(必选):当主叫用户拨号以后,主叫用户所在交换局将主叫号码、被叫号码、传输媒质等信息放在IAM/IAI消息中,发送给被叫用户所在交换局。

(2)SAM/SAO(可选):当主叫交换局为缩短接续时长而设置了被叫最小接收位长后,可以将最小位长后续的被叫号码以SAM/SAO消息发送给被叫用户所在交换局。

(3)ACM(可选):当被叫交换局接通被叫用户时,以ACM消息(被叫用户状态是空闲)告诉主叫侧被叫用户是空闲的并播放回铃音,以让主叫用户感知被叫正在接续中;当被叫交换局不能接通被叫用户时,以ACM消息(被叫用户状态是未知)告诉主叫侧被叫用户是未接通并播放相关录音通知,也可以直接发送CLF消息告诉主叫侧直接释放本次呼叫。

(4)ANC(可选):当被叫用户振铃后并接听了电话,被叫交换局以ANC消息告诉主叫交换机产生话单,此时主、被叫用户可以开始通话;当被叫用户振铃后未接听电话,待振铃定时器超时后被叫交换局发送CLF消息告诉主叫侧直接释放本次呼叫。

图1 以局间TUP协议为例的电话业务信令特征

(5)CLF/RLG(可选):当主叫用户在听回铃音或主、被叫通话过程中先挂机时,主叫交换局发送CLF消息给被叫交换机,被叫交换机释放本次呼叫并发RLG消息给主叫交换局。

(6)CBK/CLF/RLG(可选):当主叫用户在听回铃音或主、被叫通话过程中被叫用户先挂机时,被叫交换局发送CBK消息给主叫交换局,主叫交换局释放本次呼叫并发送CLF消息给被叫交换局,被叫交换局释放本次呼叫并发RLG消息给主叫交换局。

2.2 信令特征提取

整个信令流程中每条信令都代表接续或者挂机中的不同阶段,每条信令里都包含不同的参数,能反映主被叫的身份信息、位置信息、手机型号等特征。

结合已有先验经验提取特征筛选出信令和信令中的参数,加以相应的算法便于准确地识别出骚扰电话。图2是移动通信网呼叫流程各个接口的信令流程和关键参数。

主叫用户起呼的信令从CM_Service_Request开始,到被叫的Connect Ack应答完成通话的整个呼叫接续过程中,每条信令包含不同的参数都有不同的含义,根据这些参数,可以分析被叫号码离散、振铃时长、间隔时长、接通率等特征。

从上面流程中可以看出电话信令特征的提取方法如下:

(1)号码信息

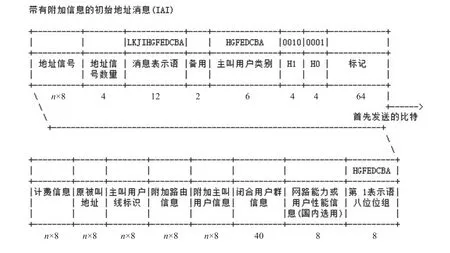

主叫BSSAP的set-up消息中包含了被叫号码、被叫BSSAP的set-up消息中包含了主叫号码、局间IAI消息中包含了被叫、主叫地址这两个关键参数,通过这些消息可以看出本次通话的主、被叫用户的号码信息,具体如图3所示。

其中:“地址信号”即被叫用户号码信息;“主叫用户线标识”即主叫用户号码信息。

(2)时长信息

1)被叫用户振铃时长很短、主叫用户主动挂机:基于ACM消息到CLF消息的时长计算。

2)被叫用户振铃时长很短、被叫用户主动挂机:基于ACM消息到CBK消息的时长计算。

3)通话时长基本相同:基于BSSAP协议的Connect Ack消息到Disconnect消息、基于TUP协议的ANC消息到CLF或CBK消息的时长计算。

(3)接通信息

1)接通率:基于基于BSSAP协议的alerting消息和CM_Service_Request或PAGING-RESPONSE消息、基于TUP协议的ACM消息和IAI或IAM消息的计算。

2)应答率:基于基于BSSAP协议的Connect Ack消息和CM_Service_Request或PAGING-RESPONSE消息、基于TUP协议的ANC消息和IAI或IAM消息的计算。

(4)位置信息

1)小区:基于基于BSSAP协议的CM_Service_Request或PAGING-RESPONSE消息的CELL参数。

2)城市:基于TUP协议的IAI或IAM消息的AREA CODE参数。

图2 移动通信网呼叫流程各个接口的信令流程和关键参数

图3 通话的主、被叫用户的号码信息

3 骚扰电话的识别与防范

3.1 系统方案

(1)总体方案

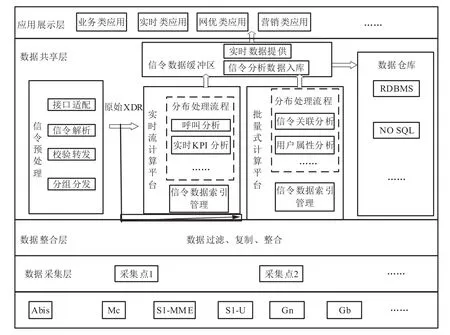

信令监测处理系统采用分层分布式结构,如图4所示,分为数据采集整合层、数据共享层和应用层。其中最底层为数据采集整合层,用于网络接口信令数据的采集,要求在不影响网络运行的情况下,提取各类原始信令以及协议数据,对信令数据进行采集、过滤、复制,然后事件合成发送到接口服务器;中间层为数据共享层,分为数据解码、合成、关联、回填、实时或非实时统计、存储及分析挖掘等;最高层为应用层,有业务类、实时类,网优类、营销类等专题模块。

图4 信令监测处理系统采用分层分布式结构

(2)数据采集范围

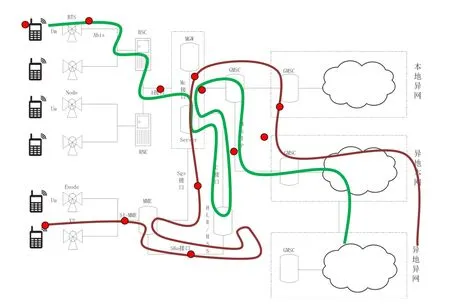

一次通话的端到端信令消息从主叫用户开始拨打到被叫用户接收一般要经过多个网元,在不同的接口信令都会有不同的参数标记(例如A口BSSMAP协议、S1-MME口S1AP协议、E-G口MAP协议等),为了尽量完整地溯源电话端到端流程,需要对尽量多的网元接口进行监控,另外,两端用户所处的不同位置和网络也决定了整个信令流程所经过的接口和网元的不同,如图5所示。

从图5可见,采集的接口包含Uu、Abis、A、S1-MME、Mc、S6a、E-G等接口,这其中包括BSSAP、S1AP,MAP、Diameter、ISUP等协议类型信令。

3.2 系统特点

信令监测系统处理运用云计算关键核心技术,具有云计算的优势特点,包括多任务并行处理、分布式数据库、云存储等,可以通过调整节点数量灵活调整系统运算能力,可以支持百万台数据量级节点云计算,各个节点之间协同工作,灵活应对各种商务模式,有效降低系统建设成本。

(1)多任务并行处理

图5 整个信令流程所经过的接口和网元

多任务并行处理是在解决计算问题的过程中使用多种计算资源,也就是执行并行计算,计算资源应将并行处理的计算机、联网的计算机专用编号两者取其一或结合使用,优势是能快速完成大量复杂的计算问题。

(2)分布式数据库

分布式数据库使用多个小型计算机系统,每台计算机的数据库管理系统都有一份完整拷贝副本和自己局部的数据库,将不同地点的各个计算机通过网络连接起来,统一管理共同组成一个全局性完整的大型分布式数据库系统。

(3)分布式的文件管理平台

分布式的文件管理平台的特点是基于客户机/服务器模式,将系统文件的物理存储资源通过计算机网络与节点相连的方式统筹管理,而不是一定直接连接在本地节点上。一个典型的分布式文件管理平台可能包括多个供多用户访问的服务器。

(4)分布缓存

分布缓存技术主要针对数据库、应用服务器之间的瓶颈问题,可以降低数据库的存储压力,提升服务器的运算性能,使用普通的X86架构服务器或低端的电脑主机就能实现应用功能。

图6 骚扰电话的识别筛选规则

3.3 识别算法

结合骚扰及诈骗电话的规律分析,总结出一套行之有效的算法,用以快速、准确地发现和过滤这些非法的呼叫。

规律主要可以分为以下几种:(1)振铃挂机

这类电话主要具有拨打频次高、被叫号码连续或者一定规律分布、应答成功率低等主要特征。

(2)播放事先录制的音频

这类电话一般也由拨测设备来完成,被叫号码规律或者连续,但由于会有用户接听,所以拨打频次不会很高,相对振铃挂机电话来说,具有较高的接通率,因此,也就意味着它会占用相对更多的TCH信道,但通话时间一般都不长。

(3)人工拨打的广告电话

这类电话相对振铃挂机电话来说,具有较高的接通率,被叫应答时长不固定,被叫号码离散度高,拨打频次比振铃挂机的电话要低很多。

(4)恶意骚扰电话

这类电话的主叫号码可能为一个也可能为多个,且利用网络电话拨打成本较低,主叫号码较为难于跟踪,拨打频次非常频繁,接通率低,被叫号码一般仅为一个或几个号码。

针对以上的骚扰电话采取图6的筛选规则来进行骚扰电话的识别。

(5)主叫号码隐藏骚扰电话

这类型的电话基本都是通过自有的小交换机、软交换设备或自有交换软件,通过对信令(7号信令协议或SIP协议)协议中的参数做过修改。在TUP协议中的IAM消息中的Calling_Number中的address_present_restrict(限制地址提供标识语)参数有三种显示方式:0x00:允许;0x01:限制;0x02:地址不可用。

该参数如图7所示。

该参数不正常的时候可以置位01或02,此时被叫用户的终端上不能显示主叫用户号码,此类电话需要溯源到主叫用户的来源,并由主叫侧进行黑单处理。

图7 TUP协议中IAM消息中Calling_Number中的address_present_restrict参数

3.4 防范方案

信令监测系统对骚扰及诈骗电话的防治主要分为两种:一种是主动的发现,及时发现满足骚扰电话特征的呼叫,提取用户号码信息并及时进行相应的关停操作;一种是事后溯源分析,针对诈骗电话进行溯源查询,查出号码的来源以提供给相关单位进行进一步处理。

(1)实时分析

根据骚扰电话的主要特征,结合大数据对用户特征行为的分析,建立了骚扰电话实时分析平台,该平台的数据时延可以做到5分钟粒度,实时提供现网中存在异常的主叫号码,通过大数据分析之后,及时与核心网对接,将满足条件的号码进行加黑处理。

(2)信令溯源

针对诈骗电话这种没有明显特征的电话,对全网语音通话涉及到的所有的接口信令数据进行了3个月的数据存储,可以后续对于诈骗电话的溯源分析。通过主、被叫号码和时间能够快速地定位到主叫号码的来源归属,提供给相关单位进行进一步的分析。

4 结论

移动通信不断发展丰富,不法分子利用语音拨打骚扰和诈骗电话对用户进行骚扰,本文通过对这类非法的电话进行特征挖掘,并基于信令监测系统对其进行监控和分析,提供了骚扰电话的识别和诈骗电话的溯源分析手段,希望以此有效地防范和制止骚扰诈骗电话的泛滥。

[1] 中国移动通信集团江苏有限公司. 加快创新转型、全面推进数字化服务发展[Z]. 2017.

[2] 汤敏锋. TD-LTE系统干扰排查及案例剖析[J]. 信息通信,2015(15): 153-156.

[3] 中国移动通信集团江苏有限公司. 江苏移动ICT发展规划项目报告[Z]. 2015.

[4] 谢廷晟,牛化成,刘美英. HTML5权威指南[M]. 北京: 人民邮电出版社, 2015.

[5] 中国移动通信集团江苏有限公司. 面向LTE流量经营的智能管道技术研究和应用推广[Z]. 2016.

[6] 林星. HTML5移动应用开发[M]. 北京: 人民邮电出版社,2013.

[7] 王丹阳. 数据挖掘技术在骚扰电话监控系统的应用研究[D]. 长沙: 湖南大学, 2009.

[8] 刘剑. 基于数据挖掘技术实现骚扰电话识别[D]. 北京:中国地质大学, 2011.

[9] 岳亮. 限制垃圾短信及骚扰电话行为方案设计与实现[D]. 北京: 北京邮电大学, 2012.

[10] 王玉申. 一种基于语音识别的骚扰电话拨测系统[J]. 江苏通信, 2013,29(6): 40-42.

[11] 许乃利. 基于大数据技术的疑似骚扰和电信欺诈电话监测系统设计与实现[J]. 信息通信技术, 2017,11(4): 27-33.

[12] 王彦青,王瀚辰. 一种识别骚扰电话的组合算法研究[J]. 电信科学, 2017,33(7): 112-119. ★