基于复杂网络理论的岸防作战体系骨干网络研究*

2016-11-16吴忠杰

吴忠杰

(中国工程物理研究院总体工程研究所,四川绵阳621900)

基于复杂网络理论的岸防作战体系骨干网络研究*

吴忠杰

(中国工程物理研究院总体工程研究所,四川绵阳621900)

随着信息技术在战争中的大量应用,现代战争越来越呈现出网络化和体系对抗性,研究其拓扑特性已十分必要。基于复杂网络理论,首先建立了岸防作战体系网络模型,然后提出一种基于贪心思想的骨干网挖掘算法,最后对模型的骨干网络进行了研究。结果表明该方法能够快速、准确地挖掘出岸防作战体系的网络骨干,并能为军事对抗体系的复杂网络应用研究提供借鉴和参考。

军事对抗体系,复杂网络,骨干网络,贪心算法

0 引言

战争体系是各作战要素之间各种关系相互作用而形成的复杂系统,如果将这些要素和关系用节点或边来表示,那么战场空间就形成了一个“无形的网络”[1]。由于作战要素及其关系数量众多、关系复杂,所以很难对其全面把握,而如果先通过技术手段挖掘出其骨干特征,这无疑将极大地提升指挥员们分析、处理各种战争问题的能力。

骨干网[2-3],顾名思义,是指一个网络的核心部分,包括核心节点和核心边。挖掘战争体系的网络骨干将有利于我们根据网络规模、安全威胁性质以及活动状态,从不同粒度上攻击敌方体系和防护己方体系,使得攻击和防护更具针对性,也更能提高攻击/防护效率,降低攻击/防护成本。

目前,国内外对复杂网络骨干网的研究主要是通过滤掉次要节点来达到规模上的简约。如NanDu等[4]通过滤掉与社团联系松散的成员,设定核心成员权重,用最小生成树来寻找骨干网;Scellato等[5]通过定义边权重,构造边的最小生成树来获取城市网络的骨干网;史庭俊等[6]通过建立连通支配集来构造传感器网络的骨干网。其他的还有基于成员角色[7]、派系过滤的方法[8]等。

然而,这些方法生成的骨干网虽然考虑了成员或边的重要性,却没有对两者同时进行考虑;其次,在对成员重要性度量上也多为全局性,没有考虑网络异构特性;此外,这些算法的复杂度普遍较高。基于此,本文从节点和边的重要性入手,在考虑挖掘粒度前提下,采用贪心搜索算法来挖掘网络的骨干,可以弥补这些缺点。

1 岸防作战体系复杂网络模型

岸防作战体系[9]是国防体系中最重要的构成部分之一,以往战争表明,岸防作战的成败关乎国家的安危。进入21世纪,面对信息化的高技术战争形态,近海岸防的任务、使命以及作战方式都发生了巨大的变化,因此,对岸防作战体系的构建、完善、优化和特性研究刻不容缓。

从实体类型上划分,岸防作战体系主要包括指控系统、侦察探测系统、火力打击系统和勤务保障系统,而每个系统又由多个实体及其关系组成。

假设某岸防作战体系由以下元素组成:

①指控系统:一级(指控中心C1)、二级(机场控制中心C2、预警机指控中心C3、高炮指挥所C4、导弹指挥所C5)、三级(高炮指挥所1C6、高炮指挥所2C7、地空导弹指挥所C9、防空导弹指挥所C8);

②侦察探测系统:一级(侦察卫星S1)、二级(机场附属雷达S2、预警机S3、高炮指挥所雷达S4、导弹指挥所雷达S7)、三级(高炮1雷达S5、高炮2雷达S6、地空导弹雷达S8、防空导弹雷达S9);

③火力打击系统:攻击机编队1(3架,H1~H3)、攻击机编队2(3架,H4~H6)、高炮组1(3个,H7~H9)、高炮组2(3个,H10~H12)、地空导弹发射井(3个,H16~H18)、防空导弹发射车(3个,H13~H15);

④勤务保障系统:一级(后勤保障中心G1)、二级(飞机附属保障中心G2、高炮总后勤站G3、导弹总后勤站G4)、三级(高炮1后勤站G5、高炮2后勤站G6、地空导弹后勤站G7、防空导弹后勤站G8)。

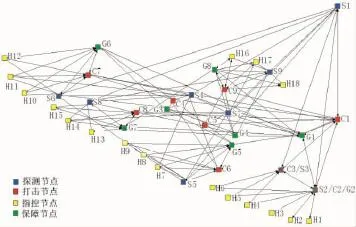

由这些作战元素构成的岸防作战体系示意图如图1所示,经过网络化抽象后的网络模型如图2所示。

2 基于贪心思想的骨干网络挖掘算法

由于骨干网的挖掘要以节点和边的重要性为基础,因此,在进行骨干网挖掘之前,首先需要确定节点和边的重要性。

2.1节点重要性模型

对于网络节点重要性评估,一般有节点删除法[10]、节点跳面法[11]和节点收缩法[12]等,其中节点收缩法是比较优良的算法,该方法不仅直观有效、运算速度快,而且还考虑了节点的连接度和网络位置,只是在计算网络凝聚程度时,它将收缩后的新节点等同于未收缩的节点,实际上是不够准确的。基于此,本文提出了一种自环式收缩方法(每收缩一条边,就在新节点上加一个环),对节点的拓扑位置、连接程度和网络流特性进行综合考虑,得到更加准确的节点重要性。

图1 岸防作战体系示意图

图2 岸防作战体系网络模型

式中,T(vi)为节点的重要程度,J(vi)为结构重要度,Z(vi)为凝聚重要度,L(vi)为节点介数,Ci(p,q)为节点p和q之间经过节点vi的最短路径条数,C(p,q)为节点p和q之间最短路径条数,dij为节点i和j之间最短路径,c2r1+1为收缩节点集内部距离。

2.2边重要性模型

除节点之外,边在网络中的重要性对骨干网的挖掘也很重要,本文借鉴文献[11]线路介数的方法对网络中边的重要性进行评估。

式中,Gk表示边的重要性,Nij(k)表示节点对间最短路径经过边k的次数,Nij表示网络中所有节点对间最短路径数目。

2.3骨干网模型

为挖掘网络的核心骨干,采用贪心算法,即从最重要的节点开始,不断选取网络中最重要的节点和边。

设第n-1步中含有节点j的骨干网的重要性值为D(n-1),节点vi为下一个与节点vj相连且为下一个要加入骨干网的节点,其重要度为T(vi),节点i与j相连的线路k的重要度为Gi,j(k),则第n步骨干网的重要性值为D(n)为:

式中,D(0)为初始网络,即最重要节点的重要度。

算法步骤:

①根据式(1)~式(9)计算网络中每个节点和边的重要性;

②确定岸防作战网络中最重要的节点,并设为骨干网络初始状态;

③根据实际需要设定骨干网粒度;

④按照式(10)和式(11),不断地将新节点和边加入到骨干网中,直到达到粒度要求。

3 仿真实验

3.1基本条件

岸防作战体系组成元素及其结构按照图1设定,其网络模型如图2所示。可以得到岸防作战体系中,总节点数为41,总边数为126,基于此,进行如下两个实验。

实验1:将粒度设为5%,获得的骨干网节点与边总数为:

根据骨干网形成规则,应有4个点,4条边。通过仿真可得,它们是:

节点:指控中心C1、后勤保障中心G1、机场S2/C2/G2、卫星S1;

边:后勤中心与机场(G1~S2/C2/G2);

指控中心与机场(C1~S2/C2/G2);

卫星与机场(S1~S2/C2/G2);

指控中心与后勤中心(G1~C1)。

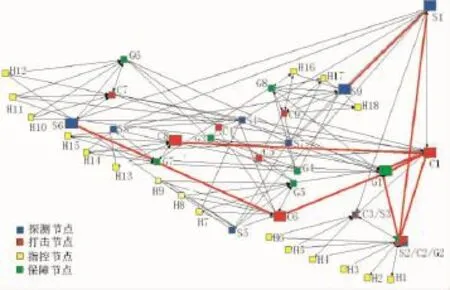

将其表示在网络模型图中,如图3所示。

图3 粒度为5%的骨干网络

实验2:将粒度设为10%,获得的骨干网节点与边总数为:

根据骨干网形成规则,应有9个点,8条边。

通过仿真可得,它们是:

节点:指控中心C1、高炮指挥所1C6、防空导弹指挥所C8、后勤保障中心G1、机场S2/C2/G2、卫星S1、高炮指挥所雷达S4、高炮2雷达S6、防空导弹雷达S9;

边:后勤中心与机场(G1~S2/C2/G2);

指控中心与机场(C1~S2/C2/G2);

卫星与机场(S1~S2/C2/G2);

指控中心与后勤中心(G1~C1);

指控中心与高炮指挥所1(C1~C6);

指控中心与防空导弹指挥所(C1~C8);

卫星与防空导弹雷达(S1~S9);

高炮指挥所1与高炮2雷达(C6~S6)。

图4 粒度为10%的骨干网络

将其表示在网络模型图中,如图4所示。

3.2结果分析

由实验1和实验2的结论可知,这种基于贪心算法和关键节点/边的骨干网挖掘方法能够快速找到岸防作战体系的核心节点(指控中心C1、后勤保障中心G1、卫星S1等)和核心关系(后勤中心与机场、指控中心与后勤中心、指控中心与机场等),对于己方指挥员全面掌握作战体系骨干和高效执行作战任务有很重要的意义。

4 结论

高新技术条件下,现代战争作战样式、作战手段发生的巨大变化,对军事系统的理论和方法研究提出了新的要求。挖掘作战体系的骨干网,把握战争核心,对于不同程度的威胁作出相应等级防护,以及用最低攻击成本达到最大攻击效果有很强的适用意义。

本文提出一种基于贪心算法的骨干网快速查找算法,在不同粒度上对岸防作战体系的网络骨干进行了挖掘。仿真结果表明,本文算法能够快速、准确地查找出作战体系网络的核心部分,对军事对抗体系的复杂网络应用研究具有借鉴和参考意义。

[1]张明智,胡晓峰,司光亚,等.基于Agent的体系对抗仿真建模方法研究[J].系统仿真学报,2005,17(11):2785-2788.

[2]汪永益,汪生.骨干网络对抗研究[J].电子对抗,2003,37(5):1-6.

[3]吴忠杰.基于复杂网络理论的体系对抗建模与仿真研究[D].西安:西北工业大学,2014.

[4]DU N,WU B,WANG B.Backbonediscovery in social networks[C]//IEEE/WIC/AIMInternational ConferenceonWeb Intelligence.USA:IEEE ComputerSociety,2007:100-103.

[5]SCELLATO S,CARDILLO A,LATORA V,et al.The backboneofacity[J].TheEUROPEAN Physical Journal B,2006,50(1):221-225.

[6]史庭俊,方旭明.基于连通支配集的虚拟骨干网构造算法[J].计算机工程,2011,37(1)116-118.

[7]张庆书,韩言妮,郑波尽.基于成员角色的骨干网挖掘算法[J].复杂系统与复杂性科学,2009,6(4):26-33.

[8]DERENYI I,PALLA G,VICSEK T.Clique percolation in random network[J].Physical Review Letters,2005,94(16):160202.

[9]黄谨皑.信息化条件下近岸防卫作战体系的构建[J].国防大学学报,2009,24(7):54-55.

[10]NARDELLI E,PROIETTI G,WIDMAYER P.Finding the mostvital nodeofashortestpath[J].Theoretical Computer Science,2001,296(1):167-177.

[11]POTAMIAS M,BONCHI F,CASTILLO C,et al.Fast shortest path distance estimation in large networks[C]//Proceeding s of 18th ACM Conference on Information and Know ledge Management.Hong Kong:Association f or ComputingMachinery,2009:867-876.

[12]谭跃进,吴俊,邓宏钟.复杂网络中节点重要度评估的节点收缩方法[J].系统工程理论与实践,2006,26(11):79-83.

Research on Backbone Network of Coast Combat System Based on Complex Network Theory

WU Zhong-jie

(Institute of System Engineering,China Academy of Engineering Physics,Mianyang 621900,China)

With the development of information technology using in the war,modern battlefield has become more and more networkable and system of system,so it is necessary to research its topological characteristics.Based on complex network theory,a coast combat system network model(CCSNM)is established.Then,an greedy algorithm to seek backbone network is proposed.At last,this algorithm was used to find the backbone network of CCSN.The simulation results show that this algorithm can find backbone network fast and accurate,which also can provide reference for the application of complex network in military force systems of system.

militaryforcesystemsofsystem,complexnetwork,backbonenetwork,greedyalgorithm

N94

A

1002-0640(2016)10-0066-04

2015-08-13

2015-09-16

中国工程物理研究院总体工程研究所创新基金资助项目

吴忠杰(1986-),男,四川绵阳人,硕士。研究方向:复杂系统建模、非标设备电气系统设计与研制。