云存储中一个高效的数据完整性审计方案

2016-10-22田祎

田祎

(商洛学院陕西商洛726000)

云存储中一个高效的数据完整性审计方案

田祎

(商洛学院陕西商洛726000)

云计算被视为新一代企业IT架构,在诸多领域有着广泛的应用。云计算技术使得应用软件与数据库部署于集中式大型数据中心,在大数据计算、存储方面具有开销低廉、访问便捷等特点。然而,云计算在应用过程中仍存在一系列安全挑战。针对存储在云中的外包数据,本文提出了一个高效的外包数据审计方案,该方案支持云存储中数据完整性验,且具有轻量级计算开销。同时,本文给出了该方案的正确性分析与性能评估。实验结果表明本文所提出的数据完整性审计方案更加高效,且能够满足云存储环境下的数据完整性审计要求。

云计算;数据完整性;审计;云存储

云计算作为新一代应用交付技术,允许云服务提供商(Cloud Service Provider,CSP)为远程用户提供高效、便捷的计算资源和存储资源。云存储是云计算提供的一个重要服务,支持数据拥有者将本地数据外包到云服务器中,由CSP负责数据拥有者的数据安全与管理,而数据拥有者可以通过互联网随时随地访问并获取云中数据。然而,由于CSP是不可信或半可信的第三方,为保护自身利益,CSP可能会向数据拥有者隐瞒由外部攻击、软/硬件故障以及内部威胁引起的数据丢失事故或者删除那些久未访问或很少被访问的数据以达到节省存储空间的目的[1-3]。因此,数据拥有者很难确保云服务器中数据的完整性。为了解决这个问题,完整性审计机制被提出,从而提高云存储服务的可靠性。

目前,许多云存储数据完整性审计方案[4-15]已被提出。其中,一些基于两方的数据完整性审计方案[4-8]由数据拥有者完成数据完整性审计操作,另有其他一些方案[9-15]通过引入第三方审计者(Third-Party Auditor,TPA)来完成数据完整性验证工作。Ateniese等人[4]提出了首个可证明数据占有协议(Provable Data Possession,PDP),能够验证不可信云存储环境下的外包数据完整性,且支持抽样审计(Sample Auditing)。抽样审计方法也同样被用于其它方案[9-12]。为保证外包数据的一致性,有必要构造周期性地数据完整性审计方案。然而,由于完整性审计机制中标签生成和验证算法的复杂性,用户与TPA需要消耗大量计算开销。

为了降低计算开销,文中提出了一个轻量级的云存储数据完整性审计方案,且支持抽样审计。在该方案中,标签生成和验证算法通过减少高计算开销操作的数量来提高审计效率。此外,文中通过计算算法执行时间来分析方案性能。实验结果表明,与传统方案相比,文中所提方案更加高效,所需执行时间更短。因此,本方案能够提升云存储服务质量,且能够很好的应用于计算资源受限的环境中。

1 预备知识

双线性映射:令G1,G2为阶为素数p的两个乘法循环群,g为G1的生成元。双线性映射e满足如下性质:

1)双线性(Bilinearity):对所有u,v∈G和a,b∈Zp,有e(ua,vb)=e(u,v)ab;

2)非退化性(Non-degeneracy):e(g,g)=1;

3)可计算性(Computability):存在一高效地可计算算法e满足如上性质,那么e:G1×G1→G2。

2 设计原理

对于文中所提出云存储数据完整性审计方案,本章节将给出其设计原理。

2.1系统模型

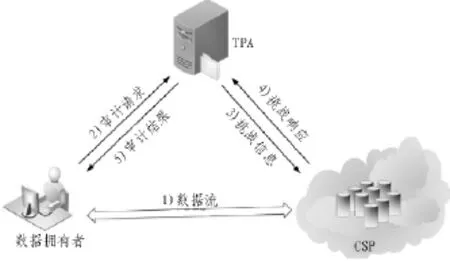

图1描述了云存储环境的数据完整性审计机制,该机制由3个实体组成:CSP、数据拥有者和TPA。CSP为数据拥有者提供大规模的计算资源和存储资源,负责管理数据拥有者存放的外包数据,如响应数据拥有者的数据访问请求以及TPA的数据完整性挑战请求。数据拥有者将数据上传到云服务器,能够随时随地访问云服务器中的数据,且能够授权TPA验证云端外包数据完整性。

图1 云存储审计机制系统模型

2.2定义

文中所提方案由如下6个算法组成:Setup,KeyGen,TagGen,RespGen,Verify。

Setup(λ)→param:输入安全参数λ,CSP生成公开参数param。

KeyGen(param)→(sk,pk):用户输入公开参数param,计算生成私钥sk={sk1,sk2},用于标签生成;公钥pk={pk1,pk2}由私钥sk生成,且用于验证。

TagGen(mi,idi,sk)→σi:用户输入数据块mi、该数据块标识idi和私钥sk,该算法输出该数据块对应标签σi。

ChalGen(n)→{l,rl}l∈L:TPA从{l,…,n}中选取随机数串L以及生成随机数(rl)l∈L作为挑战。其中,变量n代表数据块个数。

RespGen(M,σ,{l,ri}l∈L→(α,β):对于TPA提出的挑战,CSP生成一个响应(α,β)。

Verify({l,rl}l∈L,(α,β),pk,{idl}l∈L)→True or False:TPA验证响应是否与挑战一致。如果一致,输出True,否则输出False。

3 方案构造

令G1,G2为阶为素数p的两个乘法循环群,g为G1的生成元。H:{0,1}*→Zp是一个抗碰撞hash函数,e:G1×G1→G2是一个线性映射。M={mij}i∈[1,n],j∈[1,s],mij∈Zp,表示待上传数据,标签σ={σ}i∈[1,n]。

系统参数:CSP执行Setup算法,选取阶为素数p的乘法循环群G1,G2,且生成元为g,双线性映射e,CSP输出公开参数param=(G1,G2,p,g,e),并向云用户以及TPA公开该参数。

标签生成:用户执行KeyGen算法生成密钥。用户先选择s+1个随机值a∈Z*p,sk2={sk2,j=bj∈Zp}j∈[1,s],计算sk1=g1/a,pk1=ga,pk2={pk2,j=gbj}j∈[1,s]。然后,用户执行TagGen算法生成标签,

用户上传(M,σ)到云服务器中,并删除本地数据。

用户授权TPA审计云服务器中外包数据。

挑战:TPA执行ChalGen算法,选择随机数字串L∈{1,2,…,n},生成一系列随机值{rl∈Z*p}l∈L,其中,L表示被挑战数据块的个数。TPA将挑战消息chal=(l,rl)l∈L发送给CSP。

响应:CSP收到挑战消息后,执行RespGen算法生成响应消息(α={αj}j∈[1,s],β)如下:

CSP发送响应消息(α={αj}j∈[1,s],β)给TPA。

验证:TPA收到响应消息后,执行Verify算法,如果满足公式

输出True,否则输出False。

根据双线性映射性质,上述完整性审计方案的正确性分析如下:

由于左式与右式相等,该云存储数据完整性审计方案是正确的。

4 性能分析

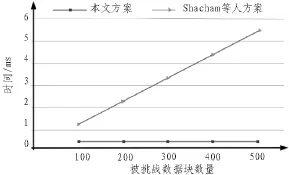

Shacham等人基于文献[10-12]构造了一个可恢复证明方案[9],本章给出了文中所提云存储审计方案与Shacham等人方案的性能对比。实验结果证明,本文所提方案更加高效。

4.1计算开销

表1给出了标签生成算法与验证算法的计算开销对比。其中,涉及的符号表示如下:S表示每个数据块分片的数量;L表示被挑战数据块的数量;HZ:{0,1}*→Z;HG:{0,1}*→G;P表示一个双线性对运算;EG表示一个群G上的幂运算;MG表示一个群G上的乘法运算;MZ表示一个ZP的乘法运算;AZ表示一个ZP的加法运算。

表1 计算开销对比

从表1可知,在TagGen算法方面,本文所提云存储审计方案只需一个群G上的幂运算,而Shacham等人的方案需要(S+1)·EG。在本文方案中,当TPA验证从CSP接收到的响应时,EG和MG运算数量由每个数据块的数据片所决定。然而,在Shacham等人的方案中,这两种运算数量都与数据片数量和被挑战数据块数量线性相关。

4.2实验结果

本文利用PBC(Pairing Based Cryptography)密码学库对本文所提方案和Shacham等人进行了实现。实验环境如下:Ubuntu 12.04系统、Intel酷睿i3 3.10 GHz处理器和4GB内存。假设|p|=160 bits。

图2TagGen算法计算开销

图3Verify算法计算开销(S=100)

图2描述了标签生成算法的计算性能。在本文方案中,当S=1时,ChalGen算法每生成一个数据块标签的时间为3.12 ms;当S=100时,算法每生成一个数据块标签的时间为3.3 ms。在Shacham等人的方案中,当S=1时,算法每生成一个数据块标签的时间为15 ms;当S=100时,ChalGen算法每生成一个数据块标签的时间为330 ms。此外,正如图3所描述的,Shacham等人方案的Verify算法的执行时间与被挑战数据块的数量L线性相关;而本文所提方案中的Verify算法的平均执行时间为0.32s且与被挑战数据块的数量L无关。

5 结束语

文中提出了一个高效的数据审计方案,该方案支持云存储中数据完整性验,且具有轻量级计算开销。同时,本文给出了该方案的正确性分析与性能评估。从标签生成算法和响应验证算法两个方面,对本文方案与Shacham等人的方案进行了对比,实验结果表明本文方案能够满足云存储环境下的数据完整性审计要求。

[1]Pan Y,Zhang J.Parallel programming on cloud computing platforms[J].JournalofConvergenceVolume,2012,3(4):23-28.

[2]Wei L,Zhu H,Cao Z,et al.Security and privacy for storage and computation in cloud computing[J].Information Sciences,2014(258):371-386.

[3]Teraoka T.Organization and exploration of heterogeneous personal data collected in daily life[J].Human-Centric Computing and Information Sciences,2012,2(1):1-15.

[4]Ateniese G,Burns R,Curtmola R,et al.Provable data possession at untrusted stores[C]//Proceedings of the 14th ACM conference on Computer and communications security.ACM,2007:598-609.

[5]Schwarz T S J,Miller E L.Store,forget,and check:Using algebraic signatures to check remotely administered storage[C]//26th IEEE International Conference on Distributed Computing Systems.IEEE,2006:12-21.

[6]Naor M,Rothblum G N.The complexity of online memory checking[J].Journal of the ACM(JACM),2009,56(1):2.

[7]Juels A,Kaliski Jr B S.PORs:Proofs of retrievability for large files[C]//Proceedingsofthe14thACMconferenceonComputer and communications security.ACM,2007:584-597.

[8]Sebé F,Domingo-Ferrer J,Martinez-Balleste A,et al.Efficientremotedatapossessioncheckingincriticalinformation infrastructures[J].IEEE Transactions on Knowledge and Data Engineering,2008,20(8):1034-1038.

[9]Shacham H,Waters B.Compact proofs of retrievability[M].Advances in Cryptology-ASIACRYPT'08.Springer Berlin Heidelberg,2008:90-107.

[10]Wang C,Chow S S M,Wang Q,et al.Privacy-preserving publicauditingforsecurecloudstorage[J].IEEE Transactions on Computers,2013,62(2):362-375.

[11]Yang K,Jia X.An efficient and secure dynamic auditing protocol for data storage in cloud computing[J].IEEE Transactions on Parallel and Distributed Systems,2013,24(9):1717-1726.

[12]Wang Q,Wang C,Ren K,et al.Enabling public auditability and data dynamics for storage security in cloud computing[J].IEEE Transactions on Parallel and Distributed Systems,2011,22(5):847-859.

[13]Zhu Y,Hu H,Ahn G J,et al.Cooperative provable data possession for integrity verification in multi-cloud storage[J].IEEE Transactions on Parallel and Distributed Systems,2012,23(12):2231-2244.

[14]Shahane S S,Kulkarni R B.Cloud Auditing:An approach for Betterment of Data Integrity[J].International Journal of Soft Computing and Engineering,2014:107-113.

[15]Wang B,Li B,Li H.Panda:Public Auditing for Shared Data with Efficient User Revocation in the Cloud[J].IEEE Transactions on Services Computing,2015,8(1):92-106.

A light-weight data auditing scheme for the cloud storage environment

TIAN Yi

(Shangluo University,Shangluo 726000,China)

Cloud computing is considered as a new IT framework for enterprises and has been widely used in various fields.In the cloud environment,application software and databases are deployed in the centralized large data centers which has advantages of low cost,convenient access and so on in terms of big data computation and storage.However,cloud computing has several security challenges.In this paper,we proposed a efficient data auditing scheme for cloud-based storage.This scheme provides cloud-based data integrity verification with light-weight computation cost.Furthermore,we show the correctness and performance analysis of the proposed cloud-based data auditing scheme.The experimental results demonstrate that the proposed scheme in this paper is more efficient and enables to satisfy the requirement of data integrity verification for the cloud storage environment.

cloud computing;data integrity;auditing;cloud storage

TN918

A

1674-6236(2016)17-0022-03

2015-12-09稿件编号:201512098

陕西省自然科学基础研究计划资助项目(2015JM6347);陕西省教育厅科研项目(14JK1221)

田祎(1983—),男,陕西商洛人,硕士,讲师。研究方向:计算机系统结构,云计算,智能优化算法。