基于近端梯度算法的协作拥塞策略*

2016-07-19柯峰麦帆邓远意陈晓彬

柯峰 麦帆 邓远意 陈晓彬

(华南理工大学 电子与信息学院, 广东 广州 510640)

基于近端梯度算法的协作拥塞策略*

柯峰麦帆邓远意陈晓彬

(华南理工大学 电子与信息学院, 广东 广州 510640)

摘要:经典的协作拥塞策略忽略了目的节点端所受到的干扰信号,并使用了较多的中继数量和中继功率.为了减少中继总功耗和中继使用数量,同时保持较高的安全容量,文中在安全容量的优化问题中引入组稀疏惩罚,并采用近端梯度算法(PGA)进行求解,提出了基于PGA的协作拥塞策略.仿真结果表明,PGA算法能有效解出安全容量,通过调节惩罚因子的大小,可以在损失小部分安全容量的情况下,大大减少中继总功耗和中继使用数量,合理分配系统资源,提高中继使用效率.

关键词:通信安全;协作拥塞策略;近端梯度算法;安全容量

随着无线通信技术的发展,无线通信中的安全问题越来越受到重视.传统的信息安全技术包括加密技术、鉴权(认证)和密钥分配(AKA)、安全算法等[1],通信双方通过加密通信内容来防止窃听者窃听相关信息.然而,随着计算机性能的不断提升,这些安全技术依然存在着被破解的危险[2].近年来,协作通信[3]、信道编码技术[4]、多天线技术[5- 6]、扩频技术等物理层传输技术的快速发展,极大地丰富了无线通信的物理层资源并引领了无线通信技术的研究热潮.物理层安全开始获得研究人员的重视,物理层安全技术的研究迎来了前所未有的机遇.

最早研究物理层信息安全技术的是Wyner[7],他于1975年引入了窃听信道的概念,提出了三节点窃听信道模型,认为当主信道的信道条件优于窃听信道的信道条件时,可以在完全不使用密钥加密的情况下实现安全通信.20世纪90年代,多输入多输出(MIMO)技术被提出并成为移动通信的关键技术之一,而协作中继分集技术作为一种利用其他终端或节点的天线进行接收并合并的虚拟 MIMO 技术,也被广泛重视,多种中继协作策略[8- 9]相继被提出.由于协作可以增加系统容量和数据传输速率,有效对抗多径衰落,改善通信质量,并且协作中继策略也可以明显提高通信的安全容量,因此最近几年,国内外研究人员着手研究了不同的基于协作中继的物理层安全问题.Dong等[10]针对3种策略的协作物理层安全问题,分别推导了在中继总功率受限和安全容量受限情况下各种策略的最优协作中继波束赋形因子;Song[11]分析了放大转发(AF)策略与协作拥塞(CJ)策略在不同场景下的性能,包括中继数量及天线数量的变化情况,并对这两种策略进行了比较.Lee[12]在多跳全双工中继模型下研究了中继功率分配问题及安全容量情况,并与半双工中继法进行比较,取得了不错的效果.Hui等[13]针对多中间节点情况提出了部分中继转发信息和部分发送干扰噪声两种中继选择方案,并求得了两种方案的保密中断概率的闭合表达式.文献[14- 15]研究了不同情况下的中继选择问题.Zhang等[16]在假设中继不可信、源节点同时发送有效信号和干扰的情况下研究了二进制相移键控(BPSK)调制下的符号错误率.Wang等[17]在每个节点功率受限的情况下分析了AF策略的安全能源效率,并结合分式规划、惩罚、备用搜索、凸函数编程等方法将问题分解为多个子问题,通过求解得到最优值.Zhao等[18]在AF策略中引入了波束赋形因子组稀疏惩罚,并使用近端梯度算法(PGA)来优化安全容量,减少中继使用规模.Wang等[19]采用一种连续参数凸逼近算法来求解能量分配最大化和遍历安全率的下界问题,发现分配更多的功率用于发送噪声信号可以获得更大的安全容量.

经典的CJ策略[10]忽略了目的节点端所受到的干扰信号并使用了较多的中继数量和中继功率.为了减少中继功耗和中继使用数量,同时保持较高的安全容量,文中采用组稀疏惩罚和PGA算法来求解最大安全容量,提出了基于PGA的协作拥塞策略并比较分析了文中CJ策略与经典迫零(ZF)算法的性能.

1CJ策略模型

假设在无线网格中有1个源节点S、1个目的节点D和N个中断节点R.在CJ策略中,当源节点S向目的节点D广播复数信号x时,设有m个中继R发射独立于发射信号的带波束赋形因子的干扰信号z,以此来混淆窃听者接收到的信号.调节波束赋形因子可以使干扰信号对目的节点的影响尽量小而对窃听者E的影响尽量大,从而提升安全容量.CJ策略的窃听信道模型如图1所示,其中所有节点均配置单天线,并假设所有信道状态信息是已知的.

图1 CJ策略的窃听信道模型

由以上分析可知,在CJ策略中,目的节点接收到的信号为

(1)

而窃听者E接收到的信号为

(2)式中,PS为源节点发射功率,信号z的功率均值为1,hSD、hSE分别为源节点与目的节点、源节点与窃听者之间的信道增益,hRD=(hR1D,hR2D,…,hRmD)T、hRE=(hR1E,hR2E,…,hRmE)T分别为中继与目的节点、中继与窃听者之间的信道增益向量,w=(w1,w2,…,wm)T为中继发送信号的权重因子,nd、ne分别为目的节点和窃听者处的高斯白噪声.

则主信道和窃听信道的信道容量分别为

(3)

(4)

而CJ策略下的安全容量RS- CJ为

(5)

然而,在这样的CJ模型中,每个中继节点都处于工作状态并发射了相应的干扰信号,虽然这种工作方式能获得良好的安全容量性能,但每次都使用了全部的中继功率和所有的中继,中继效率并不高.而在协作通信物理层安全的研究中,安全容量最大化并不是唯一的研究重点,合理分配使用中继节点资源同样值得研究.

有鉴于此,文中在安全容量最优化问题中引入组稀疏惩罚并采用近端梯度算法进行求解,旨在保持较高安全容量的情况下减少中继功耗和中继的使用数量,提高中继效率,即在安全容量性能和中继规模之间取得平衡.

2安全容量优化问题模型

由上述分析可得安全容量优化问题:

maxRD-RE

(6)

式中,Pi为第i个中继节点的功率上限.由于没有消除目的节点端所受到的干扰信号,因此式(6)的优化问题模型更加符合实际情形,同时每个中继节点的功率约束都是独立的.

(7)

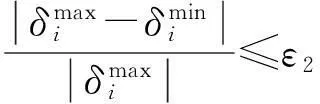

式中,ρ为惩罚因子.而最大化问题可以转化为最小化问题,即式(7)可以转化为

(8)

由于目标函数中RE-RD的非凸性,求解这个优化问题变得很困难.参考文献[18],文中拟采用基于PGA[22]的有效策略来求解此优化问题.

3优化问题求解分析

对于连续可微函数f:RN→R的无约束最小化问题,一般采用梯度迭代下降法来求解,该方法的具体步骤是[18,22]:从某点x0开始,接连不断地产生向量x1,x2,…,使得f在每次迭代中都能下降,即f(xk+1) 近端梯度算法的核心思想也是迭代下降,其求解分析过程如下. 3.1近似函数替代 在每次迭代中,文中用泰勒公式将目标函数展开为一个近似函数,故对于第k+1次迭代过程,有 RD(wk)+〈▽wRE(wk),w-wk〉- 〈▽wRD(wk),w-wk〉+‖w-wk‖2/2 (9) 在式(9)中,由于RE(wk)-RD(wk)属于常数项,对结果无影响,故式(9)可以简化为 〈▽wRE(wk),w-wk〉-〈▽wRD(wk),w-wk〉+ ‖w-wk‖2/2 (10) 3.2分离子问题 (11) 这样既可方便地在后续设计并行算法,又能明显减少计算量. 对式(11)求导,得到公式中的凸性子问题的一阶最优性条件为 ▽wiRD(wk)-▽wiRE(wk)- 2μiwi∈ρ∂‖wi‖ (12) (13) 式中,μi为关于第i个中继功率约束的拉格朗日乘子,∂‖wi‖为范数的次微分, (14) 3.4寻找最优点 为了找到优化问题的最优点,应先获得能够满足最优的wi和μi.从式(12)与(14)可以得出 (15) (16) 4算法流程 (17) 基于PGA求解最大安全容量的步骤如下: (2)k=0. (5)按照Armijo步长准则,令0<αinit≤1并且σ,β∈(0,1),取αmax={αinitβj}j=0,1,…且满足 5仿真及结果分析 使用Matlab仿真平台进行仿真.仿真场景设置如下:源节点S位于坐标轴原点(0,0),目的节点D位于(50,0),5个中继节点R随机均匀分布在半径为2.5 m的中继圆内,圆心位于x轴上且位置可变,窃听者E也位于x轴上且位置可变;惩罚因子ρ分别设置为0.0、0.1、0.3、0.5;源节点S的发射功率PS可变,每个中继的功率≤1 W,即总的中继功率限制在5 W之内;高斯白噪声的σ2为1 mW,路径损耗和阴影衰落为d-γ/210x/20,其中d为该路径两节点之间的欧式距离,路径损耗因子γ为4,高斯随机变量x服从正态分布x~N(0,64). 实验1固定中继圆的圆心为(25,0),窃听者的位置为(50,0),PS为5 W. 基于PGA算法的安全容量迭代变化仿真结果如图2所示.从图中可知:①安全容量随着迭代的进行而增大,但增速逐渐减缓,最终安全容量得到收敛,这表明使用近端梯度算法求解最大安全容量是可行的;②当惩罚因子ρ越大时,安全容量越早达到收敛,最终获得的安全容量也越小,这说明ρ确实对安全容量起到了惩罚的作用. 图2 PGA算法的安全容量随迭代变化的情况 Fig.2Changes of security capacity with the iteration number of PGA 实验2固定窃听者的位置为(60,0),PS=5 W,中继圆圆心从(15,0)移动到(40,0),仿真结果如图3、4所示. 从图3(a)可知:①不同算法的安全容量随中继节点位置变化的趋势大致相同,安全容量均随着中继节点向目的节点和窃听者靠近而提升;②无论中继节点位于哪个位置,ZF算法的安全容量均略大于PGA算法,而ρ越大时PGA算法的安全容量越小. 图3CJ策略下PGA算法的安全容量、中继功耗和使用的中继数随中继位置的变化情况 Fig.3Changes of security capacity,relays power and number of used relays of PGA with the location of relays at the case of CJ strategy 从图3(b)可知:①PGA算法所消耗的中继功率均低于ZF算法,并且ρ值越大,所需的功耗越小.这是因为ZF算法的中继功耗固定为5 W,而PGA算法中只是限定每个中继节点的功耗不能超过1W,实际的功耗均低于此值.由于PGA算法对功率的需求比ZF算法低,故其安全容量略低于ZF算法且ρ越大安全容量越小.②对于ρ=0.0和ρ=0.1两种情形,随着中继节点向窃听者靠近,其对窃听者的干扰也随之增强,因而其所需要的中继功耗明显下降;而对于ρ=0.3和ρ=0.5情形,中继功耗则趋于平稳.这说明在PGA算法中,当ρ较大时,为了保持安全容量的性能,中继功耗不能无限制地减少,而是有一个稳定值.可以看出,文中算法能有效降低中继功耗. 从图3(c)可知:①中继的使用数量随着ρ的增大而减少,文中算法可以减小中继的使用规模;当ρ=0.0即PGA算法没有惩罚时使用了5个中继,当ρ=0.5时只使用了约2.5个中继,中继使用数量的减少也使其安全容量相应地减少;②在同一ρ值时,中继的使用数量与中继节点的位置无关.由此可知,ρ是影响中继使用数量的关键因素. 从图4可知:①随着中继节点越靠近目的节点和窃听者节点,中继单位功耗的安全容量Rs均有所增加且增速渐快,其中PGA算法的增速比ZF算法快,且ρ值越大增长越明显;②PGA算法的中继单位功耗的安全容量明显比ZF算法高,而且ρ越大,PGA算法的中继单位功耗的安全容量就越高.这说明PGA算法的中继单位功耗的安全容量优于ZF算法. 图4 中继单位功耗的安全容量在不同中继位置的情况 Fig.4Change of security capacity of unit relay power with the location of relays 当中继节点位于(30,0)时,ρ值对PGA算法性能的影响如图5所示.其中以ρ=0.0的情况为基准,该情况下所获得的安全容量、中继使用数量及中继功耗均归一化为1,将ρ取其他值时的实际仿真结果与ρ=0.0时的仿真结果的比值作为归一化值.从图5可知:①相比于ρ=0.0的情形,ρ取其他值时虽然获得的安全容量更小,但其功耗和中继使用数量也更少;②与ρ=0.0时相比,ρ=0.3时虽然只获得了83.3%的安全容量,但只使用了70.9%的中继且只消耗了29%的功率.由此可知,ρ能在保持较高安全容量的情况下大大减少了中继的使用数量和中继功耗,节约系统资源. 图5 不同ρ值对PGA性能的影响 6结论 文中从中继使用效率的角度分析了CJ策略下的物理层安全模型,通过在安全容量优化问题中引入组稀疏惩罚并使用近端梯度算法进行求解,在保持较高安全容量的情况下大大减少了中继的使用数量和中继总功耗,提高单位功耗的安全容量.与经典的固定了中继使用数量和中继总功耗的ZF算法相比,PGA算法能够提升网络资源分配的灵活性和实时性,系统可以根据网络的实际情况自动调节ρ的大小,从而获取合适的中继数量及功率大小,进而更合理地分配系统资源. 参考文献: [1]RIVEST R L,SHAMIR A,ADLEMAN L.A method for obtaining digital signatures and public-key cryptosystems [J].Communications of the ACM,1978,21(2):120- 126. [2]MUKHERJEE A,FAKOORIAN S A,HUANG Jing,et al.Principles of physical layer security in multiuser wireless networks:a survey [J].IEEE Communications Surveys & Tutorials,2014,16(3):1550- 1573. [3]SENDONARIS A,ERKIP E,AAZHANG B.Increasing uplink capacity via user cooperation diversity [C]∥Proceedings of 1998 IEEE International Symposium on Information Theory.Cambridge:IEEE,1998:156. [4]BERROU C,GLAVIEUX A.Near optimum error correcting coding and decoding:Turbo-codes [J].IEEE Tran-sactions on Communications,1996,44(10):1261- 1271. [5]FOSCHINI G J,GANS M J.On limits of wireless communications in a fading environment when using multiple antennas [J].Wireless Personal Communications,1998,6(3):311- 335. [6]TELATAR E.Capacity of multi-antenna Gaussian channels [J].European Transactions on Telecommunications,1999,10(6):585- 595. [7]WYNER A D.The wire-tap channel [J].Bell System Technical Journal,1975,54(8):1355- 1387. [8]COVER T,GAMAL A E L.Capacity theorems for the relay channel [J].IEEE Transactions on Information Theory,1979,25(5):572- 584. [9]LANEMAN J N,TSE D N C,WORNELL G W.Cooperative diversity in wireless networks:efficient protocols and outage behavior [J].IEEE Transactions on Information Theory,2004,50(12):3062- 3080. [10]DONG L,HAN Z,PETROPULU A P,et al.Improving wireless physical layer security via cooperating relays [J].IEEE Transactions on Signal Processing,2010,58(3):1875- 1888. [11]SONG Wenbo.Research on physical layer security schemes based on cooperative wireless communication [C]∥Proceedings of the Seventh International Conference on Mea-suring Technology and Mechatronics Automation.Nan-chang:IEEE,2015:888- 891.[12]LEE Jong-Ho.Full-duplex relay for enhancing physical layer security in multi-hop relaying systems [J].IEEE Communications Letters,2015,19(4):525- 528. [13]HUI Hui,SWINDLEHURST A L,LI Guobing,et al.Secure relay and jammer selection for physical layer secu-rity [J].Signal Processing Letters,2015,22(8):1147- 1151.[14]LIU Yuanwei,WANG Lifeng,DUY Tran Trung,et al.Relay selection for security enhancement in cognitive relay networks [J].IEEE Wireless Communications Letters,2015,4(1):46- 49.[15]SUN Li,REN Pinyi,DU Qinghe,et al.Security-aware relaying scheme for cooperative networks with untrusted relay nodes [J].Communications Letters,2015,19(3):463- 466. [16]ZHANG Qianqian,GAO Yuanyuan,ZANG Guozhen,et al.Physical layer security for cooperative communication system with untrusted relay based on jamming signals [C]∥Proceedings of 2015 International Conference on Wireless Communications & Signal Processing.Nanjing:IEEE,2015:1- 4.[17]WANG D,BAI B,CHEN W,et al.Achieving high energy efficiency and physical-layer security in AF relaying [J].IEEE Transactions on Wireless Communications,2016,15(1):740- 752. [18]ZHAO M X,FENG S L,LIU Y,et al.Secure beamfor-ming based on sparsity in multiple amplify-and-forward MIMO relay networks [C]∥Proceedings of the Sixth International Conference on Wireless Communications and Signal Processing.Hefei:IEEE,2014:1- 6. [19]WANG Chao,WANG Hui-Ming,XIA Xiang-Gen.Hybrid opportunistic relaying and jamming with power allocation for secure cooperative networks [J].IEEE Transactions on Wireless Communications,2015,14(2):589- 605. [20]YUAN M,LIN Y.Model selection and estimation in regression with grouped variables [J].Journal of the Royal Statistical Society:Series B(Statistical Methodology),2006,68(1):49- 67. [21]ZHAO M X,WANG X F,LIU Y,et al.Sparse beamfor-ming in multiple multi-antenna amplify-and-forward relay networks [J].IEEE Communications Letters,2014,18(6):1023- 1026. [22]BERTSEKAS Dimitri P.非线性规划 [M].宋士吉,张玉利,贾庆山,译.2版.北京:清华大学出版社,2013:163- 165. 收稿日期:2015- 11- 09 *基金项目:国家自然科学基金资助项目(61001113);华南理工大学中央高校基本科研业务费专项资金资助项目(2013ZZ0052) Foundation item:Supported by the National Natural Science Foundation of China(61001113) 作者简介:柯峰(1975-),男,副教授,主要从事宽带无线通信网络、数字通信原理研究.E-mail:fengke@scut.edu.cn 文章编号:1000- 565X(2016)05- 0001- 07 中图分类号:TN 925 doi:10.3969/j.issn.1000-565X.2016.05.001 Cooperative Jamming Strategy Based on Proximal Gradient Algorithm KEFengMAIFanDENGYuan-yiCHENXiao-bin (School of Electronic and Information,South China University of Technology,Guangzhou 510640,Guangdong,China) Abstract:In the traditional cooperative jamming strategies,the interfering signals at the destination node are commonly ignored,and many relays and a great amount of power are consumed.In order to reduce the consumption of total power and relays without degrading security capacity,group-sparse penalty is introduced in the optimization of security capacity,and a proximal gradient algorithm(PGA) is employed to solve the problem.Moreover,a cooperative jamming strategy on the basis of PGA is proposed. Simulated results show that the PGA-based algorithm helps obtain the security capacity effectively;and that,by adjusting the penalty factor,it can remarkably reduce the consumption of total delay power and delays only with small security capacity loss,reasonably allocate system resources and improve the service efficiency of relays. Key words:communication security;cooperative jamming strategy;proximal gradient algorithm;security capacity