一种强安全的WSN用户认证及密钥协商方案*

2015-11-29张惠根周治平

张惠根,周治平

(江南大学物联网工程学院,江苏无锡214122)

一种强安全的WSN用户认证及密钥协商方案*

张惠根,周治平*

(江南大学物联网工程学院,江苏无锡214122)

针对无线传感器网络双因素用户认证方案中智能卡内敏感信息被破译、公共信道信息传输被侦听引起的匿名性隐患及密码猜测等攻击,在T-M方案的基础上,注册阶段采用哈希加密深度隐藏了用户隐私信息,增强智能卡中元素的抗猜测性;又将网关作为消息中转站提前对用户进行验证,调整了信息传输结构及认证方式,减少节点能耗且加强消息传输的安全防护;同时,在网关端添加写保护用户身份日志表,及时记录用户登录信息,以防资源滥用。理论分析及实验显示了所提方案有效抵御了T-M方案的不足,大大减少了传感节点的通信开销,提供更多的安全防护且具有计费功能。

无线传感器网络;用户认证;哈希加密;密钥协商;智能卡

传统网络中,认证问题的研究相对广泛,现已存在基于本地身份[1-2]、基于证书、基于生物特征[3]、基于口令以及基于智能卡等认证机制[4]。而作为物联网产业的重要组成部分——无线传感器网络,由于其本身组织结构及通信模式的特殊性,相关认证机制的研究并不成熟[5]。另外,伴随着电子信息化时代的飞速发展,敌方的攻击方式及攻击能力也得到了补充和加强。因此如何在分布式无线网络环境下,实现通信实体身份的互认证,保护实体隐私免遭侵害,已成为时下亟待解决的问题。

近年来,基于WSN安全的用户身份认证方案陆续被提出:Das提出了一个基于便于记忆的密码和智能卡的双因素用户身份认证方案[6],该方案只需异或和散列计算,一定程度上提高了认证效率。Das方案提出后吸引了大量的关注[7-9],基于该思想,Shi[10]、刘[11]、Park[12]等人又相继提出了一些带有实体互认证的用户身份验证及密钥协商方案。2012年,Vaidya等人[13]指出文献[6-7]不提供密钥协商,且无法抵御智能卡被盗攻击和传感节点冒充攻击,因此提出了一种改进的双因素相互认证和密钥协商机制,但该方案仍然存在恶意用户攻击、网关旁路攻击等问题。xue[14]针对大部分方案所显露的安全漏洞及高计算负载和通信成本,提出一个基于暂凭证的轻量级用户认证方案。但随后,Li[15]等人发现该方案易遭受校验器被盗及内部人员攻击,一旦敌方提取出所盗智能卡中的存储信息,该方案易遭受离线密码猜测攻击,且不具用户匿名性。Park等人[12]结合用户生物特征信息对文献[9]中用户密码离线猜测威胁加强了防御,但该方案本身需要特殊硬件装置,且未对智能卡中保存的用户身份标识等私密信息进行有效保护,因此仍不具强安全性。Choi[16]针对文献[10]易遭受智能卡被破译等问题提出了基于ECC认证的改进方案,但该方案不具用户匿名保护,易遭受恶意用户攻击,且运算复杂度高不适用于资源受限的环境。最近T-M等人[17]基于物联网概念提出一种新用户认证方案,该方案充分考虑了感知区域节点部署后的有效性,增加了节点注册过程,并提供密钥协商、密钥更新等功能,具有认证过程简单、易于扩展等优点,但经仔细分析,该方案易遭受能量耗尽攻击;此外,一旦敌方破译出智能卡中用户敏感信息后能发动离线猜测等一系列攻击,从而对无线网络安全造成极大威胁。

本文简要回顾了T-M方案,分析了其面临的安全威胁,指出该方案在智能卡中敏感信息被破译的情况下通信实体的私密信息保护是脆弱的;然后针对其安全隐患提出了改进方案;最后,详细分析了改进方案的安全性和效率。

1 相关工作

1.1 T-M方案简要回顾

T-M方案的预部署、用户注册、登陆与认证阶段主要过程如下:

预部署阶段:各传感器节点Sj被预定义一身份标识SIDj及与网关节点共享密钥XGWN-Sj。此外,网关端秘密存储高强度密钥XGWN,同时保存着各传感节点标识SIDj及对应的共享密钥XGWN-Sj。

用户注册阶段:用户选择身份标识IDi、密码PWi及随机数 ri,并计算:MPi=h(ri//PWi),MIi= h(ri//IDi),再将MPi、MIi以安全信道发送至网关,网关收到消息后再依次计算:fi=h(MIi//XGWN),xi=h(MPi//XGWN-Ui),ei=fi⊕xi,再将 {MIi,ei,fi,XGWN-Ui}存入智能卡内存中,然后将定制好的智能卡SC以安全信道发送至Ui,Ui收到SC后,再嵌入随机数ri。

登录及认证阶段:用户将SC插入终端,输入IDi和PWi,SC 计 算,,xi=fi⊕ei,验证,若相等,用户终端进一步计算Ni=h(xi//XGWN-Ui//T1),T1为终端当前时戳,再选择随机数Ki,计算Zi=Ki⊕fi,将消息<MIi,ei,Zi,Ni,T1>以公共信道发送至传感节点Sj,Sj在Tc时刻收到用户认证请求后,检测是否满足条件| |

T1-Tc<Δt,条件成立后计算:xj=ej⊕fj,Aj=h(XGWN-Sj//T1//T2)⊕xj,其中T2为Sj当前时戳,再将消息<MIi,ei,Ni,T1,T2,SIDj,ej,Aj>发送至网关。网关再依次对Sj、Ui进行认证,最终用户和节点之间生成会话密钥。详见文献[17]。

1.2 T-M方案安全性分析

当敌方通过单功耗分析SPA和差分功耗分析DPA[16]破译所窃智能卡SC时,能提取出SC中存储的所有信息:{ri,MIi,ei,fi,XGWN-Ui},因此,敌方可能利用已知的ri,发动离线密码猜测攻击[14]不断猜测,并计算,再与MIi比较,若相等,敌方便可获得用户标识IDi,因此该方案不具用户匿名性。

敌方可通过SC中提取的信息计算出xi(通过ei⊕fi),因为 xi=h(h(ri//PWi)//XGWN-Ui),而ri和 XGWN-Ui被敌方所得,敌方便可不断猜测,并计算,再与xi比较,若相等,敌方便猜测出了用户密码PWi;甚至,敌方可以通过提取出的 fi和MIi猜测出网关系统主密钥XGWN造成更大威胁,因此该方案易遭受离线密码猜测攻击。

由上,敌方可将智能卡插入终端并输入猜测出的IDi和PWi,如此,攻击者便可成功登陆并访问传感节点数据,同时还可向网络节点发送恶意指令。再者,一旦攻击者将智能卡复制并连同猜测出的用户IDi和PWi分发至多个非法用户时,各非法用户便可利用同一合法用户身份同时访问传感器网络,如此便又存在多合法身份非法登陆问题。网关针对此隐患若无预警装置,将导致资源滥用。

另外,当敌方不断地向Sj发送伪造的登陆请求消息<∗,∗,∗,∗,Ta>时,∗为任意内容,Ta为敌方当前时戳,Sj收到这些伪造消息后只检测时间新鲜度,条件成立则不断执行计算和转发操作,如此必将耗费巨大能量,因此该方案缺少对节点能量耗尽攻击的保护。

2 所提方案

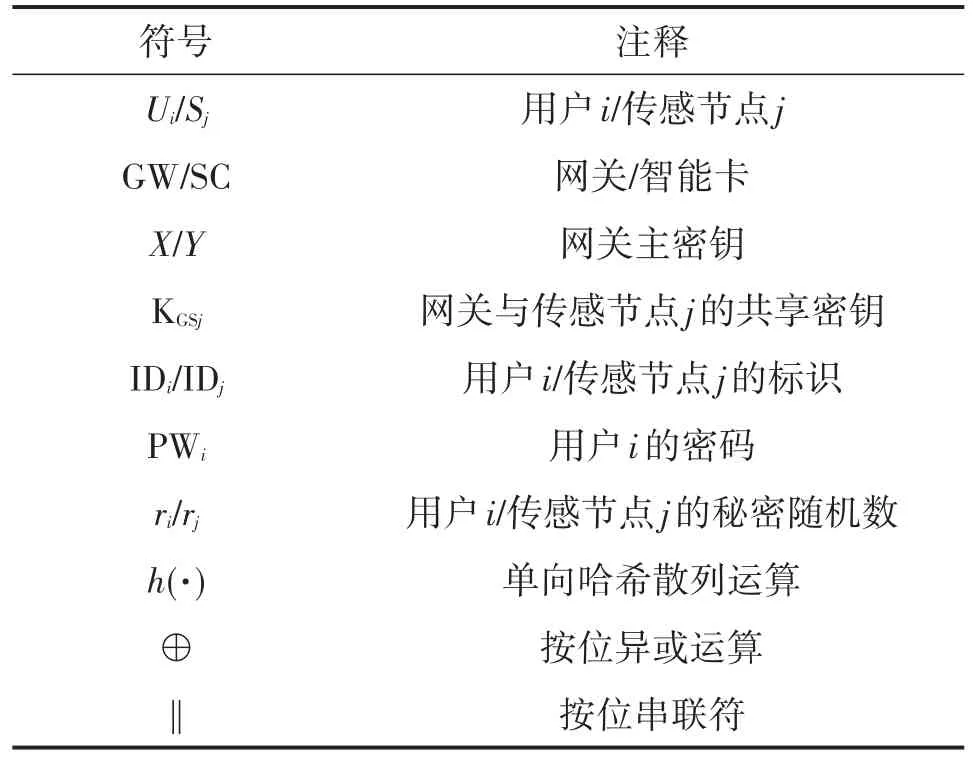

新协议包含预部署、注册、登录、认证与密钥协商、密钥更新以及节点动态添加6个阶段。新方案仍然采用轻量级运算:哈希、异或操作,将用户和节点的私密信息进行了深度隐藏,所用符号注释如表1所示。另外,文中采用SAPD算法[18],确保通信实体间的时钟基准保持同步。

表1 协议使用符号注释

2.1 预部署阶段

GW为各传感器节点Sj分配IDj和KGSj,其中1≤j≤m,m为即将部署在感知区域的节点数量;另外,GW拥有强安全主密钥X和Y,并将IDj、KGSj秘密存储在其数据中心。

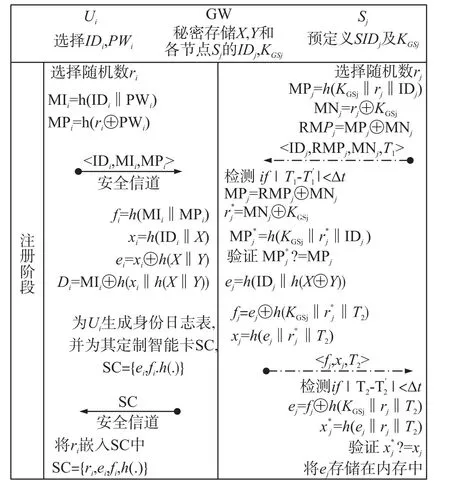

2.2 注册阶段

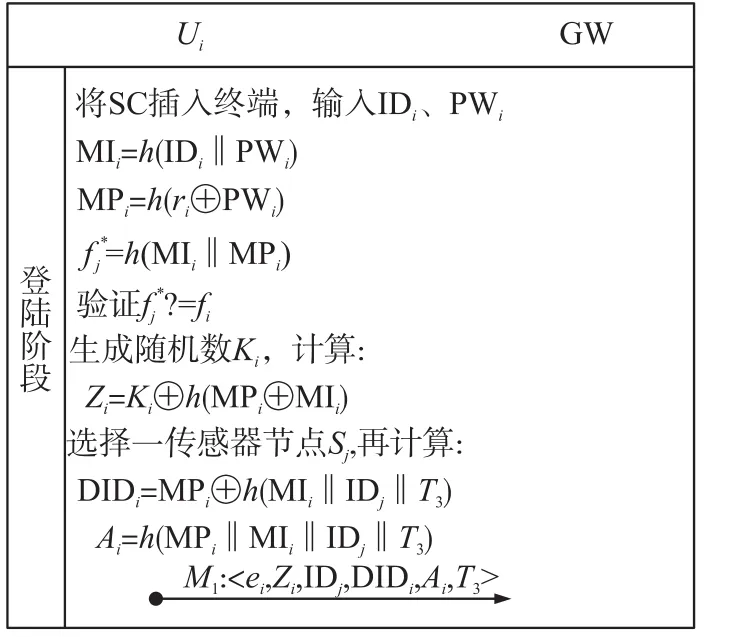

该阶段分节点注册、用户注册两部分。节点注册阶段在节点部署完成之后启动,用户注册阶段则根据用户需求随时向网关中心发起。具体流程如图1所示,步骤如下:

2.2.1 节点注册

Step 1 Sj选择随机数rj,计算MPj=h(KGSj||rj|| IDj),MNj=rj⊕KGSj,RMPj=MPj⊕MNj,再在T1时刻将注册请求信息<IDj,RMPj,MNj,T1>通过公共信道发送至GW;

Step 2 GW在T1′时刻收到Sj的注册信息后,先检测是否成立,Δt为系统允许的最大传输延时,若超时,信息被丢弃,否则,GW计算

Step 4 Sj在时刻收到GW发送的信息后,检测是否成立,检测通过后则进一步计算:,再验证,验证通过后将ej存入内存。

图1 传感节点及用户注册流程

2.2.2 用户注册

Step 1 Ui随机选择IDi、PWi以及ri,再计算MIi=h(IDi||PWi),MPi=h(ri⊕PWi),将注册请求信息<IDi,MIi,MPi>通过安全信道发送至GW;

Step 2 GW收到Ui注册请求后计算:fi= h(MIi||MPi),xi=h(IDi||X),ei=xi⊕h(X||Y),Di=MIi⊕h(xi||h(X||Y)),再把ei、fi、h(·)写入SC,将SC以安全方式签发至Ui;同时,GW为该用户生成写保护日志表如表2所示,将ei、Di分别记入用户伪标识项和校验值项,ei用于检索出该用户校验参数Di,状态位表示该用户当前状态,若用户登录GW,状态位置1,否则置0;TSi表示提供该用户资源访问的服务时间,便于GW更好地调控Ui和Sj,以防资源滥用。

Step 3 Ui收到SC后,将SC插入终端,将随机数ri嵌入SC中,此时SC中所存信息为{ri,fi,ei,h(·)}。

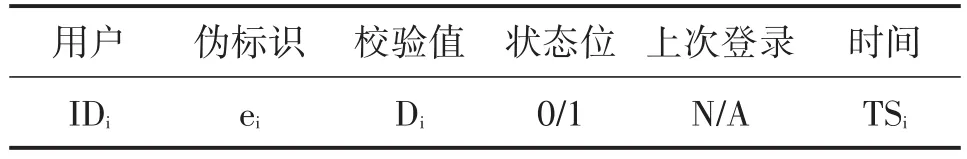

表2 GW端用户身份日志表

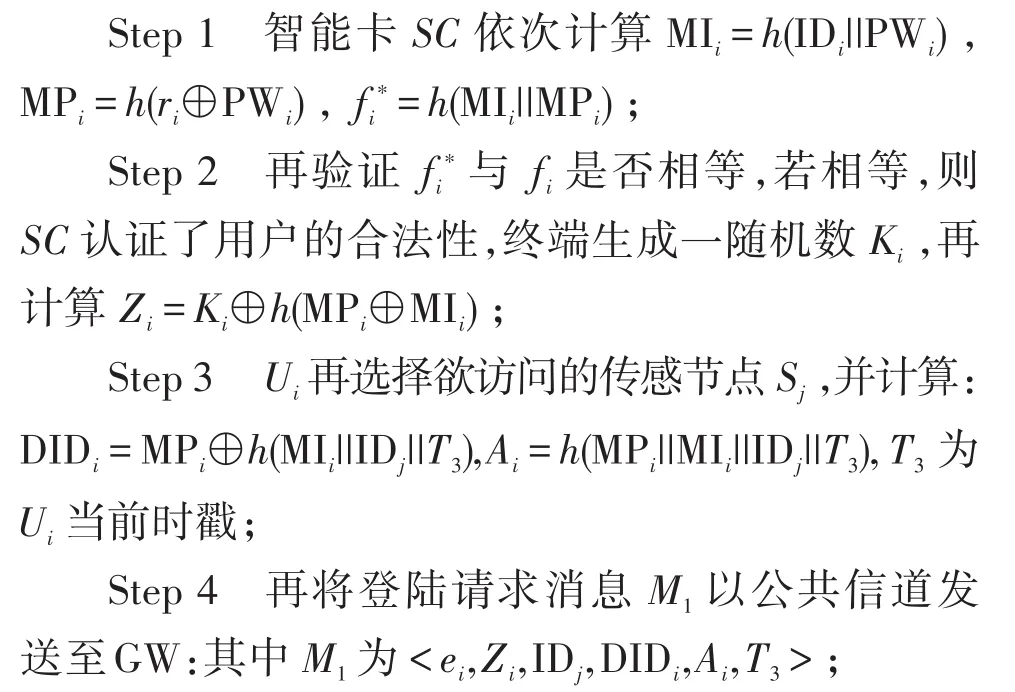

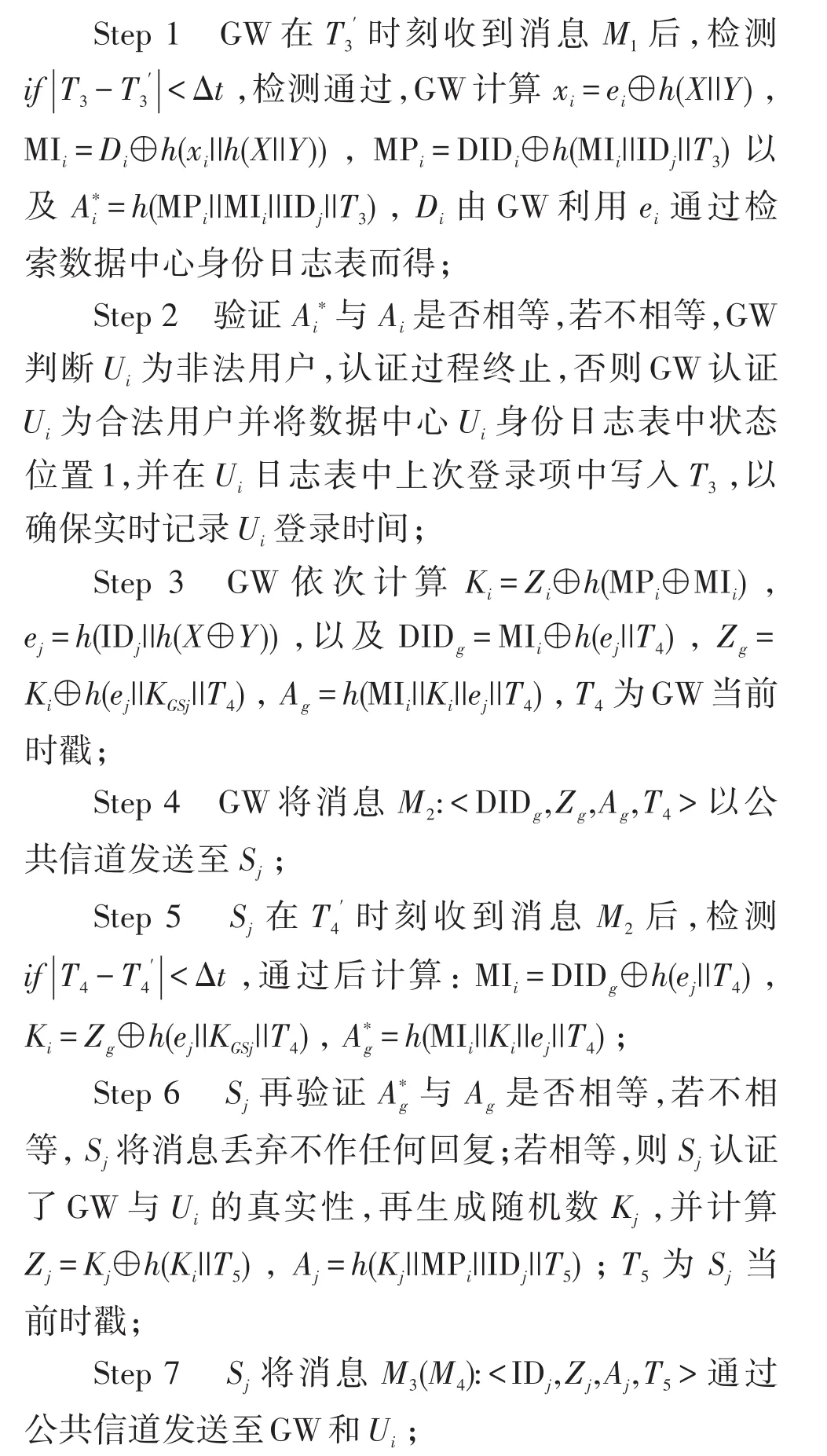

2.3 登录阶段

Ui请求访问网络资源时,须将SC插入终端,输入IDi和PWi;具体流程如图2所示,步骤如下:

图2 用户登录阶段流程

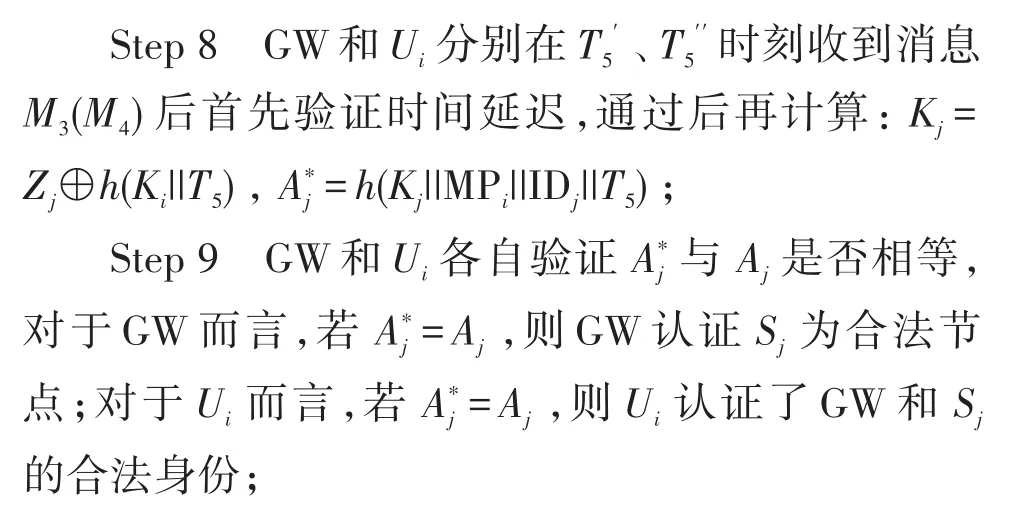

2.4 认证和密钥协商阶段

图3 认证及密钥协商阶段流程

该阶段由网关接收到Ui登录请求消息后发起,具体流程如图3所示,并按下述步骤进行:

最后Ui与Sj生成双方安全通信的会话密钥SK=h(Ki⊕Kj),认证及密钥协商阶段完成。

2.5 密钥更新阶段

Ui将SC插入智能终端后,输入IDi和PWi,智能卡依次计算:MIi=h(IDi||PWi),MPi=h(ri⊕PWi),;验证与 fi是否相等,若验证通过,用户可选择密码更新。Ui输入新密码和新随机数后,智能卡依次计算:;智能卡用分别替换和ri;然后终端将<ei,>通过安全信道发送至GW,GW通过ei检索出用户身份日志表中Di,计算,再将替换Di。

2.6 节点动态添加阶段

由于实际应用中传感节点能量耗尽、易被物理破坏或敌方攻击,因此需部署新节点。本文节点动态添加过程由网关和新节点两方进行,无需用户、智能卡参与操作,因此对网络其他通信实体的既定状态和认证方式未造成任何变化;另外,本文和T-M方案不同于Das方案[9],无需在用户注册阶段预先将待添加的节点信息存储在智能卡内存中,因此本文保留了T-M方案可扩展性不受智能卡内存空间的限制这一特点,节点动态添加过程相对简单容易,易于扩展。

3 安全性分析

分析总结新方案的特点及安全性如下:

①相互认证:认证及密钥协商过程在公共信道的信息传输中完成,GW执行step 1~step 2能验证用户的合法性,用户执行step 8~step 9能验证传感节点Sj和GW的合法身份,因为只有合法的GW才能计算出用户的MIi、MPi,才能从Zi中提取出用户的秘密随机数Ki,并传递正确的消息M2至Sj,Sj对GW的认证流程在step 5~step 6完成,同样通过执行step 8~step 9,GW验证了Sj的合法性。

②内部人员攻击:假设网关中心管理人员有机会盗取用户身份日志表中校验器,由于日志表中不存储用户明文密码,内部人员无法从校验参数Di中提取出PWi,因此内部人员攻击无法在本方案中实施。

③重放攻击:新方案认证过程中,四次消息传输中均至少包含一个用时戳作为哈希输入的验证器,实体间通过验证时戳新鲜度和校验器的合法性验证消息及实体的真实性,故能抵御重放攻击。

④能量耗尽攻击:T-M方案中,该认证方式由于用户和节点之间无预分配密钥,节点收到用户认证请求消息后无法对消息源进行验证,只能检测时间新鲜度,检测通过后立即执行计算和转发操作,该认证方式极易遭受节点能量耗尽攻击。而新方案中调整了实体间通信结构,网关先对用户认证请求信息M1进行验证,验证成功后再将相关信息传输至传感装置,确保了只有合法的用户信息才被传输至传感节点,因此本方案抵御了能量耗尽攻击。

⑤用户匿名性:用户认证请求消息M1中不直接传输用户标识IDi,而是用仅能被GW所能识别的伪标识ei代替用户身份信息,由于无法获得网关主密钥X、Y,敌方无法从ei=h(IDi||X)⊕h(X⊕Y)中提取出IDi。即使敌方破译智能卡中信息{ri,fi,ei,h(.)},由于单向哈希函数的逆向保护同时缺少PWi,敌方想要从 fi中同时猜测出MIi、MPi、IDi也是不可行的。故本方案提供用户匿名性保护。

⑥密码猜测攻击:T-M方案中,敌方凭借计算出的xi以及破译出的ri、XGWN-Ui,能通过不断迭代比较猜测出PWi,因为xi=h(h(ri||PWi)||XGWN-Ui);而新方案中如前文所述,由于缺少IDi,敌方欲从 fi中猜测出PWi则面临更大困难性,因为fi=h(h(IDi||PWi)||h(ri||PWi))。故新方案加强了离线密码猜测攻击的防护。

⑦恶意用户攻击:该攻击是指如果敌方也在网关中心注册成功后,也能获得其本人的智能卡,敌方提取出智能卡中存储的信息后,可能通过其本人的注册信息提取或猜测出网关系统或传感节点的密钥,造成安全威胁。新方案中智能卡中只存储{ri,fi,ei,h(·)},敌方无法从ei中提取出网关主密钥X、Y,更无法猜测出传感节点的秘密参数。

⑧网关旁路攻击:由于敌方缺少系统主密钥X、Y以及节点与网关的共享密钥KGSj,无法计算出正确的ej,Zg和Ag,因此无法绕过网关并伪造直接传输至传感节点Sj的验证消息M2,一旦该验证消息未通过Sj的验证,Sj不回复任何消息。因此本方案能抵御网关旁路攻击。

⑨冒充攻击:一方面,为成功冒充合法用户,攻击者必须计算出有效的登录请求。假设敌方已窃取用户智能卡并提取出其中存储的信息,尽管ei是消息M1的组成元素之一,但敌方无IDi、PWi无法计算出MIi、MPi,更不能计算出正确的DIDi、Ai,因此DIDi和Ai有效防止了用户冒充攻击;另一方面,为成功冒充合法节点,非法节点必须能够计算出发送至GW和Ui的合法消息 M3(M4):<IDj,Zj,Aj,T5>。攻击者无MIi、MPi无法从Zi中提取出用户秘密随机数Ki,无法计算正确的Aj,因此,Zj和Aj防止了恶意节点冒充攻击。

⑩资源滥用隐患:现有基于智能卡的双因素用户认证方案中假设用户智能卡遭到复制,同时用户信息IDi、PWi泄露给诸多恶意用户,则多个恶意用户可利用该合法身份同时登陆网络进行资源访问,GW端无异常显示;而新方案中GW端身份日志表中状态位项、上次登录项以及时间项能及时捕获用户重复登录、网络资源滥用的异常行为。当用户登录存在异常时,GW向传感节点发送终止向指定用户提供资源服务的命令并向该用户发送账号存在风险的消息。因此,新方案提供了资源滥用防护。

4 所提方案性能评估

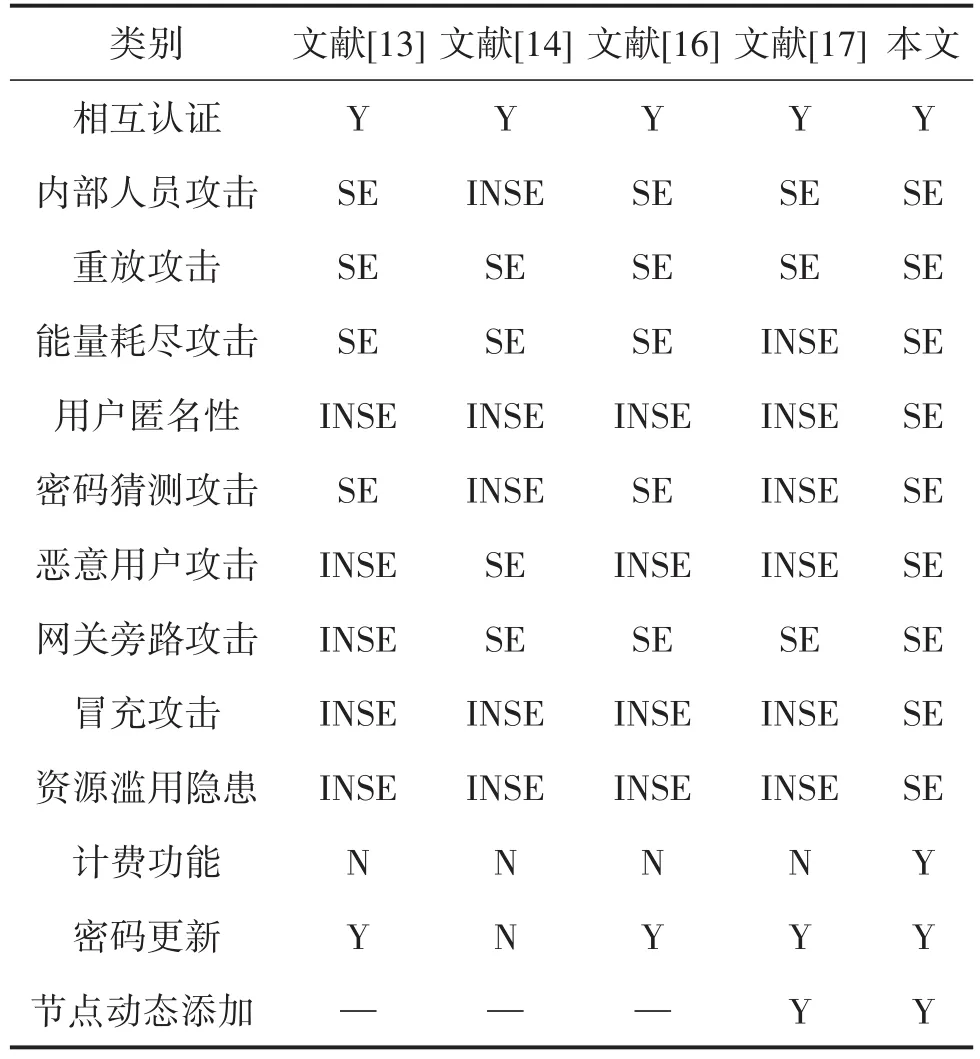

4.1 安全性能比较

安全性能比较基于如下假设:①敌方能提取出智能卡中秘密信息;②、敌方能侦听公共信道中传输的所有信息;③敌方能在网关中心成功注册且获得其本人的智能卡。此部分总结并比较Vaidya[13]、Xue[14]、Choi[16]、T-M[17]方案与本文方案的安全性。

如表3所示,在遭受上述隐患时,仅方案[13][16]与新方案能同时抵御离线密码猜测和能量耗尽攻击。值得注意的是,文献[16]中,合法用户将智能卡插入终端并输入个人信息后能提取出传感节点中存储的秘密参数,该参数可被传感节点用于认证用户身份合法性,因此能抵御能量耗尽攻击,但如果恶意用户也在网关中心成功注册后,也能提取出传感节点秘密参数,故该恶意用户可以凭借此秘密参数发动节点冒充攻击;文献[13]同样易遭受恶意用户攻击,恶意用户注册成功后能提取出网关主密钥;另外,文献[13][16]均未克服资源滥用和用户匿名性问题;所提方案克服了上述诸多不足,保留T-M[17]方案易于扩展的优点且具有计费功能,更具安全性、实用性。

表3 安全性及功能比较

4.2 计算开销比较

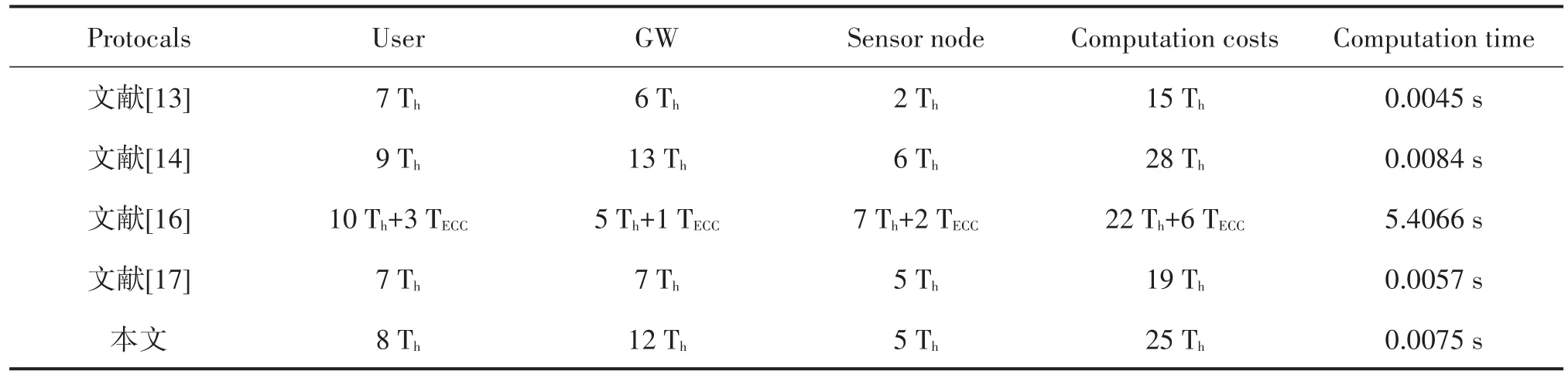

实际应用中,用户和节点注册过程一般只需执行一次,而用户每次访问资源均需执行登陆认证以及密钥协商流程,此部分将所提方案认证及密钥协商过程与现有方案进行比较如表4所示。仿真环境为:Intel Core i3-2.27 GHz,RAM-2 GB;编程语言使用Java;由于每次运行时间有细微差异,故测试30次取平均值,椭圆曲线加解密计算耗时TECC(ECC-160)约为单向哈希运算计算耗时Th(SHA-256)的3 000倍(Th约为0.3 ms,TECC约为0.9 s)。

表4 通信实体计算开销比较

忽略计算复杂度较低的异或操作,所提方案中用户、网关及传感器节点的总计算开销为25Th,通信实体总计算耗时为0.0075 s。相比采用计算开销较大的椭圆曲线加密算法[16]计算延时为5.4066 s,新方案计算延时可忽略不计;相比Vaidya[13]、Xue[14]、T-M方案[17]的0.0045 s、0.0084 s、0.0057 s,所提方案在增强系统安全性、提供更多功能的同时并未增加太多计算开销。

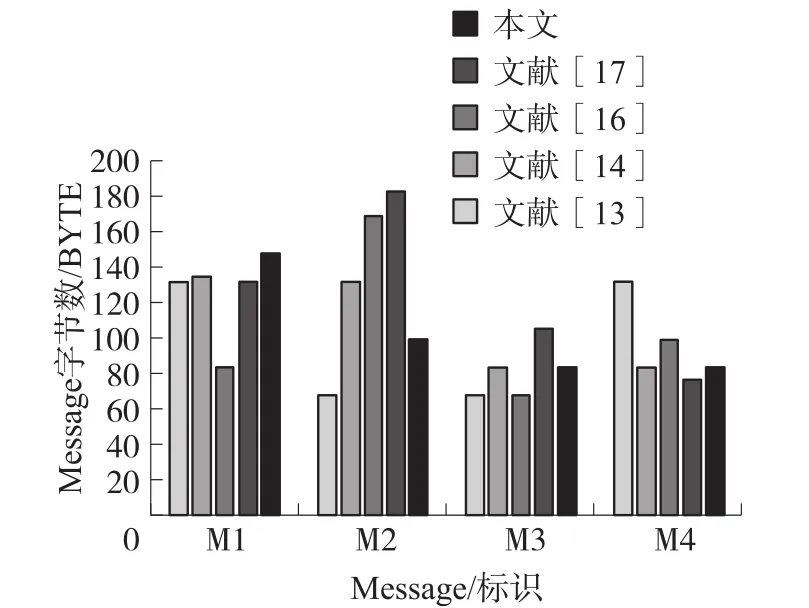

4.3 通信开销比较

实验设定用户和传感节点身份标识长度为128 bit,时戳长度为24 bit,系统主密钥、哈希散列输出以及标量乘运算输出均为256 bit。实验将现有方案[13-14][16-17]与新方案进行对比,各消息长度如图4所示。虽然新方案中消息M1长度略高于其他方案,但该消息是由能量相对充足的移动终端所发送,而资源受限的传感节点发送的消息总长度分别为:67 B(M3)[13]、83 B(M3/M4)[14]、267 B(M2+M4)[16]、258 B(M2+M4)[17]、83 B(M3/M4)。

文献[16]和T-M方案[17]采用了文献[14]中所述的认证模型(e),该模型中,节点本身没有用于对用户身份进行验证的秘密参数,无法对用户认证请求进行验证,只能充当中转站将接收的用户认证请求信息连同用于验证节点自身的认证信息一起发送至网关,并委托网关对用户进行认证,然后将网关反馈信息加以验证后再传输相关信息至用户,如此便造成了大量的通信开销,且极易遭受上述的能量耗尽攻击。文献[13]采用了认证模型(a)[14],在传感节点通信开销方面优势明显。而新方案与文献[14]则采用了模型(d),该模型中,节点只需将用于验证节点自身合法性的应答消息M3、M4分别发送至网关和用户即可,且M3、M4可同时发送,节点通信开销稍大于模型(a),但相比T-M方案,新方案在提高安全性的同时,既减少了通信负担又降低了系统延迟。

图4 通信开销比较

5 总结

本文总结了现有基于智能卡的双因素用户认证方案的性能及特点,并指出T-M方案存在的一系列威胁。新方案改进了T-M方案的注册及认证过程,加强了用户私密信息的保护,大大减少了传感节点的通信开销。相比现有认证方案,在智能卡丢失、传输信息被侦听、恶意用户成功注册的情况下,新方案仍具有抵御离线密码猜测、能量耗尽、资源滥用、冒充等攻击的强安全性,并提供用户匿名保护。另外,本方案只使用轻量级的哈希及异或运算,计算开销较小。因此,本方案的低开销、强安全、易于扩展的特点更适用于WSN资源受限环境下实际应用的安全防护。

[1]Toledo N,Higuero M,Astorga J,et al.Design and Formal Security Evaluation of NeMHIP:A New Secure and Efficient Network Mobility Management Protocol Based on the Host Identity Protocol[J].Computers&Security,2013,32:1-18.

[2]Marin-Lopez R,Pereniguez-Garcia F,Gomez-Skarmeta A F,et al.Network Access Security for the Internet:Protocol for Carrying Authentication for Network Access[J].Communications Magazine,IEEE,2012,50(3):84-92.

[3]梁爱华,袁家政,和青芳,等.基于指部关联特征的多模态图像采集系统[J].传感技术学报,2014,27(2):204-207.

[4]Sood S K.An Improved and Secure Smart Card Based Dynamic Identity Authentication Protocol[J].IJ Network Security,2012,14(1):39-46.

[5]陈铁明,何卡特,江颉.基于模型检测的无线传感网安全协议形式化分析与改进[J].传感技术学报,2013,26(2):234-240.

[6]Das M L.Two-Factor User Authentication in Wireless Sensor Networks[J].IEEE Transactions on Wireless Communications,2009,8(3):1086-1090.

[7]Khan M K,Alghathbar K.Cryptanalysis and Security Improvements of‘Two-Factor User Authentication in Wireless Sensor NetWorks’[J].Sensors,2010,10(3):2450-2459.

[8]He D,Gao Y,Chan S,et al.An Enhanced Two-factor User Authentication Scheme in Wireless Sensor Networks[J].Ad Hoc& Sensor Wireless Networks,2010,10(4):361-371.

[9]Das A K,Sharma P,Chatterjee S,et al.A Dynamic Password-Based User Authentication Scheme for Hierarchical Wireless Sensor Networks[J].Journal of Network and Computer Applications,2012,35(5):1646-1656.

[10]Shi W,Gong P.A New User Authentication Protocol for Wireless Sensor Networks Using Elliptic Curves Cryptography[J].International Journal of Distributed Sensor Networks,2013,2013.

[11]刘云,杨亮,范科峰,等.一种改进的动态用户认证协议[J].电子学报,2013,41(1):42-46.

[12]Park Minsu,Kim Hyunsung,Lee Sung-Woon.User Authentication for Hiererchical Wireless Sensor Networks[C]//2013 14thACIS International Conference on Software Engineering,Artificial Intelligence,Networking and Parallel/Distributed Computing(SNPD),2013:203-208.

[13]Vaidya B,Makrakis D,Mouftah H.Two-Factor Mutual Authentication with Key Agreement in Wireless Sensor Networks[J].Security and Communication Networks,2012.

[14]Xue K,Ma C,Hong P,et al.A Temporal-Credential-Based Mutual Authentication and Key Agreement Scheme for Wireless Sensor Networks[J].Journal of Network and Computer Applications,2013,36(1):316-323.

[15]Li C T,Weng C Y,Lee C C.An Advanced Temporal Credential-Based Security Scheme with Mutual Authentication and Key Agreement for Wireless Sensor Networks[J].Sensors,2013,13(8):9589-9603.

[16]Choi Y,Lee D,Kim J,et al.Security Enhanced User Authentication Protocol for Wireless Sensor Networks Using Elliptic Curves Cryptography[J].Sensors,2014,14(6):10081-10106.

[17]Turkanovic'M,Brumen B,Hölbl M.A Novel User Authentication and Key Agreement Scheme for Heterogeneous Ad Hoc Wireless Sensor Networks,Based on the Internet of Things Notion[J].Ad Hoc Networks,2014,20:96-112.

[18]Fan L,Ling Y,Wang T,et al.Novel Clock Synchronization Algorithm of Parametric Difference for Parallel and Distributed Simulations[J].Computer Networks,2013,57(6):1474-1487.

张惠根(1990-),男,江苏宜兴人,江南大学在读硕士研究生,研究方向为检测技术与自动化装置,6131913029@vip.jiangnan.edu.cn;

周治平(1962-),男,江苏无锡人,博士,江南大学教授,硕士生导师,主要研究方向为检测技术与自动化装置、信息安全等,zzp@jiangnan.edu.cn。

A Strongly Secure User Authentication and Key Agreement Scheme for WSN*

ZHANG Huigen,ZHOU Zhiping*

(School of IOT Engineering,JiangNan University,Wuxi Jiangsu 214122 China)

To tackle these problems of anonymity risk,password guessing and other attacks caused by the sensitive information stored in smart card being deciphered and messages transmitted through common channel being eavesdropped in two-factor-based user authentication schemes of WSN.Based on T-M's scheme,the proposed scheme uses hash encryption deeply hides user's privacy information in the registration phase,strengthening the guessing-resistance of the elements stored in smart card;simultaneously,takes the gateway as a messages transfer station to authenticate the user's legitimacy in advance and adjusts the transmission structure and authentication method to reduce energy consumption of sensor node,strengthening secure protection for the messages;meanwhile,the new scheme adds a write-protected identity table at the gateway side for users,timely records users'login information to prevent misuse of resources.Theoretical analysis and experiments show that the proposed scheme can effectively resists the shortage of T-M's scheme,greatly reducing the communication overhead of sensing nodes,providing more security and having service billing function.

wireless sensor networks(WSN);user authentication;hash encryption;key agreement;smart card

TP393

A

1004-1699(2015)08-1207-08

��6150P

10.3969/j.issn.1004-1699.2015.08.018

项目来源:江苏省自然科学基金项目(BK20131107);江苏省产学研联合创新资金——前瞻性联合研究项目(BY2013015-33)

2015-02-13 修改日期:2015-06-08