无线传感器网络中分簇安全路由协议保密通信方法的能效研究

2015-10-13龙昭华秦晓焕刘达明

龙昭华 龚 俊 王 波 秦晓焕 刘达明②

无线传感器网络中分簇安全路由协议保密通信方法的能效研究

龙昭华*①龚 俊①王 波①秦晓焕①刘达明①②

① (重庆邮电大学计算机系统结构研究所 重庆 400065)②(重庆邮电大学移通学院 重庆 400065)

保密通信方法研究的是如何保证路由信息在传输的过程中的安全性,是无线传感器网络中的核心技术之一。针对现阶段大多无线传感器网络路由协议都存在路由安全性问题,该文从均衡能耗的角度出发,引入保密通信协议(SCP)保密通信方法,提出一种能耗均衡的保密通信协议,并对该协议的安全方案进行了分析。然后对协议的性能进行了仿真,结果证明了该协议在能耗和安全性上的性能和利用价值。

无线传感器网络;保密通信方法;安全;保密通信协议

1 引言

无线传感器网络[1,2]作为现阶段技术的一个代表,但在数据传输中路由信息容易遭到恶意节点的攻击[3,4]。虽然国内外已经提出了多种无线传感器网络路由算法[5,6],如低能量自适应成簇式安全分层(Secure Low-Energy Adaptive Clustering Hierarchy, SLEACH)[7]协议、低能量自适应聚簇分层(Low Energy Adaptive Clustering Hierarchy, LEACH)[8]协议、网络安全加密协议(Secure Network Encryption Protocol, SPINS)[9]、节能聚类方案(Energy Efficient Clustering Scheme, EECS)[10]等,但通过分析,这些路由算法普遍存在安全性低,不具备密钥更新策略或功耗过大等问题,本文针对现阶段传感器网络路由存在的问题,结合国际标准TEPA[11]中的子部分保密通信策略,从网络能耗和路由安全着手提出保密通信策略层次路由协议(Hierarchical Routing Protocol-Secret Communication Protocol, HRP-SCP),并对该方法的可靠性和实用性进行了分析。

2 HRP-SCP协议设计

2.1 SCP策略研究

SCP策略是根据安全等级的不同采取不同的通信模式,有以下3种通信模式:

(1)普通模式:路由信息不加密,不校验,采用明文传输,相对比较简单。

(2)单步模式:在单步传输模式下,相邻节点的任何路由信息进行加密传输,对于是否需要校验,需要根据网络配置情况设定。这种模式安全等级较高,但传输效率相对较低。

(3)桥接模式:源节点到目的节点的路径分成3段,且路径相互独立,采用密文传输,协作完成路由传输过程。

2.2协议原理

HRP-SCP协议是在分簇式路由协议的基础上引入SCP保密通信[12,13]方法而形成的一种新协议,协议主要由以下3个过程组成:

(1)组簇过程:完成网络初始化工作,将网络划分多个层次和簇域,每层的宽度由里向外依次递增,每个层次由多个簇域组成。

(2)路由搭建过程:完成簇内和簇间路由搭建任务,同步协商出两点间的通信密钥。

(3)数据传输过程:节点在进行数据传输之前,任意两点间具有唯一最优路径,且两点间数据加密密钥已形成,协议将根据SCP保密通信方法进行可靠的数据传输过程。

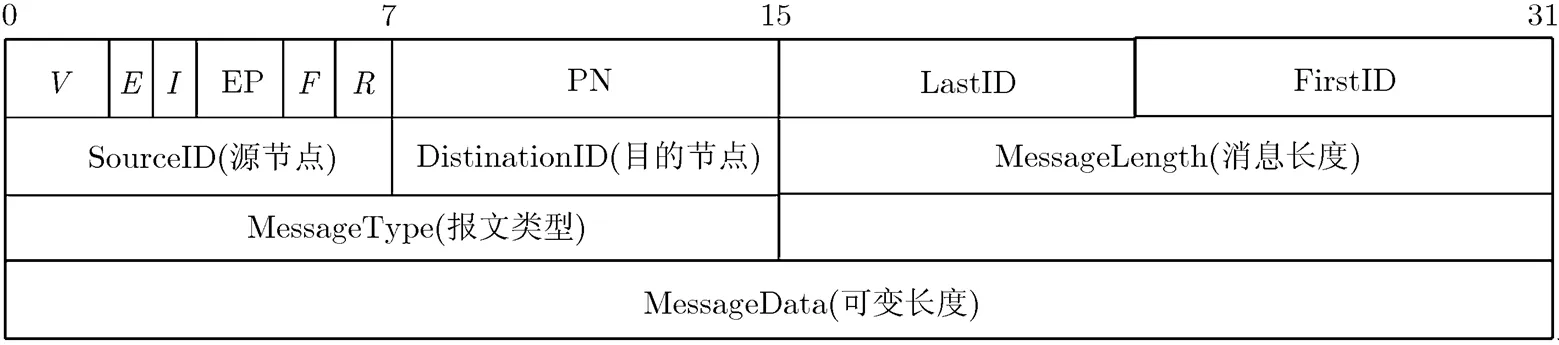

HRP-SCP协议中的信息报文格式设计如图1所示。

图1 报文结构格式

2.3协议初始化

在多跳的传输模式下,高层次簇域中的节点在发送数据时需要低层次节点的转发,所以第层须要转发第层的数据,转发消耗的总能量为

当簇首接收数据完成之后,在进行下一跳之前须要对数据进行融合,假设节点融合单位数据所消耗的能量为,在簇首对高层转发数据进行融合时,所消耗的总能量为

为了均衡网络能耗、平均网络负载,协议须尽可能地满足每层的平均能耗基本相等,即

2.4路由搭建过程

(1)路由建立: HRP-SCP协议路由建立过程包括簇内路由搭建和簇间路由搭建两个过程。

(2)路由维护: 路由搭建完成之后,在数据传输的过程中,可能出现当前路径上的某些簇首节点因能量消耗,导致其能量水平不足以继续担任簇首节点,就必须进行路由的重建过程。

3 保密通信方案设计

3.1 方案设计

在数据传输阶段要对消息加解密[13]处理,源节点对消息进行加密认证,目的节点对消息进行解密认证。

源节点发送数据时的帧解析步骤为:

步骤1 如果目的地址是广播地址,源节点将消息直接发送。

步骤2 如果要求采用密文传输,源节点将消息同样直接发送。

步骤3 如果报文没有安全控制字段,且不是本地地址,将丢弃。若网络要求对报文保护,但是不加密或者不校验,则源节点添加字段。若要加密或检验,源节点将根据目的查找密钥,如果密钥存在,则源节点添加字段,将消息发出去,否则直接丢弃。

步骤5 若消息帧负载过长,则丢弃;若消息帧已被加密或校验,记录数据帧的相关数据量,便于以后查看。

当目的节点接收到数据帧时,在执行上述解密过程之前,必须根据当前数据帧的控制信息和自身节点的运行情况对数据帧进行解析,形成明文消息报文。

目的节点接收数据时的帧解析过程分析为:

步骤1 节点接收到消息帧之后,判断消息帧目的地址是不是广播地址,是则直接接收。

步骤2 判断网络的传输模式,是普通传输模式,则将消息直接接收。

步骤4 如果节点判断该消息帧需要直接进行转发,那么目的节点不对消息做处理。

步骤5 如果消息报文需要加密或校验,那么目的节点根据源节点ID查找与之对应的密钥,如果能找到密钥信息,则继续判断消息统计量是否合法,如果不合法则丢弃该消息。

步骤 6 在对消息报文进行解密和校验时,如果成功,则统计对应ID的消息帧的数据发送情况,如果失败,则认为消息帧非法,节点直接丢弃该消息。

3.2 方案可靠性分析

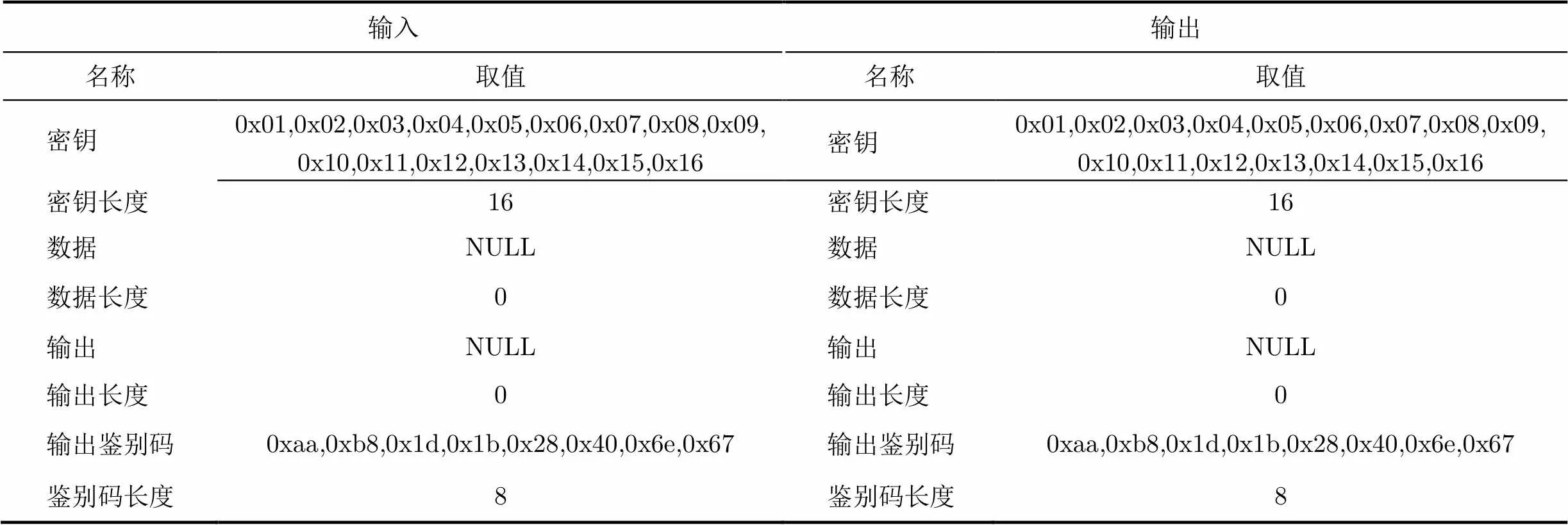

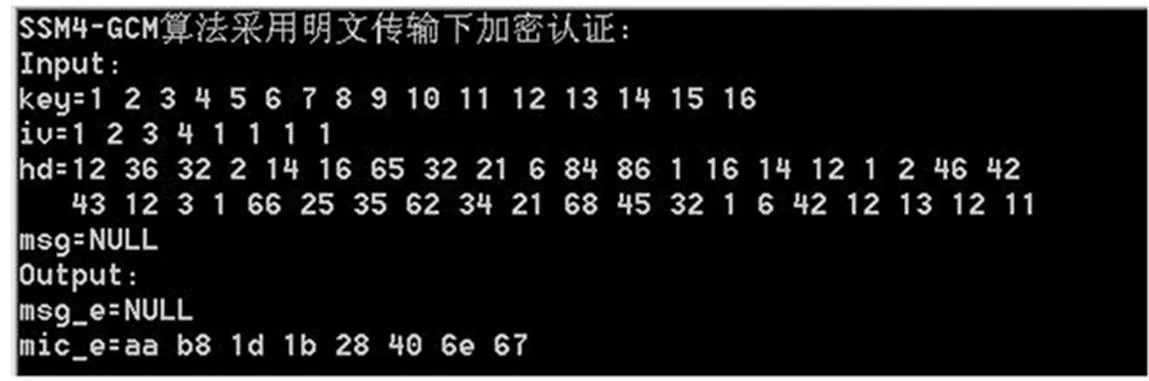

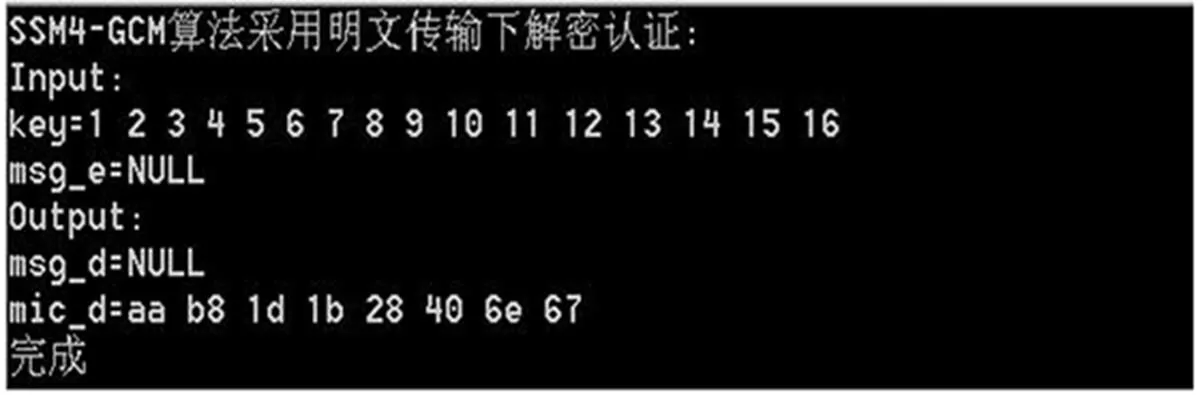

模拟验证分别在网络采用明文传输和密文[15]传输两种模式下进行分析,两种模式下输入输出参数如表1和表2所示。验证过程为:

表1输入输出参量表(模式1)

表2 输入输出参量表(模式2)

图2 数据加密效果图(模式1)

图3数据解密效果图(模式1)

从实际模拟中可以看出,采用明文传输时,不对消息内容进行加密,但是需要对报文进行校验,防止报文被篡改。加密认证中生成的消息鉴别码为,与解密认证中生成的消息鉴别码满足,验证成立。

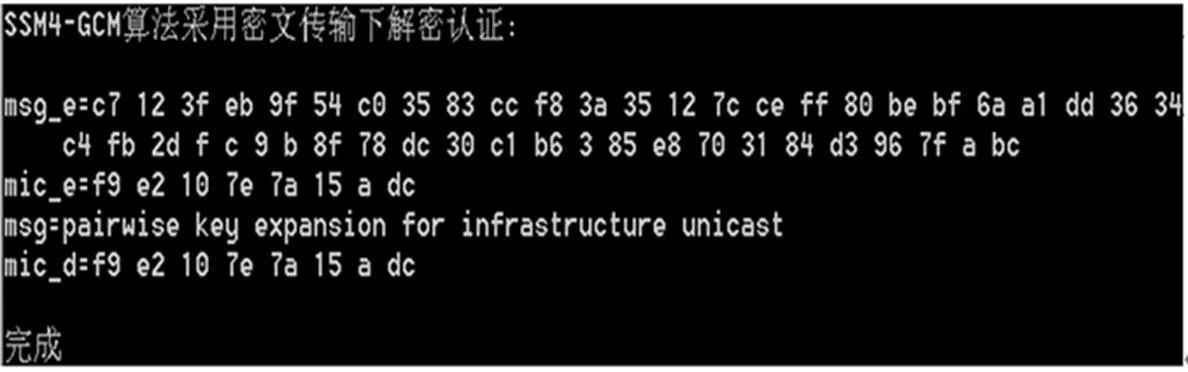

在此情况下,实际效果图如图4和图5所示。

图4 数据加密效果图(模式2)

图5 数据解密效果图(模式2)

从实际模拟可以看出,采用密文,需要对消息内容进行加密,对报文进行校验。加密认证中的明文消息为,加密后的密文为,在解密认证中节点解出的明文为,满足,验证了算法的正确性;加密认证中生成的消息鉴别码为,与解密认证中生成的消息鉴别码满足,可以验证消息的完整性。

4 仿真与分析

仿真环境采用MATLAB7.0,在试验中HRP- SCP协议仿真参数设置如下:节点的初始能量值,接收电路/发射电路正常工作能耗,额定数据包长度,自由空间系数,多路衰减系数。在下列两种环境下,对HRP-SCP协议路由算法进行仿真,如表3所示。

表3 仿真环境设置

(1)网络生存时间对比: 图6仿真环境1中,HRP-SCP协议在10 s的时候出现节点死亡,晚于EECS和LEACH协议;HRP-SCP协议在接近60 s时节点全部死亡,而EECS协议和LEACH协议分别在50 s和20 s时节点全部死亡。在图7仿真环境2中,HRP-SCP协议在15 s的时候出现节点死亡,晚于EECS但稍早于LEACH协议;HRP-SCP协议在接近150 s时节点全部死亡,而EECS协议和LEACH协议分别在120 s和50 s时节点全部死亡。

图6 网络的生存时间对比图(仿真环境1)

图7 网络的生存时间对比图(仿真环境2)

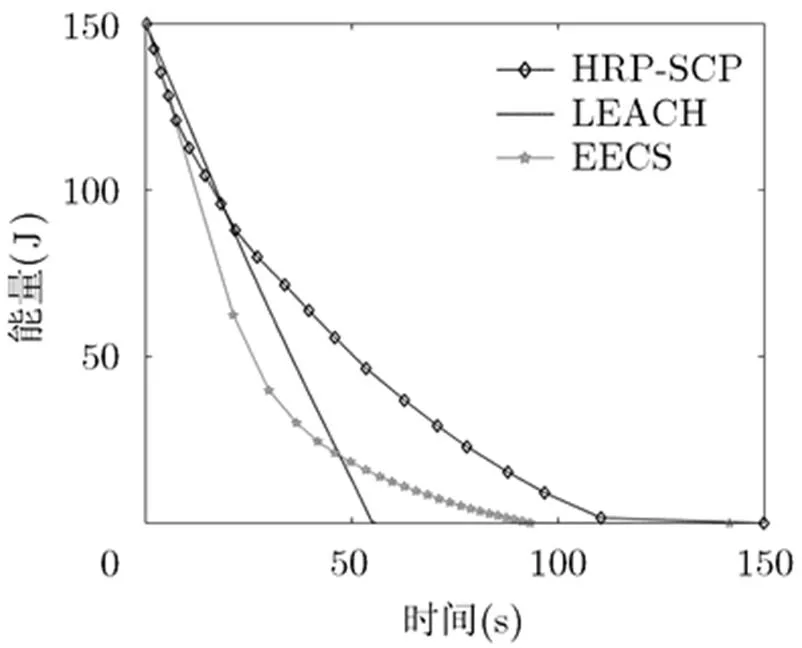

(2)网络能耗对比: 网络总能耗表示当前网络的总能量消耗大小,反映网络中所有节点消耗的总能量随着网络的持续运行的变化情况,根据式(8)的分析情况,可以计算当前网络的能量消耗。在图8中,EECS, LEACH和HRP-SCP协议的网络初始总能量均为75 J, LEACH协议在不到20 s时能量耗尽,EECS协议在接近40 s时能量耗尽,而HRP- SCP协议在55 s时能量耗尽,要明显晚于前两者。在图9中,EECS, LEACH和HRP-SCP协议的网络初始总能量均为150 J, LEACH协议在接近60 s时能量耗尽,EECS协议在97 s时能量耗尽,而HRP-SCP协议在117 s时能量耗尽,同样要明显晚于前两者。

图8 网络能耗对比图(仿真环境1)

图9 网络能耗对比图(仿真环境2)

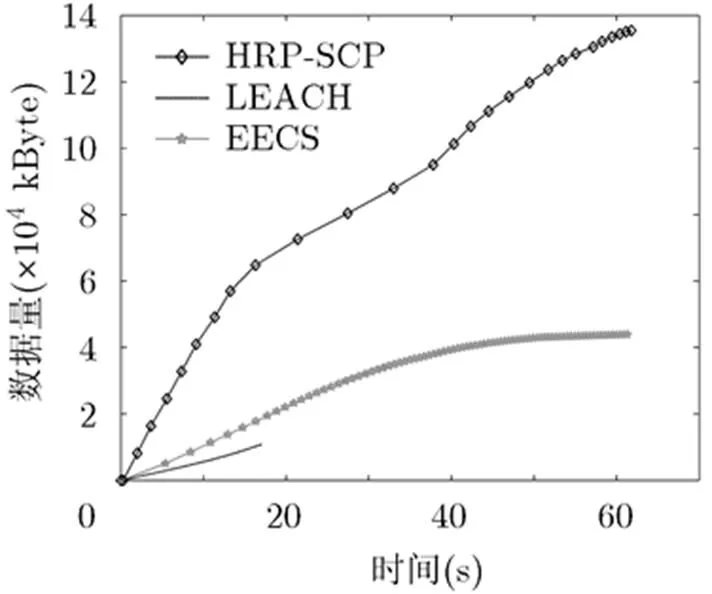

(3)数据传输总量对比情况:数据传输总量表示的是网络能够传输的数据量的大小,反映了网络中所有节点能够发送的数据包的总和随着网络的持续运行的变化情况,根据每一层上的簇个数及每簇包含的节点数量,可以计算出一层上的节点发送的数据量和,然后根据层数计算出整个网络节点可以发送的数据包总和。在图10环境1中,LEACH协议网络传输的数据总量大约在20000 kByte, EECS协议网络传输的数据总量大约在40000 kByte, HRP- SCP协议网络传输的数据总量要达到140000 kByte左右,要明显比前两者接收到的要多。在图11中,LEACH协议网络传输的数据总量大约在20000 kByte, EECS协议网络传输的数据总量大约在60000 kByte, HRP- SCP协议网络传输的数据总量要达到190000 kByte左右,同样要明显比前两者接收到的要多。

图10 数据传输总量对比图(仿真环境1)

图11 数据传输总量对比图(仿真环境2)

5 结束语

本文首先分析了WSNs路由协议算法及存在的问题,然后结合SCP保密通信策略,提出了HRP- SCP路由算法。通过仿真从网络生存时间、网络总能耗和数据传输总量3个方面对算法进行了对比分析,得出结果表明HRP-SCP协议不仅能够有效地均衡网络的能耗,提高网络的生命周期,而且通过设计一种安全策略能够有力地保证路由协议的安全性。

参考文献

[1] Kohanbash D, Kantor G, and Martin T,.. Wireless sensor network design for monitoring and irrigation control: user-centric hardware and software development[J]., 2013, 23(6): 725-734.

[2] Park Y T, Sthapit P, and Pyun J Y. Energy efficient data fragmentation for ubiquitous computing[J]., 2014, 57(2): 263-272.

[3] Padmavathi G and Shanmugapriya D. A survey of attacks, security mechanisms and challenges in wireless sensor networks[J]., 2009, 4(1/2): 1-9.

[4] Wang X and Li Y. An improved SIR model for analysing the dynamics of worm propagation in wireless sensor networks[J]., 2009, 18(1): 8-12.

[5] 司海飞, 杨忠, 王珺. 无线传感器网络研究现状与应用[J]. 机电工程, 2011, 28(1): 16-20.

Si H, Yang Z, and Wang J. Review on research status and application of wireless sensor networks[J]&, 2011, 28(1): 16-20.

[6] 钱志鸿, 王义君. 面向物联网的无线传感器网络综述[J]. 电子与信息学报, 2013, 35(1): 215-227.

Qian Z and Wang Y. Internet of things-oriented wireless sensor networks review[J]&, 2013, 35(1): 215-227.

[7] Wang X, Yang L, and Chen K. Sleach: secure low-energy adaptive clustering hierarchy protocol for wireless sensor networks[J]., 2006, 10(1): 127-131.

[8] Chen X, Yang Z, and Cheng H. Unequal clustering mechanism of leach protocol for wireless sensor networks[C]. 2009 WRI World Congress on Computer Science and Information Engineering, IEEE, Los Angeles, CA, USA, 2009, 1: 258-262.

[9] Perrig A, Szewczyk R, and Tygar J D,.. Spins: security protocols for sensor networks[J]., 2002, 8(5): 521-534.

[10] Ye M, Li C, Chen G,.. EECS: an energy efficient clustering scheme in wireless sensor networks[C]. 24th IEEE International Performance, Computing, and Communications Conference, Phoenix, AZ, USA, 2005: 535-540.

[11] 黄振海, 赖晓龙, 铁满霞, 等. 三元对等鉴别及访问控制方法国际提案进展[J]. 信息技术与标准化, 2009(6): 21-23.

Huang Z, Lai X, and Tie M,.. The progress of Tri- element Peer Authentication (TePA) and access control method[J].&, 2009(6): 21-23.

[12] Das M L. Two-factor user authentication in wireless sensor networks[J]., 2009, 8(3): 1086-1090.

[13] Huang Z, Lai X, and Li D. Information security technologyEntity authentication involving a trusted third party and access architecture specification[OL]. http://www. csres.com /detail/225096.html

[14] Gu Y, Ji Y, Chen H,.. TAPEMAN: towards an optimal data gathering mechanism in wireless sensor networks[J]., 2013, 19(4): 594-598.

[15] Kumar P, Choudhury A J, Sain M,.. RUASN: a robust user authentication framework for wireless sensor networks[J]., 2011, 11(5): 5020-5046.

[16] Xi,an University of Posts & Telecommunications, China IWNCOMM Co., Ltd, and Beijing University of Posts and Telecommunications. Wired local area network medium access control security specification[OL]. http://www. bjstandard.com/standard/283215.html

Energy Efficiency Study of Secret Communication Method on Clustering Secure Routing in WSNs

Long Zhao-hua①Gong Jun①Wang Bo①Qin Xiao-huan①Liu Da-ming①②

①(,,400065,)②(,,400065,)

The method of secure communications is the critical techniques for Wireless Sensor Networks (WSNs) to guarantee the routing information security in the process of transmission. But most of wireless sensor network routing protocol have problems involving security. From the perspective of balanced energy consumption, a balanced energy consumption of Secret Communication Protocol(SCP) is proposed and the SCP secret communication method is also introduced. In addition, the security scheme of the agreement is analysed in this paper. Finally, simulation is conducted on the performance of the protocol. The results show that this protocol has high performance in terms of energy and security.

Wireless Sensor Networks (WSNs); Secure communication method; Security; Secret Communication Protocol (SCP)

TP393

A

1009-5896(2015)08-2000-07

10.11999/JEIT141284

龙昭华 longzh@cqupt.edu.cn

2014-10-19收到,2015-04-15改回,2015-06-08网络优先出版

全国信息安全标准化技术委员会标准研究项目([2011]046号-21),重庆市研究生教育教学改革研究项目[yjg 122002]和重庆市教委科学技术研究项目[KJ134101]资助课题

龙昭华: 男,1962年生,教授,硕士生导师,主要研究方向为网络通信与嵌入式系统.

龚 俊: 男,1988年生,硕士生,研究方向为数据安全、多媒体传输.

王 波: 男,1987年生,硕士生,研究方向为无线传感器网络.

秦晓焕: 女,1987年生,硕士生,研究方向为基于802.11s的无线mesh网络.

刘达明: 男,1964年生,副教授,主要研究方向为网络通信与算法研究.