基于复杂网络的装备保障力量体系抗毁性评价

2015-05-09刘亚东代会东刘增勇顾雪峰

刘亚东,代会东,肖 强,刘增勇,顾雪峰

(1.军事交通学院 装备保障系,天津300161;2.军事交通学院 政治部,天津300161;3.沈阳军区联勤部军事交通运输部,沈阳110000)

信息化作战强调系统与系统的对抗,体系与体系的较量。然而体系在带来强大整体威力的同时,也具有易被“瘫痪”的先天不足,即体系既有1+1>2的功能,同时也存在100-1=0的脆弱性。这是因为战争制胜的核心要素和机理发生了重大变化,作战的程式和重心与机械化战争时代也有着明显不同[1],歼灭战、消耗战等传统作战样式不再单纯成为一种作战目的,体系破击作为信息化作战指导规律的有效反映,已成为我军未来最基本的有效战法[2]。

装备保障力量体系抗毁性评价是检验装备保障力量体系构建与运用效果的重要手段。在体系破击战成为主导的今天,在装备保障力量体系运用过程中保障节点无法避免不发生故障或不被破坏的情况下,装备保障力量体系的保障效能将如何变化,如何提高装备保障力量体系结构的鲁棒性和抵抗瘫痪的能力,这些都属于抗毁性评价的研究范畴。

1 装备保障力量体系抗毁性的基本内涵

体系破击作为未来信息化条件下作战双方贯彻的作战思想和运用的作战手段,对于我军的作战力量而言,其主要作用是瞄准敌方的作战体系结构,选取体系结构序列中的关键节点予以打击,破敌作战体系结构,打乱其作战要素的有序性,从而达成瘫体系、降效能的目的[3];对装备保障力量体系而言,不仅要具备体系保障能力的物质基础、技术条件,更重要的是在作战过程中,如何针对敌方的不断攻击与袭扰,确保装备保障力量体系结构具有一定的稳定性,从而保持、恢复或提高体系保障能力。

1.1 网络抗毁性

网络的抗毁性是从图论的概念中提出来的,主要从网络连通性的角度描述网络拓扑结构对网络可靠性的影响,它是可靠性的一种确定性测度。网络抗毁性(invulnerability)研究一直是一个备受关注的问题,几乎所有的网络都存在抗毁性问题。对于有益网络而言,如因特网、电力网、交通网,希望其抗毁性越强越好;对于有害网络而言,如恐怖组织网络、病毒传播网络,希望其抗毁性越弱越好。目前,在不同研究领域、不同研究层次上抗毁性主要有以下两种定义[4]。

定义1 网络抗毁性(广义)是指在网络中的节点或边发生自然失效或遭受故意攻击的条件下,网络维持其功能的能力。影响网络抗毁性的因素可能有很多,例如网络部件(节点或边)的可靠性、备份数量,网络承担任务的多少,网络运行管理效率等。

定义2 网络抗毁性(狭义)是指在网络中的节点或边发生自然失效或遭受故意攻击的条件下,网络拓扑结构保持连通的能力,反映出破坏一个网络的困难程度,即至少需要破坏几个节点或几条边才能中断部分节点之间的连接。它假定“破坏者具有关于网络结构的全部资料,并采用一种确定的破坏策略”。

1.2 装备保障力量体系抗毁性

由网络抗毁性的基本内涵可以将装备保障力量体系中的各个装备保障力量单元抽象为节点,将各单元之间的关系抽象为边,由此可以得出装备保障力量体系抗毁性的内涵,它是指装备保障力量体系在各种攻击模式下能够持续发挥保障作用的能力。换个角度来说,是指装备保障力量体系在攻击环境下,保障力量单元之间的协同保障、支援保障、信息保障等功能在不同程度上减弱,从而会降低装备保障力量体系的连通性,造成体系保障效能值下降。由此可以得出,装备保障力量体系的抗毁性主要体现在连通性和保障效率两方面。研究装备保障力量体系抗毁性目的是理解装备保障力量体系结构如何影响其保障功能和保障行为。因此,增强装备保障力量体系的抗毁性,可以有效地避免因各种攻击而造成体系瘫痪的局面。

2 装备保障力量体系抗毁性评价

装备保障力量体系抗毁性评价的目的在于:一方面随着敌方攻击强度的不断增强,分析判断装备保障力量体系的连通程度;另一方面观察体系保障效率的变化情况。因此,首先需要对装备保障力量体系的损伤模式进行分析,其次构建体系抗毁性的评价指标,最后围绕要实现的评价目标,提出装备保障力量体系抗毁性的评价算法。

2.1 装备保障力量体系损伤模式分析

2.1.1 攻击方式

战时装备保障力量体系通常面临两种攻击——随机攻击和选择攻击。

(1)随机攻击是指装备保障力量体系中的节点(边)以某种概率被随机破坏。此时认为敌方没有获取有关装备保障力量体系的任何信息,只能采取漫无目的的攻击方式,攻击目标的先后次序没有关联,攻击目标选择与目标本身的重要度也没有关联。

(2)选择攻击是体系破击思想的集中体现,即装备保障力量体系中的节点(边)按一定的攻击策略被破坏。此时认为敌方已经获取装备保障力量体系的全部信息,清楚地知道哪一个节点或边是最重要的,而哪些节点和边是完全不重要的。信息化条件下,如果发生此种情况,敌方为最大限度地破坏装备保障力量体系结构,将会依据体系中节点或边的重要程度,尽量选择重要程度大的节点或边实施打击和破坏,达到毁源头、打关键、瘫要害的目的。

2.1.2 攻击策略

由于装备保障力量体系的组成要素包括节点和边,因此攻击策略主要包括对节点攻击和对边攻击两种。对于装备保障力量体系而言,攻击节点,意味着打击装备保障力量中诸如综合保障仓库、器材仓库等战略战役保障支撑点或保障信息处理单元、保障指挥力量单元等;而对边攻击,则意味着攻击单元之间的信息流,切断彼此之间的联系或毁伤节点间的交通路线,使装备保障力量单元不能顺利通行,失去效用。综合以上因素,从战时装备保障的实际出发,本文仅对攻击装备保障力量节点时,研究装备保障力量体系抗毁性的评价问题,由此设置了度优先攻击和介数优先攻击策略。

(1)度优先攻击。度(degree)是研究网络拓扑结构的基本参数,用于描述在网络中节点所产生的直接影响力,其值为与该节点直接相连的节点数[4],即

式中:ki为节点i的度数。

节点度数是节点最基本的特征,其衡量节点的重要程度,表征节点在网络中与其他节点的交互程度,一般来说,网络中一个节点的度越大意味着这个节点在网络中越“重要”。度优先攻击,是指通过测算装备保障力量体系中所有节点的度值,然后按照由大到小的顺序删除体系中的节点。

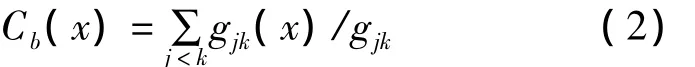

(2)介数优先攻击。介数(betweenness)刻画了装备保障力量体系中节点对于物质流、信息流、能量流的影响力。设体系中具有n个节点,则节点 x的介数指标定义为[4]

式中:gjk为节点 j和节点 k之间的最短路径数;gjk(x)为节点j和节点k之间经过节点x的最短路径数。

对装备保障力量体系而言,介数指标刻画了物质(信息、能量)经过给定节点的可能性,任一节点的介数指标均会随着经过该节点的物质(信息、能量)流的增加而增大,利用介数指标可以确定资源负载繁重的节点或边。介数优先攻击,是指通过测算装备保障力量体系中所有节点的介数值,然后按照介数值由大到小的顺序来删除装备保障力量体系中的节点。

2.2 装备保障力量体系抗毁性评价指标的构建

装备保障力量体系中节点或边遭到攻击后,必将引起体系结构的连通性能和体系保障效率发生改变,因此,主要从连通度和网络效率两方面构建体系抗毁性评价指标。

2.2.1 连通度

连通度主要用来衡量装备保障力量体系中节点与节点之间协同保障、支援保障、信息保障、保障指挥等或节点与动态环境之间关系的存在与否,主要通过连通子图数目和最大连通子图来反映。

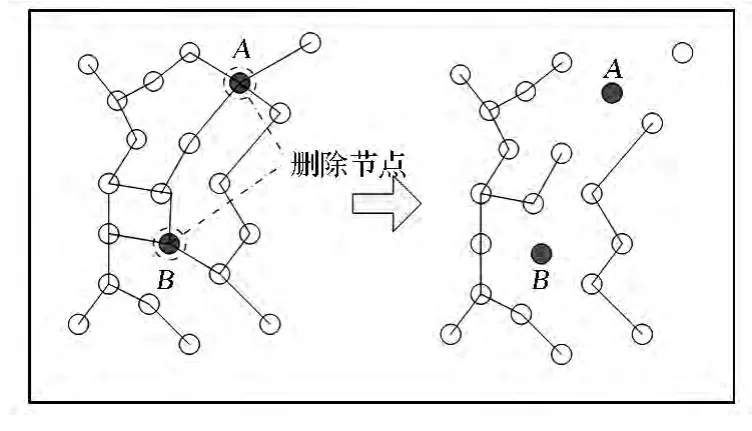

(1)连通子图数目是指某些节点失效后体系分裂成不同连通子图的数目。从装备保障力量体系结构的实际出发,对装备保障力量体系中的节点失效作以简化处理,假定一个节点失效后,即删除与该节点相连的所有边。节点被删除后,将会引起体系结构的变化。以图1为例来说明,假定删除2个节点后,节点A和B之间的最短路径由2变成了6;同时,原来的一个体系分裂成为2个连通子图和3个孤立节点。

图1 节点删除对装备保障力量体系连通性的影响

式中:N为装备保障力量体系的规模;Nr为从体系中去除的节点个数;C为当节点被去除后,体系中最大连通子图的节点个数。

随着体系中的节点受到攻击,最大连通子图的相对大小会逐渐变小。对于图1而言,最大连通子图的百分率为68.4%。

2.2.2 网络效率

为采用统一的参数衡量装备保障力量的体系

(2)最大连通子图是指将图中所有节点用最少的边连接起来的子图。对装备保障力量体系而言,指在遭受敌方攻击后幸存下来的体系中,选出一个最大的连通子体系,其节点数占体系节点总数的百分率,如式(3)所示[5]:

2.3 装备保障力量体系抗毁性评价算法

为了易于开展研究,对装备保障力量体系的抗毁性评价作如下假设:

(1)不对装备保障力量体系中各节点设定防护等级系数,即各节点的防护能力相同,假定敌方的一次攻击即可摧毁一个节点或一条边;

(2)不考虑敌方的弹药储备等约束条件,假定敌方可以无限制地攻击下去,直至击毁体系中所有的节点和边;

(3)假定对装备保障力量体系进行选择攻击时,敌方能够获得关于装备保障力量体系的全部信息。

由此,可以得出装备保障力量体系抗毁性评价算法的步骤:

(1)首先选择评价对象,分别选取“树状”和“网状”装备保障力量体系作为评价对象;

(2)利用复杂网络理论,对初始的装备保障力量体系抗毁性的各项评价指标值作以统计;

(3)采用式(1)和式(2)中对节点度和介数的计算方法,对评价对象的各节点的度和介数分别计算,并按大小顺序进行排序;

(4)按照指定的攻击策略,对评价对象中最重要的节点进行攻击,如果同时有很多个节点都具有相同的重要度,此时随机选取其中一个节点,除去它的所有连线;

(5)计算节点遇袭后装备保障力量体系的连通子图数目、最大连通子图和网络效率的评价指标值;

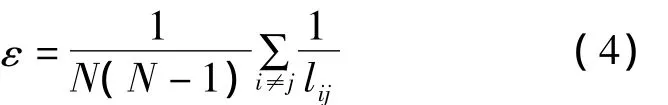

(6)如果体系中还有连接边存在,重复步骤(3)—(5),直至所有的节点被删除或成为孤立节点。保障效率,选用Paolo Crucitti等人提出的网络效率作为指标来衡量,其定义为:节点i到节点j之间的效率εij与它们之间的平均最短路径lij成反比,即εij=1/lij。这样当节点i和节点j之间没有连线时,lij=+∞,从而效率为εij=0。整个网络的效率定义为

3 实例分析

3.1 评价对象

根据战时装备保障力量体系按照“群—队—组”编成模式予以运用的原则,假定将装备保障力量体系分为4层保障力量实体,分别为“群—队—组—单元”,上下级之间按照1∶4的比例逐层增加,共形成85个节点,令p为装备保障力量体系纵向跨级之间的连接概率,p1为同一体制内同级保障力量单元之间的连接概率,p2为不同体制内同级保障力量单元之间的连接概率。

(1)当p=p1=p2=0时,所有的节点为“孤立”节点,所谓孤立节点,并不是说节点之间不联系,而是指保障力量单元之间不存在垂直跨级的支援保障,也不存在同级之间的协同保障,此种情形下所对应的装备保障力量体系正是典型的垂直树状的体系结构,装备保障力量体系为典型的“树状”结构。

(2)当 p=1、p1=0.8、p2=0.5 时,装备保障力量体系为“网状”结构。

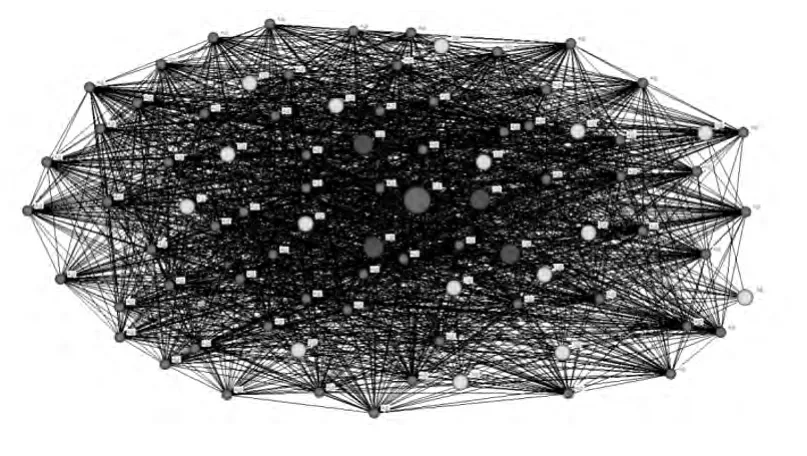

利用Matlab7.0和社会网络分析软件Ucinet等工具可以分别生成满足条件(1)、(2)的装备保障力量体系拓扑结构图,如图2、3所示。

图2 “树状”装备保障力量体系结构

图3 “网状”装备保障力量体系结构

3.2 实验设计

3.2.1 实验1

选用上述“树状”结构的装备保障力量体系为研究对象,分别选取随机攻击、度优先攻击、介数优先攻击的策略对体系进行攻击后,分析装备保障力量体系抗毁性各项评价指标的变化情况。

3.2.2 实验2

保持上述3种攻击策略不变,选取“网状”的装备保障力量体系进行实验。

3.3 实验结果分析

3.3.1 实验1

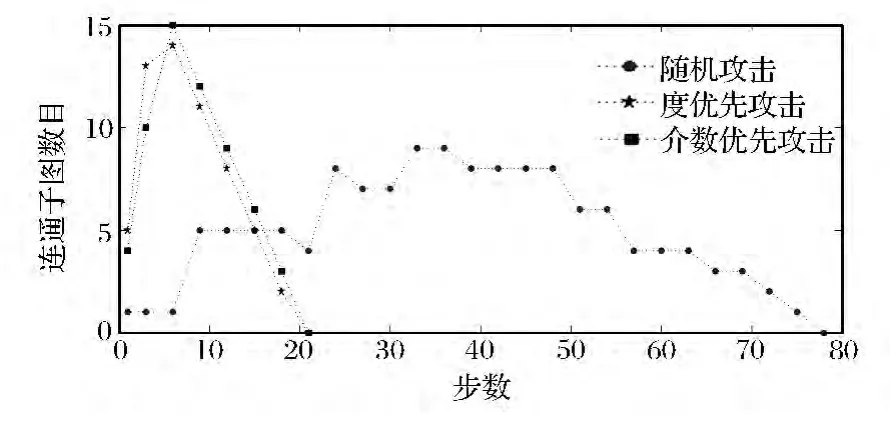

根据实验的设计步骤,利用Matlab7.0编程软件和社会网络分析软件Ucinet等,得出以下实验数据及分布曲线(如图4—6所示)。

图4 “树状”体系结构不同攻击策略的连通子图数目

图5 “树状”体系结构不同攻击策略的最大连通子图

图6 “树状”体系结构不同攻击策略的网络效率

经过分析可以得出以下结论:

(1)在敌方不了解“树状”装备保障力量体系结构的全部信息时,即在随机攻击策略下,指标最大连通子图和网络效率基本呈现出逐步下降的趋势,当攻击的节点数达到60个左右时,体系保障的效率几乎为0,此时该体系结构在这种攻击模式还能够基本呈现出一定的稳定性。

(2)当选取度优先攻击策略和介数优先攻击策略时,从图4—5中可以清晰地发现,攻击的节点数在8个左右时,就将“树状”的装备保障力量体系迅速分裂成15个左右的小群体,最大连通子图所占的百分比也迅速将为10%以下,此时图6中所显示的体系保障的效率是0.05以下,攻击到21个节点时,体系保障效率成为0。由此可见,该体系结构在敌方有选择性攻击的情况下,展现出了极大的脆弱性,这也充分验证了传统分层逐级、点线式的保障模式已经不适应信息化作战的要求,装备保障力量体系的转型建设迫在眉睫。

3.3.2 实验2

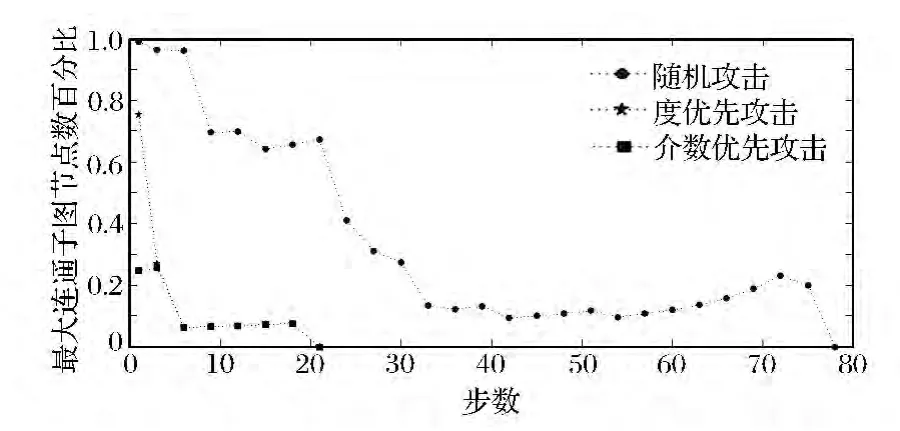

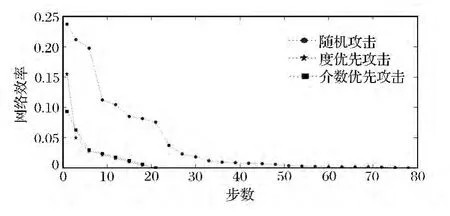

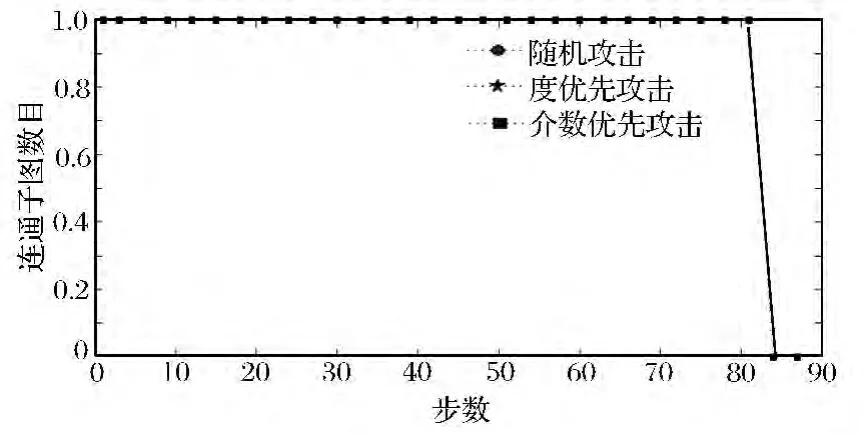

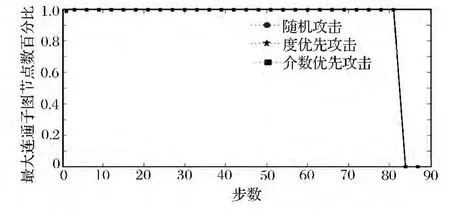

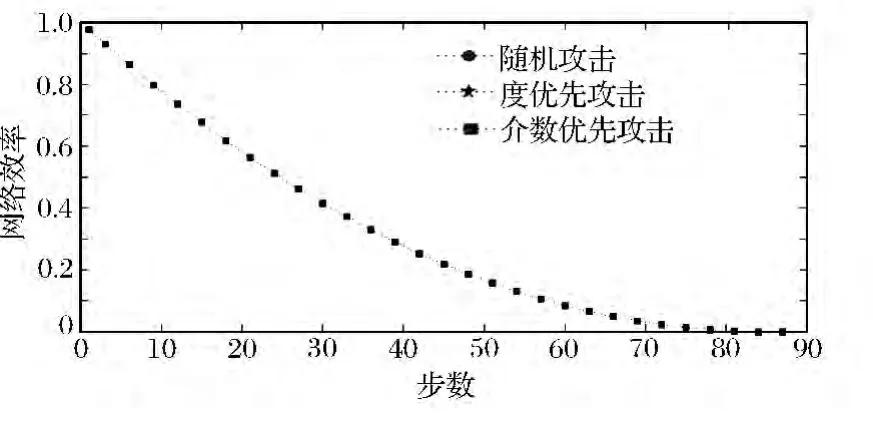

选取“网状”的装备保障力量体系为研究对象,可以得出以下实验数据及分布曲线(如图7—9所示)。

图7 “网状”体系结构不同攻击策略的连通子图数目

图8 “网状”体系结构不同攻击策略的最大连通子图

图9 “网状”体系结构不同攻击策略的网络效率

经过分析可以得出:不管是随机攻击、度优先攻击还是介数优先攻击策略,对于“网络化”的装备保障力量体系而言,随着攻击节点的数目不断增加,连通子图数目和最大连通子图数基本保持不变,说明即使在敌方掌握装备保障力量体系全部信息的情况下,装备保障力量单元依然能够保持较强的连通性,彼此之间保持一定的协同保障、支援保障等关系,体系保障效率也呈现出平缓的下降趋势;当攻击次数达到80次以上时,连通子图数目和最大连通子图数会陡然急剧下降,整个装备保障力量体系将面临着被全部摧毁的局面,这意味着整个体系将失去装备保障能力。

4 结语

(1)由装备保障力量体系抗毁性评价结果可知,选择性攻击可加快体系崩溃的速度,需要加强对体系中关键节点、关键枢纽的防护,可通过在作战地域内预编寓设多个战略、战役战备保障支撑点,加强信息网络等基础设施建设,加强装备保障力量单元之间的互通互连等途径来充实装备保障力量体系,提升体系的稳定性和适应性。

(2)装备保障力量体系的评价是一项复杂的系统工程,如何评价装备保障力量体系的鲁棒性问题将成为下一步研究的重点。

[1] 韩志凯.对体系破击战的几点认识[J].东南军事学术,2008(4):13.

[2] 李洪峰.对体系破击中炮兵运用的思考[J].炮兵学院学报,2007(2):22.

[3] 李锋锐.把握应急作战中体系破击的有序性[J].装甲兵技术学院学报,2004(1):49.

[4] Lai Y C,Motter A E,Nishikawa T.Attacks and cascades in complex networks[J].Lect.Notes Phys,2004,650:299-310.

[5] Dodds SP,Watts D J,Sabel F C.Information exchange and robustness of organizational networks[J].Proceedings of the National Academy of Sciences,2003,100(21):12516-12521.