一一种基于Data Matrix的数字水印算法

2015-03-24郑秋梅顾国民王风华

郑秋梅, 金 萧, 顾国民, 王风华

(中国石油大学计算机与通信工程学院,山东青岛 266580)

一一种基于Data Matrix的数字水印算法

郑秋梅, 金 萧, 顾国民, 王风华

(中国石油大学计算机与通信工程学院,山东青岛 266580)

提出一种基于数字水印的图像隐秘通信方法。该算法首先运用Data Matrix条形码技术对具有含义的通信信息进行编码,生成条形码图像。生成的条形码图像作为原始水印信息,在经过适当的变换和置乱之后将其嵌入到载体图像中。结果表明,该方法具有良好的不可见性和鲁棒性,能抵抗旋转、缩放、滤波等攻击,更为重要的是较好地保证了通信信息的正确性。

数字水印; 隐秘通信; Data Matrix

数字水印[1-4]技术是近年来信息安全领域出现的一种新技术,该技术对于隐秘通信有着重要的意义。现在的数字水印算法已经较好地解决了算法的不可见性和鲁棒性,但就如何保证通信信息的正确性一直是研究的热点和难点。Data Matrix[5-6]作为一种二维条码[7-10],具有数据密度高、大小可变、自动纠错、可靠性高等优势。笔者结合数字水印技术和条码技术,提出一种隐秘通信方法。

1 Data Matrix及其编、解码

1.1 Data Matrix

Data Matrix由规则排列的深浅色正方形模块构成(图1),每个正方形模块就是一个基本单元,每个基本单元又被编码为1 bit的数据,数据区的四周是探测区,用于条码符号的定位和确定条码结构信息[5]。隐秘通信采用数字水印技术解决了通信过程中的信息的隐秘性,但由于噪声、恶意攻击等原因,使得通信信息的正确性遭到了严重的破坏。Data Matrix编码具有数据密度大、自动纠错、高可靠性等优点,因此在国内外很多行业中得到广泛应用。本文中尝试将Data Matrix技术运用到隐秘通信中,采用改进后的Data Matrix对隐秘信息进行编码,将编码后获得的条码图像作为水印嵌入载体图像中。

图1 Data Matrix 条码的探测区与数据区Fig.1 Detection area and data area of Data Matrix barcode

1.2 编码及改进

Data Matrix主要涉及探测区和数据区两部分:数据区存储用于表示商品的文本信息;探测区用于条码扫描过程中的条码定位和条码结构信息的确定,由于作为数字水印的条码具有固定的结构信息则不需要定位,故本文中舍弃了Data Matrix的探测区,这样就扩大了模块的尺寸使得单位信息在水印图像具有多位信息表示,从而加强了水印信息的抗噪和攻击的能力。

本文中Data Matrix编码过程[5]主要涉及以下步骤:

(1)将数据信息流通过最优的编码规则转换成数据码字。Data Matrix[5]针对不同的数据类型有6种不同的编码方式,即6种编码字符集,包括ASCII编码、C 40 编码、Text编码、X12编码、EDIFACT编码和Base 256 编码。由于隐秘通信过程中传递的信息一般为ASCII字符,故本文中摒弃其他5种编码方式。由于只使用ASCII编码,不仅简化了编码过程,提高了编码效率,而且控制码的减少使本文算法在不损失鲁棒性、信息正确性和完整性的情况下提高了嵌入容量。

(2)根据Reed-Solomon算法[5,11-13]以及相应的纠错要求,在数据码字的基础上生成纠错码字,数据码字加上纠错码字及可能需要的若干填充码字,构成编码后的码字流。按照标准模板[5]将单元模块放置到矩阵中,再根据生成图像与载体图像之间的大小关系将生成图像放大α倍,这样就生成了本文中所需要的水印图像。其中α作为密钥,使得窃密者即使知道数字水印的提取算法也无法提取正确的水印信息及获得通信信息。

本文中对DataMatrix进行适当修改,使其更适合于数字水印算法,减少了编码种类和探测区,扩大了模块的尺度,不仅使水印的嵌入容量得到增加,而且使水印的安全性得到增强。由于数字水印图像在通信过程中难免会遭到噪声的干扰,甚至遭到恶意攻击,使提取的水印图像遭到严重破坏。在缺乏有效纠错的情况下,接收者将无法从图像中获取正确的信息。本文中采用Reed-Solomon算法使水印算法的抗干扰能力得到增强,提高了水印算法的鲁棒性。

2 数字水印算法

2.1 水印的产生及加密

水印的产生过程实际即为通信信息的条码编码过程。通过Data Matrix编码将通信信息变换为二值条码图像,即为原始水印图像。图像置乱一直以来是数字水印算法必不可少的一步。所谓“置乱”,就是将图像的信息依次打乱,使其变换成杂乱无章、难以辨认的图像。置乱破坏了原始水印像素之间的相关关系,将置乱后的图像嵌入到载体中,可以很大程度地提高算法的鲁棒性。

Arnold[14]、Logistic[15]和Fibonacci[16]等作为常见的图像置乱算法已经在很多水印算法中得到应用,然而这些方法也存在着致命的弱点。Arnold置乱存在一定的周期性,攻击者可以通过暴力达到破解的目的。Logistic是研究详细的早期混沌系统,它对于一维序列具有比较好的性质。由于Logistic仅有一个自由度,利用它只能产生一条线或一条曲线;而对于图像,至少需要两个或者以上自由度,因此Logistic不适用于图像置乱。本文中采用一种新的混沌系统[17-18]置乱图像,混沌系统公式如下:

(1)

其中ka、kb、μ、ga、gb、Ia、Ib是超混沌系统的参数,当ka=kb=1 000,μ=0.2,ga=10 500,4 510

2.2 水印的嵌入

水印的嵌入即通过一定的算法将水印信息叠加到载体图像上。根据嵌入位置的不同,水印嵌入算法分为两大类:①空域数字水印算法。该算法主要通过修改载体图像的灰度值或调整像素的位置来实现水印的嵌入。②频率域水印算法。此类算法在水印嵌入之前首先对载体图像做频率域变换,主要的变换有DCT[19-21]、DWT[14-15,22-23]、DFT[24-25]等,而后通过相应的嵌入算法将水印嵌入其中。

图2 原始水印图像和置乱图像Fig.2 Original watermarking image and encrupted watermarking image

LSB算法[26-27]是典型的空域算法,主要通过修改载体图像的最低有效位(least significant bit)来实现水印的嵌入。此算法具有良好的不可见性,但容易遭到低频滤波等攻击,鲁棒性较差。改进的LSB算法通过将水印随机嵌入在载体图像的低4位平面,较好地实现了算法的不可见性和鲁棒性。

DCT变换是变换域水印算法中的典型算法。Cox等[28]提出基于DCT变换水印算法后,研究者不断改进和完善基于DCT的数字水印算法,实验证明算法具有很好的不可见性和鲁棒性。

本文中通过上述两种方法分别将条码编码的通信信息和未编码的通信信息嵌入到载体中,并对实验结果进行对比分析以验证本文算法在隐秘通信中的有效性。

3 实验及分析

3.1 数字水印评价标准

如何评价隐秘通信算法主要涉及以下方面:①载体信息的失真程度,即含通信信息的载体和原始载体之间的差异程度;②通信信息的正确率,即获得的正确字符数占总通信的字符的比率。

3.1.1 峰值信噪比

峰值信噪比RPSN(peak signal to noise ratio)[19-23]可用来定量描述图像的失真程度。RPSN值越大,表示两幅图像越相似,即图像的保真度越好。一般而言,当RPSN>33 dB时,人眼视觉就无法区分两幅图像的差别,认为两幅图像是一样的[22]。RPSN的计算公式为

(2)

式中,M、N表示图像的尺寸。经过Data Matrix编码的LSB和DCT算法的RPSN值分别是47.021 1和42.976 2,由于嵌入载体中的水印为经过Data Matrix编码后的通信信息,与嵌入原始通信信息相比需要更多的嵌入位置,导致经过Data Matrix编码的嵌入算法比未经过编码的嵌入算法的RPSN值有所下降,但本文中提出的算法仍然较好地保持了水印算法的不可见性。

3.1.2 通信正确率

通信正确率(communication accuracy)a可定量分析隐秘算法性能,正确率越高性能越好。a的计算公式如下:

a=N0/M0.

(3)

式中,N0为正确通信的字符数;M0为总通信的字符数。

3.2 实验结果及分析

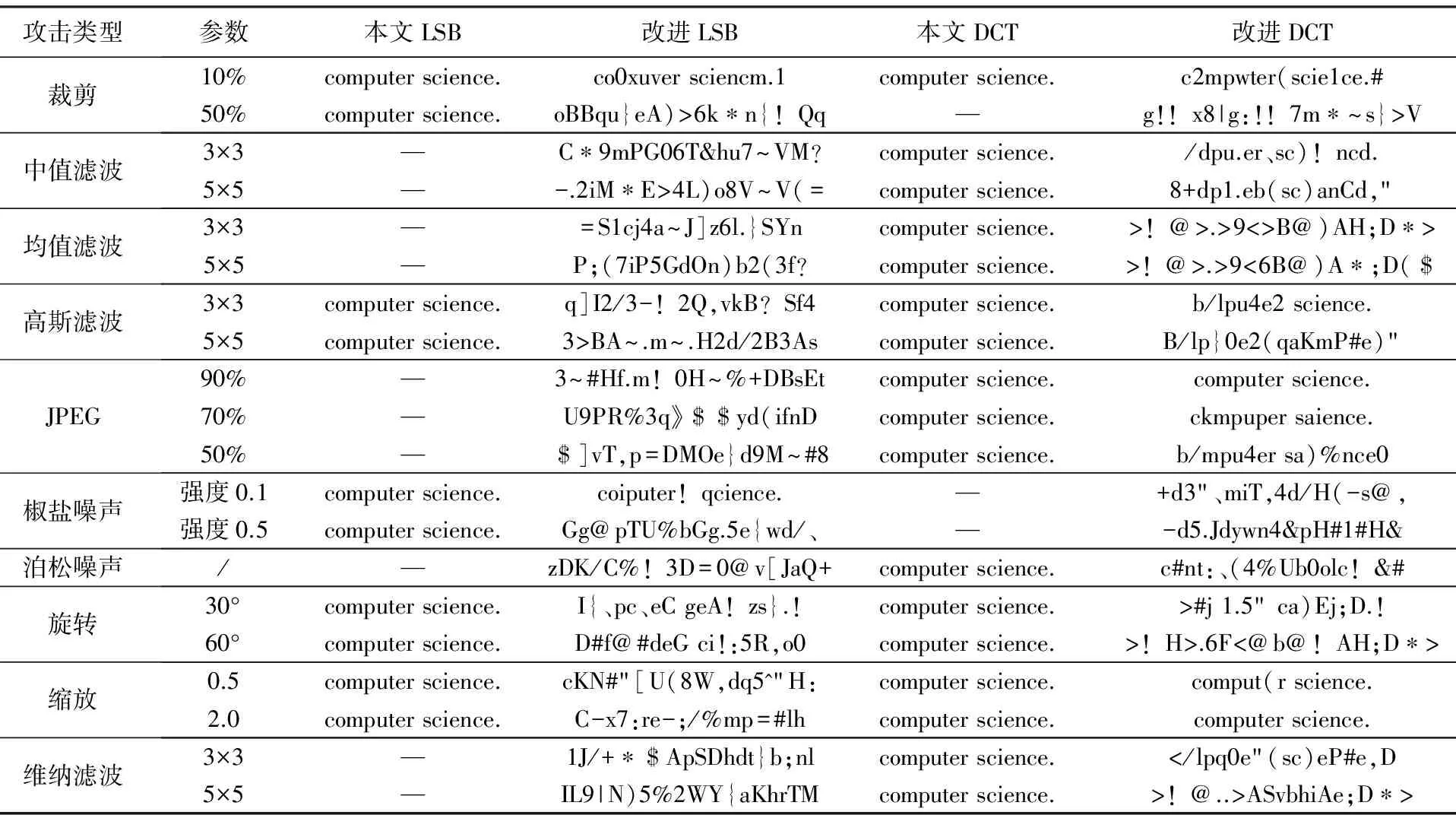

在MATLAB2010(b)环境下对提出的算法及改进的LSB和DCT算法进行实验,对比两种算法的不可见性和鲁棒性。实验采用512×512的Lena图作为水印嵌入的载体图像,分别将“computersciences.”、“AdigitalwatermarkingAlgorithm”、“ADigitalWatermarkingAlgorithmBasedonDataMatrix”等作为通信信息,其中“computersciences.”的部分实验结果如表1所示。非编码的LSB算法和DCT算法的峰值信噪比分别为47.021 1和42.976 2,编码的LSB算法和DCT算法的峰值信噪比分别为69.663 3和57.195 8,因此编码的算法具有更好的不可见性。从表1中可以看出,本文中提出的算法的正确率明显高于一般的隐秘算法,这是因为DataMatrix的译码过程中采用了Reed-Solomon算法进行编码纠错,Reed-Solomon算法能够准确地定位错误位置并进行纠错,使得本文的算法能够从严重失真的水印图像中正确提取通信信息。还可发现,与非编码LSB算法相比,结合DataMatrix编码的LSB算法能够较好地抵抗裁剪、高斯滤波、椒盐噪声、旋转、缩放等攻击。但是在抵抗中值滤波、均值滤波等方面存在缺陷。

存在上述缺陷的原因在于LSB算法是通过修改嵌入位置的像素值来实现水印的嵌入,当像素值被攻击算法修改后,就无法恢复和获得嵌入的水印信息,因此对LSB算法进行改进,修改其嵌入算法(如通过量化过程以实现水印的嵌入)将是进一步工作的重点。DCT算法是将水印信息嵌入在DCT变换后的系数上,能够将水印信息分散在整个DCT块上,很好地克服了LSB算法的缺点。从表1可知,由于裁剪和椒盐噪声攻击严重破坏了像素值之间的联系,导致遭受攻击后的DCT变换系数与原始系数之间存在很大差异;而滤波、旋转等攻击基本没有改变像素值之间的内在关系,因此遭受攻击后的DCT变换系数基本保持不变。所以,结合DataMatrix编码的DCT算法可以很好地抗击除裁剪、椒盐噪声外的攻击。

表1 条码编码算法与非条码编码算法提取信息对比

图3描绘的是本文算法与对比算法在不同信息长度下受到攻击时的平均正确率。从图3中可以看出结合Data Matrix编码的隐秘算法在保证通信的正确率上明显优于一般的隐秘算法。究其原因在于采用Data Matrix编码的隐秘算法一定程度上能够自动纠正因攻击产生的错误,而一般隐秘算法则不能。在提取通信信息的过程中,本文算法自动发现并修正错误信息,从而使得算法的正确率显著提高。受LSB算法自身的限制,经Data Matrix编码的LSB算法的正确率弱于经过编码的DCT算法,但相对于一般LSB算法,具有较大的改进。

图3 不同算法信息提取正确率对比Fig.3 Accuracy contrast of different algorithms

总之,与未经编码的算法相比,经Data Matrix编码的算法不仅具有良好的不可见性,同时增强了算法的鲁棒性。更为重要的是,作为隐秘通信算法,经过Data Matrix编码的算法在遭受各种攻击后依然能够从严重失真的图像中正确提取通信信息。

4 结束语

本文中提出的方法在水印嵌入之前使用条码编码技术对通信信息进行编码,将编码后得到的条码图像作为水印,再通过水印嵌入方法将其嵌入到载体中。实验结果表明,本文方法相比未经条码编码的方法在保证了算法的不可见性和鲁棒性的情况下,更好地保证了通信信息的正确性。同时算法在遭受各种攻击的情况下依然很好地保证了通信信息的正确性。但本文算法也存在一些不足,如LSB算法对中值滤波、均值滤波和DCT算法对裁剪、椒盐噪声的抵抗能力差等问题还需进一步研究解决。

[1] WOLFGANG R B, PODILCHUK C I, DELP E J. Perceptual watermarks for digital images and video[J]. Proceedings of the IEEE, 1999,87(7):1108-1126.

[2] PODILCHUK C I, ZENG W. Image-adaptive watermarking using visual models[J]. Selected Areas in Communications, IEEE Journal on, 1998,16(4):525-539.

[3] LANGELAAR G C, SETYAWAN I, LAGENDIJK R L. A state-of-the-art overview [J]. IEEE Signal Processing Magazine, 2000.

[4] BERGMAN C, DAVIDSON J. Unitary embedding for data hiding with the SVD[C/OL]//Security, Steganography, and Watermarking of Multimedia Contents VII, San Jose, California, USA, January 17-20, 2005[2012-12-11]. http://www.researchgate.net/publication/221011223_Unitary_embedding_for_data_hiding_with_the_SVD.[5] 李雅静. Data Matrix 二维条码图像识别的算法研究与实现[D]. 北京:北京交通大学电子信息工程学院,2009. LI Yajing. Study and implementation of recognition algorithm for Data Matrix two-dimensional barcode image[D].Beijing: School of Electronic and Infromation Engineering, Beijing Jiaotong University, 2009.

[6] KAMIJO K, KAMIJO N, SAKAMOTO M. Electronic clipping system with invisible barcodes[C/OL]//Proceedings of the 14th ACM International Conference on Multimedia, Santa Barbara, CA, USA, October 23-27, 2006[2013-01-30]. http://www.researchgate.net/publication/221571631_Electronic_clipping_system_witw_invisible_barcodes.

[8] AYATSUKA Y, REKIMOTO J. Active CyberCode: a directly controllable 2D code[C/OL]//Extended Abstracts Proceedings of the 2006 Conference on Human Factors in Computing Systems, CHI 2006, Montréal, Québec, Canada, April 22-27, 2006[2013-01-30]. http://www.researchgate.net/publication/221517075_Active_CyberCode_a_directly_controllable_2D_code.

[9] LV P, LAI S, LIU L, ET AL. Research and imple-mentation of automatic recognition of two dimensional barcode mobile computing[C/OL]//Mobile Technology, Applications and Systems, 2005 2nd International Conference on, Guangzhou, China, Nov 15-17, 2005[2013-01-16]. http://ieeexplore.ieee.org/xpl/articleDetails.jsp?reload=true&arnumber=1656705.

[10] OHBUCHI E, HANAIZUMI H, HOCK L A. Barcode readers using the camera device in mobile phones[C/OL]//Cyberworlds, International Conference on, Nov 15-17, 2005[2013-01-15]. http://ieeexplore.ieee.org/xpl/articleDetails.jsp?reload=true&arnumber=1656705.

[11] LA GUARDIA G G. Asymmetric quantum Reed-Solomon and generalized Reed-Solomon codes[J]. Quantum Information Processing, 2012,11(2):591-604.

[12] SUKHOV E G. Parallel decoding of the Reed-Solomon codes[J]. Automation and Remote Control, 2001,62(12):2037-2041.

[13] JIE C, JUNYING P. Subspace subcodes of generalized Reed-Solomon codes [J]. Acta Mathematicae Applicatae Sinica (English Series), 2001,17(4):503-508.

[14] KUNDUR D, HATZINAKOS D. A robust digital image watermarking method using wavelet-based fusion[C/OL].//Image Processing, 1997. Proceedings., International Conference on, Oct 26-29, 1997[2013-01-24]. http://ieeexplore.ieee.org/xpl/freeabs_all.jsp?arnumber=647970.

[15] BEGHDADI A, PESQUET-POPESCU B. A new image distortion measure based on wavelet decomposition[C/OL]//Signal Processing and Its Applications, 2003. Proceedings. Seventh International Symposium on, July 1-4, 2003 [2013-01-05]. http://ieeexplore.ieee.org/xpls/abs_all.jsp%3Farnumber%3D1224745.

[16] BEGHDADI A. Design of an image distortion measure using spatial/spatial-frequency analysis[C/OL]//Control, Communications and Signal Processing, 2004. First International Symposium on, 2004 [2013-02-27]. http://ieeexplore.ieee.org/xpl/articleDetails.jsp?arnumber=1296211.

[17] LUO L G, CHU P L, LIU H F. 1-GHz optical communication system using chaos in erbium-doped fiber lasers[J]. Photonics Technology Letters, IEEE, 2000,12(3):269-271.

[18] SHEN K, WANG R. Synchronization of chaotic systems modulated by another chaotic system in an erbium-doped fiber dual-ring laser system[J]. Quantum Electronics, IEEE Journal of, 2001,37(8):960-963.

[19] BARNI M, BARTOLINI F, CAPPELLINI V, et al. A DCT-domain system for robust image watermarking[J]. Signal processing, 1998,66(3):357-372.

[20] HERNANDEZ J R, AMADO M, PEREZ-GONZALEZ F. DCT-domain watermarking techniques for still images: detector performance analysis and a new structure[J]. Image Processing, IEEE Transactions on, 2000,9(1):55-68.

[21] PEREIRA S, VOLOSHYNOVSKIY S, PUN T. Effective channel coding for DCT watermarks[C/OL]//Image Processing, 2000. Proceedings. 2000 International Conference on, Vancouver, BC, 2000[2013-02-02]. http://ieeexplore.ieee.org/xpl/freeabs_all.jsp?arnumber=899543.

[22] BARNI M, BARTOLINI F, PIVA A. Improved wavelet-based watermarking through pixel-wise masking[J]. Image Processing, IEEE Transactions on, 2001,10(5):783-791.

[23] KUNDUR D, HATZINAKOS D. Toward robust logo watermarking using multiresolution image fusion principles [J]. Multimedia, IEEE Transactions on, 2004,6(1):185-198.

[24] DJUROVIC I, STANKOVIC S, PITAS I. Digital watermarking in the fractional Fourier transformation domain[J]. Journal of Network and Computer Applications, 2001,24(2):167-173.

[25] FENG Z, XIAOMIN M, SHOUYI Y. Multiple-chirp typed blind watermarking algorithm based on fractional Fourier transform[C/OL]//Intelligent Signal Processing and Communication Systems, 2005. ISPACS 2005. Proceedings of 2005 International Symposium on, Dec 13-16, 2005[2013-02-17]. http://ieeexplore.ieee.org/xpl/articleDetails.jsp?reload=true&arnumber=1595366&contentType=Conference%20Publications.[26] HWANG M S, CHANG C C, HWANG K F. A watermarking technique based on one-way hash functions [J]. Consumer Electronics, IEEE Transactions on, 1999,45(2):286-294.

[27] LEE Y K, CHEN L H. High capacity image steganographic model[J]. IEE Proceedings-Vision, Image and Signal Processing, 2000,147(3):288-294.

[28] COX I J, MILLER M L, BLOOM J A, et al. Digital watermarking[M]. San Francisco: Morgan Kaufmann, 2002.

(编辑 修荣荣)

下 期 要 目

杨剑萍,等 山东小清河流域黄土的发现及勘探意义

范卓颖,等 基于PSO-GRG的背散射模式扫描电镜的数字处理及应用

万剑华,等 基于Cryosat-2数据的南海2′×2′重力异常计算与分析

宋维强,等 水平井段超临界CO2携岩数值模拟

姚 军,等 缝洞型介质结构对非混相气驱油采收率的影响

潘伟义,等 超高压气藏裂缝应力敏感性实验方法研究

李 强,等 基于瞬态流场计算的滑动轴承静平衡位置计算

张 军,等 烷烃油滴在超临界二氧化碳中溶解的分子动力学模拟

侯春娟,等 含聚合物油泥对原油稳定性及油品性质的影响

仇鑫华,等 基于委托-代理理论的国际石油合作财税体系比较研究

A digital watermarking algorithm based on Data Matrix

ZHENG Qiumei, JIN Xiao, GU Guomin, WANG Fenghua

(CollegeofComputer&CommunicationEngineeringinChinaUniversityofPetroleum,Qingdao266580,China)

A new image covert communication method based on digital watermarking was put forward. The algorithm encodes the communication information by using the data matrix bar code technology to generate the bar code image. As the original watermarking information, the generated image is embedded into the carrier image after being transformed and scrambled properly. Experimental tests show that the proposed scheme is robust against geometric distortions and other common signal processing techniques. More importantly, the algorithm ensures the accuracy of telecommunication.

digital watermark; covert communication; Data Matrix

2014-04-05

国家自然科学基金项目(51274232,61305008);山东省自然科学基金项目(ZR2011FQ018)

郑秋梅(1964-),女,教授,硕士,从事数字水印、图像检索等方面研究。E-mail:zhengqm@upc.edu.cn。

1673-5005(2015)01-0188-06

10.3969/j.issn.1673-5005.2015.01.028

TP 391

A

郑秋梅,金萧,顾国民,等.一种基于Data Matrix的数字水印算法[J].中国石油大学学报:自然科学版,2015,39(1):188-193.

ZHENG Qiumei, JIN Xiao, GU Guomin, et al. A digital watermarking algorithm based on Data Matrix[J].Journal of China University of Petroleum(Edition of Natural Science),2015,39(1):188-193.