机间自组织网络安全保障模型研究*1

2015-03-09黄松华,王睿,梁维泰等

机间自组织网络安全保障模型研究*1

黄松华1,王睿2,梁维泰1,徐欣1

(1. 中国电科第28研究所 信息系统工程重点实验室,江苏 南京210007;

2. 解放军理工大学 指挥信息系统学院,江苏 南京210007)

摘要:节点高速移动、拓扑动态变化、传输质量不稳定是机间自组织网络的基本特征,空中环境的特殊性使得安全保障成为机间自组织网络面临的最基本挑战之一。分析了机间自组织网络的环境特殊性和可能存在的安全威胁,提出了机间自组织网络的安全保障架构和基于可信计算平台的安全可信模型,并提炼相关关键技术,最后给出未来的技术发展方向,为该领域的下一步研究提供参考。

关键词:机间自组织网络;安全威胁;安全保障架构;分层防御;可信模型;认证授权;安全管理

0引言

机间自组织网络是移动网络技术在航空平台通信领域的应用,主要通过多跳路由转发机制构建高效、抗毁、灵活的空基网络,支撑航空平台间的自动连接与通信、管控指令信息与环境感知信息分发、飞行状态信息交换等军民航空通信亟待实现的能力[1]。机间自组织网络由于其高动态适应能力、使用灵活方便、不受地域限制等特性,成为未来航空通信乃至整个空域的枢纽。与点到点通信和传统网络通信不同:①机间自组织网络从链路体制和路由传输2方面都提供了网络化运作、高移动性管理和基于网关的异构互联能力;②机间自组织网络节点位置与网络拓扑具有时变特性,节点间没有固定的路由交换设施和网络服务设施[2];③机间自组织网络节点的机动速度远远超过传统的移动自组织网络,而且无线射频通信易于暴露目标。基于上述特性,固有的网络协议缺陷,使机间自组织网络面临越来越多的安全威胁,同时当前的安全保障机制很少考虑底层的电磁威胁和物理打击,因此带来了一系列特殊威胁和潜在攻击,需要提供与传统安全不一样的防御理念与措施[3-5]。本文在分析机间自组织网络安全威胁和安全保障技术能力需求的基础上,提出了机间自组织网络的安全保障架构和基于可信计算平台的安全可信模型,并提炼相关关键技术,预测未来的技术发展方向,为该领域的下一步研究提供参考。

1安全威胁

机间自组织网络基于射频信号,相对有线网络存在一些特有的威胁,包括基于射频捕获和目标跟踪实施的火力打击,信号干扰,信息窃听、截获、篡改等。另一方面,机间自组织网络不存在可信的认证中心,或者通过可靠认证的时延过大。拓扑结构与节点间信任关系的时变性使得在受限时空条件下,很难保障系统平台、用户信息的可信。下面根据机间自组织网络的协议栈层次,从物理层、链路层、网络层等各个协议层分析机间自组织网络脆弱性和面临的安全威胁。

1.1物理层威胁

物理层常见的威胁方式包括大功率阻塞式干扰和基于射频捕获的欺骗式干扰。前者导致通信信噪比下降,当超过调制解调和差错控制的容忍门限,系统传输过程就会出现大量误码导致网络系统失效或瘫痪;后者发射与捕获信号的特征相吻合的欺骗信号,破坏系统的同步信号,从而达到同样的攻击效果,或使接收方误认干扰为信号,从而达到欺骗效果。相较于阻塞式干扰,欺骗式干扰隐蔽性强,平均干扰功率小。

1.2链路层威胁

链路层常见的威胁包括CSMA(carrier sense multiple access)信道的恶意抢占、应急指令伪造和TDMA(time division multiple address)信道的帧干扰、帧伪造。前者通过不断发送报文,迫使其他节点都进行冲突退避,或伪造合法的断链、复位等应急指令,引起链路中断和网络瘫痪;后者通过干扰主站数据帧关键字段,造成接收节点丢弃该报文,同时可以伪造主站呼叫指定节点从而饿死其他节点,或插入特殊数据帧空报文,造成正常通信假象。

1.3网络层威胁

网络层常见的威胁包括路由信息欺骗、路由震荡与拒绝服务。路由信息欺骗通过发送虚假路由信息或延时重放过时路由信息,导致目的不可达,或按便于窃听虚假路径传递数据[6];路由震荡通过路径攻击等手段不断变更链路状态和路由更新信息,导致路由无法收敛;拒绝服务则通过对关键链路和关键节点进行饱和攻击,使其失去对合法用户的服务能力。

此外,由于操作系统、应用业务协议以及格式化报文中存在漏洞,应用层也同样面临假冒、欺骗以及节点瘫痪等威胁。

2安全保障需求

机间自组织网络的运行安全依赖于网络自身的安全防护,但其安全保障机制受到低带宽、高时延连接、单向链路、只收不发的低截获概率/低探测概率运行模式、没有固定的认证授权中心等诸多限制,而且标准协议不能提供机间网络所需的轻量级安全保障能力,导致不可承受的开销。另一方面,自组织网络当前主要是保障节点自身的安全,还缺乏有效的网络安全解决方案,平台间可信关系无法快速建立,单点的内部攻击可导致整个网络瘫痪。随着机间自组织网络安全问题的增加,防御机制愈加重要[7]。

当前,美空军正在开发机间自组织网络,其安全保障技术包括身份识别、身份验证、完整性验证、机密性验证、可用性验证、不可抵赖性等部分,提供安全管理、数据保护和攻击探测、预警及响应等能力[8]。

2.1安全管理

机间自组织网络易于受到各种复杂的安全攻击,任务需求多变,因此需要在安全域间和任务组内快速构建信任关系的同时,提供基于策略的安全管理,即根据任务需求和安全风险,在可变条件中进行权衡,以一种可控、灵活的方式提供接入认证、监视、安全质量评估与审计、安全设备配置等方面的策略和规范,并通过策略的快速调整,以及时分发与强制执行满足任务场景的多变需求。

2.2数据保护

机间自组织网络需要确保用户数据和系统数据在存储、使用和传输过程中的安全,包括军用作战环境、军民互操作环境的数据安全,以避免被探测、识别、流量分析或利用。

此外,机间自组织网络的数据保护还需要支持独立多级别安全,提供同时在多个独立的安全域内操作的能力。

2.3攻击探测、预警及响应

机间自组织网络需要提供基于主机和网络的入侵检测、入侵防御、以及病毒检测功能。其中,入侵检测通过对不当、错误、异常网络活动进行检测并响应,防止系统组件受到网络数据流承载的恶意行为威胁;入侵防御探测和阻止已知攻击;病毒检测检查恶意的可执行代码并清除或修复可疑文件。

3安全保障模型

3.1安全保障架构

当前安全保障架构用于机间自组织网络的适应性问题主要体现在以下几个方面:①现有架构以保护节点自身安全为主,没有完整的安全保障体系,无法准确及时掌握网络的安全状态,缺乏必要的预警与应急响应机制;②无法及时接入固定的集中式认证授权中心,而信任传递和分布式认证方式存在可信度与效率问题[9];③没有考虑节点的物理打击和捕获控制对安全保障的影响。机间自组织网络安全保障架构针对这些适应性问题,综合考虑平台移动性、拓扑时变性、环境不可靠性和业务的实时性,从物理层射频隐匿、链路层硬件加密与流控、网络层路由增强与应用层轻量级身份认证等方面,建立多层次、覆盖纵深的安全态势感知、行为监管与攻击防御体系。机间自组织网络安全保障架构包括安全保障支撑设施、安全保障运维管控设施与安全保障威胁防御体系3个部分,如图1所示。其中,安全保障支撑设施提供针对协议栈各层的加解密和数字证书服务;安全保障运维管控设施基于安全事件分级分类、标签管理、权限管理、态势监视感知、威胁预警应急响应、拓扑管控等实现安全保障动态决策管控;而安全保障威胁防御体系则针对机间网络特征,通过物理层的低截获波形、功率控制与敏感特征隐匿,链路层的接入鉴权、帧检测纠错与接入异常处理等无线链路防护机制,以及协议栈上3层常用的可信传输、快速认证授权,路由协议增强、访问控制等机制,在保障机间自组织网络传输可靠、信息来源可信、信息传输安全的同时,降低安全保障机制的开销,降低安全机制对自组织网络数据传输的影响。

图1 机间自组织网络安全保障架构Fig.1 Security architecture for intra-flight Ad Hoc networks

机间自组织网络安全保障架构通过对系统资源及其使用者进行统一标识、认证和授权,引入保护、监测、安全态势感知及响应等能力,其核心功能包括数据传输、处理等过程中的加密处理与数据完整性校验,用户与平台接入过程中的身份认证、完整性证明与访问授权,安全保障机制运行过程中的平台系统主动探测与访问控制、网络检测与边界接入控制、应急响应与可用性保障、安全态势感知等,最终通过加强安全管控,防止攻击,保护信息和信息系统机密性、完整性、可用性、鉴别性、实时性、可控性与不可抵赖性,使机间自组织网络具有确定和受控的安全边界以及自适应的保障手段,成为一个可信、可用、可靠的系统。

3.2安全可信模型

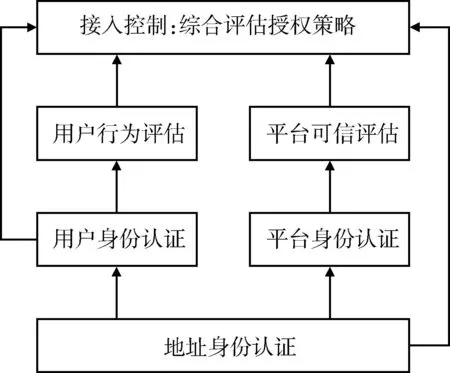

在上述架构下,基于TCG(trusted computing group)的可信计算平台提供的DAA(direct anonymous attestations)认证和远程平台证明[10],提出了融合地址身份安全、用户身份安全、平台身份安全以及平台完整性评估和用户行为可信评估的机间自组织网络安全可信模型。其中,用户身份认证和异域平台身份认证需要可信第三方支持,用户的网络行为评估、平台身份认证和随后的平台完整性信息传输与评估在用户身份认证后进行,这些认证和评估在主机空闲时周期性运行,以进一步确保平台的可信度。

如图2所示,安全可信模型分为用户和平台身份认证、平台可信评估、用户行为评估以及综合评估授权策略几部分。

图2 机间自组织网络安全可信模型Fig.2 Trust model for intra-flight Ad Hoc networks

其中,IP地址用于代表一个接口的身份,在一定程度上也代表了终端平台或用户的身份。当一个航空平台接入另一个,且不能找到可信第三方移动实体实现基于安全关联转移的身份认证时,IP地址可以标识移动实体身份,而通过CGA(cryptographically generated addresses)方案可以防止地址盗用和欺骗,确定用户身份、平台身份和IP地址的绑定关系,在一定程度上实现身份认证[11-12]。在移动网络可以接入骨干网或存在可提供证明的可信第三方实体后,可以再通过身份认证基础设施或邻居等可信第三方实现用户身份的认证。在确定用户身份和授权的基础上,接入双方通过直接身份认证方案实现可信计算平台身份的认证。在可信计算平台身份认证之后,其核心模块TPM(trusted platform module)生成一对非对称身份密钥AIK (asymmetric identity key),并通过AIK签名建立的安全通道进行平台完整性信息的传输和相应的平台完整性评估。身份认证、平台完整性评估和用户行为评估周期性运行,进一步发挥审计作用,影响当前连接和下一次的路由选择与接入过程。

4安全保障关键技术

为满足平台高速机动、拓扑动态变化等网络环境特征,以及业务对链路接入、网络传输的高时效性要求,机间自组织网络需要设计轻量级的认证算法和协议,对路由协议进行高效的安全增强和访问权限分级管理,突破无中心快速认证、低时延、低带宽占用等关键点,满足机间自组网动态安全接入、切换和退出的需求,为航空平台动态组网和数据传输保护提供支撑。针对上述需求和技术现状,机间自组织网络安全保障主要解决以下关键技术。

4.1轻量级分布式认证授权技术

认证授权主要为机间自组织网络提供用户或设备的身份认证、真实性鉴别等服务,为接入控制、通信安全提供支撑。为满足航空业务数据的传输需求,需要设计轻量级的认证协议和算法,在原有3次握手的认证协议的基础上,基于IBE(identity based encryption)公钥认证技术对认证流程进行优化,以减少认证的交互次数,降低时间复杂度[13-14];同时优化认证算法,根据保障等级要求动态调整报文签名等安全字段的大小,降低空间复杂度,最大程度减小对网络可用带宽的影响。

4.2基于策略的动态安全管理技术

机间自组织网络安全管理需要对整个安全防护系统进行统一调度、管理和威胁预警,并进行管理决策和应急响应。机间自组织网络安全管理必须解决2个问题:①适应拓扑的动态变化;②适应受限带宽和不稳定链路质量。基于策略的动态安全管理可以针对任务的不同安全需求,设计基于动态分簇的管理架构、管理策略和无线安全管理协议,把传统的集中式进程转化为半分布式进程,以解决动态拓扑和高效管理带来的挑战,同时以任务为驱动灵活调整安全策略,满足不同环境下对安全保密强度的需求[15]。考虑到管理的稳定性和时效性,必要时还需要结合静态安全管理技术。

5结束语

机间自组织网络安全保障模型需要适应机间自组织网络协议栈,满足随遇接入、动态调整、轻量高效的要求。本文针对机间自组织网络的特殊性,从物理层、链路层、网络层等协议栈层次结构分析面临的安全威胁,提出安全保障模型的能力需求,以及机间自组织网络安全保障架构和基于可信计算平台的安全可信模型,并提炼相关关键技术与解决思路。未来,考虑到机间自组织网络性能的整体优化,安全保障模型将基于协议栈共享,对多个协议层的共同检测、多层融合和协同响应,实现低开销的协议栈整体安全防御。

参考文献:

[1]郑博, 张衡阳, 黄国策,等. 航空自组网的现状与发展[J]. 电信科学, 2011, 30(5): 38-47.

ZHENG Bo, ZHANG Heng-yang, HUANG Guo-ce, et al. Status and Development of Aeronautical Ad Hoc Networks [J]. Telecommunications Science, 2011, 30(5): 38-47.

[2]焦婉妮. 自组织网络中跨协议层安全体系结构[J]. 计算机与数字工程, 2011, 39(11): 110-113.

JIAO Wan-ni. A Secure Architecture of Cross Protocol Layers in an Ad Hoc Network Environment [J]. Computer & Digital Engineering, 2011, 39(11): 110-113.

[3]黄松华, 易侃, 丁峰,等. 军事栅格安全设施研究[J]. 现代防御技术, 2013, 41(4): 49-53.

HUANG Song-hua, YI Kan, DING Feng, et al. Research on Security Infrastructure for Military Grid [J]. Modern Defence Technology, 2013, 41(4): 49-53.

[4]Hill, Doug Morrow, Jeff Cody, et al. Information Assurance for Airborne Networks [C]∥Proceedings of IEEE Military Communications Conference (MILCOM’07), Oct. 2007: 1-6.

[5]赵敏. 网络中心战的网络攻击—Suter计划[J]. 现代防御技术, 2011, 39(6): 139-143.

ZHAO Min. Network Attack of Network Centric Warfare: Project Suter[J]. Modern Defence Technology, 2011, 39(6): 139-143.

[6]张吉峰, 王敏, 杨华兵. 战场Ad Hoc网络对抗[J]. 指挥信息系统与技术, 2011, 2(5): 69-73.

ZHANG Ji-feng, WANG Min, YANG Hua-bing. Countermeasures Against Battlefield Ad Hoc Network [J]. Command Information System and Technology, 2011, 2(5): 69-73.

[7]Douglas W Hill, David M Climek. Security Services for Airborne Networking[C]∥Proceedings of IEEE Military Communications Conference (MILCOM 2009), Oct. 2009: 1-5.

[8]USAF Airborne Network Special Interest Group. Airborne Network Architecture System Communications Description & technical architecture profile[R]. Version 1.1, Oct. 2004.

[9]王林. 军事MANET自组织认证按需信任模型[J]. 指挥信息系统与技术, 2012, 3(6): 7-10.

WANG Lin. Self-Organized Certification and On-Demand Trust Model for Military MANET [J]. Command Information System and Technology, 2012, 3(6): 7-10.

[10]TCG. Trusted Computing Group Architecture Overview [S].TCG Specification Revision 1.4,2007.

[11]Aura Tuomas. Cryptographically Generated Addresses (CGA) [S]. RFC 3972, IETF, 2005.

[12]Bagnulo Marcelo, Arkko Jari. Cryptographically Generated Addresses (CGA) Extension Field Format [S].RFC 4581, IETF,2006.

[13]Yussoff Yusnani Mohd, HASHIM Habibah, BABA MohdDani. Analysis of Trusted Identity Based Encryption (IBE-Trust) Protocol for Wireless Sensor Networks [C]∥Proceedings of IEEE Control and System Graduate Research Colloquium (ICSGRC’12), Jul. 2012: 313-317.

[14]Jalel Ben-othman, Benitez Yesica Imelda Saavedra. A New Method to Secure RA-OLSR Using IBE [C]∥Proceedings of IEEE Global Communication Conference (Globecom’12), Dec. 2012:354-358.

[15]Wolberg Michelle, Chadha Ritu, Chiang C Jason. Using an Adaptive Management Plane for Policy-based Network Management Traffic in Manets [C]∥Proceedings of IEEE Military Communications Conference (MILCOM’11), Nov. 2011: 1133-1138.

Security Model for Intra-Flight Ad Hoc Networks

HUANG Song-hua1, WANG Rui2, LIANG Wei-tai1,XU Xin1

(1. The 28th Research Institute of CETC, Key Lab of Information Systems Engineering,Jiangsu Nanjing 210007,China;2. PLA University of Science & Technology,College of Command Information System, Jiangsu Nanjing 210007,China)

Abstract:With high-speed nodes, dynamic topology, and fluctuant transmission quality, intra-flight ad hoc networks are always challenged by the lack of security assurance under aerial environment. After analyzing the particularities of aerial environment and potential security threats, a novel security architecture and its trust model based on the trusted computing platform for intra-flight ad hoc networks are proposed, and the key technologies related and development directions are indicated, providing references for security assurance of intra-flight ad hoc networks.

Key words:intra-flight Ad Hoc networks; security threats; security architecture; layered defense; trust model; authentication & authorization; security management

中图分类号:TN915.08;TP393.08;E96

文献标志码:A

文章编号:1009-086X(2015)-05-0099-05

doi:10.3969/j.issn.1009-086x.2015.05.017

通信地址:210007江苏省南京1406信箱69分箱E-mail:kloise@126.com

作者简介:黄松华(1979-),男,江苏海门人。高工,博士,研究方向为机间网络、移动计算和信息安全。

基金项目:国家自然科学基金(61402426)

*收稿日期:2014-11-11;修回日期:2015-02-06