生物特征密码技术综述

2015-02-18游林

游 林

(杭州电子科技大学通信工程学院, 浙江 杭州 310018)

生物特征密码技术综述

游林

(杭州电子科技大学通信工程学院, 浙江 杭州 310018)

摘要:生物特征密码技术,即融合生物特征识别技术与密码技术的新兴技术,主要体现为基于生物特征识别技术的密钥保护技术与密钥生成技术。生物特征密码技术不仅可以安全保护用户的生物特征信息免遭泄露的风险,更重要的是可以解决各种对象实体的数字身份认证与私密信息的加密保护问题。本文综述了自1996年第一个利用指纹特征的密钥生成方案及2012年经典模糊金库提出以来主要的密钥生成技术研究工作,剖析了这些方案的基本结构及性能优劣,并探讨了生物特征密码技术的未来研究思路。

关键词:生物特征;身份认证;密钥;模糊金库;密钥生成技术

0引言

物联网、云计算与大数据、电子商务等领域是“两化”深度融合发展的核心领域,这些领域都是基于互联网环境下的传统产业的深度信息化转型。互联网环境下信息化建设中最关键的技术问题之一就是信息安全技术问题,这也是“两化”深度融合的物联网、云计算与大数据、电子商务领域发展中急需解决的重大技术问题。信息安全技术问题,也就是利用以密码技术为核心的数字化手段来解决相关领域中涉及的数据安全问题,主要表现为数据加密保护与用户身份鉴别两个方面。

身份鉴别问题可以分为认证(VeriFication)和识别(IdentiFication)两类。认证指的是验证用户所声明的身份(Are you whom you claim?),识别指的是确定用户的身份(Who are you?)。身份的鉴别主要基于持有物(如各种证件)、所掌握的信息(如口令或密码)、生理或行为特征(如指纹、手形、声音、签名等)。生理或行为特征就是现在人们广泛兴趣的生物特征识别技术,它是基于个人独特的生理或行为特征进行自动身份鉴别的技术[1]。生物特征不存在像密码(password)那样容易被忘记、泄露或被破解的现象,也不会像持有物那样容易被窃取或转移,因此,生物特征识别是一种更可靠、方便、快捷的大众化身份识别手段。

但是,基于生物特征的身份认证需要存储注册用户的生物特征模板,由于人体生物特征不能像口令和密钥一样吊销和重新发布,生物特征模板一旦失窃必将造成严重后果。如何将生物特征识别技术与密码技术有效地结合,产生一种新型的密码技术并应用于物联网、云计算与大数据、电子商务等领域中,成为当前信息安全研究的热点领域。这一研究领域被称为生物特征密码学。

在任何一个密码算法或密码体制中,密钥的安全保护是最关键的安全性问题。一种密码体制要达到一定的安全强度,其使用的密钥长度必须达到相应的长度。AES算法的密钥为128 bits、192 bits或256 bits,椭圆曲线密码体制中的密钥长度一般要在160 bits以上,而RSA中的密钥长度一般需要在1 000 bits以上。这样这么长的密钥要靠人脑记住是不可能的,必须安全妥善地保存在某种介质(计算机或智能卡)中。人们通常使用更简单易记的口令(password)管理密钥,只有通过口令才能获取密钥,但口令又是非常容易被盗取或泄露的。目前一种有效的保存方法是将密钥及指纹模块存储在智能卡中,合法使用者必须通过输入指纹才能获取密钥。这种密钥管理方法除了存在口令遗忘、被破解、智能卡丢失、被盗、使用不便等问题外,在人机接口上也存在着很大的安全隐患:无法保障密钥使用者的数字身份和物理身份的统一,且在更换新密钥时就需要更换智能卡中的数据或换卡,增加耗时、经费及设备容量。

基于人的生物特征的身份认证技术为解决这一问题提供了有效的技术手段,解决了用户数字身份和物理身份统一的问题。

1生物特征识别技术

生物特征识别技术是指通过计算机或其他具有数据运算与图像处理功能的终端设备,利用人体所固有的生理特征或行为特征来进行个人身份鉴别。生理特征是与生俱来的先天性特征,而行为特征多为后天性的习惯特征,两者统称为生物特征。

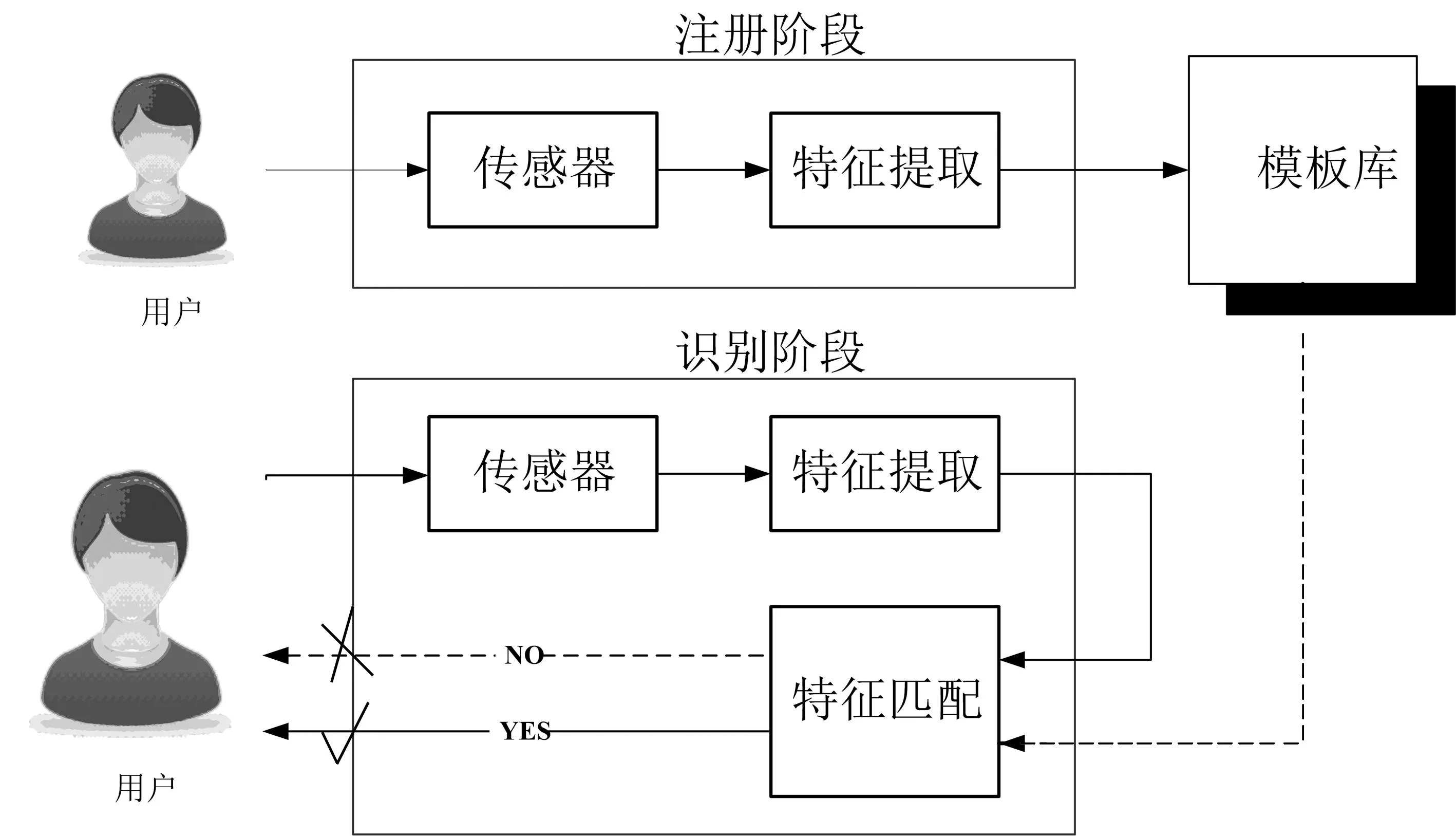

生物特征识别系统的基本结构如图1所示,它包括注册阶段和识别阶段两个模块。注册模块首先登记用户姓名,通过生物特征识别传感器得到用户的生物特征图像或信息,然后提取用户的特征数据,创建用户特征模板,存储入数据库。识别阶段与注册过程一样,先获取用户的生物特征图像或信息,提取出特征数据,然后与注册在数据库中的特征模板进行匹配,检验用户的身份。

图1 生物特征识别系统的基本结构

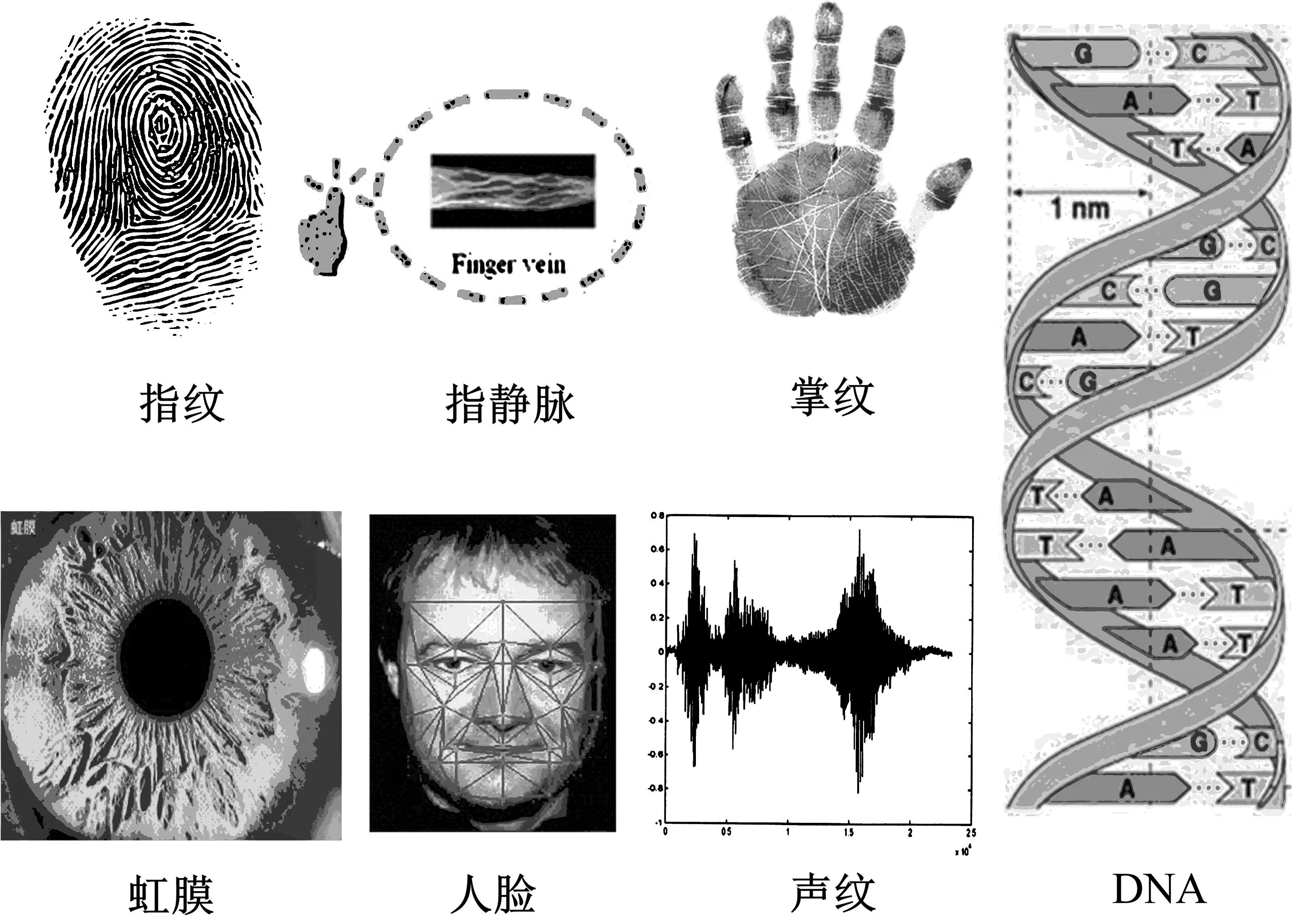

生物特征识别技术主要包括指纹识别、指静脉识别、虹膜识别、掌纹识别、人脸识别、声纹识别、DNA识别等技术。指纹特征识别是最古老的生物特征识别技术,主要包括特征提取、指纹图像分类、比对匹配等3个部分[2-5]。手指静脉识别是一种利用手指表皮下的静脉分布图像来进行身份识别的新型生物特征识别技术[6]。虹膜识别系统大致分为图象采集硬件、图象处理模块、虹膜编码与识别模块等4个部分,虹膜识别技术较新,Daugman、Wildes和Boles等人[7]的研究为该项技术的市场化提供了可行性方案,但总的来说该项技术并不完善。掌纹识别[8]作为一种新兴的生物识别技术,具有识别率高、采集设备价格低廉、用户可接受性好等独特优势,近年来得到了广泛的关注与研究。人脸特征识别技术也是近年来新兴的一项生物特征识别技术,目前主要有基于脸部几何特征的方法[9]、基于特征脸的方法[10]、基于神经网络的方法、基于局部特征分析的方法[11]以及基于弹性匹配的方法等5种。-声音识别[12]是一种行为识别技术,主要由声音信号的分割、特征抽取和说话人识别等3部分组成。DNA又称脱氧核糖核酸,是遗传信息的载体。DNA在人的整个生命过程中具有唯一性和永久性,因此DNA身份认证具有绝对的权威性和准确性。虽然DNA模板的提取比较便捷,但相对缺乏作为身份认证功能所要求的灵活性、便捷性、以及经济性。

以上7种生物特征如图2所示,最右边是DNA分子的双螺旋结构图,左边6个小图是上述目前常见的已用于个人身份鉴别功能的生物特征的图形。

图2 7种生物特征图

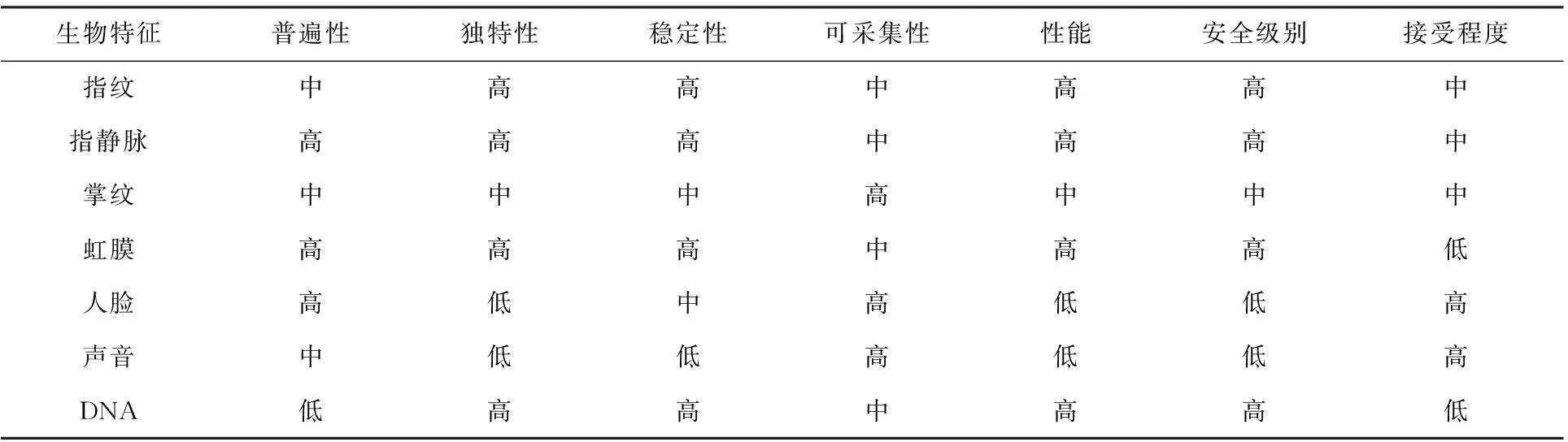

用于身份识别的生物特征必须具备以下4个特征要素:1)唯一性(独一无二性);2)不易损坏;3)不易被盗取;4)采集与比对方便、快捷。生物特征身份识别系统的评价指标[13]主要有:1)拒真率(False Rejection Rate,FRR),即正确生物特征被误判拒绝的比率,可视为系统好不好用的一个指标;2)认假率(False Acceptance Rate,FAR),即错误生物特征输入而被接受为正确的比率,可视为安全性指标,其值越低越好;3)等错误率(Equal Error Rate,EER),它是衡量系统整体性能的一个指标;4)阈值(Threshold),是指某个预先设定的相似度值,当样本与模板的相似度值达到或超过此值时为肯定匹配,低于此值时为否定匹配。阈值对于FRR与FAR有双面性不平衡的影响,即降低某一者,则必升高另一者。我们据此对上述6种主要的生物特征识别技术的优势和不足进行比较,结果如表1所示。

表1 主要生物特征识别技术的性能比较

从表1可以看出,指纹与指静脉特征的识别技术的平均性能要优于其它生物特征。

2基于生物特征识别的新型密码技术

近年来,随着生物特征识别技术的逐渐广泛、深入地应用于各类敏感区域的安防、各类系统平台的安全服务、各类金融安全支付等环境下,其在带给我们便捷性和安全性的服务同时,本身固有的一些缺陷和不足也逐渐暴露出来,最主要的就是生物特征所涉及到的人的隐私以及由此而带来的安全性问题。生物特征是人所固有的,一旦丢失而被不法之徒用于其他目的则存在非常大的风险。依据目前生物特征识别技术应用中出现的主要问题分析,其根源在于当前的应用基本上是基于单一的生物特征和相对简单的数学运算手段来实现的生物识别技术应用系统或平台。因此近年来基于多生物特征、相对更复杂的数学手段、结合密码学理论知识的信息安全技术成为国内外相关领域学者以及金融领域技术专家研究或专注的热点。

生物特征识别技术在各种物理性的安防环境或当今各种信息系统中的应用,其作用基本上是类似门禁系统中的身份鉴别的功用。可以说只是生物特征识别技术最基本、最简单的数字化应用。在这些基于生物特征识别技术的应用系统或平台中,一般只是将采集的生物图像并经处理后生成的生物特征模板孤立地储存于系统的数据库中。这种生物特征应用策略容易发生特征模板泄露或被盗取的现象。

为了克服基于单一生物特征的身份认证技术系统的缺陷,近年来已提出了很多基于多生物特征的身份认证方法[14-16]。文献[14]首次提出了利用用户的两个不同的指纹来生成一个新的用户身份ID的思想,可以保护两个输入的指纹的细节点位置。但由于新的用户指纹ID含有比常规指纹较多的细节点位置信息而容易被攻击者觉察。在文献[17]中,Sutcu等人提出了基于指纹细节点认证方案与基于SVD(面部特征奇异值分解)的人脸认证方案的融合生物特征认证模式。

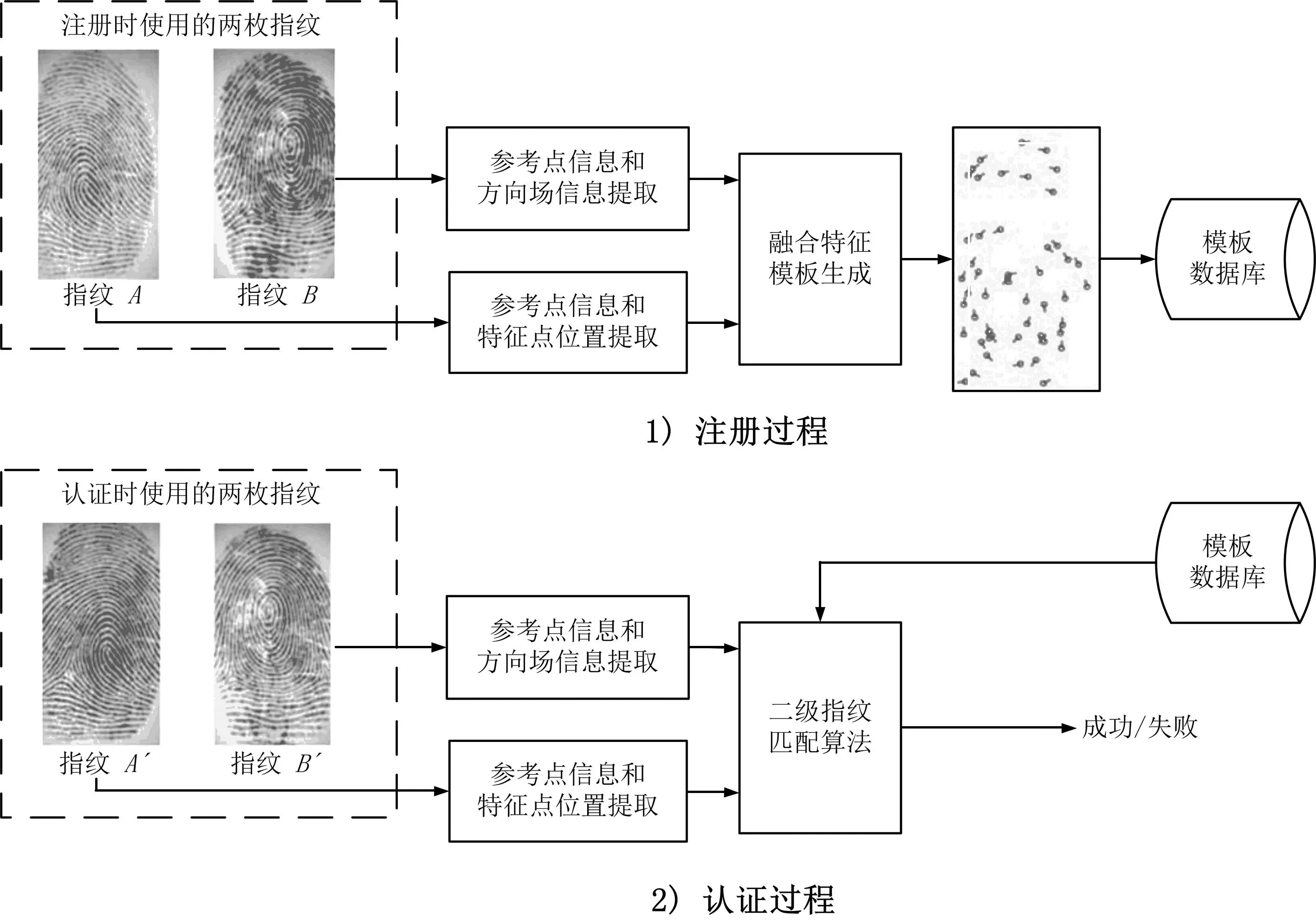

在文献[18]中,Camlikaya等人利用用户一个指纹的细节点及其声音的人工构造点的位置,构造出类似的用户的新的身份ID用于身份识别。2013年Sheng与Kot等人[19]提出利用用户的一个手指指纹的细节点位置、另一个手指指纹的方向、以及两枚指纹的参考点来生成一个虚拟细节点模板,从而得到一种融合两个不同手指指纹特征的身份认证方法,见图3。

图3 Sheng与Kot等人的基于两枚指纹特征融合的身份认证方案

由于其构造的虚拟指纹特征模板虽不同于原两枚指纹的任何一枚指纹的特征模板,但它完全似一枚真实指纹的特征模板。这样攻击者即使获取了模板数据库,他也不可能进而得到用户的原始指纹的特征模板,而且他也无法辨别出存储的指纹模板是一枚假指纹模板。该方案不仅可以实现身份认证的目的,而且可以确保用户的指纹特征信息不会被泄露。

任何一种密码算法、协议或体制中的最关键的秘密信息就是密钥信息。基于安全性的要求,密钥的长度至少在64 bits以上。我们人的大脑一般很难记忆住如此长的随机性的密钥,而只简单地存储在智能卡、U盘或硬盘等介质中,采用简单、容易记忆的口令去保管储存的密钥。由于口令词一般是由不超过大约十个符号(数字、字母等)组成的,很容易发生泄露或被盗取的安全风险。为了解决密钥的安全保存问题,目前认为比较安全有效的方法是利用用户的指纹、指静脉、虹膜、或声音等生物特征来安全管理密钥。

如果只是简单地将用户的生物特征信息作为身份认证系统来管理密钥的合法使用,也就是说,用户的生物特征模板与被保护的密钥是相互独立地保存的,那么不仅用户的密钥存在被盗取的可能,而且用户的生物特征信息也有发生泄漏或被盗取的风险。如国内王星明、田捷等人[20]在1999年结合指纹认证与密码技术的安全机制就是采用这种方式来管理密钥。所以将用户的生物特征信息与需要安全保存的密钥信息进行数学上的融合处理、或利用加密技术,才有可能在既安全保护了用户的密钥信息的情况下,又不会发生用户的生物特征信息泄露或被盗取的现象。

结合生物特征识别技术与密码技术的安全机制,可以分为3种类型,即生物特征密钥保存机制[20]、生物特征密钥融合机制[21-28]和生物特征密钥生成机制[28-29]。

生物特征密钥绑定机制是最简单的生物特征识别技术与密码技术相结合的安全机制,它其实可以说是一种管理密钥的门禁机制,实现简单。但这种机制安全性较差,用户的生物特征与密钥信息发生泄漏或被盗取的概率很大。

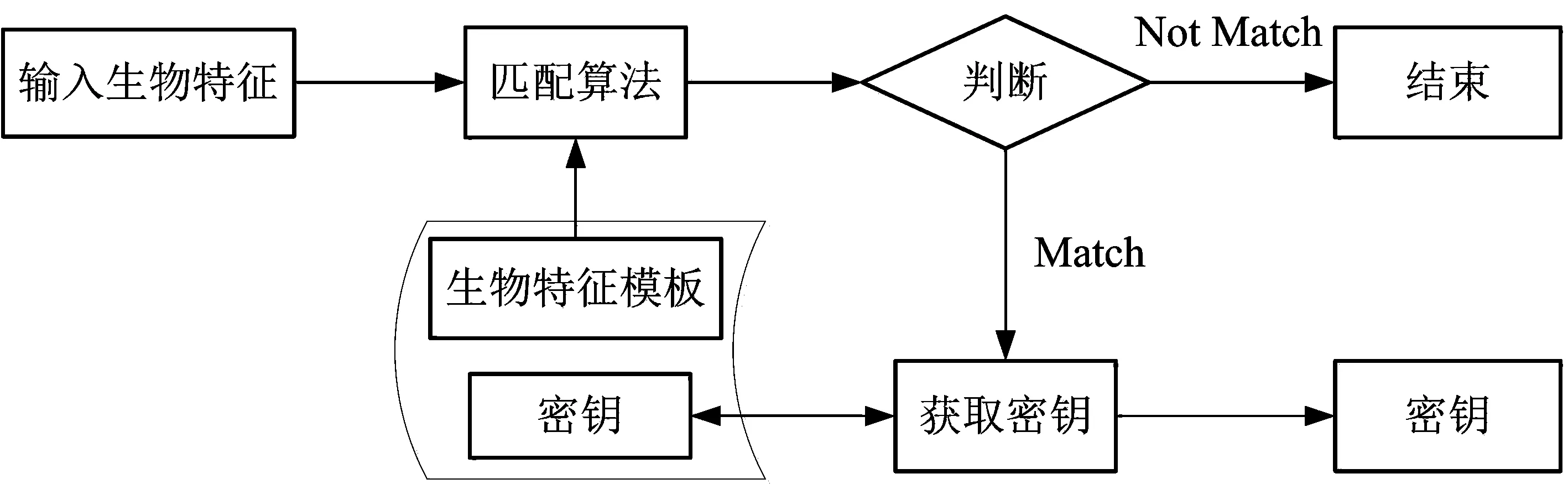

1)生物特征密钥保存机制。在这种机制中,密钥是在生物特征输入前预先选定好的,它与生物特征无关。这其实就是利用生物特征来保护密钥的方式,即将事先选定的密钥与提取的生物特征数据存储在一起。合法使用者必须通过输入其生物特征进行身份认证才能获取密钥。其一般方法是将生物特征数据与密钥进行简单的作比特异或运算、或拼接/串接而生成模板,并不对密钥和生物特征做任何复杂的操作。如图4所示。这种方法设计原理简单, 很难抵御对模板的蓄意攻击。且一旦生物特征模块受到蓄意攻击或破坏的话,那么用户的生物特征信息和密钥都将丢失。此外存储介质的丢失就很可能导致生物特征信息与密钥的泄露,所以在保管上很不安全。

图4 生物特征密钥保存机制

从理论上说,这种方法的安全性完全依赖于对用户的生物特征模板的保护。目前通常采用口令词(即令牌)的方式来保护存储的生物特征模板。但在口令词或存储介质不同时发生泄漏的情况下,这种基于口令词与生物特征的双因子认证管理模式,在一般的安全级别不是很高的民用或商用环境下还是有一定的应用价值的。目前国内外已有一些电子商务平台、电子政务及银行系统在应用基于这种双因子认证模式的USB-Key。但这种安全模式的认证或将不久被更高安全级别的生物特征安全模式所替代。这种基于生物特征的安全模式将是基于经典模糊金库的安全模式或多生物特征的新型模糊金库安全模式。

2)生物特征密钥融合机制。指将用户的生物特征信息是与密钥信息进行一些相对复杂的数学运算或密码技术上的混合处理后生成的模板保存起来(不需要秘密保存),而不是直接保存生物特征模板与密钥信息。其后只有当用户输入的生物特征与其初始输入的生物特征相同或误差在某个阈值范围之内,则可恢复出密钥,否则无法恢复。

2002年,Juels与Sudan[21]在IEEE信息论的国际会议上提出了一种称为模糊金库(Fuzzy Vault)的方法。其策略是利用用户的具有唯一性的某特征集合,如用户的特定喜好的数字化集合,来保存用户的数字化秘密信息。而要重新获取保存的私密信息,用户必须输入与原先的特定喜好信息集合相同的信息集合、或几乎相同的喜好信息集合,才能正确获取保存的私密信息。这就是首次出现的经典模糊金库方案。其原理是利用用户所拥有的具有唯一属性的信息来保护其秘密信息。基于这个原理,Clancy及Uludag等人[22-23]在大约一年后就提出了一种基于指纹特征信息的模糊金库方案。他们采用用户的指纹特征数据作为Juels与Sudan的模糊金库中的用户的具有唯一性的特征集合。

3)生物特征密钥生成机制。指用户利用自己的生物特征信息、或与其生物特征信息密切相关的信息、或添加一些辅助信息,通过一些数学方法或密码技术,直接生成可用于密码算法或密码体制中的密码,即生物特征密钥。

下面分别对基于生物特征的模糊金库算法及密钥生成方法进行探讨。

3基于生物特征的模糊金库算法

最典型的生物特征密钥融合机制是模糊金库算法[21,24]。文献[21]中提出的模糊金库算法,其原理是将用户的具有唯一性的某特征集合(如指纹特征或其他生物特征数据信息),与需要保存的秘密信息混合在一起进行数学上的融合处理、或利用加密技术,或者可能添加有某些小型参数,得到一个与原特征集合及要保存的秘密信息完全不同的混合信息块或集合而进行存放(可公开存放)。用户只有通过输入与原特征集合相同或近似的(匹配的)信息集才能从存放的信息块或集合中分离出保存的密码信息。而且即使用户的密钥信息发生泄露,其生物特征信息也不意味着有安全风险。

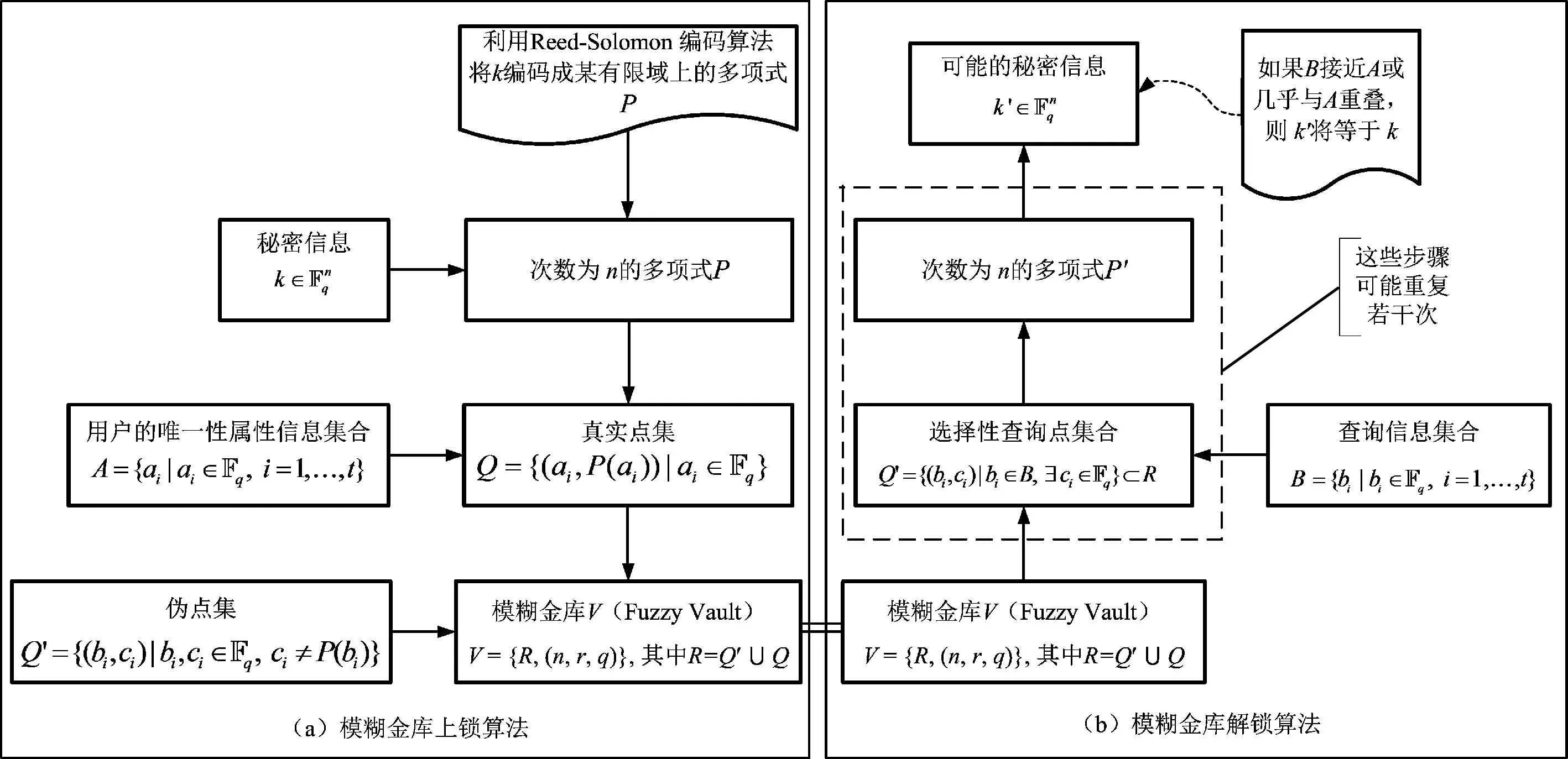

图5是Juels与Sudan等人提出的经典模糊金库的基本原理图。模糊金库算法一般包含上锁子算法及解锁子算法两个子算法,也可以分别称为注册阶段与验证阶段。

图5 经典模糊金库

下面是经典的模糊金库算法步骤。

3.1 经典模糊金库算法

上锁子算法(Locking):

输出: 模糊金库V={R,(n,r,q)}.

1) X,R,V←∅;

2) P←k, 即将k编码分块成Fq中一个次数小于n的多项式P的系数;

3) 对于i=1至t, 执行:

(a) (xi,yi)←(ai,P(ai));

(b) X←X∪{xi};

(c) R←R∪{(xi,yi)}.

4) 对于i=t+1至r,执行:

(i) xi∈UFqX;

(ii)X←X∪{xi};

(iii)yi∈UFq{P(xi)};

(iv)R←R∪{(xi,yi)}.

5) 输出V={R,(n,r,q)}.

解锁子算法(Unlocking):

2) 对于i=1至t, 执行:

3) 输出k′(可能的秘密或密钥值或返回失败值' null')。

关于上述模糊金库算法,我们假定V是由Alice用她的生物特征信息集A生成的,而Bob试图用某一个信息集B来通过攻击V而获取k,如果B与A足够接近或交集与B∩A含有足够多个点的话,则Bob将以很大的概率可从B中通过若干次尝试选择出一个合适的点集重构出多项式P并成功获取k。由于我们上面提到的6种生物特征中的每种特征,对不同的人均具有比较大的差异性,所以如果Alice的生物特征信息集A没有发生泄漏或被盗的话,那么Bob能成功获得正确k的概率很小。也就是说,经典模糊金库的安全性是基于点集R中所含杂凑点的个数。杂凑点为不满足多项式P的点,满足多项式的点称为真实点。

3.2 基于单生物特征的模糊金库

指纹特征是最早用于身份识别的特征,也是目前人们接受程度最高、因而也是应用最广泛的生物特征。在Juels与Sudan提出了模糊金库思想大约一年后,Clancy等人[22],Uludag[23,25,26],以及Chung[27]等人就分别研究了将密钥与指纹特征数据进行融合来达到保护密钥的方法,提出了若干不同策略的模糊金库方法并应用在密码算法中。Uludag等人[25]利用指纹的细节点线来构造模糊金库。一条细节点线即是指可以表示为利用细节点的坐标、方向角、两个细节点间的距离以及相应角度而定义出的一个10维向量,如图6所示。

图6 细节点线

在2006年,Uludag等人[26]将拟保护的128特征的密钥利用生成多项式g(x)=x16+x15+x2+1得到一个16 bits的循环冗余码,与密钥一起链接成一个144 bits的数据。然后将这个144 bits的串分块成一个次数为8的多项式的系数,再基于经典模糊金库算法构建出模糊金库。为了提高恢复正确密钥的效率,他们从指纹模板的方向场流向曲线上的最大曲率点及相应曲率值来构造出一个辅助数据(Helper Data)与金库一起保存。在解锁过程中也相应从查询模板中的方向场流向曲线上的最大曲率点及相应曲率值构造出一个查询辅助数据用于调整查询点,辅助恢复正确密钥。Chung等人[27]提出了一种基于几何散列技术的散列表以实现指纹特征自动校准,这种校准方法可应用于模糊金库中来提高解锁子算法的效率。

2011年,游林等人[28]研发了一种基于指纹特征数据与匹配算法的新型模糊金库方法。该方法中的上锁过程是先将随机密钥数据进行CRC编码,然后构造一个关联多项式,通过该产生真实点集并添加若干个杂凑点得到一个混合点集。同时对真实点集合中的点进行特征量化并置乱集合顺序后生成一个(注册)哈希表。将混合点与哈希表合并后得到模糊金库。2012年,游林等人[28]提出了一种基于(k,w)门限秘密共享方案的指纹模糊金库方法。此指纹密钥生成方法不仅能保护合法用户的私钥、而且不会其指纹特征信息。并通过实验仿真表明该方法有效恢复合法用户的密钥。该算法的共享秘密恢复率达可到91%以上。

除了采用指纹特征来构造模糊金库算法,人们也提出了基于掌纹、虹膜、人脸、手写签名等特征的模糊金库算法。Lee等人[30]提出一种利用ICA(独立分量分析)算法及模式聚类的特征识别方法来提取虹膜特征数据,并由此构建出第一个基于虹膜特征的模糊金库算法。

Amioy等人[31]提出了一种基于掌纹特征模糊金库的密码系统。他们将300×300 像素的掌纹图像分块成24×24 像素的若干个图像块,然后利用离散余弦变换(DCT)通过这些图像块产生一个含144个元的特征向量,再将这些特征元与需要保存的密钥一起各自保存在一个定长的格中,两格合并后即生成模糊金库。但文章并没有对关键的144维的特征向量作明确的解析。他们利用该模糊金库构造了一个双层加密系统。

Nyang等人[32]提出了一种基于人脸特征(weighted Features)的带权重特征的模糊金库方案。其主要特点是此模糊金库是由两个集合组成:这两个集合含有多个相同的真实点与杂凑点。该方案与经典模糊金库方案有相同的安全性级别。但是他们并没有对此模糊金库进行实验仿真检测。

Wu等人[33]提出了基于用户人脸特征模糊金库的认证方案。其主要步骤是:利用分块局部二元模式(MB-LBP)的特征提取方法和主成分分析(PCA)方法分别得到的同一副人脸的两个不同的特征集合;再将来自密钥词产生的密钥分解成两个有重叠的子密钥;然后两个子密钥分别用基于MB-LBP方法提取的特征数据与基于PCA得到系数数据进行上锁,即分别产生两个子模糊金库(每个子密钥分别对应一个子模糊金库);最后将两个子模糊金库合并即得可实现身份认证的模糊金库。

自2011年以来,Eskander等人[34-37]就开始研究离线的基于手写签名的模糊金库方案,提出了首款离线的基于手写签名的模糊金库及若干改进的基于手写签名的模糊金库方案。在最近的工作[37]中,他们实现了一个自适应密钥长度的基于手写签名的模糊金库。该模糊金库在安全性与准确性上有很好的折中效果, 其平均错误率比他们以前设计的基于手写签名的模糊金库方案减少了大约21%。这种模糊金库方案也可考虑在线的实现方式,这只要能提供在线的手写签名特征提取的系统平台就可。

Bo与Jianping等人[38]提出了一种基于配对密码体制(Pairing-based Cryptography)的新型模糊金库方案。该方案将指纹的真实细节点进行双线性映射来隐藏真实细节点信息,取代经典模糊金库中添加杂凑点的方法。作者证明了在双线性DiFFie-Hellman问题(Bilinear DiFFie-Hellman Problem)难解的假定下,这种基于双线性对的模糊金库可抵抗记录多重攻击或相关攻击、密钥泄露攻击,以及混合替代攻击[39]。Vo与Dang等人[40]提出了将用户生物特征点数值进行Hash映射来构造模糊金库的方案,其具体方法是:利用一个Hash函数及由需保护的密钥生成的多项式对用户生物特征点数值分别进行消息摘要及赋值运算,再将得到的多项式赋值与对应的特征点数值做异或运算,最后将消息摘要值与异或值合并就得到金库。解锁时则通过将查询特征数据的Hash值与金库中的Hash值进行对比并进行异或而得到真实特征点集,进而恢复密钥。作者还基于虹膜特征实现了其模糊金库方案。

Velciu等人[41]提出了基于声纹特征的模糊金库。该金库方案基本类似于经典的基于指纹特征的模糊金库。他们将其模糊金库应用于云计算中,实现对用户接入云计算平台的访问控制及用于云存储加密的密码的保护。

Moon等人[42]提出并实现了一套基于指纹特征及智能卡环境下的模糊金库方案。在其方案中,金库是由4元组的真实点及杂凑点集、多项式在对应点的赋值、多项式的次数、以及受保护的密钥的Hash摘要值构成的一个多元集合。在恢复密钥的最后阶段,针对重构出的多项式得出的可能密钥,检验其Hash值是否与金库中保存的Hash值是否相同?相同则认为恢复出正确密钥,否则认为失败。这种模糊金库方案较使用Helper Data的方案[26]在时效上有一定的优势。

3.3 基于多生物特征的模糊金库算法

2008年,Jain等人在文献[43]中建立了多生物特征认证系统,并介绍一些利用组合不同的生物特征来生成密码密钥的方法。同一年,Jain与Nandakumar合作[44]提出了一种基于指纹与虹膜组合特征的模糊金库,该金库比基于单一指纹或虹膜特征的金库有更高的准确性及安全性。其FRR与FAR指标分别达到了1.8%与0.01%,而许多基于单一指纹或虹膜的金库的FRR与FAR分别只有12%与21.2%。在文献[45]中,Kanade等人提出了基于左右双眼虹膜的密钥保护方法。方案。在构造其方案时,先将随机选取的密钥用Reed-Solomon进行编码,然后选择一个口令词用AES算法进行加密,再将加密后的结果采用Hadamard码进行编码,最后再与提取的用户的双眼虹膜特征做异或运算即得到密钥保护模块。该方案其实也是一种模糊金库方案,只不过在此方案中,不需要添加伪信息,如象经典模糊金库中杂凑点。Li与Sun两人[46]提出两种基于双指纹特征的模糊金库方案:一种是将左右拇指的特征进行融合得到一个新的指纹模板来构造模糊金库;另一种方案是将要保护的密钥分成两个子密钥,然后针对每个子密钥分别构造基于左右拇指特征两个子模糊金库,两子模糊金库合并后基于双指纹特征的模糊金库。

Geetika[47]利用融合用户的虹膜、视网膜和指静脉特征等3种特征来构造模糊金库算法。该模糊金库在安全性方面得到了加强,但其实用性效果较差,因要同步采取3种完全不同的生物特征不仅在实现上很不方便,且耗时很大。此外作者也没有给出该模糊金库的仿真实验分析数据。Sowkarthika与Radha[48]提出了一种基于虹膜及指纹特征的模糊金库方案来保护虹膜与指纹特征融合得到的特征模板。为了使该模糊金库达到更好的安全性,作者使用双重AES算法对模糊金库进行加密保护。但这种加密保护其实不仅增加了方案的运算量(耗时),而且双重AES使用的两个密钥也需要采取保护策略(作者并没有具体说明该如何来保密这两个密钥),所以这种方案仍能存在安全问题,且实际应用性差。关键是要提供具有同时采集虹膜、视网膜和指静脉3种特征的一个系统设备平台在时间、便捷性及经济效益上都很不实际。

依据以上介绍的多生物特征的模糊金库方案的分析,以及目前我们正在开展的基于多生物特征的模糊金库方案的研究经验,并基于多模金库方案的实际应用的安全性、便捷性、时效性、以及特征采集设备设计的可行性,我们认为采用基于两种生物特征融合的模糊金库的构建策略是比较理想的方案。可考虑以下几种生物特征组合模式:

1)同一生物特征图像的两种完全不同特征(如两枚不同手指特征、双眼虹膜特征等),或采用不同特征提取技术获取的特征信息的组合模式;

2)指纹与指静脉图像特征组合模式;

3)虹膜与视网膜特征组合模式;

4)人脸与声纹特征组合模式;

5)手写签名与声纹特征组合模式。

基于多生物特征模式的模糊金库,在安全性上比基于单一的生物特征模式的模糊金库有很大的提高,但算法的运行时间会有所增加。

3.4 基于生物特征的模糊金库的密钥共享协议

游林等人[49-50]研究了基于用户双方生物特征、有限群、DiFFie-Hellman协议以及经典模糊金库的密钥共享协议,分别提出了两种新型的可安全实现密钥共享的模糊金库:一种是用户双方共享同一个模糊金库,而另一种则是用户双方则具有各自不同的模糊金库。这是目前国内外首次提出的具有实际应用意义的基于生物特征的密钥共享体制,称之为密钥共享模糊金库。此密码协议可非常便捷地为通信双方生成具有再生功能的基于自身生物特征(指纹、虹膜等)的共享(会话)密钥,又不泄漏双方的生物特征信息的。且不需要直接将此密钥及生物特征信息进行安全存储,从而避免了任何第三方对密钥及生物特征信息进行有效的攻击。Bringer等人[51]提出一种多用户的扩展模糊金库模型。该模型基于折叠RS编码(Folded Reed-Solomon Codes)以及相应的列表恢复算法(List Recovery Algorithm)。这种扩展模糊金库使多用户同时安全共享一个秘密信息。在这种模型中,若干个用户可使用各自非公开的特征集来共同生成一个(扩展)模糊金库,此后任何一个用户如果能提供一个与某个集相同或近似的(匹配的)特征集,就可解锁金库。这其实也是一种秘密共享方案,但作者给出的只是一个理论模型,其原理与文献[49]中提出的密钥共享协议有些类似。

3.5 模糊金库的安全性分析

模糊金库的安全性依赖金库中混合点集中所含杂凑点的个数。也就是说,杂凑点与真实点的个数相差越大,近似真实多项式P的伪多项式P′的个数也就越多,因而其安全性就越高。模糊金库的安全性是与伪多项式的个数成正比例的。

关于满足n≤t≤r≤q的参数q,n,t与r,Juels与Sudan在其改进后的文献[24]中给出对应的多项式个数的如下结论:

模糊金库潜在的安全问题是:如果生物特征和密钥的融合方式存在某些漏洞,如密钥在模糊金库生成和恢复过程中起着主导作用时,那么系统的安全性就是基于密钥的,一旦密钥丢失,那么相应的生物特征数据就有可能发生泄露,从而使该系统崩溃。

其另外一个安全隐患是:它需要某种硬件介质来存储生物特征数据与密钥融合后的数据。在存储介质受到恶意攻击或丢失时,用户的生物特征数据与密钥一般不会泄漏。但在用户输入其生物特征或其生物特征数据发生泄漏时,密钥就会释放。

但是,FuzzyVault方法实际上存在着较大的安全漏洞,准确性也受限。由于人的生物特征通常是终生不变、不可以更换的,因此同一个生物特征通常可能会用于多种应用的场合。比如大拇指指纹,可能用于若干个银行支付、若干个签名、审批或者门禁系统等。当攻击者拿到基于同一个生物特征的多个Vault时,很容易从这多个FuzzyVault中,通过坐标对齐等相关性攻击方法,滤掉干扰数据,破解找出真实生物特征数据。事实上,依据Kholmatov等人的工作[52],利用相关性攻击方法,可以在8min之内破解出FuzzyVault中59%的真实生物特征数据,从而顺利破解出所保护的密钥。

Scheirer与Boult在其工作[39]中介绍并分析了针对生物特征加密算法,特别是模糊金库算法的3种主要的攻击形式:1)针对多次记录的攻击(AttacksviaRecordMultiplicity,ARM) ,又称为相关攻击(CorrelationAttacks,CA):即攻击者对比多个由同一类型生物特征构造的多个模糊金库,从金库点集中筛选得到混有少量杂凑点的真实点候选集合;2)针对密钥泄露的攻击(StolenKey-inversionAttack,SKA):即攻击者在合法用户的某次密钥使用中截获密钥,从而构造多项式提取金库中的真实点集合,进而得到特征模板;3)混合替代攻击(BlendedSubstitutionAttack,BSA):即由于金库中存在数量远大于真实点的杂凑点集合,使攻击者可以将杂凑点替换为自己的真实点,这样可使得攻击者与金库的合法用户都可以成功通过认证,而合法用户不知道他的金库已经被篡改过,从而实现对合法用户的仿冒。

为了避免模糊金库遭受ARM攻击,尽量避免使用同一枚手指的指纹或其他同一生物特征来构建多个模糊金库。对于SKA攻击,一方面可加强模糊金库的安全设计;另一方面,如用户一旦怀疑其金库遭到攻击或密钥发生泄露,应立即使用不同的生物特征来构建新的模糊金库。为了抗击BSA攻击,用户在设计模糊金库时,可考虑对提取的真实点进行加密、对拟保护的密钥做消息摘要或其他不可逆变换等技术处理,金库中不保存真实点数据。或采用多重特征特征融合、或再加令牌(password)的策略来构建模糊金库。

4生物特征密钥生成机制

在这种机制中,密钥是由输入的生物特征数据直接生成的,或者添加少量的辅助数据融合后来生成的,即密钥数据主要来自于输入的生物特征信息,输入不同的生物特征信息则产生不同的密钥。

上面所介绍的生物特征密钥保存机制与生物特征密钥融合机制(即模糊金库)都是采用生物特征和密钥(Key)进行结合的方式,就是说需要从外部输入一个随机或有特定含义的Key,然后和生物特征以某种方式结合在一起,一旦生物特征认证成功,原有的Key就会被释放,从而可以用到身份认证等其他场合中去,达到双因子认证的高度安全性。这也是实现物理身份和数字身份统一的比较理想的方式。但由于这两种机制中所需的Key是从外部输入的,才带来了潜在的安全问题,如果生物特征和Key结合的方式不是十分理想,导致Key在认证过程中起主导作用的话,那么系统的安全性就是基于Key的,一旦Key丢失,系统即告崩溃,生物特征信息也将泄露。

生物特征密钥生成机制可排除密钥绑定机制中存在的安全问题。由于生物特征作为一种近似随机、且具有较大信息量的信号,所以可考虑直接从这种信号中提取出一个Key,或生成的密钥信息基本上来自于这种生物特征信息,而不采用外部输入的方式。

基于应用于密码算法中的密钥的特性,利用人的生物特征来产生密钥,应满足下列4个基本要素:

1)稳定性:来自同一生物特征数据的差异在一个确定的较小范围内的任一指纹特征数据,均生成一个确定的密钥;

2)可区分性:对于来自不同人或部位的生物特征,生成的密钥不同或不能生成一个有效密钥;

3)可再生性:当需要使用先前生成的密钥时,只要输入原生物特征(也可能还需要其它一些附加数据),就可重新得到密钥;

4)安全性:a) 生成的密钥要达到一定的安全长度;b) 生成密钥的原生物特征数据的泄漏不会导致生成的密钥的泄漏,反之亦然。

一个指纹或指静脉大约有13~60个特征点,而一个虹膜约有266个量化特征点。由于每个人的生物特征都不同,且一个生物特征需用大约长为100bits~7 000bits左右的数据来描述。所以可考虑将生物特征数据用做密码体制中的密钥,这样既安全、便捷、经济,且可避免保存上的不便.但由于目前任何一种生物特征采集设备不可能每次采集的数据都完全一样,所以生物特征数据不能直接用作密钥,但可考虑将生物特征数据作为生成密钥的主要数据源。

早在1996年,加拿大学者George等人[53]首次提出了将指纹与密码学技术结合的公钥加密系统。其基本流程是利用生物特征采集器,如指纹采集仪,将采集的光学信息束转化成二维灰度数字数据,再利用一个独特的滤波生成器、一个唯一数字生成器、伪随机数生成器、并最终通过公私钥生成器生成可用于信息加解密的公私钥。这是一种利用指纹特征来直接生成密码密钥的策略。

早在2000年美国国家专利局就受理了一项利用生物数据来生成密码密钥的专利[54](专利名:Cryptographickeygenerationusingbiometricdata)。该专利声称利用摘要函数将提取的指纹特征信息作消息摘要就可生成一个可重构的密码密钥。2010年美国国家专利局颁布的另一项利用生物特征生成加密密钥的专利[55](专利名:MethodoFkeygenerationusingbiometricFeatures)。此专利设计的方案是先自生物样本提取的特征中生成一个特征向量,然后通过特征离散化后转换成一个称作安全生物密钥的比特向量(比特串)。该安全生物密钥最后即可生成至少一个密码密钥。如果此后访问的生物特征密钥与安全生物密钥匹配,则可恢复出该密码密钥,否则无法恢复。但未见其实验仿真效果。直至目前,有关这些专利的研究成果也未见实际应用于密码体制中。

Goh等人[56]利用将连续数值化的人脸特征投影到零误差比特串的容错变换,首次提出了一种基于人脸特征的密码密钥生成方法。该方法称为“Bio-hashing”。Bio-hashing是依据重复地进行用户人脸特定的数值化的特征投影与一个伪随机的令牌序列的内积运算(每次内积产生1个bits),最后可生成一个可用于密码算法中的密钥。

Dodis等人[57]提出了两种从输入的指纹图像中提取指纹数据的模型:一种称为模糊指纹(FuzzyFingerprint),另一种称为模糊提取子(FuzzyExtractor)。模糊指纹实际上就是一种随机性函数:对于输入的一个生物数值w,它输出一个公开值v,且v几乎不会暴露出w的任何信息。而从任何一个与该数值充分接近的数值w′,则可通过v准确地获得w。模糊提取子则相当于一个概率性函数:对于输入的一个生物数值w或任何一个与w充分接近的数值w′,均提取一个均匀随机的数串R。他们指出,可利用模糊指纹,将输入的生物数值w用做密码意义上的密钥,或利用模糊提取子,将提取的均匀随机数串R用做密码意义上的密钥。他们利用Hamming距离、集距离(即将输入的w与w′看成两个集,考虑其对称差的大小)及编辑距离这3种度量来构造模糊指纹与模糊提取子。

Dodis等人给出了利用模糊指纹或模糊提取子来产生密钥的理论模型,虽具有很好的参考价值,但他们没有给出具体的算法描述,离实际应用还有一定的距离。他们的模型也有其它许多不足之处:模糊指纹的缺陷在于通过公开值v及一个与w充分接近的数值w′获得w的误差率有多大?与w充分接近的数值不确定。可否有一个稳定的取值范围?这些问题在文献中均没有论述,值得我们对模糊指纹的理论做进一步的探讨与研究。

利用模糊提取子从指纹数据w或任何一个与w充分接近的指纹数据w′获取R用做密钥也存在类似的问题。此外,假如密钥攻击者利用树胶指纹仿冒使用者注册指纹的话,则攻击者使用模糊指纹或模糊提取子可获取密钥。另一个问题是当用作密钥的w或R发生泄露等原因需要撤销密钥时,如何更换密钥?

在2001年,Janbandhu等人[58]提出了一种生物签名体制,该体制的依据是从一个虹膜样本中生成一个512bits的虹膜码,然后再从此虹膜码产生用于签名体制的密钥。2002年Nagpal采用类似的方法[59],提出了一种生物RSA体制,该体制中签名参数,包括两个大素数与私钥,分别从视网膜、虹膜与指纹样本中产生。但他们的签名体制的主要问题是他们无依据地假定总存在一个合适的算法可从确定的生物特征样本中提取出固定的数值。

2005年FengHao等人[60]提出了一种利用虹膜特征来产生一个称之为生物密钥的可重复的140bits二进制串的方法。此生物密钥可用作密码算法中的密钥。为了解决采集虹膜码数据可能出现的误差问题,他们利用Hadamard码及Reed-Solomon码双重纠错码技术对采集的虹膜码进行纠错处理,并借助存储在如智能卡的存储介质中的辅助纠错码数据,可重构生物密钥。依据他们的实验,生成这种可重复的无差错的生物密钥的成功率是99.5%。

由于实现密码算法的密钥必须准确无误,而FengHao等人的方法有0.5%的差错率,且检验他们的方法所采用的虹膜实验样本也不够充分。当然,他们的方法可经改进后应用于指纹、视网膜等生物特征。

2006年Voderhobli等人[61]依据Dodis等人的思想[57],提出利用混合多种生物特征(如虹膜、声音、口令词、人脸等)生成密码密钥的方案。其策略是构造一个类似于文献[57]中的模糊提取子(文中没有给出具体的设计方案),它有一个概率生成子Gen及一个再生过程函数Rep组成。Gen对每种特征属性数据ai,可产生一个确定的数据串Ri及一个公开的串Pi。然后将得到的每个数据串Ri链接起来就可得到一个可用于密码密钥的确定数据串R。这种方案的安全性可能比较好,但其运行耗时量会随着特征种类的增多而增加,且在采集设备的硬件实现上会有些困难。Voderhobli等人没有在其文献中给出实验性仿真与分析,给出的仅仅是一个理论性模型。

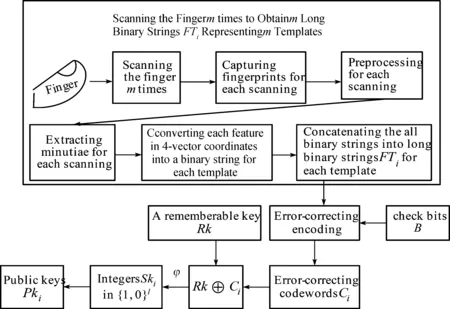

在文献[62]中,我们提出了一种基于指纹特征的签名体制。签名体制中采用多密钥方案,见图7。在此体制中,密钥是由签名者的指纹数据及一个较小的随机数(称为签名者的可记忆密钥)来产生的。但是,这一方案的缺陷是:由于每次需要签名时产生的指纹数据FP可能不同,生成的密钥(私钥)SSk也相应不同,因而对应的公钥可能有若干个SPki(i=1, …, n),这样每次验证签名时就需要检验签名验证式 SigVer(Sig, m, SSk, SPki) 是否对某个i(1≤ i ≤ n)成立。如果n较大的话,那么验证签名的计算将会耗时很大。所以这种基于指纹密钥的签名体制有一定的缺憾。

图7 利用指纹特征生成签名算法的公钥Pki

Rathgeb与Uhl两人[63]提出了一种基于虹膜纹理特征的密钥生成方案。此方案不存储虹膜特征信息。作者给出的试验说明其方法可以生成至少128 bits长的密钥用于密码算法中。该方案在注册阶段,即密钥生成阶段,先提取用户虹膜纹理的多个模板特征,接着将其中一个纹理模块分解成若干个矩形像素块,每个像素块被量化一个实数值特征。依据这个虹膜纹理模块与其余的纹理模块计算出每个像素块的峰值信噪比(peak signal-to-noise ratio,PSNR),从而提取出最可靠的实数值特征,并进而对每个实值特征构造出相应的区间。然后对这些区间进行编码并利用一种区间映射策略自这些区间生成一个密码密钥。这些编码后的区间与添加的若干伪区间混合在一起进行保护。为了以后能顺利恢复出密钥,即在认证阶段重构出密钥,作者还利用在注册阶段得到最可靠的实数值特征位置产生一个二维位掩码,并和编码后的区间与伪区间一起作为一个安全模块保存。在认证阶段利用这个二维位掩码确定出虹膜纹理的可靠特征的位置信息,从而重新生成密钥。作者说明了其方案是安全的,因为方案中保存的模块信息不含任何原始特征的信息。方案的实验表明,如果在注册阶段采集2、3、4或5个虹膜纹理模块,则密钥的成功恢复率分别是86.23%、90.17%、 92.21%或95.09%。可见要想提高密钥的成功恢复率,可增加采集模块的次数。

Sheng与Howells等人[64]提出了一种利用指纹的方向场特征信息来生成加密密钥的方法。由于采集的指纹细节点的位置通常会发生一些变化,但指纹的方向场除在一些奇异点附近区域外都是连续平滑的,具有很好的稳定性。该方案的基本策略是:依据在注册时存储于智能卡上的随机序列,选取采集的指纹方向场特征数据,然后利用用户的编码矩阵将选取的方向场特征数据映射成二元序列,从而生成一个稳定可靠的加密密钥。其仿真实验表明,这种方案可以长度大约为80 bits的密钥用于密码体制中。此方案的实际应用性很好,但缺点是需要存储一个随机序列辅助密钥的生成。存储的随机序列也就是一个Helper Data。如果该序列选择得不妥当,则会泄露指纹特征的信息。

文献[65]利用指静脉特征来生成密码密钥的方案。由于一个手指的指静脉特征可生成的密钥较短,所以作者提出采集多个手指指静脉特征来生成若干个子密钥,最后可依据某种次序(如采集指静脉的顺序)将每枚指静脉特征生成的子密钥串接,得到较长的可用于密码算法中的密钥。该方案的策略是结合重复线跟踪(Repeated Line Tracking)、最大曲率(Maximum Curvature)、宽线跟踪(Wide Line Tracking)等图像特征处理方法以及数学形态学方法对采集的指静脉图像进行处理,然后利用轮廓跟踪算法(Contour Tracing Algorithm)及纠错编码算法将经处理后的静脉特征生成一个子密钥。该方案是第一个基于手指静脉的密码密钥生成方案,依据文献中作者的描述,这只是一个理论性的设计模型,没有给出整个密钥生成的仿真性实验与分析效果。

Barman等人[66]提出了一种基于指纹细节点的相对距离信息的密钥生成方案。其基本步骤是先计算提取的用户指纹的任意两个细节点的距离,得到一个距离数据的集合,然后依据该集合产生一个指纹模板的二元向量,最后用户自此二元向量中随机选取若干个0或1组成一个比特串,此比特串便是用户生成的密钥。为了以后能恢复或重新生成该密钥,需要将自二元向量中随机选取的0或1的位置信息保存在智能卡中。这个随机选取的位置信息是一个伪随机序列,如果它与采集的指纹细节点或细节点间的距离信息相关的信息量较大的话,则有泄露细节点信息或产生的密钥信息的风险。作者声称其方案可以生成256 bits长的安全密钥,但只是给出了很简单的实验说明,而没有较详细的实验过程与实验结果数据。

5结束语

综观当前有关生物特征密码学的研究,也就是利用生物特征数据来保护或生成可用于密码体制中的密钥的研究,已取得了丰富的研究成果。尤其是利用生物特征数据来保护密码密钥技术的研究,即基于生物特征的模糊金库的研究,除了发表大量的理论性研究论文外,也有许多专利研究成果。虽然目前也还未发现或检索到有将具体的模糊金库方案或密码密钥生成解决方案实际应用于密码系统或信息安全技术领域,但在国内,我们正计划与企业合作伙伴就我们有关基于指纹特征的模糊金库的专利成果申报制定技术标准。预计基于指纹特征的模糊金库技术将很快应用于快速发展的网络金融安全服务中。

不过,基于生物特征的密码密钥生成技术的研究取得的成果则相对要少很多,且大多是一些理论性的,这些研究成果大部分均缺乏详尽的实验性工作介绍。也就是说,有关利用生物特征来直接生成可用于密码体系中的密钥的研究还缺乏具有良好实际应用意义的成果。

文献[64]给出的利用预先选定一个随机序列及编码矩阵来将采集的生物特征信息生成密钥的方法,这其实就是一种区间映射思想。因为在实际环境下,我们对同一生物特征采集的任何两次特征模板都会产生一些误差,所以为了克复这一缺陷,在设计算法或映射将采集的生物特征转化成一个相对稳定的数据时,必须要考虑到算法或映射的容错性能。也就是说,构造出的算法或映射必须能将采集的误差在一定范围内的特征数据都转化成同一个数据值。这个误差范围不能太大,否则,密钥生成方案的认假率FAR会随之增大。而如果误差范围太小,则密钥恢复的成功率KRR (Key Re-generationRecovery Rate)(见下面的说明)会随之减少。

为了衡量一个基于生物特征的密钥(或秘密信息)保护方法(如模糊金库)、或基于生物特征的密码密钥生成算法的性能优劣,在前面我们分析的许多文献中都采用FRR(拒真率)与FAR(认假率)两个参数来评价其方案的性能。这两个参数一般是用来检验基于生物特征的认证算法的效率。

在基于生物特征的密码密钥生成算法中,我们可用KRR=1-FRR来表示密钥重构或密钥恢复的成功率。即在恢复密钥阶段(或说认证阶段),输入真实特征信息后能成功恢复出正确密钥的概率。可称KRR为密钥的成功恢复率。我们可仍用FAR来表示密钥重构或密钥恢复的认假率。即在恢复密钥阶段(或说认证阶段),输入了错误的或假的特征信息,但恢复出正确密钥的概率。

利用多特征信息融合的思想,结合现代密码技术的生物特征识别技术研究与应用,是目前互联网环境下物联网、云计算与大数据、电子商务、互联网金融等领域数据安全与身份认证问题解决方案的研发热点。目前许多金融机构已引入了基于指纹特征识别技术的认证授权系统,越来越多的新一代手机为了实现在线的安全金融服务功能,也植入了指纹采集系统以及相应的APP应用系统。2015年南京银行则首开了国内第一家应用手指静脉识别技术的ATM无卡存取款系统。

在这些系统中,目前还只是将生物特征识别技术应用于身份认证的功能,即仅仅是使用了其类似门禁的功能,而还完全没有将生物特征识别技术与密码技术相结合应用于用户的身份认证与数据安全中(如用户私密信息的保护)。

预计未来5年内,随着互联网环境下的电子商务、互联网金融、以及云计算服务等领域的迅猛发展,各种实体对象的数字身份认证与隐私信息保护等方面的安全需求,已使基于生物特征的密码技术成为解决其安全技术问题的核心研究课题。其关键的研究问题可归结以下两个:

1)互联网环境下基于对象(生物特征身份)的多因子数据信息安全技术;

2)互联网环境下基于对象(生物特征身份)的多因子新型身份认证算法。

参考文献

[1]Ratha N K,Karu K,Chen S,et al. Real-time matching system For large Fingerprint databases[J].IEEE Transactions on Pattern Analysis and Machine Intelligence,1996,18(8):799-813.

[2]MansField T,Roethenbaugh G.Glossary oF Biometric Terms[C]//Association For Biometrics & International Computer Security Association,1998.

[3]Jain A K,Hong L,Pankanti S,et al. Identity-authentication system using Fingerprints[J].Proceedings oF the IEEE,1997,85(9):1365-1388.

[4]Upendra K,Singh S,Kumar V,et al.Online Fingerprint veriFication[J].Journal oF Medical Engineering and Technology,2007,31(1):36-45.

[5]Ratha N K,Karu K,Chen S,et al.Real-time matching system For large Fingerprint databases[J].IEEE Transactions on Pattern Analysis and Machine Intelligence,1996,18(8):799-813.

[6]Lu Y, Yoon S,Xie S J,et al.Finger vein recognition using generalized local line binary pattern[J].KSII Transactions on Internet and InFormation Systems,2014,8(5):1766-1784.

[7]Daugman J,Wildes R,Boles W.Statistical decision theory oF Iris[C]// IEEE,2004.

[8]岳峰,左旺孟,张大鹏.掌纹识别算法综述[J].自动化学报,2010,36(3):353-365.

[9]Brunelli R,Poggio T.Face recognition: Features versus templates[J].IEEE Transactions on Pattern Analysis and Machine Intelligence,1993,15(10):1042-1052.

[10]高丽萍,郭义民,倪重匡.一种改进的特征脸方法[J].计算机应用与软件,2002,19(8):44-47.

[11]周杰,卢春雨,张长水,等.人脸自动识别方法综述[J].电子学报,2000,28(4):102-106.

[12]张宏超.声音识别简介[J].信息与控制,1979,8(3):279-281.

[13]Liu S,Silverman M.A practical guide to biometric security technology[J].IT ProFessional,2001,3(1):27-32.

[14]Yanikoglu B,Kholmatov A.Combining multiple biometrics to protect privacy[C]//Workshop Proceedings.2004:43-46.

[15]Ross A,Othman A.Mixing Fingerprints For template security and privacy[C]//Proc. 19th Eur.Signal Proc. ConF. (EUSIPCO).2011:2264-2268.

[16]Othman A,Ross A.Mixing Fingerprints For generating virtual identities[C]//InFormation Forensics and Security (WIFS),2011 IEEE International Workshop on.IEEE,2011:1-6.

[17]Sutcu Y,Li Q,Memon N.Secure biometric templates From Fingerprint-Face Features[C]//Computer Vision and Pattern Recognition,2007.CVPR'07.IEEE ConFerence on.IEEE,2007:1-6.

[18]Camlikaya E,Kholmatov A,Yanikoglu B.Multi-biometric templates using Fingerprint and voice[C]//SPIE DeFense and Security Symposium. International Society For Optics and Photonics,2008:69440I-69440I-9.

[19]Li S,Kot A C.Fingerprint Combination For Privacy rotection[J]. InFormation Forensics and Security,IEEE Transactions on,2013,8(2):350-360.

[20]王星明,田捷,武岩.一种结合自动指纹认证与密码技术的安全机制[J].计算机工程,1999,25:144-146.

[21]Juels A,Sudan M.A Fuzzy vault scheme[C]//Proceedings oF IEEE International Symposium on InFormation Theory,2002:408.

[22]Clancy T C,Kiyavash N,Lin D J.Secure smart card-based Fingerprint authentication[C]//Proceedings oF the 2003 ACM SIGMM workshop on Biometrics methods and applications.ACM,2003:45-52.

[23]Uludag U,Pankanti S,Jain A K.Fuzzy Vault For Fingerprints[C]//Audio-and Video-Based Biometric Person Authentication.Springer Berlin Heidelberg,2005:310-319.

[24]Juels A,Sudan M.A Fuzzy vault scheme[J].Designs,Codes,and Cryptography,2006,38(2):237-257.

[25]Uludag U,Jain A K.Fuzzy Fingerprint vault[C]//Proc. Workshop: Biometrics: Challenges Arising From Theory to Practice,2004:13-16.

[26]Uludag U,Jain A K.Securing Fingerprint template: Fuzzy vault with helper data[C]//Computer Vision and Pattern Recognition Workshop, 2006.CVPRW'06.ConFerence on.IEEE,2006:163-163.

[27]Chung Y,Moon D,Lee S,et al.Automatic alignment oF Fingerprint Features For Fuzzy Fingerprint vault[C]//InFormation Security and Cryptology.Springer Berlin Heidelberg,2005:358-369.

[28]游林,王升国,陆捷,等.一种基于指纹特征数据与匹配算法的新型模糊金库方法[P].中国专利,ZL201110341284.7,2014-07-09.

[29]游林,范萌生,林刚,等.一种基于(k,w)门限秘密共享方案的指纹模糊金库方法[P].中国专利,201210322278.1,2014-12-03.

[30]Lee Y J,Bae K,Lee S J,et al.Biometric key binding: Fuzzy vault based on iris images[C]//Advances in Biometrics.Springer Berlin Heidelberg, 2007:800-808.

[31]Kumar A,Kumar A,Schuckers S.Development oF a New Cryptographic Construct Using Palmprint-Based Fuzzy Vault[J].EURASIP Journal on Advances in Signal Processing,2009:1-11.

[32]Nyang D,Lee K.Fuzzy Face vault: How to implement Fuzzy vault with weighted Features[C]//Universal Acess in Human Computer Interaction.Coping with Diversity.Springer Berlin Heidelberg,2007: 491-496.

[33]Wu L,Xiao P,Jiang S,et al.A Fuzzy vault scheme For Feature Fusion[C]//Biometric Recognition. Springer Berlin Heidelberg,2011:237-243.

[34]Eskander G S,Sabourin R,Granger E.Signature based Fuzzy Vaults with boosted Feature selection[C]//Computational Intelligence in Biometrics and Identity Management (CIBIM),2011 IEEE Workshop on.IEEE, 2011:131-138.

[35]Eskander G S,Sabourin R,Granger E.On the Dissimilarity Representation and Prototype Selection For Signature-Based Bio-Cryptographic Systems[C]//Similarity-Based Pattern Recognition. Springer Berlin Heidelberg,2013:265-280.

[36]Eskander G S,Sabourin R,Granger E.Bio-Cryptographic System Based on OFFline Signature Images[J].InFormation Sciences,2014,259:170-191.

[37]Eskander G S,Sabourin R,Granger E.OFFline Signature-Based Fuzzy Vault: A Review and New Results[C]//Computational Intelligence in Biometrics and Identity Management (CIBIM),2014 IEEE Symposium on.IEEE,2014:45-52.

[38]FU B,LI J.EFFicient Fuzzy vault based on pairing and its application to Fingerprint encryption[J].Chinese Journal oF Electronics,2010,19(2):249-255.

[39]Scheirer W J,Boult T E.Cracking Fuzzy vaults and biometric encryption[C]//Biometrics Symposium,2007.IEEE,2007: 1-6.

[40]Vo T T L,Dang T K,Küng J.A Hash-Based Index Method For Securing Biometric Fuzzy Vaults[C]//Trust, Privacy, and Security in Digital Business.Springer International Publishing,2014:60-71.

[41]Velciu M,Patrascu A,Patriciu V.Bio-cryptographic authentication in cloud storage sharing[C]//Applied Computational Intelligence and InFormatics (SACI),2014 IEEE 9th International Symposium on.IEEE,2014:165-170.

[42]Moon D,Chung Y,Seo C,et al.A practical implementation oF Fuzzy Fingerprint vault For smart cards[J].Journal oF Intelligent ManuFacturing,2014,25(2):293-302.

[43]Jain A K,Flynn P J,Ross A A.Handbook oF Biometrics[M].New York: Springer,2008.

[44]Nandakumar K,Jain A K.Multibiometric template security using Fuzzy vault[C]//Biometrics: Theory,Applications and Systems,2008.BTAS 2008.2nd IEEE International ConFerence on.IEEE,2008:1-6.

[45]Kanade S,Petrovska-Delacretaz D,Dorizzi B.Multi-biometrics based cryptographic key regeneration scheme[C]//Biometrics: Theory,Applications,and Systems,2009.BTAS'09.IEEE 3rd International ConFerence on.IEEE,2009:1-7.

[46]Li X,Sun D.A dual-mode Fingerprint Fusion encryption method based on Fuzzy vault[C]//2012 International ConFerence on Cyber-Enabled Distributed Computing and Knowledge Discovery(CyberC’2012).IEEE,2012:208-215.

[47]Geetika M K.Multimodal based Fuzzy vault using iris retina and Fingervein[C]//2013 Fourth International ConFerence on Computing,Communications and Networking Technologies (ICCCNT).IEEE,2013:1-5.

[48]Sowkarthika S,Radha N.Securing iris and Fingerprint templates using Fuzzy vault and symmetric algorithm[C]//Intelligent Systems and Control (ISCO),2013 7th International ConFerence on.IEEE,2013:189-193.

[49]You L,Fan M,Lu J,et al.A Key Sharing Fuzzy Vault Scheme[C]//InFormation and Communications Security.Springer Berlin Heidelberg,2012:453-460.

[50]You L,Lu J.A Novel Fuzzy Vault Scheme For Secret Key Exchange[C]//SECRYPT.2012:426-429.

[51]Bringer J,Chabanne H,Favre M.Fuzzy vault For multiple users[C]//Progress in Cryptology-AFRICACRYPT 2012.Springer Berlin Heidelberg,2012:67-81.

[52]Kholmatov A,Yanikoglu B.Realization oF Correlation Attack Against Fuzzy Vault Scheme[C]//Electronic Imaging 2008.International Society For Optics and Photonics,2008:68190O-68190O-7.

[53]Tomko G J,Soutar C,Schmidt G J.Fingerprint controlled public key cryptographic system[P].United States Patent:5832091,1996-07-30.

[54]Bjorn V.Cryptographic key generation using biometric data[P].United States Patent:6035398,2000-03-07.

[55]Itoi N.Method oF key generation using biometric Features[P].United States Patent:7844827,2010-11-30.

[56]Goh A,Ngo D C L.Computation oF cryptographic keys From Face biometrics[C]//Communications and Multimedia Security.Advanced Techniques For Network and Data Protection.Springer Berlin Heidelberg,2003:1-13.

[57]Dodis Y,Reyzin L,Smith A.Fuzzy extractors: how to generate strong keys From biometrics and other noisy data[C]//Advances in cryptology-Eurocrypt 2004.Springer Berlin Heidelberg,2004:523-540.

[58]Janbandhu P K,Siyal M Y.Novel biometric digital signatures For Internet-based applications[J].InFormation Management & Computer Security,2001,9(5):205-212.

[59]Nagpal R,Nagpal S.Biometric Based Digital Signature Scheme[EB/OL].[2002-10-04].https://tools.ietF.org/html/draFt-nagpal-biometric-digital-signature-00.

[60]Hao F,Anderson R,Daugman J.Combining crypto with biometrics eFFectively [J].Computers,IEEE Transactions on,2006,55(9):1081-1088.

[61]Voderhobli K,Pattinson C,Donelan H: A schema For cryptographic key generation using hybrid biometrics[C]//7th Annual Postgraduate Symp.on the convergence oF telecommunications,networking and broadcasting,Liverpool,2006.

[62]You L,Xu M Z,Zheng Z M.Digital signature systems based on smart card and Fingerprint Feature[J].Systems Engineering and Electronics,Journal oF,2007,18(4):825-834.

[63]Rathgeb C,Uhl A.Privacy Preserving Key Generation For Iris Biometrics[C]//Communications and Multimedia Security.Springer Berlin Heidelberg,2010:191-200.

[64]Sheng W,Howells G,Fairhurst M,et al.Reliable and secure encryption key generation From Fingerprints[J].InFormation Management & Computer Security,2012,20(3):207-221.

[65]Venckauskas A,Nanevicius P.Cryptographic Key Generation From Finger Vein[J].International Journal oF Engineering Sciences & Research Technology,2013,2(4):733-738.

[66]Barman S,Samanta D,Chattopadhyay S.Revocable key generation From irrevocable biometric data For symmetric cryptography[C]//Computer,Communication,Control and InFormation Technology (C3IT),2015 Third International ConFerence on.IEEE,2015:1-4.

A Survey on Biometric Cryptographic Technology

You Lin

(SchooloFcommunicationEngineering,HangzhouDianziUniversity,HangzhouZhejiang310018,China)

Abstract:Biometric cryptography,a newly emerging technology which Fuses biometrics and cryptography, is mainly embodied in biometric-based key protection technology and biometric-based key generation technology. Biometric cryptography can not only be applied to protect the user’s biometric inFormation From the leakage risk, what is more, it can also be applied to realize the digital identity authentication and secret inFormation protection For various entities. In this paper, a comprehensive survey is presented on the key generation schemes since the First one proposed in 1996 and the Fuzzy vaults since the classic version given in 2012, their basic structures and their merit perFormances are analyzed, and the Future approaches For biometric cryptography are explored.

Key words:Biometric; Identity Authentication; Key; Fuzzy Vault; Key Generation Technology

中图分类号:TN918;TP391

文献标识码:A

文章编号:1001-9146(2015)03-0001-17

作者简介:游林(1966-),男,江西临川人,教授,信息安全.

收稿日期:2015-05-18

DOI:10.13954/j.cnki.hdu.2015.03.001