无线Mesh 网络安全体系设计*

2014-12-31胡伏湘

胡伏湘

(长沙民政学院,湖南 长沙 410004)

无线Mesh 网络(Wireless Mesh Network-WMN)是一种多跳、具有自组织和自愈合等特点的新型宽带无线网络,是一种高容量、高速率的分布式网络,不同于传统的无线网络,它既吸收了无线局域网的特点,又融合了移动Ad Hoc 网络多跳的优势,是解决最后一公里无线宽带接入瓶颈问题的理解方案。无线Mesh 网络基于IP 协议,任何无线设备节点接入网络后,既能发送和接收信号,又具备路由转发功能,充当路由器,能与一个或多个对等节点进行直接通信,其最大好处在于:如果邻近的AP 由于流量过大而导致拥塞的话,数据可以自动重新路由到一个通信流量较小的相邻节点进行传输,直到到达最终目的地为止,即多跳(multi-hop)访问。

一、无线Mesh 网络的体系结构

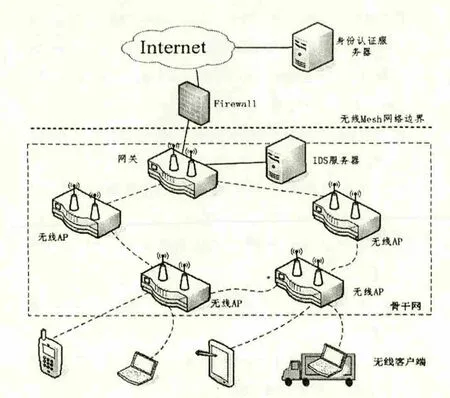

WMN 的体系结构由无线骨干网和无线移动接入部分组成,前者的位置相对固定,由无线Mesh 路由器组成,提供无线回程功能,具有较少的移动性,无线移动接入部分由用户节点连接接入点AP 和无线用户终端节点组成。近端用户节点可以直接关联接入点,而距离骨干网节点较远的用户,可以通过其它用户中继后进入WMN,用户节点之间的互联具有自组织、自配置的特性。如图1 所示:

无线Mesh 网络通常包括三类节点:客户端(移动终端)节点、路由节点和网关节点,它是一个可靠、冗余的无线网络。当一个节点发生故障,其它节点还是可以通过一个或者多个中间节点互相连接后通讯,节点的接入和撤出都容易实现。

二、无线Mesh 网络的安全威胁

无线Mesh 网络是WLAN(无线局域网)和Ad Hoc(自组织)网络技术的结合,其体系结构决定了它固有的脆弱性和漏洞。

(一)通信链路的开放性

图1 无线Mesh 网络体系结构

WMN 节点之间的通信是建立在互相信任和协作的基础上,相邻节点的路由转发都是真实信息,事实上这种机制给窃听者提供了方便之门,在无线链路上增加节点无须认证和身份识别,因此易于受到主动攻击和被动攻击,也会导致信息失真,主动攻击会泄露机密,被动攻击使通信内容的可用性、完整性、不可否认性失效,一个伪造的节点可能导致网络通信过程的混乱。

(二)网络攻击

缺少物理层的保护导致网络不但容易遭受外部攻击,而且容易受到来自内部的攻击,WMN 没有控制中心,所有骨干节点和终端节点的地位平等,所以无法使用有线网络和无线网络中的CA 认证等控制中心进行安全管理,相应的保障措施与安全协议不能直接应用于无线Mesh 网络,而网络拓扑结构的动态性导致节点间的信任度不稳定,安全认证难度增加。外部攻击利用共享无线介质伪装成合法节点、拦截路由信息、插入伪造的路由信息造成节点无法通信,内部攻击则通过控制合法节点生成错误的路由信息进行攻击。

(三)路由攻击

WMN 的拓扑结构和节点位置的动态变化,攻击者主要针对路由信息和路由发现过程,对合法节点的路由表进行攻击,主要表现为五种形式:1.篡改路由表:恶意节点发送伪造的路由信息,或者篡改其他节点的有效信息,导致节点在选择路由时采用非优化路径甚至出现路由环,影响节点的正常通信或者信息泄露。2.黑洞攻击(blackhole):恶意节点向接收到的路由请求包中加入虚假可用路由信息,欺骗其他节点同自己建立路由连接,窃取数据包并丢弃待转发的部分数据包。3.虫洞攻击(wormhole):通常是由两个及以上处于较远位置的恶意节点合作完成,一个恶意节点运用用隧道方式将报文传给另一个恶意节点,造成两个节点间不超过两跳的假象,诱使其它节点通过此路由传送数据包,扰乱正常通信秩序。4.泛洪攻击(flooding)。恶意节点不断向合法节点发送通向无效节点的路由请求,通过网络泛洪消耗占用节点有限的路由表存储空间和处理时间,消耗系统资源,使合法节点无法及时接收和处理其它节点的连接请求,从而降低节点的处理能力乃至拒绝服务(DoS)。5.女巫攻击(Sybil):一个节点通过将一个物理设备伪装成多个节点身份,获取多个节点的网络资源,影响路由协议的运行,导致资源分配的混乱。

三、无线Mesh 网络安全体系设计

在设计无线Mesh 网络的安全机制时,首先需要提供合法用户与非法用户的检测方法,将外部攻击阻止在骨干网以外;同时不能给网络增加过多的负担,尽量减少对带宽资源和处理速度的占用;还要有较好的容错性和扩充性,当自身遭受攻击时,能够自我修复,快速响应拓扑结构的变化。

(一)基本安全框架设计

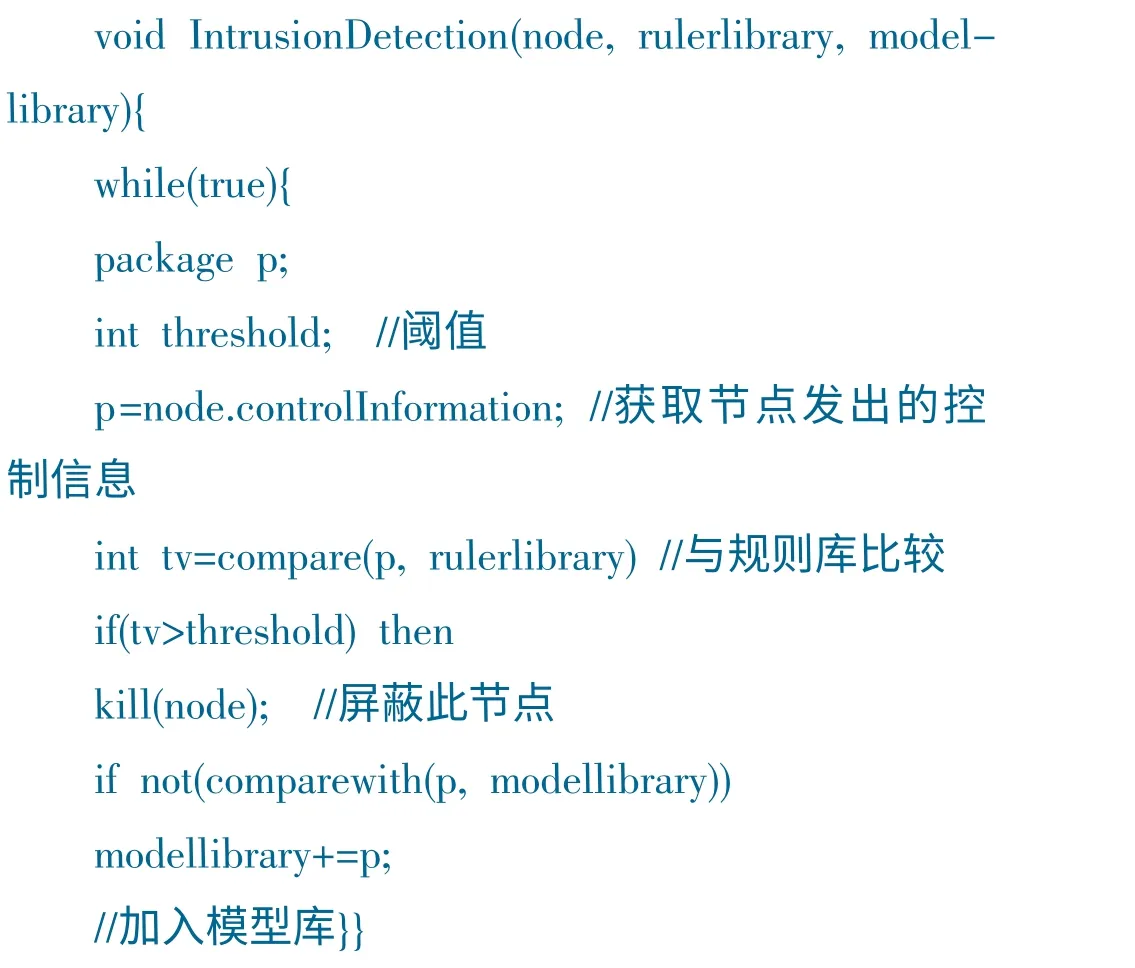

根据无线Mesh 网络存在的主要安全隐患,设计出由身份认证服务器、防火墙(FW)、入侵检测系统、故障诊断与自修复四个部分组成的安全防制体系,如图2 所示。

图2 无线Mesh 网络安全框架

防火墙通过包过滤等手段隔离外部网络与内部网络,阻止来自Internet 的攻击,身份认证服务用于识别合法用户并分配权限,阻止非法用户进入,入侵检测系统IDS 通过分析通信流,检测出已经成功穿过网络边界的攻击者的恶意行为,防止破坏性信息的扩散。

(二)通过身份认证阻止外部攻击

身份认证以建立在内部网络与外部网络(主要是Internet)之间的一道关卡,所有由外部网络进入WMN 的用户必须经过身份认证服务器的识别,采用网络身份证和动态口令相结合的方法。访问网络资源的用户,向认证服务器发出请求,认证服务器记录其IP 地址和机器名等相关信息,然后创建一个唯一的网络身份证分发给用户,并设置类型和操作权限,在用户登录时,随机产生一个动态口令,要求在较短的时间范围内输入口令,超时作废,反复发送请求或者多次输入无效者将被视为非法用户,处理方式是冻结此账户。

(三)运用加密技术防御窃听攻击

无线介质的开放性,更加容易受到入侵者的监听,入侵者通过安置木马等方式向网络发送大量的虚假数据包,回收其它节点的响应包,从而对这些包进行分析以获取合法用户的通信内容和敏感信息。针对这一类型的攻击,可以在骨干网的节点上采用加密技术来防御。通过对无线信道传输的数据进行加密处理,保证节点的认证过程和传送的路由信息都得到加密算法的支持,即使通信双方的数据被截获,也难以破解其真实内容,保证了通信过程的安全性。

(四)运用入侵检测系统防御路由攻击

入侵检测系统(IDS)是依照一定的安全策略,通过软硬件和网络系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络资源的机密性、完整性和可用性,基于主机的IDS 以操作系统记录、应用程序日志以及加载的内核模块作为审计日志进行入侵检测,基于网络的IDS以捕获的数据包作为审计日志进行入侵检测。

入侵检测过程的设计方法是:首先,将合法用户的正常行为特征保存在IDS 服务器数据库中,利用IDS 的信息收集模块捕获泛洪等方式发出的异常数据,运用入侵检测分析算法将异常信息和行为特征文件进行比较,任何超过基线的行为将被视为入侵,激活响应机制,屏蔽信息源节点。其次,建立并逐步完善入侵模型库,将收集到的异常代码与入侵模型逐一对比,当相似度达到一定的阈值时即可认定为入侵。第三,在网络中安装适当数量的汇聚点,实时监控网络流量,如果某一节点频繁发出无效数据包,则启动预警程序,进入警戒状态,对可疑节点全方面监听与处理。其入侵检测算法如下:

四、结语

针对无线Mesh 网络体系结构的特点,分析了它存在的安全威胁,以此为基础设计了这种网络的安全框架并探讨了相关算法。但由于无线网络链路的开放性和拓扑结构的不稳定性,决定了其安全技术涉及到硬件、软件和接入管理的各个方面,在安全路由算法、入侵检测模型的设计和链路加密等领域并未做过多的研究,这也是下一步要研究的内容。

[1]李宏建,徐明,李洋.无线Mesh 网络入侵检测关键技术研究[J].计算机工程与科学.2009,(31).

[2]刘振华.无线Mesh 网络安全机制研究[D].中国科学技术大学,2011.

[3]李宏建.无线Mesh 网络安全关键技术研究[D].国防科学技术大学,2011.

[4]郭渊博,杨奎武,张畅.无线局域网安全设计与实现[M].北京:国防工业出版社,2010.

[5]Debdutta Barman Roy, Rituparna Chaki, Nabendu Chaki: A New Cluster-based Wormhole Intrusion detection algorithm for Mobile Ad -Hoc Networks [M].CoRR abs/1004:0587,2010.

[6]隋雷,姜文博,杨奎武等.无线Mesh 网络安全攻击及防御[J].互联网天地.2013,(2).

[7]王翔宇,易平,杜尚鑫.无线Mesh 网络路由攻击及防范[J].计算 机应用.2011,(6).

[8]刘 源,阮 清 强,何 远.无 线Mesh 网 络 安 全 研 究[J].学 术 研究,2010,(3).

[9]于文乾.无线网络安全关键技术研究与分析[D].山东大学,2006.

[10]余海,曹蕾.基于WiFi 的无线网状(Mesh)组网技术[J].现 代 电 子 技 术.2011,(5).