企业网络安全隔离技术研究

2014-09-22杨林海何斌颖顾东虎

杨林海,何斌颖,顾东虎

(云南工商学院机电信息学院,昆明,651700)

企业网络安全隔离技术研究

杨林海,何斌颖,顾东虎

(云南工商学院机电信息学院,昆明,651700)

网络极大提高了企业效率的同时,网络系统也成为安全威胁的首要目标,网络安全面临着前所未有的威胁,网络的安全需求不断提高,网络的攻击方式不断发展,对传统的网络安全机制提出了挑战;新提出的网络隔离技术,与传统的数据交换与路由技术完全不同,隔离技术是在保证物理隔离的条件下,实现对数据的安全转发。

网络安全;隔离;数据交换

0 引言

随着网络技术的发展国家信息化建设水平不断提高,社会生活的各个方面对网络的依赖性不断增加,逐渐使网络成为个人和企业运营不可或缺的一部分。网络极大提高了企业效率的同时,网络系统也成为安全威胁的首要目标,网络安全面临着前所未有的威胁。网络安全的影响有很多方面,有来自网络的攻击,也有来自内部人员的攻击,自然环境对网络安全的影响因素也很大,现在的主要问题是如何在保证网络安全的前提下,实现网络的安全交换。

1 网络隔离技术

1.1概述

网络的安全需求的不断提高,网络的攻击方式不断发展,对传统的网络安全机制提出了挑战,需求在传统防火墙策略的基础上,进一步提高安全性能,从物理上实现对数据安全隔离,同时要求数据的适时性,“网络隔离技术”应运而生了,这种机制是从传统的网络安全中而来,采用隔离机制,对开方式协议的安全应用是一个很好的补充。

1.2隔离技术的发展

网络隔离是在数据安全交换过程中,在保证物理链路断开的前提下,实现安全交换和资源共享。物理断开的目的是把网络中有害的安全威胁隔离开。当前的网络安全访问主要是通过策略的控制思想,通过定义规则和约束的方式来保障网络的安全。

2 网络资源隔离技术

2.1安全区域

安全区域(SZ)是一个物理或者逻辑组织的资源集合,信息安全的目标就是在可以接受的安全机制下,采用现在的安全手段,将网络的安全风险和隐患尽量降低。要实现这一目标,不仅仅要考虑防火墙、IDS和其它安全设备,更是需要综合考虑如何在现有网络架构上安装何种安全设备才能发挥最大的作用。安全区域的区分不是传统意义上的网络隔离持术,指的是对网络硬件资源的软件资源的分类分区域管理。

2.1.1 安全区域方式 在安全区域划分后,相同区域内的资源性质类似,所面临的威胁也相似,有利于采取统一策略实现安全保护,在保证网络正常数据交换的前提下,保证敏感资源的安全性。在现实网络中,根据企业对网络的不同安全需求,一般将企业网络划分为网络外部域、网络接入域、网络核心域3类安全域。

1)网络外部域。一般指企业网络的外网接入系统部分,包括互联网的接入、各分公司网络及其他有可能的接入网络。

2)网络接入域。是指企业中心机房网络之外的网络系统与企业进行通信的接入区域。依据对端网络可信度的不同,网络接入域进一步分为:互联网接入域、外联网接入域、管理用户域、备份网络接入域。

3)网络核心域。是指网络的核心交换部分,主要由网络中的核心设备组成,是网络中数据交换最集中、可靠度要求最高的部分,是整个网络互联的核心,包括了核心计算域、备份核心计算域、安全支撑域。

2.2资源隔离

资源隔离对网络的多个业务共享的网络环境下,提出了一种新的网络资源管理技术方案,主要是为了满足不同用户对网络的服务质量要求[1],资源隔离可以保证在不同网络正常共享网络高速通道的同时,保证各自区域的安全防护能力。

目前集中在2个方面:1)网络互联:即企业内部,企业内外进行安全、可靠的通信;2)业务隔离:即网络的不同业务间用不同的安全机制,保证不同业务的独立运行。

2.2.1 网络中的资源 计算机网络结构不断完美,在网络的划分中,一般把数据通信交换部分和节点服务进行分开,在网络的定义中分别叫通信子网和资源子网。通信子网主要是包括通信介质、交换设备和协议等,资源子网情况要相对复杂得多,包括所有的数据、应用节点、程序和服务等,可以分为以下3大类:1)物理设备:网络路由交换设备、服务器主机设备、手持设备等;2)应用和程序:IIS服务器,OA服务器,DNS服务器等;3)数据:文档、数据库等。

2.2.2 资源隔离的实现 1)子网隔离:网络的规模不断扩大,通信量可能会超出介质的实际通信能力,这会使网络性能开始下降,这使得我们在网络的通信研究中,必须减少不必要的网络通信。2)主机隔离:网络中的主机中,不同主机类型进行分开。3)服务隔离:网络中的服务一般分类访问接入和后台数据处理,可以根据服务类型的不同,将接入和后台的数据处理进行隔离,提高安全性。4)用户隔离:用不同的用户身份进行隔离管理。5)数据隔离:网络中对不同敏感度的数据进行分隔,进行区域的安全划分。

3 网络物理隔离

基于传统防火墙为核心的网络边界防御体系,在应用中只能够满足企业信息化建设的一般性安全需求。国家保密局在《计算机信息系统国际联网保密管理规定》第二章第六条中规定“涉及国家秘密的计算机信息系统,不得直接或间接地与国际互联网或其它公共信息网络相联接,必须实行物理隔离”[8]。断开了在一定程度上就安全的。但是,网络的断开了也影响了业务信息系统的运行,造成了应用与数据的脱节,影响了数据的实际交换效率。

3.1隔离网关的思想起源

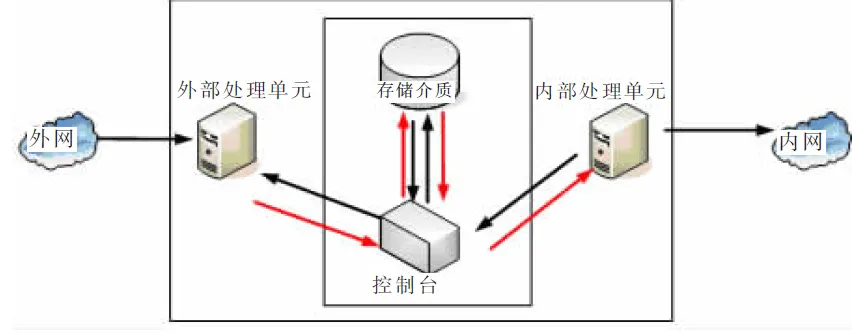

网闸技术思想得益于轮渡的工作机理,采用的是协议的剥离和重建技术,对协议数据包用“摆渡”,后实现两网断开网络之间的安全数据交换。基本原理如图1。

图1 网闸数据交换原理图

3.2物理隔离技术的安全因素分析

3.2.1 设备要具有高度的自身安全性 物理隔离技术除了保证传统的网络安全性外,要做到把安全交换数据从两套系统中剥离出来[2],在双边接口,一个用于内网接口,一个用于外网接口,设备本身具有较高的安全性。

3.2.2 确保网络之间是隔离的 网络隔离的关键是网络包不可路由到对方网络,也就是说,不使用通用的开放式协议,互相不进行协议数据包转发,不能发现对方网络结构。传统的防火墙进行的是数据包的转发,通过策略机制,实现端到端的连接,只起到安全验证作用,没有隔离效果。

3.2.3 保证网间交换的只是应用数据 网络中传输数据包和数据帧是分断的,在转发过程中,也许片断没有任何意义,但是如果根据协议重组之后就有可能对安全产生威胁。因此,要做到对数据的隔离,就要求对数据进行分析,完成应用层数据的提取,再进行数据的安全交换,这样就可以把SYNFlood等网络攻击包发现并尽早阻隔,从而增强网络的安全性。

3.2.4 对网间的访问进行严格的控制和检查 网络数据交换过程中,每次交换的都是应用数据,对所有的数据都进行安全认证和审查,这样,虽然时间有一定的滞后,但保证所有数据都是可靠可信和可控的[3]。

3.3网络隔离的关键技术分析

网络隔离第3代和第4代产品在速度和透明支持上很难再进行突破,如果要进行改进,也需求有更大的成本付出。

3.3.1 双机双网 这种技术方案在一个系统中分别有2台主机实现,分别接主机的内网和外网,如果有数据交换,用第3方介质来实现。这种方式在实现过程中,相对复杂,不能满足对网络速度和适时性的需求。

3.3.2 双硬盘隔离 这种方案的实现方式是在主机中安装双硬盘和双系统,通过不同的启动顺序来实现隔离,在启动的主机过程中,就要求要有2个或2个以上的硬盘,对于配置较高的主机就造成了一定的浪费,同时硬盘之间的切换容易造成系统故障。

3.3.3 单硬盘隔离 方案的实现方式中,主要通过双系统来实现,在一台主机硬盘中装有2个系统来隔离,在访问过程中,有一定的扩展性,但对数据的安全性上,没有起到真正的隔离作用,存在数据是否安全界定困难、不能同时访问内外2个网络等缺陷。

3.3.4 控制器隔离 这种方案的实现方式是通过控制器的方式内网和外网之间进行切换,其中主机只有1个网络接口,在外围实现网络的切换。

3.3.5 服务器端隔离 方案的主要实现方式是通过第3方的存储介质,分时进行访问,同时进行数据的快速传递。其主要通过软件和硬件的方式对数据信息审查和过滤,以达到隔离的目的。

3.4物理隔离卡

物理隔离卡主要是指内网和外网之间用隔离卡切换,其主要的实现方式是通过在主机主板上安装2张隔离卡。一般会安装2个硬盘,但是在同一个时间只能接通一个网络,主要是通过用户来切换,在切换过程中。2个网络之间完全是隔离开的,隔离卡之间的切换主要是通过电源控制方法实现。

4 网闸隔离技术研究

根据OSI 7层参考模型,把网络分为通信子网和资源子网,通信主要在通信子网中,工作底3层。软件数据转换,数据相对较慢,网络中要通过硬件的方式来辅助实现数据的高速交换。网闸主要通过断开数据层链路的方式,隔离网络之间直接连接。第2代网闸主要是通过专用交换通道,通过高速的硬件卡和安全审查协议机制,提高网络的高速数据交换,能够满足复杂网络对隔离的需求。

4.1安全隔离网闸原理

网络安全互联过程,主要考虑可靠和安全两个因素,现在网络中主要是采用开放式的TCP/IP机制。因此,当前的网络攻击主要也是基于TCP/IP协议的,基于网络OSI 7层数据通信模型的一层或多层。如果断开通信过程中的直接连接,网络通过连接的攻击就可以被消除。网闸正是利用断开原理实现了信息安全传递,提高了网络系统的安全性[4]。

网闸工作的原理是通过隔离的方式,中断网络两边的连接,把原来数据中的网络协议剥离出来并把数据还原为应用数据,通过安全审查和全面分析后,在内部重新封装后进行数据的安全交换。

4.2网闸物理结构

网闸一般是由软件和硬件组成,在很多情况下,网络的安全隔离不是把内网和外网直接断开,而是通过第3方的存储介质和控制电路实现调度,如图2。

图2 网闸结构图

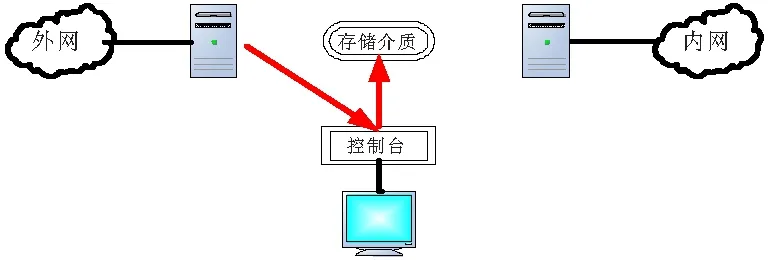

如果有外网访问请求时,通过外部服务器实现对第3方介质发起访问请求,这个请求是非开放式互联协议的,设备会把所有的开放式协议进行剥离,将原始的数据写入存储介质中。在第3方的存储介质中,要求数据的安全性和完整性要进行检查,如图3。

图3 外网数据请求示意图

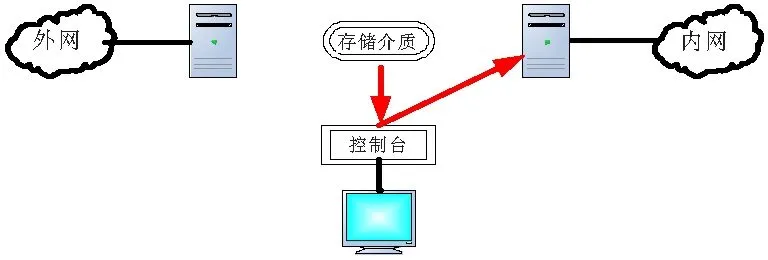

要数据写入第3方的存储中,数据写入完成即中断对网络连接,开始对网络的另一端进行连接,但这个连接是非TCP/IP的开放式数据连接。通过第3方处理系统安全审查验证的数据将推向内网。内网对数据进行重新封装,并交给相应的应用系统[5],见图4。

图4 网闸数据推送图

在每次数据交换完成后,控制台会收到一个信号,第3方的隔离系统立即切断与内网的直接连接。见图5。

图5 网闸连接断开示意图

4.3安全隔离网闸安装

大部份网络隔离设备在安装配置过程中,与路由器防火墙等网络设备一样,主要是通过浏览器进行配置和管理的,不需求要安装特定的客户端。网闸处于安全考虑,不允许通过远程进行配置管理。

4.4安全隔离网闸数据转发

安全隔离网闸不使用开放式的网络互联协议,所以在网络数据转发过程中,不会对网络中的IP数据包直接进行转发,其会将所有的网络链路进行断开,将所有的数据进行应用层还原,对应用层数据进行检查和控制,在网络中,所有数据都是应用层数据。在开放式互联网中转发的数据一般都是IP数据包,单个IP数据包一般不会有特定的含意,所以也就无法进行检查和控制。

4.5安全隔离网闸与防火墙

安全隔离网闸主要是通过电路对网络互联进行控制,断开直接连接,对数据进行应用交换。网闸中专用的硬件芯片模块一包括:访问控制、身份认证、协议转、换安全隔离和审计等。

防火墙(firewall)在网络中主要是通过策略对数据进出进行控制,一般要求提前规定好规则[9]。防火墙分为硬件防火墙和软件防火墙,网络互联过程中,防火墙一般部署在内网和外网的连接之间,所有进出的数据都要通过防火墙。如果外网中有入侵,也必须通过防火墙,才能达到内网中的主机。防火墙在数据转发过程中,主要是通过预先定义好的策略,通过开放式协议,对IP数据进行转发和处理,可以说主要是对开放式的控制过程,对进出数据的内容不进行检查。

4.6物理隔离网闸开关技术

4.6.1 物理隔离网闸的开关技术 安全隔离网闸在数据的交换过程中,主要是通过开关技术来实现对链路的通和断,主要是利用SCSI技术来实现,SCSI是一种智能的通用接口标准,不是开放式通信协议,它是各种计算机与外部设备之间的接口标准,是一个用于主机向存储外设读写的协议。通过2个主机连接一个存储设备。如图6。

图6 SCSI开关数据交换图

在网络通信过程中,中间是有一个文件交换系统。但中间介质有个特点,就是每次中受理一个请求,同时要将另一边的数据链断开,通过第3方介质实现摆渡。这看起来是一个简单的开关原理,但实现起来技术问题很复杂。厂商要解决存在的时钟问题、效率问题、同步问题、可靠性问题、阻塞问题等一系列问题,才可能实现基于SCSI的开关技术。SCSI主要是通过电气控制来实现开关技术,不通过编程接口,可能很好的断开网络中的开放式协议,有很高的可靠性和稳定性。

4.6.2 网闸不采用USB、火线和以太来实现软开关的原因分析 当前开放式网络和系统中,主要是通过USB、火线和以太线来实现的,但这几种实现方式都是通信协议,其原理与防火墙相同,很容易增加编程控制,不能很好的起到断开作用。基于开放式协议的开关技术,没有在物理上实现隔离,在链路上没有真正的断开。网络中的USB,火线和以太线开关,不具备物理隔离网闸要求的安全特性。

4.7物理隔离网闸的开关的速度分析

网络隔离网闸在数据交换过程中,交换的速度很受关注。一个33 MHz的32 bit的总线bus的PCI能提供的带宽为33 M*32 bit=132 MB/s,即1 056 Mbit/s。一个66 MHz的64 bit的总线的PCI能提供的带宽为66 M*64 bit=528 MB/s,即4 224 Mbit/s[7]。采用双通道的320 MB/s的SCSI,可以取得的总带宽为640 MB/s,即5 120 Mbit/s。

4.8物理隔离网闸数据交换技术

4.8.1 物理隔离网闸在会话层的工作分析 物理隔离网闸在数据交换过程,针对网络链接有可能有多层,其中第5层主要进程间的会话,通过工作在会话层,来中断TCP会话,将所有的数据在连接过程中,剥离协议后还原成应用数据包基于TCP协议的攻击,在还原后在网闸审查中,就全部被去掉,如图7。

4.8.2 网闸在OSI模型应用层工作分析 安全隔离网闸在数据交换过程中,主要是对内外网之间的数据交换起到一个中间代理的作用,数据无法不通过代理进行交换。在中间代理过程中,只有提供相关的应用代理服务,在剥离TCP/IP基础之上,才能将应用协议“剥离”,屏蔽应用协议可能的漏洞,保证安全性。所有的数据在代理过程中,都将被还原出原意,审查通过后再进行“摆渡”。

图7 会话断开数据“摆渡”图

4.8.3 协议转换与物理隔离分析 协议转换是对当前通信规则进行转换,在数据转发过程中,没有起到隔离作用,能通过协议攻击的数据,在经过转换后一样具有危害性。如果不使用网络通信协议,就不存在基于协议的攻击了。

4.8.4 入侵了网闸的外部主机,也无法入侵内部主机 物理隔离使网络之间根据约定来进行简单的动作,不通过对话来进行数据交换。在网络整个通信过程中,攻击者也许可以通过向中间第3方写入数据的方式来实现攻击,但中间的安全第3方拿到这些数据后,在安全审查过程中,发现这些数据与内外网之间安全交换的数据不符或不能理解数据的含意,不对数据其进行转发,因此,也无法进行到内部主机中。

4.8.5 物理隔离网闸的安全性是最高的 在网络安全研究过程中,当前的网络攻击,有基于应用协议漏洞的,有基于开放式协议的,也有基于命令式的等,网络安全研究也主要是基于这几个方面的。安全隔离网闸从根本上解决了这些类型的攻击,提供最高的安全性,保护系统免受来自外网的攻击。

5 物理隔离网闸企业应用

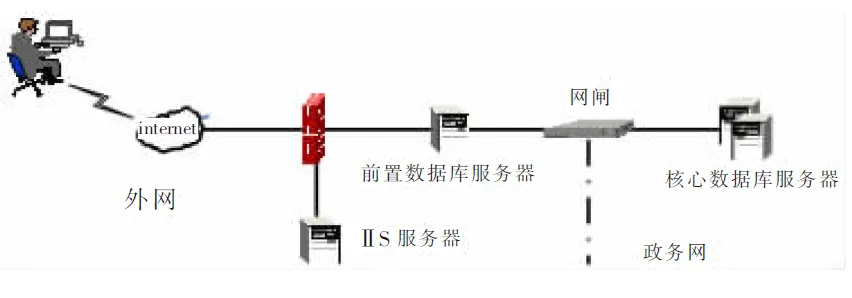

5.1数据库安全同步解决方案

现在很多网站都是动态的,前台服务器一般都是为公网用户访问服务的,在服务器访问中,允许公众通过外网提交服务申请并查询结果[6]。但是在访问过程中,重要的数据主要是在数据库中,如果允许外网用户对数据库进行访问,则用户可能穿透防火墙直接侵入后台数据库,严重威胁到数据库的安全,如图8。

图8 网闸核心数据库保护图

在网络安全访问过程中,采用物理网闸信息交换系统,其主要目的是保证数据正确访问的前题下,把核心数据库进行隔离开。安全隔离网闸只接受前台WEB服务器的数据请求,这种方式强化了应用层的安全控制,同时对后台数据库起到最大的保护作用。也许会有人提出为什么不把前台的WEB服务器也列入安全隔离网闸的保护之列,这样的结果虽然安全性会有一定的增强,但在大量外网数据访问中将受到影响。网络的安全保护也要兼顾数据的适时性。

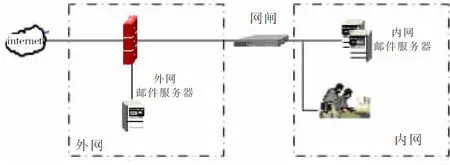

5.2安全邮件收发解决方案

在很多的企事业单位中,都有内部的邮件服务系统,一般情况下,企业一般不允许对外网进行访问,但根据业务需要必须通过电子邮件与外界进行信息交流。如果是通过人工的方式对数据进行转发,通过移动存储介质对数据进行转发,这样严重影响了数据的交换效率,同时很多数据得不到及时处理,如果直接接入外网,内网的邮件服务器的安全又得不到保证。在这种条件下,可以通过安全隔离网闸的方式实现对内网邮件服务器的保护,如图9。

图9 网闸内网邮件服务器保护图

在这里部署的安全隔离网闸既可以保证内网的正常邮件交换,又可以保证可信内网与外网之间的安全隔离。内外网之间没有直接的链路连接,没有直接的数据包或数据帧的交换,因此外网用户也就无法通过邮件系统对内网攻击。安全网闸对每个用户制定一个邮件交换策略,对邮件的应用层数据进行通信控制,从而保证内网安全地收发邮件,保证安全的邮件处理。

5.3安全网络访问解决方案

网络访问一般分为企业内网和外网,很多企业都有自己的内网访问系统,在对外网的访问过程中,会因为系统漏洞、不良的上网习惯等原因,对内网造成安全威胁。在安全内网保护过程中,有防火墙、防病毒软件、入侵检测系统等安全产品。但是这几种产品都有一定的局限性,不同厂家的产品的安全的理解也不会完全一样,如果采用多种不相兼容的产品的情况下,会严重影响到网络之间的通信问题,各种功能的相互影响都会导致总体维护成本的增加,安全保障等级的降低,甚至整个方案的失败,如图10。

图10 网闸内网安全访问保护图

在企业内网和外网之间通信过程中,为保证内网用户到外网用户之间的正常安全访问,可以在内外网之间部署一个安全隔离网闸,进行安全的数据交换,通过安全隔离网闸先进的安全隔离功能和内容检查技术使用户的网络访问得到安全保证。同时,安全网闸还可以提供强大的审计功能,使管理员及时发现网络出现的异常情况并及时进行处理,提高网络的可靠性。

6 隔离技术的未来发展方向

安全隔离网闸的出现,对网络安全隔离第3代和第4代产品的补充和完善,完美的解决了第3代和第4代隔离产品的瓶颈问题,同时,采用全新的隔离手段,提高了数据交换的适时性。第5代安全隔离网闸中,含有专用的通信设备、专用的安全协议和特有的加密验证机制,在数据加密过程中,对象是应用数据,对数据加入了还原提取和鉴别审查认证技术,彻底阻断了网络间的直接连接,隔离了通过连接、协议及数据包的攻击,从而保证了网间数据交换的可靠和安全,隔离了基于协议连接和数据包安全的风险。

7 总结

传统的安全产品在一定程度上提高了当前网络的安全性,但不同的网络安全产品都有一定的局限性,现有的安全产品主要是基于开放式协议的,不能从内容上起到安全隔离作用。安全隔离网闸的出现为网络安全提出了一个全新的概念。网络安全隔离网闸切断了信息泄漏的途径,从安全交换到内容审查等多种安全功能为一体,可以通过不同安全级别的防护,部署于不同安全等级的网络间,实现网络安全物理隔离和适时的数据交换。由于网闸的主要功能是要实现物理上链接的断开,提高网络安全性保障,所以就不能要求太高的实时性了。

[1] 华为技术有限公司资源隔离VPN技术白皮书[R].华为技术有限公司,2007:2-3.

[2]刘建斌,乎延念超,林洪科. 计算机系统的网络隔离技术[J].经济技术协作信息,2007(16):76-76.

[3]张继永.网络隔离技术与信息安全[J].中国信息界,2010(9):25-26.

[4]何鹏,刘小飞.网闸技术在公路客户信息服务系统中的应用[J].电子设计工程,2009,17(10):69-71.

[5]刘亚杰,周学广.基于物理隔离技术数据安全转发的模型[J].计算机与数字工程,2006,34(11):164-166.

[6]邹韵飞.网络不良通信行为的研究[J].江西科学,2010,28(6):849-854.

[7]杨林海,潘毅,徐刚.基于争用型以太网的数据帧长研究[J].江西科学,2014,31(3):364-415.

[8]计算机信息系统国际联网保密管理规定[P].江西电子信息产业门户,2012.

[9]Vijay Bollapragada Mohamed Khalid Scott Wainner.IPsec VPN设计[M].人民邮电出版社,2012:125-126.

ResearchofEnterpriseNetworkSecurityIsolationTechnology

YANG Linhai,HE Binying,GU Donghu

(Yunnan Technology and Business University,651700,Kunming,PRC)

Network has been greatly improving the efficiency running an enterprise,at the same time,network security is becoming the primary objective preventing from the network attacks.Our network security is facing many unprecedented threats than before.The more varied ways of attacking under constantly improved technology,the more requirements to network security.The traditional network security mechanisms will confront great challenges from network threats.The lately developed network isolation technology,differed from and traditional data switching and routing technologies,will achieve the realization of the security of data transmitting on condition that ensure the physical isolation of conditions.

network security;isolation;data exchange

2014-07-10;

2014-08-12

杨林海(1982-),男,白族,云南大理人,硕士研究生,讲师/高级工程师,主要从事数据通信和网络安全研究。

10.13990/j.issn1001-3679.2014.05.028

TN915.08;TN918.91

A

1001-3679(2014)05-0704-07