基于空间混淆位置隐私保护的位置隐私区域生成算法*

2014-08-16徐红云许隽龚羽菁徐梦真

徐红云 许隽 龚羽菁 徐梦真

(华南理工大学 计算机科学与工程学院,广东 广州 510006)

随着基于位置服务(LBS)[1]的日益推广,针对LBS 的攻击也应运而生.攻击者可以从LBS 查询信息中推断出用户的生活习惯、宗教信仰、政治倾向、疾病史等隐私信息,造成用户隐私信息的泄露[2],从而给用户的声誉甚至是人身安全带来威胁,因此,LBS 中隐私信息保护的研究对LBS 的进一步普及和推广具有十分重要的意义.

现有的位置隐私保护技术主要包括:①假名隐私保护法[3],即用一个虚假的用户名替换真实用户身份标识来提出服务请求;②标识对象法[4],即用距离用户位置一定范围内的其他位置提出服务请求;③虚假地址法[5],即发送一个包含用户本身以及其他虚假地址的集合给LBS 服务器,提出服务请求;④空间匿名法[6],即发送一块包含用户位置的区域向LBS 服务器提出服务请求.

不同的用户(如平民百姓与政府要员)有不同的隐私保护需求,同一用户在不同时刻(如上班和下班时间)也有不同的隐私保护要求,因此,一个可靠、安全的LBS 系统应能提供个性化的隐私保护功能.目前,实现个性化隐私保护的主要技术有k-匿名[7-8]和L-多样性[9].k-匿名是指将用户的准确位置信息替换成一个包含k 个用户的空间区域,使得提出服务请求的用户在该空间区域内至少不能与其他的k-1 个用户区别开来.L-多样性是指匿名集中的每个等价类的敏感值满足多样性需求,以提高敏感值与其所属用户的链接难度.匿名集中的等价类是指在所有准标识符属性上取值相同的用户集合.空间混淆隐私保护法[10]、团混淆的位置隐私保护法[8]是两个典型的实现个性化位置隐私保护的算法,它们的核心思想是:每个用户根据隐私保护程度(简称隐私度)要求和周围一定区域内的用户组成互惠区域,在同一个区域内的用户提出具有相同隐私度的服务请求时,均使用同一个位置隐私区域提出服务.这两个算法都是通过调整隐私度k 的大小来实现位置隐私的个性化,但在隐私度切换过程中容易被恶意观察者攻击.因为攻击者通过获取切换前后的位置隐私区域大小等敏感信息可推断出用户所在位置,从而使隐私度切换失败.

为解决上述问题,文中基于空间混淆位置隐私保护法提出了两种隐私度切换时位置隐私区域的生成算法,即初级形心偏移法和高级形心偏移法.初级形心偏移法在切换前位置隐私区域基础上,根据周围用户的分布情况生成切换后的位置隐私区域,进而提出服务请求.高级形心偏移法将切换后位置隐私区域的形心移出切换前位置隐私区域外,再根据周围用户的分布情况生成与切换前位置隐私区域无重叠的位置隐私区域,进而提出服务请求.

1 相关工作

1.1 空间混淆位置隐私保护

现有的空间混淆位置隐私保护法均利用了空间混淆技术[11-21],特别是k-匿名[7-8],即一块混淆区中至少存在包括服务提出者在内的k 个用户,通过k的变化来实现隐私度的个性化,k 越大,隐私度越高,反之,隐私度越低.

在用户呈均匀分布的欧几里得空间中,用户首次提出位置服务请求时,可信第三方使用k-匿名法组建位置隐私区域[6],在某个时刻要切换隐私度时,一般采取以下步骤[1]:①去除用户标识,给信息编号,定义最长的等待服务返回时间、最小位置隐私区域、最大位置隐私区域;②根据切换前后的隐私度比值,线性的等比放大或缩小切换前的位置隐私区域,若达到最大位置隐私区域后仍不满足k-匿名,则用哑元[22-23]进行填充,生成切换后的位置隐私区域;③可信第三方服务器将第①和第②步的信息打包发送给LBS 服务器,提出服务请求.

以上实现个性化隐私保护的位置隐私区域切换方法简单,易于实现,直接在切换前的位置隐私区域上做扩展,运算速度快,开销小,但前后两次个性化的切换并不独立,服务器上的恶意观察者可以通过记录切换前的位置隐私区域来计算得到位置隐私区域的中心.用户切换隐私度后生成、发送新的位置隐私区域,攻击者再次观察获取并计算新位置隐私区域中心,中心重合则认为是同一个用户的请求,隐私度切换失败.

由于空间混淆位置隐私保护法的适用环境是用户呈均匀分布的欧几里得空间,故位置隐私区域的中心就是请求区域的形心,呈非均匀分布时位置隐私区域的中心即为请求区域的质心,文中采用形心来表示位置隐私区域的中心.

1.2 服务质量

文中使用两个指标来对提出的算法的服务质量进行评价.

(1)切换成功率.文中参照匿名成功率[24]来定义切换成功率,即成功的隐私度切换请求数占总隐私度切换请求数的百分比,是衡量位置隐私区域生成算法性能的指标之一.设总的切换请求数为n,成功的隐私度切换请求数为n',且n'≤n,则切换成功率Rs为

(2)服务结果可靠度.服务结果可靠度定义为真实最佳(如离用户最近)查找对象到用户的距离和LBS 返回的最佳对象到用户的距离的比值,是评价采用隐私区域生成算法提供位置隐私保护的LBS的指标之一.设p 为用户所在位置,真实查找最佳对象位于p1,位置服务器返回的最佳对象位于p2,则服务结果可靠度Rr为

2 攻击模型

2.1 中心点攻击

中心点攻击的核心思想是根据隐私度切换前后位置隐私区域的中心是否重合来发起攻击,重合则缩小位置隐私区域到切换前的大小,从而使用户的隐私度切换失败.中心点攻击步骤如下:①攻击者开始观察.②当发现有用户提交隐私度为k1的查询请求时,记录其位置隐私区域Ck1.③当发现用户切换隐私度为k2(k2>k1)时,记录其新的位置隐私区域Ck2.④计算Ck1和Ck2的中心O1和O2.将Ck1分别映射到x、y 轴上,得到左、右边界的值分别为xk1_l和xk1_r,上、下边界的值分别为yk1_t、yk1_b,同理得到Ck2的4 个 值(xk2_l,xk2_r,yk2_t,yk2_b),则O1= ((xk1_l+xk1_r)/2,(yk1_t+yk1_b)/ 2),O2= ((xk2_l+xk2_r)/ 2,(yk2_t+ yk2_b)/2).⑤若O1和O2重合,则输出Ck1,位置隐私区域缩小到切换前的大小,隐私度切换失败;否则输出Ck2,隐私度切换成功.

采用普通位置隐私区域生成法生成的隐私区域的O2将与切换前隐私区域的O1重合,隐私度切换失败.

2.2 形心偏移攻击

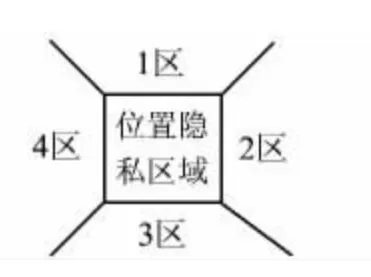

攻击者在服务器上观察用户发来的位置隐私区域,若隐私度切换前、后的形心O1和O2满足

则认为这两个隐私请求来自同一用户,即可将位置隐私区域缩小到切换前的大小,从而使用户的隐私度切换失败.其中A 和B 为参数.

形心偏移攻击步骤如下:①攻击者开始观察.②当发现有用户提交具有隐私保护的查询请求时,记录其位置隐私区域,并计算该区域的形心.③根据收集到的数据计算参数A 和B,得到形心偏移函数(即式(3)).④攻击者开始攻击,计算Ck1、Ck2的O1和O2.⑤若O1和O2满足式(3),则输出Ck1,隐私度切换失败;否则输出Ck2,隐私度切换成功.

采用普通位置隐私区域生成法生成的隐私区域的O2将与切换前隐私区域的O1重合,即满足式(3)(A 为1、B 为0),隐私度切换失败.

2.3 无差别攻击

无差别攻击的核心思想是对隐私度切换后的位置隐私区域,根据切换前后隐私度的比值等比缩小,并认为缩小后的区域就是用户切换前的位置隐私区域.无差别攻击步骤如下:①攻击者开始观察.②当发现有用户切换隐私度时记录位置隐私区域Ck2.③将Ck2分别映射到x、y 轴上,得到左、右边界的值分别为xk2_l和xk2_r,上、下边界的值分别为yk2_t、yk2_b,则Ck2的形心为O2=((xk2_l+xk2_r)/2,(yk2_t+yk2_b)/2).④等比缩小Ck2,求出缩小后区域的4 个顶点,构建平行于坐标轴的矩形Ck.设,则有xk_l= xk2_l+L/2,xk_r= xk2_r-L/2,yk_b= yk2_b+L/2,yk_t= yk2_t-L/2.⑤输出Ck.当服务提出者包含于Ck中时,攻击成功.

对于采用普通位置隐私区域生成法生成的位置隐私区域Ck2,经该算法计算后得到的Ck将与切换前的位置隐私区域重合,隐私度切换失败.

3 个性化位置隐私区域生成算法

为克服普通位置隐私区域生成法(算法1)对中心点攻击防御弱的缺陷,需要对切换后的隐私区域形心进行偏移,但不能直接对形心进行操作,因为服务器上的恶意观察者可能会利用形心偏移攻击来获得形心偏移函数,从而使形心偏移失效,用户的隐私度切换不成功.故文中提出了初级形心偏移法(算法2)和高级形心偏移法(算法3).

3.1 初级形心偏移法

初级形心偏移法是一种改进的基于空间混淆位置隐私保护的位置隐私区域生成法,它能保证一定的隐私度切换成功率,用于实现个性化的隐私保护.该算法的核心思想是:为防御中心点攻击,降低攻击者的成功率,将切换前、后的位置隐私区域的形心进行偏移.

初级形心偏移法以切换前隐私区域的4 个顶点为圆心,以用户输入参数 为扩展步长,r 为半径画圆,在原位置隐私区域的基础上扩展出新的位置隐私区域,统计新位置隐私区域内的用户数,如果用户数满足切换后的隐私度k 要求,则切换成功.初级形心偏移法的具体步骤如下:①全局变量r= ,初始化用户集合U.②分别以Ck1的4 个顶点为圆心、r 为半径画圆.③统计圆内所有的用户数并将用户加入U.④U 加上Ck1中用户组成新的集合U'.⑤将U'中的点分别映射到x 和y 轴上,得到左、右边界的值分别为xl、xr,上、下边界的值分别为yt、yb,以(xl,0)、(xr,0)、(0,yt)、(0,yb)为顶点构建矩形Ck2.⑥若Ck2中用户数(Nu)小于k 且Ck2的面积(S(Ck2))小于用户可接受的最大隐私区域大小(Smax),则r=r+ ,返回步骤②.⑦若Nu≥k 且S(Ck2)<Smax,则转步骤⑨.⑧若S(Ck2)>Smax,则根据Smax和S(Ck2)之比值等比缩小Ck2;若Nu<k,则用哑元填充,直到Nu=k 为止.⑨返回Ck2.

初级形心偏移法的时空复杂度与步骤②到步骤⑥重复执行的次数n 成正比,即时空复杂度为O(n),故该算法简单、效率高.

初级形心偏移法最后输出的Ck2的形心位置和Ck2中包含的用户集合U 有关,由于U 中的点为用户提出服务请求时周围其他用户的位置,每次用户提出请求时点的分布均不相同,故隐私区域Ck2的形心位置是随机的,形心偏移量是个随机数.由于初级形心偏移法对形心进行了偏移,且偏移量是一个随机数,因此,初级形心偏移法对中心点攻击和形心偏移攻击的防御效果较好.

初级形心偏移法对切换后的位置隐私区域的形心进行了偏移,但切换前的位置隐私区域仍然包含在切换后的位置隐私区域内,故攻击者可以采用无差别攻击算法实施攻击.

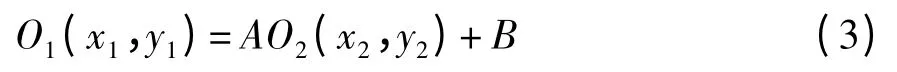

图1 无差别攻击后用户位置泄露情况Fig.1 Situation of user location disclosure after indiscriminate attack

如图1 所示,实线小矩形框为切换前的隐私区域,虚线矩形框为攻击者采用无差别攻击后推断出的用户隐私区域,两者重叠部分用黑色填充框表示.当用户真实位置在黑色填充框内时,用户位置隐私泄露,隐私度切换失败.

3.2 高级形心偏移法

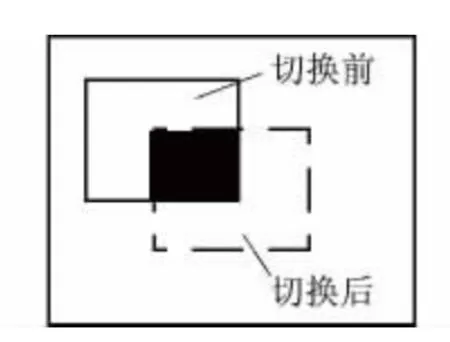

高级形心偏移法的核心思想是在初级形心偏移法的基础上,将切换后的位置隐私区域形心移到切换前的位置隐私区域外部,且切换后的位置隐私区域和切换前的位置隐私区域无交集.高级形心偏移法用到了位置隐私区域延长区,如图2 所示,延长区被分为4 个区,这4 个区平分切换前位置隐私区域的外部区域.

图2 位置隐私区域的延长区Fig.2 Extending area of location privacy area

高级形心偏移法的步骤如下:

(1)初始化全局变量r= ;

(2)以Ck1的形心O1为圆心、r 为半径画圆;

(3)从O1出发向圆内的每个用户点做连线;

(4)选取线段长度最长的用户点,若有相同长度的,则随机选择其中一个用户,将非O1的一端设为O2;

(5)判断O2是否落在某一隐私区域的延长区中,若是,则转步骤(7);

(6)将O2设为O1,r= ,以O1为圆心、r 为半径画圆,返回步骤(3);

(7)建立空的用户集合U;

(8)以O2为圆心、r 为半径画圆;

(9)若圆内的用户位于O2所在的位置隐私区域的延长区内,则将该用户加入U 中;

(10)将U 中用户所构成的区域与切换前位置隐私区域相连边上的用户加入到U 中,形成新的用户集合U';

(11)将U'中的点分别映射到x 和y 轴上,得到x 的最小和最大值分别为xl、xr,y 的最大和最小值分别为yt、yb,以(xl,0)、(xr,0)、(0,yt)、(0,yb)为顶点建立新的隐私区域Ck2;

(12)若Nu<k 且S(Ck2)<Smax,则r= r + ,返回步骤(8);

(13)若Nu≥k 且S(Ck2)<Smax,则转步骤(16);

(14)若S(Ck2)>Smax,则以Smax和S(Ck2)之比值来等比缩小Ck2;

(15)若Nu<k,则用哑元填充,直至Nu=k 为止;

(16)返回Ck2.

高级形心偏移法的时空复杂度与步骤(3)到步骤(5)重复执行的次数m 以及步骤(8)到步骤(11)重复执行的次数n'成正比,即时空复杂度为O(m+n' ),故该算法的效率较高.

高级形心偏移法最后输出的Ck2在隐私度切换前位置隐私区域Ck1的外部,Ck2和Ck1没有交集,故对中心点攻击、形心偏移攻击和无差别攻击均有很好的防御效果,隐私度切换成功率高.

4 实验和结果分析

实验环境如下:CPU Intel (R)Core (TM)i3-2310M 2.10 GHz,内存6 GB,Ubuntu 12.04.1,Python 2.7.3,Bash shell 4.2.24.

4.1 切换成功率分析

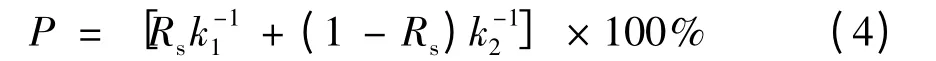

保证隐私度切换成功的目的是实现用户个性化位置隐私.切换后的用户隐私度泄露率P 定义为

式中,Rs为切换成功率,k1、k2分别为切换前、后的隐私度.

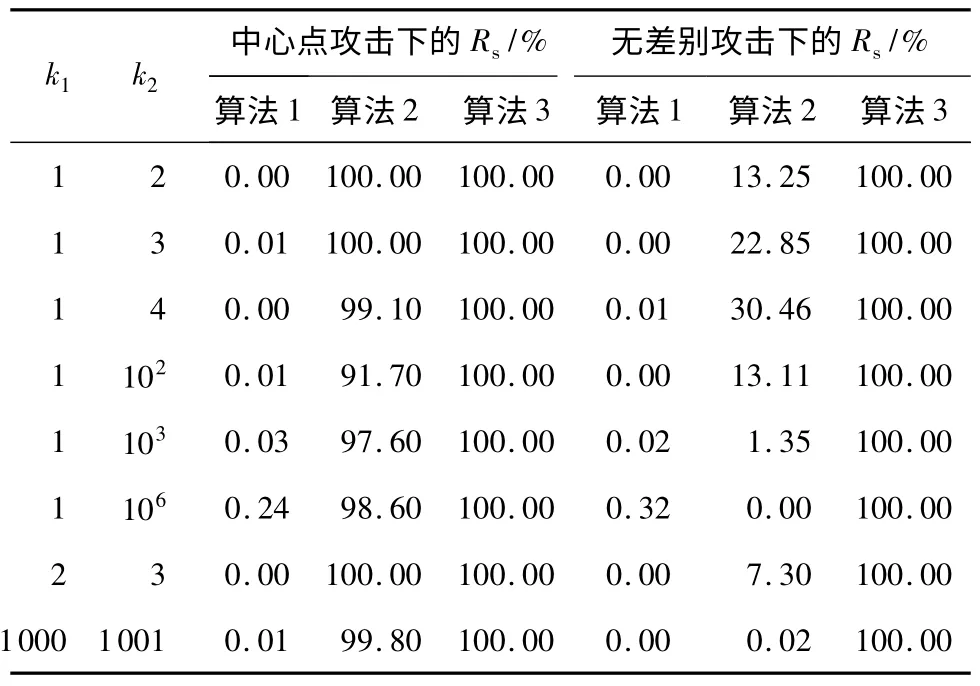

在中心点攻击和无差别攻击下3 种算法的切换成功率如表1 所示.在中心点攻击下,不管隐私度如何切换,普通位置隐私区域生成法的切换成功率均非常低,几乎为0,这是因为采用普通位置隐私区域生成法生成的隐私区域与切换前的隐私区域的中心重合,所以容易遭受中心点攻击,使隐私度切换失败;初级形心偏移法和高级偏移法的切换成功率较高,在某些情况下甚至接近100%.在无差别攻击下,不论隐私度如何切换,普通位置隐私区域生成法的切换成功率均很低;初级形心偏移法的切换成功率在小范围内随着切换幅度的增加而增加,切换幅度超过一定范围后切换成功率反而下降,极端情况下切换可能不成功;高级形心偏移法的切换成功率非常高,均达到了100%.

表1 3 种算法的切换成功率Table 1 Success rates of switching of three algorithms

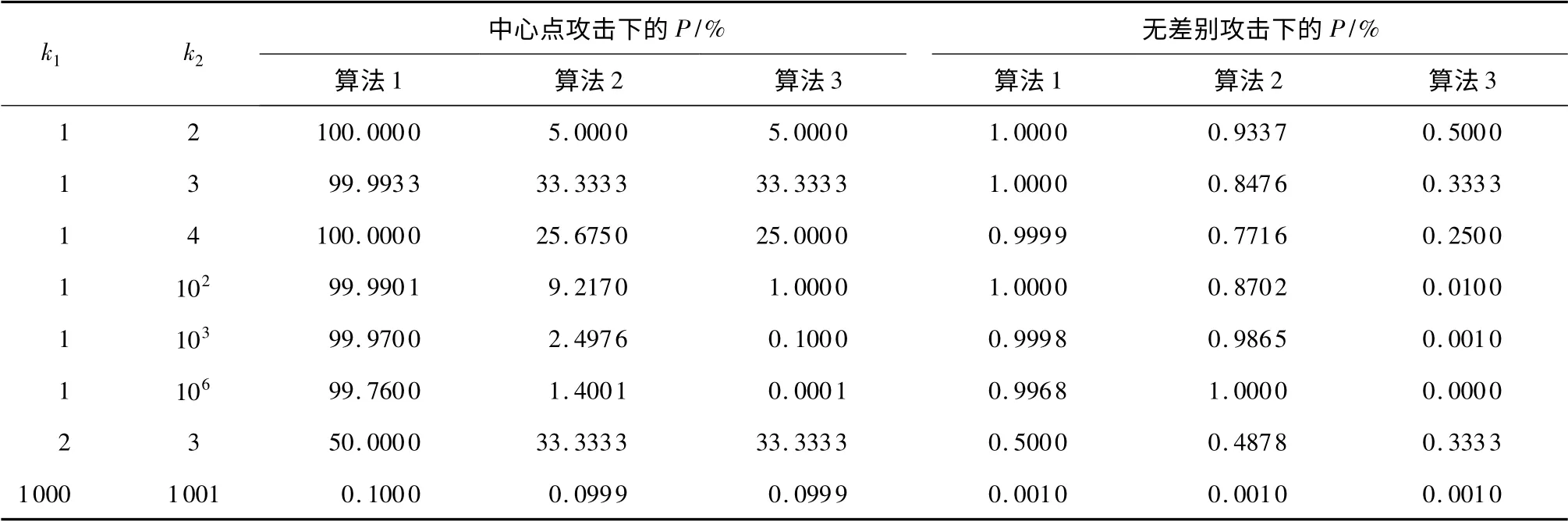

表2 3 种算法的用户隐私度泄露率Table 2 Disclosure rates of user privacy of three algorithms

在中心点攻击和无差别攻击下3 种算法的用户隐私度泄露率如表2 所示.在中心点攻击和相同的切换幅度下,初级形心偏移法和高级形心偏移法大幅降低了用户的隐私度泄露率,达到了隐私度切换的目的;高级形心偏移法的隐私度泄露率比初级形心偏移法低.

由于初级形心偏移法和高级形心偏移法对位置隐私区域的形心进行了偏移,故在中心点攻击下的防御效果较好,切换成功率较高,改善了普通位置隐私区域生成法对中心点攻击防御效果差的缺陷.

在无差别攻击和相同的切换幅度下,普通位置隐私区域生成法的切换成功率非常低,几乎不成功,隐私度泄露率最大;初级形心偏移法在隐私度切换幅度较大的情况下,切换成功率不理想,隐私度提高不多,用户隐私度泄露率较高;高级形心偏移法的切换成功率高,用户隐私度泄露率低.这是由于无差别攻击是对切换后的隐私区域等比缩小到切换前隐私区域的大小,故形心点位置没有变化的普通位置隐私区域生成法的隐私度切换成功率低,用户隐私度泄露率高;初级形心偏移法对形心进行了偏移,但切换前的隐私区域仍然包含在切换后隐私区域内,且在用户均匀分布的欧几里得空间中,隐私度的切换幅度达到某一值后,切换幅度越大,用户整体分布越均匀,故形心偏移量越小,隐私度切换成功率越小,用户隐私度泄露率越大;高级形心偏移法切换前后的隐私区域无交集,故隐私度切换成功率大,隐私度泄露率小.

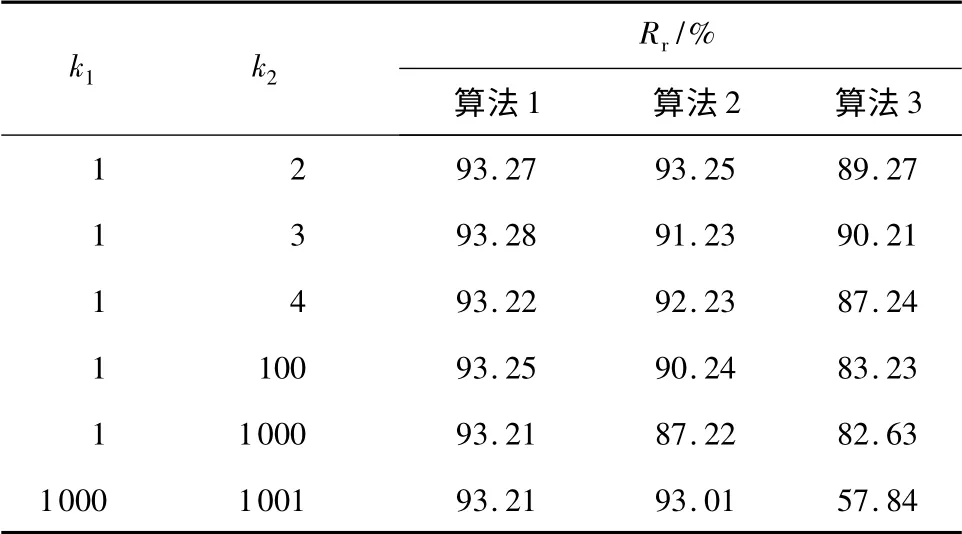

4.2 服务结果可靠度分析

采用3 种位置隐私区域生成法实现个性化位置隐私保护的LBS 的服务结果可靠度如表3 所示.普通位置隐私区域生成法对切换前隐私区域进行等比放大,因此采用此方法实现个性化位置隐私保护的LBS 质量下降不多.初级形心偏移法对切换前隐私区域进行少量偏移,因此采用初级形心偏移法实现个性化位置隐私保护的LBS 质量保持在可接受的范围内.高级形心偏移法将切换后位置隐私区域移到切换前位置隐私区域的外部,移动幅度随着切换前位置隐私区域面积的增大而增大,因此移动幅度越大,采用高级形心偏移法实现个性化位置隐私保护的LBS 质量下降越多,当切换前隐私度为1 000时,服务结果可靠度下降到50%左右.

表3 3 种算法的服务结果可靠度Table 3 Reliability of service results of three algorithms

4.3 隐私度切换讨论

从表2 可以看出,在中心点攻击和无差别攻击下,采用3 种算法生成切换后的隐私区域时,切换前后的隐私度与隐私度泄露率有一定的关系:切换前的隐私度较小,且切换前后的隐私度差别较小时,隐私度泄露率较高;切换前后的隐私度相差较大或切换前的隐私度很高时,切换后的隐私度泄露率较低.

从表1-3 可以看出:普通位置隐私区域生成法的服务结果可靠度较高,但其切换成功率低,隐私度泄露率高;初级形心偏移法的切换成功率、隐私度泄露率和服务结果可靠度介于普通位置隐私区域生成法和高级形心偏移法之间;采用高级形心偏移法生成切换后的隐私区域时,若用户的隐私度已足够大(如1000)且还要切换到一个稍高一点的隐私度(如1001),虽然隐私度泄露率低,但服务结果的可靠度下降得很快,因此,只有当用户的隐私度由较小值切换到较大值时,采用高级形心偏移法生成切换后的隐私区域才可以获得较高的服务结果可靠度和较低的隐私度泄露率.

5 结论

文中基于空间混淆位置隐私保护方法研究了隐私度切换时的位置隐私区域生成算法.首先提出了初级形心偏移法,该算法继承了普通位置隐私区域生成法简单、开销小的优点,提高了对中心点攻击和形心偏移攻击的防御能力,同时也保持了较高的隐私度切换成功率.接着,提出了高级形心偏移法,该算法在初级形心偏移法的基础上进行改进,增加了对无差别攻击的防御能力,进一步提高了隐私度切换的成功率,降低用户隐私度泄露率.但高级形心偏移法是以牺牲LBS 服务结果的可靠度为代价来提高隐私度切换成功率的,故下一步的工作重点是基于空间混淆位置隐私保护方法,研究安全、高效的个性化位置隐私区域生成算法,进一步改善提供良好个性化位置隐私保护功能的LBS 的服务质量.

[1]Gedik Bugra,Liu Ling.Protecting location privacy with personalized k-anonymity:architecture and algorithms[J].IEEE Transactions on Mobile Computing,2008,7(1):1-18.

[2]Puttaswamy Krishna P N,Zhao Ben Y.Preserving privacy in location-based mobile social applications [C]∥Proceedings of the Eleventh Workshop on Mobile Computing Systems & Applications.Annapolis:ACM,2010:1-6.

[3]Beresford Alastair R,Stajano Frank.Location privacy in pervasive computing [J].IEEE Pervasive Computing,2003,2(1):46-55.

[4]Hong Jason I,Landay James A.An architecture for privacy sensitive ubiquitous computing [C]∥Proceedings of the 2nd International Conference on Mobile Systems,Applications,and Services.Boston:ACM,2004:177-189.

[5]Pfitamann A,Kohntopp M.Anonymity,unobservability,and pseudonymity:a proposal for terminology[C]∥Designing Privacy Enhancing Technologies.Berlin/Heidelberg:Springer-Verlag,2001:1-9.

[6]Gruteser M,Grunwald D.Anonymous usage of location-based services through spatial and temporal cloaking[C]∥Proceedings of the 1st International Conference on Mobile Systems,Applications and Services.San Francisco:ACM,2003:31-42.

[7]Bamba B,Liu L.PrivacyGrid:supporting anonymous location queries in mobile environments[R].Atlanta:College of Computing,Georgia Institute of Technology,2007:28-36.

[8]Gedik Bugra,Liu Ling.Location privacy in mobile systems:a personalized anonymization model[C]∥Proceedings of the 25th IEEE International Conference on Distributed Computing Systems.Columbus:IEEE,2005:620-629.

[9]Machanavajjhala A,Gehrke J,Kifer D,et al.L-diversity:privacy beyond k-anonymity [C]∥Proceedings of the 22nd International Conference on Data Engineering.Atlanta:IEEE,2006:24-36.

[10]Shin Heechang,Atluri Vijayalakshmi,Vaidya Jaideep.A profile anonymization model for privacy in a personalized location based service environment[C]∥Proceedings of the Ninth International Conference on Mobile Data Management.Beijing:IEEE,2008:73-80.

[11]Duri Sastry,Gruteser Marco,Liu Xuan,et al.Framework for security and privacy in automotive telematics[C]∥Proceedings of the 2nd International Workshop on Mobile Commerce.Atlanta:ACM,2002:25-32.

[12]Xu Toby,Cai Ying.Location-anonymity in continuous location-based services[C]∥Proceedings of the 15th Annual ACM International Symposium on Advances in Geographic Information Systems.Seattle:ACM,2007:1-8.

[13]Kalnis Panos,Ghinita Gabriel,Mouratidis K,et al.Preventing location-based identity inference in anonymous spatial queries [J].IEEE Transactions on Knowledge and Data Engineering,2007,19(12):1719-1733.

[14]Truong Q C,Truong Anh T,Dang Tran K.Privacy preserving through a memorizing algorithm in location-based services[C]∥Proceeding of the 7th International Conference on Advances in Mobile Computing and Multimedia.Kuala Lumpur:ACM,2009:146-153.

[15]Ghinita G,Zhao K,Papadias D,et al.A reciprocal framework for spatial k-anonymity[J].Journal of Information Systems,2010,35(3):299-314.

[16]Ghinita G,Damiani M L,Cilvestri C,et al.Preventing velocity-based linkage attacks in location-aware applications[C]∥Proceedings of ACM International Symposium on Advances in Geographic Information Systems.Seattle:ACM,2009:246-255.

[17]Ge Zhong,Hengartner Urs.Toward a distributed k-anonymity protocol for location privacy[C]∥Proceedings of the 7th IEEE International Conference on Pervasive Computing and Communications.Galveston:IEEE,2009:255-262.

[18]Sweeney Latanya.k-anonymity:a model for protecting privacy[J].International Journal on Uncertainty,Fuzziness and Knowledge-Based Systems,2002,10(5):557-570.

[19]Freudiger Julien,Manshaei Mohammad Hossein,Hubaux Jean-Pierre,et al.Non-cooperative location privacy[J].IEEE Transactions on Dependable and Secure Computing,2013,10(2):84-98.

[20]Hossain Amina,Hossain Al-Amin,Jang Sung-Jae,et al.Privacy-aware cloaking technique in location-based services[C]∥Proceedings of IEEE the First International Conference on Mobile Services.Honolulu:IEEE,2012:9-16.

[21]Shokri Reza,Papadimitratos Panos,Theodorakopoulos George,et al.Collaborative location privacy [C]∥Proceedings of IEEE the Eighth International Conference on Mobile Ad-Hoc and Sensor Systems.Valencia:IEEE,2011:500-509.

[22]Lu Hua,Jensen C S,Yiu M L.PAD:privacy-area aware,dummy-based location privacy in mobile services[C]∥Proceedings of the Seventh ACM International Workshop on Data Engineering for Wireless and Mobile Access.New York:ACM,2008:16-23.

[23]Kido H,Yanagisawa Y,Satoh T.An anonymous communication technique using dummies for location-based services[C]∥Proceedings of 2005 IEEE International Conference on Pervasive Services.Santorini:IEEE,2005:88-97.

[24]Du Jing,Xu Jianliang,Tang Xueyan,et al.iPDA:supporting privacy-preserving location-based mobile services[C]∥Proceeding of the 8th International Conference on Mobile Data Management.Mannheim:IEEE,2007:212-214.