基于身份认证的密钥交换改进协议

2014-06-07高丽丽李顺东

高丽丽,李顺东

(陕西师范大学计算机科学学院,西安710119)

基于身份认证的密钥交换改进协议

高丽丽,李顺东

(陕西师范大学计算机科学学院,西安710119)

基于离散对数的困难性假设,Hölbl等人提出了2个基于身份认证的密钥交换协议 HW1和 HW2 (Computer Standards&Interfaces,2009,No.6)。HW1协议能够有效抵抗 Tseng等人提出的攻击(Journal of Computers,2002,No.3),HW2协议则具有较高的效率,但Shim等人发现HW1不能抵抗中间人攻击和伪装攻击, HW2不能抵抗伪装攻击(IEEE Communications Letters,2012,No.4)。通过分析Shim等人提出的攻击方案,找出这2个协议能够被篡改的原因,分别提出改进的HW1和HW2协议,利用Hash函数对传输的信息做Hash验证,以防止信息被篡改。对改进协议进行可行性证明和安全性分析,结果表明,2种协议能够有效抵抗中间人攻击和伪装攻击,具有较高的安全性。

密钥交换;基于身份;中间人攻击;伪装攻击;Hash函数;离散对数问题

1 概述

网络技术,特别是基于互联网的工具的不断成熟与发展,传统的事务处理、商业活动以及政府服务等越来越通过网络实施,大大加快了社会信息化的发展,对计算机和网络系统的依赖性也越来越大,信息系统中的安全问题势必会影响到信息产业的应用和发展。要保证信息的安全性,一个有效的解决办法就是利用密码术。密码学是信息安全的基础和关键,利用密码技术,可以实现信息的保密性、完整性、认证性和抗抵赖性。密码协议是实现网络通信和网络体系、分布式系统和电子商务安全运行的核心组成部分,是安全系统的主要保障手段和工具,密钥交换是保密通信的前提和保证,是实施其他密码协议的关键,是公钥基础设施的基础。认证密钥交换协议,作为更可靠的密钥交换协议,在密码学与信息安全领域具有很强的实际意义。

密码学中的一个核心问题是在有敌手控制的网络中如何实现安全可靠的通信,为了解决这个问题,实体之间必须共享一个密钥并利用现有的技术来实现安全通信。密钥交换协议就是这样一个机制,它允许2个或多个用户在开放的网络环境中通过协商,建立一个便于保密通信的会话密钥,从而实现安全通信。如果协议能够使参与者确信除了指定的用户之外,其他任何参与者都不能得到会话密钥,则称此类密钥交换协议为认证密钥交换协议,这类协议将认证和密钥交换协议结合在一起,是网络通信中应用最广泛的协议。近年来,不少可认证的密钥交换协议被提出[1-4],其中也有不少协议被攻破,因此,设计出更为安全的密钥交换协议具有重大意义。

1976年,Diffie和Hellman提出了公钥密码学的概念[5],同时给出了第一个密钥交换协议,即Diffie-Hellman协议。1984年,Shamir提出了基于身份的密码学概念[6],在该体制下,终端用户可以任意选取一个身份字符串作为自己的公钥,存在一个可信的密钥生成中心(KGC),秘密持有一个主私钥,将主私钥和用户身份结合生成用户私钥。Hsieh等人在2002年,在Saeednia协议的基础上,通过使用模乘运算和模幂运算减少计算花费,提出了一个改进的基于身份认证的密钥协商协议[7]。同年,Tseng等人指出Hsieh协议不能抵抗密钥泄露伪装攻击,并给出了攻击方案。在2007年,Tseng对Hsieh协议进行了改进,并给出了一个高效的密钥协商协议[8],改进后的协议能够满足所有安全属性。2009年,Hölbl等人提出了2个基于身份认证的密钥交换协议[9]:HW1协议和HW2协议。2012年,Shim等人分析了这2个协议[10],本文针对这2个协议存在的缺陷,利用Hash函数对协议进行改进,并对改进后的协议进行安全性分析。

2 预备知识

2.1 Hash函数

Hash函数在密码学中扮演着重要的角色,下面回顾一下Hash函数的概念和基本性质[11]。

定义1(Hash函数) 在密码学中,Hash函数是一个映射,满足h:{0,1}*→{0,1}n,其中,{0,1}*表示任意长度的比特串的集合;{0,1}n代表长度为n比特的二进制串集合。消息x∈{0,1}*的像h(x)称为x的Hash值。

定义2(碰撞) 设x,x′∈{0,1}*是2个不同的消息,如果h(x)=h(x′),则称x和x′是Hash函数h的一个碰撞。

为了保证Hash函数应用的安全性,要求找出Hash函数的碰撞在计算上是困难的。依据找出Hash函数碰撞的情况,可将Hash函数分为3类:

(1)单向Hash函数:设h是一个Hash函数,给定一个Hash值y,如果寻找一个消息x,使得y= h(x)是计算上不可行的,则称h是单向Hash函数。

(2)弱抗碰撞Hash函数:设h是一个Hash函数,任给一个消息x,如果寻找另一个不同的消息x′,使得h(x)=h(x′)是计算上不可行的,则称h是弱抗碰撞Hash函数。

(3)强抗碰撞Hash函数:设h是一个Hash函数,如果寻找2个不同的消息x和x′,使得h(x)= h(x′)是计算上不可行的,则称h是强抗碰撞Hash函数。

一个密码学上的安全Hash函数h应具有以下性质:对任意的消息x,计算h(x)是容易的;h是单向的;h是弱抗碰撞的,或是强抗碰撞的。

2.2 eCK模型

eCK模型是赋予敌手强攻击力的双方认证密钥交换协议的安全模型,该模型具体描述如下[12-13]:

证书管理中心:eCK模型需要一个可信第三方证书管理中心(CA)验证每个参与者的长期公钥与其身份的绑定情况,所有通过该验证的参与者(包括敌手)均有资格参与协议。

敌手:敌手M为一个主动攻击者,它被模拟为一个概率多项式时间图灵机。eCK模型允许敌手任意监听、延迟、重放和修改消息等。

本文通过一个挑战者和敌手M之间的游戏定义双方认证密钥交换协议的安全性。在该游戏中, M被允许进行以下的预言机查询,并且这些查询是无序的:

(2)Long-term Key Reveal(A):敌手M通过此查询获得参与者A的长期私钥。

(5)Establish Party(A):敌手M通过此查询可以在CA上注册与参与者A相同的公钥。通过此查询,M可以发起未知密钥共享攻击。

在游戏最后,M输出b′∈{0,1}作为对b的判断,若b=b′,则称敌手M赢得了此游戏。

基于以上描述,本文定义以下概念:

(1)敌手没有对参与者A和B进行过Long-term Key Reveal查询或Ephemeral Key Reveal查询。

3 2种基于身份认证的密钥交换协议

Hölbl等人提出了2种基于身份认证的密钥交换协议,即HW1协议和HW2协议[7],协议包括3个阶段:系统建立阶段,私钥生成阶段和密钥交换阶段。

3.1 HW1协议

私钥生成阶段:

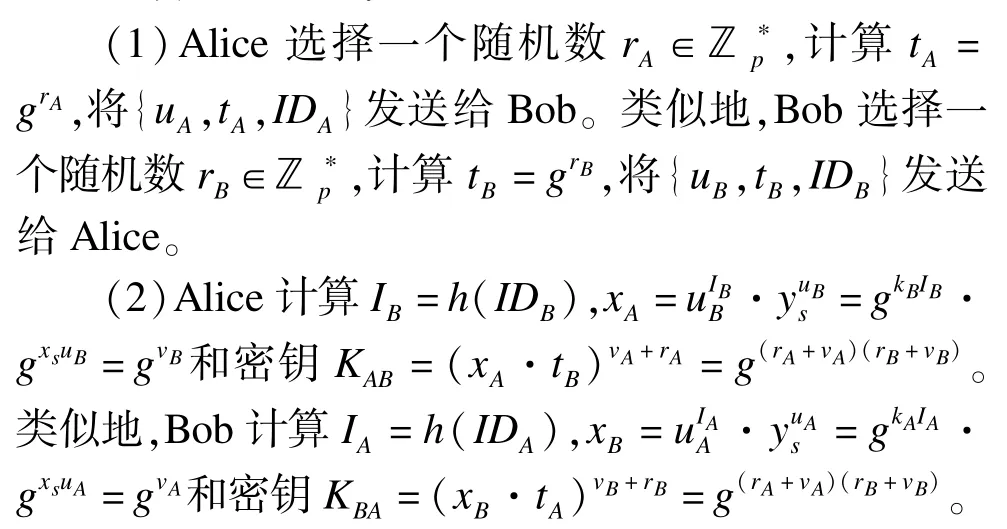

密钥交换阶段:

3.2 HW2协议

密钥交换阶段:

4 对协议的攻击

Shim等对Hölbl等基于身份认证的密钥交换协议进行了分析,提出了中间人攻击和伪装攻击协议[10]。

4.1 对HW1协议的中间人攻击

敌手Eve窃听Alice和Bob的通信信息,攻击过程如下:

(1)当Alice发送给Bob信息{uA,tA,IDA}时,Eve窃听该信息,选取一个随机数α,计算t′A=gα-vA,将{uA,t′A,IDA}发送给Bob。类似地,当Bob发送给Alice信息{uB,tB,IDB}时,Eve窃听该信息,选取一个随机数 β,计算 t′B=gα-vB,将{uB,t′B,IDB}发送给Alice。

(2)Alice接收到{uB,t′B,IDB}后,计算密钥KAB= (gvB·t′B)vA+rA=(gvB·gβ-vB)vA+rA=(gvB·gβ-vB)vA+rA= (gβ)vA+rA,类似地,Bob接收到{uA,t′A,IDA}后,计算密钥KBA=(gvA·t′A)vB+rB=(gα)vB+rB。

(3)Eve分别计算密钥KAB=(gvA·tA)β=gβ(vA+rA)和密钥KBA=(gvB·tB)α=gα(vB+rB)。

最后,Eve和 Alice共享密钥 KAB=gβ(vA+rA),Eve和Bob共享密钥KBA=gα(vB+rB)。该协议没有密钥验证过程,Alice和Bob不知道他们的密钥是不同的,Eve可以解密Alice用KAB加密的消息,以及Bob用KBA加密的消息。

4.2 对HW1协议的伪装攻击

假设敌手 Eve向 Bob伪装 Alice,攻击过程如下:

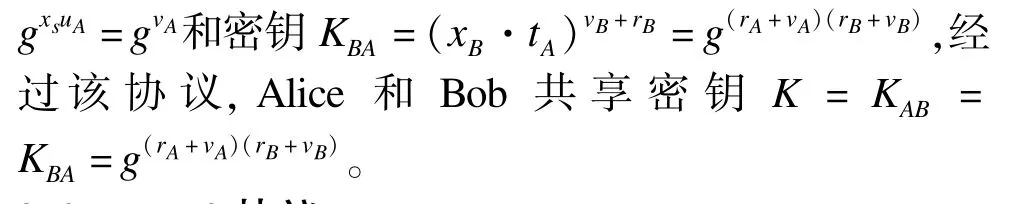

(2)Bob接收到{uA,tA=grA,IDA}后,计算共享密钥KBA=(xB·tA)vB+rB=(gvA·grA)vB+rB=g(rA+vA)(rB+vB)。

(3)Eve截获到{uB,tB,IDB}后,Eve计算共享密钥KAB=(xA·tB)t=g(rA+vA)(rB+vB)。

最后,Eve向Bob伪装成功,和Bob共享密钥K=KAB=KBA。

4.3 对HW2协议的伪装攻击

假设敌手 Eve向 Bob伪装 Alice,攻击过程如下:

(2)Bob接收到{uA,tA=grA,IDA}后,计算共享密钥: KBA=(xB·tA)vB+rB=(gvA·grA)vB+rB=g(rA+vA)(rB+vB)。

(3)Eve截获到{uB,tB,IDB}后,Eve计算共享密钥KAB=(xA·tB)τ=g(rA+vA)(rB+vB)。

最后,Eve向Bob伪装成功,和Bob共享密钥K= KAB=KBA。

5 改进协议

5.1 改进的HW1协议

5.1.1 抗中间人攻击协议

对HHW1协议,在密钥交换阶段,加入密钥验证,强化密钥交换阶段的安全性。系统建立阶段和私钥生成阶段保持不变,过程参考3.1节。

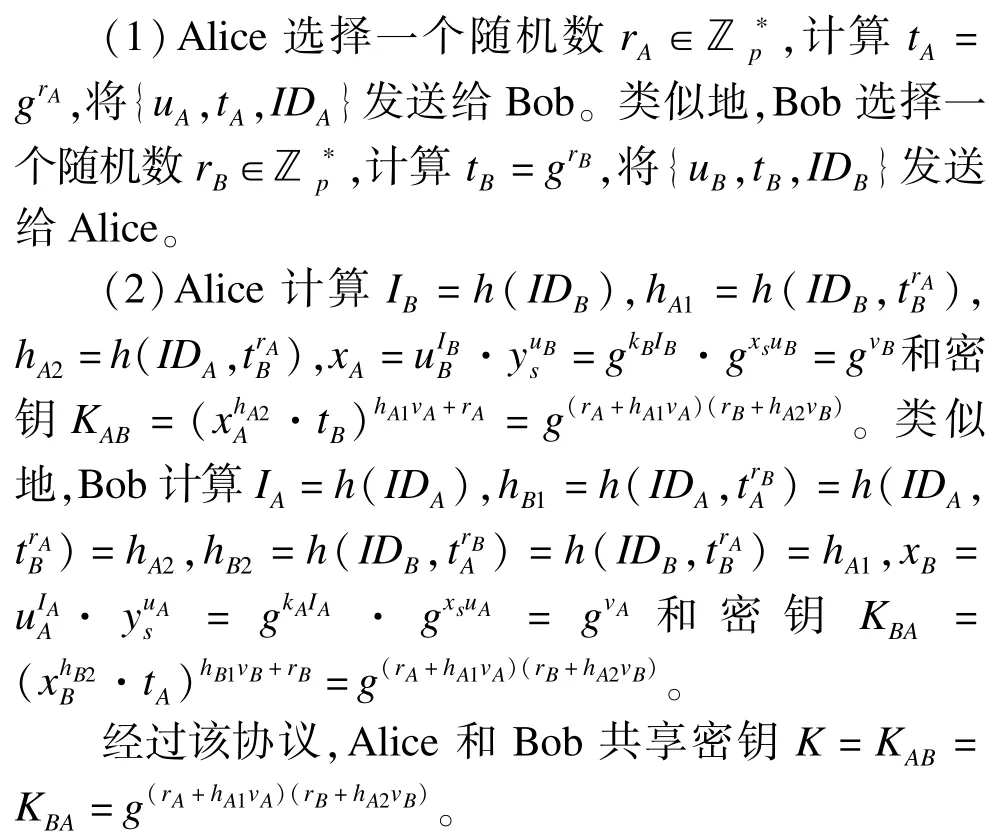

密钥交换阶段:

5.1.2 抗伪装攻击协议

对HW1协议,利用Hash函数,强化密钥交换阶段的安全性。系统建立阶段和私钥生成阶段保持不变,过程参考3.1节。

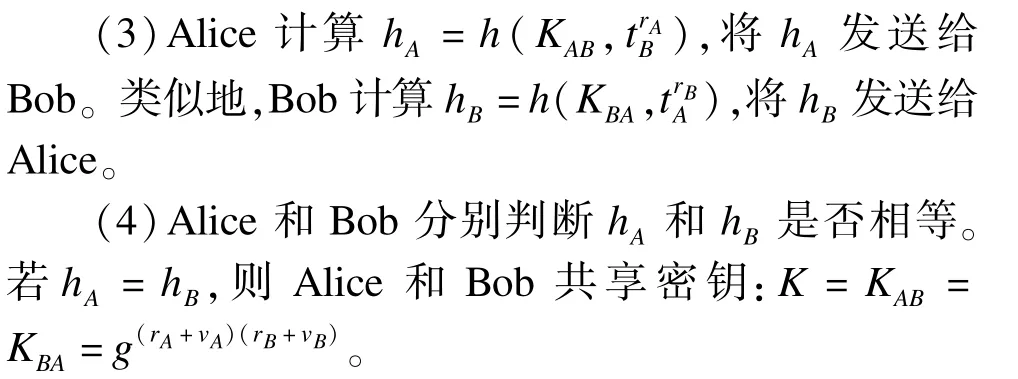

密钥交换阶段:

5.2 改进的HW2协议

对HW2协议,利用Hash函数,强化密钥交换阶段的安全性。系统建立阶段和私钥生成阶段保持不变,过程参考3.2节。

密钥交换阶段:

6 安全性分析

6.1 抗中间人攻击协议的安全性分析

基于Hash函数的弱抗碰撞性,Eve要找到满足条件的数是困难的,故改进后的协议能够抵抗Shim等提出的对HW1协议的中间人攻击。

6.2 抗伪装攻击协议的安全性分析

改进的HW1协议,记作HWP1协议,在eCK模型下证明HWP1协议的安全性,改进的HW2协议的安全性可用相同的方法得到证明,限于篇幅,本文只给出HWP1协议的详细证明过程。

定义5(计算Diffie-Hellman(CDH)问题) 设G是一个q阶乘法循环群,g是G的生成元,如果已知g,ga,gb(a,b是正整数),求gab的成功概率PrCDH是可忽略的,则称CDH问题是困难的。

定理 假设H是随机预言机,CDH假设对群G是成立的,则HWP1协议在eCK模型下是安全的。

证明:敌手M以伪造攻击的方式区分真实的会话密钥和随机值。本文将证明,如果敌手M以不可忽略的概率赢得游戏,则可构造一个模拟器S,它可利用M以不可忽略的概率解决CDH问题。

给定S的挑战(U,V),S将与M按照HWP1协议流程执行查询,并适当修改诚实的参与者返回的数据,以期在M赢得游戏后S可以解决CDH问题。

首先,S选取由某2个参与者Alice和Bob参与的匹配会话,S将这2个会话中的grA用U代替,grB用V代替。假设S最多可选取k次会话,故选择的概率为2/k2。

攻击开始后,M以1/k2的概率选中上述会话中的Alice的会话作为Test会话。显然,此时Bob的会话称为Test会话的匹配会话。若M成功地进行了伪装攻击,S一定能解决CDH问题。

事实上,共享密钥 K=g(rA+hA1vA)(rB+hA2vB),若 M获得了K,它一定可以计算出grArB,通过进行Hash运算得到hA1,hA2。根据之前的假设,K=CDH(U, V)。因此,若M成功地进行了伪装攻击,S一定能解决CDH问题。

综上,定理得证。

7 结束语

本文通过对Hölbl等人基于身份认证的密钥交换协议和Shim等人的攻击协议进行研究与分析,找出Hölbl等协议存在的不足,并对该协议进行改进和安全性分析。分析结果表明,改进后的协议能够抵抗Shim等人提出的攻击,协议安全、可行。本文主要研究了基于双方的密钥交换协议,下一步将致力于基于多方的密钥交换协议的研究。

[1] Zhao Jianjie,Gu Dawu.Provably Secure Three-party Password-based Authenticated Key Exchange Protocol[J].Information Sciences,2012,184(1):310-323.

[2] Chang T Y,Hwang M S,Yang W P.A Communicationefficient Three-party Password Authenticated Key Exchange Protocol[J].Information Science,2011,181(1): 217-226.

[3] Zhang Shiwu,Cheng Qingfeng,Wang Xuekui.Impersonation Attack on Two Identity-based Authenticated Key Exchange Protocols[C]//Proceedings of 2010 WASE InternationalConference on Information Engineering.Beidaihe,China:IEEE Press,2010:113-116.

[4] Ni Liang,Chen Gongliang,Li Jianhua,et al.Strongly Secure Identity-based Authenticated Key Agreement Protocols[J].Computers and Electrical Engineering, 2011,37(2):205-217.

[5] Diffie W,Hellman M E.New Directions in Cryptography[J].IEEE Transactions on Information Theory,1976,22 (6):29-40.

[6] Shamir A.Identity-based Cryptosystem and Signature Schemes[C]//Advances in Cryptology-Crypto'84.Heidelberg,Germany:Springer,1984:47-56.

[7] Hsien B T,Sun H M,Hwang T,et al.An Improvement of Saeednia's Identity-based Key Exchange Protocol[C]// Proceedings of Information Security Conference.[S.l.]: IEEE Press,2002:41-43.

[8] Tseng Y M,Jan J K,Wang C H.Cryptanalysis and Improvement of an Identity-based Key Exchange Protocol[J].Journal of Computers,2002,14(3):17-22.

[9] Hölbl M,Welzer T.Two Improved Two-party Identitybased Authenticated Key AgreementProtocols[J].Computer Standards&Interfaces,2009,31(6):1056-1060.

[10] Shim K.Cryptanalysis of Two Identity-based Authenticated Key Agreement Protocols[J].IEEE Communications Letters,2012,16(4):554-556.

[11] 李晓航,王宏霞,张文芳.认证理论及应用[M].北京:清华大学出版社,2009.

[12] LaMacchia B,Lauter K,Mityagin A.Stronger Security of Authenticated Key Exchange[C]//Proceedings of ProvSec'07.[S.l.]:Springer-verlag,2007:1-16.

[13] 赵建杰,谷大武.eCK模型下可证明安全的双方认证密钥协商协议[J].计算机学报,2011,34(1):47-54.

编辑 金胡考

Improved Identity-based Authenticated Key Exchange Protocols

GAO Lili,LI Shundong

(School of Computer Science,Shaanxi Normal University,Xi'an 710119,China)

Based on the difficulty of the discrete logarithm assumption,Hölbl et al(Computer Standards&Interfaces, 2009,No.6)presented two identity-based authenticated key exchange protocols.The first protocol,denoted by HW1, improved Hsieh et al's protocol which makes it immune against Tseng et al's attack(Journal of Computers,2002, No.3),while the second protocol,denoted by HW2,improves the efficiency of Tseng's protocol.Shim et al analyzes these two protocols,and then shows that the HW1 can not resist the man-in the-middle attack and the impersonation attack,and the HW2 can not resist the impersonation attack(IEEE Communications Letters,2012,No.4).This paper conducts a detailed analysis on the flaw,and finds the reason of the protocols are tampered,making use of the Hash function,authenticates the information to prevent the information is tampered,it proposes improved protocols based on these two protocols,and analyzes the security of improved protocols.The results suggest that the improved protocols can resist the man-in-the-middle-attack and the impersonation attacks,they are safe and feasible.

key exchange;identity-based;man-in-the-middle attack;impersonation attack;Hash function;discrete logarithm problem

1000-3428(2014)11-0113-05

A

TP309

10.3969/j.issn.1000-3428.2014.11.022

国家自然科学基金资助面上项目“高性能保密计算算法与协议研究”(61070189);国家自然科学基金资助面上项目“云计算与云存储若干关键问题研究”(61272435)。

高丽丽(1988-),女,硕士研究生,主研方向:密码学,信息安全;李顺东,教授、博士生导师。

2013-11-18

2013-12-17E-mail:fly0323@126.com

中文引用格式:高丽丽,李顺东.基于身份认证的密钥交换改进协议[J].计算机工程,2014,40(11):113-117.

英文引用格式:Gao Lili,Li Shundong.Improved Identity-based Authenticated Key Exchange Protocols[J].Computer Engineering,2014,40(11):113-117.