基于组织的Web服务访问控制模型

2014-06-07李怀明王慧佳

李怀明,王慧佳,符 林

(1.大连理工大学管理与经济学部,辽宁大连116024;2.中国人民银行大连市中心支行,辽宁大连116024)

基于组织的Web服务访问控制模型

李怀明1,王慧佳1,符 林2

(1.大连理工大学管理与经济学部,辽宁大连116024;2.中国人民银行大连市中心支行,辽宁大连116024)

针对现有访问控制策略难以保障面向Web服务的复杂电子政务系统授权的灵活性问题,在研究基于组织的四层访问控制模型(OB4LAC)的基础上,提出一种基于组织的Web服务访问控制模型。以组织为核心,从管理的视角研究访问控制与授权管理问题。通过引入岗位代理和授权单元,使授权随着环境上下文信息的变化而调整,从而实现动态授权,同时利用授权单元的状态迁移,对工作流模式提供支持。并且模型将权限分为服务权限和服务属性权限2级,实现细粒度的资源保护。应用实例结果表明,该模型能够契合电子政务系统中的复杂组织结构,在保护Web服务资源的同时,使得授权更加高效和灵活。

访问控制;电子政务;组织结构;Web服务;岗位代理;动态授权

1 概述

近年来,Web服务技术已广泛应用于电子政务的建设,特别是在电子政务遗留系统[1]集成领域,凭借其平台独立、松耦合和复用性高等特性,起到了很大作用。然而,Web服务的开放性给重构后的复杂电子政务系统带来了新的安全隐患,因此,需要一种安全的访问控制机制来识别用户身份,使得合法用户能够访问其请求的资源,而拒绝非法的访问。

已有众多学者对Web服务环境下的访问控制进行了研究,并且提出了一些实用的模型,如许峰等人结合动态角色代理和基于工作流的模型[2],提出了一个面向服务和工作流的基于角色的访问控制模型,通过实际任务和服务状态对授权进行动态控制,有效地加强了访问控制系统的灵活性和安全性[3];文献[4]通过引入授权组概念和分级访问控制机制,提出了一种面向服务的动态分级角色访问控制模型,有效增强了Web服务访问控制的独立性、灵活性和扩展性,但缺少对实现方法的探索;文献[5]提出了一种使用控制[6]支持的组合Web服务业务流程动态访问控制模型,具备上下文感知、细粒度访问管理等特性,并给出了模型的实施框架;文献[7-8]针对Web资源访问控制对访问控制策略的动态性和灵活性等需求,提出了基于属性和角色的访问控制模型,给出相关定理和规则,并对模型的安全性进行了分析;文献[9]提出了一种以RBAC模型为基础的多域动态访问控制模型,并给出了相应的授权框架,但未根据模型实现访问控制系统。

这些模型分别从不同方面提出了改良的思路,但主要都建立在RBAC模型[10-11]的基础之上,当系统角色和权限数目庞大时,基于RBAC模型的系统性能会显著降低,同时管理复杂度也显著增加,因此,这些模型都不能满足多级、多部门、多应用的复杂信息系统的授权需要。

考虑到政府部门特殊的组织管理机制,以及应对基于Web服务的复杂电子政务系统的动态访问安全需求,本文在基于组织的四层访问控制模型[12](OB4LAC)思想的指引下,提出一种基于组织的Web服务访问控制模型,引入岗位代理、授权单元等概念,以较好地解决访问控制安全和灵活性问题。

2 基于组织岗位的访问控制模型

授权是组织正常运转的基础,甚至权限的分配还体现着组织的内部结构和运作方式,因此,电子政务系统中的授权管理应该契合组织的结构,才能实现清晰、高效的授权管理。

政府组织结构通常是相对稳定的,同时岗位对应的权限通常也是相对稳定的,而人员确是在不断变化的。在某些政府部门中,人员的调整频率比较大,例如存在轮岗机制,人员调整后,与之相关的权限也应该随之改变,如果政务系统非常庞大、复杂时,授权工作就会变得十分繁重[12]。

如果将RBAC模型或者其拓展模型运用到复杂的电子政务系统,授权管理容易与组织结构脱节,上述问题并不能得到解决。因此,为了应对RBAC模型的管理复杂度随着角色、权限的增加而显著增加,以及更好地适应复杂电子政务系统的组织结构,文献[12]在RBAC的基础上提出了基于组织的四层访问控制模型(OB4LAC)。

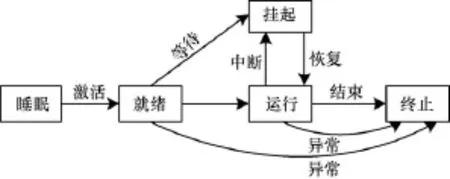

OB4LAC模型的核心思想是:认证、授权和责任认定都以组织为基础,用户被指派的是相应的岗位而不是角色;权限设定为对信息对象类型的操作而非对信息对象本身的操作,一个用户拥有对某一信息对象的操作权限,当且仅当该用户被指派了一个岗位,该岗位与某一角色关联,而该角色拥有对该信息对象类型的操作权限,并且该信息对象与该岗位相关[12]。OB4LAC模型如图1所示。

图1 OB4LAC模型

基于OB4LAC模型的访问授权体系已经成功地被应用到多套复杂电子政务应用系统中,如辽宁省交通厅省市县三级协同办公系统、山西省行政审批电子监察系统等,并且效果显著,从而证明了OB4LAC模型的科学性和实用性。

3 WS-OBAC模型

如上文所述,将OB4LAC模型运用到传统的电子政务系统建设中,确实颇有成效,因为该模型能够把授权管理与政府组织管理紧密融合,从而更高效地进行授权管理工作。然而,随着大数据时代的来临和电子政务的推进,我国政府开始从管理型政府向管理服务性政府转变,旨在通过电子政务系统集成和协作为公民提供更便捷、优质的服务。特别是基于Web服务的电子政务整合方案的提出,对访问控制提出了新的要求和挑战,因为提出请求的客体和提供服务的客体都具有较高的动态特性,同时组合Web服务业务需要工作流模式的支持。而OB4LAC模型无法满足这种需求。因此,本文在OB4LAC模型的基础上进一步扩展,并结合文献[3]中的分级访问概念,提出了基于组织的Web服务访问控制模型(WS-OBAC),使其能够根据系统环境上下文变化实现动态授权。

3.1 WS-OBAC的基本概念

在阐述WS-OBAC模型的具体定义之前,先介绍一下模型中要用到的一些基本概念。

定义1 岗位代理(Pagent)。Pagent是用户激活角色、岗位对时,系统自动生成一个动态岗位代理对象。可以用一个四元组<User,Organization,Roles,Lifetime>表示,岗位代理集合记为A。其中,User表示激活角色、岗位对的实时用户;Organization表示用户的岗位;Roles表示用户岗位所对应的角色集合; Lifetime表示Pagent的生命周期,用户只有在生命周期内才能有效地执行访问权限。

当用户对应角色、岗位对被激活时,系统便会产生一个Pagent,并将该角色、岗位对的约束传递到Pagent中,使得用户能够通过Pagent间接获得服务权限。系统调整Pagent的权限即调整实时用户的可执行权限。

定义2 原操作(Unary Operation,UO)。是指对访问对象的不可分解的基本操作,可以用一个二元组<Object,Operation>表示,记作uo,uo∈UO。

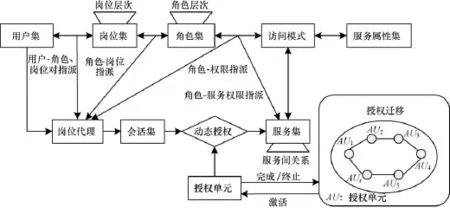

定义3 授权单元(Authorization Unit,AU)。是指用户在工作流中对请求服务的访问过程。一个授权单元由一个岗位代理和相关授权服务集合构成。其中,授权服务集合是指岗位代理能够访问的所有服务的集合。由于受到环境上下文约束,用户能真正使用的可执行权限往往小于或者等于总共拥有的权限。在WS-OBAC模型中,AU有5种状态:

(1)睡眠状态。表示AU尚未被激活。

(2)就绪状态。表示AU已完成运行前的所有准备工作。

(3)运行状态。表示AU已被激活,正在运行。

(4)挂起状态。表示AU运行中断,可能由多种原因引起。

(5)终止状态。表示AU终止运行,其拥有的权限失效。

AU的5种状态迁移如图2所示。当用户试图访问某个服务时,系统会根据用户请求以及环境上下文约束条件判断是否合法,如果条件满足,则AU进入就绪状态,如果此时被请求的服务可用,那么AU将被激活进入运行状态;如果服务不可用则进入挂起状态;运行过程中如果出现异常或者任务完成, AU将进入终止状态。

图2 授权单元状态迁移

定义4 用户约束集(User Constraints,UC)。是指用户的先决约束条件集合,记为uc,uc∈UC。

定义5 权限(permission)。是指角色被赋予的可以访问的对象集合。本文将权限分为2种:服务权限和服务属性权限。权限集合记为P。

定义6 会话集(Sessions)。用来存储用户与系统交互所需的信息,记为SS。

定义7 服务(Service)。是指政府部门根据业务需求包装好的一组独立的功能单元,对外提供接口,可以被用户调用以实现其功能。服务可分为单个服务和组合服务2种,组合服务由若干服务有机结合而成,旨在实现复杂的业务流程,例如跨部门的一站式文件审批业务。所有服务构成的集合记为S。

定义8 服务权限约束集(Service Permission Constraints,SPC)。是指服务权限的先决约束条件集合,记为spc,spc∈SPC。

定义9 动态授权(Dynamic Authorization,DA)。是指系统根据用户所拥有的角色、岗位对的服务权限集以及授权单元的具体状态,动态决定用户所拥有的实际可执行权限,记为DA。

定义10 访问模式(Access Pattern)。是指角色被赋予服务属性的权限类型。属性的访问模式可以不止一种,记为AP。

定义11 服务属性(Service Attribute,SA)。是指服务能够为用户提供的实际交互信息,可以是输入/输出参数,或者是细粒度的操作,如特定表单的插入和删除权限等。用户想使用服务属性所携带的信息,就必须同时拥有服务权限和服务属性权限。服务属性集合记为SA。

定义12 授权迁移(Authorization Transition, AT)。是指用户在执行工作流中不同任务时,授权单元AU的状态随任务和授权环境上下文而动态变化的过程,记为AT。

3.2 WS-OBAC模型定义

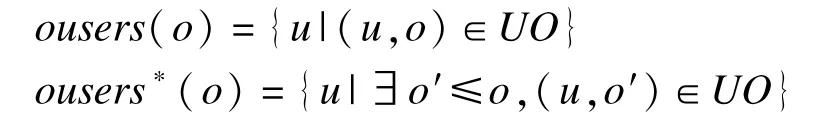

WS-OBAC模型在OB4LAC的基础上引入了岗位代理、授权单元和动态授权等概念,实现权限的动态管理。当用户执行工作流中具体任务时,系统可以通过岗位代理和授权单元的状态迁移来动态监控和调整用户的实际可执行权限以及权限的生命周期等信息。同时,WS-OBAC模型将权限具体划分成服务权限和服务属性权限2种,更加符合Web服务的应用特征。用户拥有服务权限只能保证其可以调用服务,当且仅当用户同时拥有服务属性权限,其才能够调用该服务的属性,实现信息交换。WS-OBAC模型如图3所示。

图3 WS-OBAC模型

WS-OBAC模型可用单元组<U,O,R,A,P,SS,AU,DA,S,AP,SA,AT>表示。该模型中还定义了如下关系:

(1)角色-岗位分配关系。是指角色到岗位的指派关系集合,简记为RO⊆R×O。

(2)角色-权限分配关系。是指角色到权限的指派关系集合,简记为PR⊆P×R。需要说明的是,本文存在服务访问权限和服务属性访问权限2种权限。

(3)用户-角色、岗位对分配关系。是指角色、岗位对到用户的指派关系集合,简记为:UA⊆U×RO。

(4)岗位关系。是岗位之间的相互关系,表现为集合O上的一种偏序关系,记为OH。

(5)角色关系。是指角色之间的相互关系,该模型中角色分为普通角色(Regular Role,RR)和管理角色(Managerial Role,MR)2种,普通角色之间的偏序关系记为RRH,管理角色之前的偏序关系记为MRH,则有角色关系集合RH=RRH∪MRH,且RR∩MR=Φ。

(6)管理角色-普通角色分配关系。是指管理角色到普通角色的多对多指派关系,记为:MRRM⊆MR×RR。

(7)用户-角色、岗位对分配约束关系。是指用户指派给角色、岗位对时的约束定义,记为:CAN_ASSIGN_CONSTRAINT⊆MRRM×RO×UC。

(8)服务-角色、岗位对分配约束关系:是指派服务权限到角色、岗位对时的先决约束条件,记为:CAN_ASSIGN_SERVICE⊆MRRM×RO×SPC。

(9)角色-服务分配关系。是指角色到服务的指派关系集合,简记为SPR,有SPR⊆PR。

(10)角色-服务属性分配关系。是指角色到服务属性的指派关系集合,简记为SPAR,有SPAR<PR。用户要与一个服务进行交互,首先得获得服务访问权限,从而可以访问服务,然后必须通过服务属性访问权限与服务进行信息交互,最后才能得到想要的回馈信息。因此,用户的PR⊆SPR×SPAR。

(11)服务关系。是指服务之间的相互关系,关系集合记为:SH⊆S×S。

3.3 模型访问控制策略和机理

WS-OBAC模型为适用Web服务的特点,对实际服务对象实行动态的分级保护策略。模型通过动态控制岗位代理能够获取的服务资源以及授权单元的状态迁移,间接地实时控制和管理用户的实际可执行权限。模型访问控制实施步骤主要分为4步:用户指派,权限分配,岗位激活和动态调整权限。

(1)用户指派

用户指派是指系统为用户指派角色、岗位对的过程。相关定义如下:

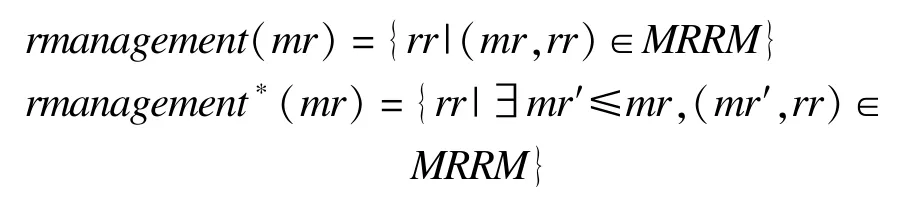

1)ousers:O→2U,表示岗位到其包含的所有用户集合映射函数。形式化描述为:

ousers(o)表示岗位o所包含的所有用户集合,而ouser*(o)表示岗位o以及其下属岗位所包含的所有用户集合。

2)rmanagement:MR→2RR,表示管理角色到普通角色的映射函数,其中,管理角色具有对普通角色的管理权限。形式描述为:

其中,rmanagement(mr)表示管理角色mr所管理的所有普通角色的集合;rmanament*(mr)表示管理角色mr及其下属管理角色所管理的所有普通角色的集合。

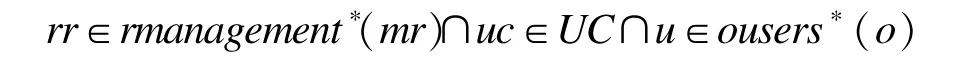

3)may_manage_user:MR×U×RO×UC→{true,false}。谓词may_manage_user(mr,u,(rr,o),uc)为真,当且仅当:

may_manage_user的定义表明具有管理角色mr的用户可以管理用户u,当且仅当用户u符合用户先决条件uc,并且隶属于岗位o或者其下属岗位,同时管理角色mr及其下属角色对普通角色rr具有管理权限。

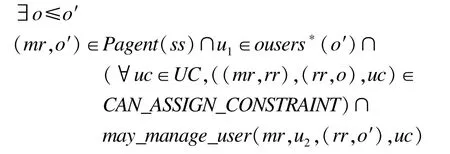

4)can_assign_user:该谓词表示在一次会话中,某一用户是否有权限将另一用户指派给某一角色、岗位对,形式化描述为can_assign_user(ss,u1,u2, (r,o))为真,当且仅当:

谓词can_assign_user(ss,u1,u2,(r,o))为真,当且仅当会话ss中激活了具有角色、岗位对(mr,o′)的岗位代理,用户u1具有管理角色mr权限,且隶属于岗位 o′或者其 o′下属岗位,而 u2满足 CAN_ ASSIGN_CONSTRAINT中规定的所有先决约束条件,同时,用户u1具有将用户u2指派给角色、岗位对(rr,o′)的权限,并且管理角色mr或者其下属管理角色拥有对普通角色rr的管理权限。

系统通过综合利用以上函数为用户完成角色、岗位对指派功能。

(2)权限分配

权限分配是指权限到角色的指派关系,岗位通过其拥有的角色,间接拥有操作权限。由权限的定义可知,模型中的权限分为服务权限和服务属性权限,分别记为SP和SPS。相关定义如下:

1)oroles(o):O→2R,是岗位到岗位拥有的所有角色集合的映射函数。形式化描述为:

oroles(o)表示岗位o拥有的角色集合,oroles*(o)表示岗位o以及其下属岗位拥有的角色集合。

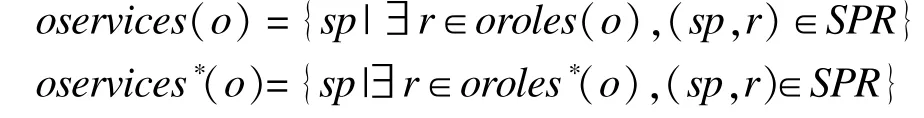

2)oservices:O→2SP,是岗位到可访问的服务集合的映射函数。形式化描述为:

oservices(o)表示岗位o能够访问的服务集合, oservices*(o)则表示岗位o以及其下属岗位能够访问的服务集合。

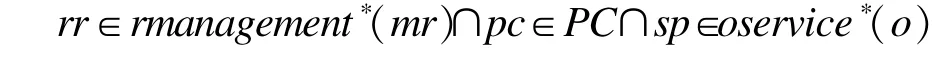

3)can_manage_service:RO×SP×RR×PC→{true,false}:谓词can_manage_service((mr,o),sp, rr,pc)为真,当且仅当:

其涵义表明具有管理角色、岗位对(mr,o)的用户,可以管理角色rr的服务权限sp,当且仅当服务权限sp满足权限先决条件pc,并且可应用于岗位o或者其下属岗位,同时管理角色mr或者其下属角色对普通角色rr有管理权限。

4)can_assign_service:该谓词表示一次会话中,某一服务权限是否可以指派给某一角色。形式化描述为:can_assign_service(ss,sp,rr)为真,当且仅当:

由谓词can_assign_service(ss,sp,rr)的定义可看出,当前用户可以指派服务权限sp到角色rr,当且仅当会话ss存在激活的具有管理角色、岗位对(mr,o)的岗位代理Pagent(ss),并且服务权限满足CAN_ASSIGN_SERVICE的所有先决约束条件,同时该服务权限可应用于岗位o或者其下属岗位,以及管理角色mr或者其下属角色拥有对普通角色rr有管理权限。

以上定义基本描述了有关服务权限到角色、岗位对的分配策略,由于服务属性权限到角色、岗位对的分配策略定义与之类似,此处不再赘述。

(3)岗位激活

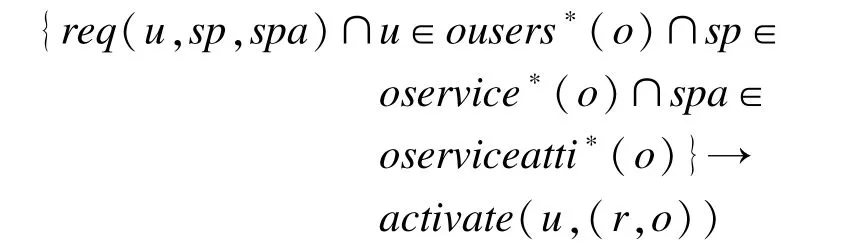

在一次会话中,当用户u请求访问服务s时,系统会对其进行身份认证,检查用户对应的岗位所拥有的角色集合中是否有角色拥有服务s的服务权限以及相关服务属性权限,如果检查通过,激活角色、岗位对,并生成相应的岗位代理。形式化描述如下:

其中,req(u,sp,spa)表示用户发起请求; oserviceatti*(o)表示岗位o以及其下级岗位所拥有的服务属性权限集合;activate(u,(r,o))表示动态生成岗位代理。

(4)动态调整权限

在WS-OBAC模型中,授权可用<U,(R,O),A, SH,SP,SPA,AU,LF>表示,其中,LF表示AU从激活到撤销的时限。岗位代理激活之后,AU处于就绪状态,此时权限是无效的,唯有AU被触发进入运行状态后,岗位代理才能调用授权服务以及授权服务属性中的权限。由于AU与用户执行的任务息息相关,通常任务具有时效性,因此AU同样具有时效性。在LF时限内,授权是有效的,当超出LF,AU进入终止状态,系统开始撤销岗位代理,回收授权。再者,根据工作流中任务的执行情况,AU的状态也会通过授权迁移而得到动态调整,例如AU从运行状态进入挂起状态,或者甚至从AUi转变为AUj(i≠j)。

用户能否实际获取服务权限,取决于工作流是否触发了授权单元。在用户与目标服务交互的过程中,系统根据环境上下文信息和约束条件,动态调整岗位代理和授权单元的状态,从而间接更新用户的实际可执行服务权限。

4 应用示例

WS-OBAC模型已在笔者参与的山西省多个市县的行政审批电子监察系统中成功应用,实现了访问权限的动态控制,这里仅以山西省长治市为例,简要说明模型在应用系统中的实现过程。

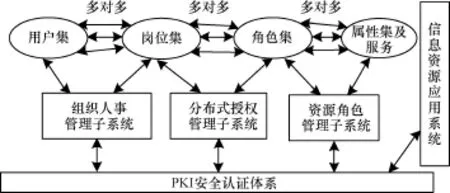

4.1 系统的总体设计

该系统涉及到长治市监督局、发改委、安监局等几十个委办局系统中存在的各应用系统,设计开发工作牵扯到各个层面的利益关系,是一项十分庞大而复杂的系统工程,因此需要运用复杂系统理论和优异的访问控制模型,解决系统中用户、组织、岗位和权限等问题。

系统的总体体系结构如图4所示。首先,基于WS-OBAC模型的电子政务系统是从组织的整体性角度看待授权问题的,所以要将组织人事管理从系统中分离开来,构成组织人事管理子系统,负责政府部门中人员到岗位之间的指派关系,并交由相关的人事部门进行管理;其次,资源角色管理子系统涉及到将政府业务封装成Web服务以及角色到服务权限和服务属性权限指派等工作,专业性较强,可交由IT部门负责;再者,岗位到角色的指派关系由分布式授权管理子系统负责,并可交由政府安全管理部门进行管理;最后,整个系统必须建立在PKI安全认证体系之上,使系统整体的安全性得以保障。

图4 复杂电子政务系统的总体体系结构

4.2 实际状况及应用效果

该系统由众多功能模块构成,如组织管理、服务管理、角色管理和工作流管理等。图5为组织管理模块工作界面的部分截图,该模块用来完成 WSOBAC模型中的用户指派功能,主要负责部门、岗位和人员的添加工作,为岗位绑定相应角色,同时通过该模块的用户属性页为用户指派岗位,并且系统中如果有人员需要调动,直接调整其用户与岗位对应关系即可。服务管理模块负责对服务集合以及相关服务属性集合的管理工作。角色管理模块负责角色的管理以及角色到服务权限和服务属性权限的指派,从而实现WS-OBAC模型中的权限分配功能。图6是工作流管理模块工作界面部分截图,该模块根据具体业务需求,将相应Web服务进行组合,形成工作流,实现一站式行政审批。同时,系统根据工作流中任务的实时状态更新岗位代理和授权单元状态,实现WS-OBAC模型中的动态调整权限功能,并确保用户的特权达到最小。

图5 组织管理模块工作界面

图6 工作流管理模块工作界面

根据实际运行结果,并与之前的系统对比发现, WS-OBAC模型带来的具体效果有如下3点:(1)授权过程更加贴近真实世界中政府的工作方式,大大提高了网上政务办公的效率和灵活性;(2)支持Web服务集成,系统实现简单,同时可以对组合Web服务业务流程中的工作流模式提供支持,实现了复杂政府业务的跨部门联合审批;(3)建立政务外网门户网站,实现了各部门应用系统的统一登录和资源共享,为公众提供了更优质、便捷的在线服务。

5 结束语

近年来,面向Web服务的访问控制研究备受关注,然而大多数都是针对集团型企业应用系统,不能很好地适应复杂电子政务系统。本文在研究基于组织的四层访问控制模型(OB4LAC)的基础上,提出了基于组织的Web服务访问控制模型(WS-OBAC)。

该模型的优势主要表现在:(1)基于组织岗位的授权模式与复杂电子政务系统的组织结构契合,用户与角色相分离,岗位与授权相关联,更加符合复杂电子政务建设的实际需求。(2)通过引进岗位代理和授权单元,根据访问服务的环境上下文和相关约束条件,动态控制用户的实际可执行权限。并通过授权单元的状态迁移,对面向组合Web服务业务流程的访问控制提供支持,促进政府机构通过Web服务技术对业务流程进行重组,实现各机构、各部门之间互通互联和政务协作。(3)将访问权限分为服务权限和服务属性权限,用户必须同时拥有某一服务的服务权限和对应的服务属性权限,才能够与服务进行交互,从而更好地保护服务资源。(4)易于实现统一授权管理、单点登录和多部门系统集成。

[1] 文俊浩,饶锡如,何 盼,等.基于工作流的服务组合在电子政务中的应用[J].计算机应用,2009,29(9):2512-2515.

[2] 邓集波,洪 帆.基于任务的访问控制模型[J].软件学报,2003,14(1):76-82.

[3] 许 峰,赖海光,黄 浩,等.面向服务的角色访问控制技术研究[J].计算机学报,2005,28(4):686-693.

[4] 朱一群,李建华,张全海.一种面向Web服务的动态分级角色访问控制模型[J].上海交通大学学报,2007, 41(5):783-788.

[5] 上超望,刘清堂,赵呈领,等.UCON支持的组合Web服务业务流程访问控制模型[J].武汉大学学报:理学版,2011,57(5):408-412.

[6] Park J,Sandhu R.The UCONABCUsage Control Model[J].ACM Transactions on Information and System Security,2004, 7(1):128-174.

[7] 刘 淼,李 鹏.结合属性和角色的Web服务访问控制[J].计算机工程与设计,2012,33(2):484-488.

[8] 张 斌,张 宇.基于属性和角色的访问控制模型[J].计算机工程与设计,2012,33(10):3807-3811.

[9] 张 帅,孙建伶,徐 斌,等.基于RBAC的跨多企业服务组合访问控制模型[J].浙江大学学报:工学版, 2012,46(11):2035-2043.

[10] Sandhu R.Role-based Access Control Models[J].IEEE Computer,1996,29(2):38-47.

[11] 廖俊国,洪 帆,肖海军,等.细粒度的基于角色的访问控制模型[J].计算机工程与应用,2007,43(34):138-140.

[12] 李怀明.电子政务系统中基于组织的访问控制模型研究[D].大连:大连理工大学,2009.

编辑 任吉慧

Organization-based Access Control Model for Web Service

LI Huaiming1,WANG Huijia1,FU Lin2

(1.Faculty of Management and Economic,Dalian University of Technology,Dalian 116024,China;

2.Dalian Central Sub-branch,The People's Bank of China,Dalian 116024,China)

For the problem of current access control strategies difficultly guaranteeing the flexibility of authorization of complex E-government system for Web service,this paper proposes an organization-based access control model for Web services on the basis of the research of the organization-based 4 level access control model.The model takes organization as the core and studies the issue of access control and authorization management from the perspective of management.Through importing the position agent and authorization unit in the model,the authorization can be adjusted according to the change of the environment context information to implement the dynamic authorization,while taking advantage of the state migration of authorization units,provides support for workflow patterns.Furthermore,the model divides permissions into service permissions and service attribute permissions,and achieves fine-grained resource protection.Application examples show that the model can commendably fit the complex organization structure in E-government system.Moreover,it can make authorization more efficient and flexible meanwhile protecting the Web service resources.

access control;E-government;organization structure;Web service;position agent;dynamic authorization

1000-3428(2014)11-0065-06

A

TP311.5

10.3969/j.issn.1000-3428.2014.11.013

国家自然科学基金资助重点项目(91024029);国家自然科学基金青年科学基金资助项目(71001013)。

李怀明(1962-),男,副教授、博士,主研方向:电子政务,软件工程;王慧佳,硕士研究生;符 林,高级经济师、博士。

2014-01-15

2014-02-25E-mail:dl_lhm@dl.gov.cn

中文引用格式:李怀明,王慧佳,符 林.基于组织的Web服务访问控制模型[J].计算机工程,2014,40(11):65-70.

英文引用格式:Li Huaiming,Wang Huijia,Fu Lin.Organization-based Access Control Model for Web Service[J].Computer Engineering,2014,40(11):65-70.