光学图像加密中随机模板的特性比较

2014-03-27沈学举许芹祖刘旭敏

沈学举,许芹祖,刘旭敏

(军械工程学院,河北 石家庄 050003)

引言

信息安全与国家安全、经济发展、社会稳定等各方面息息相关,信息加密作为信息安全技术的核心研究内容之一倍受重视。自1995年Javidi等提出基于4f系统的双随机相位编码光学图像加密技术以来[1],由于光学信息处理系统的高并行性、高处理速度与维度,使光学图像加密技术的研究成为了信息安全领域的研究热点[2-4]。很多研究者将全息术[5-6],光学分数傅里叶变换、菲涅耳变换、分数小波包变换和哈特利变换等光学变换[7-12],干涉技术[13-14],联合变换相关器[15-18],偏振光学元件[19]等各种光学变换和技术引入光学图像加密中,提出了许多新的光学图像加密方法,进一步改进了光学图像加密技术的安全性和可实施性。由于光波传播过程中相位比振幅对光波的传播性质影响更大,因此,一般采用随机相位模板(random phase mask, RPM)在空域、空间频率域或其他各种变换域对光场复振幅进行白化,有效地实现图像加密。在其光学实现过程中,一般是将RPM上载到光路中的空间光调制器上,需要把相位映射或编码为实数,此过程存在较大误差。为提高编码精度,有文献在图像加密时采用随机振幅模板[5-6](random amplitude mask, RAM)也能得到较好的加密效果。本文数值仿真了将RPM和RAM分别用于一些典型的光学加密系统时的加密效果,表明RAM在有些加密系统中能得到较好的加密效果,而在另一些加密系统中加密效果却较差。因此,结合仿真结果分析了随机模板对加密效果的影响及其原因,表明对于一些非线性光学图像加密系统采用随机振幅模板仍然可以获得较好的加密效果。

1 加密效果评价参量

参照文献[20]用灰度直方图、相关系数和信息熵评价光学图像的加密效果。

1) 灰度直方图。表征图像灰度值和灰度值频数的关系。当加密图像灰度直方图和原始图像灰度直方图差别较大时,攻击者将无法根据加密图像灰度直方图推断原始图像的灰度分布规律。

2) 相关系数。定量表征两幅图像的差异程度,其定义式为

(1)

式中:f(i,j)是原始图像灰度值;I(i,j)是加密图像灰度值;M,N分别表示图像x,y方向的像素总数;i,j为像素坐标。

3)信息熵。表征信息的不确定性,其定义式为

(2)

式中:pi表示灰度值为i的像素在图像中出现的概率;L为图像的灰度等级,一般L=256,则信息熵的最大值为8。

上述单个参量仅能评估光学图像加密效果的一个方面,由几个参量一起才能对光学图像加密效果进行较全面评估。

2 几种典型光学图像加密方法和随机模板设计

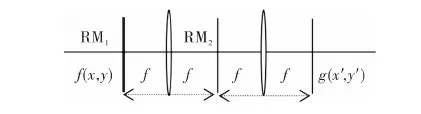

2.1 基于光学傅里叶变换的双随机模板图像加密

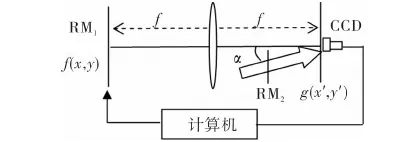

光学装置示意图如图1所示。图中f为透镜焦距,RM1和RM2分别为置于输入平面和频谱面上的随机模板(random mask, RM),f(x,y)为输入面上的待加密原始图像,g(x′,y′)为输出面上的加密图像。

图1 光学傅里叶变换双随机模板加密示意图Fig.1 Sketch map of double random mask optical encryp-tion system based on optical Fourier transform

加密图像为[1]

g(x′,y′)=-1{{f(x,y)RM1(x,y)}RM2(ξ,η)}

(4)

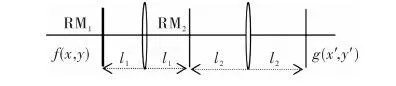

2.2 基于光学分数傅里叶变换的双随机模板加密

光学装置示意图如图2所示。图中l1、l2分别为输入输出面与透镜的距离,决定了变换阶数,RM1和RM2分别为置于输入面和变换面上的RM,f(x,y)为输入面上的原始图像,g(x′,′)为输出面上的加密图像。

图2 光学分数傅里叶变换双随机模板加密示意图Fig.2 Sketch map of double random mask optical encryption system based on optical fractional Fourier transform

加密图像为[8]

合作学习模式是以学生合作学习为主要学习形式的一种模式,其基本表征是以合作学习为主要形式,本质是突出学生学习主体地位。“合作学习就是这样一条有效途径,它以人为本,兼容主体教育、情境教育、情感教育、创新教育等多种现代教学思想”。

g(x′,y′)=p2{p1{f(x,y)RM1(x,y)}RM2(ξ,η)}

(5)

2.3 基于傅里叶变换全息的光学图像加密

光学装置示意图如图3所示。图中f为透镜焦距;f(x,y)为输入面上的原始图像。由CCD记录并由计算机处理得到的加密图像为[5]

g(x′,y′)=o1*(u,v)R1(u,v)+O1(u,v)×

(6)

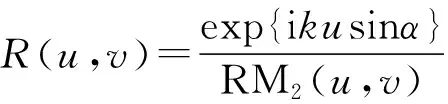

式中:O1(u,v)={f(x,y)RM1(x,y)};R1(u,v)=RM2(u,v)exp{kusinα};{·}表示傅里叶变换;RM1(x,y)为输入面随机模板;RM2(u,v)为参考光束中随机模板;波数k=2π/λ,λ为波长;α为参考光入射角。

图3 光学傅里叶变换全息图像加密装置示意图Fig.3 Sketch map of optical encryption system based on optical Fourier transform holography

2.4 基于菲涅耳变换全息的光学图像加密

将图3中的光学傅里叶变换改为输入、输出面间距为Z的菲涅耳变换,即为菲涅耳变换全息光学图像加密的光学装置。加密图像为[6]

(7)

式中:o1(u,v)=Fr{f(x,y)RM1(x,y)};R1(u,v)=RM2(u,v)exp{ikusinα};Fr{·}表示菲涅耳变换;RM1(x,y)为输入面随机模板;RM2(u,v)为参考光束中随机模板;波数k=2π/λ,λ为波长;α为参考光入射角。

2.5 随机模板设计

3 使用不同随机模板时的光学图像加密数值模拟及加密效果分析

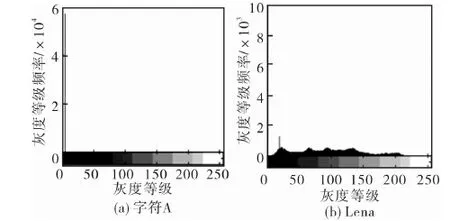

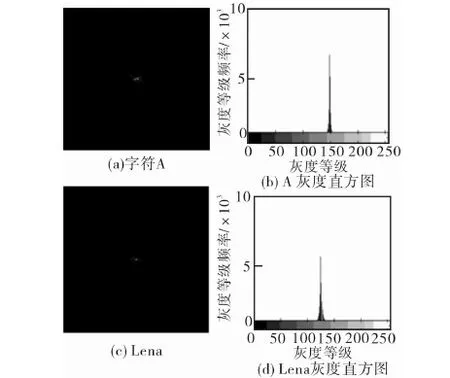

针对上述不同的光学图像加密方法,选择两幅待加密原始图像如图4所示,每幅图像像素为256像素×256像素,相应的灰度直方图如图5所示。

为比较图像灰度分布对加密效果的影响,选取图4(a)为二值灰度图像。分别用随机相位模板和随机振幅模板进行了图像加密的数值模拟,模拟中照明光波长为632.8 nm,利用上述评价参量对加密效果进行评估,分析和比较了随机模板对加密效果的不同影响。模拟过程中使用相同的随机相位模板和随机振幅模板。

图4 原始图像Fig.4 Original images

图5 原始图像灰度直方图Fig.5 Histograms of original images

3.1 基于光学傅里叶变换的双随机模板图像加密数值模拟及加密效果分析

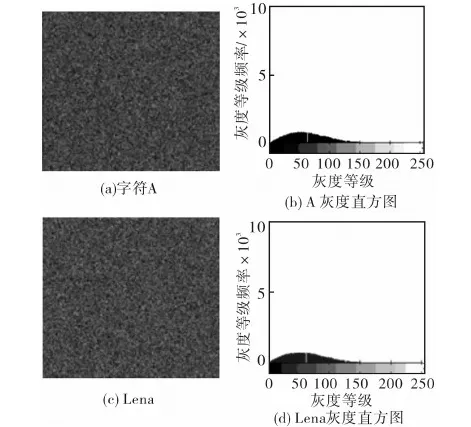

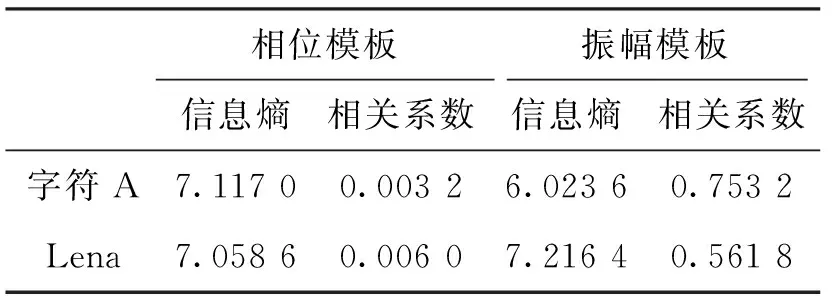

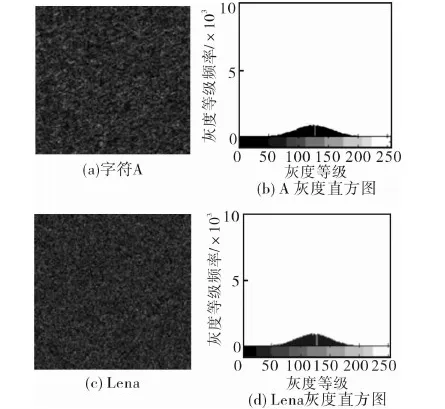

按(4)式对图4所示的图像进行光学图像加密数值模拟,得到的加密图像及其灰度直方图如图6和图7所示。

图6 采用随机相位模板时的加密图像及灰度直方图Fig.6 Encrypted images and their histograms when random phase mask is used

图7 采用随机振幅模板时的加密图像及灰度直方图Fig.7 Encrypted images and their histograms when random amplitude mask is used

按(2)式中的定义式计算得到的各加密图像加密效果评估参量值如表1所示。由图5、图6、图7和表1中数据可以看出该方法中,采用随机相位模板时图像能有效加密,但采用随机振幅模板时字符A和Lena与其加密图像的相关系数分别为0.753 2和0.561 8,从视觉效果上能清晰地看到原始图像内容,不能对图像进行有效加密。

表1 加密效果评价参量值

由于加密过程中输入面上原始图像和空域随机相位模板相乘相当于在原始图像上叠加了随机相移,将原始图像的光学傅里叶谱随机均匀地扩散到整个谱平面。由谱合成图像的第2次光学傅里叶变换过程中,谱面上的随机相位模板再次将成像光束随机均匀地扩散到整个输出面上,使得输出图像成为均匀分布的白噪音。而随机振幅模板仅是随机改变了原始图像和傅里叶谱的幅值,没有引起有效地扩散,因而不能有效加密原始图像。

3.2基于光学分数傅里叶变换的双随机模板图像加密数值模拟及加密效果分析

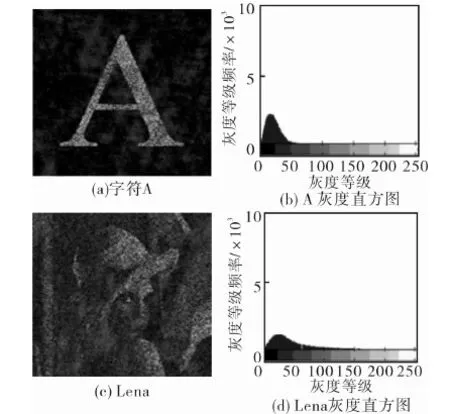

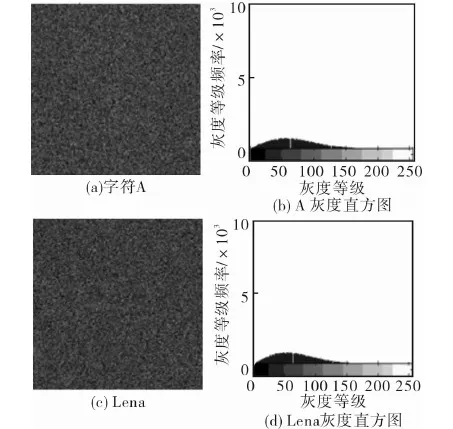

用3.1中模板,按(5)式对图4所示的图像进行光学图像加密数值模拟,得到的加密图像及其灰度直方图如图8和图9所示。模拟时取图2中二级光学分数傅里叶变换阶数分别为(ax1=1.123,ay1=0.888)和(ax2=0.765,ay2=0.521)。

按定义式计算得到的各加密图像加密效果评估参量值如表2所示。由图5、图8、图9和表2中数据可以看出该加密方法中,采用随机相位模板时图像能有效加密,采用随机振幅模板时加密效果比3.1中有明显改善,字符A和Lena与其加密图像的相关系数分别为0.149 3和0.021 1,但加密效果仍不理想。

图8 采用随机相位模板时的加密图像及灰度直方图Fig.8 Encrypted images and their histograms when random phase mask is used

图9 采用随机振幅模板时的加密图像及灰度直方图Fig.9 encrypted images and their Histograms when random amplitude mask is used

由于光学分数阶傅里叶变换对应于菲涅耳衍射,等价于原始图像和一二次相位因子乘积的傅里叶变换,且在变换平面上还存在一二次相位畸变因子。在随机振幅模板改变原始图像和其光学分数阶傅里叶变换场幅值的基础上,二次相位因子对输出面上场分布产生扩散作用,因此相对于3.1中的方法能明显改善图像的加密效果。

表2 加密效果评价参量

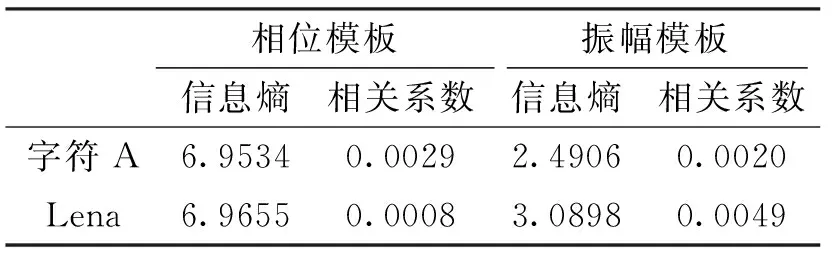

3.3 基于傅里叶变换全息的光学图像加密数值模拟及加密效果分析

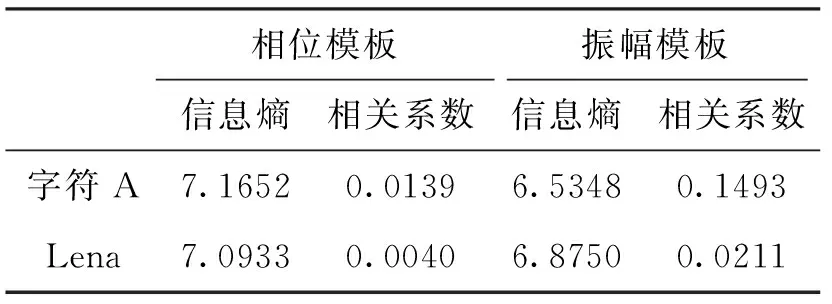

用3.1中模板,按(6)式对图4所示的图像进行加密数值模拟,得到的加密图像及其灰度直方图如图10和图11所示。模拟时取图3中α=π/6。

按定义式计算得到的各加密图像加密效果评估参量值如表3所示。由图5、图10、图11和表3中数据可以看出该加密方法中,采用随机振幅模板时加密图像的灰度分布范围小,字符A和Lena加密图像的信息熵分别为2.490 6和3.089 8,但相关系数分别为0.002和0.004 9,仍得到较理想的加密效果。

图10 采用随机相位模板时的加密图像及灰度直方图Fig.10 Encrypted images and their histograms when random phase mask is used

图11 采用随机振幅模板时的加密图像及灰度直方图Fig.11 Encrypted images and their histograms when random amplitude mask is used

相位模板振幅模板信息熵相关系数信息熵相关系数字符A6.95340.00292.49060.0020Lena6.96550.00083.08980.0049

从视觉效果看,一般认为加密图像灰度直方图中灰度均匀分布时加密效果好,即信息熵越大越好。另一种情况是加密图像灰度直方图中灰度分布集中在某一灰度值附近时加密效果好,即信息熵越小越好。图11所示即为第2种情况。当使用随机振幅模板进行图像加密时,由于该加密方法采用的是经随机振幅模板调制的原始图像傅里叶谱,和随机振幅模板调制的参考光干涉得到的全息图经图像处理后作为加密图像的是一种非线性光学图像加密系统,加密效果相对于3.1中的加密效果显著增加。

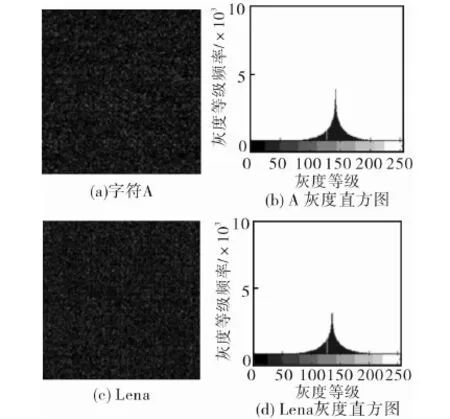

3.4 基于菲涅耳变换全息的光学图像加密数值模拟及加密效果分析

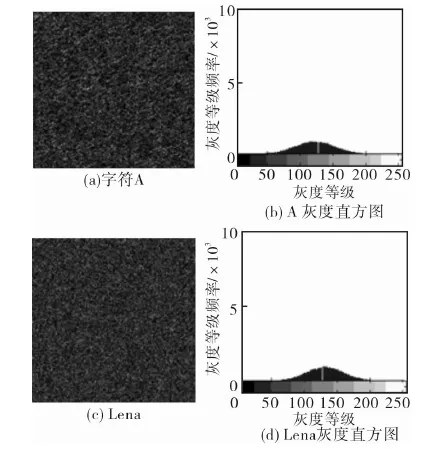

用3.1中模板,按(7)式对图4所示的图像进行光学图像加密数值模拟,得到的加密图像及其灰度直方图如图12和图13所示。模拟时取α=π/6。

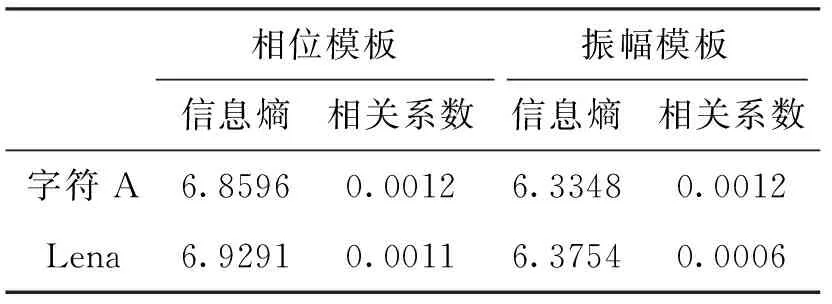

按定义式计算得到的各加密图像加密效果评估参量值如表4所示。由图5、图12、图13和表4中数据可以看出该加密方法中,采用随机相位模板和随机振幅模板时4幅加密图像信息熵与原始图像的相关系数均非常接近。相应的灰度直方图中灰度分布范围也较接近,从视觉效果上看4幅加密图像的白化程度也较接近,均得到较理想的加密效果。

当使用随机振幅模板进行图像加密时,由于该加密方法采用的是经随机振幅模板调制的原始图像的菲涅耳衍射场,随机振幅模板调制的参考光干涉得到的全息图经图像处理后作为加密图像的,是一种非线性光学图像加密系统,且菲涅耳衍射等价于原始图像和一二次相位因子乘积的傅里叶变换,在变换平面上还存在一二次相位畸变因子,相当于将原始图像的傅里叶谱进行了一定程度的扩散,因此其加密效果相对于3.3中的加密效果进一步增强,达到了和采用随机相位模板相近的加密效果。

图12 采用随机相位模板时的加密图像及灰度直方图Fig.12 Encrypted images and their histograms when random phase mask is used

图13 采用随机振幅模板时的加密图像及灰度直方图Fig.13 Encrypted images and their histograms when random amplitude mask is used

相位模板振幅模板信息熵相关系数信息熵相关系数字符A6.85960.00126.33480.0012Lena6.92910.00116.37540.0006

4 结论

从图6~图9可以看出,由于RAM只能随机改变图像的振幅分布,在光学变换中不能有效地引起光场的扩散,因此将RAM用于基于光学傅里叶变换或光学分数傅里叶变换的双随机模板图像加密系统时,原始图像和加密图像间的相关系数均比采用RPM时大,图像加密效果差。但从图10~图13看出,对于利用全息技术进行光学图像加密的系统,由于记录的是分别经振幅调制的原始图像光束和参考光束干涉的全息图,加密图像和原始图像间具有非线性性质,且在基于菲涅耳变换全息的光学图像加密系统中,菲涅耳衍射对原始图像光束具有一定的扩散作用,因此在该系统中利用RAM进行光学图像加密时得到的加密图像的信息熵以及原始图像和加密图像间的相关系数均与采用RPM时很接近,可实现较理想的光学图像加密效果。另一方面,光学图像加密系统中一般是将随机模板上载到空间光调制器上,RPM需要进行迂回相位编码或映射,其实现精度比RAM低,因此在光学图像加密系统设计时要根据具体情况选择随机模板。

[1] REFREGIER P, JAVIDI B. Optical image encryption based on input plane and Fourier plane random encoding[J]. Opt. Let., 1995, 20(7):767-769.

[2] 张静娟,史伟诗,司徒国海. 光学信息隐藏综述[J]. 中国科学院研究生院学报,2006, 23(3): 289-296.

ZHANG Jing-juan, SHI Yi-Shi. SITU Guo-hai. A survey on optical information hiding[J]. Journal of the Graduate School of the Chinese Academy of Science, 2006,23(3): 289-296.(in Chinese with an English abstract)

[3] JAVIDI B. Securing information with optical technologies [J]. Physics Today, 1997, 50 (3): 27-32.

[4] KISHK S, JAVIDI B. Information hiding technique with double phase encoding [J]. Appl. Opt., 2002, 41 (26): 5462-5470.

[5] SHEN Xue-ju, LIN Chao, KONG De-zhao. Fresnel-transform holographic encryption based on angular multiplexing and random-amplitude mask[J]. Opt. Eng., 2012, 51(6): 1-6.

[6] LIN C, SHEN Xue-ju, TANG Rui, et al. Multiple images encryption based on Fourier transform hologram[J]. Opt. Commun., 2012, 285:1023-1028

[7] SITU G, ZHANG J. Double random-phase encoding in the Fresnel domain [J]. Opt. Let., 2004, 29 (14): 1584-1586.

[8] 任国朝,井西利,谢丹艳. 基于分频域和菲涅耳域的光学图像加密方法[J]. 应用光学,2009,30(2): 183-194.

REN Guo-zhao,JING Xi-li,XIE Dan-yan. Optical image encryption based on frequency splitting domain and Fresnel domain[J]. Journal of Applied Optics, 2009,30(2): 183-194.(in Chinese with an English abstract)

[9] UNNIKRISHNAN G, SINGH K. Double random fractional Fourier domain encoding for optical security [J]. Opt. Eng., 2000, 39 (11): 2853-2859.

[10] CHEN F, ZHAO M. Image encryption with fractional wavelet packet method [J]. Optik, 2008, 119 (1): 286-291.

[11] CHEN F, ZHAO M. Optical image encryption with Hartley transforms [J]. Opt. Let., 2006, 31 (23): 3438- 3440.

[12] MA J, LIU. J. Double-image sharing encryption based on associated fractional Fourier transform and gyrator transform [J]. Chinese Opt. Let., 2010, 8 (3): 290-292.

[13] 秦怡,巩琼,吕晓东,等. 基于干涉原理的双图像加密系统[J]. 应用光学,2013. 34(2):260-266.

QIN Yi, GONG Qiong, LÜ Xiao-dong, et al. Double image encryption system based on principles of interference[J]. Journal of Applied Optics, 2013, 34(2):260-266.(in Chinese with an English abstract)

[14] 孟祥锋, 彭翔. 优化的两步相移算法在图像加密中的应用研究[J]. 物理学报, 2010, 59 (9): 118-6124.

MENG Xiang-feng, PENG Xiang. Optimized two-step phase-shifting algorithm applied to image encryption[J]. Acta Physica Sinica, 2010, 59 (9): 118-6124.(in Chinese with an English abstract)

[15] LIN Chao, SHEN Xue-ju.Analysis and design of impulse attack free generalized joint transform correlator optical encryption scheme[J]. Optics & Laser Technology ,2012,44:2032-2036.

[16] AMAYA D, TEBALDI M. Wavelength multiplexing encryption using joint transform correlator architecture [J]. Appl. Opt., 2009, 48 (11): 2099-2104.

[17] RUEDA E, BARRERA J. Optical encryption with a reference wave in a joint transform correlator architecture [J]. Opt. Commun., 2009, 282 (1): 3243-3249.

[18] RUEDA E, BARRERA J. Lateral shift multiplexing with a modied random mask in a joint transform correlator encrypting architecture [J]. Opt. Eng., 2009, 48 (2): 027006 (1-6).

[19] ALFALOU A, BROSSEAU C. Dual encryption scheme of images using polarized light [J]. Opt. Let., 2010, 35 (13): 2185-2187.

[20] RODRLGUEZ J. Computational cryptography based on trigonometric algorithms and intensity superposition [J]. The Imaging Science Journal, 2010, 58 (1): 61-80.