多级可拓评价方法在网络安全评价中的应用

2013-10-15田迎华

陶 跃,田迎华

(长春理工大学 计算机科学与技术学院,长春 130022)

0 引 言

随着计算机网络的出现和发展,人类社会已进入全新的信息时代。网络系统的使用改变了以往的信息传播方式,已经成为最重要的信息发布和获取途径。计算机网络在政府、教育和电信等部门的广泛应用,加快了整个社会的发展速度。在网络系统被广泛使用的同时,网路的安全问题也成为不可忽视的重要环节。一般的网络系统具有连接自由、实时开放和客户端多样性等特点,网络本身还可能存在一定的软硬件缺陷和管理制度漏洞,这些原因都导致网络具有较高的被攻击的风险。所以,在网络系统建设和维护中,网络安全是必须考虑的重要方面。网络安全评价可对网络系统进行分析和评估,发现和修复网络系统的薄弱点,可降低网络系统的安全风险,是保证网络系统安全运行的必要手段。

影响网络安全的因素主要分为管理制度、软硬件环境和外部环境等,以上因素共同决定着网络系统的安全性。网络安全评价就是采取适当的评价方法,综合考虑上述因素对网络安全的影响,以求最客观准确地表示网络安全程度,为网络系统的运行和维护提供必要的数据支撑。在网络安全评价研究中,常用的评价方法主要有加权算术平均法、加权几何平均法、人工免疫方法[1,2]、DEA法[3]、攻击图法[4,5]、神经网络法[6]和模糊综合评判法[7,8]等。综合评价方法的引入对网络安全评价研究至关重要,可拓评价方法主要用来解决一般的决策问题,当待评价对象存在二级或以上指标时,多级可拓评价方法可有效地对问题进行定性和定量的分析。笔者提出了一种基于多级可拓评价的网络安全评价模型,建立了网络评价的指标体系,应用多级可拓评价方法,给出了实例所属的网络安全等级和具体数值表示,为网络安全评价提供一种新的方法。

1 网络安全指标体系

根据中华人民共和国国家标准GB17859-1999《计算机信息系统安全等级划分准则》[9,10]以及网络安全专家的建议,考虑各因素对网络安全的影响,可建立分级的网络安全指标体系。

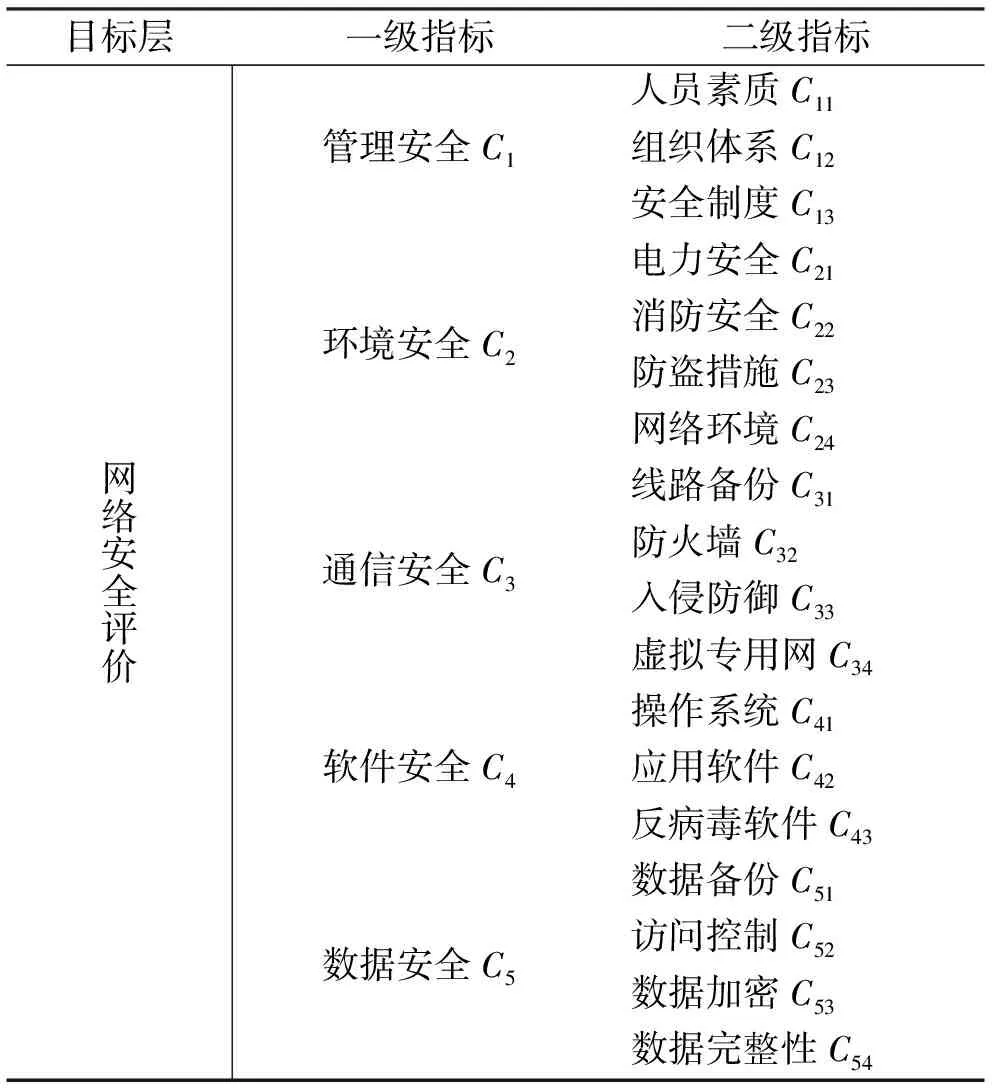

表1 网络安全指标体系

所建立的指标体系的一级指标主要有管理安全、环境安全、通信安全、软件安全和数据安全等。

管理安全是指在网络管理中的人员和制度因素,人员素质、管理制度和应急制度等对网络安全的重要影响。环境安全是指网络中的设备所处的环境状况和待研究网络所处网络的安全状况,供电、消防和防盗等是网络安全最基础的保证,网络环境安全可以反映网络被攻击的程度。通信安全是指数据在网络传输中的安全,在一般网络中,通信安全往往不被重视,在专用网络中通信安全至关重要。软件安全反映了网络中软件的使用情况,影响网络安全的主要是系统软件、数据库软件和安全软件。数据安全重点强调网络中的数据保存安全,数据是整个网络中最重要的部分,若不能保证数据的安全,整个网络的安全则无从谈起,所以,数据安全具有及其重要的作用。将各级指标中划分出若干决定性的二级指标,整个网络安全指标体系如表1所示。

2 多级可拓评价模型

可拓理论由中国学者蔡文在1983年提出,可拓评价是可拓理论的主要应用之一。传统的可拓评价方法只能对待评价对象进行总体评价(一级评价),在多级评价指标体系中,传统可拓评价方法并不能很好地表现评价效果。引入多级可拓评价方法[11],对各二级指标进行可拓评价,然后综合进行一级评价,如此即可得到待评价对象的所属等级,又可以得到各二级指标的评价结果,便于全面了解待评价对象的状态,为决策提供更有效的数据支持。

2.1 风险等级和因素分类

在评价模型中,评估结果划分为m类,则等级域可表示为U={U1,U2,…,Um}; 若所有因素分为n类,则一级指标因素可表示为C={C1,C2,…,Cn}。设每个因素子集Ci(i=1,2,…,n)有q个子因素,即Ci={Ci1,Ci2,…,Ciq},其中Cik(k=1,2,…,q)表示第i类因素子集的第k个子因素。

2.2 经典域与节域

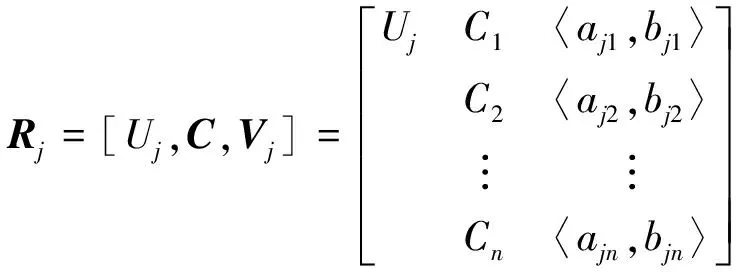

(1)

其中Vj为评价指标集C关于风险等级Uj所规定的数值范围,即经典域。

(2)

其中VU为评价指标集C关于所有等级U所规定的数值范围,即U的节域。

2.3 待评物元

对于待评价对象t,所检测得到或经验到的数据可表示为

(3)

其中vik为待评价对象t关于Cik的值。

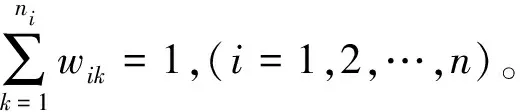

2.4 确定权系数

2.5 一级评价

对每个因素Ci进行一级评价,由二级指标权重向量wi=(wik)与对应子因素对各风险等级的关联矩阵K(Cik)=(kj(Cik))计算各一级指标对各风险等级的关联度矩阵

(4)

其中kj(Cik)为第i个一级指标中第k个二级指标关于等级j的关联度,计算如下

(5)

(6)

(7)

2.6 二级评价

二级评价由全部一级指标的权重向量w=(wj)与一级指标对各风险等级关联度K(C)=(K(Ci))计算得出

(8)

2.7 等级评定

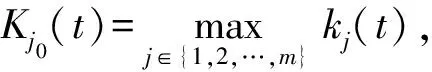

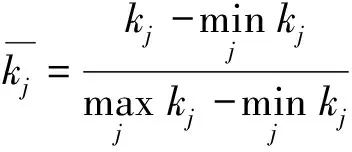

确定更精确的所属等级。

(9)

3 应用实例及分析

建立网络安全评价等级U={U1,U2,U3,U4},其中U1=〈0,70〉表示网络系统不安全,几乎没有有效防护,U2=〈70,85〉表示网络具有一定的防护措施,U3=〈85,95〉表示网络较安全,具有较完善的防护能力,U4=〈95,100〉表示网络极其安全,具有很完善的防护。

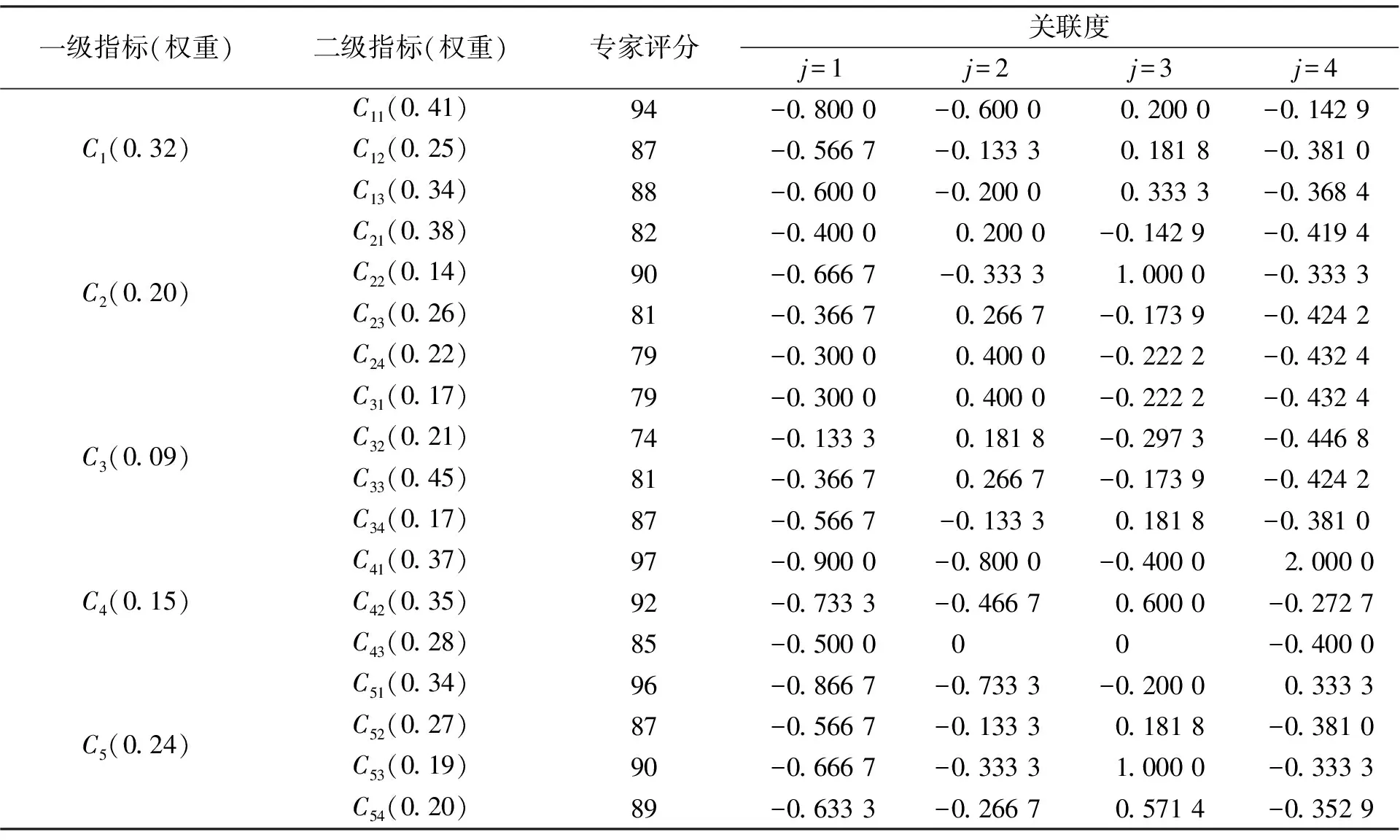

以某局域网为例,对3位网络安全专家进行问卷调查,专家根据经验给出一级指标和二级指标的权重,并对现有网络的各项指标按照划分的安全评价等级进行百分制评分,取3为专家给出值的平均值作为结果,其权重指标及专家评分结果如表2所示。

表2 因素权重及网络实例

注:以一级指标中的“管理安全(C1)”为例,进行实例计算分析。

3.1 确定经典域和节域

由式(1)和式(2),管理安全(C1)的经典域和节域可表示为

3.2 计算关联度

C11的评分为v11,由式(6)和式(7)可得

ρ(v11,V1)=24,ρ(v11,V2)=9,ρ(v11,V3)=-1,ρ(v11,V4)=1,ρ(v11,VU)=-6

由式(5)可得C11关于各等级j(j=1,2,3,4)的关联度kj(C11)为

k1(C11)=-0.800 0,k2(C11)=-0.600 0,k3(C11)=0.200 0,k4(C11)=-0.142 9

同理可求得其他各项二级指标关于等级j的关联度(见表2)。

3.3 一级评价

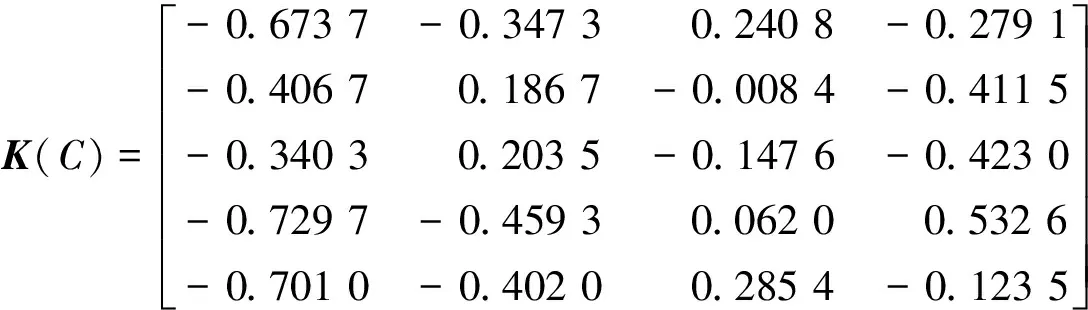

对管理安全(C1)进行一级评价,由式(4)可确定其各子因素相对等级j的关联度

使用同样方法可得所有一级指标相对等级j的关联度为

3.4 二级评价

对待评估对象t进行二级评价,由式(8)可得

3.5 安全等级判定

3.6 评价结果分析

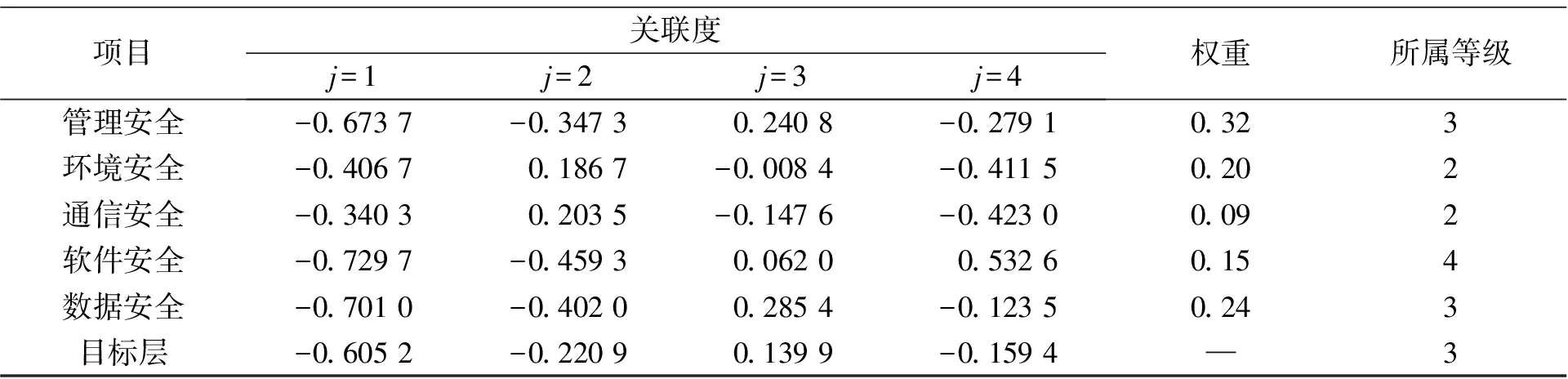

对各项一级指标以及整个网络安全的评价结果如表3所示。所评价网络的安全等级划归为三级,即网络较安全。但在每个一级指标的评价中,环境安全和通信安全被划归为二级,即只具有一定的防护能力,这与该网络在实际使用中不重视通信安全、网络硬件所处的环境复杂有直接关系。软件安全评级的等级为最高等级四级,主要是由于正版软件的使用、杀毒软件的更新,以及采用了较完善的软件服务解决方案。网络安全评价的结果与该网络在实际使用中的表现较为相符。

表3 可拓评价结果

4 结 语

了解网络安全状况对网络的管理与建设有着重要作用,多级可拓评价方法既可对网络安全进行整体的定性与定量分析,在评价过程中还可得出各因素存在的不足,从而采取一些有针对性的措施加强网络安全。在对实例网络进行安全评价后,得到的评价结果与网络在使用中的实际表现相符,能够反映网络的安全状态。下一步研究工作主要围绕网络安全指标细化与标准化进行,研究不同类型网络的安全可拓评价方法。

参考文献:

[1] 孙聪,彭军,齐心达,等.基于人工免疫的网络安全监控系统[J].吉林大学学报:理学版,2009,47(5):1035-1038.

SUN Cong,PENG Jun,QI Xin-da,et al.Network Security Monitor System Based on Artificial Immune[J].Journal of Jilin University:Science Edition,2009,47(5):1035-1038.

[2]CHEN Zhi-xian,WANG Ru-chuan,WANG Shao-di,et al.An Intrusion Detection System Model Based on Immune Principle and Performance Analysis[J].The Journal of China Universities of Posts and Telecommunications,2005,12(1):31-35.

[3]陶跃.基于DEA模型的网络安全非均一评价方法[J].吉林大学学报:信息科学版,2008,26(4):404-408.

TAO Yue.Non-Uniform Evaluation Method for Network Security Based on DEA Model[J].Journal of Jilin University:Information Science Edition,2008,26(4):404-408.

[4]LUFENG Z,HONG T,YIMING C,et al.Network Security Evaluation through Attack Graph Generation[J].World Academy of Science,Engineering and Technology,2009,54(1):412-416.

[5]WANG L,ISLAM T,LONG T,et al.An Attack Graph-Based Probabilistic Security Metric[C]∥Data and Applications Security XXII.Berlin:Spring-Verlag,2008:283-296.

[6]武仁杰.神经网络在计算机网络安全评价中的应用研究[J].计算机仿真,2011,28(11):126-129.

WU Ren-jie.Application Research of Computer Network Security Evaluation Based on Network Security[J].Computer Simulation,2011,28(11):126-129.

[7]LI Ling-juan,SHEN Ling-tong.An Improved Multilevel Fuzzy Comprehensive Evaluation Algorithm for Security Performance[J].The Journal of China Universities of Posts and Telecommunications,2006,13(4):48-53.

[8]MENG S,WANG P-C,WANG J-C.Application of Fuzzy Logic in the Network Security Risk Evaluation[J].Advanced Materials Research,2011,282(1):359-362.

[9]许福永,申健,李剑英.网络安全综合评价方法的研究及应用[J].计算机工程与设计,2006,27(8):1398-1400.

XU Fu-yong,SHEN Jian,LI Jian-ying.Study and Application of Comprehensive Assessment Method for Network Security[J].Computer Engineering and Design,2006,27(8):1398-1400.

[10]陶跃,夏宁.影响网络安全性的因素辨识、评价与分析[J].情报科学,2006,24(9):1383-1387.

TAO Yue,XIA Ning.Factors Recognition,Evaluation and Analysis on Influencing Network Security[J].Information Science,2006,24(9):1383-1387.

[11]胡宝清,张轩,卢兆明.可拓评价方法的改进及其应用研究[J].武汉大学学报:工学版,2003,36(5):79-84.

HU Bao-qing,ZHANG Xuan,LU Zhao-ming.Research on Assessment of Building Fire Safety by Improved Extension Assessment Method[J].Journal of Wuhan University:Engineering Edition,2003,36(5):79-84.