智能手机病毒与手机信息安全

2013-09-03刘畅

刘 畅

(广东广播电视大学,广东 广州 510091)

1.引言

随着3G网络的普及,手机已逐渐从一个简单的通讯工具转变为人们日常生活的得力助手,越来越多的人开始青睐拥有独立操作系统的智能手机。智能手机销量呈现的爆炸性增长便说明了这点。截至2012年二季度,中国智能手机用户数已达到 2.9亿户。另一方面,互联网应急中心发布的《2011年中国互联网网络安全态势报告》显示,2011年共捕获移动互联网恶意程序6249个,较上年增加两倍。显然,手机用户在体验新兴科技的同时,也不可避免地面对来自手机病毒的威胁。

2.手机病毒的产生条件与特征

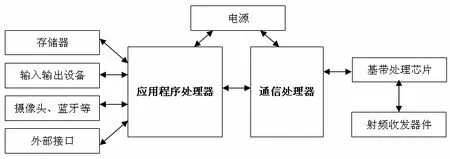

智能手机硬件主要由 CPU、存储器、输入输出设备等构成,为应对高要求的应用程序,现在的机型还带有蓝牙、摄像头、WiFi等功能模块,采用双CPU(双核)架构。双CPU结构采取通信和应用分离的处理方式:一个CPU(通信处理器)负责处理通信;另一个CPU(应用程序处理器)负责处理商务、娱乐等其他应用。智能手机的硬件体系结构如下图1。

图1 智能手机的硬件体系结构

从上图可以看出,智能手机具有冯·诺依曼计算机结构体系。计算机病毒研究先驱科恩证明了在具有冯·诺依曼结构的机器中,病毒将长期且不可避免地存在,[1]因此,如同计算机一样,智能手机也具有存在病毒的可能性。

2004年6 月,一个名为“SYMBOS_CABIR.A”的蠕虫病毒开始在智能手机中传播。该病毒以蓝牙为传播途径,迅速耗尽手机电池,是第一个能对手机硬件造成破坏的病毒。[2]自此,手机病毒开始呈逐年上升趋势,其具有类似计算机病毒的以下特点:

(1)伪装性。病毒通常伪装成正常程序,使用户认为其安全而放松警惕。

(2)寄生潜伏性。很多病毒进入手机后不会立即发作,而是通过触发机制检查预定条件是否满足。若条件满足,便启动破坏程序危害手机,否则继续潜伏。

(3)破坏性。病毒能对手机系统进行干扰,妨碍手机的正常使用。许多病毒能盗取用户信息、降低系统性能、损坏手机硬件等。

(4)繁殖传染性。病毒在运行后开始进行自我复制(繁殖),不但会影响手机的其他程序,而且通过文件传输等途径还能感染其他手机。

3.手机病毒常见的攻击方式和危害

病毒可以通过多种方式进行攻击,给手机带来巨大威胁。能够造成的比较严重的危害有:

(1)窃取用户信息。为方便使用,许多用户将重要资料储存在手机中,如银行帐号信息、通讯录等。一旦这些信息被恶意程序窃取,将带来巨大损失。“饭店大王”唐拉德·希尔顿就曾因为手机被黑客入侵,丢失了重要客户的信息。

(2)给用户带来经济损失。一些恶意程序安装后在手机中种植木马,通过定时扣费或服务订制的方式牟取利益,使用户遭受经济损失。2012年初的一款名为“美容精灵”的软件,以“诊断皮肤状况”功能为伪装,在手机中植入定时扣费木马,感染了近两万部手机。

(3)损害手机软硬件。很多病毒发作后使手机系统无法使用,最终导致系统崩溃。部分病毒还会格式化手机内存,或者使手机频繁自动开关机,降低手机使用寿命。

4.手机病毒的Rootkit技术

现在主流的反病毒软件能通过遍历手机中的文件,实时监测程序运行情况。一旦发现可疑程序,反病毒软件会采取隔离或查杀的方式来保障手机安全。随着反病毒软件的发展,一般的病毒带来的危害已大为降低。为了提高生存率,如今的病毒开始采用更先进的技术来伪装自己,如 Rootkit技术。

Rootkit技术是最早出现在计算机领域中,使用操作系统最高权限来隐藏程序进程的技术,后来逐渐成为隐藏黑客入侵痕迹和伪装恶意程序的手段。Rootkit技术需依靠操作系统运行,由于智能手机大都已采用独立操作系统,这使Rootkit病毒有了生存的平台和空间。

内核级Rootkit带来的威胁最大。比如对于Linux操作系统的智能手机,Rootkit可以利用LKM技术截获部分系统调用,创建病毒运行的环境。[3]Rootkit常见的攻击方式是监听目标手机通话与截获短信和获取用户位置:

(1)正常情况下,当手机接收到短信后,会由 Modem等层向用户应用层上报短信,使用户在上层查看短信。而Rootkit一旦被成功植入手机,它就会开始破坏短信的正常处理流程,截取上报的短信,并将其发送给攻击者,从而泄露用户隐私;

(2)攻击者也可以利用Rootkit获取用户当前的方位。首先向已植入Rootkit的手机发送触发短信,在短信上报到上层应用前将其拦截,中止通告并删除短信,随后利用GPS查出用户位置并通过短信回发给攻击者。

Rootkit病毒常作为驱动程序安装在手机系统的内核中,通过修改系统内核代码来改变系统核心数据。而通常的反病毒工具只能运行在用户模式下,因此运行在内核模式下的病毒能轻松绕开反病毒工具的检测。Rootkit技术由于其良好的隐蔽性,正成为手机病毒发展的一个重要方向。

5.主流系统的安全机制和隐患

(1)Android系统

Android操作系统是Google公司开发的,建立于Linux系统的开源系统,近几年发展极为迅速。

Android系统是一种权限分离的操作系统,系统内的每个应用以唯一的身份标识(Linux用户ID和组ID)运行在一个封闭的环境(沙箱)中,除非特别授权,否则无法影响其他应用。应用在安装时必须申明其运行需获得的权限。当某个权限与操作和系统资源对象绑定在一起,应用必须获得这个权限才能在对象上执行操作。在应用被执行安装时,其请求获得的权限必须通过manifest文件交用户审查,用户同意授权后,该应用才能完成安装。所以,Android 系统实施的安全准则是应用程序得到权限许可后,才能执行可能会影响到系统其它部分的操作。[4]

Android系统的特色安全机制是数字证书机制。Android系统通过数字证书来确认不同应用是否来自同一开发者,规定只有通过签名认证的应用才可被安装。一个应用在正式发布时必须签名,这要利用开发者的私匙生成数字证书来实现。数字证书是有有效期限的,过期的证书会导致应用无法安装。sharedUserId 机制和权限机制都用到签名方法来执行signature 和signatureOrSystem 权限。[5]

不过数字证书机制无法完全限制恶意程序的开发。目前Android的应用数量大,品种多,而用户往往无法区分恶意程序和正常程序,在安装时会给予程序申明的所有权限,这使安全隐患大大增加。现在流行的针对浏览器 webkit的攻击,MITM攻击等,都是基于应用程序的攻击,由于攻击成功率高,它们正逐渐成为攻击者频繁利用的手段。

(2)iOS系统

iOS操作系统是苹果公司开发的以Darwin为基础的操作系统。相对于Android系统,iOS系统的安全性能更高。

iPhone的处理器集成有一段名为Boot Room的代码,系统启动时,Boot Room通过苹果的Apple Root CA Public证书对 Low-Level BootLoader进行验证,若通过验证,Low-Level BootLoader将运行iBoot和高层次的Bootloader,如果通过,iBoot将运行系统。Boot Room保证了iOS设备无法运行iOS系统以外的其他系统。

iOS系统也采用沙箱安全机制,而且苹果公司对运行在iPhone上的应用进行严格限制。运行的应用只能是由 App Store提供的经过审核的,且所有第三方应用都需要使用应用开发者的账号进行签名,而该账号都是通过苹果官方实名审核的账号,来源透明可靠,从源头上保障了程序的安全性。另外,开发者在开发应用时只能使用苹果公司提供的SDK,与Android开源的做法不同,SDK中很多函数都经过加密,能限制开发者开发危害手机安全的应用,遏制了基于应用程序的恶意攻击行为。

不少用户想尝试安装App Store以外的应用程序,因此想方设法破解iPhone的安装权限限制,利用iOS系统的漏洞实现“越狱”。越狱能够给用户带来全新的体验,但也存在安全隐患。比如实现越狱之后,用户获取了系统的 root修改权限,如果未及时更改最高权限的密码,很可能被侵入;成功越狱的用户能下载各种非苹果官方的应用,但这些应用由于未经审核可能暗藏木马和病毒,使安全风险大增;为了使越狱不失效,用户往往不选择升级系统,而陈旧的系统可能存在漏洞,容易被攻击。因此,虽然iOS系统的安全性较好,但越狱过的iOS系统会暴露很多安全问题。

6.结语

随着智能手机的普及,手机病毒也在迅速发展并逐渐威胁到用户的隐私和财产安全。随着一些与用户财产相关的应用的面世(如手机支付),使得手机病毒的防范工作迫在眉睫。因此,为了降低手机病毒带来的危害,用户首先应加强自我防护意识,提高对不信任软件的警惕性,慎重安装第三方应用,安装并及时更新反病毒软件;其次,网络运营商应加强对移动网络的管理,加大对传输内容的审核力度,从源头打击病毒传播;第三,国家需完善信息安全方面的法案,出台相应的保护条例来维护手机用户的权益,防止给不法分子提供可趁之机。

[1]科恩.计算机病毒——理论和实验[J].计算机与安全,1987,(1).

[2]保罗森.发现的第一个智能手机病毒[J].IEEE,2004,(8).

[3]陈华亭.基于LKM的Rootkit技术[J].计算机工程与科学,2004,(2).

[4]Shin W,Kiyomoto S,Fukushima K,et al.A formal model to analyze the permission authorization and enforcement in the android framework.International Symposium on Secure Computing (Secure Com-10)2010:944—945.

[5]廖明华.Android 安全机制分析与解决方案初探[J].科学技术与工程,2011,(26).