一种移动射频识别系统模型设计与安全分析

2013-07-03张昌宏曹书豪

刘 鹏,张昌宏,曹书豪

(海军工程大学 信息安全系,武汉 430033)

随着近年来无线电技术的发展和大规模集成电路的普及应用,RFID 技术应运而生。它是一种非接触式的数据采集和自动识别技术。RFID 技术作为快速、实时、准确采集和处理信息的高新技术与信息标准化的基础,已经被世界公认为21 世纪十大重要技术之一[1]。但是随着无线技术的进一步发展和人们对RFID 技术的缺点的不满,移动RFID 技术便应运而生。设计了一种完全应用无线传输的移动射频识别工作模式,并对其安全问题进行了一定的分析。

1 传统RFID 介绍

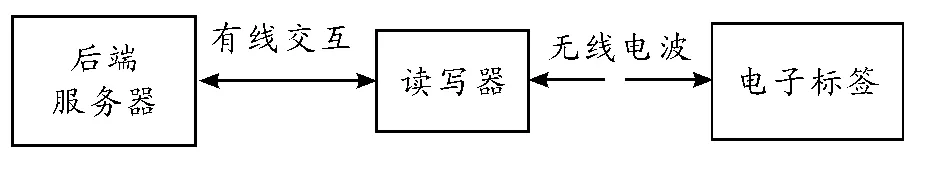

传统的RFID 系统由标签、读写器、后端服务器组成,其具体结构如图1 所示。

图1 RFID 系统结构

RFID 系统的工作原理:由读写器通过天线向外发射特定频率的射频信号,当标签进入有效工作范围内时产生感应电流,从而获得激活能量,使得标签将自身标识信息通过内置射频天线发送出去;读写器的接收天线接收到从标签发送来的调制信号,经解调后传送到读写器读写模块,经解码后将有效信息送至后端服务器进行相关处理;后端服务器根据逻辑运算识别该标签的身份,针对不同的设定做出相应的操作,最终发出指令信号控制读写器完成不同的读写操作[2]。

传统RFID 系统的基本工作流程如下[3-4]:读写器通过天线发射射频信号;当标签进入读写器的工作范围内时,接收到射频信号,标签获得能量,激活自己,并将自身的信息通过天线发送出去;当读写器接收到标签发送的信息后,通过调制器与解码器之后再将数据传送给后端的服务器;服务器根据设定好的协议对通信实体的合法性进行认证,并完成一系列规定的动作;服务器按照协议把相应的信息传送给读写器,读写器再对标签进行相应的读写操作。

2 M-RFID 建模

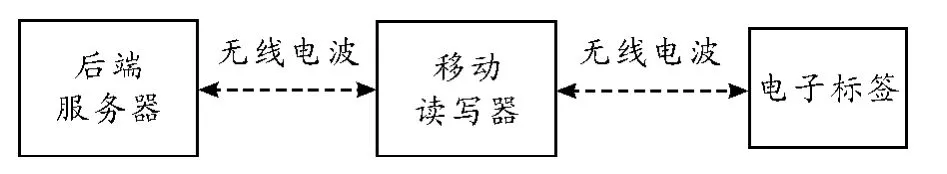

随着无线技术的进步和移动客户端的不断发展该技术有了更为广泛的应用前景,RFID 技术在多个领域得到了更广泛的应用。通过对现有技术的改进,提出了一种创新性的设计,将后端服务器与读写器通过无线连接,形成更加方便的移动无线射频识别系统(M-RFID),以适应新的需求,其结构如图2 所示。与传统的RFID 应用系统相比,移动RFID 系统具有更加明显的灵活性,更能突显信息科技革命带来的方便。

由于读写器与后端服务器通过无线网络连接的原因,移动RFID 系统与传统射频识别系统的工作原理也有所不同。针对这一特点,设计了一种安全高效的M-RFID 系统工作模型,标签没有复杂的运算,后端服务器将检索到的标签信息传输给移动读写器供用户使用,其具体步骤如下:

1)在初始状态下标签没有能量,处于“休眠”状态;

2)当移动式RFID 读写器移动到适当的距离,可以为标签提供能量时,标签处于“激活”状态,按照通信协议,标签向读写器发送含有身份的相关信息;

3)读写器对数据进行一定的处理并经无线网络向后端服务器发送验证请求;

4)按照安全协议,后端服务器和标签进行认证等一系列操作;

5)经过安全认证的,后端服务器在数据库中搜索相关标签的信息,经加密后传输给移动RFID 系统的终端。

6)移动终端获得标签的相关信息,并向其余两者发送数据,完成密钥更新、标签身份更新等一系列后续操作。

图2 一种移动RFID 系统结构图

3 M-RFID 系统安全分析与攻击模型的建立

影响RFID 系统大规模应用的一个重要因素就是其安全性,由于通信实体都处在一个开放的网络环境中,这就给不法分子提供了可乘之机,可以随意的对系统实施窃听、重放、假冒、篡改、非法跟踪等攻击。传统RFID 系统的安全漏洞已经给广大用户带来很大不便,后端服务器与读写器分离的M-RFID 系统更存在极大的安全隐患。

针对传统RFID 系统的攻击有主动攻击与被动攻击两种形式[5],然而,无论是主动攻击还是被动攻击都对传统RFID系统与M-RFID 系统的应用安全产生了很大的威胁,这些攻击手段可以获取系统的秘密信息、跟踪商品的物流、伪造数据等,使整个系统无法正常运行。常用的攻击手段如下:

1)跟踪。非法攻击者通过向特定的通信实体发送信号,并接收其应答信息,从而确定实体的位置。

2)窃听。由于通信完全是经过无线网络进行的,非法攻击者可以在开放的环境中利用射频设备对合法通信实体之间的通信数据进行探测。

3)伪造。在M-RFID 系统中对各个通信实体进行伪造,从而获得相应的服务。

4)非法访问。主要是针对M-RFID 系统中标签与后端服务器进行的攻击,对其中的数据库进行非法的访问。

5)篡改。主要是针对M-RFID 系统中的敏感信息进行的恶意的修改。

6)重放攻击。在M-RFID 系统中往往会存在一定的安全协议以保证通信过程不会受到非法攻击,按照这些安全协议,合法实体间进行通信时在数据中通常会包含认证信息,攻击者可以截获这组数据并在以后的通信过程中重放这些具有认证效力的数据,从而骗取合法的服务。

7)拒绝服务攻击。攻击者不需要对特定的标签进行跟踪,也不用利用复杂的手段对M-RFID 系统进行非法访问或者篡改其秘密信息,攻击者仅仅需要向系统的实体发送干扰信号就可以造成对系统的拒绝服务攻击。

针对各个部分的具体攻击如下:

1)标签。对标签的攻击一般有两种,一是利用通信技术手段对标签进行仿造或对其中存储的敏感信息进行非法读取、篡改等;二是通过对得到的实体标签进行物理手段的分析,得到其中存储的秘密信息。

2)读写器。在移动射频识别系统中,移动读写器实质上是具有一定计算能力的小型计算机,在其数据处理过程中受到与其他计算机一样的典型攻击。

3)后端服务器。后端数据库是整个系统所有敏感信息的储存实体,很多攻击者选择利用网络对数据库的访问控制权限等发起攻击,在取得数据库的控制权后对其进行增加、删除、修改、非法查询等操作。

4)两个无线信道。在移动射频识别系统中不但标签与读写器的数据交换是通过无线信道进行的,后端服务器与移动读写器之间的数据传输也是经开放的无线信道完成的,这就给攻击者造成了可乘之机。

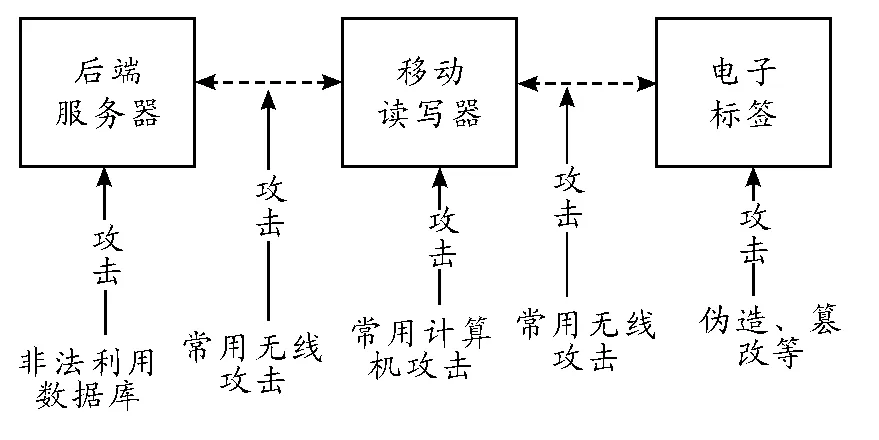

根据M-RFID 系统工作于开放网络环境的特点,结合攻击者常用的几种攻击手段与系统中各部分容易受到的攻击,提出了一种针对M-RFID 系统的攻击模型,如图3 所示。

图3 攻击者模型

攻击者的能力是理想化的,具有以下特征[6]:能够对开放网络中传递的任何消息进行屏蔽、延迟、重放、增加或删除部分信息;仿照合法实体,可以在任意时刻利用事先规定好的协议发起通信实例;可以曾经是M-RFID 网络系统中的一个合法实体,掌握该实体以往身份信息等敏感数据。

仔细分析了理想攻击者的攻击手段与能力之后,发现攻击者是无法完成以下任务的[7-8]:在不知道通信密钥的情况下,攻击者不能由密文推算出通信的明文内容;不能由单向函数的结果反向推出原内容;攻击者不能猜测出合法实体下一步产生的随机数;对于相对成熟的对称加密系统,攻击者不能由明文构造密文,也不能由密文来推测明文对于公钥密码体系,不能由公钥推测出对应的私钥。

4 M-RFID 安全模型建立

考虑到系统工作的环境,为保证系统的正常运行,要保证系统与信息的完整性、机密性、可用性、隐私性和真实性,尤其是在信息的传递过程中要对数据的安全进行保护。现建立一个安全模型,用于M-RFID 系统的防护。

在分析了M-RFID 系统的安全需求,了解制约系统安全运行的外在条件之后,结合上一节建立的攻击模型,建立了一个适应于M-RFID 系统的安全模型。在这个安全模型当中,按照信息数据的流向,结合系统在运行过程中各个环节的工作情况,考虑系统与信息的完整性、机密性、可用性、隐私性和真实性。

详细的保护措施及安全等级分类如下[9]:

1)标签。由于标签分布在装备上,不易掌控,所以在标签中应尽量少的用明文存储信息,或者不存储敏感信息;为了防止攻击者的跟踪行为,对于读写器的询问,标签每次应当给予不同的回应;考虑到标签的计算能力,为了保证其可用性,每次标签的运算量必须尽量小,反应速度要快;为了防止标签被非法伪造,每个标签应该在后端服务器中有唯一备份的ID 号,并且能够进行更新。

A1:明文存储信息、固定ID、对身份不存在验证过程;A2:口令控制标签信息读取、固定ID、对身份不存在验证过程;A3:加密算法保护标签内部信息、随机ID 更新、对询问方进行身份认证,具有防止跟踪的能力。

从A1 到A3 保护的安全等级不断加强,在安全的MRFID 系统中,标签的安全等级必须要达到A3 级。

2)信息传递。系统工作在开放的无线网络当中,必须要保证传递敏感信息不能泄露给攻击者,因此必须采取一定的加密措施;为了保证消息的新鲜性,在每次发送信息的过程中必须有时间戳、随机数等的保护。

B1:明文传递信息,不附带辅助数据;B2:明文传递信息,进行循环冗余校验,保证数据的完整性;B3:明文传递信息,循环冗余校验,添加数据的时间戳等复杂的消息认证码,防止数据被篡改;B4:信息经加密算法处理后再进行传递,同时添加时间戳或者随机数等进行校验。

在安全的M-RFID 系统中,考虑到其无线网络的特点,要强制使系统的安全等级达到B4 的要求。

3)系统运行。管理主要针对后端数据库与移动读写器的使用过程,必须在每次使用前对使用者的身份进行验证,对与之通信的实体进行审核,并对该行为进行审计。

C1:操作者直接进入后端数据库、使用合法移动读写器对标签内容进行读写。后端服务器与移动读写器接受任何参与者的服务请求,不进行任何验证。

C2:操作者在进入操作系统前(包括数据库与移动读写器)必须经过系统的认证,系统并对此次操作进行记录,开始工作时后端服务器与移动读写器对参与者的身份进行单身认证;

C3:操作者在进入操作系统前(包括数据库与移动读写器)必须经过系统的认证,系统并对此次操作进行记录,开始工作时后端服务器与移动读写器与参与者进行双向的身份认证。

为了防止攻击者的攻击,必须保证在系统运行方面达到C3 的安全等级[10-12]。

5 结束语

本文主要在传统RFID 系统的基础上建立了一个更加灵活的M-RFID 系统模型,并详细介绍了其结构,在分析了此模型的安全问题后,建立了一个理想的攻击模型,以此来模拟攻击者可能对该系统进行的攻击。最后针对以上安全问题,设计了一个适用于M-RFID 系统的安全模型,为M-RFID系统设计安全协议提供了参考依据。

[1]乔强.RFID 技术的应用[J]. 现代情报,2005,4(4):23-25.

[2]颜涛.RFID 技术研究及其在仓储管理中的应用[D].西安:西安电子科技大学,2006.

[3]柴毅,陆亚军.RFID 与条码技术在军事物流领域的联合应用[J].四川兵工学报,2011,32(1):49-53.

[4]刘增勇,陈祥斌,王鹏,等.RFID 技术在装备物流领域的应用[J].四川兵工学报,2012,33(5):101-104.

[5]胡啸,陈星,吴志刚.无线射频识别安全初探[J].信息安全与保密通信,2005(6):39-42.

[6]Dolev D,Yao A C.On the security of public key protocols[C]//In Proceedings of IEEE 22ndAnnual Symposium on Foundations of Computer Science,1981:350-357.

[7]张振宇.基于ECC 的RFID 通信协议研究[D].天津:天津理工大学,2008.

[8]周光辉,王杰,韩占磊,等.基于RFID 的车间刀具自动识别技术与系统实现[J].四川兵工学报,2011,32(3):76-80.

[9]魏旻,王平,王泉.工业无线控制网络安全方法的研究与实现[J].仪器仪表学报,2009,30(4):124-129.

[10]陈华智,张闻,张华磊.网络安全等级保护实施方案的设计及应用实践[J].浙江电力,2011,30(3):104-108.

[11]温华,王丹.一种网络安全等级的计算模型设计[C]//四川省通信学会二〇〇三年学术年会.四川,2003.

[12]李恒金.网络安全等级测评技术研究——路由器测评技术研究[D].北京:中国矿业大学,2003.

[13]李南.基于自动识别技术在图书馆管理中的应用[J].激光杂志,2010(4):57-58.