基于802.15.4的低速率拒绝休眠攻击及其防御机制研究*

2013-04-27张向利

叶 进,林 婧,张向利

(1.广西大学计算机与电子信息学院,南宁530004;2.桂林电子科技大学信息与通信学院,广西 桂林541004)

IEEE802.15.4 是 IEEE802.15 第四任务组针对无线个域网PAN(Personal Area Network)所制定的MAC层和物理层协议标准,具有低能耗、低复杂度和低成本的特点,特别适用于无线传感器 WSN(Wireless Sensor Networks)[1]。很多机构和组织都将其作为WSN的通信标准协议。无线传感器网络节点通常由电池供电,而经常更换电池是不现实的。相比其他无线网络,无线传感器网络的能量有效性成为网络协议和安全机制设计的重要指标。诸多IEEE802.15.4的具体技术都将能量效率分析作为重要指标[2~8]。因此出现了很多针对无线传感器网络的恶意拒绝休眠攻击。例如在军用领域,恶意节点可以通过发送大量数据包来消耗其他正常节点的能量,最终造成整个军事监控网络的瘫痪。对此,有研究者采用攻击防范模型分析大量的流量特征来抵御DoS攻击[9]。也有研究者提出引入信誉管理机制来对节点的信誉进行分级,以抵御恶意攻击[10]。

在IEEE 802.15.4协议中,包括了信标使能方式和非信标使能方式。在信标使能方式中,协调器定期广播信标,以实现相关设备的同步。在非信标使能方式中,协调器不定期地广播信标,而是在器件请求信标时向它单播信标。IEEE 802.15.4协议的设计特别考虑了安全性。根据不同的应用需求,IEEE 802.15.4协议提供了三级安全机制来保护数据的安全传输,具体分别为无安全模式、ACL模式和AES加密模式。但是IEEE802.15.4的基本安全策略在密钥管理、数据完整性保护方面存在着很多的漏洞,容易遭受到相同随机数攻击、重放保护攻击和ACK攻击[11]。更重要的是,IEEE802.15.4协议自带的安全机制只能提供对数据的认证,并不能提供信标广播的认证。在信标使能方式中,广播机制和时隙分配机制对网络性能的保障有关键的作用。因此,针对信标使能方式,出现了基于信标广播漏洞[12]、时隙分配漏洞[13]和网络标示冲突漏洞[14]的攻击方式。

因此本文提出一种新的针对IEEE802.15.4协议信标广播漏洞的低速率拒绝休眠攻击,同时设计了一种基于业务特性的自适应防御机制。通过NS2仿真验证了该拒绝休眠攻击的危害性和防御机制的有效性。

1 IEEE 802.15.4 的超帧机制

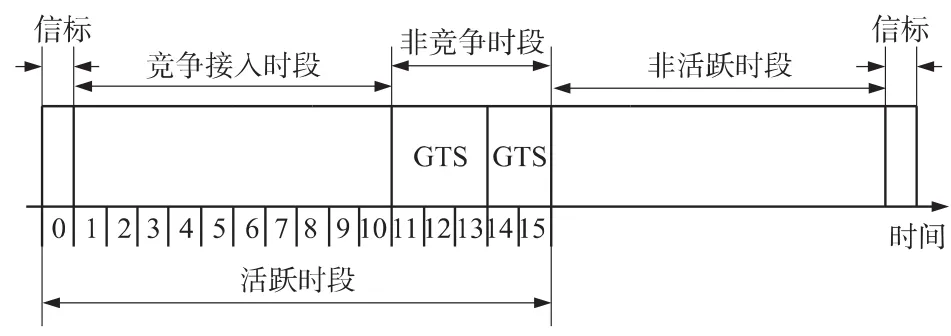

在IEEE 802.15.4协议的信标使能方式中,MAC层利用“超帧”机制实现网内节点的同步。协调器通过周期性发送称为信标帧的广播包来规范和同步节点之间的通信。信标帧包含“超帧”长度以及“超帧”结构的时间划分等信息。普通设备在接收到来自协调器的信标帧后,会根据其中的信息设定自己的工作流程,决定在哪个时隙活跃,哪个时隙休眠。一个完整的“超帧”结构如图1所示。

图1 超帧组成图

从图1可以看到,一个“超帧”包括两个部分:一个为活跃部分,用于发送信标和数据通信;另一个为非活跃部分,在这个时段内节点可以进入低功耗状态以节省能量。各个阶段所占用的时隙由协调器在信标帧中说明。在竞争接入时段内通信的节点采用CSMA/CA机制接入信道。而非竞争时段(GTS)中,协调器将时隙分配给不同的节点,通过合理调度避免冲突。

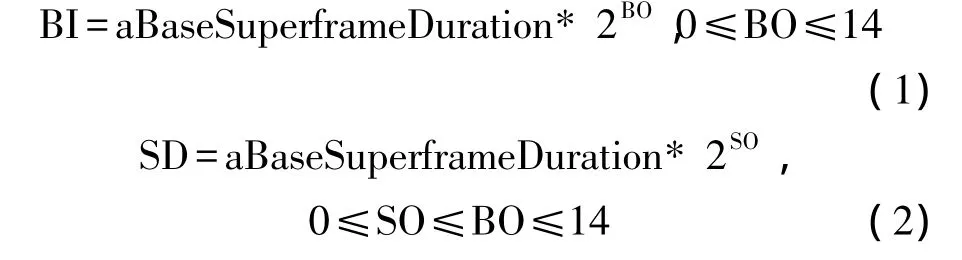

在“超帧”机制中有两个非常重要的参数:BO和SO。其中,BO决定了信标帧的发送间隔,也即“超帧”的长度。而SO则决定了超帧中活跃时段的长度。按照协议的规定,BO和SO的取值范围均为0~14,SO的取值需小于BO。当SO和BO相等时,则表示“超帧”不设置非活跃阶段。BO和SO的取值由协调器决定并通过信标帧告知网内其他设备。根据BO和SO的取值,“超帧”的长度BI和活跃时段的长度SD可以计算如式(1)和式(2)。其中aBaseSuperframeDuration为960个字符。

图2给出了信标帧的帧结构,其中“frame control”域包括了“超帧”的长度(BO)、活跃时段的长度(SO)、竞争时段的持续时隙(CAP slot)以及PAN协调器的ID。

图2 帧结构图

2 信标广播的拒绝休眠攻击

IEEE802.15.4协议的信标广播机制中,设备并不对所收到的信标进行认证,只是检测信标中的PAN ID。如果和初始的ID相同,则根据包中的BO和SO相关参数安排自己的调度,比如何时发送数据,何时进入休眠状态。在信标模式下,信标中的BO和SO是非常重要的两个参数,因为其决定引子“超帧”的长度和活跃时间的长度,事实上也决定了节点可以进入非活跃期进行休眠的时间长度。但是,如果恶意攻击者发送一个伪造的信标帧,将其中的SO设置为BO相同的值,则接收到此信标的节点将在所有时间内处于活跃状态。由于无法进入休眠状态,节点的能量将被快速的耗尽,最终造成拒绝休眠攻击。图3和图4分别给出了该拒绝休眠攻击的示意图和合法节点被攻击前后的“超帧”调度序列。

图3 基于信标广播的拒绝休眠攻击

图4 节点被攻击前后的超帧安排

基于信标广播的拒绝休眠攻击实施步骤如下:①攻击者首先获得发送和接收可信任流的权利,对于使用了加密和认证的网络可以通过渗透网络或者捕获网内的合法节点实现;②攻击者从所收到的正常信标中获得PAN ID和协调器的地址,并将伪造信标中的相关域设置为一样。再根据超帧说明域中的BO值,确定伪造的SO值。伪造的SO值取与BO相等的值,以让节点持续处于活跃状态。如果为了增强隐蔽性,可以只将伪造的SO值设置为尽可能接近BO的值;③攻击节点在之后每次收到来自协调器的正常信标后立即发出伪造的信标帧,在恶意节点通信范围内的所有节点将无法进入低功耗状态。

3 基于业务流的自适应防御机制

本文所提出的针对IEEE 802.15.4MAC协议的信标广播攻击具有攻击速率低,隐蔽性强的特点,现有的基于流量监测等防御机制均无法对其进行有效的防御。因此,本文设计了基于业务流的自适应防御机制。

该机制的基本思想是让节点对收到的信标帧进行区分,丢弃被判别为攻击包的信标,因此不会错误更新自己的调度和休眠周期。防御机制的关键在于如何判别攻击节点发出的信标广播。伪造信标与正常信标之间主要的不同就是BO和SO两个关键参数的设置。WSN的应用大多业务单一,所以可以通过业务流分析制定标准的BO和SO值,使节点具有较低的占空比。攻击者发动拒绝休眠攻击时,会通过改变SO的设置尽可能的扩大占空比,让节点持续处于活跃状态而耗尽能量。因此通过分析这些关键参数,为了可以区分来自攻击包的信标,我们引入参数IO,将其定义如式(3):

网络中节点的占空比指每个超帧中活跃时段的时间与整个超帧时间长度的比值,结合式(1)和(2),占空比DC可以表示如式(4):

则IO就可以表示为如式(5)所示:

由式(5)可知,IO由占空比直接决定。占空比的设置对于网络性能的影响非常大。若占空比设置太小,则可能导致较大的延时而不能满足应用需求;而若占空比设置太大,则可能造成节点长时间处于空闲侦听状态增加能耗。因此,网络会根据具体的应用需求,如业务量、延时限制等确定一个占空比,在延时和能耗之间作出权衡。

目前,关于如何设置占空比来均衡时延和能耗已经有相关的研究。文献[23]建立了数据以CSMA/CA竞争方式传输时的Markov模型,分析了占空比设置对于能耗、延时、吞吐量等指标的影响。文献[24]研究了数据以GTS方式传输时占空比设置对于延时、吞吐量等的影响。文献[25]在其基础上,进一步研究了占空比对于能耗的影响,并运用网络微积分原理给出了星状网络中,由业务量、延时限制所决定的占空比函数。

基于以上的分析,我们假设在具体的应用中根据网络的需求能够确定合理占空比的范围,那么可以通过判断所收到信标广播中的占空比是否合理,来判别是否为攻击信号。在具体的应用中,根据可能的最大的业务量、可容忍的最大时延等要求,由式(5)确定在满足要求前提下的最小占空比DCmax和可能出现的最小的IOmin,并将其作为防御机制进行过滤时的阈值。节点在收到信标后,根据信标中BO和SO的值计算当前IO值IOnow,并将其与阈值进行对比,如果发现IOnow<IOmin,则判别为攻击包,将其丢弃。

下面以文献[15]中占空比的确定方式给出防御机制实施的一个例子。占空比DC的确定如式(6)所示:

其中,λ等于1/16,D表示数据传输的最大时延,Tdata表示数据在GTS时隙内的数据传输时间,b表示业务量,C表示数据传输速率。这样,事实上占空比由三个因数决定:业务量、延时限制和SO。

我们假设这样一个低业务量的应用场景,其最大业务量b为1 kbit,允许的最大延时为3 s,数据速率为250 kbit/s,在业务量较低的网络中,选取SO为0~2时,可以在满足时延要求的情况下维持较低的占空比。因此参数SO设置为2。在这样的应用场景下,将上述值代入式(6)中计算得DCmax为4%,则IOminy约为5。

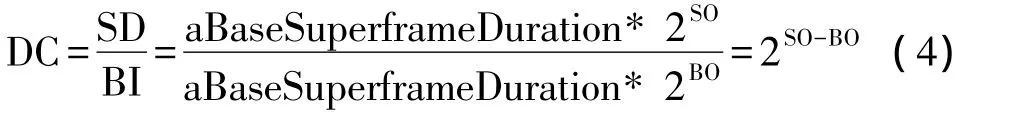

4 仿真实验

为了验证新攻击方式的危害性和对应防御机制的有效性,本文采用了大多数相关工作相同的仿真工具NS2.29进行仿真实验。相关的实验参数采用了NS中的缺省设置,具体如表1所示。但为了让仿真的效果更加明显,功耗的设置参考CC2420芯片的参数并同比放大。

表1 仿真参数设置

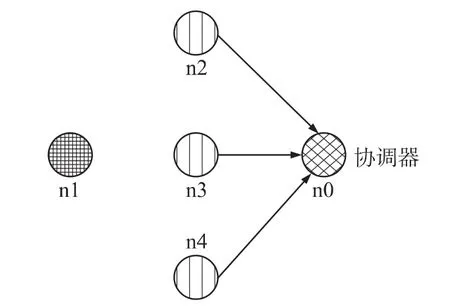

仿真拓扑结构采用了WSN中最常见的数据收集场景。如图5所示,共有5个节点,其中一个协调器n0,一个攻击节点n1和3个正常节点n2、n3和n4。正常节点n2和n4会向协调器发送数据,从而形成两条FTP流。路由协议采用AODV。

图5 仿真拓扑图

(1)能耗比较

能耗是无线传感器网络中的核心性能指标,也是恶意攻击的首要目标。我们首先来分析信标广播拒绝休眠攻击及其自适应防御机制的能耗性能。在伪造的信标广播中,假设攻击节点n1为了最大化攻击的效果,将BO和SO值均设置为6。正常信标广播中BO和SO两个参数分别设为6和1。实验中选取n2节点的能耗情况进行统计和分析。图6给出了能耗统计的结果。在200 s的仿真时间结束后,节点在正常情况下的能耗为22.35 J。发生攻击时,特别是恶意节点通过发送伪造信标广播实施成功欺骗后(在40 s后),正常节点的能量消耗急剧上升。在200 s时,正常节点的能耗却增至39.96 J,几乎为正常情况下的两倍。在使用防御机制后,节点被攻击后的能耗有少许的增加,但是大约只为0.09%,可见所提防御机制可以有效的抵御拒绝休眠攻击,却不用付出太大的能耗代价。

图6 节点能量消耗

(2)网络生命期比较

为了评价攻击和防御机制对网络总体性能的影响,我们统计了网络的生命期,如图7所示。本文中生命期的定义为网络中第一个节点因为能量耗尽而失效的节点生命时间。实验中不存在攻击时,网络中各节点的SO值按缺省设置为2。当发生攻击时,恶意节点增大其发送信标广播中的SO值,最终等于BO值6。从图7可以看出,随着SO值的增大,拒绝休眠攻击下的网络生命期不断降低,最终降至不发生攻击时网络生命期的42%。而部署了本文所提出的防御机制后,网络生命期基本没有变化,始终大于不发生攻击时网络生命期的95%。

图7 网络生命期

5 小结

论文针对 IEEE802.15.4协议信标广播漏洞,提出了一种低速率拒绝休眠攻击方法。该方法有两个特点,首先攻击者会以较低速率发送攻击脉冲以隐藏攻击,已有的流量分析方法无法检测;其次由于该攻击基于信标广播发起,已有的认证技术无法生效。因此攻击节点将以较小的代价消耗大量节点能耗。为此本文提出了对应的基于业务特性的自适应防御机制,并通过仿真实验验证了防御机制的有效性,防御机制不需要复杂的计算,且不增加额外的通信开销,下一步我们将继续研究防御该攻击的信标帧认证方法,以形成对IEEE802.15.4的立体式安全防御体系。

[1] Ergen S C.ZigBee/IEEE 802.15.4 summary[M].Technical Report,Advanced Technology Lab of National Semiconductor,2004.

[2] 王海林,李凤荣,吴明娟,张宝贤,刘海涛.无线传感器网络自适应差错控制技术研究[J].高技术通讯(中文),2011,(5):465-470.

[3] 高博.无线传感器网络中IEEE802.15.4MAC的协议建模与能量有效性研究[D].上海交通大学,2009:2-94

[4] 杨剑.增强安全性的 IEEE802.15.4协议研究[D].武汉理工大学,2008:13-64.

[5] 方帅.IEEE 802.15.4 MAC层性能分析及优化[D].浙江大学,2008:14-83.

[6] Abbas Z,Javaid N,Khan M A,et al.Simulation Analysis of IEEE 802.15.4 Non-beacon Mode at Varying Data Rates[C]//Broadband,Wireless Computing,Communication and Applications(BWCCA),2012 Seventh International Conference on.IEEE,2012:46-52.

[7] Buratti C,Verdone R.Performance Analysis of IEEE 802.15.4 Non Beacon-Enabled Mode,IEEE Transactions on Vehicular Technology,2009,58(7):3480-3493.

[8] Zhuo Lingxiao,Chen He,Jiang Lingge.An Analytical Model for IEEE 802.15.4 with Sleep Mode Based on Time-Varying Queue,IEEE International Conference on Communications(ICC),2010:1-5.

[9] 杨黎斌,慕德俊,蔡晓妍.基于博弈理论的传感器网络拒绝服务攻击限制模型[J].传感技术学报,2009,22(1):90-94.

[10]游林,杨露,袁猷南.WSN中一种防御广播认证中的DoS攻击策略[J].传感技术学报,2011,24(11):1617-1624.

[11] Anastasi G,Conti M,Di Francesco M.A Comprehensive Analysis of the MAC Unreliability Problem in IEEE 802.15.4 Wireless Sensor Networks[J].IEEE Transactions on Industrial Informatics,2011,7(1):52-65.

[12] Sokullu R,Korkmaz I,Dagdeviren O.GTS Attack:An IEEE 802.15.4 MAC Layer Attack in Wireless Sensor Networks[J].Advances in Internet Technology,2009,2(1):104-114.

[13] Sokullu R,Dagdeviren O,Korkmaz I.On the IEEE 802.15.4 MAC Layer Attacks:GTS Attack[C]//2008 Second International Conference on Sensor Technologies and Applications,2008:673-678.

[14] Sokullu R,Korkmaz I,Dagdeviren O,et al.An Investigation on IEEE 802.15.4 MAC Layer Attacks[C]//The 10th International Symposium on Wireless Personal Multimedia Communications(WPMC),2007:1019-1023.

[15] Xiao Y,Chen H H,Sun B,et al.MAC Security and Security Overhead Analysis in the IEEE 802.15.4 Wireless Sensor Networks[J].Wireless Communications and Networking,2006,2006(2):1-9.

[16] Demirbas M,Song Y.An RSSI-based Scheme for Sybil Attack Detection in Wireless Sensor Networks[C]//The International Symposium on World of Wireless,Mobile and Multimedia Networks,2006:564-570.

[17] Yang J,Chen Y Y,Trappe W.Detecting Sybil Attacks in Wireless and Sensor Networks Using Cluster Analysis[C]//IEEE International Conference on Mobile Ad Hoc and Sensor Systems,2008:834-839.

[18] Amini F,Misic J,Pourreza H.Detection of Sybil Attack in Beacon Enabled IEEE 802.15.4 Networks[C]//Wireless Communications and Mobile Computing Conference,2008.IWCMC’08.International,2008:1058-1063.

[19] Alim M A,Sarikaya B.EAP-Sens:A Security Architecture for Wireless Sensor Networks[C]//The 4th International ICST Conference on Wireless Internet,2008:963-978.

[20] Perrig A,Szewczyk R,Tygar J D,et al.SPINS:Security Protocols for Sensor Networks[J].Wireless Networks,2002,8:521-534.

[21] Chris K,Naveen S,David W.TinySec:A Link Layer Security Architecture for Wireless Sensor Networks,SenSys 2004.

[22] Mark L,Chita M,Adrian P,Virigil G.MiniSec:A Secure Sensor Network Communication Architecture,IPSN 2007.

[23] Dopico N I,Gil-Soriano C,Arrazola I,et al.Analysis of IEEE 802.15.4 Throughput in Beaconless Mode on micaZ under TinyOS 2,Vehicular Technology Conference Fall(VTC 2010-Fall),1-5.

[24] Koubaa A,Alves M,Tovar E.GTS Allocation Analysis in IEEE 802.15.4 for Real-Time Wireless Sensor Networks[C]//Proceeding of the International Workshop on Paralleland Distributed Real-Time Systems,2006.

[25] Koubaa A,Alves M,Tovar E.Energy and Delay Trad-off of the GTS Allocation Mechanism in IEEE 802.15.4 for Wireless Sensor Networks[J].International Journal of Communication Systems,2007,20:791-808.