全局编码核加密的弱安全网络编码模型

2012-08-08孙光昊覃团发蒋果生刘运毅唐振华

孙光昊,覃团发,蒋果生,刘运毅,唐振华

(广西大学计算机与电子信息学院,南宁 530004)

1 引 言

随着无线传感器网络(Wireless Sensor Network,WSN)技术应用的日渐广泛,其安全问题越来越不可忽视。攻击者对网络安全的攻击方式可分为污染和窃听两类,其中污染为主动攻击,搭线窃听为被动攻击。由于被动攻击不篡改信息,故难以检测。

Ahlswede等[1]首先提出网络编码,其特征体现在网络中间节点的每个输出信息都是所有输入信息的函数,网络编码的理论和应用得到广泛发展[2-15]。Cai等[2]提出了线性网络编码技术,Cai和Yeung[3-4]提出了一种基于安全网络编码的窃听模型,并给出了一个利用网络编码实现网络安全的充分条件。K.Jain[5]在文献[3]提出的窃听模型的基础上,证明了只要存在一条从源节点到宿节点的路径不被窃听,即可保证网络安全。Bhattad等[6]根据窃听者所能窃听到的信道数小于网络的最大流时即可保证网络安全的原理,首次提出了一种弱安全网络编码模型,当窃听者得到关于源的2个比特的异或即可得到关于源的一个比特的信息,但无法得到关于源的任何“有意义”的信息,故可满足实际应用的安全性要求。Lima等[7]则考虑了窃听者是窃听节点而不是窃听信道这样一种更一般的情形。

弱安全网络编码计算复杂度低,占用内存小,相对于信息论安全,弱安全更符合实际应用的需求。然而弱安全网络编码对窃听集合有一些限制,在窃听集合超过设定范围后,整个网络将完全失去防御能力。本文针对该问题,结合混沌加密方法,设计了一种全局编码核加密的弱安全网络编码模型,可在整个网络都被窃听的情况下仍然保证信息安全。

2 弱安全网络编码方案的安全性分析

2.1 信息论安全与弱安全

抗搭线窃听的安全网络编码大体分为信息论意义下的安全网络编码和弱安全的安全网络编码两类。在信息论意义的安全上,假设X为源信息,M为窃听者窃听到的所有信息集合,若有,则窃听者没有得到关于X的任何信息。在弱安全意义上,若有,其中 xi∈X,则窃听者没有得到关于X的任何有意义的信息。

2.2 弱安全网络编码

(1)网络模型

基于Ahlswede[1]等和 cai等[2-3]模型的思想:一个图代表一个有向多图,其允许节点之间多条边相连且所有边有方向。设 G为一个图,其边集为E(G),点集为V(G)。一个单源多播网络N=(G,s,T)由一有向多图G、一信源节点s和一信宿节点集T,Ts(每个节点的最大流不小于网络容量)构成。信源节点将其的r个数据流信息多播给T的所有节点。

(2)信源编码方案

设信源缓存所有数据流在一个编码间隔(有 L个时间间隔)中的信息,这些信息将一起参与编码。在每个编码间隔的最后,缓存在信源节点的r·L个信息一起进行编码,然后将编码后的信息通过传输拓扑传输给目标节点。

设X(l)=(x1(l),x2(l),…,xr(l))T为一个编码间隔中第l个间隔的信息,xi(l)∈Fq为第i∈r个数据流中的信息,若X=(X(1),X(2),…,X(L))为信源节点在一个编码间隔中所保存的r·L个信息,则在信源处对X进行线性编码时,可选取一个r×r的满秩矩阵Γ,对信息 X左乘Γ得到编码后的数据Y

这样,网络中传输的所有信息都是X中信息的一个线性组合,即网络中传输的任意信息均可表示为Y(j)=βj·X的形式,其中 βj∈为 r长的向量,j∈r,为 Fq的 r维向量空间,称向量β为全局编码向量,Γ为全局编码核。当信宿节点接收到r个编码后的信息Y(j)以及编码向量βj后,可将r个向量β组合成一个r×r的矩阵Γ′,将r个信息Y(j)组合成一个 r×L的矩阵 Y′,即:

若编码矩阵 Γ′满秩,则可对该式左乘 Γ′-1从而还原出原始信息 X。

(3)安全性分析

设所有可能遭受窃听的边组成的集合为A,则A中的边都是不安全的,E-A中的边是安全的,故有:

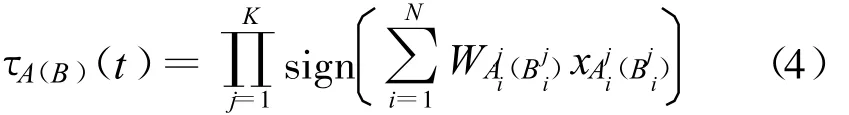

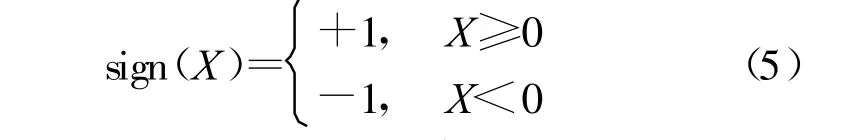

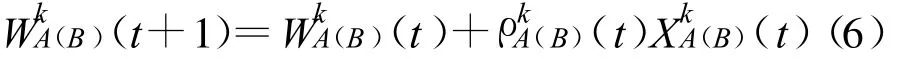

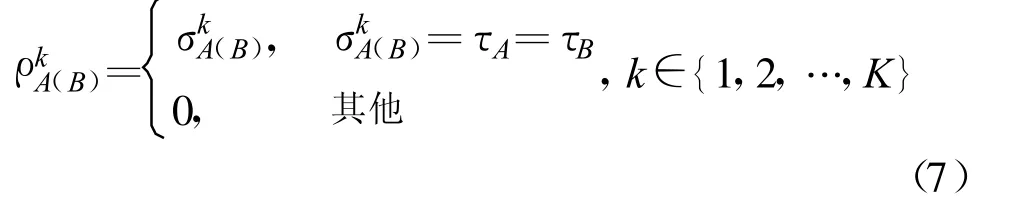

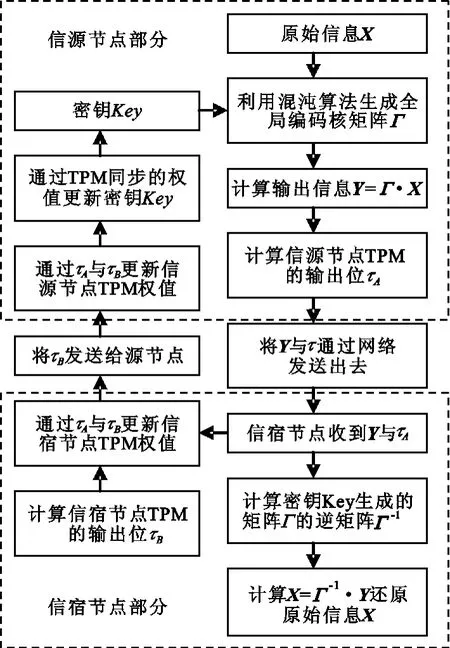

定理1:对于无圈多播网络N=(G,s,T),若窃听集合A有mincut(A) 证明:因为 Y(j)=βj·X,即 Y(j)=(βjX(1),βjX(2),…,βjX(L)),而 X(l)中的信息分属 r个不同的数据流,因此Y(j)为r个不同的数据流的线性组合,因而所以窃听者无法从Y(j)中获得任何有意义的数据。 因为mincut(A) 然而,当上述窃听集合 A达到mincut(A)≥r时 ,则有 : 定理2:对于无圈多播网络N=(G,s,T),若窃听集合A达到mincut(A)≥r时,其安全性能将会失效。 证明:当mincut(A)≥r时,可以窃听得到 r个线性无关的β,其组成的r×r的矩阵Γ′满秩,故可计算出其逆矩阵 Γ′-1。通过计算 X=Γ′-1·Y′即可还原信息X,上述安全方案失效。 针对这一问题,本文提出一种全局编码核加密的弱安全网络编码模型。 由上述分析及定理2可知,窃听者想要得到原始信息X,则需要窃听到足够数量的Y与β。故有: 定理3:在窃听者无法得到β的条件下,窃听者无法得到任何有意义的信息。 证明:因为还原信息需要计算 X=Γ′-1·Y′,若窃听者无法窃听到β,则无法得到 Γ,窃听者在仅有Y的情况下无法还原原始信息。 于是得出如下思路,若是不将 β跟随Y直接传输,而是通过密钥分配的方案令信源节点s与信宿节点T之间直接进行协商,则可以有效避开窃听者的窃听。方案如下: (1)通过密钥分配方法在信源节点s与信宿节点T之间协商一个密钥Key; (2)信源节点s与信宿节点T利用同步的密钥Key,映射出相同的全局编码核 Γ,并用 Γ对原始信息X进行编码,生成信息Y; (3)信息传输时只传输编码后的信息Y(j),不传输 β,信宿节点收到 Y后,利用同步的密钥Key所映射的全局编码核Γ解码还原原始信息。 提出的方案与文献[7]方案相比增加了密钥同步与全局编码核映射两个步骤,但增加系统开销很少,却大大放宽了对窃听集合方面的限制。考虑到WSN的性能限制,以及窃听者对同步过程的窃听,选择怎样的密钥Key同步方案和全局编码核Γ映射方案即成为该方案的关键所在。 为适应WSN平台储存容量小、计算能力有限、能量有限等制约条件,需要选择一种高效算法。树形奇偶机交互学习方案较适合本文密钥同步方案的要求。 树型奇偶机(TPM)模型是一种交互学习型的神经网络模型,含有多个隐藏单元的多层树型神经元复合网络。 TPM模型假设包含K个隐含单元,每个隐含单元拥有N维随机输入向量。记第k个单元的输出为σk(t),则其最终输出为 其中,sign()函数定义为 式中,X为在区间[0,1]上服从高斯分布的N维输入向量,W为正交规范化的N维权向量,σ代表取值+1或-1的神经元输出值。 对于K个单层神经网络的一种权值更新规则设置如下: 其中: 权值 W的取值范围在整数区间[-M,M]之间,M为一正整数。 两个TPM模型通过有限次的输出位交互,最终可实现两个TPM的权值同步,同步后的权值可映射为密钥Key,用于生成全局编码核 Γ。由于源宿双方需使用密钥Key生成相同的全局编码核Γ,因此,该映射算法需要有可靠性。同时,为最大限度地防止破解 Γ,该映射算法需要有较好的扩散性以及混乱性,混沌系统恰好满足这方面的需求。 混沌是非线性中的确定现象,但有一定的伪随机性。一维混沌Logistics映射: 其中,xn是第n次迭代的结果,μ是系统参数。 在WSN上进行混沌映射运算,需对映射进行离散化变换。文献[18]给出了一种离散化映射: 式中,a=2L-1。 由上述分析可知,应用树形奇偶机进行密钥同步需要相同的输入序列X以及可交互学习的输出位。由于混沌算法具有良好的扩散性能,所以输入序列可用上述混沌算法生成,而输出位可以在公开网络上传输,窃听者仅仅窃听到这些输出位无法得到关于密钥的信息。因此,可通过TPM与混沌加密方法的结合进行密钥更新[19]。 将上述密钥更新及映射方案与弱安全网络编码方案结合,即可构建一种新的全局编码核加密的弱安全网络编码模型,如图1所示。 图1 全局编码核加密的弱安全网络编码模型Fig.1 The weakly secure network coding model based on global encoding kernel encryption 该模型工作步骤如下: (1)源节点利用密钥Key生成全局编码核矩阵 Γ,并利用 Γ对原始数据X进行编码生成输出信息Y; (2)信源节点利用TPM算法对其权值进行计算得到信源节点的输出位τA; (3)信源节点将Y与τA发送给信宿节点; (4)信宿节点通过密钥Key计算出全局编码核矩阵Γ,利用 Γ-1与 Y还原原始数据X; 地质构造不仅控制了区内的地形地貌特征,也控制了岩层的分布特征,并为岩溶的发育提供了极为有利的条件(图1)。 (5)信宿节点利用TPM算法对其权值进行计算得到信宿节点的输出位 τB,并通过 τA与τB对其权值进行更新; (6)信宿节点将其输出位 τB发送给信源节点,信源节点同样通过 τA与τB对其权值进行更新; (7)当达到设定的权值同步阀值后信源节点与信宿节点通过已同步的权值更新密钥Key。 上述模型中,对弱安全网络编码模型、TPM密钥更新方案进行了有机的结合。首先通过安全网络编码的方法对数据进行了加密,又通过TPM方法保证了密钥的安全交换与定时更新,从而保证了全局编码核的安全,最终实现了该全局编码核加密的弱安全网络编码模型构建。 假设窃听者可以得到除信源节点与信宿节点以外的全部节点,则密钥Key的保密性能满足以下两个定理。 定理4:窃听者在仅能得到两个TPM之间的交互学习输出位τ的情况下无法得到同步后的密钥Key。 证明:首先,信源节点与信宿节点随机选定TPM权值初值,其次TPM输入向量由式(9)所示的混沌序列利用初值Key生成,窃听者由于得不到这两组数据,所以由式(6)可知,在仅能窃听到 τA与τB的情况下,无法计算同步权值,故无法通过该权值得到同步后的密钥Key。 定理5:窃听者在可以得到除信源节点与信宿节点以外的全部节点的情况下,依然无法得到任何有意义的信息。 证明:由定理4可知,当无法得到密钥Key时,也就无法通过混沌运算得到全局编码核矩阵 Γ,故由定理3可知,窃听者无法得到任何有意义的信息。 由此可见,该模型可以使WSN网络在信道极易被窃听的环境中依然保证足够的安全性能。 (1)节点运算能耗分析 用式(4)~(7)和式(9)的计算方法,对原方案和改进后的方案进行能耗分析,其编码能耗增加的比例为 其中,Pmult为乘法运算能耗,Pplus为加法运算能耗。当取 r=5、L=32、l=4、N=100、K=3时 ,计算得到ρ≈27%。 本方案在节点运算中,仅在编码环节增加了27%的能耗,其余环节并无改变,其额外能耗仍在WSN节点的承受范围之内。 (2)节点传输能耗分析 原方案中每条链路所要传输的数据量为Y(j)+βj,(j∈[1,r]),其中 Y(j)长为 L,βj长为r,即一次要传输L+r位数据。改进后的方案中每条链路所要传输的数据量为Y(j)+τ,其中Y(j)长为L,τ长为1,因此传输数据量降低,假设在 r=5、L=32的情况下,传输数据量降低约10%。 由于在WSN网络中,传输的能量消耗大于计算的能量消耗,因此本方案在总的能耗上并无明显增加。 本文构建的全局编码核加密的弱安全网络模型具有以下特点:一是该模型适用于抵抗网络搭线窃听,可使WSN网络在信道极易被窃听的环境中依然保证足够的安全性能,其安全性优于常见的Bhattad等弱安全网络编码模型;二是该模型的能耗在编码环节有所增加,在节点传输环节有所下降,总能耗较常见的弱安全网络编码模型并无明显变化,一样适用于WSN平台的安全设计。 对于拜占庭攻击(Byzantine Attacks)的应对方案将另行研究。 [1] Ahlswede R,Cai N,Li R,et al.Network Information Flow[J].IEEE Transactions on InformationTheory,2000,46(4):1204-1216. [2] Li S Y,Yeung R W,Cai N.Linear network coding[J].IEEE Transactions on InformationTheory,2003,49(2):371-381. [3] Cai N,Yeung R W.Secure network coding[C]//Proceedings of 2002 IEEE International Symposium on Information Theory.Lausanne,Switzerland:IEEE,2002:323. [4] Cai N,Yeung R W.A security condition for multi-source linear network coding[C]//Proceedings of 2007 IEEE International Symposium on Information Theory.Los Alamitis,CA,USA:IEEE,2007:561-565. [5] Jain K.Security based on network topology against the wiretapping attack[J].IEEEWireless Communications,2004,11(1):68-71. [6] Bhattad K,Narayanan K R.Weakly secure network coding[C]//Proceedings of First Workshop on Network Coding,Theory,and Applications.Riva del Garda,Italy:IEEE,2005:1-5. [7] Lima L,Medard M,Barros J.Random linear network coding:A free cypher?[C]//Proceedingsof 2007 IEEE International Symposium on Information Theory.Washington,DC:IEEE,2007:546-550. [8] 谢成山,徐济仁,牛纪海.计算机网络安全技术初探[J].电讯技术,2001,41(6):99-101.XIE Cheng-shan,XU Ji-ren,NIU Ji-hai.Discussion of Computer Network Security Technology[J].Telecommunication Engineering,2001,41(6):99-101.(in Chinese) [9] 雷王景,王冬海.网络信息安全综合测试与仿真验证技术[J].电讯技术,2010,50(5):99-103.LEI Jing,W ANG Dong-hai.Network Information Security Synthesis Test and Simulation Validation Technology[J].Telecommunication Engineering,2010,50(5):99-103.(in Chinese) [10] Feldman J,Malkin T,Stein C,et al.On the capacity of secure network coding[C]//Proceedings of the 42nd Annual Allerton Conference on Communication,Control,and Computing.Monticello,IL,USA:IEEE,2004. [11] Jain K.Security based on network topology against the wiretapping attack[J].IEEE Wireless Communications,2004,11(1):68-71. [12] 郑友泉,冯振明.无线应用协议互联中的网络安全[J].电讯技术,2000,40(6):83-86.ZHENG You-quan,FENG Zheng-ming.Wireless Internet security on the WAP[J].Telecommunication Engineering,2000,40(6):83-86.(in Chinese) [13] 罗莉,覃团发,罗建中,等.基于链路共享度的网络编码多播路由算法[J].电讯技术,2011,51(3):79-83.LUO Li,QIN Tuan-fa,LUO Jian-zhong,et al.A Routing Algorithm for Network Coding Multicast Based on Shareable Links[J].Telecommunication Engineering,2011,51(3):79-83.(in Chinese) [14] 覃团发,罗会平,刘家锋,等.基于网络编码的用户协作分集系统性能分析[J].电讯技术,2010,50(5):89-93.QIN Tuan-fa,LUO Hui-ping,LIU Jia-feng,et al.Performance Analysis of User Cooperative Diversity System Based on Network Coding[J].Telecommunication Engineering,2010,50(5):89-93.(in Chinese) [15] Chanl T,Grant A.Capacity bounds for secure network coding[C]//Proceedings of 2008 Communication theory workshop.Australian:IEEE,2008:95-100. [16] 陈铁明,Huang S H,刘多,等.神经密码协议模型研究[J].计算机研究与发展,2009,46(8):1316-1324.CHEN Tie-ming,Huang S H,LIU Duo,et al.Research on Neural Cryptographic Protocols[J].Journal of Computer Research and Development,2009,46(8):1316-1324.(in Chinese) [17] AlvarezG,Li S.Some basic cryptographic requirements for chaos-based cryptosystems[J].International Journal of Bifurcation and Chaos,2006,16(8):2129-2151. [18] 陈帅,钟先信,巫正中.无线传感器网络混沌分组密码研究[J].中国科学(F辑:信息科学),2009(3):357-362.CHEN Shuai,ZHONG Xian-xin,WU Zheng-zhong.Research on Chaos Block Cipher Algorithm for Wireless Sensor Network[J].Science in China(Series F:Information Sciences),2009(3):357-362.(in Chinese) [19] 陈铁明,葛亮,蔡家楣,等.TinyTCSec:一种新的轻量级无线传感器网络链路加密协议[J].传感技术学报,2011(2):276-282.CHEN Tie-ming,GE Liang,CAI Jia-mei,et al.TinyTCSec:A Novel and Lightweight Data Link Encryption Scheme for Wireless Sensor Networks[J].Chinese Journal of Sensors and Actuators,2011(2):276-282.(in Chinese)2.3 全局编码核加密的弱安全网络编码要点

3 基于树形奇偶机同步与混沌映射的模型设计

3.1 树型奇偶机交互学习模型[16]

3.2 混沌映射模型[17-18]

3.3 密钥更新方案

3.4 全局编码核加密的弱安全网络编码模型构建

4 全局编码核加密的弱安全网络编码模型性能分析

4.1 模型的安全性能分析

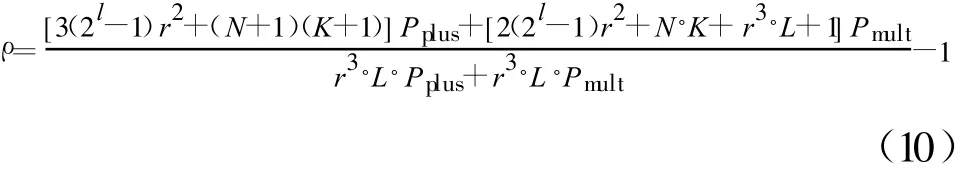

4.2 节点运算与传输能耗分析

5 结 论