信息安全风险评估模型的改进

2012-04-10张永忠

郭 昊,张永忠

GUO Hao,ZHANG Yong-zhong

(太原理工大学 计算机科学与技术学院,太原 030024)

0 引言

信息安全风险评估可以不断地、深入地发现信息系统安全隐患,以便采取积极主动的防御措施保障信息系统正常可靠运行,指导性的提高信息安全的科学管理水平和信息系统安全保障能力。

目前,信息安全风险评估可以按照等级划分量化地评价信息系统的安全风

险级别,但科学的选择合适的量化评估模型和评估方法可以提高安全风险评估的适应性和准确性;因此,下面我们通过研究资产价值、脆弱性、威胁和已有安全措施等丰富特征的量化及其相互之间合理关系,提出一种风险评估要素细化的、多层次结构和运算的风险评估计算模型,以满足不同规模及不同安全关注程度的信息系统的需要,有效评估信息系统安全风险。

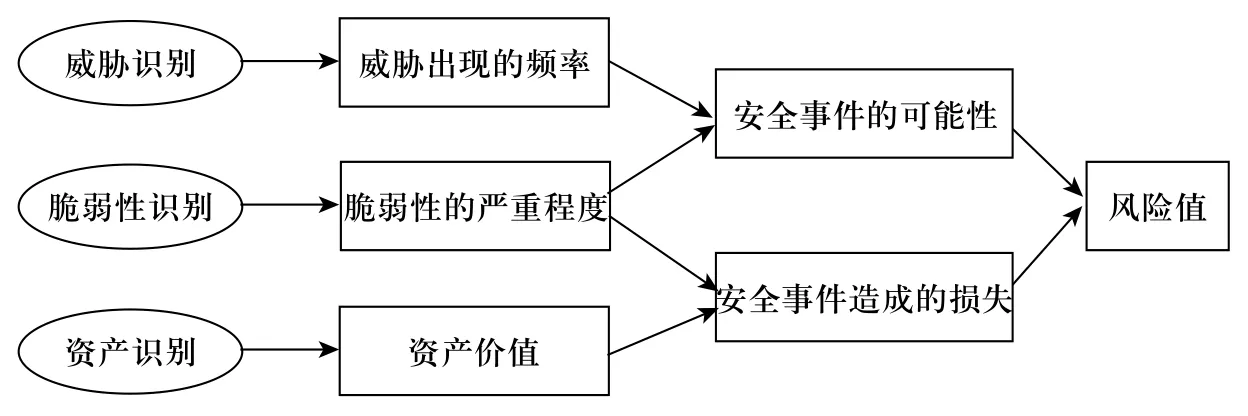

1 现有的风险评估计算模型

《信息安全风险评估指南》中给出的现有的信息安全风险量化和计算模型如图1所示,采用等级方法进行资产价值、脆弱性和威胁的识别赋值,以此为输入值计算安全事件发生的可能性和安全事件发生后的资产损失,又以此两个结果值引入直接计算得出风险值,并对综合值按等级划分风险结果。整个运算中,评估者可以采用相应的计算方法构造经验函数计算风险值。

风险值(风险综合值)计算的形式化范式为:

风险值=R (A,T,V)=R (L (T,V),F (Ia,Va))

图1 现有风险计算模型

R表示安全风险计算函数;A表示资产;T表示威胁频率;V表示脆弱性;Ia表示安全事件所影响的资产价值;Va表示脆弱性严重程度;L表示威胁利用资产的脆弱性所导致安全事件的可能性;F表示安全事件发生后造成的损失。评估过程包含三层计算。

2 风险评估计算模型的改进

从上面的描述可以发现:现有的计算模型对评判要素的选择和要素运算既简单又仅仅停留在框架层面,并没有涉及更多的影响安全风险的要素和进行合理的量化分析。因此,可以在信息安全风险评估过程中就计算模型进行改进。

在风险综合值评估计算中应考虑加入:攻击者技术能力评价要素;威胁行为的动机强度、威胁时受惩罚的风向程度、脆弱性被利用的难易程度、已有的安全措施有效性等级以及影响业务的连续性的指标,还有不同威胁和脆弱性对组织的影响程度评判因素。同时,应考虑安全事件发生可能性的结果;其中要对发生可能性极小的安全事件可以不计算其损失。

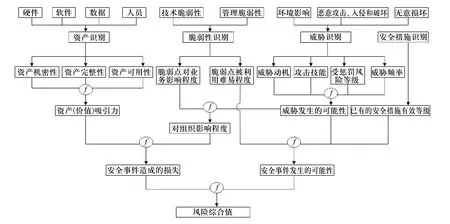

改进后的信息安全风险量化和计算模型如图2所示。

图2 改进后的风险计算模型

从风险状况识别到风险综合评价值的得出,总体形成了多维多层运算的六层评估结构框架。图中f 为分析计算经验函数。从图2可知:安全事件发生的可能性综合了威胁行为发生的可能性、脆弱点被利用的难易程度和安全措施有效性等级这三个因素运算得到;而仅威胁行为发生可能性必须通过威胁行为动机、威胁源及攻击技能等级、受惩罚风险等级和威胁频率这四个要素才能运算得来;安全事件造成的损失通过资产价值与脆弱性及威胁对组织的影响程度的运算得到;而脆弱性和威胁对组织的影响程度又由脆弱点对业务持续性的影响程度和威胁发生的可能性两个要素运算得到。

3 改进后的风险分析计算过程

安全风险分析计算过程遵循改进的风险计算模型,首先要进行风险要素识别,然后,根据具体对象及其安全事件要素建立的等级列表,进行赋值和综合赋值运算,直到运算出风险综合值,这就是整个风险分析计算过程。

3.1 资产价值(吸引力)分析

资产包括信息系统硬件、软件、信息本身和人员;资产价值源于资产在机密性、完整性和可用性上的等级赋值的综合运算;资产在机密性、完整性和可用性上的等级赋值属于第一层的风险评判要素,资产价值属于第二层风险评判要素。

资产价值=I(机密性等级赋值、完整性等级赋值、可用性等级赋值)

由结果值根据资产价值五级等级划分归纳出资产价值(吸引力)等级值。

3.2 威胁及其可能性分析

1)威胁基本要素等级赋值

威胁基本要素属于第一层的风险评判要素,包括T1:威胁行为动机;T2:威胁攻击技能;T3:受惩罚风险以及原有的;T4:威胁频率。

(1)要素T1:威胁行为动机。

针对每一个威胁行为,通过分析其动机强烈程度区分等级大小,可以把威胁行为的动机按攻击欲望的极度强烈、强烈、较为强烈和攻击出于好奇,无明显动机由很高、高、中等、低和很低五个级别赋值。

(2)要素T2:威胁攻击技能等级。

威胁攻击技能等级的确定是通过对攻击者拥有的财力、借助工具的能力及控制傀儡主机数量和技巧衡量,财力和能力高说明攻击者的攻击技能等级越高,威胁行为所引发的安全风险就越大。可以把威胁攻击技能分为以下五级:

很低:威胁源只能使用别人的工具进行简单的扫描和渗透;一般无人资助。

低级:威胁源有较强的技能,综合使用多种工具进行入侵攻击,有一定规模。

中等:威胁源有熟练的技能,综合使用或能编写攻击程序,容易得到资助。

高级:威胁具有分析各种漏洞的能力,能设计实现攻击软件,带动的规模大,财力较大。

很高:威胁具有分析各种漏洞的能力,能设计实现攻击软件入侵目标主机,和国家组织有关系,有持续的财力物力。

(3)要素T3:受惩罚风险等级。

如果系统遭受威胁,可以采取安全审计、跟踪取证等手段,记录攻击者的罪行,统计后给予攻击者具体的法律法规或经济惩罚,这种等级化的威慑力可以在较大程度上影响威胁发生的可能性。受惩罚风险等级根据力度大小由高到低分为五级;攻击者受惩罚的风险等级越高,威胁发生的可能性就越小。因此,如果威胁的受惩罚风险等级为i级,则赋值就应当选取(6-i)。

2)威胁发生的可能性

威胁发生的可能性和资产价值一样属于第二层的风险评判要素。其范式为:

威胁发生可能性=T(威胁行为动机T1、威胁攻击技能T2、受惩罚风险等级T3、威胁频率T4)。其中威胁频率作为原模型要素。

选取相应的计算方法计算威胁发生可能性并根据等级划分赋值。威胁发生可能性的等级共划分为五级,各级别反应威胁发生的概率,可以表达为:经常发生、多次发生、曾经发生、一般不可能发生和例外情况发生的五种可能性。

3.3 脆弱性分析

脆弱性可以引发威胁,从技术和管理多个方面造成对业务持续性的影响和资产的损失和危害。

1)脆弱性基本要素等级赋值

脆弱性基本要素属于第一层的风险评判要素。

(1)要素V1:脆弱点对业务影响程度

可以用如果脆弱性被威胁利用,对业务进行造成完全停滞、重大影响、一般影响、较小影响、可以忽略的影响程度由很高、高、中、低、很低五个级别来表示。

(2)要素V2:脆弱点被利用难易程度

脆弱点被利用难易程度可以通过多种指标体现,如攻击时间、检测时间等。脆弱点被利用难易程度可以用此脆弱性被威胁利用难度极大、较大、一般、较小、没有难度,结合攻击时间长短由很高、高、中、低、很低五个难度级别来表示。需要注意的是,如果脆弱点被利用的难度等级为i级,则赋值应当选取(6-i)。

2)脆弱性和威胁对组织影响等级

脆弱性和威胁对组织管理和发展的影响等级属于第三层的风险评判要素。它由威胁发生的可能性和脆弱点对业务影响程度量化评判得出影响等级值。

对组织影响程度=V(威胁发生的可能性T,脆弱点对业务影响程度V1)

对组织影响程度等级可以按此脆弱性被威胁利用对组织的管理和发展危害极大、较大、一般、较小、可以忽略分为很高、高、中、低、很低的由大到小五个级别赋值。

3.4 已有的安全措施有效性分析

已有安全措施要素属于第一层的风险评判要素,用S表示。对已采取的安全措施的有效性进行确认评估,看安全措施是否能真正减少系统存在的软件和协议等方面的漏洞,是否增强主动防御的能力。

对现有的安全措施的有效性按五个级别赋值,这五个级别分别以受害资产没有相应的安全措施、受害资产有简单的安全措施、安全措施对降低风险事件发生有一定效力、安全措施大大降低某些安全风险事件的发生、安全措施完全杜绝了某些安全风险事件的发生这五种情况的不同,从很低、低、中等、高、很高分为1到5个级别值。如果等级值越大,安全措施就越有效,风险事件发生可能性就会变小。所以,风险的可能性与安全措施取值正好相反,如果某资产安全措施等级为i级,则赋值应当是(6-i)。

3.5 风险综合值的分析

1)风险事件发生可能性

(1)风险事件发生可能性属于第三层评判;算法

风险事件发生可能性=L(威胁发生的可能性T,6-脆弱点被利用难易程度V2,6-已有安全措施有效等级S)

(2)风险事件发生可能性赋值

风险事件发生可能性按等级赋值;事件发生可能性的等级可以按取值范围0.85到1、0.65到0.85、0.4到0.65、0.1到0.4、0到0.1从很高、高、中等、低、很低分为五个级别。

2)风险事件造成的损失

(1)风险事件造成的损失属于第四层评判;范式:

风险事件造成的损失=F(资产价值吸引力I,对组织的影响程度V)

(2)风险事件造成的损失赋值可以参考事件发生可能性的取值范围等级列表。

3)风险综合值运算

(1)风险综合值运算属于第五层评判;范式:

风险综合值H=R(风险事件发生可能性L,风险事件造成的损失F);

H=R (T (T1,T2,6-T3,T4),6-V2,6-S),F (I,V(T (T1,T2,6-T3,T4),V1)));

计算包含了第一层到第四层的评判要素。

(2)风险综合赋值也可以参考事件发生可能性的取值范围等级列表。

4)风险值计算的方法

可以采用相乘法、模糊评判矩阵、神经元网络等相应的评估计算方法建立R(L,F)、F(I,V)等运算函数模型,计算获得各级风险值。

4 结束语

本文在现有信息安全风险计算模型的基础之上进行了改进,提出了一种多层次结构和多维度运算的信息安全风险评估量化和计算模型,该模型细化了评判要素,调整了风险评判关系;采用此模型,对部分OA信息系统和不同中小企业信息系统安全风险评估的结果来看,较为合理的反映了信息系统安全风险状况和安全措施的现实作用,提高了评估的准确性,同时,也检验了此模型适应不同应用重点的信息系统安全风险评估,能够利用来合理的管理和控制安全风险。

[1] 张恒双. 信息安全评估算法研究[J]. 计算机与现代化,2011,(04).

[2] 张鑫,顾庆,陈道蓄. 面向对比评估的软件系统安全度量研究[J]. 计算机科学,2009,(09).

[3] 张涛,胡铭曾,云晓春,张永铮. 计算机网络安全性分析建模研究[J]. 通信学报,2005,(12).