一种有效的买方卖方数字水印协议

2010-09-25王少霞

王少霞, 方 勇

(四川大学 电子信息学院,四川 成都 610064)

0 引言

近年来,随着电子商务的迅猛发展,越来越多的数字化多媒体产品在互联网上进行买卖交易,由于数字化产品在互联网上易于拷贝和传播,它的版权保护和盗版追踪也就成为了当今的一个研究热点。在许多数字版权管理系统中,数字水印是一种用于数字版权和盗版追踪的重要方法。在传统的数字水印技术[1]中,由卖方嵌入水印,尽管这种技术可以保护数字版权,但是没有解决消费者的权益问题。如果一个心怀恶意的卖方允许拥有最终水印产品,他便可以控告无辜的买方非法拷贝产品,无辜的买方无法证明自己无罪。这导致了很多问题,如:消费者权益问题,盗版追踪问题,未绑定问题,共谋问题,买方参与纠纷解决等等。

L.Qian和K.Nahrstedt在1998年提出了最原始的用于盗版追踪的水印协议[2],该协议首次提出了消费者的权益问题,但没有很好地解决;在文献[3]中,Memon和Wong提出了一个水印协议,该协议同时解决了消费者的权益问题和盗版追踪问题,但又出现了未绑定问题。协议[4]将一个水印和ARG绑定,成功解决了未绑定问题,但没有解决共谋问题。协议[5]解决了买方参与纠纷解决问题,然而还存在未绑定问题,共谋问题和实际应用问题。鉴于以上协议中出现的问题,提出了一个有效的,基于密钥共享和同态公钥密码体制的数字水印协议,该协议不仅有效地保护数字产品交易中的参与者,还解决了文献[6]中买方参与纠纷解决的缺陷,使得协议[6]更为完善、可行。

1 一个有效的数字水印协议

为了便于描述,本部分内容首先给出相关符号[7]的含义,然后分别介绍三个子协议[4],即注册子协议、水印子协议、仲裁子协议的含义以及内容。

1.1 该协议使用的符号如下

( p kI, s kI):公钥-私钥对, p kI是I的公钥, s kI是I的私钥。S i gnI(M ):消息M使用I的私钥进行签名。EpkI(M):消息M使用I的公钥进行加密。 DskI(C ):密文使用I的私钥进行解密。 C ertJ(I):由认证中心J颁发给I的数字证书。X⊕W:数字产品X的水印化的产品。其中,⊕表示水印嵌入符号,W是要嵌入的水印。

1.2 注册子协议

如果买方B想在产品交易过程中保持匿名性,CA可以担保买方B的身份保密,除非被判定有罪。这样一来,买方可以使用注册子协议在交易之前向认证机构CA申请一个匿名证书。首先随机选择一个密钥对(p kB,s kB),并将公钥 p kB发给CA。当CA收到 p kB时,产生一个匿名证书 C ertCA( p kB)并发送给B。这里,将 p kB作为假名与颁发给B的匿名证书相关联。如果不需要匿名,B可以跳过整个注册子协议,使用他自己普通的数字证书。

1.3 水印子协议

当数字产品交易开始后,买方B和卖方S遵循水印子协议进行交易买卖,具体步骤如下:

①B首先和S协商,双方达成一致协议,并填写购买订单ARG,ARG明确规定了双方应该遵守的权利和义务,并列出相关数字产品的清单,然后,ARG将本次交易和产品X唯一绑定,ARG也可看作购买序号;

②协商过后,对于本次交易,B随机选择一个交易密钥对( p k∗,s k∗),并产生一个匿名证书CertpkB(pk∗),使得交易公钥pk∗与假名 p kB相连,用pk∗代表 p kB。CA保证了 p kB的合法性,而 p kB又保证了pk∗的合法性。然后B产生一个买方秘密信息 S ECB,并对其进行哈希,得到 H (S ECB),然后对ARG进行哈希,得到 H (A RG ),并将 H (S ECB)和H(A RG)求和之后进行哈希,所得的结果再通过采用买方B的私钥sk∗进行加密,即可以得到:Esk*(H(H(S ECB) + H(A RG)))。然后B用私钥sk∗加密买方秘密信息 S ECB,即 Esk∗(S ECB),并用CA的公钥进行加密,即可得到 EpkCA(Esk∗(S ECB))。而可用于纠纷解决中,在CA的帮助下得到B的秘密信息,避免B参与纠纷解决问题当中。最后,B将(S ECB))以及买方B的双重签名Esk*(H(H(S ECB)+H(A RG ) ))发送给S;

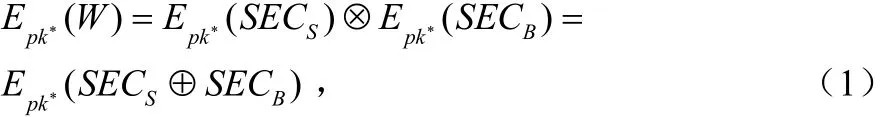

③当S收到B发送的消息后,首先验证签名和证书的有效性,如果其中任何一个无效,则终止产品交易。否则,S产生代表本次交易的水印V,并计算,X′= X ⊕ V 。然后,S随机产生秘密信息 S ECS,并在加密的情况下通过计算式(1)得到加密的水印内容,即:

然后按照式(2)进行嵌入水印操作:

而PAILLIER算法[8]可以满足以上要求。最后,S发送给B,并且储存V,和B发送给S的信息作为数字产品X新的销售记录;

④当B收到 Epk∗(X″)后,B用私钥sk∗解密后,可得水印化的数字产品 X″= Dsk∗(Epk∗(X ″))。

1.4 仲裁子协议

当S在市场上发现数字产品X的盗版Y时,仲裁子协议便可用来追踪盗版,并收集不可否认的证据说明就是先前交易的买方。

首先,S使用水印提取算法从Y中取出代表本次交易的水印V′,然后,S用V′检索数字产品X的销售记录表。找到匹配项后,S收集保存在该项记录中的相关信息,并把X′(通过计算 X ⊕Vk得到,其中VK是匹配项记录的关键字)与S保存的信息以及Y一起发送给仲裁机构ARB请求仲裁。

ARB在收到S发送的信息后,首先验证证书和签名的有效性,如果其中的任何一个无效,则拒绝诉讼。否则ARB发送验证信息给CA,要求CA通过所得信息判定买方秘密信息。CA首先用式(3)以及私钥解密 EpkCA(Esk∗(S ECB)),求得Esk*(S ECB),即:

再用B的公钥解密可得B的买方秘密信息,即:

然后,CA将 S ECB发送给ARB,ARB计算 W = SECB⊕SECS,并运行相关水印检测和提取算法以判断Y中是否存在W,如果Y中确实存在W,则ARB要求CA揭开交易公钥PK∗对应的真实身份,拥有PK∗的买方身份被揭露,ARB将宣判买方有罪并结束诉讼。如果Y中检测不出W,则买方将被认为是无辜的,身份依旧保密。

2 安全性分析

提出一个有效的买方卖方数字水印协议,其安全性依赖于水印算法和PKI-CA的安全性,下面主要分析协议本身的安全性。

①所提出的协议主要解决了引言部分所提出的几个问题:

消费者的权益保护问题:卖方S只知道自己的秘密信息SECS,而不知道完整的水印内容W和最终的水印化产品X″,从而无法伪造盗版来陷害无辜的买方。

未绑定问题:在交易中,由于买方B的双重签名Esk*(H (H (S ECB) + H(A RG)))已经明确地将 S ECB和ARG绑定,并且唯一指定了数字产品X,从而防止S将水印移植到更高价格的数字产品中。例如:即使一个心怀不轨的卖方故意将一个买方的水印移植到另一个完全不同的数字产品中,那么这将会产生不同的ARG,这里令为ARG′,因此,当版权管理机构的仲裁者使用B的公钥 pk*解密Esk*(H(H(S ECB) + H(A RG)))时,对比分析可知,H(H(S ECB) + H(A RG))的值和ARG计算所求的H(H(S ECB) + H(A RG′))的值不相等,以此可证明买方无罪。

盗版追踪问题:买方B只知道买方秘密信息 S ECB和最终的水印化产品X″,而不知道原始的尚未嵌入水印的数字产品X和完整的水印内容W的嵌入位置,所以,B无法从最终的水印化产品''X中移除水印。另外,一旦发现盗版,S也可根据自己的销售记录表,并通过ARB和CA的帮助来追踪盗版者,并使卖方有足够的证据来起诉盗版者。

买方实现匿名性:由于可信认证机构CA的参与,B可以在一定程度上实现匿名性,除非买方被ARB宣布有罪,其身份才被揭露。

避免买方参与纠纷解决问题:由于可信认证中心CA的存在,买方不需要参与在纠纷解决问题中。只要CA使用自己的私钥解密 EpkCA(Esk∗(S ECB)),即可得到 Esk*(S ECB),再用B的一次性公钥 p k*解密,可得B的秘密信息,防止心怀不轨的卖方不断打扰无辜的买方参与到纠纷解决当中。

避免共谋问题:可信认证中心CA的存在解决共谋问题,因为在买方和卖方之间CA被认为是唯一可信的机构。一方面,该协议阻止了卖方S从 EpkCA(Esk∗(S ECB))中获得B的秘密信息;另一方面,该协议阻止了买方B和不可信第三方共谋,移除嵌入在水印产品中的秘密信息;

②在本协议中为了同时解决盗版追踪问题和消费者的权益问题,买方B和卖方S都不知道完整的水印内容W。基于秘密共享的思想,嵌入在数字产品中的水印W由买方的秘密信息和卖方的秘密信息组成。由BRESSON公钥密码算法的加同态属性即:

从式(5)和式(6)可以清晰看出,买方或卖方猜出W的概率和猜出 S ECB或 S ECS的概率相同,因此,买方或卖方是不可能得到确定的水印内容W;

③在这篇文章中,基于文献[4]的方法,买方在交易中保持匿名性。买方B向可信认证中心CA申请数字证书,CertCA( p kB),此数字证书可以再多次交易中使用。在一次特定的产品交易中,B随即产生一次性密钥对(p k∗,s k∗)并产生一个匿名的数字证书 C ertpkB( p k∗),因此,B可以在不同的交易中使用不同的密钥对,这在很大程度上增加了交易的安全性;

④在产品交易过程中,买方B只需和卖方S接触,并不需要和第三方接触,使得该协议具有实际应用性。

3 结语

在文献[4]的基础上提出了一个有效可行的水印协议,该协议基于密钥共享和同态公钥密码体制,并借助可信机构CA,解决了消费者权益问题、未绑定问题、盗版追踪问题、匿名问题、实际应用问题、共谋问题,买方参与纠纷解决问题。该协议的安全性是基于公钥密码体制PKI-CA的安全性。比起现有的协议,该协议更安全、完善和实用。

[1] 顾宁,葛万成.基于DWT域图像数字水印技术[J].通信技术,2009,42(05):213-217.

[2] QIAO L,NAHRSTEDLT K. Watermarking Schemes and Protocols for Protecting Rightful Ownerships and Customer’s Rights[J].Visual Communication and Image Representation, 1998,9(03):194-210.

[3] MEMON N, WONG P W. A Buyer-Seller Watermarking Protocol[J].IEEE Trans on Image Processing, 2001,10(04):643-649.

[4] LEI C L, YU P L, TSA I P L, et al. An Efficient and Anonymous Buyer-seller Watermarking Protocol[J].IEEE Transactions on Image Processing, 2004,13(12):1618-1626.

[5] CHANG Chinchen,CHANG Chiyien. An Enhanced Buyer Seller Watermarking Protocol[J].Proceeding of, ICCT,2003,2(12):1779-1783.

[6] ZHANG J, KOU W, FAN K. Secure Buyer-seller Watermarking Protocol[J].IEE Proceedings Information Security,2006,153(01):15-18.

[7] 朱香卫,肖亮,吴慧中.密码学技术和数字水印技术比较[J].通信技术.2008, 41(07):208-210.

[8] 王淑玉,叶晓丽,李建华. 基于Paillier公钥密码体制的非对称叛逆者追踪[J].河南科学.2008,26(08):977-979.