P2P网络中基于经验与推荐的信任模型

2010-09-07杨段生

杨段生

(楚雄师范学院计算机信息中心,云南 楚雄 675000)

P2P网络中基于经验与推荐的信任模型

杨段生

(楚雄师范学院计算机信息中心,云南 楚雄 675000)

根据实体的直接交互信息和其他实体的推荐信息,结合信任的量化、合成与传递策略,提出了信任评估的一系列数学模型,用修正因子实现对信任的调整,相关因子的引入实现了对良性节点的激励和对恶意或庸懒节点的惩罚与孤立,从而使模型更加合理。该模型为实体间信任关系的建立和实体决策提供了有力依据。最后对模型进行模拟实验和性能分析。

对等网络;网络安全;信任模型

引言

P2P网络中节点间的信任问题是现在研究的热点,目前的研究主要集中在为系统建立可靠的信任管理模型。虽然 P2P网络结构具有动态性和方便性,但仍然缺乏有效的机制以提高系统整体的可用性,而且存在着严重的安全问题。因此,对于目前日益广泛的诸多 P2P环境,在节点间建立一种新的分布式信任机制,建立一个透明有序的交易环境显得十分必要。

目前,基于交易历史与经验推荐的信任模型的研究已取得了很大的进展。在文献 [1]的信任评估模型中,引入了经验的概念来表述和度量信任关系,把经验分为肯定和否定两种,将信任分为直接信任和推荐信任并进行详细讨论,最后给出了信任度评估的数学模型。文献 [2]用概率与数理统计中的一些思想,采用成功经验和失败经验对信任关系进行度量,引入了经验采纳系数,给出了经验传递与信任度合成的数学模型。文献 [3]根据交互满意度计算实体的直接信任度,在计算推荐信任度时,通过建立信任路径来获取信任链上实体的推荐信息,提出了基于实体能力属性和交互满意度的信任评估模型。文献 [4]提出了一种基于概率统计方法的信任评价模型,依据直接经验和反馈信息,利用概率统计方法分别计算节点的直接信任和推荐信任,并通过区分直接经验的重要程度,区分反馈信息及其推荐者的可信度,提高信任评价模型的有效性。

现有的信任评估模型在恶意推荐和串谋推荐的安全风险方面考虑得较少,存在迭代计算不易收敛的问题,所提出的信任模型主要侧重理论研究,在实际应用中实现起来较为复杂。

1 基于经验与推荐的信任模型

1.1 信任及信任度

信任是人际网络中一个主观的并且是个非常复杂的概念,基于 P2P环境,本文给出如下定义:

信任是一个实体根据相关信息在特定环境和特定时间下对其他实体的未来可靠的、安全的、期望的行为的主观可能性判断,它取决于经验,并随着被评价实体行为结果的变化而不断修正,即信任是在不断的交互过程中,某一实体逐渐动态形成的对另外实体的部分或整体的评价,这个评价可以用来指导这个实体的下一步动作。

通常情况下,用信任度来表示信任等级的高低,信任度随实体的行为而动态变化[5]。在 P2P网络中,实体间可以通过交换和传播信任评估信息以获取目标实体的综合信任评价[6]。本模型用区间 [-3,3]来量化信任度,值越大,表明信任程度越高。小于 0表示不可信,0表示新加入节点的初始信任值或功过相当节点的信任值。本模型将实体间的信任关系分为直接信任和推荐信任两种。

信任度的决定因素根据不同的应用可能不同,甚至差别很大,本模型借鉴文献 [7]的思想,也从恶意代码、内容、态度和速度四个方面进行衡量,根据实际应用对安全的需求及各评价属性对交易结果的影响赋予一定的权值。交易结束后,交易获取方对此四个属性进行评价,同时,对交易结果也进行评价,从而得到最终的信任度。

1.2 模型中的数据结构

模型中,每个节点需创建并维护以下数据表:①评价属性值表;②好友列表;③黑名单。

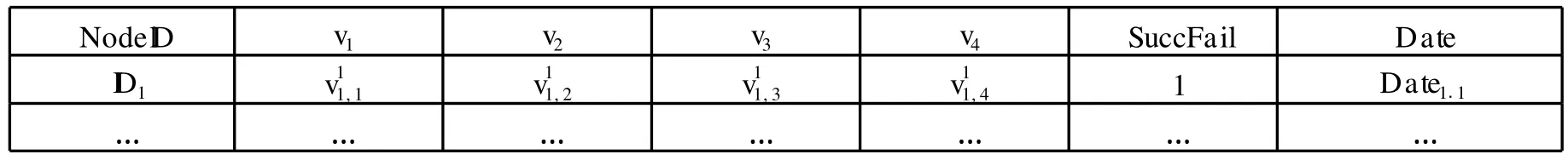

表1 评价属性值表

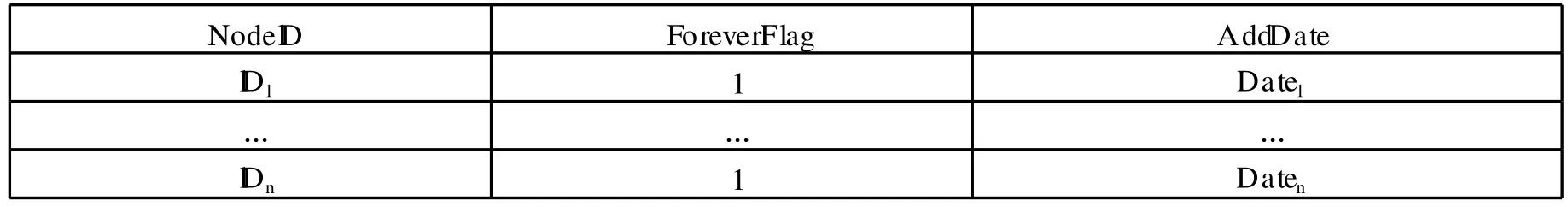

表 2中,NodeI D是节点标识;ForeverFlag是永久性标记。可把任何评价实体认为可信的节点设为好友并添加到列表中,同时,根据需要为其设定永久性标记,ForeverFlag=1表示永久性的好友节点,不受信任评价周期的限制而永久生效,直到对其进行手工删除。ForeverFlag=0表示非永久性好友节点,并规定其生命期为M个信任评价周期,当其生命期结束时,该好友节点记录将被系统自动删除,此时,该节点变为普通节点。AddDate为节点的添加日期。

表2 好友列表

黑名单与好友列表结构完全一致,字段含义也相似。可把多次被列入黑名单的节点设定为 ForeverFlag=1,此时,记录不受信任评价周期的限制而永久保存在表中,直至对其手工删除。值为 0时表示非永久性黑节点,为对此类黑节点进行惩罚并使其有改过自新的机会,规定其生命期为N个信任评价周期。

1.3 信任度的计算

1.3.1 相关定义

其中:α∈ [0,1]。

α和 1-α的值分别表示直接信任和推荐信任在信任评估体系中所占的权重,即对两者的采信程度。α值一般由节点自己的安全策略决定。

1.3.2 直接信任度的计算

模型中,四个信任评价属性和交易的成功与否都会对直接信任度造成影响,因此,定义直接信任度由两部分信任度加权合成:一是由对恶意代码、内容、态度和速度四个信任评价属性的评价所得的信任度,二是由对交易结果的评价所得的成功次数、失败次数计算而来的信任度。

设由信任评价属性决定的信任度表示为 Ta,由交易成功和失败次数决定的信任度表示为 Tn,Ta和 Tn各占的权重为β和 1-β。则直接信任度为:

(1)计算信任值 Ta

定义 1 属性集 R= (R1,R2,R3,R4),其中,R1,R2,R3,R4分别代表恶意代码、内容、态度和速度四个信任属性。

定义2 属性值集:V={Vi},V1∈ [-3,1],Vi∈ [-3,3],i∈ {2,3,4},V1至V4是对恶意代码、内容、态度和速度的评价值。特别地,为了反映同次数的安全交易对信任度的正面影响力度要远小于节点提供恶意代码对信任度的负面影响力度,因此,规定V1∈ [-3,1]。

定义 3 将评价周期 t进行 t等分,对应编号依次为 1,2,…,t(编号越大则离现在越近);(其中 j=1,2,…,t)表示在第 j等分周期时当前节点对被评价节点 b的第 i个评价属性的加权平均值,分两种情况进行讨论:①若在此等分周期内只进行过一次交易,则即为此次交易所获得的相应属性的评价值;②若在此等分周期内进行过 m次交易,则为此m次交易的加权平均值。设此 m次交易按时间的远近依次对应于序号:1、2、…、m,且对应的评价属性值依次为则第 x次交易的权重为从而得

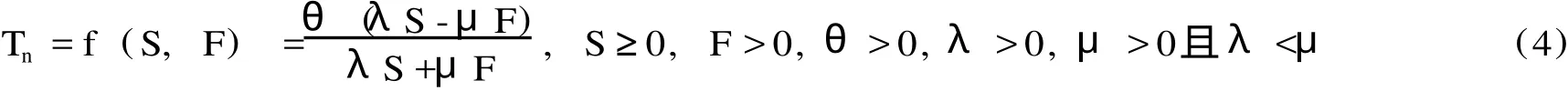

定义 4 在定义 3基础上,设第 j等分周期对应的第 i个评价属性均值在本评价属性总值中的纵向权重为(其中 i∈ {1,2,3,4})为当前节点对被评价节点 b的第 i个评价属性均值的纵向加权平均值。则:

从 Pi可知,离现在越近则权重越大。因此,该模型更看重节点近期或当前的行为,且各评价属性值的影响力度是随时间而变化的。

定义 5 ωi是信任评价属性 Ri的权重,对多数应用而言,应使ω1>ω2>ω3>ω4。则信任度 Ta可表示为:

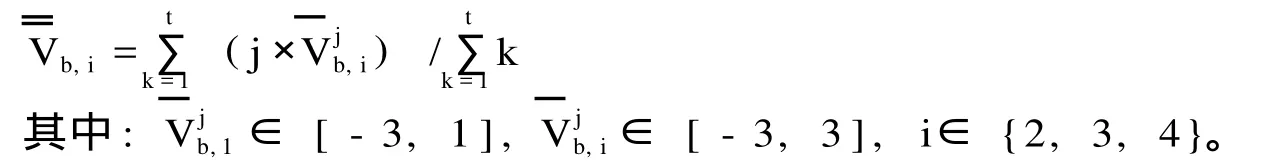

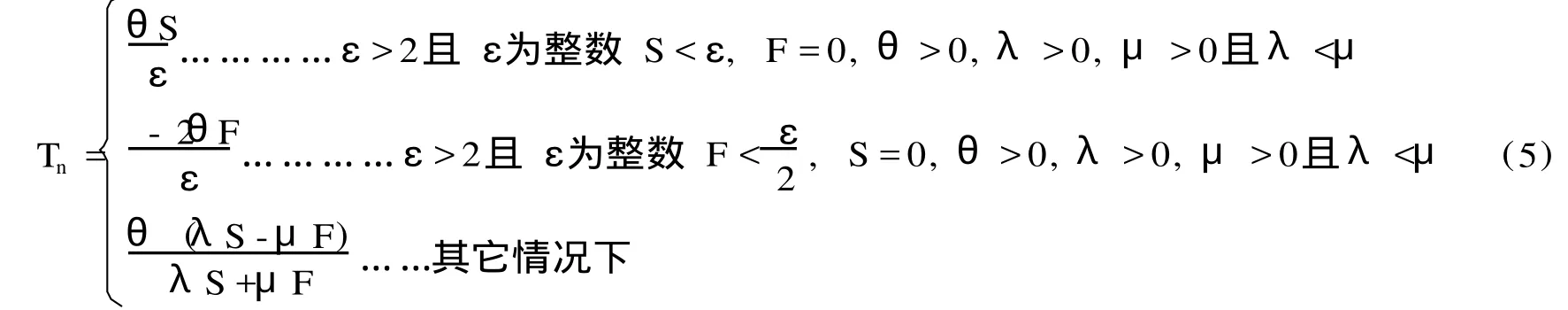

(2)计算信任值 Tn

设:成功和失败次数分别用 S、F表示;λ表明成功交易产生的信任值上升的速度,称为成功交易的激励系数;μ是失败交易的惩罚系数,λ、μ均为实数。为达到惩罚目的,须使λ<μ,而且,λ与μ的值相差越大,则对失败交易的惩罚越明显,同时,成功交易的信任值的上升也较慢。θ是对称、闭合的信任度值域边界值的绝对值。则:

考虑两种特殊情形:①当 F=0且 S≠0时,对任意的 S值均得:f(S,F)=θ;②当 S =0且 F≠0时,对任意的 F值均得:f(S,F) =-θ。这显然是不合理的。分三种情况对该函数作细化:

ε称为曲线的拐点,它决定了在 F=0时,信任度达到峰值所需的最少连续成功交易次数,即达到信任度峰值的速度。

1.3.3 推荐信任度的计算

若在周期 t内,节点 i和 j间没进行过直接交易,则节点 i和 j之间的综合信任度由一系列中间节点的推荐计算得到。推荐节点组成了序列 L:

(1)朋友推荐

朋友推荐路径:在周期 t内,推荐路径中的首节点与请求节点发生过交易,末节点与目标节点发生过交易,路径中相邻节点间也有过交易,则此路径称为朋友推荐路径。推荐路径数越多,得到的信任值之可靠性和可信度就越高。

在推荐信任度的计算中,考虑两种权重:推荐节点权重和推荐路径权重。前者由交易结果的评价情况而定,后者由请求节点对推荐路径首节点的直接信任度而定。请求节点对待选节点的推荐信任度为各推荐路径信任度的加权。

基于上述考虑,有如下定义:

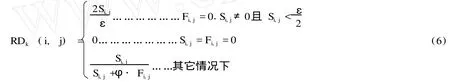

定义 6中,当 Fi,j=0时,对任意的 Si,j,只要 Si,j≠0,均得 RDk(i,j) =1,显然不合理,故对 RDk(i,j)作如下改进:

其中:ε为曲线的拐点;ε/2表示当 Fi,j=0时,使 RDk(i,j) =1所需的最少连续成功交易次数。

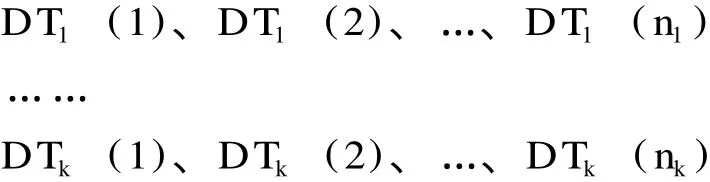

定义 7 设第 k条朋友推荐路径上的推荐节点数依次为:n1、n2、…、nk。设第 1条至第 k条朋友推荐路径上推荐节点对被推荐节点的的直接信任度依次为:

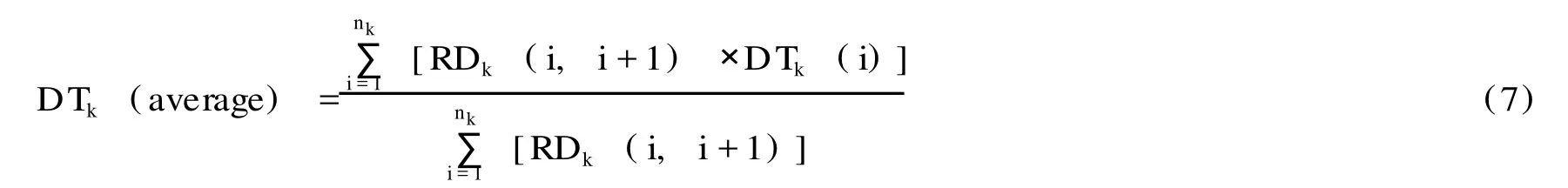

第 k条朋友推荐路径上推荐节点对被推荐节点的的直接信任度的加权平均值用 DTk(average)表示,则:

其中 i+1是节点 i推荐的节点,当 i=nk时,节点 i+1即为目标节点。

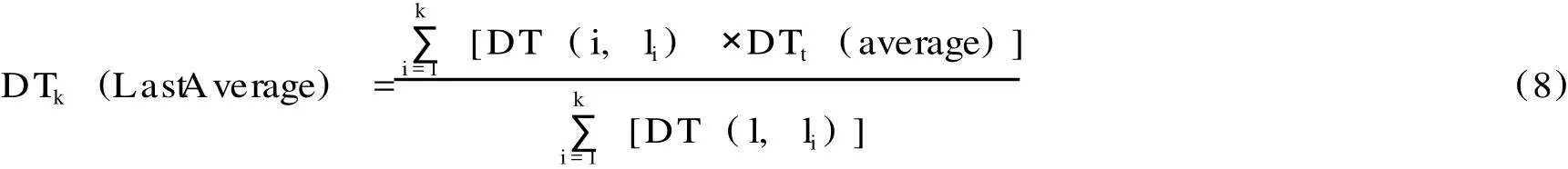

定义 8 设请求节点 i到第 k条朋友推荐路径的第一个推荐节点的直接信任度为DT(i, lk),把 DT(i,lk)定义为第 k条朋友推荐路径的权重,则节点 i对 j通过此 k条朋友推荐路径所得的推荐信任度即为 k条朋友推荐路径的加权平均值,用 DTk(LastAverage)表示,即:

(2)陌生人推荐

陌生人:在周期 t内,未与当前请求节点进行过交易但与目标节点进行过交易的节点。

孤立节点:新加入的节点或在周期 t内未与其它节点发生过交易的节点。

陌生人推荐:若节点 i是孤立节点,则交易前由节点 i向其邻节点发出推荐请求,如某一节点 x与目标节点在周期 t内曾发生过交易并愿为当前节点 i提供推荐,则节点 x对 i作回应并进行后续的推荐工作,称此推荐为陌生人推荐。

陌生人推荐也产生推荐路径,称为陌生人推荐路径,每条路径中只有一个推荐节点。

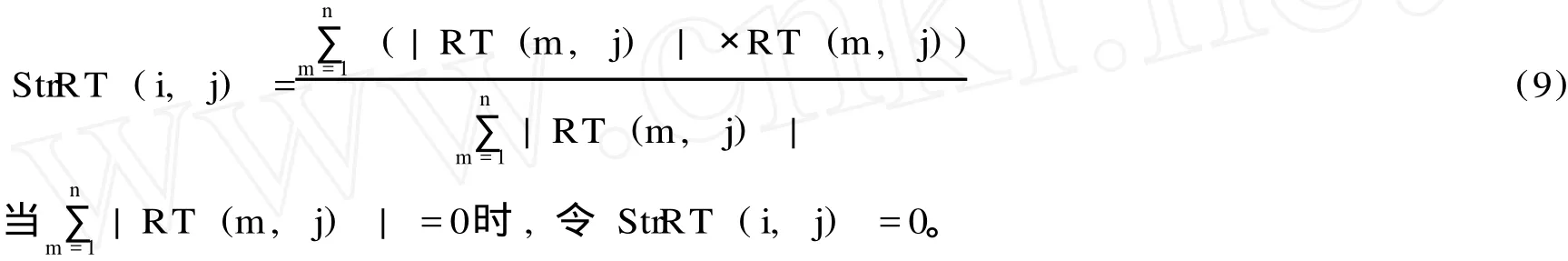

陌生人的综合推荐信任度用 StrRT(i,j)表示,为实际采用的所有推荐节点推荐信任值的加权平均值,推荐节点总数为 n,RT(m,j)为第 m个陌生人对目标节点 j的推荐信任度,其值等于第m个陌生人对 j的直接信任度,把此值作为第 m个陌生人对 j的推荐权重,则:

1.4 模型的修正因子

经济学家 P.Dasgupta曾强调指出:信任同其它道德资源一样,用进废退。信任度是一个随时间变化的量,该模型采用信任度随时间衰减的评价机制。

设请求节点 i和服务节点 j的最后一次交易时间为 Tlast,当前交易时间为 Tcurrent,若Tcurrent≠Tlast,则根据 Tcurrent-Tlast在信任评价周期 t中所占的比例进行衰减折算,即:

2 模拟实验

2.1 信任度的变化情况

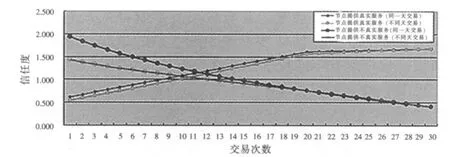

图 1为节点提供真实与不真实服务时,在同一天交易和在周期内交易时信任度的变化情况。可以看出,当节点提供真实服务时,无论是集中在同一天测试,还是在评价周期的不同时间测试,曲线 (值)都非常相近,而且,随着交易次数的增加而最终重合,在曲线拐点前,信任度上升相对较快,而在拐点之后则显得缓慢,但随着成功交易次数的增加,信任度在不断提升。当节点提供不真实服务时,信任度随着不真实交易次数的增加而不断下降,而且,在同一天交易的下降速度要比分布在周期内交易时快,这也表明了该模型更注重节点的长期行为,即节点的声誉。

图 1 交易集中在同一天和分布在每一天的信任度比较

2.2 节点欺骗

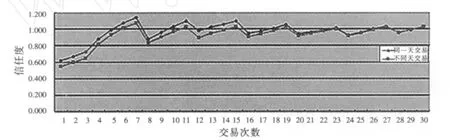

设节点提供的服务中,每三次真实服务后带有一次欺骗,共进行 30次交易,分两种情况进行模拟:

①把交易集中在同一天中;②把交易平均分配到周期的每一天。如图 2所示。

图2 带欺骗的服务节点信任度变化情况

由图 2可知,两种情况的曲线非常相似且随着交易次数的增加而最终重合在一起。真实的服务均能使信任度得到提升,但除第一次欺骗外,每一次欺骗都使信任度迅速下降,而且,随着欺骗次数的增加,即使节点进行真实服务,但由此而带来的信任度提升变得越来越缓慢。

由于曲线拐点ε值的影响,虽然第一次欺骗也能给节点信任度带来一定的提升,但若紧接着再次出现欺骗,则信任度的下降幅度将明显高于正常情况。

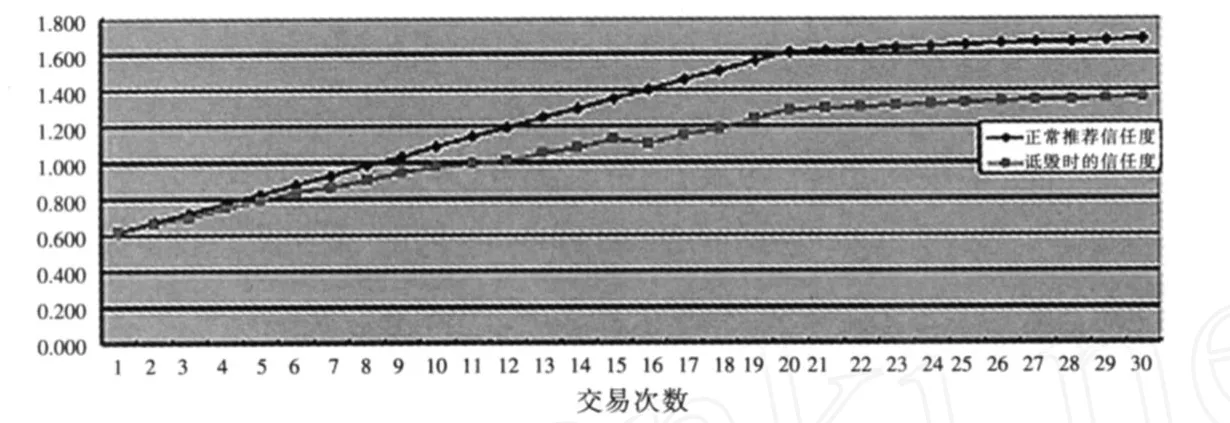

2.3 节点合谋

在图 3中,下方折线表示正常推荐时信任度的变化情况,随着正常交易次数的增加和节点的正常推荐,服务节点信任度的上升情况。上面的折线表示随着合谋节点比例的增加,节点信任度的变化情况。可以看出:随着合谋节点比例的增加,信任度有一定的上升,但影响并不明显,而且到达折线拐点后趋于稳定 (即:拐点后的折线平行)。

图3 正常推荐与节点合谋的信任度对比

2.4 节点诋毁

在图 4中,上折线表示正常推荐时信任度的变化情况,随着正常交易次数的增加和节点的正常推荐,节点信任度的上升情况。下折线则表示随着诋毁节点比例的增加,节点信任度的变化情况。结果表明:节点信任度不因个别节点的诋毁而受明显影响,同时,随着诋毁节点比例的增加,信任度有不同程度的下降,但到达折线拐点后趋于稳定。

图4 正常推荐与节点诋毁的信任度对比

3 结束语

本文提出了 P2P网络中基于经验与推荐的分布式信任模型,提出的信任评估的一系列数学模型能更加真实地表示和度量节点间的信任关系,具有良好的操作性。实现了对良性节点的激励和对恶意或庸懒节点的惩罚与孤立机制。好友与黑名单机制减少了信任计算和节点决策的时间,降低了网络的负载,减少了延迟,提高了模型的性能。通过模拟实验和性能分析,初步证明了本模型的合理性和有效性。

[1]Beth TH,Borcherd Orcherd NG M,Klen B.Valuation of trust in open networks[C]// Proceedings of European Symposium on Research in Security(ESOR ICS).B righton:Springer—Verlag,1994:3—18.

[2]徐锋,吕建,郑玮,等 .一个软件服务协同中信任评估模型的设计 [J].软件学报,2003,14(6):1043—1051.

[3]刘凤鸣,陆星家,丁永生 .一种 P2P网络服务环境的信任度计算模型 [J].计算机应用,2008,28(3):623—625.

[4]吴鹏,吴国新,方群 .一种基于概率统计方法的 P2P系统信任评价模型 [J].计算机研究与发展,2008,45(3):408—416.

[5]金兰芳,朱艳琴 .基于信誉的 peer-to-peer推荐信任模型 [J].计算机工程与应用,2007,43(3):122—124.

[6]张书钦,芦东昕,杨永田 .对等网络中基于信任的访问控制研究 [J].计算机科学,2005,32(5):31—33.

[7]宋金龙,董健全,邹亮亮 .一种 P2P网络安全的信誉度模型设计 [J].计算机应用,2006,26(4):P33—35.

[8]侯孟书,卢显良,周旭等 .P2P系统的信任研究 [J].计算机科学,2005,32 (4):113—115.

[9]李雯,谢冬青,吴勇 .P2P环境下基于历史及推荐的信任模型 [J].计算机应用研究,2008,25(3):915—99.

[10]田春岐,邹仕洪,王文东等 .一种新的基于改进型 D-S证据理论的 P2P信任模型 [J].电子与信息学报,2008,30(6):1480—1484.

(责任编辑 刘洪基)

Experience and Recommendation-based TrustM odel in P2P Network

YANG Duan-sheng

(Centre of Computer Infor mation M anagem ent,Chuxiong N or mal University, Chuxiong675000,China)

According to the direct interactive information of the entity and the recommendatory information of other entities,combiningwith the quantification,synthesis and trans mission strategies of the trust,the author puts forward a series ofmathematicalmodel about the evaluation of the trust. Use modification factor to achieve the adjustment of the trust,and the introduction of the relative factor realize the prompting to the benign node,the punishment and isolation to the malicious or the commonplace lazy node.All of these make the model more reasonable.The model provides a convincing gist for the trusting relationship’s establishment among entities and the entity decision-making.Finally the author does some simulant experiments and performance analysis towards thismodel.

P2P;network security;trustmodel

TP393

A

1671-7406(2010)03-0035-09

2009-11-23

杨段生 (1974—),男,云南大理人,硕士,主要研究方向:对等网络,网络与信息安全。