基于行为的入侵防御系统在图书馆的应用研究

2009-10-13马丽

马 丽

〔摘 要〕入侵防御系统是继防火墙和入侵检测技术之后的新一代信息安全保障技术。针对高校图书馆日益增加的数字资源及存在的网络安全问题,文章将资源入侵检测软件Snort和Linux防火墙Netfilter有机结合在一起,提出一种基于行为的入侵防御系统模型,以木马攻击为例,给出系统的具体解决方案及关键技术,并对其在图书馆网络中的应用进行了研究。

〔关键词〕入侵防御系统;木马;图书馆数字资源;Snort预处理器;行为分析

〔中图分类号〕G250.72 〔文献标识码〕A 〔文章编号〕1008-0821(2009)07-0166-03

Application Research in the Library of Intrusion

Prevention System Based on BehaviorMa Li

(Library,Beijing Institute of Technology,Beijing 100081,China)

〔Abstract〕Intrusion Prevention System(IPS)is a new information security technology following the firewall and intrusion detection system.To counter the increased digital resources of university library and the problems of network security,this paper brought forward a intrusion prevention system frameworks based on behavior combining Snort and Netfilter.In the end,taking the case of Trojan horse,it presented the solution in detail and key technologies,and has carried on research in the application in the network security of the library.

〔Key words〕intrusion prevention system;trojan horse;library digital resources;Snort preprocessor;behavior analysis

随着Internet技术的快速发展,数字图书馆已经成为高校图书馆的重要部分,为读者提供了便利的信息查找方式,在使计算机网络资源共享有了进一步加强的同时,随之而来的图书馆网络安全问题也日益严重。尤其是电子出版物和网络出版物的推出,高校图书馆的数字资源也日益增加,而服务器又是信息资源管理与存储的核心,由于它的应用特性,内部网的非法访问、滥用等问题很严重[1],此外还有一些不法分子大批量下载数字资源,严重侵犯版权问题,所以加强服务器的安全就尤为重要。

图书馆传统的安全保护方法是对操作系统进行安全加固,通过各种各样的安全补丁来提高服务器操作系统自身的抗攻击能力。防火墙和入侵检测系统一直是图书馆界维护网络安全的主要工具,然而,它们并不能完全满足纵深防御对检测和反应能力的要求[2]。其中,防火墙是粗粒度的访问控制产品,只能对网络层的数据包进行过滤,对于应用级攻击不具备阻止能力,而且对于内部网的攻击也无能为力。IDS是一种被动型的防御措施,它监听网络或系统的活动,并收集相关信息进行分析以判断是否有入侵行为发生,它的致命缺点是只能报警而无法阻止攻击。

防火墙、入侵检测技术虽然在不同程度上加强了图书馆的网络信息安全,但是这些技术相对独立,都存在着局限性。文章旨在针对防火墙和IDS所存在的缺陷,根据网络动态安全模型理念,将防火墙、入侵检测及行为分析技术相结合,提出一个基于行为的入侵防御系统模型,针对目前猖獗的木马攻击进行防御研究,并将其应用在图书馆网络中,用以保护数字资源。

1 入侵防御系统概述

入侵防御系统IPS(Intrusion Prevention System)也称为IDP(Intrusion Detection & Prevention,入侵检测和防御系统),是指不但能检测入侵的发生,而且能通过一定的响应方式,实时地中止入侵行为的发生和发展,实时地保护信息系统不受实质性攻击的一种智能化的安全产品[3]。

入侵防御系统(IPS)的主要运行特征如下:

(1)深层检测。IPS突破传统防火墙的限制,检测对应OSI模型4到7层里的封包内容(相当于TCP/IP模型的应用层)。由于新型攻击的程式码资料便隐藏在TCP/IP通讯协议的应用层里,IPS必须具有深入分析能力,以确定哪些恶意流量已经被拦截,根据攻击类型、策略等来确定哪些流量应该被拦截。

(2)串连模式。IPS必须置于受保护网络入口的闸道位置,所有进出内部网路的封包都需经过IPS作深层检测。该特征是IPS与IDS在运行上的最大不同之处。

(3)即时监测。IPS必须要能对所有进出受保护内部网络的数据包做到即时监测。若无法实时检测,当攻击包穿过IPS欲再采取防御措施时就为时已晚。

(4)线速运行。由于IPS以嵌入模式串接在内外网之间,它一方面必须对过往的数据包做即时且深层的检查和丢弃工作,一方面又让受保护网络使用者不能因为IPS的存在而觉得传输延迟的情形,所以IPS必须具有高效处理数据包的能力。

(5)丰富的入侵检测手段。IPS必须建立丰富且尽量完备的病毒特征库和入侵特征库。在检测手段上,需将基于特征的方法与基于统计的方法相结合。同时,应采取智能化的方法来提高对未知病毒或未知模式攻击的预警能力。

2 基于行为的入侵防御系统

2.1 系统设计思想

系统选用Linux操作系统作为开发平台,将入侵检测软件Snort和Linux防火墙有机结合在一起,包含防火墙包过滤技术、入侵检测技术和行为分析技术。引入行为分析技术主要是为了减少入侵检测的漏报率。系统主要包括包过滤器、事件分析单元和响应单元。包过滤器根据防火墙规则进行包过滤,将不匹配规则的数据包送到用户空间排队,入侵检测系统Snort抓取用户空间的数据包进行包解码,然后经过预处理器检测,最后再送入入侵检测引擎,根据优化的检测规则库判断是否为网络攻击以及攻击的类型,并将其写入报警事件数据库。

本研究以木马为例,设计编写木马行为分析预处理器作为Snort的插件。该预处理器对数据包进行初步检测,将检测结果传递给行为分析模块。然后行为分析模块进行详细检测并将事件结果传递给响应单元进行处理。

2.2 系统模型

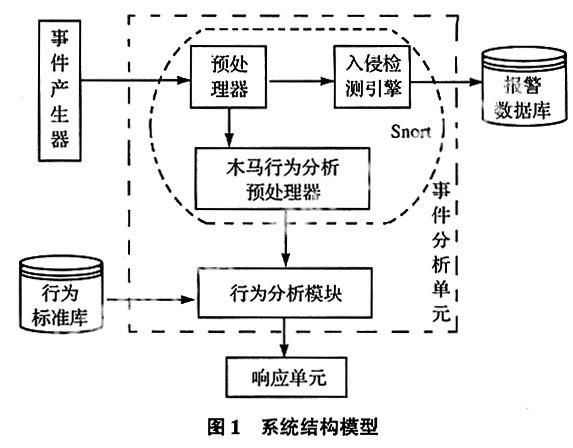

本入侵防御系统采用通用入侵检测框架(CIDF)结构,由事件产生器、事件分析器、响应单元和事件数据库组成[4],系统结构模型如图1所示。

系统结构说明如下:

(1)事件产生器:由Netfilter、iptables、ip_queue内核模

块及netlink接口组成,对网络数据包进行过滤并将数据包从内核态传送到用户态。

(2)事件分析器:由Snort预处理器、行为分析模块及入侵检测规则构成,使用异常检测技术和模式匹配技术对事件产生器传递过来的数据包进行检测,将事件分类。

(3)事件数据库:采用MySQL数据库储存作为判断行为正常的标准数据及入侵事件的结果信息。

(4)响应单元:根据事件分析器产生的事件结果分别进行响应处理。

2.3 系统的关键模块

2.3.1 木马行为分析预处理器

木马行为分析预处理器作为Snort的一个插件,将包解码后的数据包按照以下方法产生一个链表:当主机对外发送一个TCP或UDP数据包时,获取到对外通信数据包中的源端口,然后在历史通信端口链表中查找是否存在该端口,如果存在只需要将这次对外通信的字节总数增加到该端口对应的通信字节总数上,如果不存在就把该端口增加到链表中,并把此次通信字节数增加到对应的通信字节总数上。然后判断每个端口的通信字节总数是否大于设定的阈值,大于阈值的端口被列为可疑端口,最后将TCP和UDP报警端口列表写入有名管道文件供行为分析模块读取,并按时间周期清空链表。

2.3.2 行为检测分析及处理模块

行为检测分析及处理模块是用Perl编写的独立进程,通过有名管道FIFO实现其和Snort木马行为分析预处理器通信。

数据包经过预处理器分析后,得到可疑端口列表,对于木马攻击,行为检测分析模块通过监控系统上的所有报警通信端口,并把端口与它相对应的应用程序和操作用户关联起来,一旦发现某个监听端口开始对外通信,就可以跟踪该端口所对应的应用程序的操作行为[5]。如果是一个未知用户操作应用程序或一个合法用户进行非法通信,接着将应用程序的通信端口与数据库中的已知木马通信端口进行匹配,如果端口号相同,则确定该应用程序是木马,事件响应单元向防火墙添加一条规则,如果端口号不同,则把该进程列为可疑进程,交给事件响应单元处理。如果是合法用户在操作合法进程,进一步比较进程的路径和合法进程数据库中对应的路径是否一致,如果一致就允许通信,反之则说明是个假冒进程,也是由事件响应单元处理。程序在控制台运行结果如图2所示。

事件响应单元根据检测结果进行处理:对于合法进程直接放行,对于可疑进程、假冒进程和已知木马预处理默认为禁止通信,最终决定权交给用户处理,提供给用户三个选项:允许本次通信,将该进程对应端口加入可信端口和禁止通信。事件响应单元根据选项通过更新Linux防火墙iptables规则实时处理事件。

2.4 基于行为的入侵防御系统在图书馆的应用

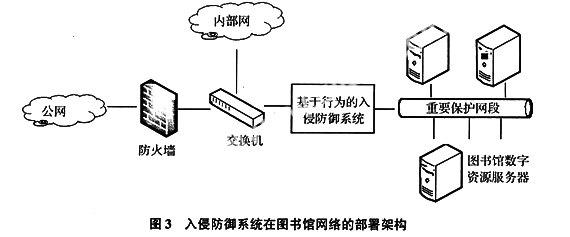

配置入侵防御系统工作于串连模式,如图3所示。所有去往图书馆数字资源服务器的数据包或网络流量都经过入侵防御系统检查,如果发现可疑的攻击数据流,就采取行动,丢弃或阻断网络数据包,达到防御的目的。

3 结 语

将该基于行为的入侵防御系统应用在图书馆网络中,对于受保护的数字资源服务器可以准确地检测到已知的木马并且将其禁止通信;对于未知的木马,本系统也具有预测能力,能够根据其行为特征将其准确地检测出来,并阻断其通信;该系统还可以防御假冒合法进程进行通信的恶意攻击。

高校图书馆数字信息资源的安全是一项复杂的工程,除了应用各种技术手段防范外,还需要加强图书馆的内部管理,制定相应的规章制度,共同维护和谐安全的图书馆网络。

参考文献

[1]曾星媛.高校图书馆数字信息资源系统的安全及解决策略[J].现代情报,2007,(2):90-91,94.

[2]于明.异军突起的IPS[J].网管员世界,2004,(11):97-99.

[3]冯洪亮.IDP让防火墙与IDS走向统一融合后的优生[N].中国计算机报,2003-04-14.

[4]潘玲,黄云森.一种基于SNORT的入侵防御系统[J].计算机系统应用,2005,(6):29-31.

[5]陈桂清,伍乃骐,滕少华.通过进程监视检测木马攻击[J].计算机应用,2003,23(11):130-133.