国际上与信息技术相关的内部控制框架与规范分析

2009-08-19王海林

王海林

[摘 要]企业内部控制建设需要遵守相应法律、规范的要求。为了使企业内部控制建设更加完善,企业需要了解、借鉴其他实践证明有效的相关框架与规范的内容。本文对信息技术环境下国外相关的内部控制框架与规范:COSO内部控制整合框架和风险管理框架、SOX法案、COBIT、ITIL及ISO17799等进行了分析。

[关键词]内部控制;框架;规范;信息技术

doi:10.3969/j.issn.1673-0194.2009.14.002

[中图分类号]F232[文献标识码]A[文章编号]1673-0194(2009)14-0008-03

企业内部控制建设需要遵守相应法律、规范的要求。为了使企业内部控制建设更加完善,企业需要了解、借鉴其他实践证明有效的相关框架与规范的内容。目前国际上应用较多的有COSO内部控制整合框架和风险管理框架、SOX法案、COBIT、ITIL及ISO17799。

一、COSO《内部控制——整合框架》与ERM框架

COSO《内部控制——整合框架》是COSO(Committee of Sponsoring Organizations of The Treadway Commission)委员会1992年公布的,应该是目前内部控制领域最为权威的文献之一,它与COSO 委员会于2004年发布的《企业风险管理——整合框架》(ERM框架)都被许多国家认可和采纳。

COSO内部控制框架认为:内部控制是由企业董事会、经理阶层和其他职员实施的,为实现营运的效率效果、财务报告的可靠性、相关法令的遵循性等目标而提供合理保证的过程。该框架提出,一个有效的内部控制系统应该包括控制环境、风险评估、控制活动、信息和沟通、监督5个相互关联的要素。《内部控制——整合框架》旨在帮助公司建立一套不仅限于财务和财务报告控制流程的内部控制框架,使控制目标和保持不同层次的内部控制有效所需的控制要素达到平衡。

ERM框架虽然是企业风险管理框架,但它涵盖了内部控制,将内部控制框架纳入。该框架没有重新定义内部控制,而是肯定了1992年框架中的内部控制定义和框架的有效性,并提出由内部环境、目标设定、事件识别、风险评估、风险对策、控制活动、信息和交流、监控构成的企业全面风险管理的八要素。从控制的角度看,ERM框架可以使企业站在更高的层次——全面风险管理的高度,拓展、细化自身内部控制问题。

COSO《内部控制——整合框架》与ERM框架都将信息技术的影响纳入其中,在“控制活动”要素中专门论述了信息系统在控制中的作用,提出计算机控制是“控制活动”的一种,并从一般控制、应用控制的角度专门分析了具体的信息系统控制活动。“信息和沟通”要素告诉我们,“每个企业都要识别、获取与管理该主体相关的涉及外部的和内部的事项和活动的信息,并且要将它们以某种形式和时机传递给员工,以便更好地履行控制和其他职责。”信息技术的应用无疑改变了信息获取、加工、传递、存储、检索的方式,为企业的信息和沟通提供了更有效的平台。

二、SOX法案

2002年7月美国国会参众两院通过并颁布实施的《萨班斯-奥克斯利法案》(Sarbanes-Oxley Act of 2002,SOX)将与上市公司及其审计师相关的一系列问题写入了美国法律。法案对在美公开上市公司的公司治理、内部控制及外部审计做出了严格的要求,赋予上市公司设计、实施、保持有效的内部控制系统的职责。其中对公司内部控制的要求主要体现在302条款和404条款。SOX法案在实施中也采纳了COSO框架,如证券交易委员会(Securities and Exchange Commission, SEC)于2003年6月颁布的404条款的细化条例、上市公司会计监督委员会(Public Company Accounting Oversight Board, PCAOB)于2004年3月发布的第2号审计准则,都认为COSO内部控制框架为管理层评估提供了一个可用的合适框架,审计准则第2号中的绩效和报告要求是以该框架为基础的。

SOX法案条款中虽然没有具体写到信息技术的问题,但是条款中许多要求,比如302条款中规定“签字官员:①有责任建立并维持内部控制;②设计了内部控制,以确保自己能获得与公司及其并表子公司有关的所有实质性信息;③在财务报告编制前90天,评估了公司内部控制的有效性;④在报告中披露了上述评估的结果。”404条款中要求“管理层提供的内部控制报告应:①表明公司管理层有建立和维持财务报告内部控制系统及相关控制程序充分有效的职责;②包含管理层在最近一个财政年度年底对财务报告内部控制系统及相关控制程序有效性进行评估的结果。”显而易见,这些关于上市公司必须有足够的证据证明内部控制有效性的要求,事实上是对应用了信息技术的企业提出了建立完善的内部控制流程,对包括信息系统在内的内部控制设计及运行的有效性进行评估,对信息系统的性质、复杂程度以及企业信息技术的使用状况做出详细评价的更高要求,同时这一要求的满足不借助信息技术将是难以达到的。

三、COBIT

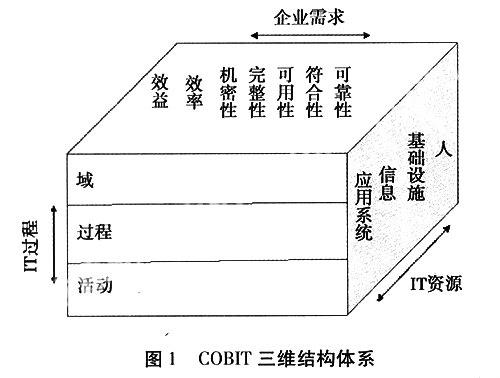

国际信息系统审计与控制基金会(ISACF)提出的《信息和相关技术的控制目标》(Control Objectives for Information and related Technology,COBIT),是于1996年制定的IT治理框架,目前已经更新到4.1版,图1是其三维结构体系。COBIT跨越了业务控制(business control)和IT控制之间的鸿沟,建立了一个面向业务目标的IT控制框架,从IT治理的角度出发,指导管理层进行IT控制和信息系统管理。COBIT4.1由执行概要、框架、执行工具集、管理指南、控制目标和审计指南6个部分组成。按照系统生命周期划分为规划与组织(PO)、获取与实施(AI)、交付与支持(DS)、监控(M)4个域,包含34个基本信息处理过程,每个处理过程根据企业及其治理需求确定了详细的控制目标和与控制目标相联系的审计指南。

如果说COSO框架是普遍采用的企业内部控制框架,那么COBIT可以看成是信息技术的内部控制框架。SOX法案颁布后,COBIT又加入了基于SOX法案的IT控制目标,目前有很多企业和会计师事务所用它来评估IT控制的SOX法案符合程度。

四、ITIL

ITIL(Information Technology Infrastructure Library,信息技术基础设施库)是20世纪80年代后期由英国计算机和电信中心CCTA提出,并在英国开始应用,90年代初期被引入欧洲其他国家,成为事实上的欧洲IT服务管理标准。ITIL是对IT服务进行整理和规范的框架,旨在帮助IT服务提供方改进IT效果和效率,在费用制约因素下改进IT服务的整体质量。

从诞生至今,ITIL已经经历了3个主要的版本:ITIL v1(1989-1999)主要是基于职能型的实践;ITIL v2(1999-2006)主要是基于流程型的实践;ITIL v3(2004-2007)主要是基于服务生命周期的实践。

ITIL v2在全球IT服务管理领域被认可度最高。其框架结构如图2所示。

按照此框架,ITIL以业务为出发点,面向客户和用户,建立起业务和技术之间的联系。ITIL将IT服务分为服务管理规划与实施、服务提供、服务支持、业务管理、安全管理、应用管理、IT基础架构管理7个部分,论述如何进行服务的整理与规范。其中,服务管理规划与实施主要是检查一个组织IT规划、实施和改进服务管理过程中所涉及的问题和任务;服务提供描述了高质量IT服务所需的服务过程,主要包括服务级别管理、IT服务财务管理、容量管理、IT服务持续性和可用性管理等;服务支持给出了IT服务的日常活动和维护活动的相关过程需要遵循的内容,包括事故管理、问题管理、变更管理、配置管理、发布管理以及服务台的日常活动和维护等事项的处理;业务管理主要以建议和指南的形式,从关注组织及其运行的关键原则和需求出发,帮助IT人员理解如何为实现业务目标做出贡献,如何更好地挖掘其角色和服务使贡献最大化;安全管理详细描述了各个给定安全级别下信息和IT服务规划和管理的措施,并涉及及时响应安全事故的所有方面。它包括了安全策略的制定、风险和脆弱性的评估和管理、成本效益下有效控制的实施对策等;应用管理描述了如何管理包括最初的业务需求分析、业务设计、建设、部署、运行、优化到废弃的整个IT应用生命周期的所有阶段,以便确保IT项目和战略同业务建立紧密的联系,确保业务从IT投资中获得最佳价值;IT基础设施管理的目标是确保IT基础设施是稳定可靠的,能够满足业务需求和支撑业务运作的需要。它侧重于从技术角度实现对基础设施的管理。比如如何进行业务需求识别、实施和部署,如何对基础设施进行支持和维护等。

五、ISO 17799/27002

国际标准化组织ISO于2000 年12 月在英国标准基础上制定发布了ISO 17799信息技术——信息安全管理规则(Information Technology——Code of Practice for Information Security Management)国际标准。该标准2007年7月又重新编号为ISO 27002。ISO 17799是一个内容非常详细的信息安全标准,它包括10个章节,涵盖不同的要求和方面:

(1)商务连续性计划。防止因重大失效或灾难导致的商务活动和重要商务过程发生中断。

(2)系统访问控制。包括对信息访问的控制,防止对信息系统的非授权访问,确保对网络服务的保护,防止非授权的计算机访问,侦测非授权的活动,确保使用移动式计算机和远程工作时的信息安全等方面。

(3)系统开发和维护。包括建立安全机制,防止应用系统用户数据的丢失、修改或误用,保护信息的保密性、真实性和完整性,确保IT项目及其支持活动能够安全进行,保持应用系统软件和数据的安全的相关措施等方面。

(4)物理和环境安全。包括防止对商务场所和信息的非授权访问、损坏和干扰,防止资产的损失、损坏,防止商务活动的中断,防止威胁或盗窃信息和信息处理设施等方面。

(5)符合性。包括避免违反有关刑事或民事法律、法规、规章或合同要求及其他安全要求,确保体系符合组织安全方针和标准的要求,通过体系审核过程使效果最大化和影响最小化等内容。

(6)人员安全。包括减少人为差错、盗窃、欺诈或设备误用的风险,确保使用者意识到信息安全威胁和关注事项以使其在日常工作中遵守信息安全方针的要求,减少因安全事件和故障而导致的损坏并从中吸取经验教训。

(7)组织安全。包括管理组织内的信息安全,保持组织信息处理设施和信息资产在被第三方访问时的安全,保持信息处理被外协给其他组织时的信息安全等几方面。

(8)计算机和网络管理。包括信息处理设施的正确和安全操作,保护软件和信息的完整性,保持信息处理和通信的完整和可用,防止资产的损坏和商务活动的中断,防止组织间信息交换时信息的丢失、修改和误用等。

(9)资产分类和控制。保持对所有资产的适当保护以确保信息资产获得适当级别的保护。

(10)安全方针。组织信息安全方针的制定等。

上述内部控制框架或规范中,有的是直接对企业信息系统、信息技术服务与管理提出的标准与规范,有的是企业内部控制框架中涉及信息技术的部分。这些框架或规范为信息技术环境下企业内部控制的建设提供了借鉴和参考标准。

主要参考文献

[1] [美]Anne M Marchetti.萨班斯法案执行指导[M].张翼,林小驰,译.北京:经济科学出版社,2007.

[2] [美]Treadway委员会发起组织委员会(COSO)内部控制——整合框架[M].方红星,译.大连:东北财经大学出版社,2008.

[3] International Organiyation for Standardiyation.ISO/IEC 1779[S].2000.

[4] International Organiyation.ISO/IEC 27002 [S].2005.

[5] COSO.Interal Control——Integrated Framework[R].1992.

[6] COSO.Enterprise Risk Management——Integrated Framework[R].2004.

[7] ITGI.COBIT 4.1[R].2007.