车联网中基于阈值的边缘辅助身份认证方案

2024-10-14何业锋张茜陈鸣欣梁熙媛蔡明月

摘 要:车联网中的身份认证方案是解决车联网许多安全和隐私问题的有效途径之一。然而,现有认证方案多数没有关注单点故障问题或者存在信息泄露。针对上述问题,提出了一种车联网中基于阈值的边缘辅助身份认证方案。该方案在保护车辆真实身份信息的前提下,由多个边缘节点协同认证车辆,避免了单点故障问题。同时,在初始合作认证阶段生成令牌用于快速切换认证阶段的身份认证,在不与多个边缘节点交互下实现基于身份认证的快速切换,有效减少了认证延迟。若认证过程中出现异常,云计算中心也可以对恶意车辆进行追踪,还原其真实身份并进行撤销。安全性分析和仿真实验表明,所提方案是安全有效的。最后对提出方案进行了总结,并对未来工作作出展望。

关键词:车联网; 阈值; 身份认证; 边缘节点

中图分类号:TP309 文献标志码:A

文章编号:1001-3695(2024)10-039-3155-05

doi:10.19734/j.issn.1001-3695.2023.11.0632

Threshold-based edge-assisted identity authentication scheme in VANET

He Yefeng, Zhang Xi, Chen Mingxin, Liang Xiyuan, Cai Mingyue

(School of Cyberspace Security, Xi’an University of Posts & Telecommunications, Xi’an 710121, China)

Abstract:The identity authentication scheme in vehicular Ad hoc network is one of the effective ways to solve many security and privacy problems in the Internet of Vehicles. However, most of the existing authentication schemes do not focus on single points of failure or information leakage. In order to solve the above problems, this paper proposed a threshold-based edge-assisted identity authentication scheme in VANET. On the premise of protecting the real identity information of the vehicle, the solution cooperated with multiple edge nodes to authenticate the vehicle, thereby avoiding the issue of a single point of fai-lure. At the same time, in the initial cooperative authentication stage, the scheme generated a token for rapid switching of identity authentication in the authentication stage, and achieved rapid switching based on identity authentication without interacting with multiple edge nodes, which effectively reduced the authentication delay. If there was an abnormality in the authentication process, the cloud computing center could also track the malicious vehicle, restore its real identity and revoke it. The security analysis and simulation experiments show that the proposed scheme is secure and effective. Finally, it prospected the proposed scheme summarized and the future work.

Key words:vehicular Ad hoc network(VANET); threshold; identity authentication; edge node

0 引言

近年来,随着通信技术与智能交通系统(ITS)[1]的快速发展,车联网已经成为汽车产业发展的重要方向。车联网通过汽车与互联网的连接,实现了车辆到车辆(V2V)[2]、车辆到基础设施(V2I)[3]、车辆与用户之间的信息交互和数据共享,为驾驶者提供了更加智能、便捷和安全的出行体验[4]。典型的车联网由车辆和路侧单元(road side unit,RSU)组成。RSU可以向周围车辆广播交通事故和道路状况等关键信息,从而提高驾驶安全。车联网技术的应用不仅提升了车辆的安全性和驾驶体验,还为用户提供了更多便利和智能化的服务。然而,安全与隐私问题也日益凸显[5]。在这样的背景下,车联网身份认证方案成为确保车辆安全与隐私的关键所在。

在传统的交通系统中,车辆的身份认证主要依赖于车辆的车牌号码和驾驶员的驾驶证。然而,这种方式存在一些问题。首先,车牌号码容易被伪造或窜改[6],导致车辆身份的不确定性;其次,驾驶证的验证需要人工参与,容易出现错误或者被冒用[7]的情况。这些问题给车辆管理和交通安全带来了一定的挑战。为解决上述问题,国内外学者已经做了大量研究,并取得了一系列研究成果。Jiang等人[8]提出了基于哈希的消息认证码(HMAC)功能检查车辆的吊销状态,这可以显著减少认证延迟。He等人[9]和Azees等人[10]讨论了条件隐私保护认证协议的效率。Zhang等人[11]提出了一种用于车联网的分布式聚合认证方案。在该方案中,车辆可以注册到任何一个RSU中,并基于其身份和RSU的公钥实现身份认证。Hao等人[12]和Jo等人[13]提出了协同消息认证,即多辆车协同验证消息,以降低单个车辆的认证成本。Zhang等人[14]提出了一种新的基于中国余数定理(CRT)的条件隐私保护认证协议,该协议只需要现实的防窜改设备(TPD),而不需要理想的TPD。这在一定程度上促进认证协议在车载自组织网络(VANET)中的部署和应用。然而,这些消息身份认证协议侧重于保证发送消息一方的真实性,并不能直接适应面向服务系统中的用户身份验证。

Huang等人[15]将车联网与雾计算技术相结合,引入了车辆雾计算的概念。具体来说,RSU被视为雾节点,可以帮助处理来自车辆的请求。随后,Yao等人[16]提出了一种基于区块链的分布式车载雾服务匿名认证方法。在该协议中,只有离车辆最近的雾节点才需要对车辆进行认证,之后雾节点将认证结果广播给其他雾节点,并将结果记录到区块链中。然而,该协议没有考虑雾节点的妥协攻击,因为一旦雾节点被控制或泄露,它向区块链报告的结果可能会发生错误。2019年,Ma等人[17]提出了一种基于雾的车载自组织网络安全认证密钥协商协议,该协议不使用双线性配对,因此在计算效率上有所提高。然而,该协议使用远程云服务器(即认证服务器)而不是雾节点来认证车辆,因此无法避免云服务器和雾节点之间的延迟。He等人[18]提出了一种移动网络中的切换认证协议,但该协议需要认证服务器的主动参与,因此会产生由接入点和远程认证服务器交互导致的延迟。Malik等人[19]提出借助区块链技术对车辆进行认证,可以避免单点故障问题。然而,该协议没有考虑身份认证延迟。在此基础上,Yang等人[20]提出基于阈值密码学的身份认证协议,只有在经过满足阈值数量的边缘节点验证后,车辆才能完成用户验证,但在进行身份验证的过程中,直接采用车辆的真实身份信息,易导致车辆信息被窃取。

为解决上述方案中的不足,本文提出将边缘计算技术用于车联网并设计了一种基于阈值密码学的身份认证方案。在该方案中,请求服务的车辆可以在没有远程云计算中心的帮助下直接由边缘节点进行认证,实现了更低的延迟和更高的可靠性。与传统的认证方案相比,本方案减少了计算和通信开销。使用阈值密码系统将密钥分割成多个部分,并分发给多个边缘节点,由多个边缘节点协同认证车辆,提高了身份认证的安全性,并且可以有效抵御单点故障问题。同时,在身份认证过程中采用用户的匿名身份信息,保证了真实身份信息的安全性。

1 相关知识

1.1 双线性对

G是阶为q的椭圆曲线加法群,G1是阶为q的椭圆曲线乘法群(q是大素数)。定义映射e:G×G→G1,满足如下三个性质:

a)双线性:对于P,Q∈G、a,b∈Zq,均有e(aP,bQ)=e(P,bQ)a=e(aP,Q)b=e(P,Q)ab成立。

b)非退化性:P∈G,使得e(P,P)≠1。

c)可计算性:存在有效算法,对于P,Q∈G,均可计算e(P,Q)。

1.2 阈值密码学

阈值密码学是由Shamir[21]首次提出,其基本思想是分发者通过秘密多项式,将秘密r∈Zq分为n个子秘密,每个子秘密由一个参与者持有,只有至少拥有t份子秘密时才能恢复出原始秘密r,这种方案称为(t,n)-秘密共享方案。具体步骤如下:首先秘密分发者选择一个t-1阶多项式f(x)=a0+a1x+a2x2+…+at-1xt-1 mod q,多项式中除了a0以外的系数都是随机产生的。然后,将需要共享的秘密r作为多项式中的常量项,即r=f(0),并计算出f(1),f(2),…,f(n-1),之后将子秘密(i,f(i))分发给参与者i,其中i是参与者的编号。如果有人获得了至少t个子秘密,就可以使用拉格朗日插值公式[22]恢复出原始秘密r,即r=∑tj=1 f(ij)∏l≠j ij/(ij-il)。

1.3 数学假设

a)离散对数(DL)假设 给定一个生成元P∈G,随机选择一个元素X∈G,敌手不能在多项式时间内以不可忽略的概率找到整数a∈Zq使得X=aP。

b)CDH假设 给定一个(P,aP,bP)∈G3的三元组,其中a,b∈Zq,敌手不能在多项式时间内以不可忽略的概率计算abP∈G。

2 系统模型和安全模型

2.1 系统模型

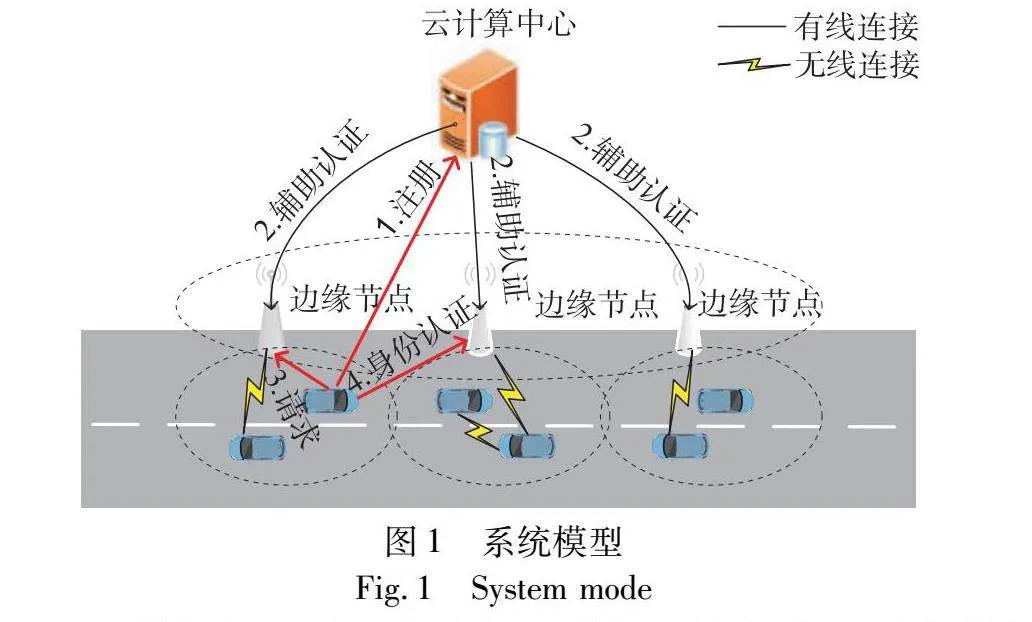

如图1所示,将边缘计算技术引入车联网系统中,主要由云计算中心、多个边缘节点和车辆构成。边缘节点通过安全的高带宽网络与其他各种服务器相连接,从而可以为车辆提供各种服务。通过在车联网系统中部署边缘节点,将用户的身份认证请求发送到最近的边缘节点进行处理。边缘节点可以使用预先存储的用户身份信息和本地的计算能力,快速验证用户的身份。同时,设定一个阈值,由阈值数量的边缘节点共同认证车辆,以降低车辆认证延迟。每个实体的详细说明如下。

a)云计算中心:建立在高性能计算机的基础上,为各行各业用户提供高性能计算服务,负责初始化整个系统,生成系统参数,并负责车辆和边缘节点的注册。注册后,云计算中心为车辆和边缘节点生成密钥。当发生异常信息上报时,进行恶意节点的追溯和撤销。

b)边缘节点:可以直接与车辆进行交互。当边缘节点收到来自其覆盖范围内车辆的请求消息时,将对车辆进行认证,并在需要时与其他边缘节点进行合作。在身份认证过程中,当车辆节点出现异常时,及时向云计算中心报告异常信息;反之,为车辆提供安全保密的通信环境。边缘节点的计算和存储能力远远高于车辆。

c)车辆:它是希望从车联网中获得服务的最终用户。每辆车都配备可以与边缘节点通信的车载单元。一般来说,车辆有足够的计算资源和存储能力来执行公共密码操作。

首先,车辆使用其身份向云计算中心注册,以获得其私钥及匿名身份信息。然后,当车辆进入边缘节点的通信范围时,可以向边缘节点请求期望得到的服务。在获得访问权限之前,车辆应该经过身份验证。如果车辆在请求服务时未携带有效令牌,则将由一组边缘节点共同进行身份认证,同时这些边缘节点也可以由车辆进行身份认证。

2.2 安全模型

为了确保系统安全,假设攻击者只能危害有限数量的边缘节点。而车辆和网元之间的通信信道易受攻击者攻击,即攻击者可以窃听、注入、发送甚至修改在信道上传输的消息[23]。通过利用传输层安全协议(TLS)等现有技术,确保不同边缘节点之间的通信是安全的。因此对于所提方案,应满足以下安全要求:

a)条件隐私保护:为保护用户隐私,在身份认证过程中采用车辆匿名身份信息,除云计算中心外的任意成员无法获得车辆的真实身份信息。

b)可追溯性:当发现恶意车辆时,云计算中心可以追溯车辆的真实身份信息并进行撤销。

c)不可链接性:攻击者无法判断接收到的消息是否源自同一车辆。

d)抗单点故障攻击:由多个边缘节点共同认证车辆,可以有效避免单点故障攻击。

3 方案描述

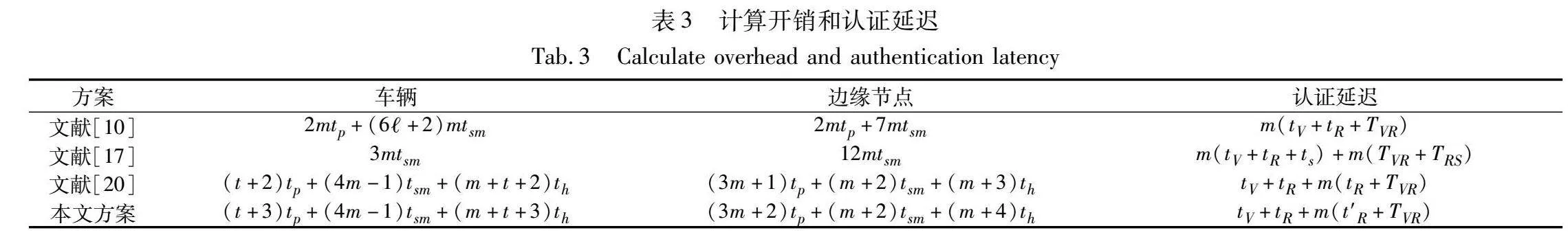

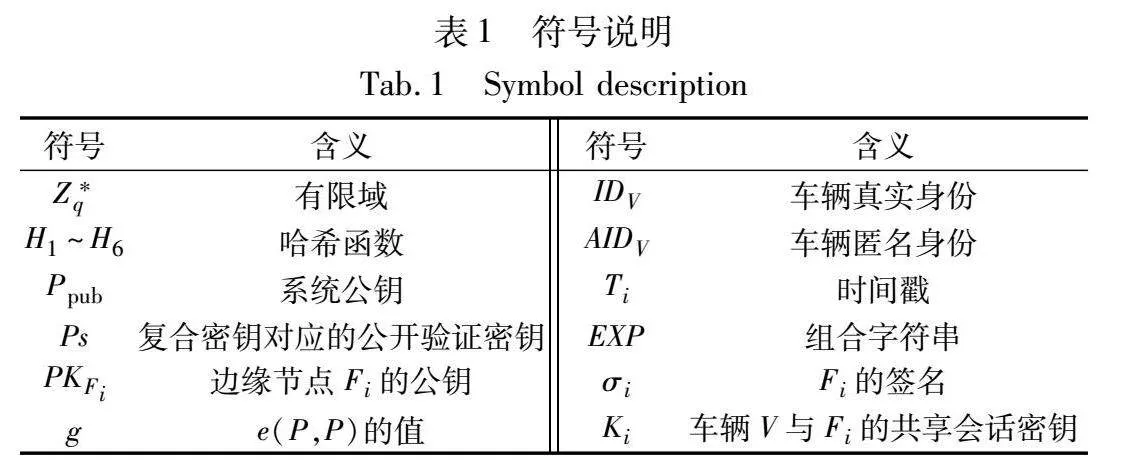

针对车联网系统中的安全和隐私问题,本文提出了一种基于阈值的边缘辅助身份认证方案。所提方案主要包含三个部分,分别为初始化阶段、注册阶段和认证阶段。方案中符号及其含义如表1所示。

3.1 初始化阶段

a)云计算中心生成阶为q的加法循环群G和乘法循环群G1,q为素数,且满足双线性对关系:e:G×G→G1,P是G的生成元。

b)云计算中心选择私钥s∈Zq,计算相应的公钥Ppub=s·P,并选择哈希函数H1~H6,其中,H1:{0,1}×G→{0,1},H2:{0,1}→G,H3:G1→{0,1},H4:{0,1}×{0,1}×G→G,H5:G1→G,H6:G×G1→{0,1}。

c)云计算中心选择随机数r∈Zq,并用(t,n)-秘密共享方案将r分成n个子秘密ri(1≤i≤n),因此,任何t个或更多份额的ri可以恢复出秘密值r。特别说明,r是用于计算复合密钥的复合令牌,其对应的公开验证密钥为Ps=rP。为了向边缘节点分发子秘密(i,f(i)),云计算中心选择次数为t-1的随机多项式函数f(x)=r+a1x+a2x2+…+at-1xt-1mod q,其中,r是共享的秘密值,a1,…,at-1∈Zq是随机选择的多项式系数。之后,将si=f(i)设置为边缘节点Fi(i∈[1,n])的密钥,其中,Fi是车辆进行通信的第一个边缘节点,并通过安全信道将si发送给Fi。Fi相应的公钥为PKFi=riP。

d)云计算中心公布参数(G,G1,P,Ppub,H1~H6,Ps,PKFi(i∈[1,n]))。

3.2 注册阶段

当车辆需要注册时,首先发送IDV到云计算中心,云计算中心选择b∈Zq,得到Rb=bP后进行以下计算:AIDV=sH1(IDV‖Rb),skV=sH2(AIDV)。然后,云计算中心将AIDV、skV通过安全信道返回给车辆,并将IDV、AIDV保存到它的数据库中,车辆注册完成。

3.3 认证阶段

车辆与边缘节点之间的相互认证可以由两个阶段实现,即初始合作认证阶段和快速切换认证阶段。其中,初始合作认证阶段是由多个边缘节点共同认证车辆并为车辆生成有效令牌,然后该令牌用作快速切换认证阶段的身份认证凭证。也就是说,车辆在快速切换认证阶段不需要与多个边缘节点进行交互,只需持有有效令牌完成车辆身份的认证。

3.3.1 初始合作认证阶段

在此阶段,车辆V由一组边缘节点进行集体认证。由于车辆只能在某一个边缘节点的通信范围内,所以,在进行认证时,需要通信范围内的边缘节点Fi将车辆请求信息转发给其他的边缘节点,Fi成为领头边缘节点。该阶段认证的具体步骤如下:

a)车辆选择随机数c∈Zq,得到Rc=e(P,P)c=gc,计算出C1=cP,C2=cH2(AIDV),X=AIDV⊕H3(Rc)⊕T1和Y=c(skV+H4(AIDV‖T1‖C2)),其中,⊕是异或运算。记录当前时间戳T1,发送请求req={C1,C2,X,Y,T1}至领头边缘节点Fi。

b)领头边缘节点Fi接收到请求信息req后,记录当前时间戳T2,并根据T2-T1≤ΔT验证时间戳T1是否成立,其中ΔT为系统允许的最大传输时延。若不成立,Fi拒绝车辆V;若成立,计算R′c=e(C1,P),得到AIDV=X⊕H4(R′c)⊕T1。验证

e(Y,P)=?e(C2,Ppub)·e(H4(AIDV‖T1‖C2),C1)(1)

是否成立。若等式不成立,则断开认证,并由领头边缘节点Fi上报至云计算中心,云计算中心进行恶意车辆追溯;若等式成立,则车辆V通过身份验证。

c)边缘节点Fi生成组合字符串EXP,EXP包括车辆的匿名身份信息AIDV、到期时间和访问控制策略。计算EXP上的签名σi=riH2(EXP),σi是Fi生成的部分令牌。之后,Fi将车辆的请求信息req与EXP发送给其他边缘节点。同时,Fi选择随机数di∈Zq,计算Di=e(H2(AIDV),Ppub)di,Li=σi⊕H5(Di),M=EXP⊕H3(Di)和Ni=diP。

d)该步骤需要t-1个边缘节点ENs协同认证车辆V,并与Fi共同生成一个有效令牌。即这t-1个边缘节点Fj(j∈[1,n],j≠i)需要执行与Fi相同的操作(即步骤b)c))认证车辆V。当这些边缘节点Fj认证了车辆V的身份并接受EXP的合法性之后,Fj生成各自的Lj和Nj并返回给领头边缘节点Fi。至此,Fi与其合作的边缘节点ENs构成一个集合Z(|Z|≥t)。

e)Fi计算会话密钥Ki=H6(Y‖Di),Ki用于领头边缘节点Fi与车辆V之间的安全通信。同时,Fi将所有的(Lm,Nm)(m∈Z)和M发送给车辆V。

f)车辆V接收到来自领头边缘节点Fi的消息后,首先通过等式EXP=M⊕H3(e(skV,Nm))恢复出EXP。对于所有的m∈Z,车辆V计算σm=Lm⊕H5(e(skV,Nm))。之后,车辆V批量验证边缘节点的身份,即验证

e(∑m∈Zσm,P)=?e(H2(EXP),∑m∈ZPKFm)(2)

是否成立。若批量验证失败,说明存在无效签名,即存在无效节点,采用“分治法”确定无效签名并将错误返回给Fi。

g)若批量验证成功,车辆V计算有效令牌σ=∑m∈Zωmσm=∑m∈ZωmrmH2(EXP),其中,ωm=∏∈Z,≠m /(-m)以及会话密钥Ki=H6(Y‖e(skv,Ni))。

3.3.2 快速切换认证阶段

车辆完成合作认证阶段后,会获得一个有效令牌σ以及字符串EXP用于之后的认证。其中,有效令牌σ作为车辆V的秘密凭证用于将来的快速认证过程,EXP是辅助信息。在快速切换认证阶段,车辆进行请求服务时仅需持有它的有效令牌σ和EXP。当车辆V持有有效令牌σ和EXP移动到新的边缘节点Fm通信范围内时,如果它请求连接到车联网中,那么车辆V与边缘节点Fm之间需要先执行如下认证过程:

a)车辆V选择随机数u∈Zq,计算U1=uP,U2=uH2(EXP)和Y1=u(σ+H4(EXP‖T4‖uPKFm)),其中T4是当前时间戳,并将请求req=(EXP,U1,U2,Y1,T4)发送给边缘节点Fm。同时,车辆V计算会话密钥Km=H6(Y1‖uPKFm)。

b)边缘节点Fm接收到来自车辆V的消息后,记录当前时间戳T5。根据T5-T4≤ΔT验证时间戳T4是否成立。若T4成立,则验证等式

e(Y1,P)=?e(U2,Ps)·e(H4(EXP‖T4‖rmU1),U1)(3)

是否成立,若等式不成立,上报至云计算中心,进行恶意车辆追溯;若等式成立,则车辆V通过了身份验证,并且边缘节点Fm也计算共享会话密钥Km=H6(Y1‖rmU1)。

4 安全性分析

4.1 正确性分析

本节将证明式(1)~(3)的正确性。即,边缘节点能够通过式(1)来验证车辆身份,而每个车辆可以通过式(2)同时聚合认证一组边缘节点ENs。此外,在快速切换认证阶段,车辆V可以被任何边缘节点Fm通过式(3)验证身份。

首先,由下式

e(Y,P)=e(c(skV+H4(AIDV‖T1‖C2)),P)=e(c·sH2(AIDV)+

cH4(AIDV‖T1‖C2),P)=e(cH2(AIDV),sP)·e(H4(AIDV

‖T1‖C2),cP)=e(C2,Ppub)·e(H4(AIDV‖T1‖C2),C1)

可得,式(1)成立。

之后,对于式(2)的正确性,有

e(∑m∈Zσm,P)=e(∑m∈ZrmH2(EXP),P)

=e(H2(EXP),∑m∈ZrmP)=e(H2(EXP),∑m∈ZPKFm)

最后,对于式(3)的正确性,有

e(Y1,P)=e(u(σ+H4(EXP‖T4‖uPKFm)),P)

=e(uσ+uH4(EXP‖T4‖uPKFm),P)

=e(u·rH2(EXP),P)·e(H4(EXP‖T4‖uPKFm),uP)

=e(uH2(EXP),rP)·e(H4(EXP‖T4‖rmU1),uP)

=e(U2,Ps)·e(H4(EXP‖T4‖rmU1),U1)

4.2 可追溯性分析

本文方案中,边缘节点不能直接追溯到车辆的真实身份信息,只能通过云计算中心对恶意车辆进行追溯并撤销。认证过程中,当边缘节点检测到车辆的认证消息异常时,将认证数据上报至云计算中心。由于车辆在与边缘节点进行身份互认证时,其消息包含车辆的匿名身份AIDV,当云计算中心接收到上报的认证数据后,能够得到AIDV,然后,它通过s和随机数b就能计算出车辆的真实身份信息IDV,通过哈希函数的不可碰撞性,即可以从存储列表中删除AIDV,从而实现对车辆的撤销。

4.3 抗EN泄露攻击

因为(t,n)阈值签名是安全的,所以本方案可以容忍多达t-1个边缘节点EN的密钥泄露。即,攻击者拥有这些边缘节点EN的密钥,试图合作一起认证车辆V,并为车辆生成一个有效令牌σ。然而,使用这些密钥,攻击者并不能伪造验证令牌。这是因为,当t-1个泄露密钥的边缘节点EN是(F1,…,Ft-1)且对应的私钥为(r1,…,rt-1)时,攻击者可以生成t-1个令牌分片σi=riH(EXP)(1≤i≤t-1)。如果攻击者可以生成有效令牌σ=∑ti=1ωiσi,则可以计算出σt=(ωt)-1·(σ-∑t-1i=1ωiσi)=(∏t-1j=1 ∏tj=1,j≠i jj-1σi)。也就是说,攻击者需要在不知道rt的情况下计算出由rt·H(EXP)确定的σt。即,给定H(EXP)∈G,P,rtP,攻击者可以计算出rt·H(EXP),这与CDH假设相矛盾。因此,在t-1个边缘节点ENs的密钥泄露时,攻击者不能产生一个有效的令牌,所以新方案满足抗EN泄露攻击。

4.4 抗令牌伪造攻击

如果要发起令牌伪造攻击,攻击者必然会尝试伪造令牌,然而该协议是基于阈值签名技术生成令牌的。因此,为了生成一个有效令牌,攻击者需要获得至少t个边缘节点ENs的密钥。然而,由DL问题的困难性可知,从等式PKFi=ri·P中恢复出密钥ri在计算上是不可行的。因此,本文方案可以有效防止令牌伪造攻击。

5 性能分析

5.1 安全比较

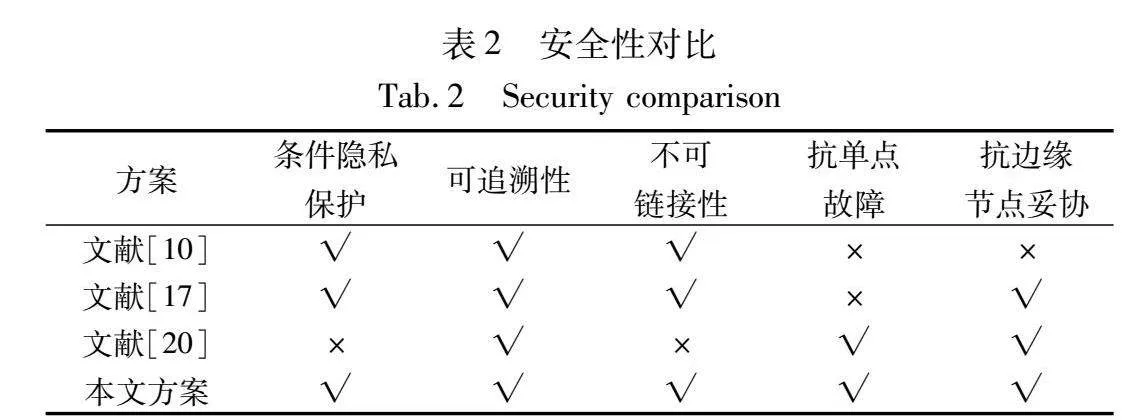

如表2所示,本节将本文方案与文献[10,17,20]进行安全性对比,结果发现,本文方案能够满足更高的安全性要求。

5.2 计算开销

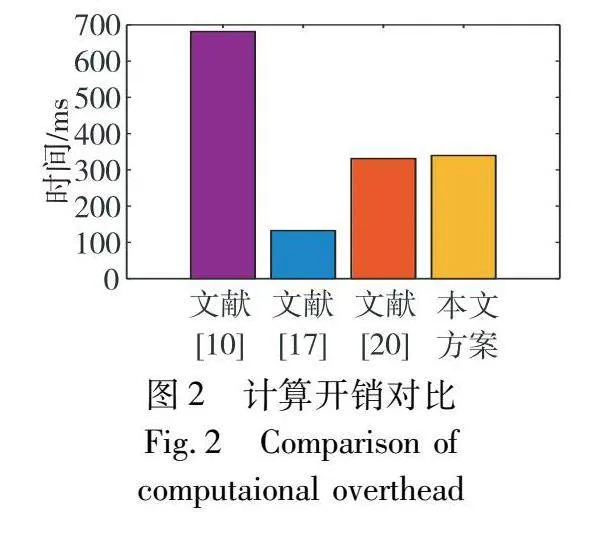

实验使用设备配置为1.80 GHz Intel CoreTM i7-8550U CPU和8 GB RAM的Windows 10操作系统。使用C语言编写程序代码,调用MIRACL密码库对方案中的各种密码学操作进行仿真实现并记录相应操作的平均执行时间。令tp表示椭圆曲线上的双线性对映射运算时间,其执行时间为4.211 ms。tsm表示椭圆曲线上的点乘运算时间,其执行时间为0.442 ms。th表示单向哈希函数操作时间,其执行时间为0.005 6 ms。在本文方案中,分析了在车辆和边缘节点EN双方进行认证所需要的时间成本。

a)初始合作认证阶段的计算成本 在该阶段,车辆需要对一组边缘节点EN进行身份验证,并至少需要将t个部分令牌聚合为一个复合令牌。在此过程中,车辆需要执行(t+3)个双线性对映射运算、3个标量乘法运算和(t+4)单向哈希函数运算;边缘节点需要执行5个双线性对映射运算、3个标量乘法运算和5个单向哈希函数运算。

b)快速切换认证阶段的计算成本 本文方案中,一旦车辆获得一个令牌,就可以在令牌到期之前持有该令牌,并且将该令牌用于其之后的身份认证。因此,对于第二次和之后的身份认证,只需车辆与其最近的边缘节点EN进行认证操作,这必然减轻了车辆与边缘节点EN的计算负担。在此过程中,车辆需要执行4个标量乘法运算和3个单项哈希函数运算。边缘节点需要执行3个双线性对映射运算、1个标量乘法运算和1个单向哈希函数运算。

c)总体计算成本 设m为认证执行次数,因此车辆的总计算成本为(t+3)tp+(4m-1)tsm+(m+t+3)th,边缘节点的总计算成本为(3m+2)tp+(m+2)tsm+(m+4)th。同理可得其他方案的计算开销,结果如表3所示,其中,和t为系统参数。在不失一般性的前提下,假定t=5,即至少有5个边缘节点EN协同认证车辆。将本文方案与现有方案进行对比,结果如图2所示。尽管文献[17]的计算开销小于本方案,但其产生的认证延迟时间远大于本方案。文献[20]与本文方案产生的计算开销相类似,但它无法满足条件隐私保护和不可链接性,容易受到敌手攻击。

5.3 认证延迟

车辆的移动性导致其位置和网络连接状态的不断变化,这可能导致身份认证过程中的延迟。认证延迟是指由相互认证引起的延迟,包括计算时间(tV,tR,ts)和消息传播时间(TVR,TRS)。其中,tV代表由车辆侧计算时间引入的延迟,tR代表由边缘节点侧的计算时间引入的延迟,tS代表由云计算中心侧的计算时间引入的延迟,TVR代表在车辆和边缘节点之间传输消息引起的通信延迟,TRS代表在边缘节点和云计算中心之间传输消息引起的通信延迟。由于不同阶段的身份验证操作不同,引起的延迟也不同。

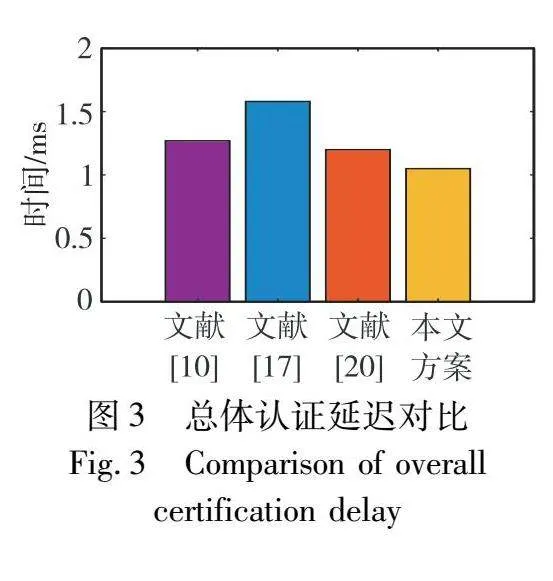

在初始合作认证阶段,车辆进行身份认证需要至少t个不同位置的边缘节点协同认证,因此会引起由边缘节点侧和车辆侧计算时间产生的延迟。假设所有合作的边缘节点EN能同时处理由领头边缘节点EN发送的请求,则延迟为tV+2tR。在快速切换认证阶段,车辆在移动到新的通信区域之前预先基于令牌计算证书,因此能够忽略在车辆侧造成的认证延迟。在该阶段,边缘节点不需要生成部分令牌,因此由边缘节点产生的认证延迟也有所减少。由上述分析可知,本文协议总的身份验证延迟为tV+tR+m(t′R+TVR)。现有方案的总体认证延迟如表3所示。

将本文方案与现有方案的认证延迟进行比较,车辆通过阈值数量的边缘节点身份认证后会产生一个有效令牌,当车辆移动到下一个边缘节点的覆盖范围内时,携带有效令牌即可进行身份认证,因此可以在不与多个边缘节点交互下实现基于身份认证的快速切换,有效减少了认证延迟,结果如图3所示。可以看出,本文方案产生的认证延迟最小。根据图2可以看出,文献[17]的计算开销最小,但是由于车辆是由远程认证服务器进行认证的,增加了认证延迟。综合以上分析,本文方案更适合车辆高速移动的场景。

6 结束语

基于阈值密码学,本文提出了一种车联网中的边缘辅助身份认证方案。在初始合作认证阶段,由多个边缘节点协同认证车辆,在保护车辆用户的真实身份前提下有效避免了单点故障问题。同时,第一阶段生成复合令牌用于第二阶段的快速切换认证,并且,当认证过程出现异常时,云计算中心可以对恶意车辆进行追溯和撤销。安全性分析表明本文方案能够满足可追溯性、抗边缘节点妥协攻击和抗令牌伪造攻击等安全性要求。性能评估表明,本文方案可以有效减少认证延迟,因此在车辆高速移动场景下具有一定的理论意义和应用价值。下一步将在本方案的基础上进一步研究和设计更高效的边缘计算算法,以提高身份认证的速度和准确性。

参考文献:

[1]Sheikh M S, Liang Jun. A comprehensive survey on VANET security services in traffic management system[J]. Wireless Communications and Mobile Computing, 2019, 2019(1): 2423915.

[2]Ashok A, Hernandez M, Bilen S, et al. Spectrum considerations for vehicle-to-vehicle communications for unmanned aircraft systems[EB/OL].(2023-03-05). https://ieeexplore.ieee.org/servlet/opac?punumber=10079921.

[3]Son S, Lee J, Park Y, et al. Design of blockchain-based lightweight V2I handover authentication protocol for VANET[J]. IEEE Trans on Network Science and Engineering, 2022, 9(3): 1346-1358.

[4]Ali I, Hassan A, Li Fagen. Authentication and privacy schemes for vehicular Ad hoc networks(VANETs): a survey[J]. Vehicular Communications, 2019, 16: 45-61.

[5]邓雨康, 张磊, 李晶. 车联网隐私保护研究综述[J]. 计算机应用研究, 2022, 39(10): 2891-2906. (Deng Yukang, Zhang Lei, Li Jing. Overview of research on privacy protection of Internet of Vehicles[J]. Application Research of Computers, 2022, 39(10): 2891-2906.)

[6]Al-Shareeda M A, Anbar M, Manickam M, et al. Towards identity-based conditional privacy-preserving authentication scheme for vehicular Ad hoc networks[J]. IEEE Access, 2021, 9: 113226-113238.

[7]Al-Shareeda M A, Anbar M, Manickam S, et al. VPPCS: VANET-based privacy-preserving communication scheme[J]. IEEE Access, 2020, 8: 150914-150928.

[8]Jiang Shunrong, Zhu Xiaoyan, Wang Liangmin. An efficient anonymous batch authentication scheme based on HMAC for VANETs[J]. IEEE Trans on Intelligent Transportation Systems, 2016, 17(8): 2193-2204.

[9]He Debiao, Zeadally S, Xu Baowen, et al. An efficient identity-based conditional privacy-preserving authentication scheme for vehicular Ad hoc networks[J]. IEEE Trans on Information Forensics and Security, 2015, 10(12): 2681-2691.

[10]Azees M, Vijayakumar P, Deboarh L J. EAAP: efficient anonymous authentication with conditional privacy-preserving scheme for vehicular Ad hoc networks[J]. IEEE Trans on Intelligent Transportation Systems, 2017, 18(9): 2467-2476.

[11]Zhang Lei, Wu Qianhong, Domingo-Ferrer J, et al. Distributed agg-regate privacy-preserving authentication in VANETs[J]. IEEE Trans on Intelligent Transportation Systems, 2017, 18(3): 516-526.

[12]Hao Yong, Cheng Yu, Zhou Chi, et al. A distributed key management framework with cooperative message authentication in VANETs[J]. IEEE Journal on Selected Areas in Communications, 2011, 29(3): 616-629.

[13]Jo H J, Kim I S, Lee D H. Reliable cooperative authentication for vehicular networks[J]. IEEE Trans on Intelligent Transportation Systems, 2018, 19(4): 1065-1079.

[14]Zhang Jiang, Cui Jie, Zhong Hong, et al. PA-CRT: Chinese remainder theorem based conditional privacy-preserving authentication scheme in vehicular Ad hoc networks[J]. IEEE Trans on Depen-dable and Secure Computing, 2019, 18(2): 722-735.

[15]Huang Cheng, Lu Rongxing, Choo K-K R. Vehicular fog computing: architecture, use case, and security and forensic challenges[J]. IEEE Communications Magazine, 2017, 55(11): 105-111.

[16]Yao Yingying, Chang Xiaolin, Miic' J, et al. BLA: blockchain-assisted lightweight anonymous authentication for distributed vehicular fog services[J]. IEEE Internet of Things Journal, 2019, 6(2): 3775-3784.

[17]Ma Mimi, He Debiao, Wang Huaqun, et al. An efficient and provably secure authenticated key agreement protocol for fog-based vehicular Ad hoc networks[J]. IEEE Internet Things, 2019, 6(5): 8065-8075.

[18]He Daojing, Chan S, Guizani M. Handover authentication for mobile networks: security and efficiency aspects[J]. IEEE Network, 2015, 29(3): 96-103.

[19]Malik N, Nanda P, Arora A, et al. Blockchain based secured identity authentication and expeditious revocation framework for vehicular networks[C]//Proc of IEEE International Conference on Trust, Security and Privacy in Computing and Communications. Piscataway, NJ: IEEE Press, 2018: 674-679.

[20]Yang Anjia, Weng Jian, Yang Kan, et al. Delegating authentication to edge: a decentralized authentication architecture for vehicular networks[J]. IEEE Trans on Intelligent Transportation Systems, 2022, 23(2): 1284-1298.

[21]Shamir A. How to share a secret[J]. Communications of the ACM, 1979, 22(11): 612-613.

[22]Arora J, Ramkumar K R, Kaur A. Secure key exchange and authentication mechanism for XML document using Lagrange’s interpolation[C]//Proc of the 2nd International Conference on Advance Computing and Innovative Technologies in Engineering. Piscataway, NJ: IEEE Press, 2022: 1110-1114.

[23]何业锋, 李国庆, 刘继祥. 车联网中基于雾计算和多TA的条件隐私保护认证方案[J]. 计算机应用研究, 2023, 40(6): 1845-1849. (He Yefeng, Li Guoqing, Liu Jixiang. Conditional privacy-preserving authentication scheme based on fog computing and multi TA in VANET[J]. Application Research of Computers, 2023, 40(6): 1845-1849.)