基于改进DSET的电力视频终端网络安全评估

2024-09-28杨敏杰林静何良圆夏飞

摘 要:提出一种改进证据理论(dempster-shafer evidence theory,DSET)的物联网智能终端网络安全评估方法。通过k-means方法得到不同识别框架的聚类中心,作为数据驱动曲线的中线值,改进了数据驱动法的信息源基本概率分配(basic probability allocation,BPA),特别是避免了焦元支持率为1的冲突证据生成。进一步为了分配证据间的冲突,基于所有证据源计算关键证据,引入相似度权重冲突分配规则进行融合,从而得到评估结果。为了验证本文提出的方法,搭建视频终端实验网络,采用设备应用控制器(device application controller,DAC)设备探查设备运行资产,以视频终端网络要素层安全评估为例,比较了不同方法得到的要素层运行资产BPA在融合评估中的结果,以及针对冲突证据融合时不同融合规则得到的融合结果。实验结果表明,相比其他改进方法,本文提出的改进DSET方法能在避免生成冲突极大的证据同时合理分配冲突,并且保证了较高的物联网终端网络安全评估正确率。

关键词:证据理论;聚类;物联网;智能终端;网络安全

DOI:10.15938/j.jhust.2024.03.008

中图分类号: TP393

文献标志码: A

文章编号: 1007-2683(2024)03-0060-11

Security Assessment of Electricity Video Terminal Network

Based on Improved Dempster-Shafer Evidence Theory

YANG Minjie1, LIN Jing1, HE Liangyuan2, XIA Fei2

(1.Jiading Power Supply Company, State Grid Shanghai Electric Power Co., Ltd., Shanghai 201800, China;

2.College of Automation Engineering, Shanghai University of Electric Power, Shanghai 200090, China)

Abstract:An improved DSET (dempster-shafer evidence theory) network security assessment method of Internet of Things intelligent terminal is proposed in this paper. The cluster centers of different frames of discernment are obtained through the k-means method as the median value of the data-driven curve, which improves the BPA (basic probability allocation) accuracy of the data-driven method, especially to avoid the generation of conflict evidence with a focal element support rate of 1. To distribute the conflict between evidences, key evidence is calculated based on all evidences’ sources, and similarity weight conflict allocation rules are addressed. In order to verify the method proposed in this paper, a video terminal network is built, and DAC (device application controller) equipment is used to explore equipment operating assets information. Taking the element layer security assessment of video terminal network as an example, fusion results of the elements BPA obtained by different methods and the fusion results of fusing conflict evidences obtained by different fusion rules were compared. The experimental results show that the improved DSET method proposed can greatly avoid generating conflict evidences and distribute conflict reasonably, thus ensuring a high accuracy rate of Internet of things terminal network security assessment.

Keywords:dempster-shafer evidence theory; clustering; Internet of Things; intelligent terminal; network security

0 引 言

随着物联网网络智能化水平的提升,大量的智能终端设备入网,隐藏的网络安全危机渐渐浮现[1]。2017年一种名为IOT-reaper的新型僵尸网络快速扩张,利用摄像头等智能终端设备漏洞传播僵尸程序感染大量主机,导致用电网络瘫痪。2021年美国最大的燃油管道运营商遭受网络渗透攻击,被迫关闭国内关键燃油网络,敲响了智能终端网络安全的警钟[2]。

物联网智能终端作为面向应用底层的感知数据传输设备,是工业网络的基础,必须保证联网设备的稳定可靠[3]。目前,我国工业领域存在诸如视频终端类似的VPN公网组成的物联网终端网络。该类视频终端通过工业交换机和路由器接入管理控制大区,借助网内主机监控管理平台实现对网内终端的统一管理、配置和维护。相比传统工业网络,这类物联网终端网络具有终端数量大,区域分布的特点。为了满足智能终端的高性能、高集成度和低功耗要求,智能终端的安全防护等级往往较低,存在弱口令严重的情况和较多通用设备漏洞[4]。因此,该类终端抵挡黑客非法攻击的能力较弱,容易被当作DDOS攻击的来源。现有的物联网防护通过例如访问控制、前端接入认证等安全手段并不能完全达到防御要求。一旦被入侵控制,存在物联网内服务器数据删除和篡改数据等安全风险,甚至造成经济损失。因此,当前网络环境下,如何应对智能终端接入物联网网络带来的网络安全影响,保障网络的安全稳定运行成为亟待解决的问题。

为了提高大量智能终端接入带来的网络安全判别问题,可以采用多源信息融合的方法,即通过证据理论实现网络安全评估。 Dempster在1967年提出集值映射概念[5],进而Shafer在Dempster文章的基础上引入信任函数概念,形成了经典的DSET[6]。通过D-S证据理论融合多源信息,可以降低主观性,从而得到物联网智能终端网络安全评估结果。为了达到这一目的,需要分析研究对象的数据特征,对融合理论中的BPA证据源或组合规则进行改进。

国内外很多学者选择使用三角模糊函数解决BPA的分配问题。如在文[7]中,根据核电冷却系统的故障症状参数正常范围,采用三角模糊函数构建基本概率分配表达其不确定性。物联网终端网络安全评估与故障诊断一样具有不确定性。文[8]将k-means聚类方法与模糊三角函数结合,解决了模糊数函数与定义区间不符合的问题。但是三角模糊函数法在建立模糊函数时,没有确切的方法确定模糊数的端点(即最大值和最小值),容易出现实验数据值与三角模糊函数端点重合的情况,导致无法转换为正确的BPA。因此,文[9]提出了正态分布的数据驱动模型。实际上,网络设备采集的要素信息可能不一致,彼此之间会有很大差异,甚至出现矛盾信息[9]。焦元支持率为1的证据与其余证据有较大的冲突时,将在证据融合时因冲突系数过大无法合成并产生一票否决问题。由于多源信息本身是不确定和模糊的,文[10]率先将证据间的不确定性全都分配给识别框架。但冲突赋予识别框架过于保守,并不适用于实际物联网网络安全融合决策。文[11]通过自冲突系数与互冲突系数的加权将冲突分配到每个元素,有效提高了融合结果的识别率,但计算过程过于复杂。基于距离函数的方法考虑了多源数据的差异性,描述了证据的信息量,有助于解决融合过程的冲突分配问题[12]。距离函数计算方法的选择受要素数据影响,表现为融合结果的焦元支持率[13]。因此,不恰当的距离计算方法会降低加权证据在融合中的可信度,从而降低要素层融合结果的焦元支持率。

综上,本文提出基于改进DSET的物联网智能终端网络安全评估方法并应用在视频终端网络安全评估框架的要素层上,主要贡献如下:

1)采用聚类方法优化数据驱动曲线,基于聚类中心距离生成BPA,避免生成冲突较大的证据在要素层中出现一票否决或无法融合的问题。

2)引入相对关键证据权重计算加权证据,改进冲突规则,提升了多源冲突证据的融合决策准确率。

本文的结构如下:在第1节中,首先对视频终端网络安全评估要素层的基本信息进行了叙述,然后结合网络安全评估框架图详细描述了改进的BPA生成方法和改进的融合组合规则;搭建的视频终端实验网络在第2节中给出,通过对该网络实行ICMP数据包攻击实验,比较了本文所提BPA生成方法和改进融合规则与其他方法在视频终端网络安全评估中的效果;第3节对全文进行总结。

1 基于改进DSET的评估方法

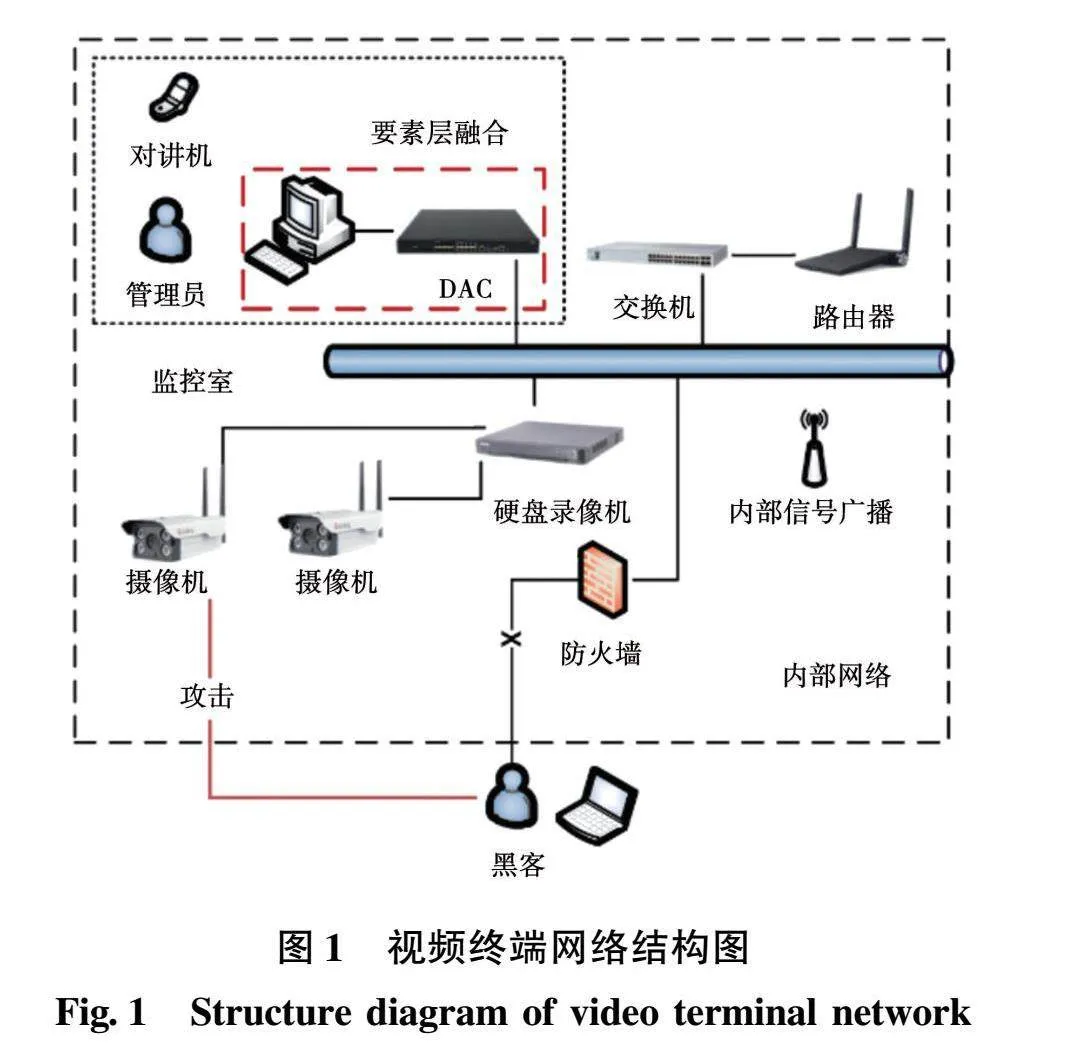

物联网智能终端网络包含主机、交换机、路由器、DVR等基础网络设备以及分布式终端设备。由于AI应用的需要大量智能摄像头作为智能终端应用于电力生产场景,因此本文以视频智能终端网络为例进行研究。视频智能终端设备作为感知视频数据和传输视频数据的载体分布在管理控制大区,如图1所示。

当前,视频终端网络需要在虚拟专用网络通道上使用独立的网络设备组网,在物理层面上实现隔离。由于智能终端网络边界模糊,终端设备存在违规接入安全隐患。同时视频终端传输视频流量大,网络延时要求仍然较高。此外,为保证网络的正常运行,视频终端网络对网络系统的可靠性要求更高且应具有一定的扩展性,使网络出现故障时能够快速恢复运行。

因此,结合视频终端网络对可用性要求高特点,本文参照通用安全漏洞评估系统(CVSS)、国标GB 35114-2017文件[14]和文[15],建立由下及上的要素层、设备层和指标层模型。本文主要针对要素层进行融合评估研究。针对视频终端网络安全评估特点,本文列出视频终端网络要素层信息源及其不同状态对应的范围,如表1所示。

视频终端网络安全有3个不同的状态。其中,Safe代表网络处于安全状态,Moderate代表网络处于中等状态,Dangerous代表网络处于危险状态。表1中,CPU利用率、内存使用率和磁盘利用率是网络终端设备的运行资产的具体表现,本文将主要以运行资产为例进行融合。

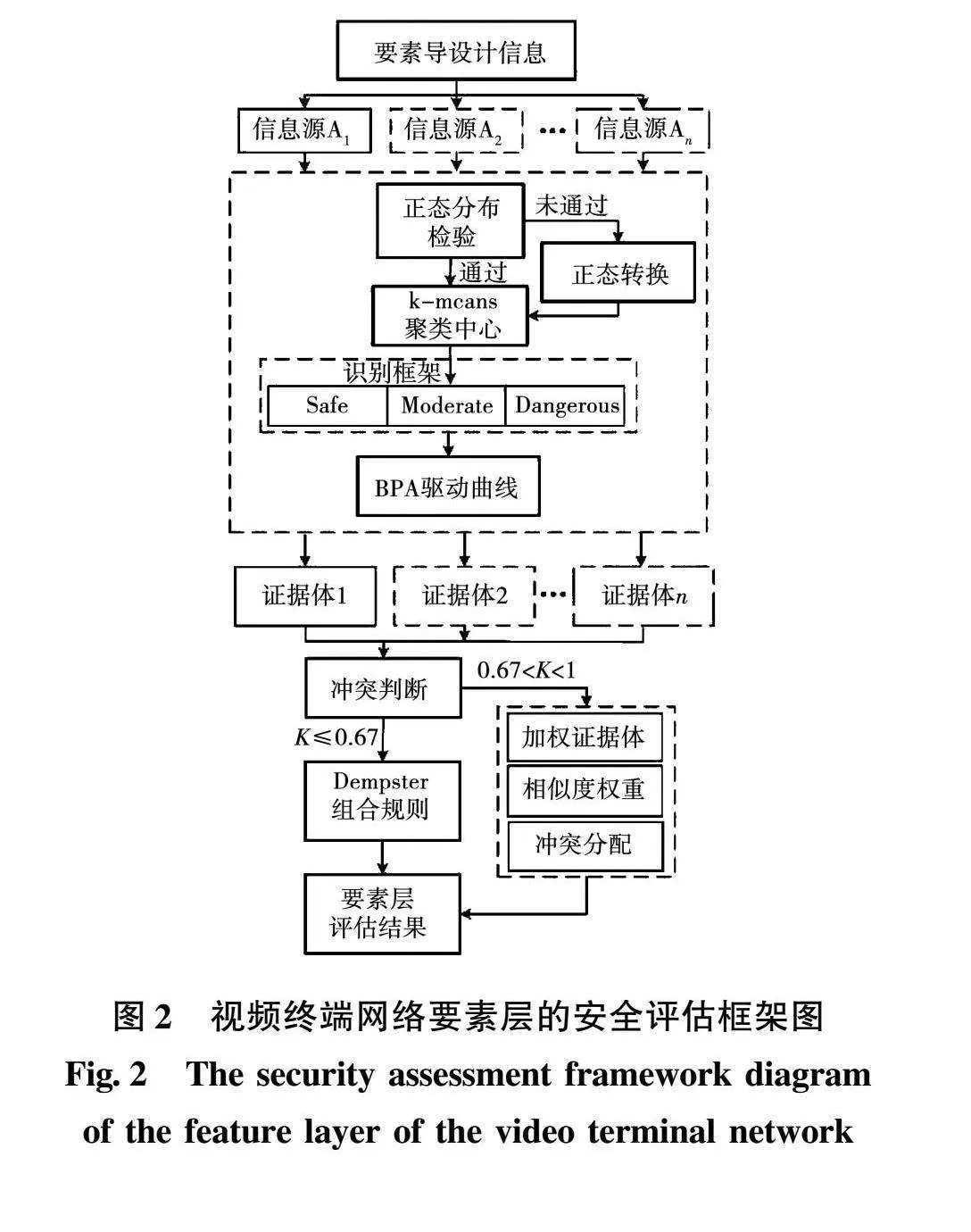

本文围绕要素层信息源融合提出一种基于改进DSET的评估方法,分为BPA生成和证据融合两部分,如图2所示。首先,根据表1中给出视频终端网络安全的3个状态,采用k-means聚类改进数据驱动法构建要素层信息源BPA驱动曲线,生成证据。然后对要素信息源证据作冲突判断,冲突较小的采用Dempster组合规则。对于冲突较大的证据,基于关键证据来计算加权证据参与融合。最后根据相似度权重和冲突分配规则计算融合结果。

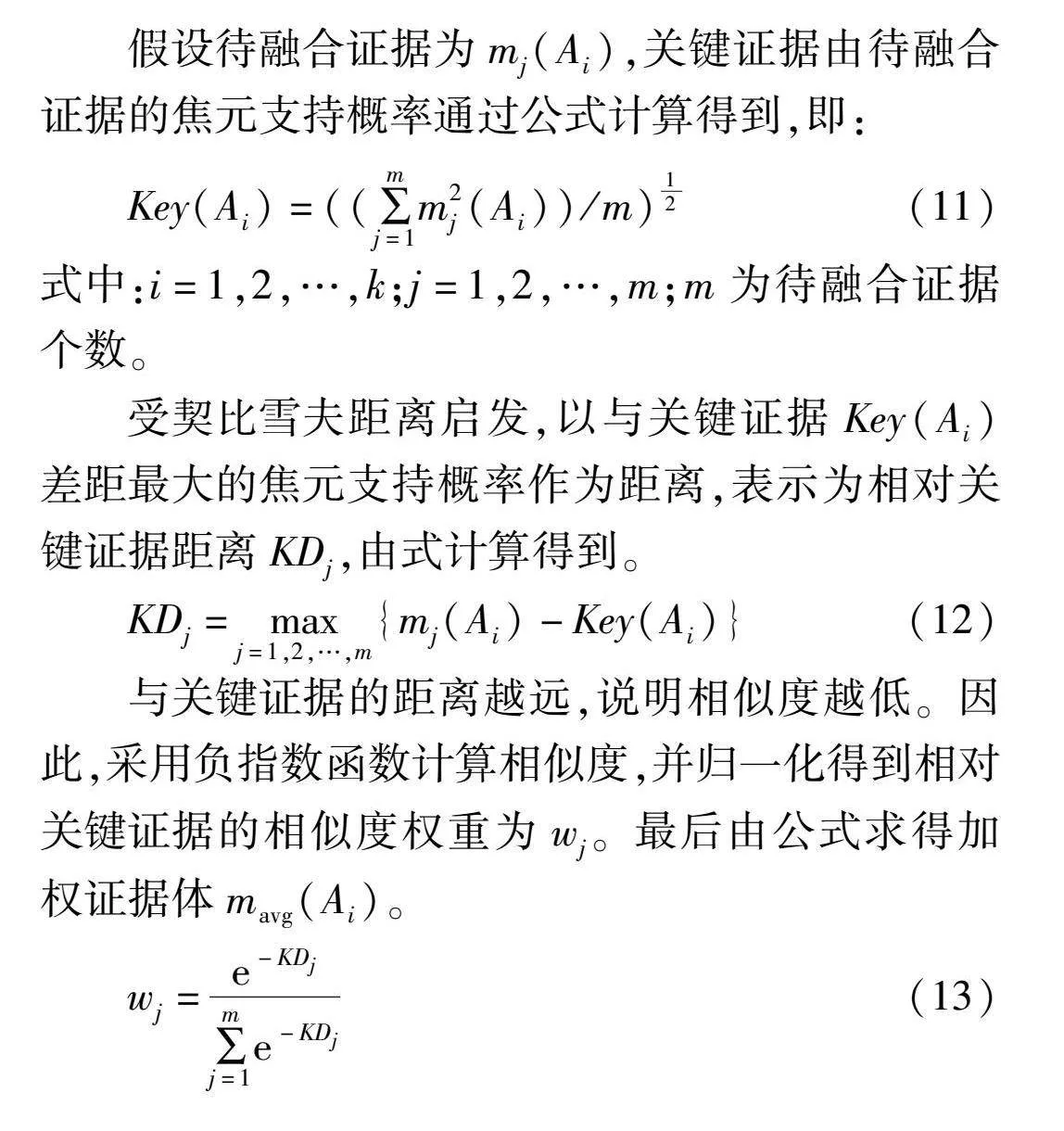

1.1 基于改进数据驱动法的BPA生成

数据驱动法是基于正态分布假设提出的[15]。因此,首先检验数据是否满足正态分布。然后通过k-means聚类得到聚类中心,从而建立正态分布函数曲线模型。在输入样本后根据分配规则得到BPA。

正态分布的“钟”形曲线使其成为实践中各种随机变量建模的便捷选择[15]。考虑到要素层信息源数据的可用性,本文采用Kolmogorov-Smirnov法检验处理后数据显著性是否满足正态分布条件[16],显著性D如式所示:

D=maxx{|F*(X)-Sn(X)|}(1)

式中:X为待检验的数据序列;样本数为n;F*(X)代表累积正态分布函数,Sn(X)代表累积分布函数。

如果检验结果显著性大于固定值α=0.05,则通过正态性检验。对不满足的数据进行BOX-COX变换[17]。

为了生成信息源BPA,假设识别框架(frame of discernment,FOD)为Θ={A1,A2,…,Ak},若m(Ai)>0,称Ai为焦元,m(Ai)为焦元支持率,满足:

m()=0,∑AiΘm(Ai)=1(2)

式中:i=1,2,…,k,k为FOD个数。

本文中要素层的FOD个数为3个,分别为Safe、Moderate和Dangerous。通过构造数据驱动曲线进行基本概率分配,设要素层信息源每个要素可以按照数据分布特点构造个正态分布函数驱动曲线。

k-means聚类根据驱动曲线个数将X分成Ci个簇,Vi为簇Ci的聚类中心。当d(Vi,x)满足SSE(sum of squared error)最小时,所得聚类中心Vi为正态分布函数的中线值。

SSE=∑ki=1∑x∈Cid(Vi,x)(3)

式中:x为簇Ci的样本点;d(Vi,x)表示欧式距离函数;i=1,2,…,k。

相应的正态分布函数可表示为

fi(x,Vi,S2i)=12πS2ie-(x-Vi)2/(2S2i)(4)

式中:Si为标准差;i=1,2,…,k。

本文的每一个信息源包含3个焦元,下面以此为例说明BPA的生成规则,其正态分布函数分别为f1(x)、f2(x)、f3(x)。具体的规则如下:

Step1:输入要素层的数据x,当f1(x),f2(x)和f3(x)都不等于0时,则按照公式计算BPA:

m(Ai)=fi(x)∑3i=1fi(x),i=1,2,3(5)

Step2:当3个函数值中有一个值为0时,设f3(x),由式(3)和式(6)可得对应的BPA。

f3(x)=minx{f1(x),f2(x)}mini=1,2{vi}maxi=1,2{vi}(6)

式中:vi=|V2-V1||V2-V1|+|Vi-V3|;i=1,2;V1、V2和V3分别代表对应的正态分布函数的中线值。

Step3:当3个函数值中有两个值为0时,设f2(x)=0和f3(x)=0,按照式(7)计算出x与3个函数中线值的距离权重Wi(x)。再根据式(7)和式(8)得到对应的BPA。

Wi(x)=Di(x)∑3i=1Di(x),i=1,2,3(7)

Di(x)=|V3-V1|,i=1

|V2-V1|,i=2

|x-V1|,i=3

fi(x)=f1(x),i=1

QWi(x),i=2,3(8)

式中:Q=f1(x)(1W1(x)-1)。

通过以上步骤实现了基于改进数据驱动法的信息源BPA分配。

1.2 组合规则的改进

通过改进的数据驱动方法可以避免给曲线两端分配焦元支持率为1的极端冲突证据,但仍会出现融合证据间冲突较大的问题。设备运行资产不同工况下会出现证据支持的焦元不同、生成证据存在冲突的情况,例如,CPU利用率的证据为mcpu=(0.9,0,0.1),对焦元Safe支持率为0.9,内存利用率的证据为mmcm=(0.8,0.1,0.1),对焦元Safe的支持率为0.8,磁盘利用率的证据为mdisk=(0.2,0.7,0.1),对焦元Safe支持率仅为0.2。此时,不同证据支持的焦元不相同,冲突较大,需要采用冲突分配规则融合。

假设FOD中有两个相互独立的证据m1(As)和m2(Az),对应的Dempster组合规则为

m(Ai)=11-K∑As∩Az=Aim1(As)m2(Az)(9)

K=∑As∩Az=m1(As)m2(Az)(10)

式中:i,s,z=1,2,…,k;k为FOD个数。

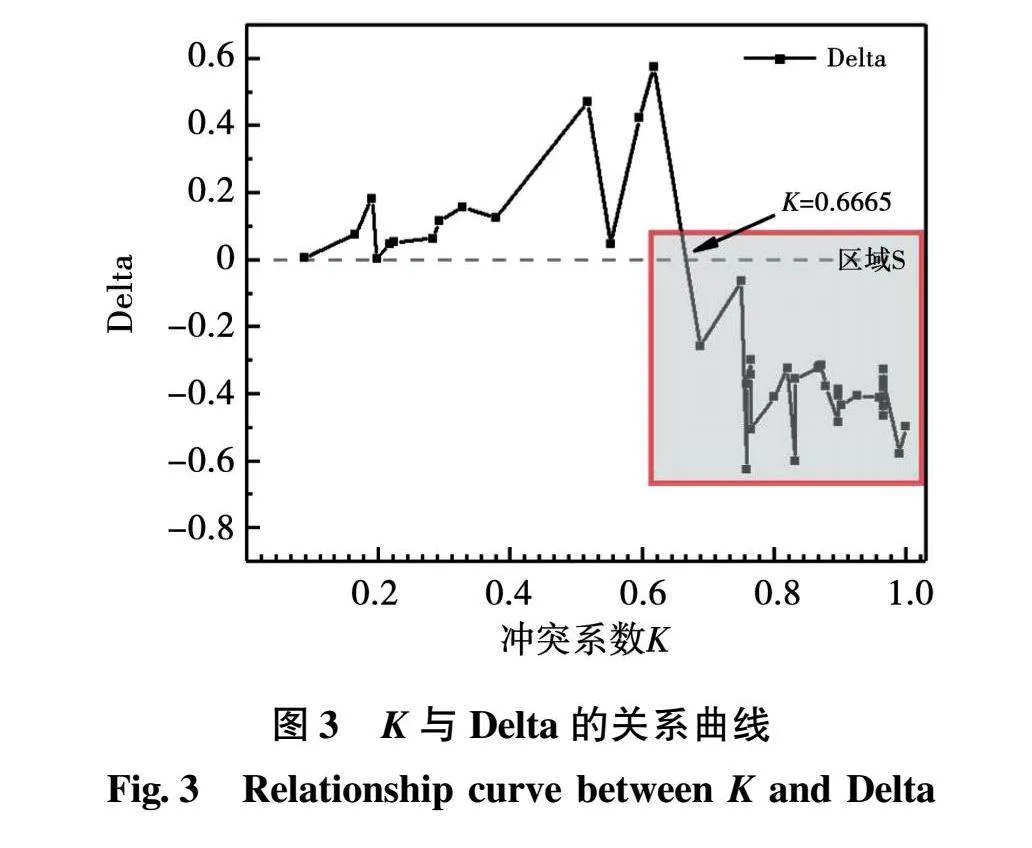

由于证据间冲突较大(如[0.7,1]),会影响证据的组合效果[18]。因此本文根据证据间冲突大小与Dempster组合规则结果的表现确定冲突系数阈值。为确定的值,根据本文所用数据计算融合前后目标焦元支持率的变化,记为Delta。经排序,K与Delta的关系如图3所示。区域S中,当K=0.6665时,Delta值为0。随着冲突变大,Delta为负增长。结合文[18]中给定参考范围和本文数据情况,同时考虑到在K=0.6665附近可能并非线性关系,故调整K的阈值=0.67即当K>0.67时采用改进的组合规则。

由于采用均值证据作为加权证据的方式容易忽略证据本身的差异性[19]。为了避免加权证据不合理而出现冲突分配不均匀的现象,本文采用基于关键证据权重的加权证据参与融合。

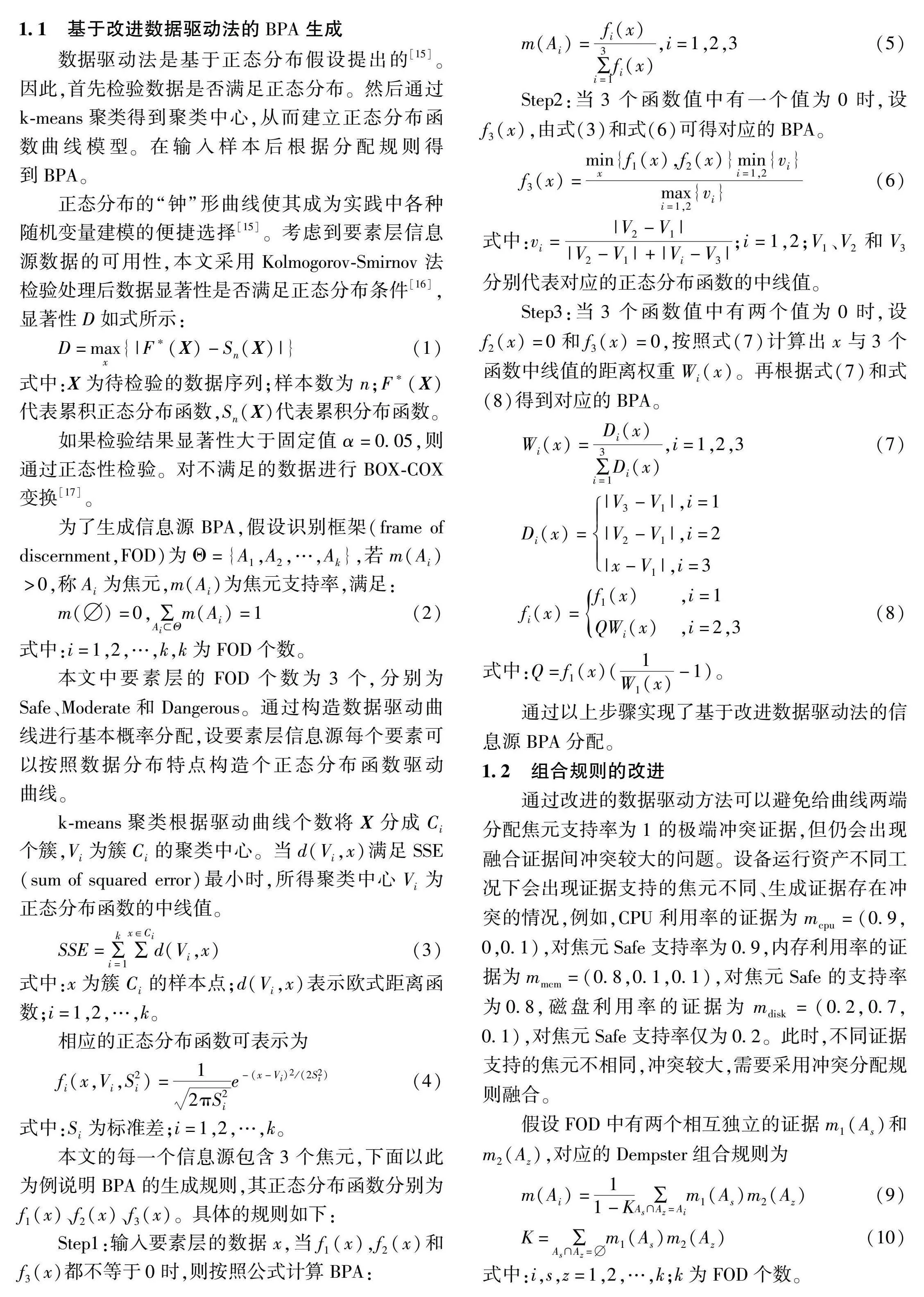

假设待融合证据为mj(Ai),关键证据由待融合证据的焦元支持概率通过公式计算得到,即:

Key(Ai)=((∑mj=1m2j(Ai))/m)12(11)

式中:i=1,2,…,k;j=1,2,…,m;m为待融合证据个数。

受契比雪夫距离启发,以与关键证据Key(Ai)差距最大的焦元支持概率作为距离,表示为相对关键证据距离KDj,由式计算得到。

KDj=maxj=1,2,…,m{mj(Ai)-Key(Ai)}(12)

与关键证据的距离越远,说明相似度越低。因此,采用负指数函数计算相似度,并归一化得到相对关键证据的相似度权重为wj。最后由公式求得加权证据体mavg(Ai)。

wj=e-KDj∑mj=1e-KDj(13)

mavg(Ai)=∑mj=1wjmj(Ai)(14)

为分配融合时的焦元冲突,首先以式的加权证据为基础,按式计算得到待融合证据焦元与关键证据mavg(Ai)焦元的距离。

FD(mj(Ai))=|mj(Ai)-mavg(Ai)|(15)

式中:i=1,2,…,k;j=1,2,…,m。

然后,效仿加权证据的相似度,按式可求得焦元信任度Sim(mj(Ai)):

Sim(mj(Ai))=2mj(Ai)mavg(Ai)(1-FD(mj(Ai)))(mj(Ai))2+(mavg(Ai))2(16)

式中:i=1,2,…,k;j=1,2,…,m。

最后对焦元信任度进行归一化,可得对应的焦元冲突分配权重Dj(Ai):

Dj(Ai)=Sim(mj(Ai))∑mj=1∑ki=1Sim(mj(Ai))(17)

式中:i=1,2,…,k;j=1,2,…,m。

当待融合证据个数为m=2即j=1,2时,以m1(As)和m2(Az)两个证据的组合为例,由式(20)可得各焦元的冲突分配值为f(Ai)。最终的组合规则如式(18)~(20)所示:

m(Ai)=∑As∩Az=Aim1(As)m2(Az)+f(Ai)(18)

m(U)=∑As∩Az=Um1(As)m2(Az)(19)

f(Ai)=∑kz=1D1(As)m1(Az)m1(As)m2(Az)D1(As)m1(As)+D2(Az)m2(Az)+

∑kz=1D2(As)m2(As)m2(As)m1(Az)D2(As)m2(As)+D1(Az)m1(Az)-

D1(A1)m1(A1)m1(A1)m2(A1)D1(A1)m1(A1)+D2(A1)m2(A1)-

D2(A2)m2(A2)m2(A2)m1(A2)D2(A2)m2(A2)+D1(A2)m1(A2)(20)

式中:i=s=1,2,…,k;z=1,2,…,k。

最后,本文中采用文[20]的决策规则:当焦元支持率最高的m(A1)与仅次于焦元支持率的m(A2)满足m(A1)-m(A2)>ε=0.2时,可以得到决策结果为焦元A1。通过以上步骤实现了基于改进组合规则的冲突证据融合。

2 实验验证

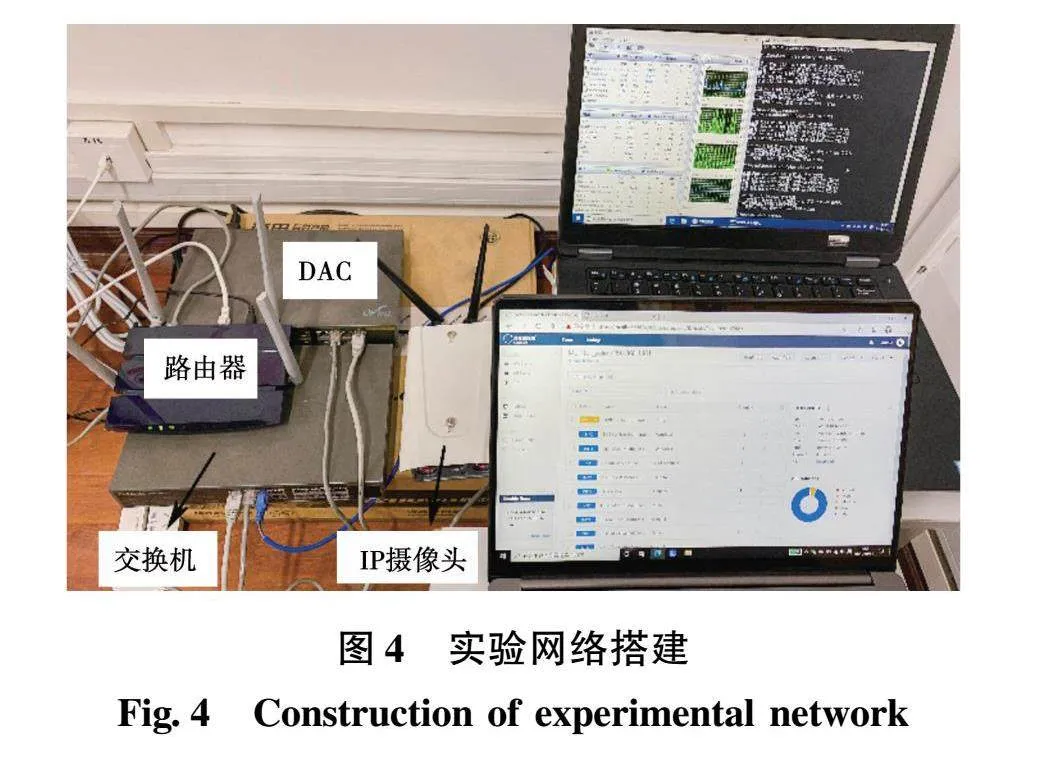

参照杭州迪普科技的DAC物联网应用安全控制系统手册,以VPN内部网络为网络基础,搭建视频终端监控网络,如图4所示。由于需要获取网络内设备资产信息,故选用DAC(device application controller)为探测设备。它是针对多个视频终端接入认证的管控设备,有探查设备运行资产能力、流量信息测量和接入身份认证。在外部互联网中设置一台攻击主机。攻击主机与测试主机为windows 10系统。IP camera型号为WS8413-4mm。路由器共4个Lan口和1个Wan口。交换机采用WS-C2960L-24TS-AP。DVR采用DS-7824HQH-K2。

在搭建的网络基础上采用Tenable Nessus对各个设备进行漏洞扫描得到漏洞要素。同时,采用Snort-2.9.1.14的NIDS模式对该网络进行入侵检测。视频终端网络可能面临的攻击有很多种,本文方法的数据源需求是入侵攻击的数目,与攻击种类无关。因此,本文选择以攻击主机去模仿黑客对该网络实行ICMP数据包攻击,每隔一段时间记录NIDS和Nessus扫描结果,最终整理得到50组要素层原始数据。

2.1 改进数据驱动法的BPA生成结果

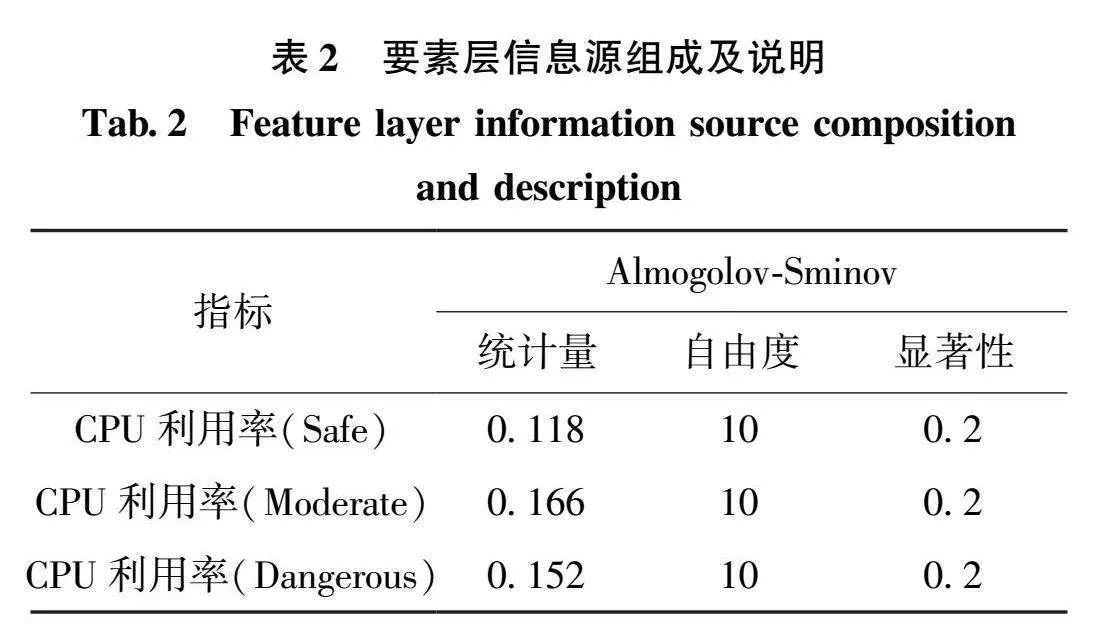

本文中要素层共有7个要素,以CPU利用率为例,经检验每一组数据的显著性都明显大于0.05,数据满足正态分布,如表2所示。

根据第1节的安全评估框架,以要素层运行资产要素的BPA生成为例。根据式(3)计算对应焦元分布函数的中线值,分别是21、55.167和87.82,代入式(4)得到经过k-means聚类改进的正态分布函数,如图5(c)所示。为了对比改进方法的BPA分配结果,采用数据驱动法和三角模糊函数法进行BPA分配,分别得到BPA分配曲线,如图5(a)和图5(b)所示。

由图5可知,相较于数据驱动法和三角模糊函数法,改进后数据驱动曲线横轴分布更加符合理想分布。某一实际状态,已知CPU利用率为60%时(在曲线中部),对应的目标焦元为Moderate。原始数据驱动法的纵坐标值faM=0.0136,对应目标焦元支持率为ma(Moderate)=0.7953。改进数据驱动法对应纵坐标fbM=0.0332,通过式(3)~(8)计算得到目标焦元支持率为mc(Moderate)=0.9410。图5(b)是以均值为中线建立的正则三角模糊函数,根据模糊数分配规则,样本与曲线的交点即为对应的焦元支持率mb(Moderate)=0.1149。同样数据情况下,改进数据驱动法曲线所得证据的目标焦元支持率较高,BPA的生成比较准确。因此,在曲线中部的样本使用改进后的BPA生成方法能够生成更准确的BPA。

选取CPU利用率的数据驱动曲线上选取左端(数据范围为0~35),采用上述三种方法进行BPA分配,其结果如表3所示。其中,数据驱动法的BPA分配结果对焦元Safe均为完全支持。为了规避极端支持率的出现,导致无法融合的问题,本文通过折算支持率的方法,得到改进数据驱动法(即本文方法)的BPA和三角模糊函数的BPA。两者比较,由本文方法得到的BPA分配结果优于三角模糊函数法,从而通过融合得到的结果具有更高的正确率。因此,本文采用的BPA分配方法相比数据驱动法和三角模糊函数法生成BPA,具有更好的效果。

为证明本文经过折算的BPA在要素层融合的效果,选取主机节点的网络运行资产要素实验数据,按文[9]的原始数据驱动法、文[21]的三角模糊函数法和本文方法分别生成BPA,如表4所示。

某一时刻,当CPU利用率60%(记为C60)、内存使用率80%(记为M80)和磁盘利用率15%(记为D15)时,C60和M80分别位于数据驱动曲线的中部,实际运行资产的安全状态为Moderate。按文[9]方法生成的证据D15仅支持焦元Safe且支持率为1,其余焦元支持率为0。证据C60和M80对焦元Safe支持率分别为0.2047和0.0789,而对焦元Moderate支持率较高,分别为0.7953和0.8635,可见冲突较大。因此,按文[9]方法生成的证据在使用式(9)融合时会出现一票否决的现象。文[21]与本文方法通过距离折算的方法能避免生成极高支持率证据带来的全冲突悖论,但文[21]所分配的BPA对焦元Moderate支持率较低。

表4中存在焦元支持率为1的极端冲突证据。为了比较不同方法生成的BPA在极端冲突证据的情况下,要素层融合的情况,因此只要保证融合规则相同即可。简单起见,本文选用了Dempster组合规则融合表4中三种方法生成的BPA。从BPA生成的角度去解决极端焦元支持率证据对融合的影响,结果如表5所示。

表5中,文[9]方法生成的证据冲突过大,根据决策规则得到的最终目标焦元为Safe,出现了误判。文[21]生成证据的融合结果对焦元Moderate支持率为0.4780且对另外两个焦元支持率分别为0.1829和0.3391。依据决策规则mb(Moderate)-mb(Dangerous)<0.2,无法决策。同时,本文方法焦元Moderate支持率为0.9921,满足决策规则mc(Moderate)-mc(Safe)>0.2。因从,本文方法生成的证据能够避免生成冲突较大的证据且融合决策能准确识别目标焦元。

为进一步验证焦元支持率极高的冲突证据在视频终端网络安全实验要素层中的融合决策效果,分别采用文[9]、[21]与本文方法生成的数据组进行Dempster组合测试。此处选择15组由不同方法生成的BPA的证据源,均包含极端冲突证据进行融合测试。

文[9]方法会生成包含焦元支持概率为1的冲突证据,15组中存在5组证据按式(9)无法融合,1组证据出现误判,正确率为60%。三种方法生成的证据的融合结果与实际结果相比,文[21]的证据融合结果在3组证据决策后焦元识别错误,正确率为80%。然而,本文改进的BPA生成方法得到的证据融合决策后均能识别目标焦元。综上,本文实验中,经本文改进后的BPA生成方法所得证据在融合决策结果时正确率最高。

2.2 改进组合规则的融合结果比较

根据待融合的证据的冲突系数,本文对组合规则进行了改进。依据冲突系数大小分为常规融合情况和冲突融合情况。首先,需要验证改进后的组合规则对常规融合情况(冲突系数K<0.67)的结果影响,此处选择Dempster与改进方法进行比较。

实验结果表明待测的15组待融合证据经过改进的组合规则能够正确决策的为15组,均与实际决策一致(Dempster组合决策结果)。故本文的组合方法对常规情况下的证据组合并无负面影响。

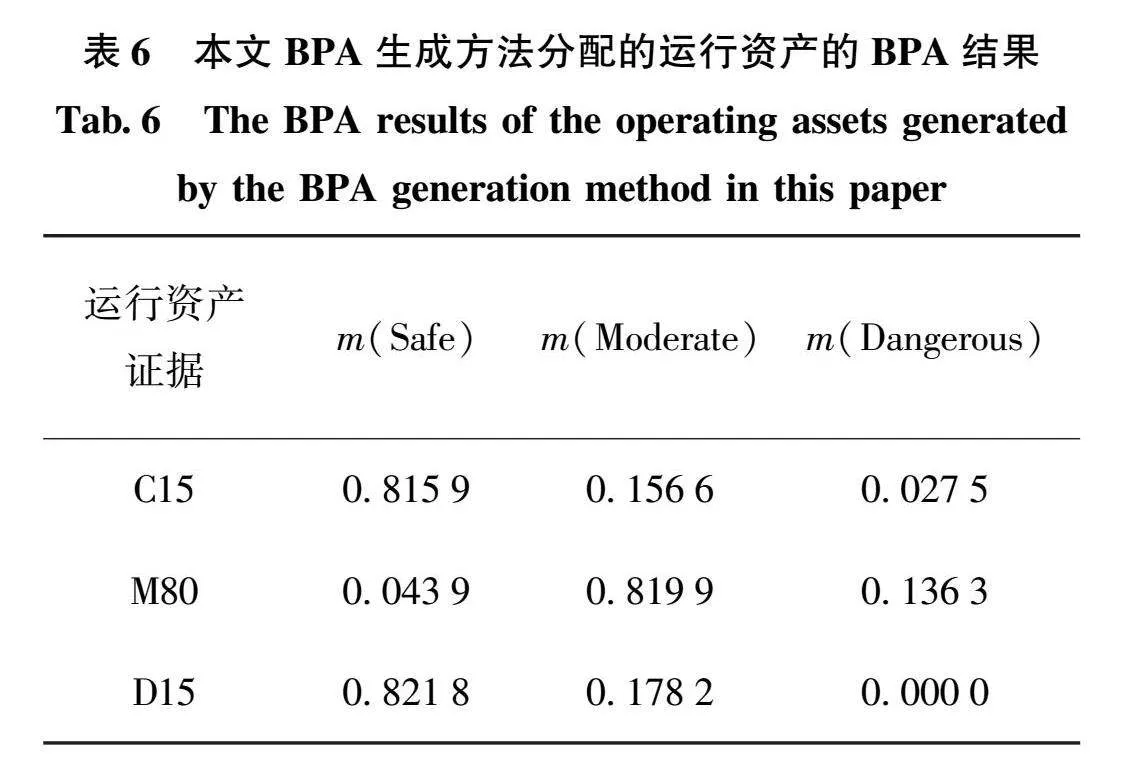

其次,需要验证改进后组合规则对冲突情况的影响。此处的证据源是使用本文BPA方法生成的,已经没有极端冲突证据,但仍具有较大冲突证据的证据。例如某一时刻,已知其决策结果为Safe,对应的CPU利用率为15%(记为C15)、内存利用率为80%(记为M80)和磁盘利用率为15%(记为D15)。采用本文BPA生成方法,得到BPA结果如表6所示。

由表6可知,C15与D15的BPA对焦元Safe支持率分别为0.8159和0.8218,但M80对焦元Safe的支持率仅为0.0439,明显存在冲突。

为验证本文提出的加权证据融合规则的处理冲突证据融合的有效性,采用D-S组合规则、基于欧式距离的加权证据融合规则[12]、基于契比雪夫距离加权证据的融合规则[19]以及本文融合规则融合表6中BPA,对比不同融合规则的融合结果。

为解决上述冲突证据融合问题,本文所提融合规则首先根据式(10)判断C15与M80之间的冲突系数:K=0.8320大于0.67,按照文中融合规则融合时需要计算加权证据。

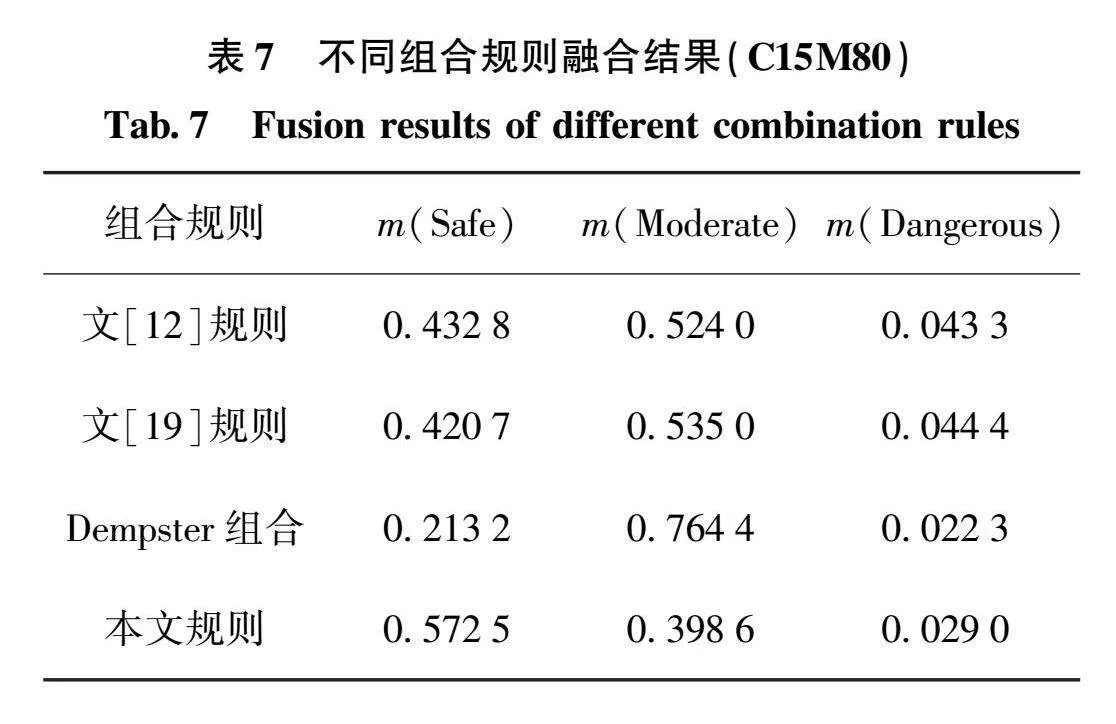

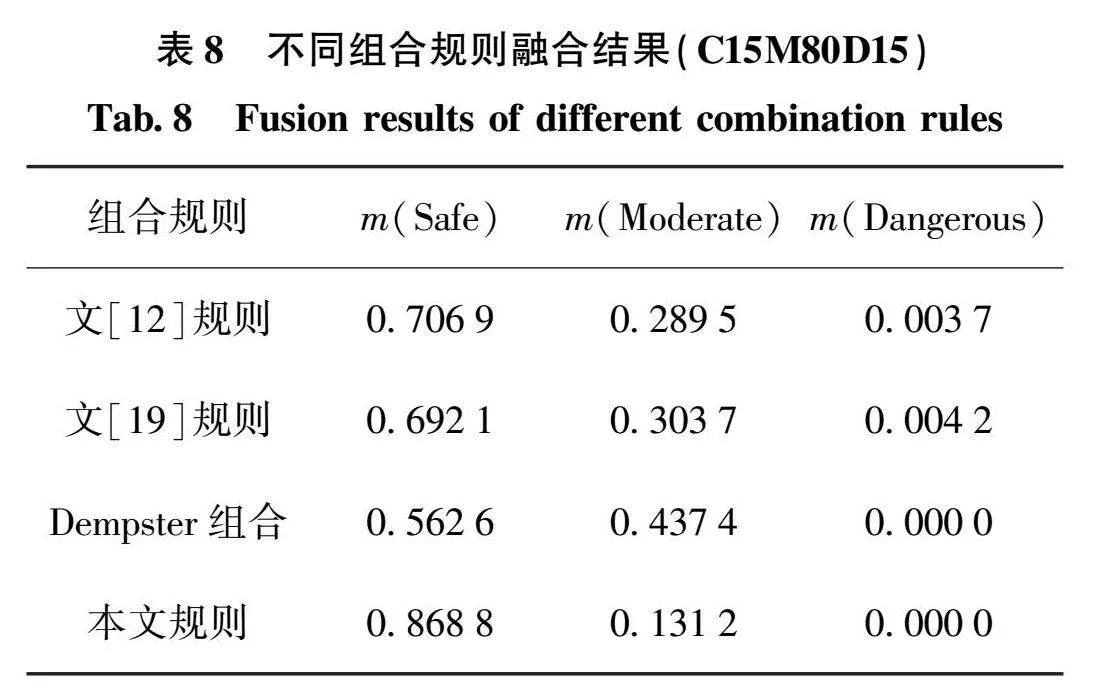

本文中的关键证据由所有待融合证据按式(11)计算得到。然后,在关键证据的基础上按照式(12)~(14)计算加权证据mavg(Aj),所得加权证据为:mavg(Safe)=0.5961,mavg(Moderate)=0.3540,mavg(Dangerous)=0.0490。最后,根据式(15)~(20)分配冲突。由于各个方法生成的加权证据都不相同,即使冲突分配规则相同,冲突分配到各个焦元的量也不同。因此,本文通过对比逐次融合的目标焦元支持率(Safe)来进行决策。融合结果对目标焦元的支持概率如表7、表8所示。

表7中,当融合两条证据(C15M80)时,文[19]方法与文[12]在均值的基础上分别作欧氏距离加权和契比雪夫距离加权,并未将冲突证据与其他证据有效区分,放大了干扰焦元的作用。因此,这两种融合规则结果的目标焦元支持概率基本相同分别为0.4328和0.4207且对应支持率最高的焦元(Moderate)与目标焦元(Safe)不一致。本文加权证据的焦元Safe支持率为0.5961,明显高于0.5,与实际目标焦元一致,降低了干扰焦元的影响,从而判断出正确的目标焦元。融合结果目标焦元Safe的支持率为0.5725,相比另外三者支持率最大差距为0.3593。

由表8可见,当增加新的证据(D15)时,本文规则表7的结果与D50证据间冲突减小,为0.4585,小于0.67无需计算加权证据。因此,本文融合结果的目标焦元支持率从两条证据的0.5725增加到三条证据的0.8688,对比文[12]融合结果、文[19]融合结果和Dempster组合结果,最大差距为0.3062。根据决策规则,本文结果中支持率较大的两个焦元—Safe和Moderate支持率差值ε=0.7376,不仅高于阈值0.2,而且高于文[12]的0.4147与文[19]的0.3884。然而,D-S组合规则结果的ε=0.1252<0.2,无法决策。因此,本文方法的决策结果更具可靠性。

为验证改进组合规则融合决策的正确率,选择15组由本文方法生成的BPA的证据源,已不包含极端冲突证据,进行融合。经过组合,文[12]与文[19]规则融合冲突证据不会发生错误决策,但存在1组无法融合的情况,正确率均为93.3%。经典Dempster组合方法由于不具备处理冲突证据的能力,出现2组错误决策的情况,决策正确率最低,为86.7%。本实验中,本文方法能够解决冲突较大的证据融合问题且15组均能正确决策。

为了对比本文方法与其他非DSET方法在评估运行资产时的决策结果,采用支持向量机(support vector machines,SVM)方法和FAHP方法分别对上述15组数据进行评估。

由于SVM本身对小样本数据识别中具有优势,SVM方法的结果中仅出现1组决策错误,正确率为93.3%。 FAHP通过构建运行资产三个要素的层次结构,借助FAHP计算要素权重,然后结合专家经验构建模糊评价矩阵。经计算15组中仅有1组决策错误,正确率为93.3%,决策正确率很大程度上取决于专家经验。而本文方法均能正确决策,正确率为100%。综上,本文方法和其他非DSET方法相比,具有更高的决策正确率。

综上,融合冲突较大的证据时,经过冲突判断和加权证据融合能够分配证据间冲突进行正确决策。相较于SVM方法和FAHP方法,能够得到准确率更高的视频终端网络安全评估结果。

3 结 论

本文以物联网智能终端网络安全评估为对象,结合视频终端网络的具体场景进行了研究。针对融合评估中的BPA生成问题,及Dempster组合规则无法处理冲突证据的问题,提出了一种基于改进DEST的要素层网络安全评估方法。首先,采用基于聚类中心距离的BPA生成方法,无法生成焦元支持率为1的极端冲突证据,避免了视频终端网络要素层融合时的一票否决现象。其次,在证据间冲突较大的证据融合时引入基于关键证据距离的加权证据合成方法,通过冲突分配规则,使证据融合时的决策结果与实际情况相符。最后,通过搭建的视频终端网络进行ICMP数据包攻击实验,验证了本文提出的方法不仅能够避免焦元支持率为1的冲突证据生成,而且能合理分配证据间冲突,从而提高了视频终端网络要素层安全评估的准确性。

参 考 文 献:

[1] 刘奇旭,刘嘉熹,靳泽,等.基于人工智能的物联网恶意代码检测综述[J].计算机研究与发展,2023,60(10):2234.

LIU Qixu, LIU Jiaxi, JIN Ze, et al. Survey of Artificial Intelligence Based IoT Malware Detection[J]. Journal of Computer and Development, 2023,60(10):2234.

[2] 沈文科. 网络安全问题不容忽视[N]. 北京: 解放军报社, 2021-05-27(7).

[3] 王皓然,付鋆,刘俊荣.多级访问安全下电网综合运维信息加密共享[J].信息技术,2023 (8):88.

WANG Haoran, FU Jun, LIU Junrong, et al. Encryption and Sharing of Power Grid Comprehensive Operation and Maintenance Information Under Multi-level Access Security[J]. Information Technology, 2023, (8):88.

[4] 王宇, 李俊娥, 周亮, 等. 针对嵌入式终端安全威胁的电力工控系统自愈体系[J]. 电网技术, 2020, 44(9): 3582.

WANG Yu, LI June, ZHOU Liang, et al. A Self-healing Architecture for Power Industrial Control Systems Against Security Threats to Embedded Terminals[J]. Power System Technology, 2020, 44(9): 3582.

[5] DEMPSTER A. P. Upper and Lower Probabilities Induced by a Multivalued Mapping[J]. The Annals of Mathematical Statistics, 1967, 38(2): 325.

[6] SHAFER G. A Mathematical Theory of Evidence[M]. Princrton: Princrton University Press, 1976.

[7] GONG Yongjian, SU Xiaoyan, QIAN Hong, et al. Research on Fault Diagnosis Methods for the Reactor Coolant System of Nuclear Power Plant Based on ds Evidence Theory[J]. Annals of Nuclear Energy, 2018, 112: 395.

[8] MA Tianshuo, XIAO Fuyuan. An Improved Method to Transform Triangular Fuzzy Number Into Basic Belief Assignment in Evidence Theory[J]. IEEE Access, 2019, 7: 25308.

[9] XU Peida, DENG Yong, SU Xiaoyan, et al. A New Method to Determine Basic Probability Assignment from Training Data[J]. Knowledge-Based Systems, 2013, 46(1): 69.

[10]YAGER R R. On the Dempster-shafer Framework and New Combination Rules[J]. Information Sciences, 1987, 41(2): 93.

[11]席在芳, 令狐强, 易畅, 等. 基于改进冲突系数的证据理论组合新方法[J]. 中南大学学报(自然科学版), 2018, 49(7): 1700.

XI Zaifang, LING Huqaing, YI Chang, et al. A Novel Combination of Evidence Theory Based on Improved Conflict Coefficient[J]. Journal of Central South University (Science and Technology), 2018, 49(7): 1700.

[12]LIU Yuting, PAL N R, MARATHE A R, et al. Weighted Fuzzy Dempster-shafer Framework for Multimodal Information Integration[J]. IEEE Transactions on Fuzzy Systems, 2017, 26(1): 338.

[13]LIN Yun, LI Yuyao, YIN Xuhong, et al. Multisensor Fault Diagnosis Modeling Based on the Evidence Theory[J]. IEEE Transactions on Reliability, 2018, 67(2): 513.

[14]中国国家标准化管理委员会. GB 35114-2017,公共安全视频监控联网信息安全技术要求[S]. 北京:中国标准出版社,2017.

[15]苗科. 基于指标提取的网络安全态势感知技术研究[D]. 北京: 北京邮电大学, 2015: 1.

[16]GAIGALL D. Rothman-Woodroofe Symmetry Test Statistic Revisited[J]. Computational Statistics & Data Analysis, 2020, 142: 106837.

[17]BOX G, COX D. An Analysis of Transformations[J]. Journal of the Royal Statistical Society. Series B (Methodological), 1964, 26(2): 211.

[18]LIU Weiru. Analyzing The Degree of Conflict among Belief functions[J]. Artificial Intelligence, 2006, 170(5): 909.

[19]袁小珂, 王欣. 一种改进的D-S证据合成方法[J]. 计算机测量与控制, 2013, 21(7): 1953.

YUAN Xiaoke, WANG Xin. Improved Synthesis Method to d-s Evidence Theory[J]. Computer Measurement & Control, 2013, 21(7): 1953.

[20]夏飞, 马茜, 张浩, 等. 改进D-S证据理论在电动汽车锂电池故障诊断中的应用[J]. 智能系统学报, 2017, 12(4): 526.

XIA Fei, MA Xi, ZHANG Hao, et al. Application of Improved d-s Evidence Theory in Fault Diagnosis of Lithium Batteries in Electric Vehicles[J]. CAAI Transactions on Intelligent Systems, 2017, 12(4): 526.

[21]谢苗苗,李华龙.基于改进D-S证据理论的室内环境控制决策系统[J].计算机工程与科学,2020, 42(5):938.

XIE Miaomiao, LI Hualong. An Indoor Environment Control Decision-making System Based on Improved D-S Evidence Theory[J]. Computer Engineering & Science, 2020, 42(5):938.

(编辑:温泽宇)