基于贝叶斯攻击图的RFID系统安全评估模型

2024-02-21马荟平

马荟平,李 鹏,2,肖 航,朱 枫,2

(1.南京邮电大学 计算机学院,江苏 南京 210023;2.江苏省无线传感网络高技术研究重点实验室,江苏 南京 210023)

0 引 言

随着信息化的发展,基于RFID的信息系统大量出现,RFID技术开始应用在社会的各行各业中。然而使用RFID技术给人们的生活带来便利的同时,RFID系统内存在的诸多安全问题和安全隐患也日益突出。如何解决RFID系统的安全隐患[1],已经成为目前研究的热点。

目前大多数有关RFID安全的研究均围绕着安全认证协议这一领域进行[2],但是由于RFID标签本身计算能力的限制,大多安全认证协议不能实现大规模应用。不断改进RFID的认证协议是从防守的角度解决问题。除此之外,还可以尝试从攻击者的角度解决问题[3]:基于攻击模型对RFID系统进行安全性评估,通过主动地在威胁攻击发生之前评估网络或RFID信息系统中存在的安全隐患[4],提高RFID系统的安全性。例如,李景等[5]在文章中从标签端、阅读器、中间件以及后台服务器四个方面归纳了RFID的潜在安全问题,提出一种基于攻击树的RFID系统安全策略。杨晓明等[6]针对不同RFID通信协议进行安全检测,基于多决策树构建了RFID系统漏洞攻击模型,依据发掘出的漏洞信息提出了多种RFID漏洞检测算法。

同时,该文尝试结合传统计算机网络中的安全评估方法,通过主动地在威胁攻击发生之前评估RFID信息系统中存在的安全风险和安全隐患攻击,建立面向RFID的安全评估模型[7-9]。在传统网络中基于攻击图模型的安全评估方法较为成熟,攻击图是一种由节点和有向边组成的有向图,可以从攻击者的角度直观地、图形化地展示攻击行为[10-13]。杨英杰等[14]基于属性攻击图理论构建了一种针对传统计算机网络的动态威胁风险分析模型,根据网络中的漏洞信息和协议信息提出了动态威胁属性攻击图生成算法,在复杂网络中具有更好的适应性。Wu Hua等[15]通过分析攻击者的攻击能力、网络资源和脆弱性因素的相关性建立了贝叶斯攻击图,实现了对网络攻击有效性的评估和对后续攻击路径的推测。周余阳等[16]基于贝叶斯攻击图建立了一种动态网络入侵意图分析模型,用来应对安全要素不断变化的复杂网络,提高了风险评估的准确性。顾士星等[17]基于生成的贝叶斯攻击图模型,提出使用团树的方式对贝叶斯网络进行推理,降低了计算复杂度。

基于上述研究可以看出,目前针对RFID系统构建的攻击模型比较缺乏相应的定量分析,也就是说不能较为明确和直观地观察系统脆弱性分析结果。同时部分研究中没有体现出RFID系统中多种原子漏洞之间的因果联系,忽视了漏洞攻击事件对RFID系统安全状态的动态影响。由于贝叶斯网络结合了图形结构以及条件概率集合,因此使用该方法不仅能够很好地描述RFID漏洞之间的依赖关系,同时也可以进行后续的概率量化评估。因此,该文提出了一种基于贝叶斯攻击图的RFID系统脆弱性评估模型,主要工作如下:

(1)基于RFID系统中存在的漏洞和脆弱因素构建RFID原子攻击库,确定原子攻击库中各脆弱性漏洞的依赖关系,建立基于贝叶斯攻击图的RFID系统攻击模型。

(2)基于CVSS评分系统提出了针对RFID系统的量化评估模型,对RFID原子攻击概率进行估算,然后结合RFID系统攻击模型计算属性节点的可达概率,对RFID系统的风险状况进行评估。

1 相关技术

1.1 贝叶斯攻击图

贝叶斯攻击图(Bayesian Attack Graph,BAG)是由节点和有向边构成的一个有向无环图,可将贝叶斯攻击图表示为:BAG=(S,A,E,P)。其中S表示属性节点集合,A表示原子攻击集合,E表示攻击图的有向边集合,P代表攻击图中各属性节点的概率集合,具体定义如下:

(1)A={Ai|i=1,2,…,n}且A∈S×S,其中Ai代表攻击者利用系统漏洞进行的一次攻击,由此导致了属性节点的转换和迁移,因此有∀a∈A,a=Spre(a)→Spost(a),其中Spre(a)代表原子攻击a的起始节点,Spost(a)代表原子攻击a的终止节点。

(2)S=Sstart∪Smid∪Sfinal,其中,Sstart代表攻击者的初始状态节点或是攻击的起始节点,Smid代表攻击者的中间状态节点或是攻击的中间过程节点,Sfinal代表攻击者的目标状态节点或是攻击的终止节点。对于任意的属性节点Si均包含Si=1或Si=0两种状态,Si=1代表攻击者已经成功实施相应的原子攻击占用了当前属性节点,Si=0代表该节点还未被攻击者成功利用。

(3)E={Ei|i=1,2,…,n}为攻击图的有向边集合,∀Si∈Smid∪Sfinal,有Sk∈S满足(Sk,Si)∈E,表示存在一条以Sk为起点,以Si为终点的有向边。

(4)P代表攻击图中各属性节点的可达概率集合,∀Si∈S,P(Si)代表状态节点Si=1时的可达概率。

1.2 贝叶斯攻击图结构

贝叶斯攻击图的结构类似于攻击图的结构,攻击图一般可以分为状态攻击图和属性攻击图。为避免了状态攻击图状态爆炸的问题,该文借鉴了属性攻击图的结构构建贝叶斯攻击图。

属性攻击图中通常包含两种节点:第一种节点为属性节点,代表系统中的具体资源属性,在攻击图中表示为方形节点;第二种为攻击节点,代表攻击者的具体原子攻击,在攻击图中用圆形节点。

1.3 RFID原子攻击

为构建针对RFID系统的贝叶斯攻击图,首先需调研现有的各种不同类型的RFID攻击,构建RFID系统的原子攻击库。该文总结各种RFID原子攻击,包括窃听、重放、鉴别数据包、克隆复制卡片、假冒攻击、信息篡改、边信道攻击[18]。

在确定RFID系统中存在的各种攻击手段后,可将单一的原子攻击事件a∈A定义如下:

a=(Att_name,Att_pre,Att_next,Att_ability)

其中,Att_name代表该原子攻击的名称,Att_pre代表为实现该攻击所需的前提条件或前序原子攻击,Att_next代表只有在实现当前攻击后才能进行的下一步攻击,Att_ability代表攻击者在成功实施该原子攻击后所能达到的结果,可以视作该攻击的结果属性,即攻击者在实现该原子攻击后所获得的新的攻击能力。

基于RFID系统内存在的各种攻击手段和相关攻击规则可构建针对RFID系统的原子攻击库,根据攻击库中各攻击之间的先后关系可以确定贝叶斯攻击图中原子攻击节点和属性节点之间的关系,从而确定贝叶斯攻击图的网络结构。

2 RFID安全评估模型

2.1 贝叶斯攻击图生成

假定攻击者是聪明并且贪心的,因此攻击者必然会利用目标RFID系统中存在的漏洞发起攻击,且在攻击成功后必然会获得一定的系统资源有助于发起下一次的攻击。

将起始点设置为攻击者的初始状态,攻击者在此状态时所具有的攻击能力是最低级的攻击能力。每当攻击者成功实施上述攻击并获得一定的计算资源提升其攻击能力后,就把这个提升后的状态看作新的状态点。基于这种攻击者实施各种攻击并且提升其攻击能力直至达到目标的思想可以构建出RFID系统的贝叶斯攻击图模型,攻击者的状态和攻击行为构成了贝叶斯攻击图模型中的节点,攻击者每实施一次实例攻击行为都导致了攻击者状态的变迁,对应了贝叶斯攻击图模型中的边关系。

贝叶斯攻击图的构建流程如下:

(1)依据RFID攻击库中的信息,获取目标RFID系统中的漏洞信息,初始攻击者信息,将攻击者可能的各种实例攻击行为加入到攻击队列中;

(2)判断攻击队列是否为空,若不空,则进行下一步;若为空,生成最终的贝叶斯攻击图,转第6步;

(3)扫描攻击队列,查看攻击队列中各个实例攻击行为的前置条件或是发起该攻击行为所需的计算资源;

(4)查看是否存在攻击前提已经被满足的实例攻击行为,若存在,则进行下一步;若不存在则重新读取RFID攻击库,更新攻击队列,转第2步;

(5)攻击者发起满足条件的实例攻击行为,将该实例攻击行为作为新的原子攻击节点,将相应获得的计算资源作为节点,将该攻击事件作为边更新;

(6)得出最终的贝叶斯攻击图。

2.2 RFID漏洞量化

2.2.1 原子攻击节点概率

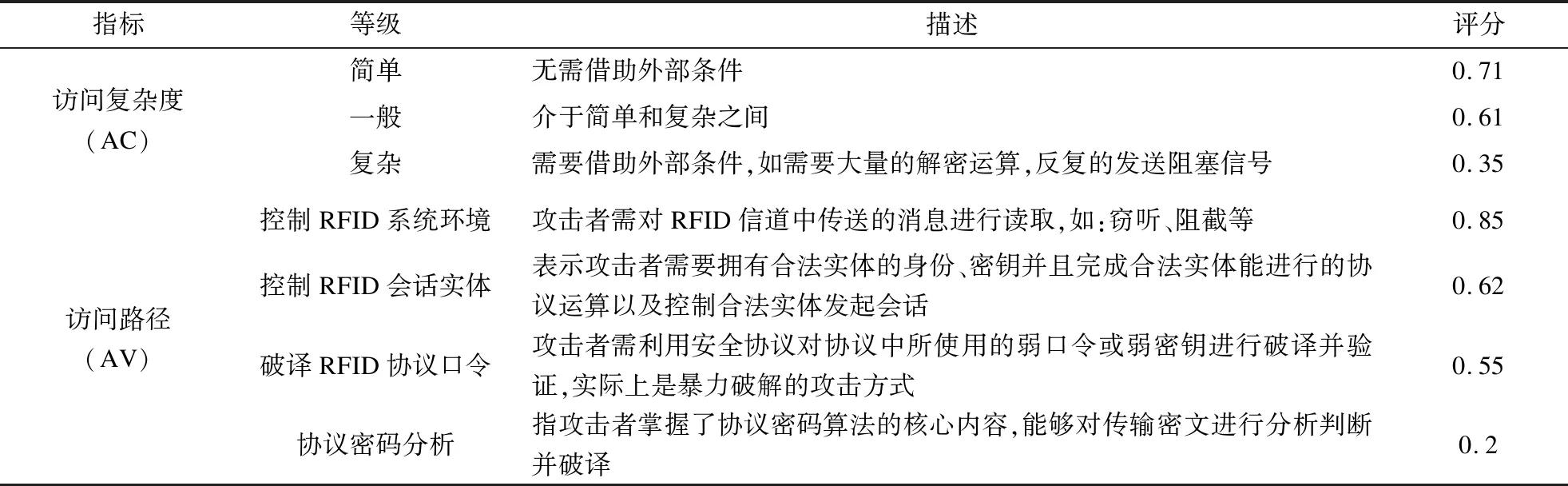

为利用贝叶斯攻击图实现对RFID系统的脆弱性评估,在构建出针对RFID系统的贝叶斯攻击图的基础上,需对贝叶斯攻击图中的各个原子攻击进行分级评估并量化。在传统网络中,一般采用美国国家通用漏洞数据库(National Vulnerability Database,NVD)提供的通用漏洞评分系统(Common Vulnerability Scoring System,CVSS)进行量化。CVSS能提供完整的评分参数和开放的评分框架,量化漏洞被利用的难易程度。该文借鉴CVSS评分系统的量化标准,在参考文献[19]的基础上结合RFID漏洞利用所需权限的思想,从利用难易度和影响程度对RFID系统中的漏洞进行量化。利用难易度可分为访问途径(AV)、访问复杂度(AC)、权限(PR),影响度包括机密性(CI)、完整性(IN)和可用性(AI),如表1所示。

表1 指标描述

基于上述指标和评分计算漏洞价值的计算式如下所示:

BaseScore=min(Exp+Impact,10)

(1)

Impact=6.4×(1-(1-CI)×(1-IN)×(1-AI))

(2)

Exp=8.22×AC×AV×PR

(3)

漏洞价值表示攻击者利用某一漏洞的可能性大小,即上述的BaseScore值,基于该值可计算出攻击者利用某一属性节点对其后续节点成功攻击的概率,即某一原子攻击节点的概率。由于按照上述评分系统计算出的值范围是[0,10],为了后续的概率计算,需进行一定的缩放,因此原子攻击节点ai∈A的概率计算式为:

(4)

2.2.2 属性节点可达概率

贝叶斯攻击图一般都描述了攻击者通过多步攻击最终实现目标的攻击行为,所以需要依据父节点与子节点之间的关系,计算某属性节点在其父节点影响下被攻击者成功利用的概率,即其对应的条件概率,表示为P(Sj|Par(Sj))。由于子节点Sj与父节点Par(Sj)之间存在两种关系:“或”关系和“与”关系,故分两种情况讨论。

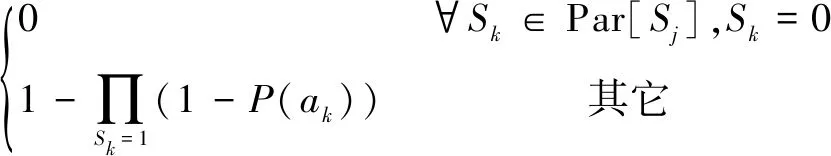

(1)若为“或”关系,则有:

P(Sj|Par[Sj])=

(5)

(2)若为“与”关系,则有:

P(Sj|Par[Sj])=

(6)

依据父节点与子节点之间的关系,计算某属性节点对应的条件概率之后,就可得出该属性节点的静态可达概率,从该概率中可观察到对应RFID系统的静态风险情况,具体计算式如下:

(7)

假设攻击者已经成功实现了某一原子攻击,即对应的属性节点Sj=1,则利用后验概率公式将属性节点Si的动态到达概率表示为P(Si|Sj),计算式如下:

(8)

2.3 基于贝叶斯攻击图的RFID系统风险评估

基于2.2节计算出的RFID原子攻击节点量化概率和属性节点的可达概率,在无额外推理条件的情况下可进行静态的RFID风险状况评估,主要过程如下:

(1)基于表1量化原子攻击漏洞。

(2)基于式5和式6结合攻击模型计算条件概率表,然后依据式7更新图中各属性节点的可达概率。

(3)得出目标节点的可达概率,评估静态状况下的系统风险状况。

但是RFID系统的风险状态不会一直保持静态,当系统中的任何漏洞被攻击者成功利用后都会影响到模型中各属性节点的静态可达概率,因此当管理员观察到攻击者的攻击结果后需依据式8及时更新系统风险状况。

3 模型验证

3.1 实验设置

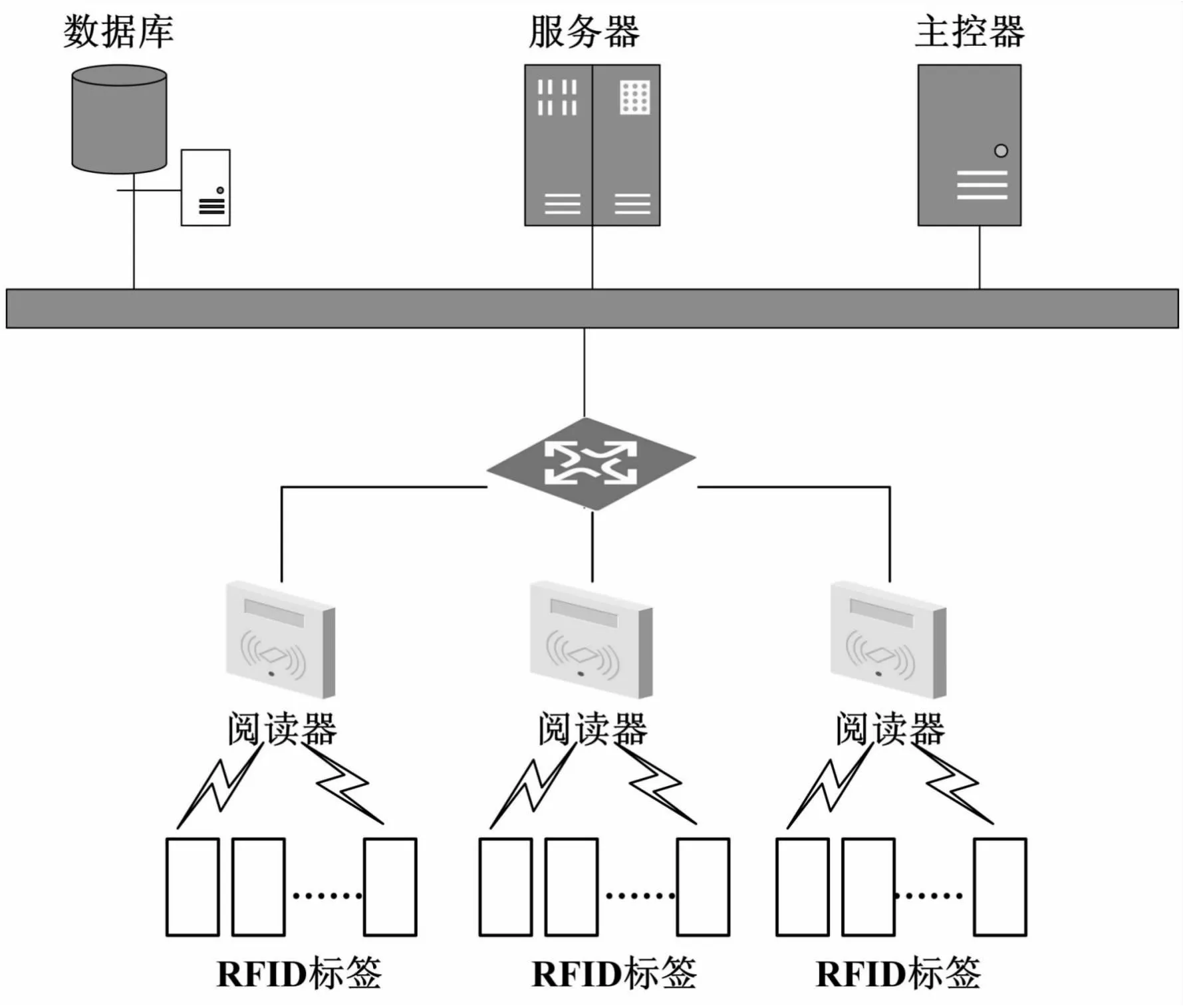

为了建立基于贝叶斯攻击图的RFID风险评估模型,该文针对如图1所示的某仓储RFID信息管理系统进行分析。

图1 实验RFID系统结构

3.2 贝叶斯攻击图生成

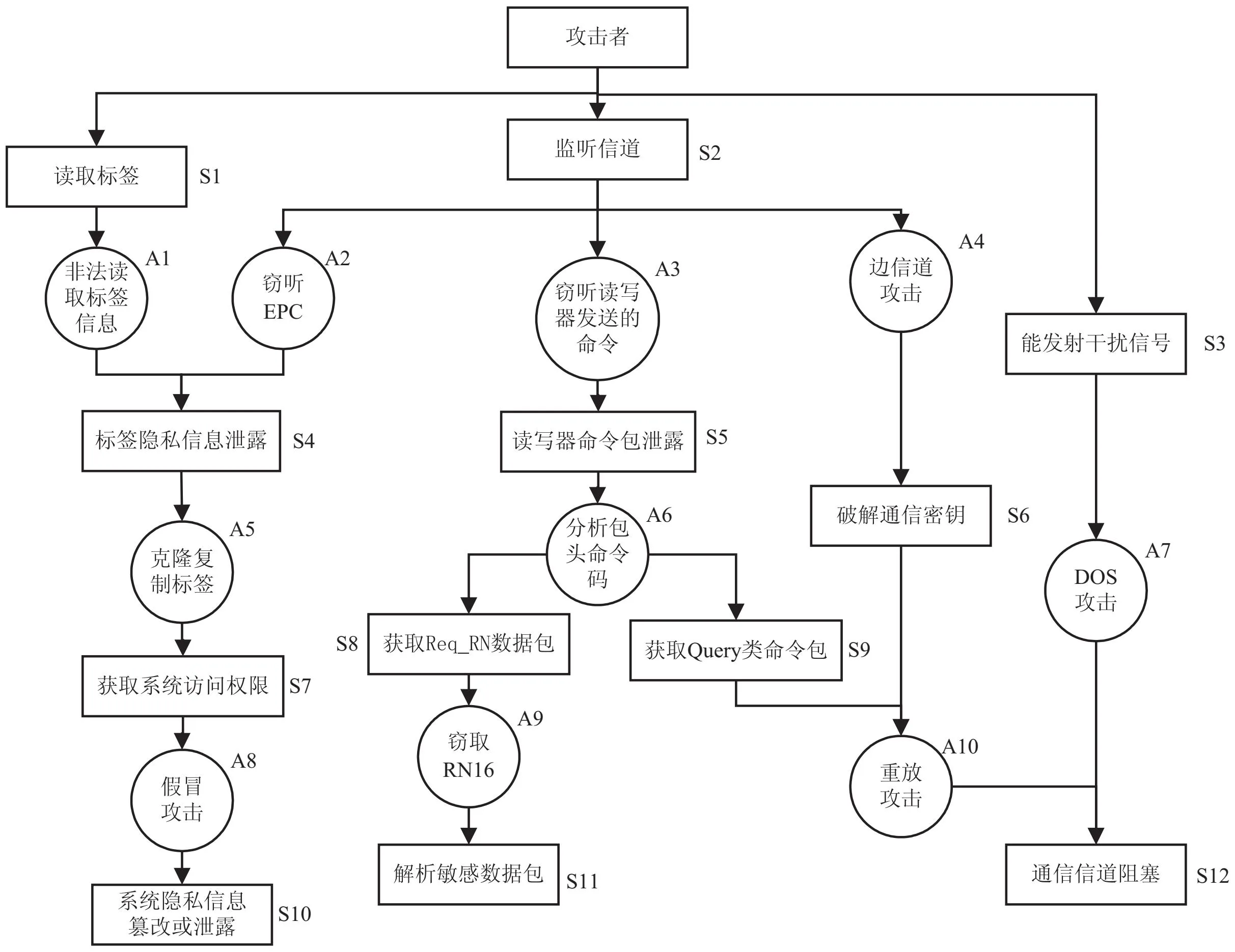

图2为针对目标RFID系统安全评估建立的贝叶斯攻击图。

图2 RFID贝叶斯攻击模型

(1)攻击者可以通过未经授权的RFID阅读器强行读取标签,造成标签ID信息泄露,并复制克隆标签隐私信息获取目标系统的访问权限发起假冒攻击,篡改系统隐私数据。攻击者同样可以通过监听信道窃取到标签的隐私信息,依据上述攻击过程发起攻击。

(2)若攻击者可以监听信道,则可以通过窃听标签读写器发送的命令,获取到RFID读写器发送的各种命令包,然后可以按照标准协议命令包头定义的格式用来辨别命令包的类型,实现对敏感数据包的窃取或是发起重放攻击。

(3)攻击者可以发起DOS攻击,通过一些射频信号装置短时间内向阅读器端发送大量非法标签信息,导致RFID系统被大量信息淹没,系统中的阅读器无法与合法标签进行正常读写操作,阻塞通信信道,破坏RFID系统的可用性。

3.3 风险计算

依据2.2节所述的评分标准,首先对上述RFID贝叶斯攻击模型中的原子攻击节点进行概率量化。

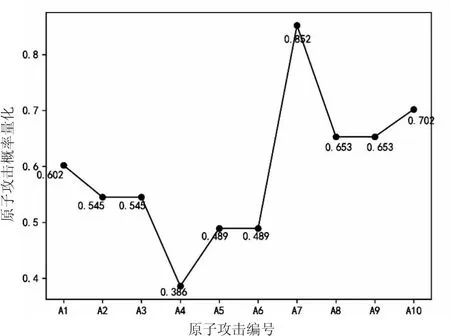

依据表2所述的对各种原子攻击的分级标准可计算出各个原子攻击的概率,如图3所示。

图3 原子攻击概率

表2 RFID原子攻击分级

根据表2所给定各攻击节点的成功利用概率可以对属性节点进行概率量化,首先计算攻击者到某一属性节点的静态可达概率表,其中将外部属性节点S1,S2,S3的静态概率初始化为0.8。

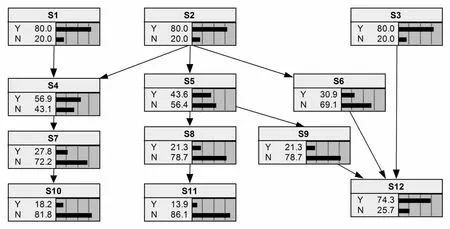

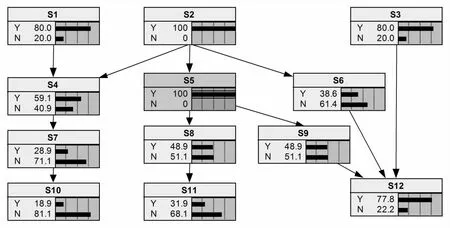

基于图2所示的图形结构和上述的可达概率计算过程,使用Netica工具集可构建出如图4所示的贝叶斯模型。

图4 针对RFID系统的静态贝叶斯评估模型

图4可以直观展示出在无额外推理条件的情况下,攻击者可成功占用各个属性节点的成功概率,即该系统的静态风险状况。其中目标节点为S10,S11,S12,攻击者可以成功占领各目标节点的概率分别为18.2%,13.9%,74.3%,可以看出攻击者到达S12节点的概率最高,即攻击者更易实现的攻击结果为通过DOS攻击或者重放攻击阻塞RFID系统的通信信道。

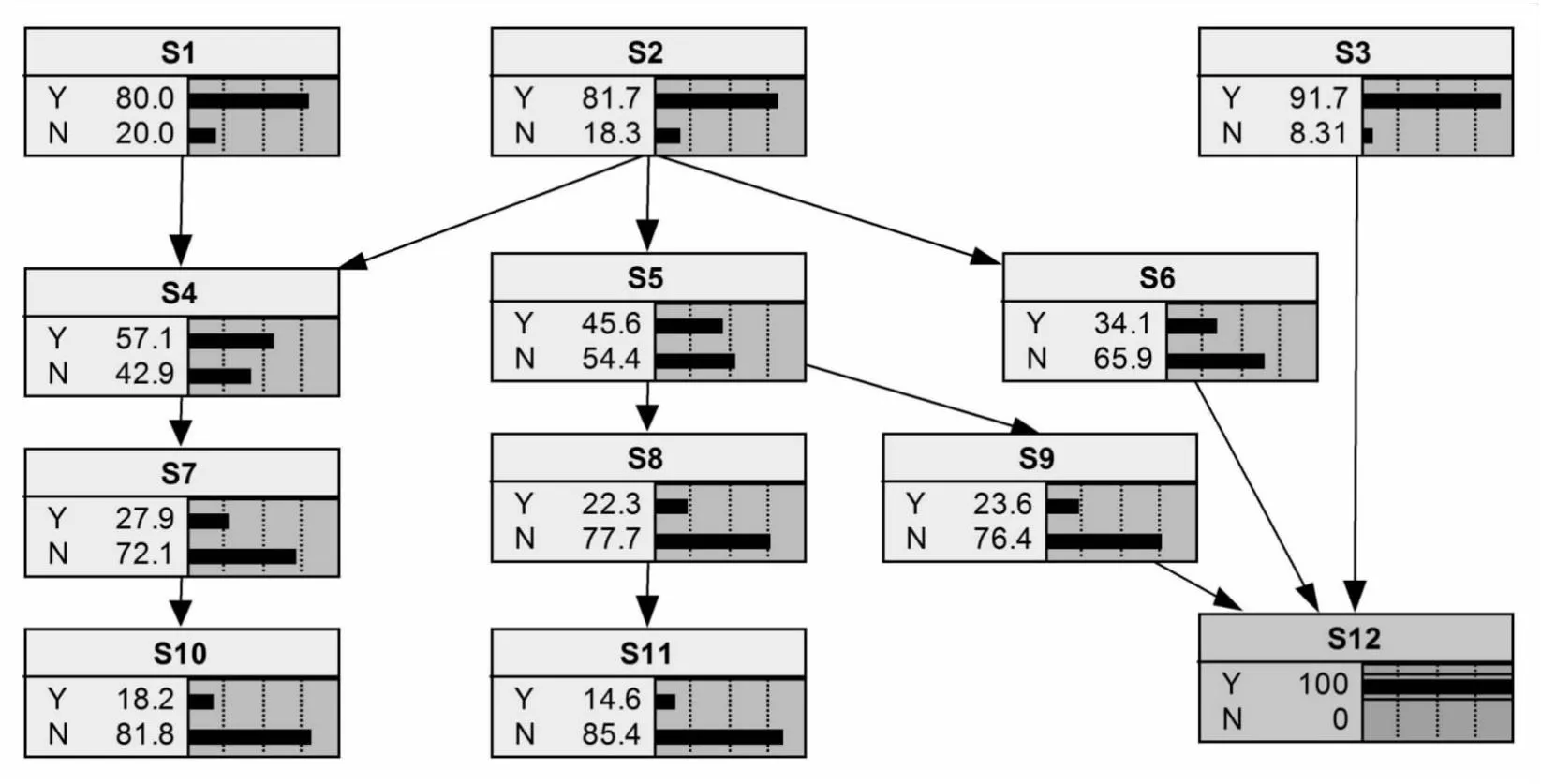

RFID系统的风险状态不会一直保持静态,需要考虑到攻击者的不同攻击行为对RFID系统安全状况造成的动态影响。在图4所示推理模型的基础上,若是系统管理员确认了攻击者的攻击目标或者观测到系统中已经发生的攻击行为,可按照式8所述的后验概率计算公式对部分属性节点概率进行更新。结果如图5所示。

图5 基于攻击者目标节点的动态概率评估

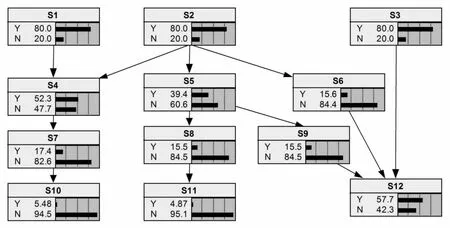

也可结合系统的实时安全事件对模型及节点可达概率进行动态更新,可以更好地反映RFID系统的风险状况。例如若是管理员观测到图2中的攻击事件A3,则将节点S5的概率置为1,同时更新其余节点的可达概率,结果如图6所示。

图6 基于系统安全事件的动态概率评估

在图5所示的情况下,在已知攻击者目标节点为S12时,可以看出属性节点S3,S6,S9的攻击者可达概率有明显提升。在图6所示的情况下,攻击者已经成功实施原子攻击A3后,目标节点S11和S12的安全风险显著增加,通过这种动态更新系统可达概率的方式,也可以为预测攻击者的下一步攻击或是攻击目标提供依据。

3.4 方法对比

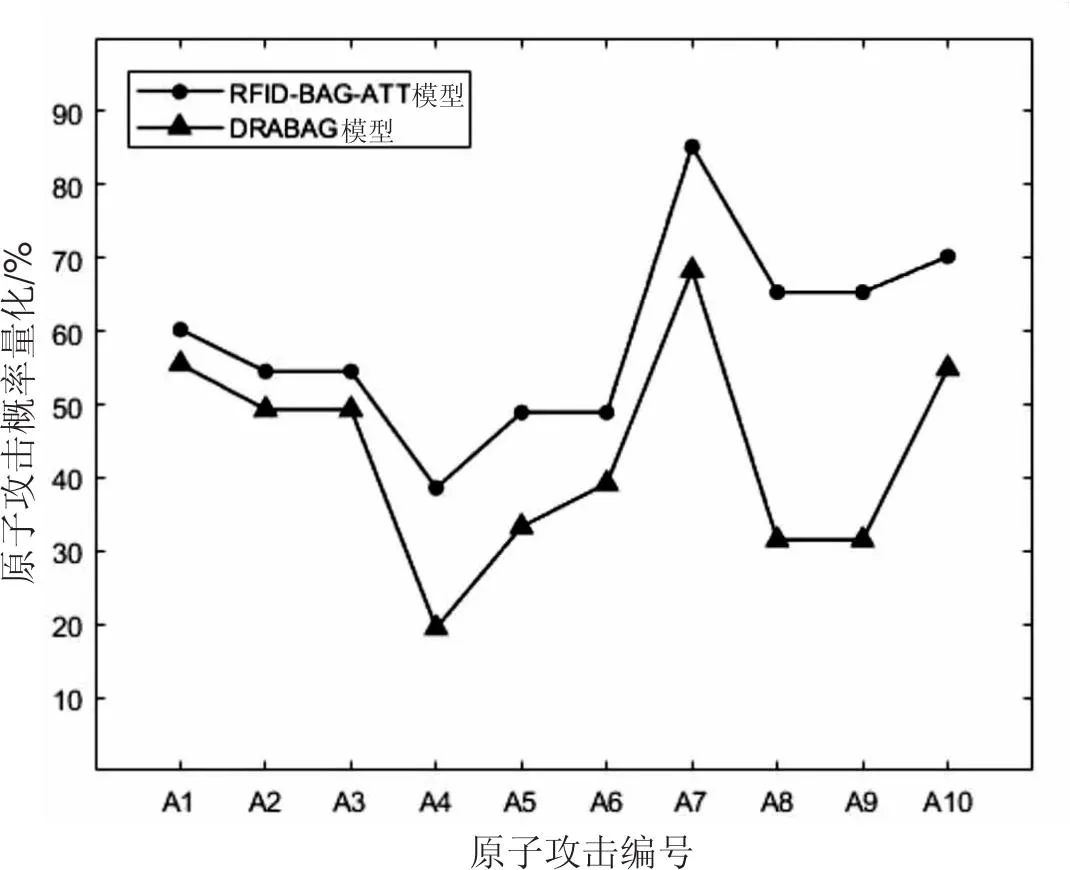

在基于贝叶斯攻击图的脆弱性评估方式中,模型中各属性节点的可达概率是反映RFID系统风险的主要指标。为了验证所提的RFID-BAG-ATT模型,在同样的系统实验环境下,给出了与文献[20]所提出的DRABAG模型的实验数据对比,如图7所示。图7给出了在图1所示的RFID系统环境下,RFID-BAG-ATT模型和DRABAG模型对于贝叶斯攻击图中原子攻击节点的量化结果。

图7 原子攻击概率量化对比

基于参考文献所提出的DRABAG模型以及上述量化概率可以构建出图8所示的量化结果图。

图8 原子攻击概率量化对比

对比图4和图8,观察图中所示的属性节点可达概率,可以看出RFID-BAG-ATT模型优于DRABAG模型,这是因为该模型在多个方面对原子攻击概率进行量化,评估更加准确。

4 结束语

针对目前RFID系统面临的诸多安全问题和安全隐患,尝试从攻击者的角度建立起针对RFID系统的贝叶斯攻击图模型。首先,归纳总结了RFID系统内常见的各种攻击手段,建立RFID攻击库。然后,重点介绍了RFID贝叶斯攻击图模型的建立,在得出攻击图模型的基础上提出了针对RFID攻击的分级量化标准,得到原子攻击概率。通过原子攻击概率计算出贝叶斯攻击图中属性节点的静态可达概率和动态可达概率,从而衡量出RFID系统的风险状况。

在实际的RFID系统中,系统管理者也可能会根据攻击者的攻击进度选择相应的防御策略,所以如何优化RFID系统风险评估模型使其可以在复杂的情况下准确地评估出系统的风险状况将成为下一步的研究重点。