物联网设备安全检测综述

2023-10-27黎家通宋小祎范钰婷路晔绵张若定王子馨

张 妍 黎家通 宋小祎 范钰婷 路晔绵 张若定 王子馨

1(中国科学院信息工程研究所 北京 100093)

2(中国科学院大学网络空间安全学院 北京 100049)

3(成都信息工程大学网络空间安全学院 成都 610000)

4(中国信息通信研究院 北京 100191)

物联网(Internet of things,IoT)设备的数量不断增加,且渗透人们生活的方方面面.据Statista 公司估计,至2025 年,通过IoT 连接的系统和设备的总量将超过210 亿台,相当于每人约3.47 台IoT 设备.作为信息空间与物理空间深度融合的典型范例,IoT 设备已向愈来愈智能化的方向发展,并与AI、云计算、计算机视觉等技术全面结合.国内外的IoT 设备不断涌现,例如:国外的Verizon、苹果、Samara、Nissho、Bosch、Siemens 等品牌的智能家居,以及自动驾驶汽车和智能穿戴设备等,国内的华为、大华、海康威视、海尔、京东、阿里巴巴和小米等品牌的摄像头、路由器、智能家居、体脂秤、运动手环和智能音箱等是最常见的IoT 设备.Xenofontos 等人[1]将IoT 设备按场景分为3 类:消费者IoT、商业IoT、工业IoT.3 类场景下的IoT 设备广泛应用于人们的工作环境与生活环境中,其安全性涉及到财产安全、人身安全、个人隐私、商业机密、国家安全等方方面面,如果被恶意对手成功利用,可能产生不同程度的后果.

近年来,一些典型的IoT 设备攻击事件从不同层面给国家、社会、企业和个人带来不同程度的影响.2016 年10 月美国互联网域名解析服务商DYN 遭受攻击,攻击者通过Mirai 病毒感染了大批IoT 设备,构建僵尸网络对DYN 的DNS 服务发起分布式拒绝服务攻击(distributed denail of service,DDoS)攻击,造成大面积的网络服务瘫痪[2];2018 年APT 组织“奇幻熊”(APT28)利用IoT 设备漏洞远程获得初始控制权,对乌克兰的氯气蒸馏站发起攻击,此次攻击并未成功,否则工厂将被迫关闭,进而影响乌克兰政府的污水处理工作[3-4];2019 年,微软安全响应中心捕获到了APT28 入侵IoT 设备的攻击活动,利用默认口令和漏洞入侵了视频解码器、VOIP 电话设备和打印机,泄露了目标用户的IP 地址[5];2020 年美国公司iRobot推出的Roomba 扫地机器人将使用者的日常照片发布到了网络上,泄露了使用者的隐私[6];2021 年6 月,美国网络安全和基础设施安全局CISA 发布预警,数百万联网安全和家用摄像头中用于传输大型音视频文件的Through-Tek P2P SDK[7]存在一个信息泄露漏洞(CVE-2021-32934),由于本地设备和远程ThroughTek 服务器之间明文传输数据,远程攻击者可利用此漏洞窃取个人家庭和社会层面的敏感信息;2 月后,同样的厂商再现重磅漏洞[8].2022 年12 月,哥伦比亚最大的公共能源、水源和天然气供应商之一Empresas Publicas de Medelln(EPM)的IoT 系统遭受到了黑猫勒索软件的攻击[9],导致公司IT 基础设施瘫痪,在线服务中断,影响了其所服务的大量用户.

只有全面分析并着手解决IoT 设备所面临的各种安全问题,才能更好地发展IoT 设备.从全球范围来看,已经有越来越多的国家或组织就IoT 安全问题提出了相关的法规标准和认证制度,也有越来越多的学者和企业就IoT 的安全风险检测技术进行研究.目前国内外已有较多针对IoT 安全及防护技术的综述和报告[10-18].文献[10]从IoT 环境和IoT 架构2 个角度分析IoT 设备面临的安全问题,在分析IoT 架构面临的安全挑战时,将IoT 架构分为应用层、网络层和感知层3 个层次,依次分析各层次可能存在的威胁,但缺少对物理层安全风险的分析;文献[11]同样从这3 个层次来讨论可能的攻击方式,同时也针对各层次提出了相应的解决方案,最后指出没有一个解决方案可以提供完备的安全性,因此需要定期检查和更新IoT 设备.文献[12]将IoT 整体架构分为物理层、网络层、感知层和应用层4 个层次,按层分析可能存在的安全问题并提出相应的解决方案.文献[13]重点从IoT 硬件方面对其防护技术进行阐述,并依据防护阶段将攻击层面分为应用层、网络层和感知层.文献[14]调查并分析了针对IoT 设备固件更新操作的攻击类型及其可用的安全固件更新方法,并介绍了几种常用的固件分析工具.文献[15]则从软件层面对IoT 设备防护策略进行了评估.文献[16]进一步地从通信层面讨论了IoT 防护策略的现状并给出了目前IoT 设备在通信安全方面的政策建议.文献[17-18]则在软件层和通信层进一步做了深入研究,分别从机器学习与深度学习方面的安全检测技术论述,研究了不同数据集、训练方法和模型对于IoT 设备安全防护检测的影响,并给出机器学习在该领域更为适用的结论.纵览已有的文献,聚焦于IoT安全架构分层分析的较多,目前专门针对IoT 设备本身的安全检测、评估、认证技术和法规标准的工作总结分析尚未有深入的和最新的报道,且目前的文献在IoT 设备的分层攻击面划分和检测技术划分不够全面.本文对各个国家和区域性组织现有的IoT 设备安全法律法规情况、IoT 设备安全测评及认证现状进行了细致的梳理,进一步对国内外学术界和业界在IoT 设备各层面安全风险检测技术进行总结研究,且做了更细致的层面划分,以期为建立IoT 设备安全风险综合评估提供新技术、新模式方法作为参考,为IoT 设备安全的科研、产业做出有益的探索.

为达到上述目的,我们首先确定IoT security,vulnerability detection,IoT vulnerability,IoT devices vulnerability 等关键词,随后我们在ACM Digital Library,IEEE Xplore Digital Library,Wiley Online Library,Springer Link Digital Library,Chinese Science Citation Database,Science Direct Digital 数据库中搜索这些关键词,在各国政府公开网站搜索相关的IoT 法律、法规、标准等文件.对于检索出的文献,本文作者通过查看其题目、摘要筛选与本综述主题相关的论文,通过查看简介等筛选与本文相关的法律和标准文件,共检索到相关论文130 篇,相关法律文件50 份,随后在知网、谷歌学术等学术论文搜索引擎查找文献被引及作者发表论文情况等,进一步补充和筛选相关论文及法律文件,截止到2023 年5 月,最终我们确定最具代表性的高质量论文116 篇,法律与标准文件31 份.

本文的主要工作和贡献为:1)对不同层次的IoT设备的攻击面进行了总结,并列举了其中经典的攻击风险和实例.2)对各国家与地区IoT 设备安全法律法规、安全测评及认证现状进行了梳理,并对世界各国极具影响力的法律法规进行了系统整理.3)结合具体实例详细介绍了IoT 设备安全风险检测的前沿技术,并从不同维度分析了IoT 设备安全风险检测的技术方案.

1 IoT 设备安全威胁与攻击面

OWASP 联盟IoT 攻击面区域项目(IoT attack surface areas project)[19]基于威胁程度列举出IoT 的十大安全隐患,把目光聚焦于不安全的密码、网络服务、生态接口和组件设置、不适当的数据处理方式、设备加固和管理等问题上,并对其细分领域进行了总结.然而OWASP 的攻击面分类以问题为导向,未将安全风险出现的层次逻辑进行划分.

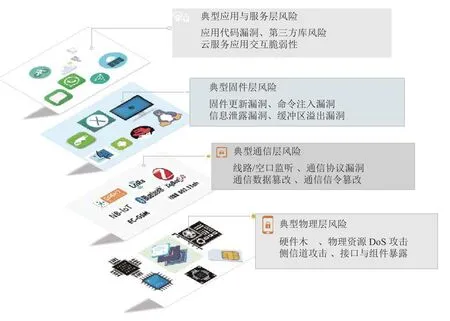

区分不同安全威胁与漏洞所面向的IoT 设备层次组件,辨析安全威胁在不同层次上的作用机理对IoT 设备的安全研制与加固具有重要意义.已有一些工作演示了如何利用攻击层[20-21]构建IoT 攻击分类.Felt 等人[20]提供了针对IoT 设备通信层的漏洞和潜在攻击的划分方法,将攻击面分为边缘层、访问层和应用程序层.文献[21]将IoT 系统面临的威胁分类为网络物理攻击、中间件攻击和应用程序攻击;文献[22]根据目标层和执行方式将攻击分为4 种:cyberbased,network-based,communication-based,physicalbased.参考近年来学者们的攻击分类,并结合IoT 设备自身的软硬件架构设计,如图1 所示,我们将对设备各个攻击面自底向上,按设备物理层攻击面、通信层攻击面、固件层攻击面和应用与服务层攻击面这4 个层面分层进行总结.此外我们还将这4 个层面细分为芯片木马检测分析、接口风险检测、无线协议风险检测、固件风险检测、应用与服务风险检测共5个方面,并在每个方面给出具体技术应用和案例.

Fig.1 Typical security threats at each layer of IoT devices图1 IoT 设备各层次典型安全威胁

1)物理层攻击面.IoT 设备物理层一般由处理器(嵌入式)、内部总线、主板、接口和外部设备等5 个组件构成.通过选择适当的组件,IoT 设备物理层可以实现丰富多样的功能,满足多种需求.这一层次常见的主要威胁为芯片硬件木马、总线攻击、物理DoS攻击和接口攻击等.

芯片硬件木马[22]指植入芯片电路中的木马,用于达到攻击、篡改和控制芯片的目的.芯片木马可以在IC 设计、制造、运送或是大规模复制期间产生,具有隐蔽性.总线攻击是针对IoT 设备中的内部总线、主板接口等内部通信器件的攻击,如总线侧信道分析,通过分析总线上的侧信道信息,如功耗、电磁辐射等推断出敏感信息或操作模式[23];总线外接攻击,通过在传输线上接入外接线实施监听活动,或插入干扰信号导致数据错误、系统崩溃或执行恶意操作[24];总线间的冲突或竞争机制干扰存储访问,以达到非法读写数据或访问控制的目的.物理层的DoS 攻击主要试图使合法用户无法使用物理资源,例如,迫使设备退出低功耗模式,消耗电池的睡眠剥夺攻击[25].此外,物理层的DoS 攻击还能够通过使用电磁辐射、射频干扰、电压干扰等手段干扰IoT 设备中的传感器器件,使其无法正常工作,常见如:光照传感器在高能量激光设备的照射下可能会导致设备短暂地停止工作或永久性损伤[26];利用信号干扰器发射信号使无线通信模块无法正常通信[27].大量IoT 设备在安装部署后,装置整体往往处于暴露状态,物理接口缺乏必要的保护措施,难以阻止攻击者破坏各种设备的物理完整性.一种典型的接口攻击方法是针对USB 接口的攻击,如BadUSB[28],攻击者会提前将恶意代码载入到USB 设备中,将USB设备与目标IoT设备连接就可以实施攻击行为.

2)通信层攻击面.IoT 设备的通信层包括有线通信和无线通信.布局在工业IoT、智慧楼宇、智慧城市等场景中的IoT 设备由于具备统一布线的基础条件,常采用有线通讯方式,如IEEE1394,RS-232,RS-485,CAN,Profibus 等;而在智能家居、无人驾驶、野外传感作业等移动性比较强的场景下,更多还是会采用无线通信的方式来进行数据传输.无线通信,包括短距离通信网络,以Wi-Fi,Bluetooth,ZigBee 为代表;长距离通信网络,包括LoRa、基带通信、LTE Cat-M1、NB-IoT 等.相对而言,无线通信由于通信信道具有暴露性特征,通常情况下风险高于有线通信,下面我们重点探讨无线通信层的攻击面.不同的无线通信协议面临的安全威胁不同,针对基带通信,攻击者可采取空口监听技术破解加密语音与业务数据,或向目标发送攻击流量实施伪基站攻击获取数据[11-13];对于Wi-Fi 网络协议,WEP 的核心算法RC4 加密算法易被攻击者破解,已有成熟的工具[29]可以对其进行监听,之后的WPA2 在2017 年被KRACK 攻击攻破[30],WPA3 也被MathyVanhoef 发现了FragAttacks 系列漏洞[31].

其他无线通信网络协议,长期以来也不断曝露各种不同类型的漏洞风险.如2022 年NCC 披露特斯拉Model 3 和Model Y 可以被攻击者通过对低功耗蓝牙通讯实施中继攻击解锁[32].针对NFC 协议,攻击者可以利用NFC 支付中继攻击实时提取数据[33].KNX-RF协议的 PSK 预共享密钥存在泄露风险,KNX 也已被发现大量的攻击载体和安全服务缺陷[34].Thread 协议[35]使用网络密钥作为网络级保护,密钥的分发采用密钥加密钥(keyencryptionkey,KEK)加密传输,而KEK的泄露风险使其陷入安全瓶颈.对于混合协议方面,一种Torii 僵尸网络的典型案例为国外组织“海莲花”利用代理流量的木马对国内外IoT、OA 服务器进行监听和设备控制,其利用的协议包括但不限于Wi-Fi,Li-Fi,6L0WPAN,NB-IoT 等[36].

3)固件层攻击面.IoT 设备中的固件包括位于应用程序和硬件之间的复杂系统、指令和数据.由于固件控制硬件与固件相关的攻击一但实施成功可能会造成较大损失.同时,随着IoT 设备智能程度的不断增加,固件系统的复杂性也在不断增加,日益复杂的代码引入了更多的攻击面.

固件中较常见的硬编码漏洞会暴露URL、密码算法、密钥等敏感信息,固件代码往往也存在大量漏洞.如CVE-2021-46008 漏洞将Totolink a3100r 设备Telnet 密码直接硬编码在设备的软件代码中,未进行任何混淆和保护,在Verizon 5G Home LVSKIHP InDoor-Unit(IDU)3.4.66.162和OutDoorUnit(ODU)3.33.101.0设备上,RPC 访问使用的静态证书嵌入在固件中,攻击者只需下载固件,提取证书的私有组件即可获得访问权限.其他常见的漏洞包括固件更新漏洞、命令注入漏洞、信息泄露漏洞、缓冲区溢出漏洞等,表1 中列出了2021—2023 年不同IoT 设备的固件漏洞案例.

同时在开发固件时,通常会使用嵌入式开发环境和工具链,如Keil,IAR Embedded Workbench,Arduino IDE 等.此外,固件开发还需要熟悉相关的编程语言,如C,C++,Python 等,以及硬件驱动程序的开发和调试技巧.因此,固件层的攻击面往往不仅来自于固件本身,还来自于固件开发时使用的开发工具.如CVE-2009-4979 漏洞,较早的Keil 版本允许攻击者执行任意SQL 命令,在固件开发阶段远程注入漏洞.CVE-2019-13991 漏洞则是Arduino 项目的一种嵌入式系统安全漏洞.该漏洞允许远程攻击者向LEDs 发送数据,导致固件开发时被植入恶意数据.另外,已有的驱动程序也可能会扩大固件自身的攻击面,如CVE-2023-24924 漏洞是美国微软(Microsoft)用于PostScript 打印机的标准驱动程序的执行漏洞,该漏洞能够利用系统与打印机固件间的通信协议上传代码并远程执行;而CVE-2010-1592 漏洞是路由器设备上的驱动程序漏洞,该漏洞可以通过路由器内部固件协议合法地将存储设备中的文件进行替换,并曾被质疑为美国联合特种作战司令部(JSOC)用于攻击非洲和中东各国的路由器设备并收集他国人员信息[37].

4)应用与服务层攻击面.在IoT 时代,IoT 设备终端与用户之间、终端与终端之间、终端与后台之间的交互越来越强,终端厂商也正从销售设备转变为提供服务,应用层与服务层是IoT 系统中的重要组成部分,包括IoT 设备应用、控制端应用以及云端服务.IoT 设备应用运行在具体的IoT 设备上,用于控制和管理设备的各种功能和操作.随着IoT 设备智能程度的不断提升,APP 已成为智能硬件设备的捆绑标配,小程序、快应用等新的应用服务形态也不断出现[38].IoT 设备控制端运行在用户设备(如智能手机、平板电脑、电脑)上,容易被远程控制并接管IoT 设备.

云端服务托管在云计算平台上,通过互联网连接IoT 设备,控制端应用,提供数据存储和分析服务、设备管理服务、远程监控和控制服务、安全认证服务等.它们共同构建了一个完整的IoT 生态系统,提供了丰富的功能和服务.但IoT 设备应用开发门槛低,且缺乏相应的安全标准,为了加快产品的开发,相关应用软件常常直接编译,使用简单不安全的代码,这样容易引入未知的漏洞.以Android 为固件OS 平台的设备为例,应用软件整体质量低,导致应用本身存在大量安全漏洞[39-40],开发者可能无意间开发出具有安全隐患的应用,投入市场后导致大量用户面临安全威胁;另外手机应用、设备、云的交互是IoT 的一个重要特征,复杂的交互关系给IoT 带来了更多安全挑战,这3 者交互过程中需要经历注册、绑定、使用等各个阶段,每个阶段都需要进行信息交互和状态转换,转换需要依照特定的模式进行,然而实际上一些应用并没有按照规定的模式进行[41-42],这可能导致远程劫持等漏洞的产生.另外各个应用之间联动时存在的逻辑错误也可能被攻击者利用,对用户造成威胁.

2 IoT 设备安全法律法规现状

2.1 聚焦数据安全的通用法律法规

全球范围来看,目前IoT 设备安全相关的通用法律法规多聚焦于数据安全.在各类数据法律法规中,欧盟《一般数据保护条例》[43](general data protection regulation,GDPR)的影响较为深远.GDPR 的前身是1995 年欧盟为应对数字技术巨变后的新时代安全挑战制定的《计算机数据保护法》(computer data protection act)[44],2018 年5 月演变为强制实施的GDPR,以及英国的对标法案《UK’s data protection act 2018》[45].

GDPR 在第3 章第1 部分第12 条规定,厂商在收集用户的个人信息之前,须以“简洁、透明、易懂和容易获取的形式,以清晰和平白的语言”向用户说明收集信息的行为、范围、存储方式等.IoT 设备的传感器通常会频繁收集与用户有关的信息,如可穿戴设备所收集并传输的用户坐标位置、智能家居设备所收集并传输的用户家庭能量消耗数据、设备使用频率等.因此IoT 设备厂商或集成方案厂商应充分考量GDPR 的要求,在网络中获得个人数据之前需要获得用户的同意并说明相关情况.此外,IoT 设备采集数据的存储与处理常常采用基于云的解决方案,其存储数据和处理数据的位置也需符合所有GDPR要求.

在美国,自2020 年1 月1 日起,美国加利福尼亚州开始实施数据保护相关的新法案:《加州消费者隐私法案》(California Consumer Privacy Act,CCPA)[46].该法案从隐私保护和数据安全2 个角度出发保护加州的消费者,也给在加州生产或者销售智能产品的企业提出了新的要求.

全球各国也先后发布了多部与数据隐私保护相关的法律文件,如加拿大的《个人信息保护和电子文档法》(personal information protection and electronic documents act,PIPEDA)[47]、南非的《个人信息保护法》(Protection of Personal Information Act,POPI Act)[48]和日本的《个人信息保护法》(Amended Act on the Protection of Personal Information,APPI)[49]等.在我国,2021 年9月《中华人民共和国数据安全法》[50]开始实施(同年6 月颁布),2021 年11 月《中华人民共和国个人信息保护法》[51]开始实施(同年8 月颁布),标志着在复杂的互联网时代,我国数据信息安全领域的法律体系得到进一步完善.以上法案均明确了隐私数据保护的责任、权利与处罚规定,为各国境内提供数据服务的IoT 设备厂商提供应遵循的法案.

2.2 多方利益保护驱动的IoT 安全法律法规

层出不穷的IoT 设备攻击事件和漏洞风险给国家和政府机构、制造商、消费者等各方都带来不同程度的损失和影响,为保护一方或多方利益,各国和国际组织也在积极推进IoT 设备安全技术相关的针对性法规的制定.

2016 年11 月15 日,美国国土安全部发布的《保障物联网安全战略原则(V1.0)》[52]指出,未在最初设计阶段构建安全并采取基本安全措施“可能会造成制造商的经济成本、声誉成本或产品召回成本损失”.因此,该原则为IoT 利益相关者(联邦机构、制造商、网络连接提供商和其它行业利益相关者)提供了一套非约束性原则和最佳安全实践建议.英国于2018 年发布的《消费者物联网安全业务守则》[48]为消费者物联网制造商提供了13 条准则,旨在确保设备的安全性.该行为准则为loT 制造商和其他行业利益相关者制定了实用步骤,以改进消费类loT 产品及其相关服务的安全性.实施这13 条准则有助于保护消费者的隐私和安全,同时使消费者更能安全地使用他们的产品.2020 年澳大利亚政府发布《实践准则:为消费者保护物联网》[49],该准则主要包括:没有重复的弱口令或默认口令,实施漏洞披露策略,软件持续安全更新,凭证的安全存储等方面要求.2020 年11 月9 日,欧盟网络安全局发布了《物联网安全准则》[50],旨在帮助物联网制造商、开发商、集成商及所有物联网供应链的利益相关者在构建、部署或评估物联网技术时做出最佳决策.

2020 年12 月4 日,美国《物联网网络安全改进法案》[53]签署,首部全美层面的物联网安全法律诞生,该法案的主要目的是考虑联邦政府的安全利益诉求,确保联邦政府设备的安全性,并通过政府采购间接提升消费者设备市场的安全能力.同年,新加坡网络安全局(Cyber Security Agency of Singapore,CSA)[52]提出消费类物联网设备网络安全标签计划,根据星号的数量将智能设备分为4 个等级进行评级,希望该计划能够激励制造商开发更安全的产品,以使其与竞争对手区分开来,提升竞争力.2022 年,新加坡进一步将该标签计划扩大到对医疗设备进行防护,以防范网络安全风险的增加危及患者的个人信息、临床数据或治疗方案,最终影响患者的人身健康.

3 IoT 设备安全测评及其认证现状

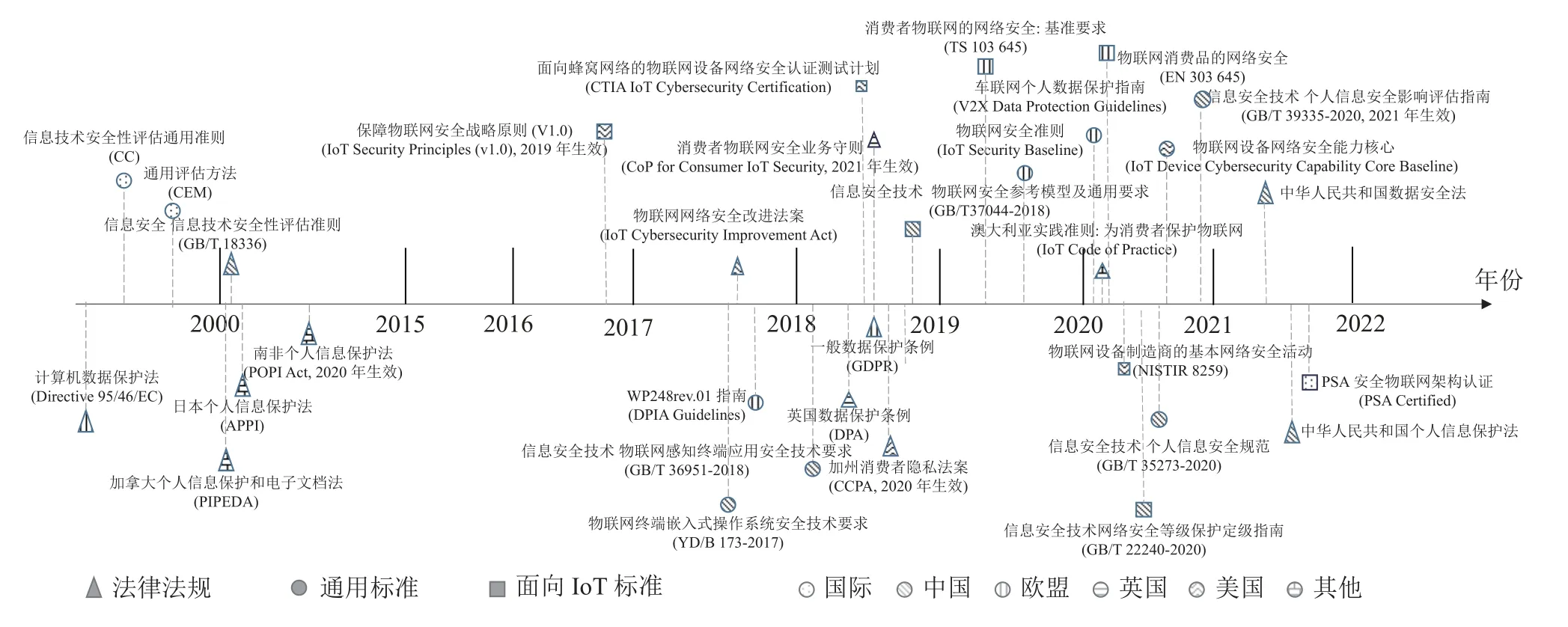

从全球范围来看,各国和国际组织或者通过制定专门针对IoT 设备的标准,或者沿用通用的安全标准来引导IoT 设备的安全设计和生产,并将这些作为IoT 设备安全测试和认证的依据,开展了针对IoT产品的上市安全测评与安全认证活动.图2 展示了近20 年各国在IoT 法规及标准制定实施方面的历程.

Fig.2 Progress on the development and implementation of IoT regulations and standards in various countries图2 各国IoT 法规及标准制定实施历程

3.1 通用安全标准、测评与认证

基于通用安全标准的测评与认证方面,国外机构多数遵循基于《信息技术安全性评估通用准则》(The Common Criteria for Information Technology Security Evaluation,CC)[54]和《通用评估方法》(Common Evaluation Methodology,CEM)[55]的安全保障等级评估.我国参考CC 标准制定了GB/T 18336《信息安全信息技术安全评估准则》系列国标,以此作为国内的CC 评估依据,但国内的CC 评估结果目前尚无法与国际进行互认.许多IoT 设备产品陆续通过了基于CC/CEM/GB18336 标准的安全等级评估认证,如:2016 年,三星为其智能电视实现了CC EAL 1级认证;2017 年4 月,LG 为其智能电视产品实现了CC EAL 2 级认证;2021 年华为智慧屏通过了中国网络安全审查技术与认证中心[56]开展的企业智慧屏产品EAL 2+认证.同时,在IoT 设备的数据安全风险评估方面,常采用通用的DPIA(data protection impact assessment)[57]作为数据保护影响评估方案.DPIA 是各机构基于GDPR 原则下的一项风险评估工具,通过对数据处理活动的评估帮助数据控制者提前识别和减轻隐私风险,符合GDPR 一直倡导的自证合规原则[57].IoT 设备厂商可借助DPIA 评估其数据处理全流程的风险性.很多地区/国家的数据保护监管机构已发布其制作相应的DPIA 评估标准或指南来帮助厂商完成评估.2017 年10 月4 日,欧盟数据保护委员会(European Data Protection Board,EDPB)[58]出台的针对DPIA 的WP248rev.01[59]的指南是较早期的指南,2020 年2 月,EDPB 又发布了《车联网个人数据保护指南(征求意见稿)》[60],该指南聚焦于车联网和出行相关应用背景下个人数据的保护与处理,揭露风险的同时也为行业从业者提出建议.我国国家标准GB/T 39335-2020《信息安全技术个人信息安全影响评估指南》[61]是根据我国GB/T 35 273-2020《个人信息安全规范》[62]和GDPR 要求提出的隐私影响评估和数据保护影响评估方法指南.

3.2 面向IoT 设备的安全标准、测评与认证

除国内外通用安全标准的检测评估之外,IoT 设备在不同的监管背景、上市需求和应用场景下,可申请不同类别的 IoT 领域安全标准测评与认证.

欧洲电信标准协会(European Telecommunications Standards Institute,ETSI)[63]于2019 年发布了技术规范TS 103 645《消费者物联网的网络安全:基准要求》[64],并于2020 年转为标准EN 303645.该标准是专为防止针对智能设备发起的大规模普遍攻击而建立的IoT产品专项安全基准,涉及的产品包括儿童玩具、婴儿监视器、烟雾探测器、智能门锁、智能相机、电视、扬声器和可穿戴式健康追踪器等,该标准从网络安全规定和数据隐私保护条款2 方面要求以上产品.产品在满足了EN 303645 标准要求的同时也满足了GDPR的相关要求.芬兰网络安全标签计划、新加坡网络安全标签计划,以及英国消费电子IoT 产品安全法都采用或参考该标准.美国国家标准与技术研究院(National Institute of Standards and Technology,NIST)[65]针对IoT 网络安全制定了一系列的标准、指南和相关文档,其中NISTIR 8 259《物联网设备制造商的基本网络安全活动》标准[66]为物联网设备制造商提供了详细的网络安全路线图.美国无线通信和互联网协会(Cellular Telecommunications and Internet Association,CTIA)[67]于2018年发布了《面向蜂窝网络的物联网设备网络安全认证测试计划》,用于认证在美国使用蜂窝网络或Wi-Fi网络进行数据通信的IoT 设备是否具备相应的安全能力.

2021 年,Arm 与BrightSight、中国信息通信研究院、Risure 和UL[68]等独立安全测试实验室,以及咨询机构Prove&Run 联合推出的PSA 安全物联网认证项目[69](PSA IoT security certification program),旨在支持基于平台安全架构(PSA)框架的安全物联网解决方案的大规模部署.

在我国,全国信息安全标准化技术委员会于2018 年发布了国标GB/T 36951-2018《信息安全技术物联网感知终端应用安全技术要求》[70],规定了物联网信息系统中感知终端应用的物理安全、接入安全、通信安全、数据安全等安全技术要求,该标准可作为相应终端网络安全测试依据.随后颁布的GB/T37044-2018《信息安全技术物联网安全参考模型及通用要求》[71]制定了关于物联网安全参考模型和通用要求的标准,其中描述了安全区的组成和不同功能区的信息安全防护需求.通信标准化协会于2017 年发布了行标YD/B 173-2017《物联网终端嵌入式操作系统安全技术要求》[72],对物联网终端操作系统提出了相应的安全要求,包括访问控制、数据安全、通信服务和外设管理、安全审计、入侵检测、防火墙等.GB/T 22240-2020《信息安全技术网络安全等级保护定级指南》[37]中也专门提出了物联网扩展安全要求,其中二级物联网扩展要求提出了安全物理环境、安全区域边界和安全运维管理3 个方面的基本要求,三级物联网扩展要求相较二级除了丰富了安全物理环境和安全运维管理2 个维度的要求外,还就安全计算环境这一维度新增了数个基本要求.

4 IoT 设备安全检测前沿技术研究

基于国内外各类标准的IoT 设备安全测试和认证的测评方法常常包括访谈、文档审查、配置检查、工具测试、实地查看等步骤,测评单位在追求测评项覆盖面广的同时,提高其测评技术先进性和测评深度也是需要不断努力的方向.本节我们总结分析当前学术界和业界在IoT 设备物理层、通信层、固件层和应用与服务层的典型风险检测目标和检测技术研究现状,为建立IoT 设备安全风险综合评估能力提供新技术、新模式方法参考.其中物理层主要聚焦于芯片木马和接口安全风险检测,通信层主要探讨无线通信安全.本文归纳的IoT 设备安全检测类别及对应的检测技术研究热点如表2 所示.

4.1 物理层芯片木马检测分析技术

IoT 设备处理器芯片不同阶段的工艺常常要经过多方制造商来完成,这些制造商的安全性未知,芯片电路在这些环节中存在被植入芯片硬件木马的风险,这给处理器集成电路(IC)芯片的安全性带来挑战.

目前针对芯片硬件木马的风险检测技术可主要分为破坏性和非破坏性.破坏性方法通过芯片剖层(暴露芯片进行芯片逆向)实现,但该方法代价高、耗时久、成功率较低,并对IC 造成破坏;非破坏性方法主要分为2 个类型:逻辑测试和侧信道分析.逻辑测试是通过功能测试检测木马电路;侧信道分析则通过检查侧信道参数如电源、延时、瞬态/静态电流和最大频率的改变以判定木马的存在.

逻辑测试方法通过给被评估的芯片电路输入不同的刺激,将实际响应与预期响应进行比较,如果电路中的木马在测试时影响到了IC 的实际响应就会被检测出来.因此,逻辑测试的首要目标就是在最大化木马激活概率的条件下优化测试向量生成方法.

自动测试向量生成(automatic test pattern generation,ATPG)[73]技术应运而生,它通过分析芯片的结构生成测试向量,输入测试向量,收集设备的响应结果并与预算的测试向量进行对比[74],从而筛选出不合格的芯片.但随着集成电路的规模越来越大,设计越来越复杂,硬件木马的体量微小,可以长期隐藏在大规模复杂电路中且不易被发现,Alkabani[75]设计了一种对偶电路,可以辅助发现在常规电路中不易发现的小体积木马.为了降低开销和提高木马检测概率,Chakraborty 等人[76]提出基于签名的检测方法,允许用户输入自定义密钥获取对应签名,若电路中的模块和节点被芯片硬件木马改变将会导致输出签名与预期签名不符.芯片硬件木马通常仅在特定情况下被触发,其余时间处于潜伏状态,因此提升硬件木马激活率能有效提高逻辑测试能力.文献[73-76]方法都需要在木马处于激活状态下实现,可是由于攻击者精心设计的触发条件能逃避常规的硬件检测,所以硬件木马难以被触发,硬件木马的检测也十分困难,因此Sakmani 等人[77]设计了一种可插入的虚拟扫描触发程序,该程序能够增加木马的活动,缩短激活时间,提高检测效率.

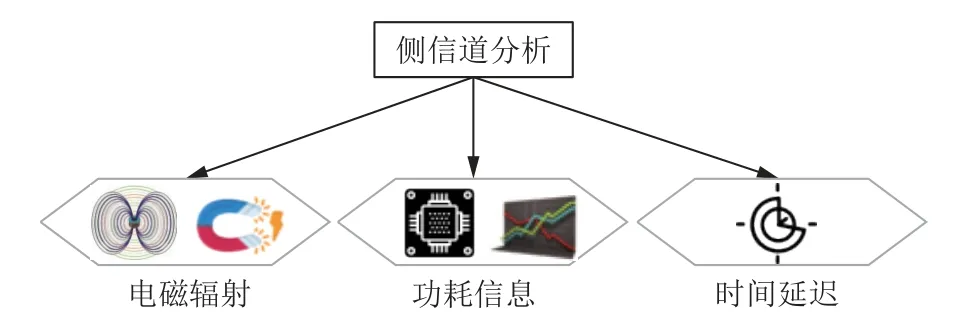

侧信道分析主要关注的信号信息如图3 所示.在侧信道分析中,侧信道信号,如电磁辐射、功耗信息、路径时间延迟等,会在黄金IC(golden IC)和木马感染的IC(infected IC)电路中表现出差异,这一现象可用于检测IC 中是否存在木马.Shende[78]提出基于侧信道的功率分析技术,比较黄金IC 模型和木马感染IC 模型的平均功率从而区分这2 种模型.Gunti 等人[79]提出了基于有效静态功率的侧信道分析技术,利用功率门控将电路划分为多个分区以检测芯片硬件木马.相比依赖动态功率的检测技术,基于静态功率的检测技术可以更加灵活地检测潜伏在电路中的木马[51].Jin 等人[80]通过IC 的路径延迟参数(发送方和接收方之间的信号延迟)检测木马.针对种类繁多的芯片硬件木马,文献[81-82]通过分析功率概况和网络流量数据,实现对多种类型硬件木马的并行检测防御.被广泛应用于IoT 设备的FPGA 也同样面临着来自硬件木马的威胁.Chen 等人[83]提出可以通过收集FPGA 时钟树发出的电磁辐射数据来检测硬件木马.文献[84]提出基于强化学习的芯片硬件木马检测技术.

Fig.3 Side channel analysis method图3 侧信道分析方法

综上所述,逻辑测试方法是通过施加随机测试向量激活木马,通过比较响应结果和正确结果来判断IC 中是否含有硬件木马,因此该方法无法检测不修改原始电路数据和功能的木马.而侧信道分析方法是当下的研究热门,其充分利用了硬件木马在非活动状态下也会影响侧信道信号,即无需激活硬件木马也可以检测到硬件木马,该方法弥补了逻辑测试方法的不足,但无法准确判断植入木马的类型[85].

4.2 物理层接口安全风险检测技术

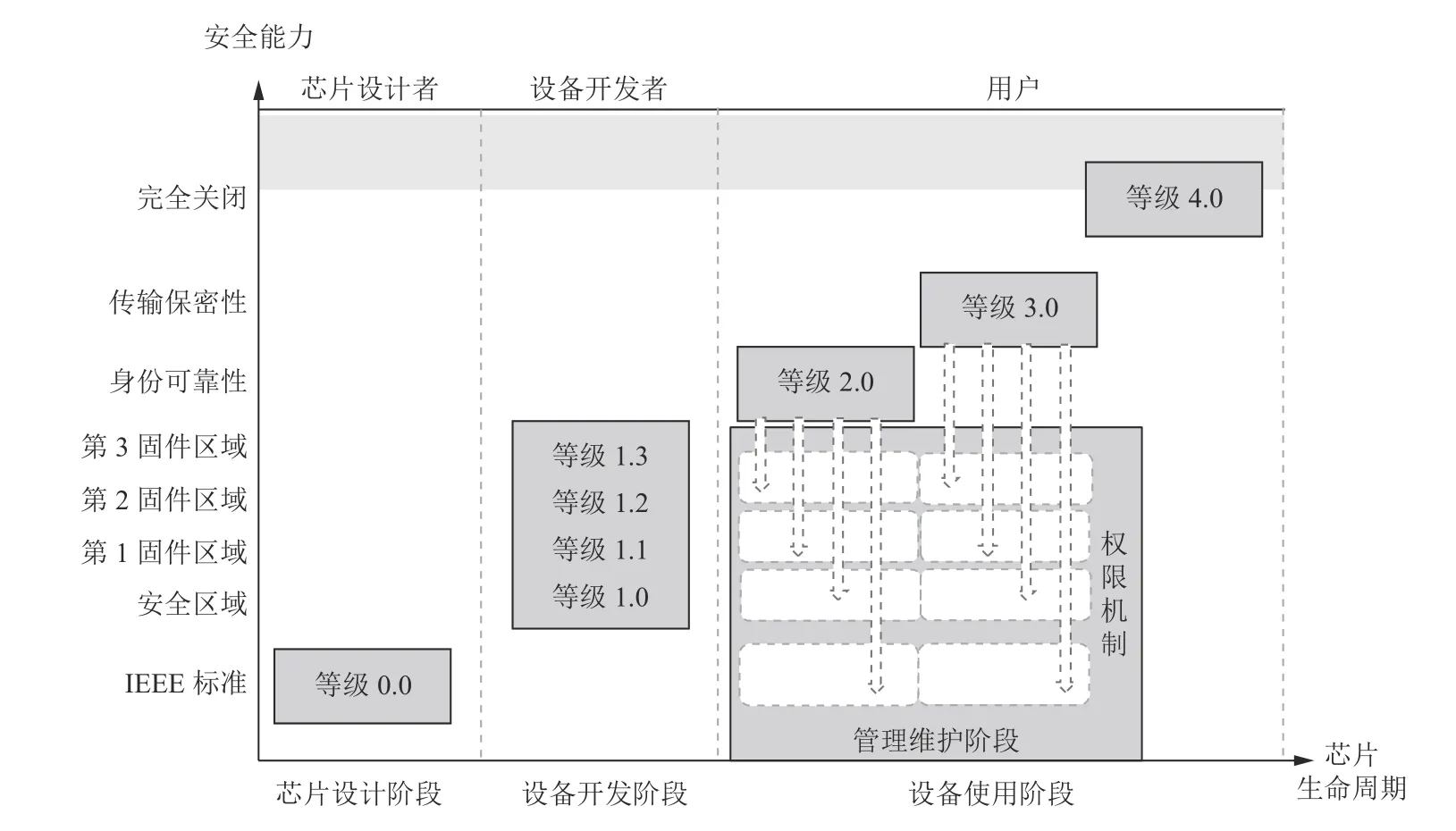

IoT 设备的接口安全风险检测是众多安全测评标准和流程中的重要环节.常规的检测首先检查是否有开放的串口、JTAG 编程接口、调试接口等,并评估开放接口风险.如开放串口是否可以Telnet 或者SSH 到系统中,然后用TFTP 将固件导出,开放的JTAG 编程接口也可能导致设备破解风险,如Xbox360破解采用LPC2148 单片机通过JTAG 接口进行破解,微软公司在其后的版本已经做了修复[40].最终微软公司提出了安全的JTAG 策略结构,该结构由多个层级组成,每个层级都有对应的安全措施和防护措施,确保JTAG 接口安全,在芯片生命周期的不同阶段,安全JTAG 策略可达到的安全能力如图4 所示.

Fig.4 Security JTAG policy structure图4 安全JTAG 策略结构

IoT 设备调试接口风险的自动化安全检测技术,通常首先需要对硬件通信接口识别,其次要连接并驱动这些硬件调试接口,检查接口数据的交换、传递和控制管理过程,采用静态分析、动态调试、模糊测试等方法进一步对接口驱动或固件开展漏洞检测;总线安全检测则尝试采用硬件通信技术嗅探、获取或修改数据,检测是否存在可利用的漏洞.因此,IoT设备在出厂或部署后的接口与总线安全风险检测需要有专业的硬件测试工具平台辅助才能得以开展.这项工作颇具挑战性,不过,当前已经出现了针对硬件安全性评估的测试工具平台.例如,Hardsploit[86]就可以被用来开展硬件安全评估工作.Hardsploit 拥有可定制的模块化工具,能够实现多种数据总线的交互,数据总线的类型包括UART,Parallel,SPI,CAN,以及Modbus 等.另外Xipiter 研发的Shikra 设备[87],也可以协助用户连接嵌入式设备,对设备进行调试、位攻击以及模糊处理等操作.Shikra 采用的FTDI 的FT232 芯片支持Shikra 通过接口(USB)同各种底层数据接口进行交互.相较于在硬件攻击中使用较为广泛的Bus Pirate[88],Shikra 可以更快地从设备中提取固件映像,在使用过程中更加稳定可靠[87].

4.3 通信层无线协议安全风险检测技术

对IoT 设备无线协议软硬件模块的安全风险检测,常见的研究方案包括被动检测和主动检测.

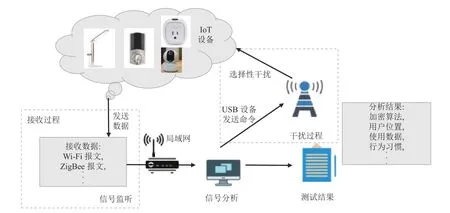

被动检测需搭建实际网络环境或仿真实验环境,随后对真机采集的数据或仿真数据集进行安全风险分析.被动测试流程如图5 所示,该过程通常包括信号监听、信号分析和获得测试结果过程,其中信号监听过程接收局域网内的信号报文,随后将接收到的信号传输到信号分析设备实施不同目的的安全分析,最后根据分析侧重点的不同可获得测试结果.不同的研究者分析的目标往往各不相同,常见的安全分析目标包括加密算法密钥信息、用户位置、使用信息、行为习惯等.如:对于蓝牙协议方面,文献[89]搭建被动检测平台用于分析蓝牙是否存在,允许窃听、数据包注入和设备欺骗的弱点,文献[90]分析证明了恶意的同址应用程序可以破坏BLE 设备的访问控制.针对ZigBee 协议,汤永利在文献[91]中搭建了一套信号捕捉仪以捕捉无线信道上的ZigBee 数据包,针对ZigBee Document 053474r17(2008 版本)[46]采取频数检测算法和块内频数检测算法,对从ZigBee 数据包中解析出来的数据进行随机性检测,分析判断传输的数据和加密算法的可靠性等;针对Wi-Fi 协议的风险检测方案中,Liu 等人[29]搭建了真实的硬件环境,使用Airsnort 软件监视无线网络中的传输数据,利用算法尝试分析计算密钥.

Fig.5 Passive testing flow图5 被动检测流程

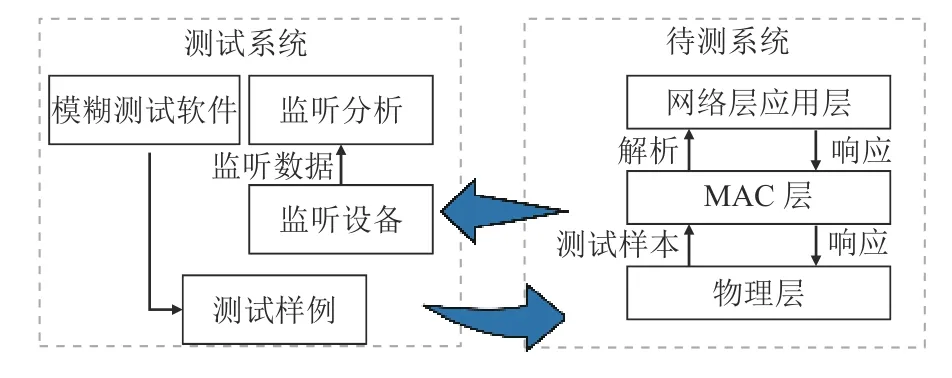

然而被动检测只能被动地接收既有信息,并不能检测出潜在或尚未产生的无线协议信息风险,因此Takanen 等[92]进一步研究了主动检测的方法.主动检测以测试例为核心,目前比较流行的主动检测方法是模糊测试(Fuzzing),测试过程如图6 所示.模糊测试技术利用计算机生成测试样例,输入目标程序并监视其执行状态,以捕获程序异常行为并发现漏洞.利用该方法进行测试的研究众多,梁姝瑞[93]研究了被测对象状态转移对模糊测试测试效率的影响,以使用ZigBee协议的设备为研究对象,提出了基于有限状态机的模糊测试测试序列生成算法,但该生成算法存在部分条件限制,并且未进一步给出规范化的标准流程.Takanen[92]使用基于生成和变异策略结合的模糊测试技术对NFC 协议层和应用层测试,发现大量Android NFC堆栈以及Android 浏览器漏洞等问题,Wiedermann 等人[94]提出基于模糊测试技术的漏洞挖掘架构,并开发测试工具针对Android NFC API 和NFC APP 进行测试.

Fig.6 Active testing flow图6 主动检测流程

除模糊测试外,学者们也尝试采用中间人攻击测试方式研究针对无线协议某些特定行为的主动测试方法.Stute[95]发现蓝牙配对过程中无法验证2 个设备是否执行相同的配对方法,因此,可能会导致中间人(MITM)攻击.同样是蓝牙协议,Zhang 等人[90]对使用蓝牙低功耗(BLE)4.2 和5.x 协议的Android 设备进行了测试,发现如果发起者的BLE 编程框架没有正确处理启动及管理等步骤,设备的BLE 配对协议会在用户不知情的情况下运行在一个不安全的模式中,从而导致中间人攻击.除蓝牙设备外,Akter 等人[96]通过对NFC 设备进行测试,发现基于EMV(Europay,MasterCard,and Visa)[97]的非接触式支付协议中卡认证和交易授权阶段分离,攻击者可以利用该漏洞执行恶意的MITM 攻击来破坏非接触式支付的完整性.

4.4 固件层风险检测分析技术

由于IoT 设备固件程序往往是商业程序,很少公开源代码或文档,通常只能通过对固件进行逆向,再结合一些传统的程序静态分析技术进行分析,或采用模拟器动态加载固件检测的方式进行检测[98].

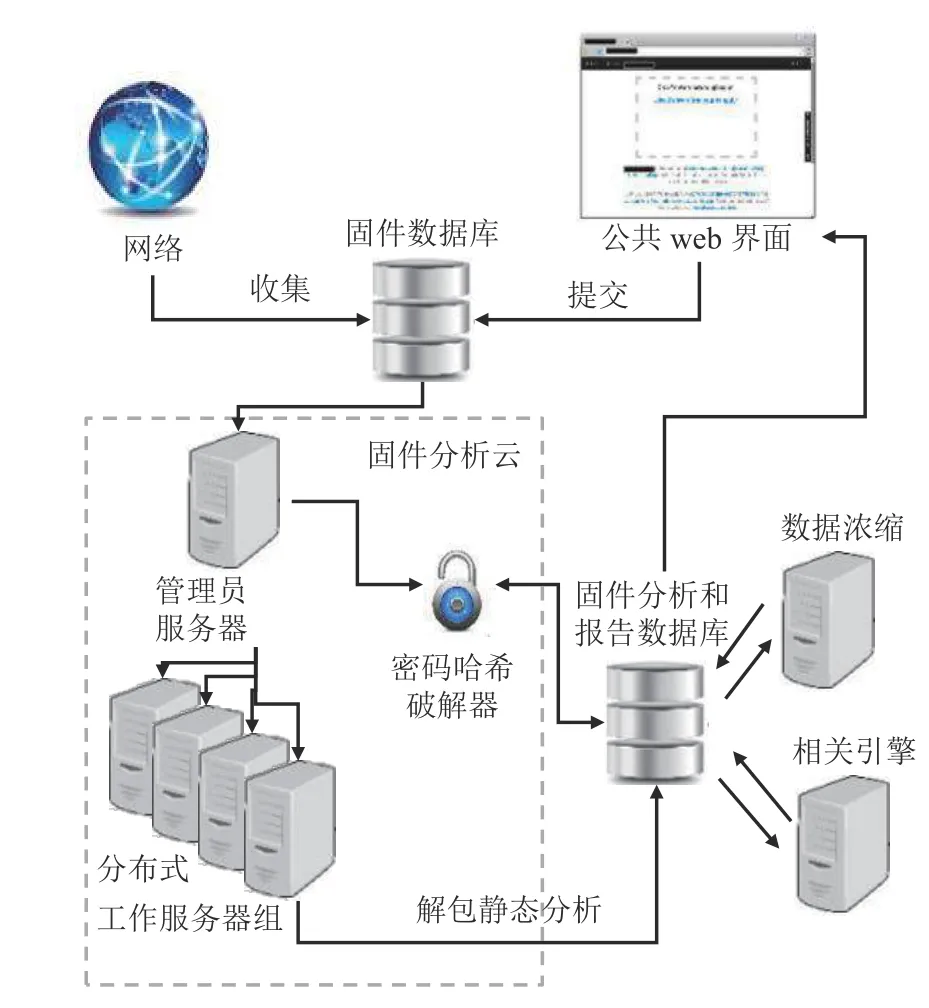

早期的固件静态分析常采用从固件二进制文件中手动逆向提取代码进行人工分析的手段,采用的固件二级制分析辅助工具常用的有Srings[99],Hexdump[100],Binwalk[101]等.Costin 等人[102]提出大规模自动化静态分析固件思路,使用模糊哈希的方式匹配固件中存在的弱密钥,通过关联分析从4 种维度查找不同固件镜像之间的关联性.自动化固件静态分析过程如图7 所示,主要包括固件数据库、固件分析和报告数据库收集以及数据包静态分析这3 个部分.Thomas 等人[103]设计了一种半自动化的静态分析工具HumIDIFy 来检测COTS 设备固件的二进制文件内的后门[104]等隐藏功能,该工具使用了一个半监督学习的分类器识别出固件中的二进制文件以及其具有的功能.Shoshitaishvili[105]提出Firmalice 二进制分析框架,该框架使用静态程序分析生成固件的程序依赖图,获取一个从入口点到特权程序点的认证切片,再通过符号执行判断路径的约束中是否具有确定性的约束,如果存在,就可以认定为后门.

Fig.7 Firmware static analysis图7 固件静态分析

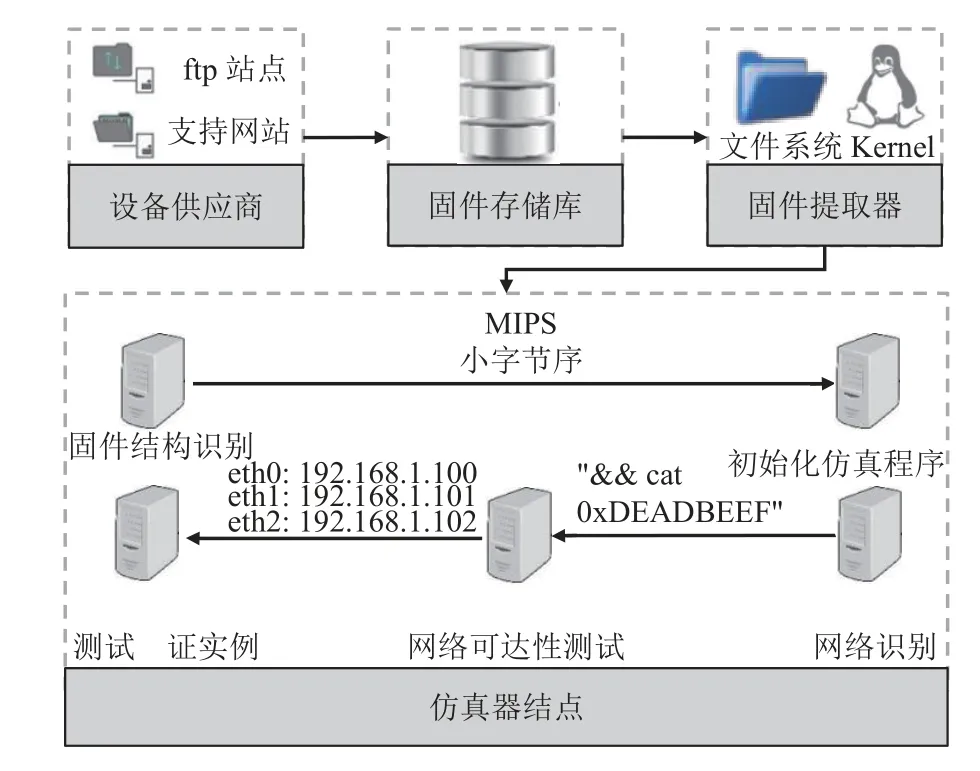

然而静态分析方面同样存在无法真实模拟现实程序随机性和无法获取模拟现实固件的运行状况等缺点.固件动态分析可部分弥补这些缺陷.动态分析捕获程序运行时的真实状态来检测可能存在的安全漏洞,且动态分析环境相比静态分析环境更为复杂,目前大多数研究通过将固件整体加载到仿真软件,比如QEMU 中,并对其进行模糊测试来实现[106-107],这种实现方法需要消耗大量内存,性能开销大.文献[106]则基于QEMU 设计了增强进程仿真的方法,该方法将模糊处理程序设置为在用户模式下而不是系统模式下执行,有效减少了仿真过程的内存开销,如图8所示.

Fig.8 Firmware dynamic detection process图8 固件动态检测流程

固件部分动态仿真技术[108]通过分析固件源代码,抽取出与检测目标有关的部分,只对该部分的代码执行路径进行仿真分析,进一步减少实验仿真的复杂度和开销.文献[109]针对内存损坏漏洞提出了一些启发式方法比如段跟踪,即通过观察所有内存读写来检测分段错误从而检测非法的内存访问.为进一步挖掘内存中有关固件的信息,文献[110]提出一种检测内存破坏漏洞的动态固件检测方法,即使用符号执行方法动态运行代码片段,并执行模糊测试,为了提高检测效率,改进了程序控制流图的恢复方法和后向切片方法,在40 秒内完成模糊测试并且发现了35 个内存损坏的零日漏洞.

近2 年,针对硬件与固件之间的耦合性和嵌入式系统的多样性问题,越来越多的学者[111]研究了固件全仿真,即不需要原始硬件环境的固件程序全系统仿真方法.文献[112]提出硬件抽象层库模拟技术,该技术可以使固件在不需要硬件环境支持的条件下使用QEMU 模拟器并进行交互式模糊测试.其他固件相关检测包括基于手机APP 的固件漏洞检测方法,即利用手机APP 与设备之间的关联关系检测固件程序漏洞,例如文献[113],以APP 为入口向设备发送变异数据,通过观察设备崩溃信息来检测固件漏洞.另外也可以通过流量分析[114]、物理特征分析[115]等来检测固件安全漏洞.

4.5 应用与服务安全层风险检测技术

4.5.1 传统应用安全漏洞检测

传统的应用安全漏洞检测方法主要包括静态分析技术和动态分析技术.

基于静态分析技术的应用安全漏洞检测方法主要对程序源代码或字节码的语法、语义进行分析,生成调用流、数据流、控制流等抽象语法语义结构,在不运行程序的前提下挖掘目标检测程序中的潜在安全漏洞.基于静态分析技术的应用安全漏洞检测方法主要包括基于规则的分析技术[116]、可达路径分析技术[117]、静态符号执行技术[118]、静态污点分析技术[119]等.

静态分析技术具备检测速度快的优点,但对于深度安全加固的应用难以逆向获取其代码进行分析.基于动态分析技术的应用安全漏洞检测方法不同于静态分析技术,其主要对应用程序在运行过程中产生的运行状态、执行路径、寄存器状态进行分析,发现动态调试环境中存在的安全漏洞.基于动态分析技术的应用安全漏洞检测方法可以对安全加固型应用进行运行态检测,克服静态检测能力的不足,其主要包括模糊测试技术[108]、动态符号执行技术[120]、动态污点分析技术[23,121]等.但动态检测技术也存在检测路径爆炸、检测时长过长、安全风险触发条件覆盖不全面等局限性.

随着人工智能的兴起,应用漏洞分析人员也逐渐结合机器学习和深度学习技术,对应用程序中的漏洞进行挖掘.这些技术手段使得在应用程序数据集中收集特征的分析更加自动化、智能化.目前基于人工智能的应用安全漏洞分析方法主要根据对应用代码和行为特征建模的不同,分为基于序列表征的漏洞检测方法[122]、基于抽象语法树的漏洞检测方法[123]、基于图表征的漏洞检测方法[124]和基于文本表征的检测方法[125]等.

4.5.2 云服务应用安全风险检测

现代 IoT 设备制造商正在利用托管的平台即服务(PaaS)和基础设施即服务(IaaS)IoT 云,例如AWS IoT,Azure IoT 进行安全方便的 IoT 开发和部署.目前大部分IoT 应用需要与云平台进行交互,如图9 所示.因此,除了应用程序本身可能存在安全漏洞之外,在与云平台进行交互的过程中也存在安全风险.

Fig.9 Intelligent cloud platform workflow图9 智能云平台工作流程

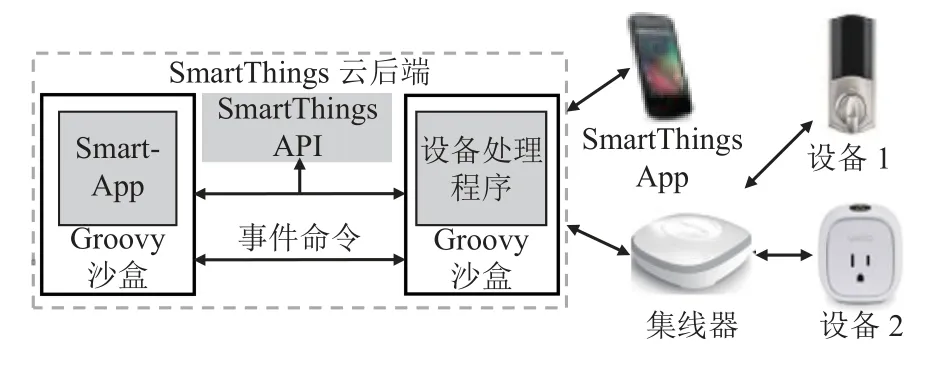

根据云平台提供服务类型的不同可以将平台划分为设备接入平台、服务联动平台和语音助手平台3 类:设备接入平台可提供接入和管理服务如SmartThing 平台[126];服务联动平台提供功能的连接功能,根据规则自动执行动作,如IFTTT 平台[127];语音助手平台通过智能音箱接受语音命令并通过语音平台控制设备联动等,如Amazon Alexa[128].应用在接入这些平台时,平台会对应用进行安全检查,但是部分平台在权限管理设计方面存在漏洞[129-130],最终导致大规模用户隐私信息泄露.针对平台问题,一些学者[131]设计了独立于平台的应用隐私泄露检测方法,比如Celik 等人[132]设计了一款面向SmartThings 平台的静态污点分析工具SainT,该工具会识别敏感数据源和接收器,然后通过静态分析追踪敏感数据流从而判断是否存在敏感信息通过网络转发的情况.文献[133]则从频率的角度考虑,设计了一个信息流模型来分析IFTTT 方法完整性或机密性违反的频率,通过为应用事件打标签的方式来检测行为是否违反机密性规定和完整性规定.对于语音平台,由于缺少源代码,所以主要采用黑盒测试方法进行测试[25],例如文献[134]通过测试发现语音助手无法准确识别某些技能的相似调用语音指令,因此攻击者可以发布恶意应用来劫持这些调用指令从而执行恶意技能.

4.5.3 IoT 应用环境入侵检测

面向应用与服务层运行时的 IoT 环境入侵检测也是一个重要的安全研究领域,然而本节探讨的前沿检测技术,主要面向需对IoT 设备进行安全测试和/或认证的测评单位和研究者,为建立IoT 设备安全风险综合评估提供新技术、新模式方法参考.各测评单位往往是在设备入市之前进行认证性检测,因此其检测周期较短.入侵检测技术常常需要长时间地在线监测或获取大量运行数据进行离线分析,不适于普通测评需求场景,但在一些特殊的测评需求驱动下,如高风险产品的入侵行为验证和高敏感领域的高安全等级测评需求下,也可适时部署实施.下面我们总结面向IoT 设备入侵检测前沿技术,以作参考.

1980 年,Andeson[135]率先提出了入侵检测的概念和通过分析计算机审计日志判断主机文件安全程度的方法,奠定了基于主机的入侵检测的基础.随后,Denning[136]提出了入侵检测专家系统(IDES),通过监控系统审计日志来检测系统是否存在安全违规,给之后的入侵检测提供了通用框架,在通用框架的指导下,入侵检测技术不断发展.近年来,机器学习和数据挖掘也被广泛地用于IoT 设备的入侵检测技术中.例如,文献[137]给出了基于机器学习方法检测IoT 设备和服务行为的异常检测方法从而判断运行时的入侵行为;文献[138]中利用 IoT 应用运行中产生的海量流量信息,设计了一种随机森林算法来识别 IoT 入侵检测;文献[139]采用了K-means 聚类算法基于规则库特征检测家居设备中应用程序及服务的异常;文献[38]给出了大量的基于机器学习、深度学习方面的入侵检测技术,并设计了包括深度残差神经网络、深度卷积网络和深度图神经网络等识别模型,并比较了现阶段 IoT 入侵检测模型的优劣.

5 总结与展望

本文通过对已有研究工作进行梳理,从已有的IoT设备安全法律法规、安全测评技术及认证现状、IoT安全风险检测前沿技术等方面详细介绍IoT 设备安全检测技术研究成果.最后本文对该领域的发展趋势做出预测和展望.在IoT 设备安全检测与评估未来的工作方面,我们提出5 点思考:

5.1 加强我国 IoT 安全专项法律法规建设

世界各国为维护国家安全、保障企业和公民权益,纷纷为“ IoT 安全”立法.然而,我国 IoT 安全保护立法仍存在不足,针对 IoT 安全的法律法规或政策性文件尚为空白,关于 IoT 安全的规定隐含分布在多部法律法规之中,较为分散,缺乏体系,应借鉴国外近年的经验,加强 IoT 安全专项法律法规建设,加大对IoT 涉及国家安全、社会安全、用户安全的保护力度,建立完善的保护机制,规范 IoT 市场竞争,监督多方共同创造一个安全高效的IoT 设备发展环境,推动业界安全水平提升.

5.2 推动IoT 设备安全国际互认体系构建

当前,多个国家或组织针对IoT 设备的安全标准、测评与认证已陆续建立相应准则和要求,这些准则和要求之间相似但不同.目前,由于各国认证制度差异,许多国家之间并不认同其他国家的安全准则,这就导致出口的IoT 设备往往需要多次进行安全测评和认证,耗费巨大的人力、物力成本,造成了资源的浪费.为打破技术贸易壁垒,促进市场国际共治,在推进各国认证制度规范化基础上应逐步建立起国际互认体系,推动各国安全测评认证结果互认,为大量IoT 设备出口提供“一次检测,一次认证,全球通行”的便利化服务.

5.3 建立体系化IoT 设备分层安全检测技术能力

第4 节中我们总结分析了当前学术界和业界在IoT 设备物理芯片层、接口层、无线通信层、固件层和应用层安全风险检测技术方面的研究技术现状,目前各层安全检测技术种类繁杂,各有优劣,如何结合 IoT 实际应用场景,优选最为合适的技术簇,构建具有先进性的IoT 设备分层安全风险深度综合测评技术平台,实现标准化测量验证方法,提供体系化分析和安全测试服务,需要各测评单位进行深度思考和布局,以最大限度发现 IoT 终端设备中存在的安全隐患,指导问题修复.

5.4 探索面向IoT 智能环境的安全评估框架

随着智能模型的飞速发展,IoT 设备融合了越来越多的本地或远程智能模型,例如人脸识别、物体识别和智能对话等,从而形成了 IoT 智能环境.对于IoT 智能环境,建立有效的安全标准和评估框架需求成为趋势,而本文研究中讨论的许多现有安全标准和评估框架尚无法直接解决这一问题.我们建议开发和测试基于 IoT 的智能环境安全评估框架,应用于IoT 设备安全测试评估与认证项目.

5.5 融合新兴技术不断提升检测评估技术能力

随着深度学习、联邦学习、大模型等新兴技术的不断涌现,IoT 设备各层安全风险的检测评估方法也在不断更新换代.深度学习由于人工先验知识依赖较少,具有出色的可移植性等优势已逐渐应用于IoT 设备安全风险检测[140-141].大模型技术也开始被用于安全领域[142-145],并呈现出了强大的检测分类、逻辑推理和可解释性效果.研究人员可针对IoT 设备安全检测的深度学习或大模型,创新设计更实用、更有效,真正可应用于实际检测现场工作的检测方案.

此外,基于联邦学习的IoT 设备异常检测方法也已成为一大研究趋势[146-147],通过利用分散设备上的数据,可以主动识别IoT 设备中存在的安全威胁,仅通过与联邦的中央服务器共享学习到的权重,以保持本 IoT 设备上的数据不出本地,最大限度地保护数据隐私.效率更高、鲁棒性更强的联邦学习架构和检测方案也有望在未来融入 IoT 设备安全检测平台.

作者贡献声明:张妍提出论文整体思路、理论与实践技术方法总结,以及负责论文撰写;黎家通、宋小祎、范钰婷负责具体技术调研和论文精修;路晔绵完成研究现状的撰写及部分论文修订;张若定负责论文法律法规条文研究和把控论文方向与思路以及审核和修改论文;王子馨负责部分技术调研、论文精修及润色.