智能网联汽车Wi-Fi隐私泄露风险研究

2023-09-07钟永超杨浩男徐紫枫李晓琦张玉清

杨 波,钟永超,杨浩男,徐紫枫,李晓琦,张玉清

(1.海南大学 网络空间安全学院,海南 海口 570208;2.中国科学院大学 国家计算机网络入侵防范中心,北京 101408)

1 引 言

智能网联汽车(Intelligent Connected Vehicles,ICV)是以人工智能、5 G通信技术等新兴技术为基础,通过车载传感系统和信息终端来实现与人、车、路等方面的信息交换的新一代汽车。随着汽车智能化水平的提高,ICV配备大量了电子控制单元(Electronic Control Unit,ECU)和传感器,每秒可产生上千个数据,其中包含许多隐私数据。这些数据通过蜂窝或Wi-Fi网络传输到内容服务提供商(Telematics Service Provider,TSP)服务器,用于保险、远程诊断等目的。与此同时,研究人员已经证明,这些数据可用于推断驾驶员身份、注意力、活动区域等敏感信息。ICV的隐私数据有巨大的潜在价值,一旦泄露造成的损失将难以估计。如何评估这些隐私数据的泄露风险,是ICV风险评估研究领域的重要内容。

风险评估是评估潜在风险对组织影响的更广泛过程,包括财务、法律和声誉风险等。隐私风险评估是一种特定类型的风险评估,侧重于与个人数据处理相关的隐私风险。隐私风险评估包括隐私攻击的可行性和隐私攻击的影响评级,其中攻击的可行性衡量了攻击者发起隐私攻击的可能性,攻击的影响评级评估了攻击发生后造成的隐私泄露影响。ICV厂商通过隐私风险评估来识别高风险的数据处理活动,确保其能够在有限的资源范围内有效地管理隐私风险。隐私风险评估的实际价值体现在两方面:一方面,它可以帮助ICV厂商遵守数据隐私法律和法规,避免与数据泄露或隐私侵犯相关的法律和经济处罚;另一方面,它可以帮助ICV厂商确定其隐私工作的优先级,合理分配其资源并专注于风险最大的活动。

风险评估方法可划分为3种类型:定性评估(等级)、定量评估(数值)、定性和定量结合的评估(等级和数值)[1]。现有的ICV的风险评估方法大多是定性的。ISO21434[2]是ICV风险评估领域的最新标准,基于威胁分析和风险评估(TARA),是一种定性风险评估方法。在此之前,汽车协会和安全专家先后提出EVITA、TVRA 2015、HEAVENS 1.0、SAEJ3061和SARA[3],包括最新的HEAVENS 2.0[4],都是定性风险评估方法。众所周知,定性评估全面,应用广泛,但是依赖于专家的经验、知识、教训等,存在主观性较强、无法量化潜在损失、难以得到有效实施[5]的问题。定量评估客观,最常见的问题是没有足够的数据进行分析。此外,现有的ICV风险评估方法,采用以安全为中心的风险评估模型,更加关注资产、价值、影响和技术等因素,导致对隐私风险评估不够完整,尽管安全和隐私作为非功能性问题有许多相似之处,但两者并不相同[6]。

针对ICV隐私风险评估不够完整的问题,结合法律和敏感性因素提出了新的隐私分类,根据个人身份信息(Personally Identifiable Information ,PII)相关性完善了ISO21434中隐私影响评级。针对ICV定性评估存在的问题,在ISO21434的基础上,以隐私为中心,提出了一种定性和定量结合的评估模型。在风险评估模型中,首先设计了一种基于Wi-Fi隐私泄露的检测方案,解决定量评估中的数据收集问题;然后,对泄露的隐私数据从信息熵、影响等级、PII类型等多因素进行综合价值度量,引入隐私数据定价模型量化攻击收益;最后,将定性的攻击可行性等级转换为定量的攻击概率,将攻击收益和概率的乘积作为预估损失值。

2 相关工作

2.1 ICV隐私研究与数据分类

许多ICV隐私研究专注于其中的某一类隐私数据,尤其是ICV的位置隐私。BORGAONKAR等[7]利用蜂窝网络AKA协议的逻辑漏洞,发现一种新的位置隐私攻击,但单纯的位置信息需要结合个人信息[8],才能推断出财富状况、职业和宗教信仰等更敏感的个人信息;LI等[9]研究了GPS无关的ICV位置隐私侵犯。在位置隐私保护方面,宋成等[10]提出一种面向移动终端的K匿名位置隐私保护方案,可以用于未来ICV的位置隐私保护中。

此外,许多传感器数据被证明可以侵犯隐私。根据制动踏板的使用情况对驾驶员进行指纹识别,根据方向盘的移动了解驾驶员的注意力分散程度[11]。YANG等[12]发现连续的实时油耗数据也可以泄露用户的隐私信息。

ICV的隐私分类需要考虑这种动态的变化,除了考虑重要的位置隐私数据,还需要包含潜在的传感器隐私数据,以适应未来研究的最新进展。目前ICV隐私数据分类主要有:基于数据的敏感性、使用模型、来源方式、使用的技术、被关注的形式[13]。XIONG等[14]提出的隐私分类虽然考虑了传感器数据,但是侧重强调位置隐私信息,这些隐私分类存在难以量化、不够全面、不符合标准等问题,难以用于隐私泄露的风险评估。

2.2 ICV隐私泄露检测

现有的ICV隐私泄露检测方法,从技术路线可分为应用逆向[11]和流量分析[15]。基于应用逆向的隐私检测从应用内部发现隐私泄露,需要对ICV应用进行逆向分析,从应用代码设计中发现收集隐私的服务,但是这需要进入车辆内部,对攻击者来说不太可能。基于流量分析的隐私检测从应用对外通信的流量中发现隐私泄露,通常利用不安全的信道协议,比如不安全的蜂窝网络和Wi-Fi,对隐私流量进行截获和分析。其中基于蜂窝网络的ICV隐私泄露检测研究,强调了ICV上传到TSP服务器的隐私收集风险,防止厂商非法收集司机隐私数据,但是它们没有考虑这些隐私数据泄露的风险。随着ICV车载Wi-Fi的普及,也为ICV隐私泄露提供了新的潜在通道,这些隐私数据会在Wi-Fi中泄露多少也是缺少研究的。

2.3 隐私风险评估

正如引言所述,在ICV风险评估领域,大多都是以安全为中心的定性风险评估模型。这里重点介绍汽车领域之外的定量隐私风险评估模型。

文献[6]提出了一个数据主体感知的定量隐私风险评估模型,将风险分解为两个基本因素:损失幅度和丢失事件频率。其中损失幅度代表对数据主体的影响,分解为敏感度、记录数、主体类型和数据主体;丢失事件频率代表对手攻击成功的概率,分解为保留期、威胁事件频率、漏洞,两者相乘得到整体风险。文献[16]提出了一种基于定量风险分析模型FAIR的改进模型FAIR-P,作者指出虽然部分风险分析方法是定量的,但可能倾向于脱离任何客观基础的任意量化,使得量化不具有实际意义。作者还将FAIR-P和文献[6]中的模型、NIST以及CNIL进行对比,前两个都是定量的隐私风险评估模型,基于蒙特卡洛模拟,而后两者都是定性的隐私风险评估模型。文献[17]提出了一种针对名称数据网络隐私攻击的定量隐私风险评估技术,用攻击树威胁建模评估每个攻击路径的概率,但是没有考虑这些攻击的损失。文献[18]建议使用基于频率的定量风险评估,对每种类型的攻击单独测量,进行不同的实验。成功的攻击只要破坏信息安全三要素保密性、完整性、可用性中的一个,成功的隐私攻击应该被定义为获取到泄露的隐私数据。文献[19]提出了一个考虑隐私的信息安全风险评估模型PISRA,其中资产和PII识别增加了信息和服务,隐私影响分析因素包括可识别性、字段敏感性、PII数量、使用环境和PII新鲜度。文献[20]对隐私风险评估的现状进行了综述,强调了量化整体隐私风险的具体隐私风险因素,建议采用动态观点进行隐私风险评估。

3 预备知识

3.1 Wi-Fi管理操作

Wi-Fi的主要管理操作包括扫描、身份验证和关联。

(1) 识别该地区现有网络的过程称为扫描,扫描结束时会生成扫描报告。该报告列出了扫描发现的所有Wi-Fi网络及其参数,包括服务集标识(Service Set IDentifier,SSID)、基本服务集标识(Basic Service Set IDentifier,BSSID)、接收信号的强度指示(Received Signal Strength Indicator ,RSSI)等,SSID表示Wi-Fi网络名称,而BSSID表示发射Wi-Fi信号对应的接入点(Access Point ,AP)设备的MAC地址,RSSI是指接收器从发射器获得的接收信号功率,以dBm为单位,它是评价接收信号质量好坏的重要因素。在理想状态下,RSSI等于发射功率加天线增益,减去路径损耗,其中每个AP的发射功率和天线增益都是固定的,而路径损耗是影响RSSI的主要因素,可由弗里斯传输方程导出自由空间路径损耗RFSPL:

(1)

其中,Pt表示信号传输功率;Pr表示信号接收功率;Gt表示AP的天线增益;Gr表示客户端的天线增益;λ表示信号的波长,以2.4 GB的Wi-Fi为例,划分了13个信道,频率f范围为2.400 0~2.483 5 GHz,根据λ=c/f,可得λ的范围为0.121 4~0.124 4。

(2) 身份验证过程实际上只证明客户端的身份,而客户端无法对AP进行身份验证。Wi-Fi网络提供3种类型的身份验证方案:

① 开放式身份验证: 不提供连接到网络的身份验证。在典型的开放网络中,数据包未加密。

② 基于密码的身份验证: 使用用户输入的密码对Wi-Fi客户端进行身份验证。在建立连接时生成加密密钥,并使用生成的密钥对数据包进行加密。目前Wi-Fi Protected Access 2 (WPA2)广泛用于个人和家庭Wi-Fi网络,Wi-Fi客户端和AP使用独立生成成对主密钥(PMK),认证过程如下:

PMK=PBKDF2(HMACSHA1,Password,SSID,409 6,256) ,

(2)

其中,PBKDF2是一种基于密码的密钥派生函数,而HMACSHA1是伪随机函数(PRF)。执行409 6次迭代以生成256位PMK,用于4次握手以生成会话密钥。由于用于PMK生成的参数对于所有网络设备都是相同的,因此PMK在WPA2个人网络中是相同的。

③ 基于802.1X的身份验证:使用可扩展的身份验证协议。大多数身份验证类型使用数字证书进行身份验证、服务器验证,主要适用于企业和校园网络。由于ICV目前不支持802.1X认证方式,因此文中不考虑802.1X认证。

(3) 身份验证完成后,客户端根据RSSI选择与哪个AP关联(或与新AP重新关联)以获得对网络的完全访问权限。与认证一样,关联由客户端发起,但是802.11协议明确禁止客户端同时与多个AP关联。

3.2 信息熵与定价模型

在香农信息论中,信息熵可以度量信息量的大小,隐私数据的价值随信息熵的增大而呈现单调递增的趋势[21]。假设存在随机变量X={x1,x2,…,xn-1,xn},随机变量X的概率分布PProbability={p(x1),p(x2),…,p(xn-1),p(xn)},则随机变量X的信息熵为

(3)

对于隐私数据集D,其定价函数Price(D):D→R+,其中R+为数据价格,是一个非负实数。基于数据信息熵的定价函数[21]可定义为

Price(D)≡f(H(D)) ,

(4)

其中,f(H(D))为递增连接函数,需要满足两个性质:

(1) 递增性:∀x1≤x2,f(x1)≤f(x2)。

(2) 次加性:∀x1,x2≥0,f(x1+x2)≤f(x1)+f(x2)。

4 定性与定量结合的隐私风险评估模型

4.1 ISO21434的隐私影响评级扩展

现有的隐私数据分类存在难以量化、不够全面、不符合标准等问题,这给基于隐私分类的隐私影响评级带来困难。在ISO21434标准中,将隐私数据分为高度敏感类、敏感和不敏感类,但是没有给出任何具体的划分依据。因此,文中考虑了数据敏感性划分的法律依据[22],从司机自身、司机与车绑定、车辆自身3个角度,扩展完善了ISO214343标准的敏感程度分类,将ICV的隐私数据按照敏感性从高到低划分为:司机身份与财产信息、行踪轨迹与驾驶行为信息以及车辆身份与状态信息。

除了对数据进行敏感性划分外,还需要对PII的关联性进一步扩展,才能完成符合ISO21434标准的隐私影响评级,PII是有关一个人的任何数据,这些数据能帮助识别这个人,除了姓名、指纹或其他生物特征资料、电子邮件地址、电话号码或社会安全号码等传统隐私数据,在ICV中还应该要考虑已经研究证实或潜在的、可以推断司机个人信息的传感器数据等。完整的隐私影响评级如表1所示。从数据的可用性角度,将PII主体的联系分为直接PII属性和间接PII属性。直接PII属性是PII主体的固有、静态、独立属性,不会改变也不会解绑,例如姓名、性别、身份证号码、生物特征、受教育程度、家庭成员等;而间接PII属性是PII主体的非固有、动态、组合属性,需要借助直接PII属性才能识别,可以改变或解绑,包括VIN、手机号码、银行卡号、行车轨迹、听歌习惯、邮箱、收入、婚姻、职业等。

表1 隐私影响评级扩展

4.2 基于ISO21434标准的定量隐私风险评估模型

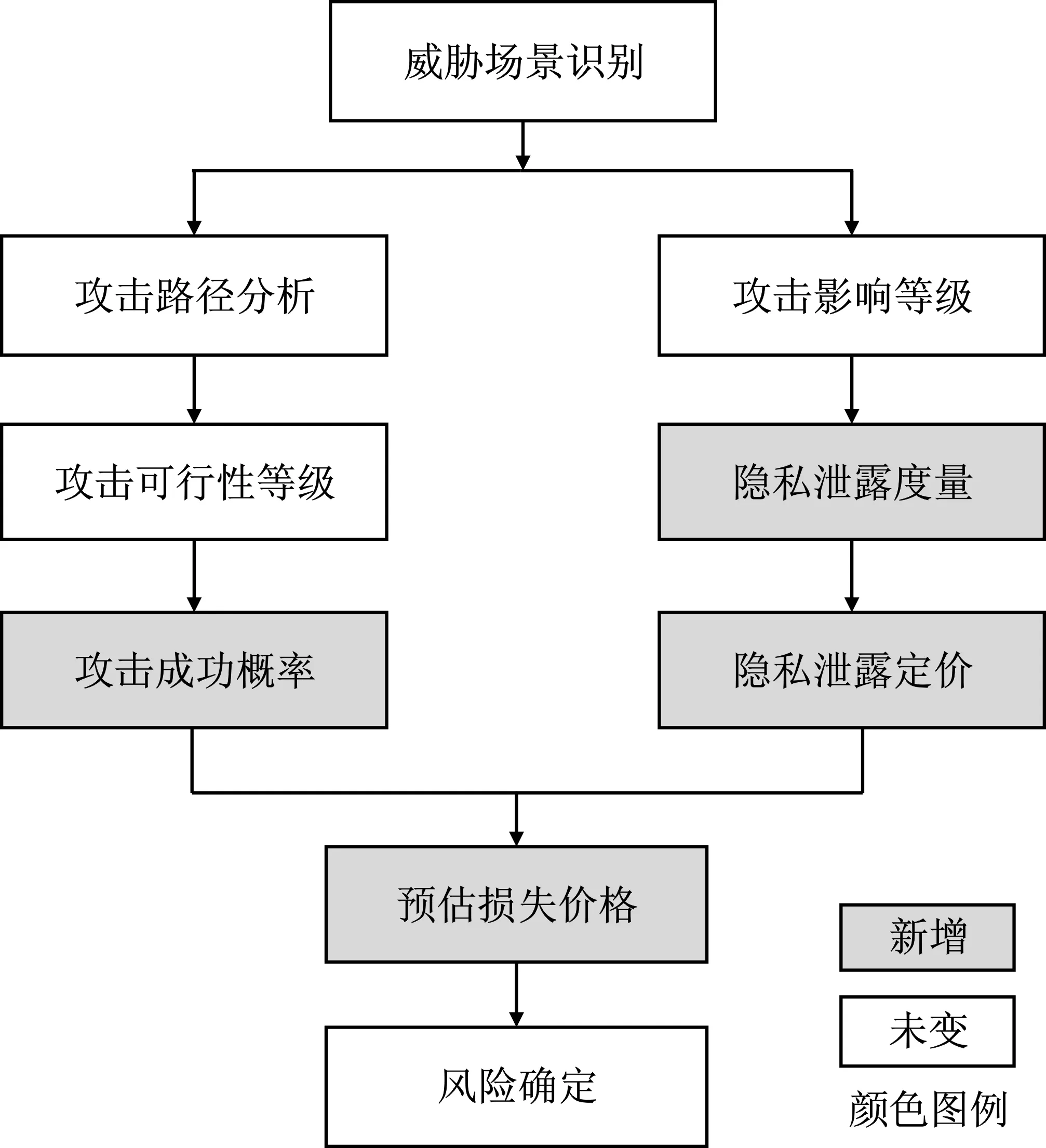

针对定性风险评估模型的不足,文中提出了一种定性和定量相结合的隐私风险评估模型,如图1所示。图1中白色方框表示ISO21434标准现有的定性评估方法,没有进行改动,灰色方框代表新增的定量评估方法。

图1 定性与定量结合的隐私风险评估模型

4.2.1 攻击成功概率

攻击成功概率是衡量攻击者成功发起隐私攻击的概率数值,通过将定性风险评估的攻击可行性等级转换为概率值实现。在ISO21434标准中,攻击可行性等级从5个方面进行打分:经过的时间(ET)、专业经验(SE)、对项目组件的了解(KoIC)、机会窗口(WoO)和装备(Eq)。其中每个因素评分区间分别为[0,19),[0,8),[0,11),[0,10),[0,9),最大值采用开区间,是为了避免其中某一因素达到最大值时,导致后续计算概率为0的风险低估情况。如果将某次隐私攻击的等级得分记为{Pet,Pse,Pkoic,Pwoo,Peq},根据几何概率,可以计算出攻击成功概率P为

(5)

4.2.2 隐私泄露度量

隐私泄露度量是指考虑信息熵、影响等级、PII类型数量和单个PII数量多个因素,对泄露的隐私数据价值进行量化。信息熵通过式(3)计算,在隐私风险评估中,随机变量X表示每次隐私攻击获得的隐私数据字段集合,概率分布是每个隐私字段在整个隐私数据集合中出现的概率占比。但是信息熵受主要概率影响,不能充分体现隐私数据的价值。

影响等级同样能够影响隐私数据的价值。同样概率分布的不同隐私数据,有不同的价值,但是信息熵无法区分这种差异,通过增加影响等级I的权重wI来区分。首先按照4.1节中的隐私评级扩展进行评级,接着采用ISO21434标准或模糊数学等方法转换为影响等级数值。转换后的数值如下:

wI={0,1.0,1.5,2.0} 。

(6)

PII类型数量强调多个PII类型组合的累计风险[23],考虑单个PII的影响等级是固定的,但是两个以上的PII类型进行组合关联,会产生一加一大于二的组合累计风险。举例来说,篮球运动员、上海人、在NBA打过球这3个PII类型可以推导出这个人是姚明。PII类型数量C的权重wC用式(6)进行估计,得

wC=lbC。

(7)

当C=1时,信息熵H(X)和PII类型权重wc均为0,单一的影响等级难以区分不同规模的数据集的隐私价值[19],通过单个PII的数量N的权重wN和影响权重wI来度量隐私:

wN=lg (N+2) 。

(8)

因此,在信息熵的基础上,综合考虑影响等级、PII类型数量以及单个PII数量的影响,设计了如下的隐私泄露度量方法:

(9)

其中,θ代表隐私数据的量化价值。

4.2.3 隐私泄露定价

虽然基于信息熵的隐私度量能够精确反映隐私数据的价值,但是依然不能清晰直观地量化为隐私泄露造成的具体经济损失。通过建立基于信息熵的数据定价模型,可以将信息熵映射为价格。常见的数据定价函数的连接函数有线性函数、对数函数和幂函数[21],考虑ICV的隐私数据具有数据量大、种类多、实时性、稀缺性等高质量[24]数据特征,文中采用线性函数作为定价连接函数,即

Price(D)≡f(θ),f(x)=kx,

(10)

其中,k值根据经验设定。

4.2.4 预估损失价格

在计算出攻击成功概率和隐私泄露定价之后,用两者的乘积作为预估损失价格L,即

L=PPrice(D) 。

(11)

预估损失价格量化了ICV厂商受到一次成功隐私攻击的具体损失,可以作为ICV厂商潜在经济损失的参考,帮助其合理分配资源并专注于风险最大的隐私活动。同时,还可以通过阈值划分,将定量的预估损失价格转换为定量的风险确定值。

5 基于WC-ETA的ICV隐私泄露检测方案

为了验证风险评估模型的有效性,首先通过渗透测试,模拟恶意黑客对ICV的隐私攻击,来识别ICV隐私威胁场景中的攻击路径;接着提出了一种基于Wi-Fi通用攻击的ICV隐私泄露检测方案,用于获取ICV泄露的原始隐私数据,评估Wi-Fi隐私攻击的成功概率。

5.1 Wi-Fi威胁场景下的隐私泄露攻击

在ICV蜂窝隐私威胁场景中,攻击者借助伪基站和干扰器设备发起攻击,干扰器屏蔽正常基站信号,伪基站提供虚假的2G基站信号。伪基站覆盖范围广,可截获几千米内ICV的蜂窝通信流量,不依赖ICV行驶状态,无论车辆是静止还是运动状态,均可发起攻击。Wi-Fi不同于蜂窝网络,被设计为避免单点故障[25]、减少用户等待时延和网络费用的优先链路,身份认证的WPA2破解[26]和根据RSSI选择关联,这些特性是发起Wi-Fi隐私攻击的有利条件。但是随着Wi-Fi连接距离的缩短,发起攻击依赖ICV的行驶状态,需要研究具体的威胁场景。

为了解决这个问题,提出对攻击者的一般假设:首先,攻击者明确自己要攻击的目标ICV,它们在地理空间上临近,临近是指都处于合法AP(LAP)的Wi-Fi覆盖范围;其次,攻击者发起攻击的目的,只是为了尽可能多地获取目标车主的隐私信息,而不构成任何人身安全威胁,应该尽量降低暴露风险;最后,攻击者拥有自己的ICV,可以根据目标ICV的运动状态采取相对应的攻击方式。

根据目标ICV的运动状态,划分了运动和静止两种Wi-Fi威胁场景。静止威胁场景是指目标ICV处于停车状态、速度为零,车主让ICV手动或ICV自动连接到LAP。此时,攻击者和目标ICV地理临近,可以发起3种Wi-Fi隐私攻击:

(1) 开放Wi-Fi监听。攻击者只需要一个支持监听的USB无线网卡即可,配合Wireshark或者Omnipeek等抓包软件就可以获取到明文传输的隐私数据。

(2) 破解Wi-Fi密码监听。针对WPA(Wi-Fi Protected Access)加密的Wi-Fi,相对于第1种隐私攻击,需要破解Wi-Fi密码才能获取到明文隐私数据。

(3) 邪恶双胞胎攻击(Evil Twins Attack,ETA)。攻击者通过工具扫描附近Wi-Fi信息,找到目标ICV正在连接的LAP。可能存在两种情况,开放Wi-Fi和WPA加密Wi-Fi。针对开放Wi-Fi,攻击者直接模拟LAP的SSID和BSSID;针对WPA加密的Wi-Fi,攻击者还需要破解Wi-Fi密码。

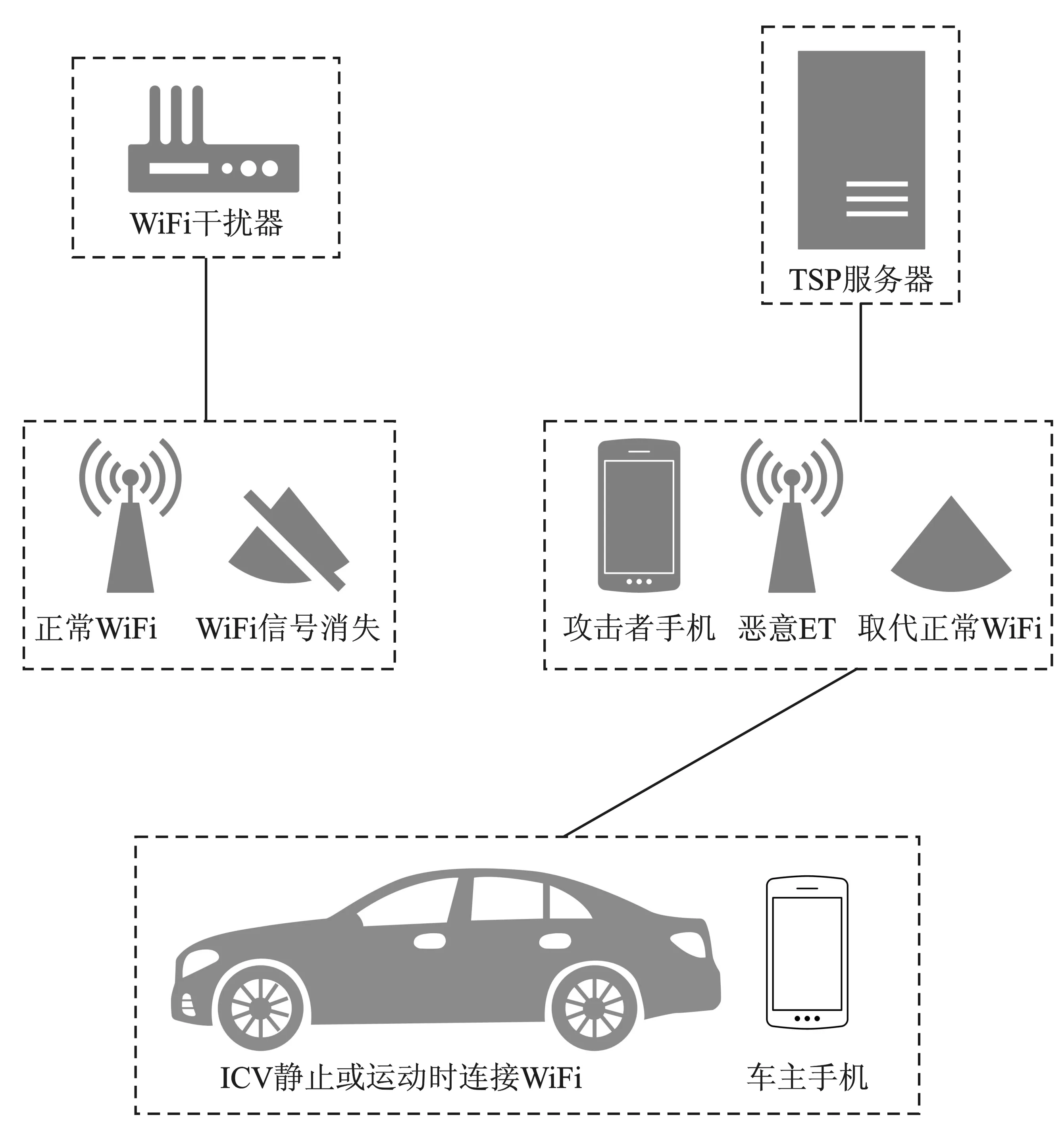

运动威胁场景是指目标ICV在路上行驶、速度不为零,不存在可连接的LAP,但是ICV的Wi-Fi连接功能维持打开状态,连接过的Wi-Fi信号出现时将自动连接。这是ICV静止威胁场景的扩展形式,攻击者驾驶自己的ICV跟踪目标ICV,确保和目标ICV在有效连接范围内。此时,ETA是惟一的攻击路径,另外两种隐私攻击方式依赖LAP的存在,不能适用于ICV的运动威胁场景。

5.2 ICV的ETA对手模型和分类

比较ICV两种威胁场景下的3种Wi-Fi隐私攻击,可以发现ETA是静止和运动两种隐私威胁场景都存在的通用隐私攻击。而且ETA威胁远大于另外两种隐私攻击,前两种隐私攻击只能是被动流量监听,无法解密传输层加密的流量,而ETA不仅可以实现被动流量监听,还可以进一步结合中间人攻击,解密部分传输层加密的流量。下面详细研究ETA的对手模型和分类。

在Wi-Fi网络中,LAP定期发送信标帧(Beacon),ICV客户端通过侦听Beacon帧发现LAP。由于Beacon帧没有加密保护,攻击者捕获受害者LAP的Beacon帧,并提取其SSID和BSSID。攻击者通过伪造LAP的BSSID和SSID来创建邪恶双胞胎(Evil Twins ,ET)。而ICV客户端无法区分LAP和ET,根据Wi-Fi的认证和关联机制,ICV客户端会从经过身份认证的AP中选择连接RSSI最强的AP。

ETA可以通过以下3种方式实施:

(1) 攻击者仅仅通过靠近目标ICV或者增大ETA信号强度,等待ICV离开LAP的连接范围,当ICV客户端尝试关联时,将会自动连接到ET。

(2) 借助Wi-Fi信号干扰器,攻击者还可以在物理层对LAP的信号进行射频干扰,导致波形失真,ICV客户端将无法检测到LAP的信号,会自动连接上ET。

(3) 此外,还有一种去身份认证攻击,攻击者利用MAC层的CSMA/CA协议漏洞,发送解除身份认证帧,只要ICV或LAP中任何一方接收到该帧,就会立即断开和LAP的连接,重新关联上ET。

然而,并不是所有的ETA,都能适用于ICV运动和静止这两种隐私威胁场景。为了区分这种差异,按照ETA的上行信道类型对ETA进行分类,其中上行信道是指ETA自身访问互联网的直连信道。具体将ETA分为4种类型:

(1) 早期ETA没有上行信道,为窃取Wi-Fi密码而设置,不提供互联网访问,将这种钓鱼ETA定义为F-ETA(Fishing-ETA)。

(2) 上行信道为Wi-Fi的ETA称为W-ETA(Wi-Fi-ETA)。

(3) 上行信道为有线网络的ETA称为E-ETA(Ethernet-ETA)。

(4) 上行信道为蜂窝网络的ETA称为C-ETA(Cellular-ETA)。

除了F-ETA,其他3种ETA攻击都提供互联网访问,对ICV和手机用户透明。结合上述ICV的Wi-Fi隐私威胁场景,F-ETA和E-ETA被认为是受限的,由于不提供互联网访问,F-ETA无法获得ICV的隐私数据,E-ETA无法移动不能支持ICV运动的隐私威胁场景。C-ETA具有移动特性,可以用于ICV的两种隐私威胁场景,但额外的蜂窝上网卡和适配器,可能增加隐私攻击的成本和复杂性。现有的W-ETA在ICV和LAP之间增加了一跳路由,通常LAP是固定而不是移动的,也难以用于ICV运动时连接Wi-Fi的威胁场景评估。

5.3 WC-ETA中间人隐私泄露检测方案设计

在W-ETA的基础上,提出了一种新的WC-ETA(Wi-Fi- Cellular-ETA)隐私攻击方法。WC-ETA克服了C-ETA和W-ETA的上述缺点,利用攻击者的手机或ICV车载热点,而不需要像C-ETA增加额外的硬件成本,同时在W-ETA基础上增加了移动特性,能够用于ICV的静止和运动两种隐私威胁场景。需要强调的是,相较于W-ETA增加一跳路由,WC-ETA增加了两跳路由,可能增加网络延时。

WC-ETA的实现过程如下:

(1) 在ICV静止威胁场景下,攻击者获取目标ICV当前连接的Wi-Fi信息,根据这些信息搭建ET。

(2) 攻击者打开自己ICV或手机的蜂窝网络和Wi-Fi热点,让ET连接Wi-Fi热点。互联网访问由移动设备的蜂窝网络提供。

(3) 采用5.2节中的ETA实施方式,让目标ICV断开与LAP的连接,连接上ET。

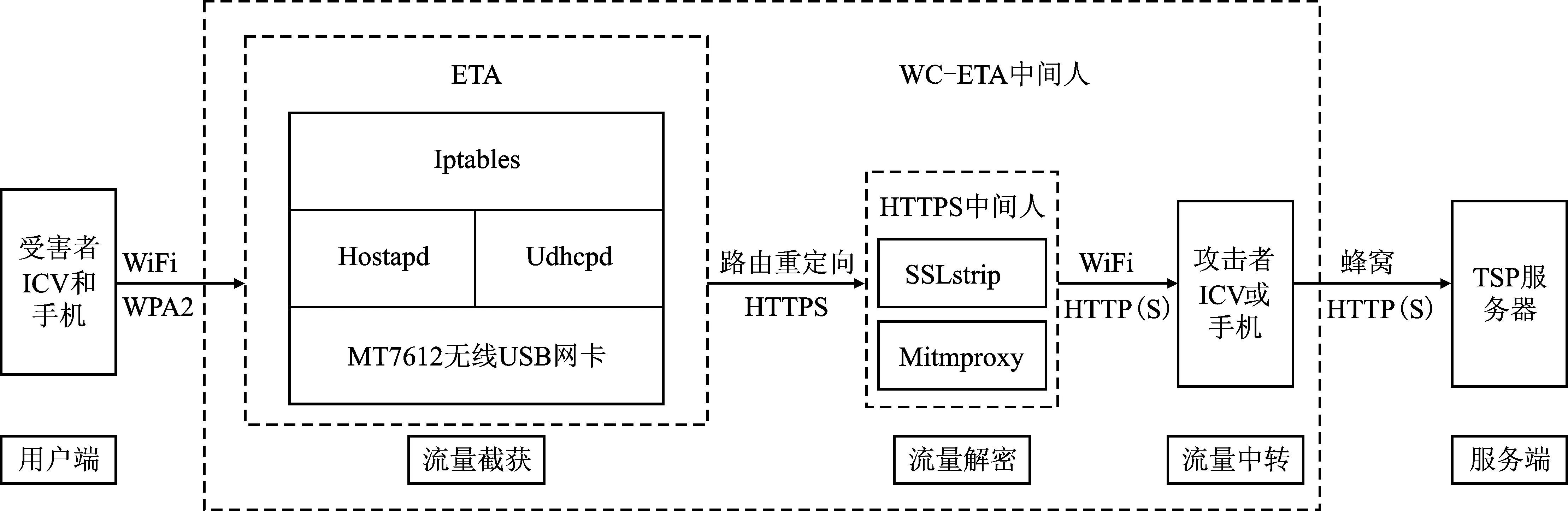

WC-ETA可以截获流量,获取明文隐私数据,但是无法解密传输层加密的隐私数据。为了获取更多的Wi-Fi隐私数据,在WC-ETA的基础上,进一步结合通用的HTTPS中间人攻击,提出WC-ETA中间人隐私泄露检测方案,如图2所示。

图2 WC-ETA中间人隐私泄露检测方案

WC-ETA包括ETA的流量截获模块和攻击者移动终端的流量中转模块。流量截获模块由ETA完成,负责截获受害者ICV和手机的Wi-Fi流量,上行信道和下行信道均为Wi-Fi。硬件设备包括笔记本电脑和MT7612芯片的支持监听和AP模式的USB网卡,笔记本电脑支持流量截获和流量解密模块的运行,USB网卡负责发射Wi-Fi信号;软件包括kali系统中的开源软件udhcpd、hostapd和iptables,其中hostapd根据LAP的Wi-Fi信息配置ET,同时udhcpd为目标ICV提供DHCP服务;iptables的路由转发功能,既可以将目标ICV的流量转发到笔记本分析处理,也可以为ICV提供互联网访问的路由转发功能。流量中转模块由攻击者的ICV或手机完成,负责将访问互联网的流量转发到TSP服务器,上行信道为蜂窝网络,下行信道为Wi-Fi热点。

中间人攻击是指针对HTTPS的流量解密模块。流量解密模块主要由mitmproxy和SSLstrip完成,运行在笔记本电脑上,负责处理流量截获模块转发到本机的流量。HTTPS中间人攻击[27]类型中常见的TLS中间人攻击方法[28],包括SSLstrip和SSLsplit。SSLstrip利用HTTP重定向机制,将客户端的HTTPS协议降级为HTTP,从而获取明文隐私信息。而以mitmproxy为代表的SSLsplit利用伪造证书,在客户端和服务器建立中间人地位,从而解密HTTPS加密的隐私信息。

6 实验评估指标与环境设置

6.1 Wi-Fi隐私研究对象与评估指标

为了全面评估ICV的Wi-Fi隐私泄露风险,研究对象不仅仅局限于ICV自身的隐私泄露风险,还包括ICV厂商提供了配套的车辆控制APP。TSP服务器收集和保存了ICV和车主的隐私数据,也可能将这些隐私数据从ICV传输到手机车辆控制APP。为了评估手机端的隐私泄露风险,假设车主的ICV和手机连接过相同的LAP,都会受到WC-ETA中间人攻击的影响。

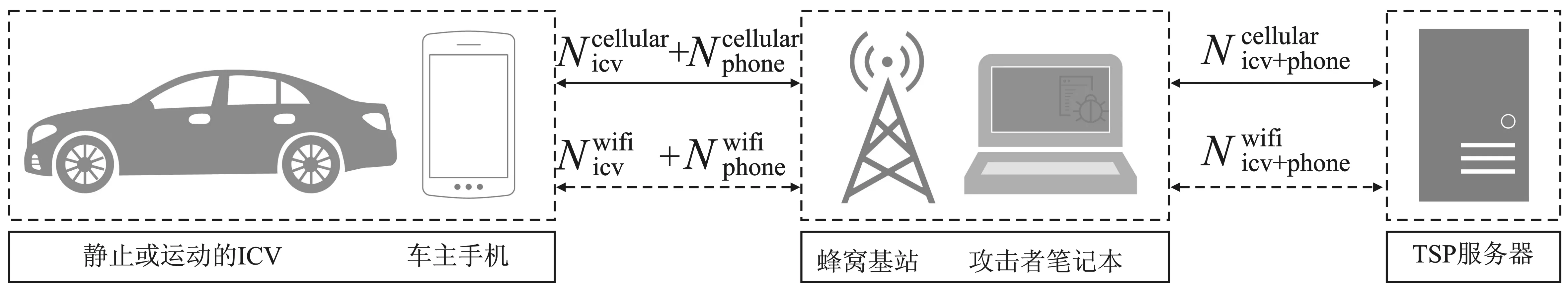

图3 蜂窝与Wi-Fi网络下泄露的ICV隐私字段数

6.2 实验环境与设置

在3款不同的ICV上评估了两种Wi-Fi威胁场景中的隐私泄露情况:2020款长安CS75PLUS(汽油)、2022款雪佛兰Malibu XL(汽油)和2022款别克VELITE6(电动)。

实验环境如图4所示,所有ICV都配备了L2级的驾驶辅助,支持Wi-Fi连接和热点。每辆ICV的APP列表都是不一样的,因此主要测试了所有ICV都配置的地图、音乐等隐私应用,而在手机上测试的车辆控制APP包括长安FAN、长安汽车和安吉星,模拟了车主的身份和使用行为,记录它们正常打开和使用时泄露的隐私字段。考虑版本差异可能影响测试结果,对长安CS75PLUS所有历史版本的车辆控制APP进行了测试,另外两款ICV使用应用市场下载的最新版本。

图4 WC-ETA和中间人攻击实验图

中间人攻击的实现需要了解ICV的安全机制,以IVI是安卓系统为例,IVI系统有用户界面和原生页面,用户界面是车主平时使用的页面,原生界面一般用于厂商开发测试,用户界面权限小,无法安装伪造数字证书,需要进入原生界面。以长安CS75PLUS为例,模拟了ICV被恶意安装非法证书的情况,具体的攻击路径包括:在网络检索目标ICV的破解信息,获得进入目标ICV原生界面的入口(拨号)和代码(*#201301#*),发现部分应用(ES文件浏览器)的漏洞,利用漏洞安装伪造数字证书,通过中间人攻击解密TLS流量。

7 结果与讨论

7.1 WI-FI隐私泄露检测方案评估

在别克VELITE6的车辆端和雪佛兰Malibu XL的手机APP端,分别测试了单一的WC-ETA和WC-ETA中间人两种隐私泄露检测方案。最终的Wi-Fi隐私泄露检测结果如表2所示,其中详细记录了ICV和手机访问的TSP域名以及泄露的隐私字段名,这些隐私数据的字段名是流量截获或解密后未加改变的原始描述,虽然不同域名对同一隐私数据有不同的隐私字段名,但是仅保留其中一种。另外,对于反复出现的隐私字段,只记录在攻击可行性等级最高的域名中。

表2 基于WC-ETA的隐私泄露检测方案的可行性评估

从表2中可以看出,手机APP端泄露的隐私数据数量和PII类型较多,而且有许多敏感和直接的隐私数据,这些隐私数据有一部分来自ICV,如油耗、里程、速度等,另一部分来自TSP服务器,是车主购车和保养时提交的隐私数据,如工作、邮箱、地址等。隐私字段圆括号中的数字表示该PII的类型数量,以油耗为例,包括每日油耗、每周油耗、每周平均油耗、每月油耗、每月平均油耗、每年油耗、每年平均油耗、总的油耗。而在ICV端泄露的隐私数据数量和种类较少,大部分隐私数据都是间接或不敏感的。实验结果表明,基于WC-ETA的Wi-Fi隐私泄露检测方案能有效检测ICV的Wi-Fi隐私泄露情况。

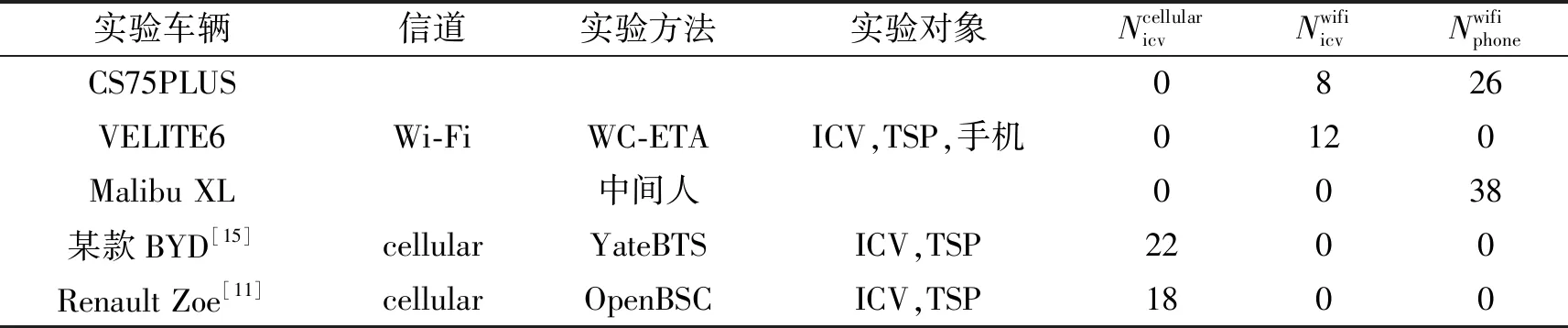

将不同ICV的检测结果进行横向对比,现有的蜂窝网络隐私检测结果作为参考,结果如表3所示。横向对比CS75PLUS和VELITE6车辆端的Wi-Fi隐私泄露情况,发现CS75PLUS的车辆端泄露的隐私字段数为8个,而VELITE6的车辆端泄露的隐私字段数为12个;横向对比CS75PLUS和Malibu XL手机端的Wi-Fi隐私泄露情况,发现CS75PLUS的手机端泄露的隐私字段数为26个,而Malibu X的车辆端泄露的隐私字段数为38个。因此,可以认为CS75PLUS在车辆端和手机泄露的Wi-Fi隐私数据数量,分别要比VELITE6和Malibu XL更少。

表3 不同ICV隐私检测结果的对比

基于Wi-Fi和基于蜂窝的隐私检测方法,均属于基于流量的隐私检测,都利用了不安全的无线信道固有的协议漏洞和典型攻击,而不依赖于具体ICV的内部设计,因此提出的方法具有一般性。与蜂窝隐私泄露检测方法相比,提出的方法更具针对性,在成本和通用性方面,也具有一定的优势,只需要一块USB无线网卡,就能获得司机的姓名、身份证号码、手机号码、行车轨迹、听歌习惯等个人敏感信息。

7.2 扩展的隐私定性风险评估

在长安CS75PLUS真车实验中,使用WC-ETA中间人隐私泄露检测方案,对ICV和手机的Wi-Fi隐私泄露情况进行检测,同时应用提出的隐私分类与影响评级扩展,对检测到的隐私数据进行影响等级评估。隐私影响评级如表4所示,在表格隐私字段栏中,对存在隐私泄露的每个域名都有具体的影响评级。

表4 长安CS75PLUS隐私影响评级结果

对于只存在一种隐私数据泄露的域名,直接根据表1的隐私影响评级矩阵进行评级。content.wecar.map.qq.com域名中的隐私字段Songlist,它属于司机和车辆绑定时产生的驾驶行为敏感数据,由于听歌习惯属于动态改变的间接PII属性,因此影响评级为中等;wecarplat.map.qq.com域名中的VIN,属于车辆自身的身份信息,同时它是PII主体非固有的属性,可以解绑,需要借助绑定车辆的直接PII属性进行识别,因此影响评级可忽略不计。

对于存在多种敏感隐私数据的域名,首先需要对所有隐私字段进行影响评级,然后选择其中影响等级最高的作为最终的影响评级。m5.amap.com域名中,存在latitude、longitude、direction和distance 4个隐私字段,它们都属于司机和车辆绑定时产生的行踪轨迹敏感数据,均是动态改变的间接PII属性,因此最终的影响评级为中等;scrm.changan.com.cn域名中,隐私字段education、email、familymember、gender、income、marriage、occupation、purchaseDate的敏感性分别为高度敏感、高度敏感、高度敏感、高度敏感、高度敏感、高度敏感、高度敏感、不敏感,对应的PII关联性分别为直接、间接、直接、直接、间接、间接、间接、间接,影响评级为严重、主要、严重、严重、主要、主要、主要、可忽略,综合影响评级为严重。

攻击可行性评级如表5所示,参考ISO21434标准中的攻击潜力评级方法,攻击潜力衡量了攻击一个项目组件需要花费的努力,用攻击者的专业知识和资源来表示。开放Wi-Fi和破解Wi-Fi获取明文隐私数据的攻击可行性高,而基于WC-ETA中间人的隐私攻击可行性等级非常低,每种攻击的成功概率通过式(5)进行计算。

表5 长安CS75PLUS攻击可行性评级结果

7.3 定性与定量结合的隐私风险评估

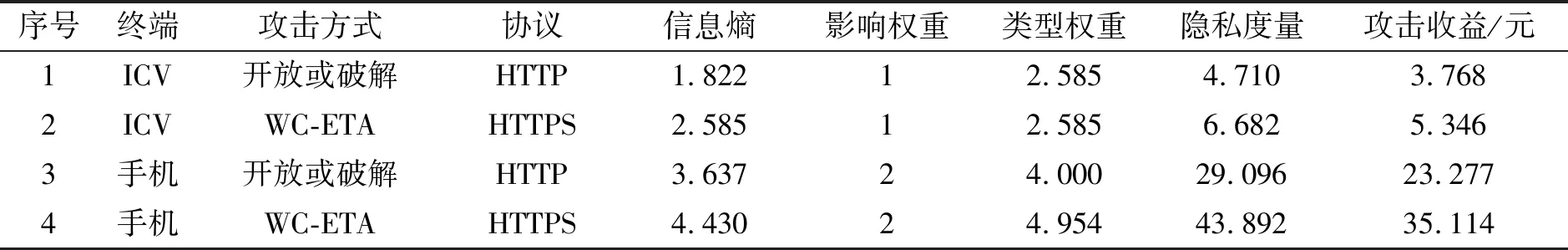

在长安CS75PLUS的定量风险评估中,首先对不同攻击的隐私价值进行度量,在此基础上进行定价,衡量每种攻击的具体收益,结果如表6所示。

表6 长安CS75PLUS不同攻击的隐私度量与收益定价

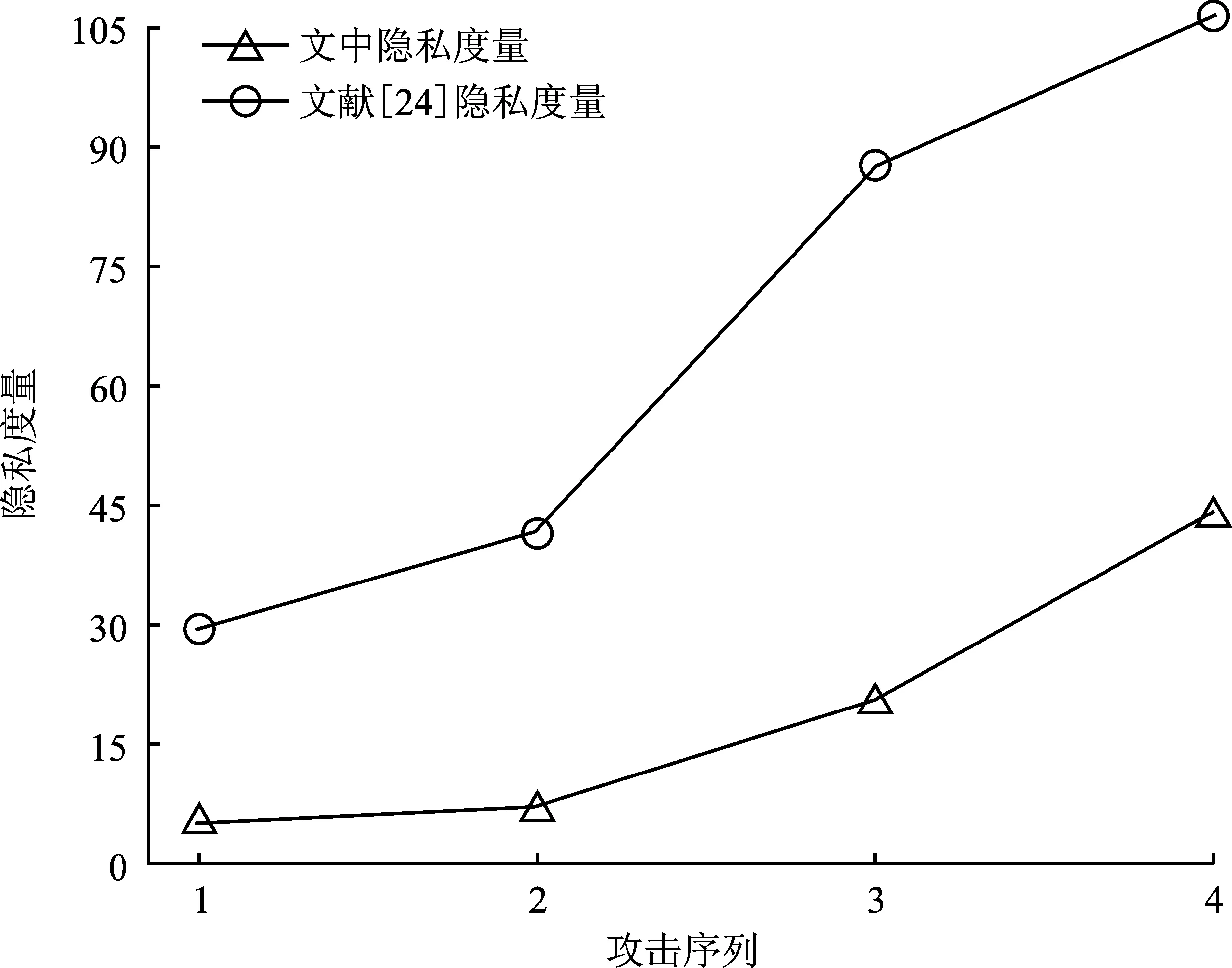

将采集的隐私数据集,按照文献[24]中基于信息熵的方法进行计算,信息熵相同,影响权重均为8,类型权重分别为2、2、3、3。隐私度量的对比结果如图5(a)所示,文中提出方法和文献中方法主要差异在于信息熵的权重。文中的影响权重基于隐私数据敏感性和关联性,而文献中的影响权重基于简单的隐私数据分类,对于4种攻击,将ICV移动位置数据分类评级最高,得到相同的影响权重,这种隐私分类和评级缺乏理论依据。此外,文献中的类型权重按照人、物、组织划分等级值,可能存在主观误判的问题,而且它没有考虑隐私数据类型数量的组合累计风险。

(a) 不同攻击序号数据集的隐私度量

隐私定价的对比结果如图5(b)所示,文献[24]对于4种不同攻击的隐私数据的定价比较接近,没有很好体现不同隐私数据集的内在价值。序号1的数据集仅有6种隐私字段,影响评级为中等,总数量为47,定价为18元;序号4的数据集有31种隐私字段,影响评级为严重,总数量为350,定价为32.65元。序号4定价不到序号1定价的2倍,这显然与事实不相符。而文中的定价对于不同隐私数据集呈现出较大差异,能显著区分不同隐私数据的内在价值,序号4的数据集定价为序号1的数据集定价的9倍以上,更接近现实定价。

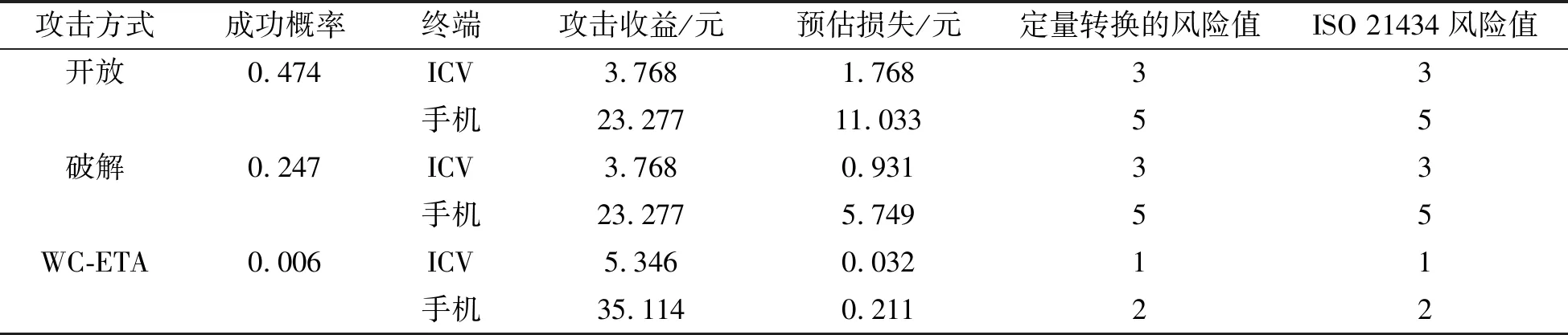

通过定价确定了具体的攻击收益,结合成功攻击的概率,按照式(11)计算出的预估损失如表7所示。攻击方式和终端有6种组合,详细计算了对于不同终端采用不同攻击时的预估损失,可以从终端和攻击两个不同角度估计总体和局部的预估损失。

表7 长安CS75PLUS不同攻击的预估损失与风险等级

比较3种不同的攻击方式,开放、破解和WC-ETA的总体预估损失分别为12.801元、6.680元、0.243元,其中ICV的单项损失分别为1.768元、0.931元、0.032元,手机的单向损失分别为11.033元、5.749元、0.211元。不论总体还是局部,开放、破解和WC-ETA在两种终端上的攻击预估损失依次降低,ICV厂商应该优先处置开放Wi-Fi监听,根据3辆ICV的实际观察,它们都采取禁止连接开放Wi-Fi的策略,符合风险分析结果。

比较相同攻击下的两种不同的终端,可以发现手机隐私泄露风险总是大于ICV的隐私泄露风险,增加Wi-Fi网络安全性检查有助于缓解隐私泄露风险。ICV厂商可以控制每辆ICV的安全策略,比如禁用开放的Wi-Fi连接,但在手机端有不同的终端类型,APP检查Wi-Fi的安全性的行为可能被系统认定为侵犯隐私而被阻止。因此考虑将不安全的HTTP协议升级为HTTPS,甚至采用双向认证、证书绑定、私有协议等方式传输隐私数据,可能是ICV厂商更优的选择。虽然这会增加成本,但借助文中的定性和定量风险评估模型,可以计算出隐私泄露的预期损失,对比增加的成本和预期的损失,可以帮助ICV厂商进行决策。

根据定量的预估损失,通过划分合理的阈值,可以将数值转换为风险等级值。假设5个等级从小到大按照阈值{0.2,0.9,2.0,5.0}进行划分,可以得到每种攻击定量转换的定性风险值。同样按照ISO21434的定性风险评估方式,可以得到每种攻击的参考定性风险值。对于每种攻击,可以发现定量转换的风险值和ISO参考的定性风险值一致,从而验证了定性与定量结合的隐私风险评估模型的有效性。

8 结束语

笔者针对ICV隐私风险评估不够完整的问题,提出了新的隐私分类,扩展完善了ISO21434中隐私影响评级,在实验中验证了该扩展的有效性。针对ICV定性评估存在的主观性强、难以量化损失的问题,提出了一种定性和定量结合的隐私风险评估模型。首先设计了一种基于WC-ETA隐私泄露的检测方案,解决定量评估中的数据收集问题,3辆ICV的横向对比证明了该隐私泄露检测方案的可行性;然后,对泄露的隐私数据从信息熵、影响等级、PII类型等多因素进行综合价值度量,引入隐私数据定价模型量化攻击收益,结果显示文中的隐私度量和定价模型优于其他方案;最后,将攻击收益和概率的乘积作为预估损失值,有效量化了ICV隐私泄露的风险,定量转换的风险值与定性评估的风险值一致,证明了该模型的一致性和有效性。

未来的工作将集中在对ICV的手机APP进行逆向分析,并构建幻影程序,通过模糊测试方法从TSP服务器获取更多隐私。